OCI 멀티클라우드 아키텍처에서 DNS 레코드를 원활하게 해결

Oracle Cloud Infrastructure(OCI) 멀티클라우드 아키텍처에서 실행되는 워크로드의 경우, Azure에서 실행되는 서비스는 OCI에서 호스팅되는 DNS 레코드를 원활하게 확인할 수 있습니다.

구조

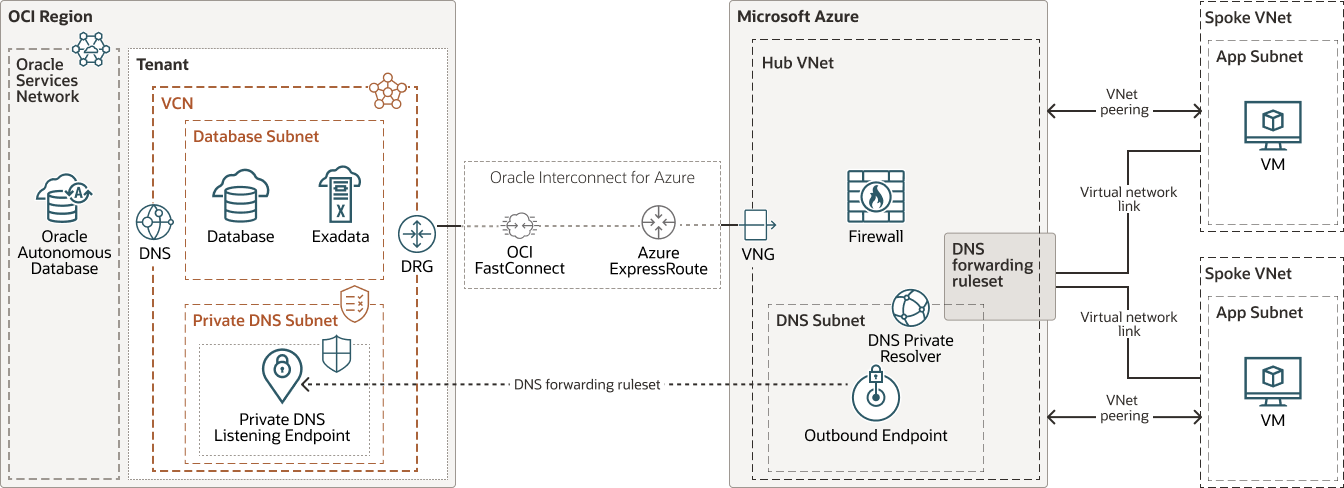

이 아키텍처는 분할 스택, 워크로드 이동성, 앱-앱 통합, SaaS-플랫폼 통합, 데이터 분석 파이프라인 등 다양한 토폴로지에서 Oracle Cloud Infrastructure(OCI) 및 Microsoft Azure에서 실행되는 멀티클라우드 워크로드를 지원합니다.

허브 VNet는 DNS 전달 규칙 세트를 호스트합니다. DNS 전달 규칙 세트에 연결된 스포크 VNets인 Azure DNS 전용 분석기를 사용하여 OCI 도메인을 분석합니다. 이렇게 하면 DNS 설계가 두 가지 방식으로 간소화됩니다.

- Azure에서 OCI 레코드를 수동으로 업데이트할 필요가 없습니다.

- 중앙 집중식 DNS 전달 규칙 세트는 서로 다른 Azure Spoke VNets를 지원할 수 있습니다.

이 아키텍처는 OCI와 Azure 간 연결이 Oracle Interconnect for Microsoft Azure와 함께 설정된 것으로 가정합니다.

다음 다이어그램에는 구조를 보여 줍니다.

dns-resolve-oci-azure-oracle.zip

이 구조에는 다음과 같은 Oracle 구성 요소가 있습니다.

- 테넌시

테넌시는 Oracle Cloud Infrastructure에 등록할 때 Oracle이 Oracle Cloud 내에서 설정하는 격리된 보안 분할영역입니다. Oracle Cloud에서 테넌시 내의 리소스를 생성, 구성 및 관리할 수 있습니다. 테넌시는 회사 또는 조직과 동의어입니다. 일반적으로 회사는 단일 테넌시를 가지며 해당 테넌시 내의 조직 구조를 반영합니다. 일반적으로 단일 테넌시는 단일 구독과 연관되며, 단일 구독에는 일반적으로 하나의 테넌시만 포함됩니다.

- 지역

Oracle Cloud Infrastructure 지역은 가용성 도메인이라고 하는 하나 이상의 데이터 센터를 포함하는 지역화된 지리적 영역입니다. 지역은 다른 지역과는 독립적이며, 거리는 국가 또는 대륙에 걸쳐 분리될 수 있습니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN은 Oracle Cloud Infrastructure 지역에서 설정한 커스터마이징 가능한 소프트웨어 정의 네트워크입니다. 기존의 데이터 센터 네트워크와 마찬가지로 VCN은 사용자가 네트워크 환경을 완전히 제어할 수 있도록 합니다. VCN에는 VCN 생성 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. VCN을 서브넷으로 분할할 수 있습니다. 서브넷은 영역 또는 가용성 도메인으로 범위가 지정될 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 서브넷을 생성한 후 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- 라우팅 테이블

가상 라우트 테이블에는 서브넷에서 VCN 외부의 대상으로 트래픽을 라우팅하는 규칙이 포함되어 있습니다(일반적으로 게이트웨이를 통해).

- 보안 목록

각 서브넷에 대해 서브넷에 들어오고 나가야 하는 트래픽의 소스, 대상 및 유형을 지정하는 보안 규칙을 생성할 수 있습니다.

- NSG(Network Security Group)

NSG(네트워크 보안 그룹)는 클라우드 리소스에 대한 가상 방화벽 역할을 합니다. Oracle Cloud Infrastructure의 제로 트러스트 보안 모델을 사용하면 모든 트래픽이 거부되고 VCN 내의 네트워크 트래픽을 제어할 수 있습니다. NSG는 단일 VCN의 지정된 VNIC 세트에만 적용되는 수신 및 송신 보안 규칙 세트로 구성됩니다.

- Dynamic routing gateway(DRG)

DRG는 VCN과 지역 외부의 네트워크(예: 다른 Oracle Cloud Infrastructure 지역의 VCN, 온프레미스 네트워크 또는 다른 클라우드 제공자의 네트워크) 간에 동일한 지역의 VCN 간 전용 네트워크 트래픽에 대한 경로를 제공하는 가상 라우터입니다.

- 전용 DNS 분석기

전용 DNS 확인자는 VCN에 대한 DNS 쿼리에 응답합니다. 전용 분석기는 뷰 및 영역과 조건부 전달 규칙을 사용하여 DNS 질의에 응답하는 방법을 정의하도록 구성할 수 있습니다.

- 수신 끝점입니다.

수신 끝점은 VCN 내 또는 다른 VCN 분석기, 다른 클라우드 서비스 제공자의 DNS(예: AWS, GCP, Azure) 또는 온프레미스 네트워크의 DNS에서 쿼리를 수신합니다. 생성된 후에는 수신 끝점에 대한 추가 구성이 필요하지 않습니다.

- Microsoft Azure용 Oracle Interconnect

Oracle Interconnect for Microsoft Azure는 OCI와 Microsoft Azure 간의 네트워크 트래픽을 위한 고성능, 저지연, 저지연 전용 터널 연결인 네트워크 링크를 생성합니다. Oracle은 Microsoft와 협력하여 전 세계에 위치한 지정된 OCI 리전 세트에서 이 연결을 제공합니다.

Oracle Database Service for Microsoft Azure에 등록하면 서비스에서는 계정 연결 프로세스의 일부로 데이터베이스 리소스에 대한 전용 접속을 구성합니다.

아키텍처에는 다음과 같은 Microsoft Azure 구성 요소가 있습니다.

- 가상 네트워크(VNet) 및 서브넷

VNet는 Microsoft Azure에서 정의하는 가상 네트워크입니다. VNet에는 VNet 생성 후 추가할 수 있는 겹치지 않는 CIDR 블록 서브넷이 여러 개 있을 수 있습니다. VNet를 서브넷으로 분할할 수 있습니다. 서브넷은 영역 또는 가용성 영역으로 범위를 지정할 수 있습니다. 각 서브넷은 VNet에 있는 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. VNet를 사용하여 네트워크 수준에서 Azure 리소스를 논리적으로 격리합니다.Use a VNet to logically isolate your Azure resources at the network level.

- DNS 전용 분석기

Azure Private DNS는 가상 네트워크에 대한 안정적이고 안전한 DNS 서비스를 제공합니다. Azure Private DNS는 사용자 지정 DNS 솔루션을 구성할 필요 없이 가상 네트워크에서 도메인 이름을 관리하고 해결합니다.Azure Private DNS manages and resolves domain names in the virtual network without the need to configure a custom DNS solution.

- DNS 전달 규칙 세트

DNS 전달 규칙 세트를 사용하면 특정 DNS 네임스페이스에 대한 질의에 응답할 하나 이상의 사용자정의 DNS 서버를 지정할 수 있습니다. 규칙 세트의 개별 규칙에 따라 이러한 DNS 이름이 분석되는 방법이 결정됩니다. 규칙 세트를 하나 이상의 가상 네트워크에 연결할 수도 있습니다. 따라서 VNets의 리소스가 구성한 전달 규칙을 사용할 수 있습니다.

- 아웃바운드 끝점

분석기의 아웃바운드 끝점은 DNS 전달 규칙 집합을 기준으로 DNS 질의를 처리합니다.

- 가상 네트워크 링크

규칙 세트를 가상 네트워크에 연결하면 해당 가상 네트워크 내의 리소스가 규칙 세트에서 사용으로 설정된 DNS 전달 규칙을 사용합니다. 연결된 가상 네트워크는 아웃바운드 끝점이 있는 가상 네트워크와 피어할 필요는 없지만 이러한 네트워크는 피어로 구성할 수 있습니다.

권장사항

요구 사항은 여기에 설명된 아키텍처와 다를 수 있습니다.

- 보안

OCI 수신 끝점에 NSG(네트워크 보안 그룹)를 지정하고 모든 거부 보안 상태에 따라 보안 그룹을 구성하여 Azure 아웃바운드 IP 및 DNS 포트 UDP:53만 허용됩니다.

- 높은 가용성

이 아키텍처는 간소화된 Azure 설계를 보여줍니다. 프로덕션 배포에서 설계가 Azure 고가용성 모범 사례를 따르는지 확인합니다.In a production deployment, make sure your design follows Azure high availability best practices. OCI에서는 OCI DNS 수신 끝점에 대해 지역별 서브넷을 사용하는 것이 좋습니다.

- 구조

DNS 아웃바운드 엔드포인트 및 수신 엔드포인트를 호스팅하기 위해 Azure와 OCI에서 전용 서브넷을 생성합니다. 고급 OCI 네트워크 설계의 경우 커스터마이징된 전용 뷰에서 전용 OCI DNS 분석기를 사용하는 것이 좋습니다.

고려사항

멀티클라우드 DNS 확인 아키텍처를 구현할 때 DNS 아키텍처의 총 비용은 다음 Azure 리소스의 비용에 따라 달라집니다.

- Azure DNS 전용 분석기 아웃바운드 끝점

- Azure DNS 전용 분석기 규칙 집합

- DNS 질의/월

배치

- OCI VCN의 DNS 분석기에서 수신 끝점을 생성합니다.

- Azure 허브 VNet에서 DNS 전용 분석기를 생성하고 아웃바운드 끝점을 구성합니다.

- DNS 전달 규칙 세트를 만듭니다.

- 이전 단계에서 생성한 아웃바운드 끝점을 설정합니다.

- Spoke VNets에 대한 가상 네트워크 링크를 생성합니다.

- 아래 테이블에서 규칙을 구성합니다. 일반적으로 필요한 규칙이며 특정 OCI 서비스에 추가 규칙이 필요할 수도 있습니다.

| 도메인 이름* | 대상 IP: 포트 | 사용 |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | OCI 수신 끝점 IP입니다. 포트 53 | VCN DNS 호스트 이름 |

| <oci-region-identifier>.oraclecloudapps.com. | OCI 수신 끝점 IP입니다. 포트 53 | Oracle Tools(Apex, DB Actions) |

| <oci-region-identifier>.oraclecloud.com. | OCI 수신 끝점 IP입니다. 포트 53 | 데이터베이스 접속 |

*지역 및 가용성 도메인에 대한 최신 정보는 지역 및 가용성 도메인을 참조하십시오.