Palo Alto Networks VM 시리즈 방화벽으로 어플리케이션 워크로드 보호

Palo Alto Network VM 시리즈 가상 차세대 방화벽(NGFW) 을 사용하여 클라우드의 Oracle E-Business Suite 또는 PeopleSoft에서 애플리케이션 워크로드를 안전하게 이동하거나 확장할 수 있습니다.

Palo Alto Networks VM 시리즈 가상 NGFW는 맞춤형 어플리케이션 트래픽 가시성 및 제어, 일관된 교차 클라우드 방화벽 관리 및 정책 적용, 머신 언어 기반 위협 보호 및 확장 방지, 대부분의 동적 환경에서도 유지할 수 있는 자동화된 배포 및 프로비저닝 기능을 제공하여 멀티클라우드 환경을 보호합니다.

클라우드의 보안은 공유 책임 모델을 기반으로 합니다. Oracle는 데이터 센터 설비, 클라우드 운영 및 서비스 관리를 위한 하드웨어 및 소프트웨어와 같은 기본 기반 구조의 보안을 담당합니다. 고객은 워크로드의 보안을 유지하고 규정 준수 의무를 충족하도록 서비스와 애플리케이션을 안전하게 구성합니다.

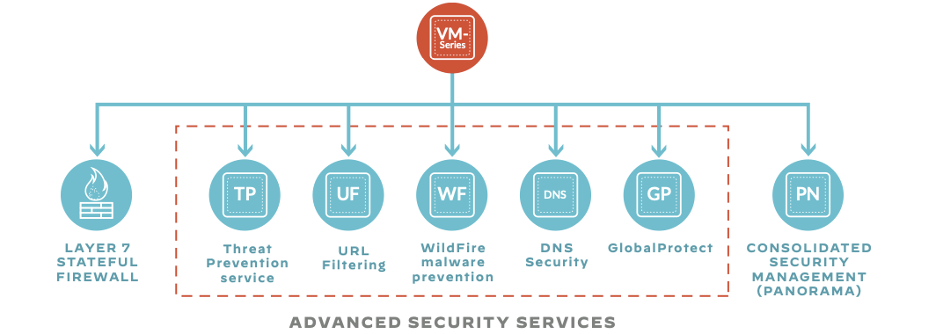

Palo Alto Networks VM 시리즈 방화벽은 클라우드 환경 전반에서 일관된 위협 방지 및 인라인 네트워크 보안을 제공하므로 네트워크 보안 팀이 클라우드 네트워크에서 트래픽을 파악하고 제어할 수 있습니다. Palo Alto Networks VM 시리즈의 주요 기능에는 Layer 7방화벽, 클라우드 제공 보안 구독 및 통합 보안 관리가 포함됩니다.

구조

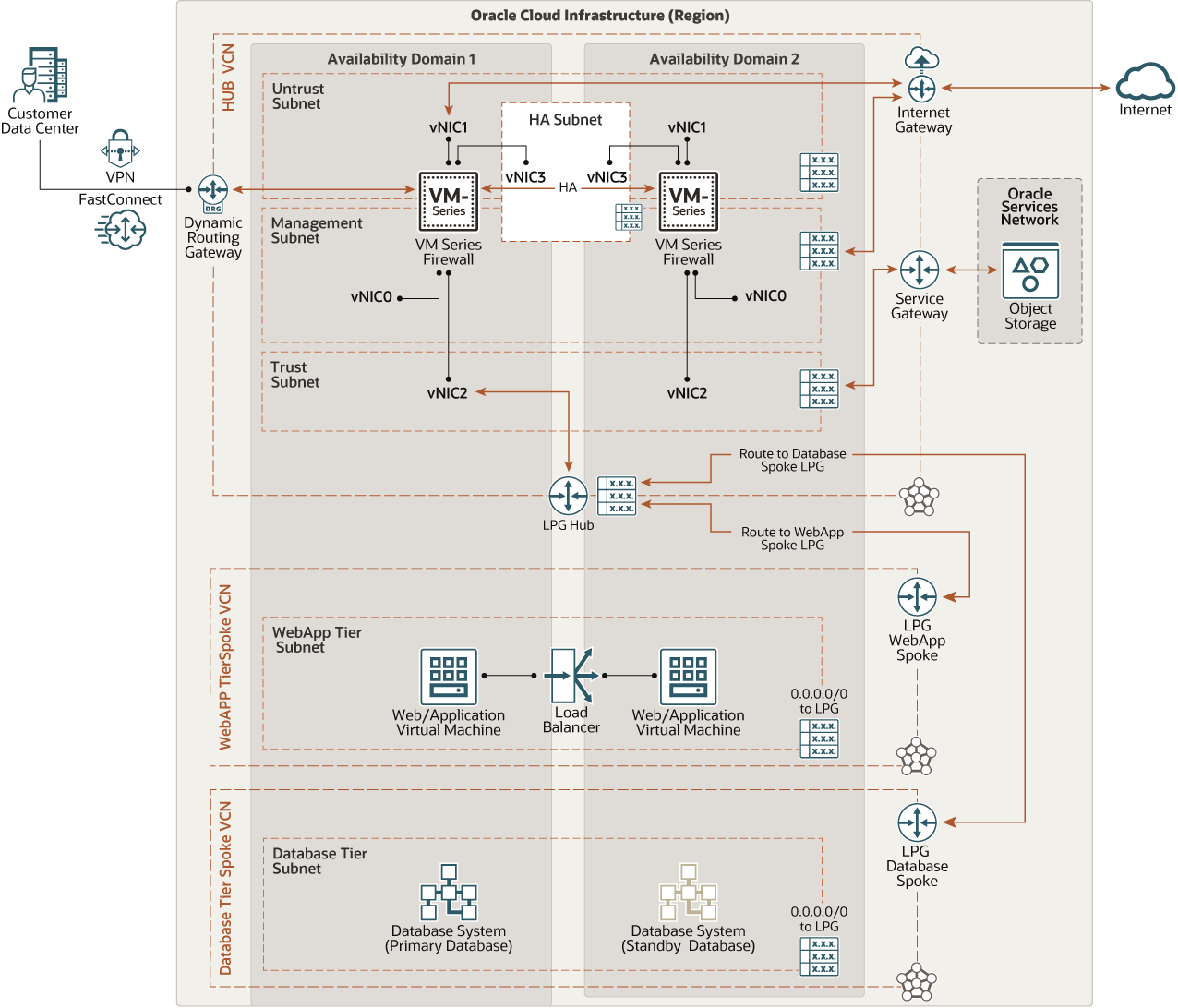

이 참조 아키텍처는 조직이 Palo Alto Networks VM 시리즈 방화벽을 사용하여 Oracle Cloud Infrastructure에 배치된 Oracle 응용 프로그램(예: Oracle E-Business Suite 및 PeopleSoft) 을 보호하는 방법을 보여줍니다.

이러한 트래픽 흐름을 보호하기 위해 Palo Alto Networks는 트래픽이 중앙 허브를 통해 라우팅되고 여러 개별 네트워크(스포크) 에 연결되는 허브 및 스포크 토폴로지를 사용하여 네트워크를 분리하는 것이 좋습니다. 스포크 간의 모든 트래픽, 인터넷에서 온프레미스로 또는 Oracle Services Network로의 모든 트래픽은 허브를 통해 라우팅되고 Palo Alto Networks VM-Series 방화벽의 다계층 위협 방지 기술을 통해 검사됩니다.

스포크 역할을 하는 고유의 VCN(가상 클라우드 네트워크) 에 애플리케이션의 각 계층을 배치합니다. 허브 VCN 에는 Palo Alto Networks VM 시리즈 방화벽 고가용성 클러스터, Oracle 인터넷 게이트웨이, DRG(동적 라우팅 게이트웨이), Oracle 서비스 게이트웨이 및 LPG(로컬 피어링 게이트웨이) 가 포함되어 있습니다.

허브 VCN는 LPG를 통해 또는 보조 VNIC(가상 네트워크 인터페이스 카드) 를 Palo Alto 네트워크 VM 시리즈 방화벽에 연결하여 Spoke VCN에 연결합니다. 모든 스포크 트래픽은 라우팅 테이블 규칙을 사용하여 Palo Alto Networks VM 시리즈 방화벽 고가용성 클러스터의 검사를 위해 LPG를 통해 허브로 트래픽을 라우팅합니다.

Palo Alto Networks 중앙 집중식 보안 관리 시스템인 Panorama를 사용하거나 로컬에서 Palo Alto Networks VM 시리즈 방화벽을 구성하고 관리할 수 있습니다. Panorama는 고객이 구성, 정책, 소프트웨어 및 동적 컨텐츠 업데이트를 관리하는 데 드는 복잡성과 관리 부담을 줄일 수 있도록 지원합니다. Panorama에서 장치 그룹 및 템플릿을 사용하면 방화벽에서 로컬로 방화벽별 구성을 효과적으로 관리하고 모든 방화벽 또는 장치 그룹에서 공유 정책을 적용할 수 있습니다.

다음 다이어그램은 이 참조 구조를 보여줍니다.

palo_alto_nw_vm_oci.png에 대한 설명

palo_alto_nw_vm_oci.png에 대한 설명

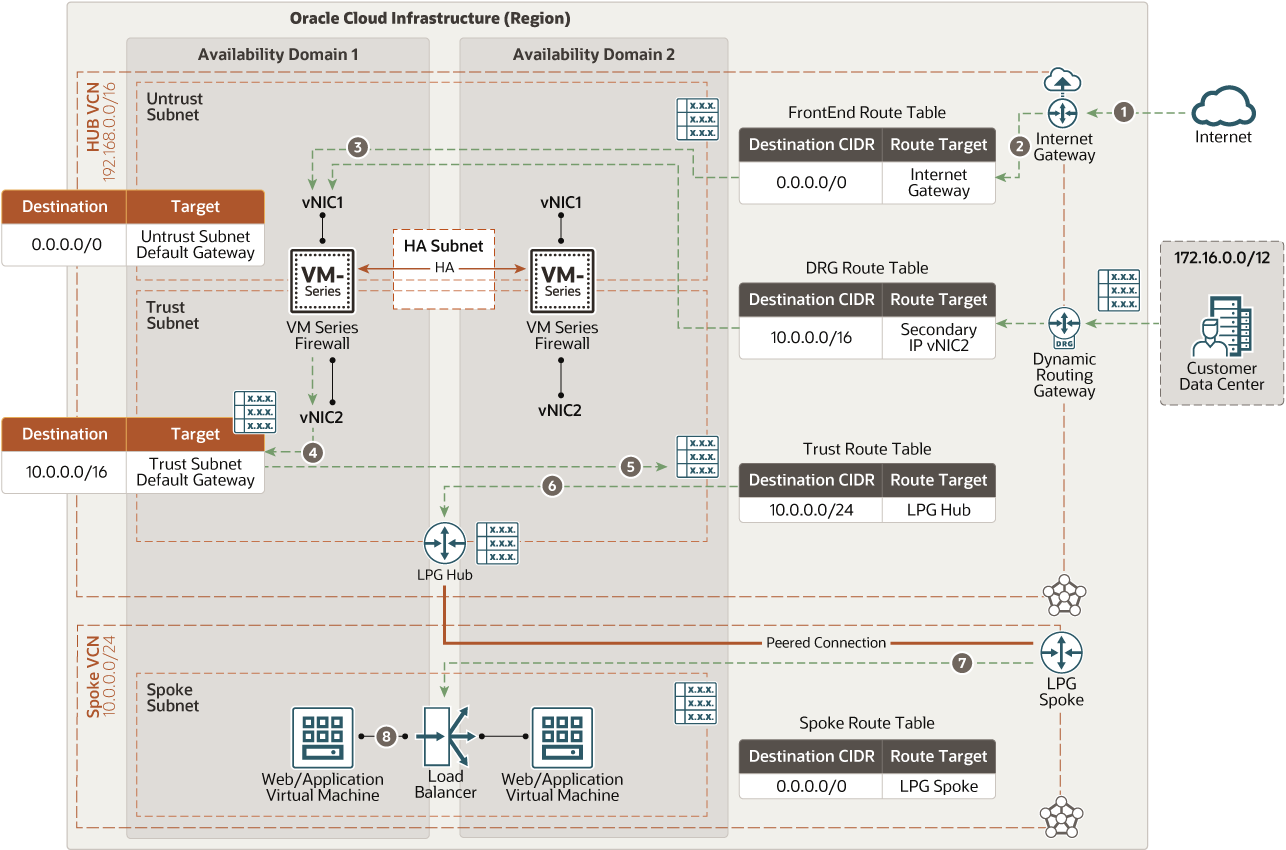

북-남부 인바운드 트래픽

다음 다이어그램은 북남 인바운드 트래픽이 인터넷 및 원격 데이터 센터에서 웹 애플리케이션 계층에 액세스하는 방법을 보여줍니다. 이 구성은 NAT(네트워크 주소 변환) 및 보안 정책이 Palo Alto Networks VM 시리즈 방화벽에서 열려 있는지 확인합니다.

palo_alto_north_south_inbound.png에 대한 설명

palo_alto_north_south_inbound.png에 대한 설명

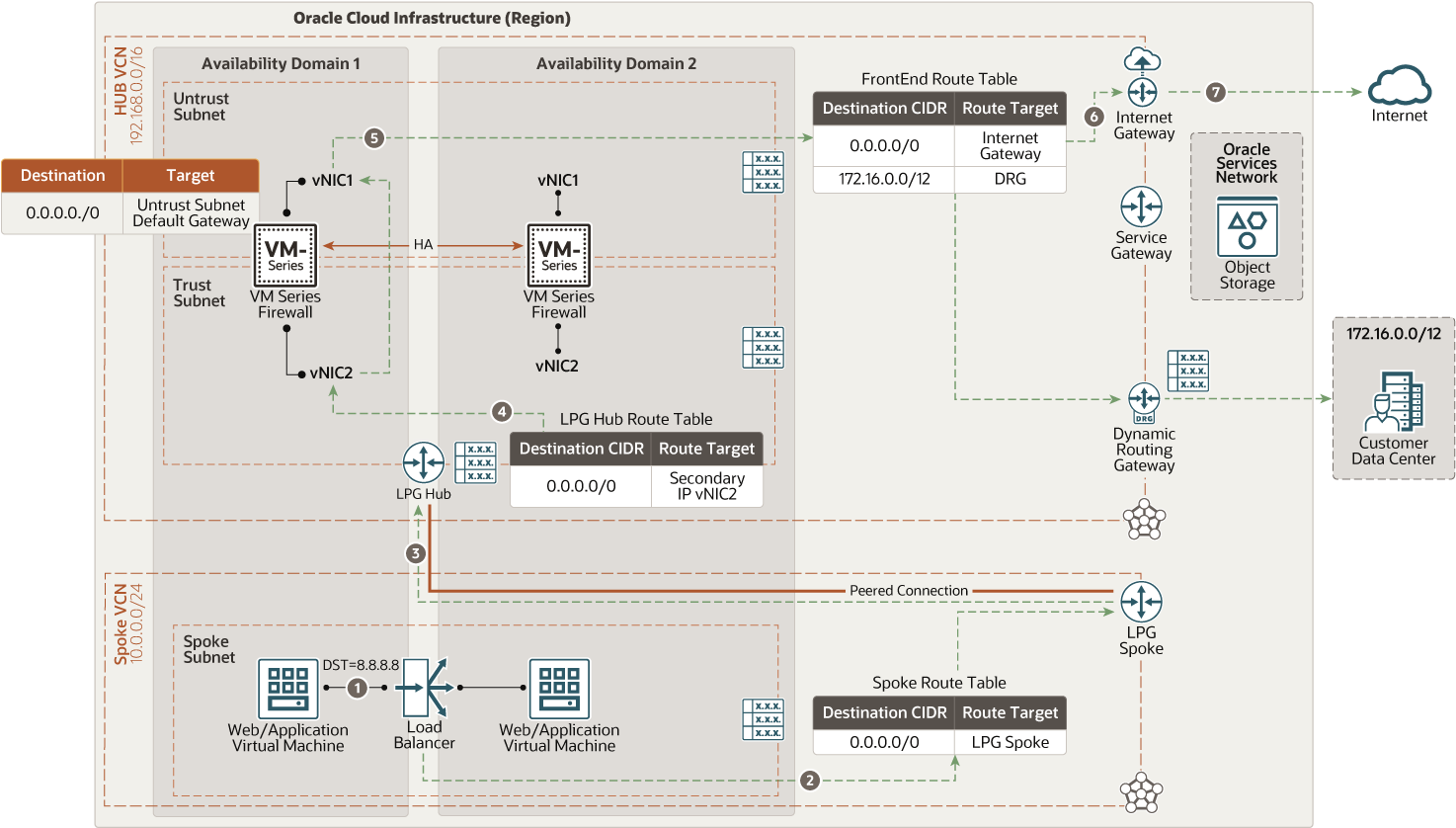

North-South Outbound 트래픽

다음 다이어그램은 웹 애플리케이션 및 데이터베이스 계층에서 인터넷으로의 송신 접속이 소프트웨어 업데이트 및 외부 웹 서비스에 대한 액세스를 제공하는 방법을 보여줍니다. 이 구성은 관련 네트워크에 대한 Palo Alto Networks VM 시리즈 방화벽 정책에 소스 NAT가 구성되어 있는지 확인합니다.

palo_alto_north_south_outbound.png 그림에 대한 설명

palo_alto_north_south_outbound.png 그림에 대한 설명

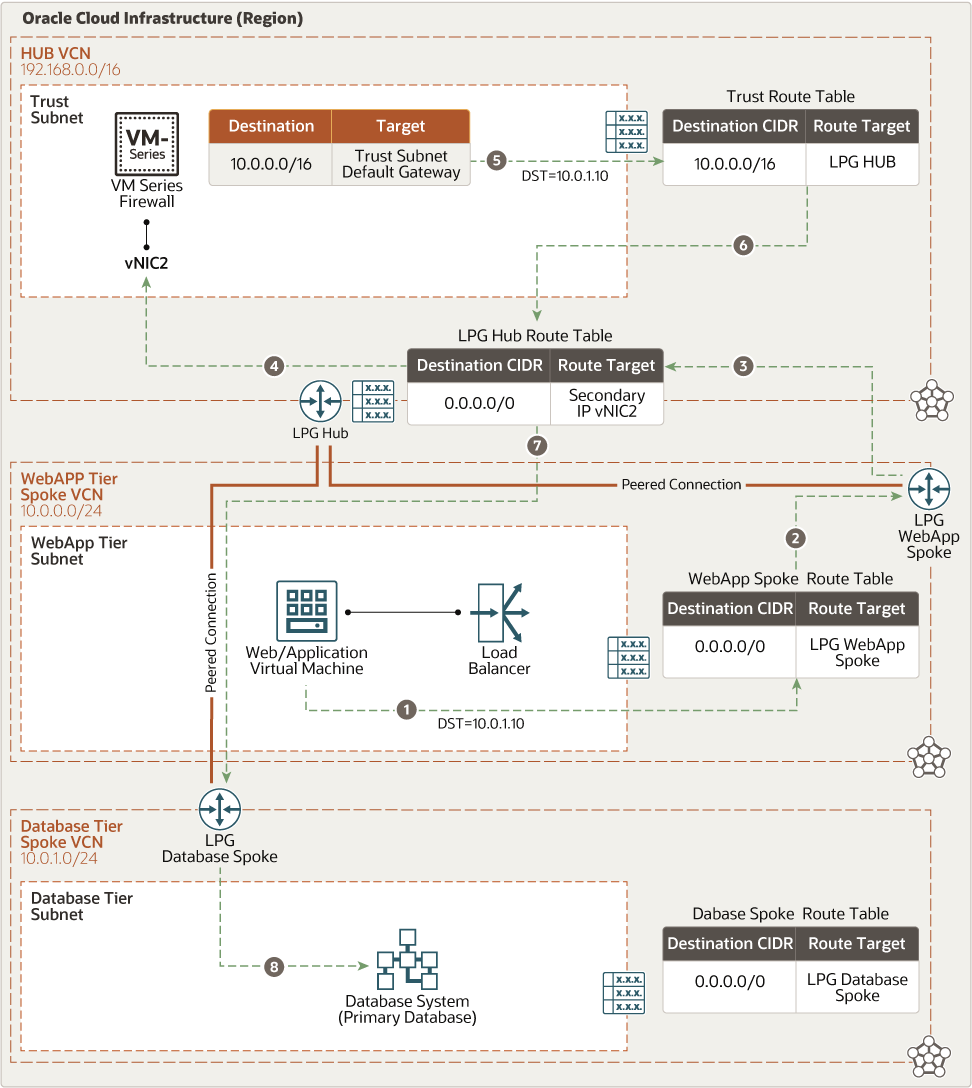

동서 트래픽(웹에서 데이터베이스로)

다음 다이어그램은 웹 애플리케이션에서 데이터베이스 계층으로 트래픽이 이동하는 방법을 보여줍니다.

palo_alto_east_west_web_db.png에 대한 설명

palo_alto_east_west_web_db.png에 대한 설명

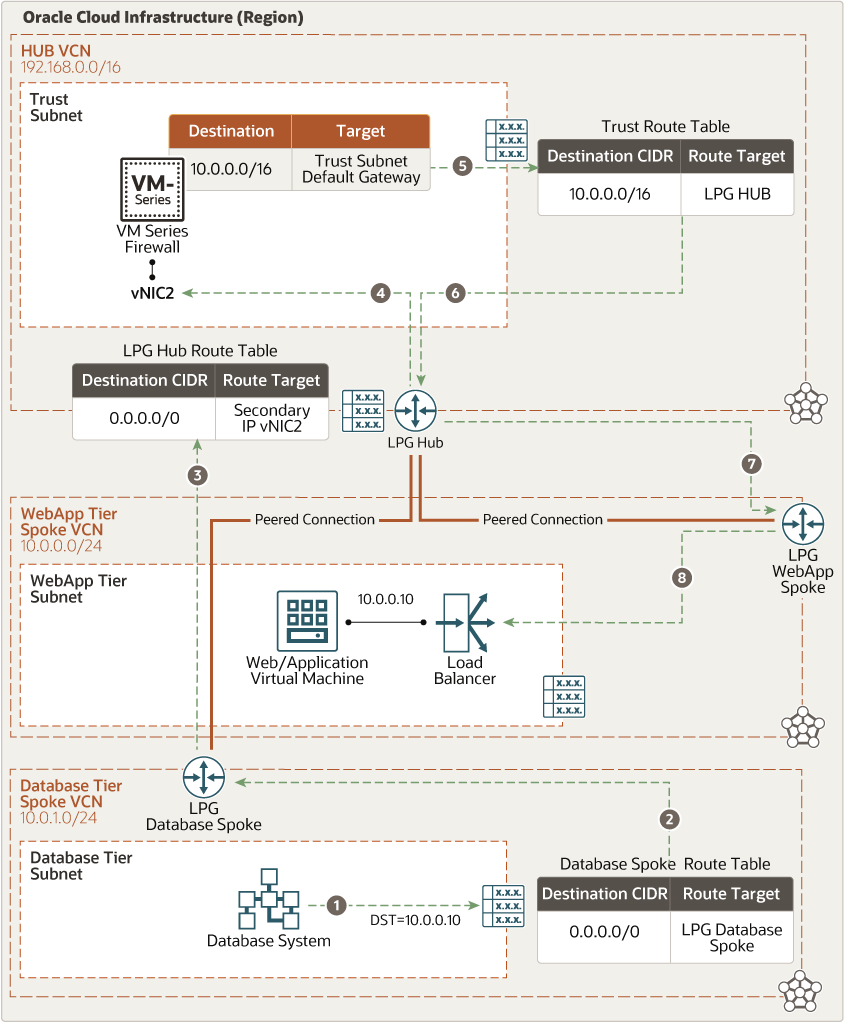

동서 트래픽(데이터베이스에서 웹으로)

다음 다이어그램은 데이터베이스 계층에서 웹 애플리케이션으로 트래픽이 이동하는 방법을 보여줍니다.

palo_alto_east_west_db_web.png 그림에 대한 설명

palo_alto_east_west_db_web.png 그림에 대한 설명

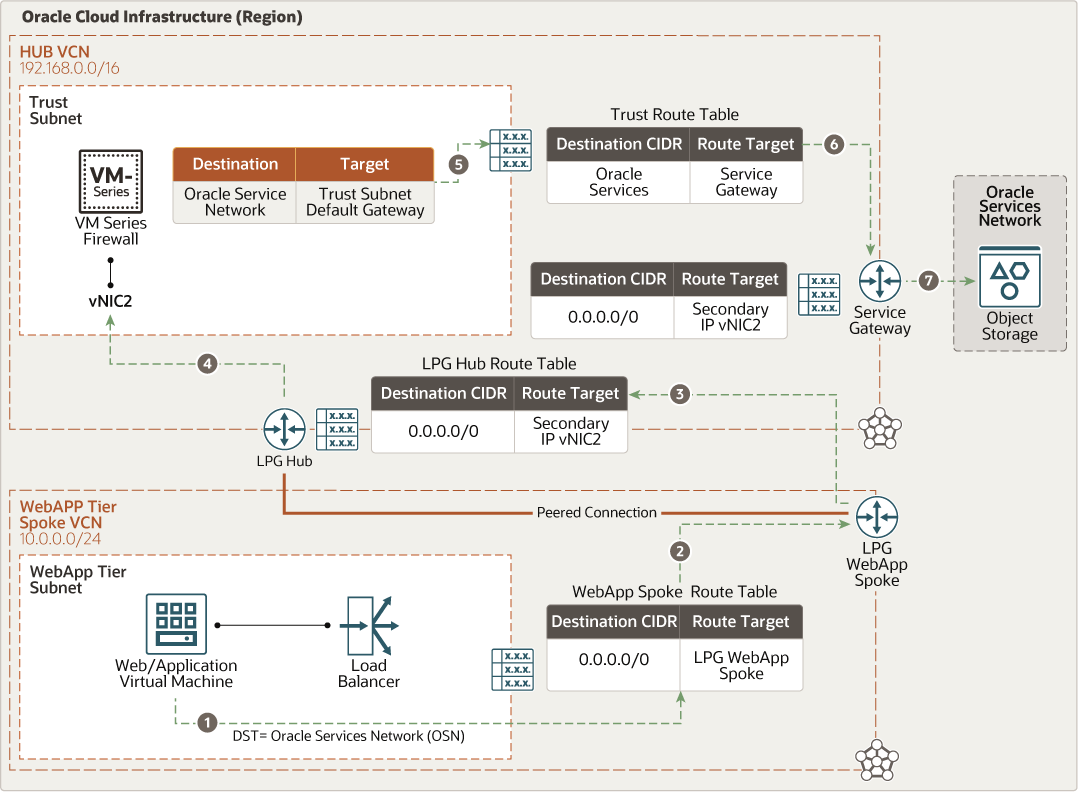

동서 트래픽(웹 애플리케이션에서 Oracle Services Network로)

다음 다이어그램은 트래픽이 웹 애플리케이션에서 Oracle Services Network로 이동하는 방법을 보여줍니다. 이 구성은 Palo Alto Networks VM 시리즈 방화벽 인터페이스에서 점보 프레임을 사용으로 설정했는지 확인합니다.

palo_alto_east_west_webapp_osn.png 그림에 대한 설명

palo_alto_east_west_webapp_osn.png 그림에 대한 설명

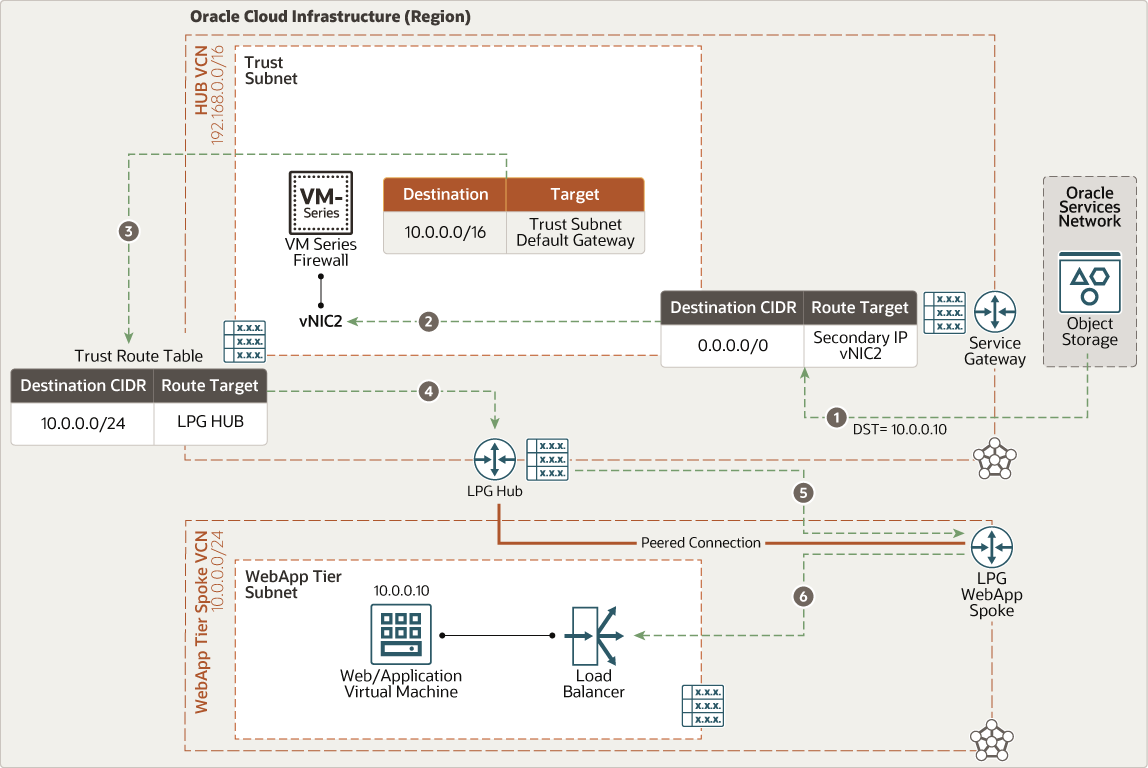

동서 트래픽(Oracle Services Network에서 웹 애플리케이션으로)

다음 다이어그램은 Oracle Services Network에서 웹 애플리케이션으로 트래픽이 이동하는 방법을 보여줍니다.

palo_alto_east_west_osn_webapp.png 그림에 대한 설명

palo_alto_east_west_osn_webapp.png 그림에 대한 설명

구조는 다음과 같은 구성 요소로 구성됩니다:

- Palo Alto Networks VM 시리즈 방화벽

물리적 차세대 방화벽의 모든 기능을 VM(가상 머신) 형식으로 제공하여 인라인 네트워크 보안 및 위협 방지를 제공하여 퍼블릭 클라우드와 프라이빗 클라우드를 일관되게 보호합니다.

- Oracle E-Business Suite 또는 PeopleSoft 애플리케이션 계층

Oracle E-Business Suite 또는 PeopleSoft 애플리케이션 서버 및 파일 시스템으로 구성됩니다.

- Oracle E-Business Suite 또는 PeopleSoft 데이터베이스 계층

Oracle Database로 구성되었지만 Oracle Database Exadata Cloud Service 서비스 또는 Oracle Database 서비스로 제한되지 않습니다.

- 지역

Oracle Cloud Infrastructure 지역은 가용성 도메인이라고 하는 하나 이상의 데이터 센터를 포함하는 지역화된 지역입니다. 지역은 다른 지역과 독립적이며 방대한 거리는 국가 또는 대륙에서 분리할 수 있습니다.

- 가용성 도메인

가용성 도메인은 영역 내에 독립적인 독립형 데이터 센터입니다. 각 가용성 도메인의 물리적 리소스는 결함 허용 한도를 제공하는 다른 가용성 도메인의 리소스와 격리됩니다. 가용성 도메인은 전원, 냉각 또는 내부 가용성 도메인 네트워크와 같은 인프라를 공유하지 않습니다. 따라서 한 가용성 도메인의 실패는 해당 영역의 다른 가용성 도메인에 영향을 주지 않을 수 있습니다.

- 결함 도메인

결함 도메인은 가용성 도메인 내에서 하드웨어와 기반구조의 그룹화입니다. 각 가용성 도메인에는 독립적인 전원 및 하드웨어가 있는 3개의 장애 도메인이 있습니다. 여러 결함 도메인에 리소스를 배포할 경우 응용 프로그램에서 결함 도메인 내의 물리적 서버 오류, 시스템 유지 관리 및 전원 오류를 허용할 수 있습니다.

- VCN(가상 클라우드 네트워크) 및 서브넷

VCN는 Oracle Cloud Infrastructure 지역에서 설정하는 사용자정의 가능한 소프트웨어 정의 네트워크입니다. VCN은 기존 데이터 센터 네트워크와 마찬가지로 네트워크 환경을 완벽하게 제어할 수 있습니다. VCN 에는 VCN를 생성한 후 변경할 수 있는 겹치지 않는 CIDR 블록이 여러 개 있을 수 있습니다. 영역 또는 가용성 도메인으로 범위를 지정할 수 있는 서브넷으로 VCN를 세그먼트화할 수 있습니다. 각 서브넷은 VCN의 다른 서브넷과 겹치지 않는 연속적인 주소 범위로 구성됩니다. 서브넷을 생성한 후 서브넷 크기를 변경할 수 있습니다. 서브넷은 공용 또는 전용일 수 있습니다.

- 허브 VCN

허브 VCN는 Palo Alto Networks VM 시리즈 방화벽이 배포되는 중앙 네트워크입니다. 모든 Spoke VCN, Oracle Cloud Infrastructure 서비스, 공용 엔드포인트 및 클라이언트, 온프레미스 데이터 센터 네트워크에 대한 보안 연결을 제공합니다.

- 애플리케이션 계층 스포크 VCN

응용 프로그램 계층 스포크 VCN 에는 Oracle E-Business Suite 또는 PeopleSoft 구성 요소를 호스트하기 위한 전용 서브넷이 포함되어 있습니다.

- 데이터베이스 계층 스포크 VCN

데이터베이스 계층 스포크 VCN 에는 Oracle 데이터베이스를 호스트하기 위한 전용 서브넷이 포함되어 있습니다.

- 로드 밸런서

Oracle Cloud Infrastructure Load Balancing 서비스는 단일 시작점에서 백엔드의 여러 서버로 자동화된 트래픽 분배를 제공합니다.

- 보안 목록

각 서브넷에 대해 서브넷에서 허용되어야 하는 트래픽의 소스, 대상 및 유형을 지정하는 보안 규칙을 생성할 수 있습니다.

- 경로 지정 테이블

가상 경로 테이블에는 일반적으로 게이트웨이를 통해 서브넷의 트래픽을 VCN 외부의 대상으로 경로 지정하는 규칙이 포함되어 있습니다.

허브 VCN 에는 다음과 같은 경로 테이블이 있습니다:

- 인터넷 게이트웨이에 연결된 기본 경로가 있는 관리 서브넷에 연결된 관리 경로 테이블입니다.

- 허브 VCN에서 인터넷 또는 온-프레미스 대상으로 트래픽 경로를 지정하기 위해 신뢰할 수 없는 서브넷 또는 기본 VCN에 연결된 경로 테이블을 신뢰할 수 없습니다.

- 연관된 LPG를 통해 스포크 VCN의 CIDR 블록을 가리키는 보안 서브넷에 첨부된 보안 경로 테이블입니다.

- Palo Alto 네트워크 VM 시리즈 방화벽 인스턴스 간의 고가용성을 관리하는 고가용성 서브넷에 연결된 고가용성 경로 테이블입니다.

- 허브에 연결된 각 스포크에 대해 고유한 경로 테이블이 정의되고 연관된 LPG에 연결됩니다. 해당 경로 테이블은 Palo Alto Networks VM 시리즈 방화벽 보안 인터페이스 유동 IP를 통해 연관된 스포크 LPG에서 모든 트래픽(0.0.0.0/0) 을 전달합니다.

- Oracle 서비스 네트워크 통신을 위해 Oracle 서비스 게이트웨이에 연결된 Oracle 서비스 게이트웨이 경로 테이블입니다. 이 경로는 모든 트래픽(0.0.0.0/0) 을 Palo Alto Networks VM 시리즈 방화벽 보안 인터페이스 유동 IP로 전달합니다.

- 트래픽 대칭을 유지하기 위해 각 Palo Alto Networks VM 시리즈 방화벽에도 경로가 추가되어 스포크 트래픽의 CIDR 블록이 신뢰(내부) 서브넷의 기본 게이트웨이 IP(허브 VCN의 보안 서브넷에서 사용 가능한 기본 게이트웨이 IP) 를 가리킵니다.

- 인터넷 게이트웨이

인터넷 게이트웨이는 VCN의 공용 서브넷과 공용 인터넷 간의 트래픽을 허용합니다.

- NAT(Network Address Translation) 게이트웨이

NAT 게이트웨이를 사용하면 VCN의 전용 리소스가 수신 인터넷 접속에 해당 리소스를 노출시키지 않고도 인터넷의 호스트에 액세스할 수 있습니다.

- LPG(로컬 피어링 게이트웨이)

LPG를 사용하면 한 VCN를 동일한 지역의 다른 VCN와 피어링할 수 있습니다. 피어링은 VCN이 인터넷을 통과하거나 온프레미스 네트워크를 통해 라우팅하는 트래픽 없이 전용 IP 주소를 사용하여 통신함을 의미합니다.

- 동적 경로 지정 게이트웨이(DRG)

DRG는 VCN와 영역 외부의 네트워크(예: 다른 Oracle Cloud Infrastructure 지역의 VCN, 온-프레미스 네트워크 또는 다른 클라우드 제공자의 네트워크) 간 전용 네트워크 트래픽에 대한 경로를 제공하는 가상 라우터입니다.

- 서비스 게이트웨이

서비스 게이트웨이는 VCN에서 다른 서비스(예: Oracle Cloud Infrastructure Object Storage) 로의 액세스를 제공합니다. VCN에서 Oracle 서비스로의 트래픽은 Oracle 네트워크 패브릭을 통과하고 인터넷을 순회하지 않습니다.

- FastConnect

Oracle Cloud Infrastructure FastConnect를 사용하면 데이터 센터와 Oracle Cloud Infrastructure 간에 전용 개인 연결을 쉽게 생성할 수 있습니다. FastConnect는 인터넷 기반 연결과 비교할 때 더 높은 대역폭의 옵션과 더 안정적인 네트워킹 환경을 제공합니다.

- VNIC(가상 네트워크 인터페이스 카드)

Oracle Cloud Infrastructure 데이터 센터의 서비스에는 물리적 NIC(네트워크 인터페이스 카드) 가 있습니다. 가상 시스템 인스턴스는 물리적 NIC와 연관된 VNIC(가상 NIC) 를 사용하여 통신합니다. 각 인스턴스에는 실행 중 자동으로 생성되고 연결되며 인스턴스 수명 동안 사용할 수 있는 기본 VNIC가 있습니다. DHCP는 기본 VNIC에만 제공됩니다. 인스턴스 실행 후 보조 VNIC를 추가할 수 있습니다. 각 인터페이스에 대해 정적 IP를 설정해야 합니다.

- 전용 IP

인스턴스 주소 지정을 위한 전용 IPv4 주소 및 관련 정보입니다. 각 VNIC에는 기본 전용 IP가 있으며 보조 전용 IP를 추가 및 제거할 수 있습니다. 인스턴스의 기본 전용 IP 주소는 인스턴스 시작 중 연결되며 인스턴스 수명 동안 변경되지 않습니다. 또한 보조 IP는 VNIC 서브넷의 동일한 CIDR에 속해야 합니다. 보조 IP는 동일한 서브넷 내의 다른 인스턴스에 있는 서로 다른 VNIC 간에 이동할 수 있으므로 유동 IP로 사용됩니다. 다른 끝점을 사용하여 다른 서비스를 호스트할 수도 있습니다.

- 공용 IP

네트워킹 서비스는 전용 IP에 매핑되는 Oracle에서 선택한 공용 IPv4 주소를 정의합니다.

- 임시: 이 주소는 일시적이며 인스턴스 수명 동안 존재합니다.

- 예약됨: 이 주소는 인스턴스의 수명을 벗어나 지속됩니다. 지정되지 않은 후 다른 인스턴스에 재지정할 수 있습니다.

- 소스 및 대상 검사

모든 VNIC는 네트워크 트래픽에 대해 소스 및 대상 검사를 수행합니다. 이 플래그를 사용 안함으로 설정하면 CGNS가 방화벽을 대상으로 하지 않는 네트워크 트래픽을 처리할 수 있습니다.

- 컴퓨트 구성

컴퓨트 인스턴스의 구성은 인스턴스에 할당된 CPU 수와 메모리 양을 지정합니다. 컴퓨트 구성은 컴퓨트 인스턴스에 사용 가능한 VNIC 수 및 최대 대역폭도 결정합니다.

권장 사항

- VCN

VCN를 생성할 때 VCN의 서브넷에 연결할 리소스 수에 따라 필요한 CIDR 블록 수 및 각 블록의 크기를 결정합니다. 표준 전용 IP 주소 공간 내에 있는 CIDR 블록을 사용합니다.

전용 접속을 설정하려는 다른 네트워크(Oracle Cloud Infrastructure, 온-프레미스 데이터 센터 또는 다른 클라우드 제공자) 와 겹치지 않는 CIDR 블록을 선택합니다.

VCN를 생성한 후 CIDR 블록을 변경, 추가 및 제거할 수 있습니다.

서브넷을 디자인할 때 트래픽 플로우 및 보안 요구사항을 고려하십시오. 특정 계층 또는 롤 내의 모든 리소스를 동일한 서브넷에 연결합니다. 이 서브넷은 보안 경계 역할을 할 수 있습니다.

지역별 서브넷을 사용합니다.

여러 환경 및 애플리케이션에 대해 이 구조를 확장하려는 경우 서비스 제한에서 VCN 당 최대 LPG 수를 확인합니다.

- Palo Alto 네트워크 VM 시리즈 방화벽

- 고가용성 클러스터를 배치합니다.

- 가능하면 최소 또는 다른 가용성 도메인에서 고유 결함 도메인에 배치합니다.

- MTU가 모든 VNIC에서 9000으로 설정되었는지 확인합니다.

- VFIO 인터페이스를 활용합니다.

- Palo Alto 네트워크 VM 시리즈 방화벽 보안 관리

- Oracle Cloud Infrastructure에서 호스트되는 배치를 생성하는 경우 관리용 전용 서브넷을 생성합니다.

- 보안 정책 관리를 위해 인터넷에서 소싱된 포트 443및 22에 대한 인바운드 액세스를 제한하고 로그와 이벤트를 보려면 보안 목록 또는 NSG를 사용합니다.

- Palo Alto 네트워크 VM 시리즈 방화벽 정책

필요한 보안 정책, 포트 및 프로토콜에 대한 최신 정보는 자세히 탐색 섹션에서 방화벽 설명서를 참조하십시오.

고려 사항

Palo Alto Networks VM 시리즈 방화벽을 사용하여 Oracle Cloud Infrastructure에서 Oracle E-Business Suite 또는 PeopleSoft 작업 부하를 보안하는 경우 다음 사항을 고려하십시오:

- 성능

- 컴퓨트 구성으로 결정되는 적절한 인스턴스 크기를 선택하면 사용 가능한 최대 처리량, CPU, RAM 및 인터페이스 수가 결정됩니다.

- 조직은 환경을 순회하는 트래픽 유형을 파악하고, 적절한 위험 레벨을 결정하고, 필요에 따라 적절한 보안 제어를 적용해야 합니다. 사용으로 설정된 보안 제어의 여러 조합이 성능에 영향을 줍니다.

- FastConnect 또는 VPN 서비스에 대한 전용 인터페이스를 추가하는 것이 좋습니다.

- 더 높은 처리량과 더 많은 네트워크 인터페이스에 액세스하려면 큰 컴퓨트 구성을 사용하는 것이 좋습니다.

- 성능 테스트를 실행하여 설계를 검증하면 필요한 성능과 처리량을 유지할 수 있습니다.

- 보안

- Oracle Cloud Infrastructure에서 Palo Alto 네트워크 VM 시리즈 방화벽을 배포하면 모든 물리적 및 가상 Palo Alto 네트워크 VM 시리즈 인스턴스의 중앙 집중식 보안 정책 구성 및 모니터링을 수행할 수 있습니다.

- 클러스터 배치별로 고유한 IAM(Identity and Access Management) 동적 그룹 또는 정책을 정의합니다.

- 가용성

- 최고의 중복성을 위해 각 지역에 아키텍처를 구축합니다.

- 온프레미스 네트워크와의 중복 연결을 위해 관련 조직 네트워크로 사이트 간 VPN을 구성합니다.

- 비용

- Palo Alto Networks VM 시리즈 방화벽은 Oracle Cloud Marketplace의 번들 1및 번들 2에 대한 BYOL(Bring -your-own-license) 및 사용량 기준 지불 라이센스 모델에서 사용할 수 있습니다.

- 번들 1에는 VM 시리즈 용량 라이센스, 위협 방지 라이센스 및 프리미엄 지원 자격이 포함되어 있습니다.

- 번들 2에는 위협 방지, WildFire, URL 필터링, DNS 보안, GlobalProtect 및 고급 지원 자격을 포함하는 전체 라이센스 제품군이 포함된 VM 시리즈 용량 라이센스가 포함되어 있습니다.

- Palo Alto Networks VM 시리즈 방화벽은 Oracle Cloud Marketplace의 번들 1및 번들 2에 대한 BYOL(Bring -your-own-license) 및 사용량 기준 지불 라이센스 모델에서 사용할 수 있습니다.

배치

- Oracle Cloud Marketplace의 스택을 사용하여 배치:

- Set up the required networking infrastructure as shown in the architecture diagram. See Set up a hub-and-spoke network topology by using local peering gateways.

- 환경에 애플리케이션(Oracle E-Business Suite 또는 PeopleSoft) 을 배포합니다.

- Oracle Cloud Marketplace 에는 서로 다른 구성 및 라이센스 요구사항에 맞는 스택이 여러 개 있습니다. 예를 들어, 다음 스택 기능은 자체 라이센스를 적용(BYOL) 합니다. 선택한 각 스택에 대해 앱 가져오기 를 누르고 화면 프롬프트를 따릅니다:

- GitHub에서 Terraform 코드를 사용하여 배포합니다:

- GitHub 저장소로 이동합니다.

- 저장소를 로컬 컴퓨터에 복제하거나 다운로드합니다.

README문서의 지침을 따릅니다.