단일 테넌트 SaaS 응용 프로그램을 호스팅하기 위한 기반 구조에 대해 알아보기

시작하기 전에

구조

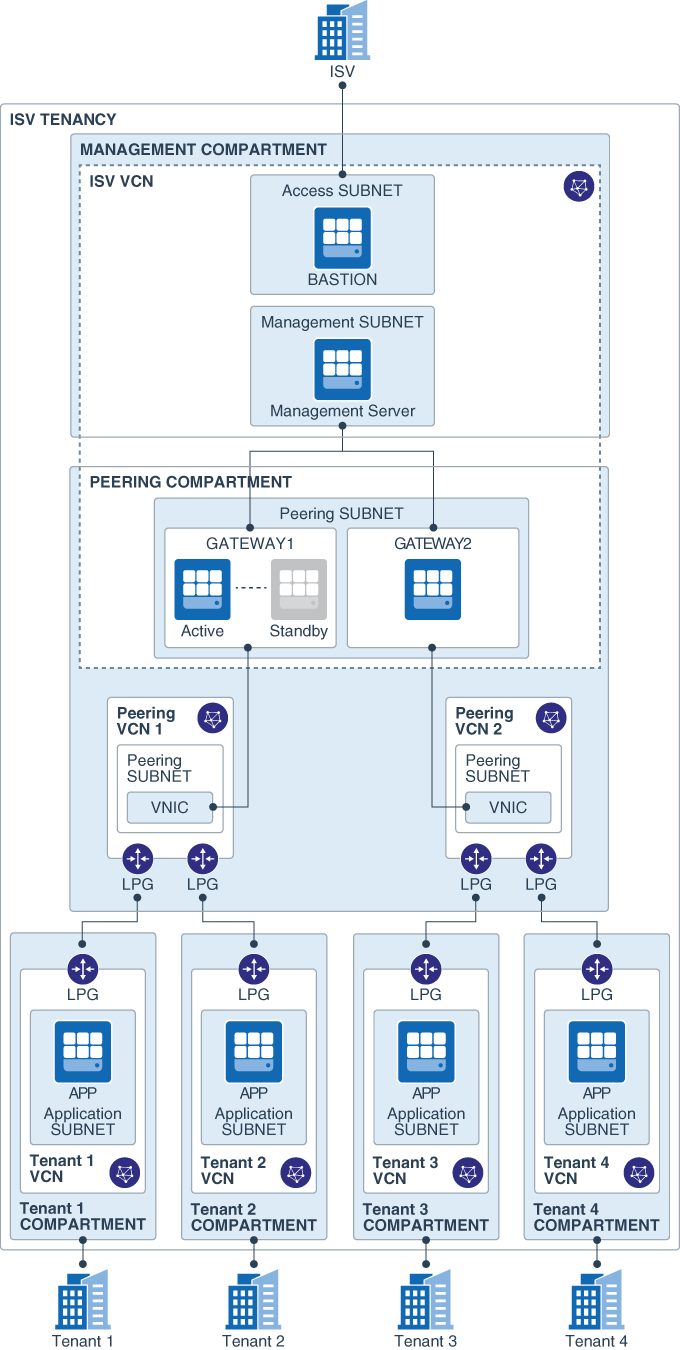

이 아키텍처는 솔루션이 Terraform 코드를 제공하는 샘플 네트워크 토폴로지를 보여줍니다. 샘플 토폴로지는 4개의 테넌트를 지원합니다. 토폴로지의 모든 구성 요소는 Oracle Cloud Infrastructure 테넌시의 단일 영역에 있습니다.

SaaS 공급업체의 관리 기반구조와 각 테넌트의 응용 프로그램 리소스는 별도의 구획 및 vcn(가상 클라우드 네트워크) 에서 격리됩니다. 네트워크 격리를 통해 응용 프로그램 및 데이터가 테넌시의 다른 배치와 분리됩니다. 구획은 리소스의 논리적 격리를 보장하고 세분화된 액세스 제어를 사용으로 설정합니다.

이 토폴로지는 다음 구성요소를 포함합니다.

- 관리 구획

관리 구획은 개별 테넌트 응용 프로그램 배치를 관리하는 데 사용되는 공통 기반 구조에 필요한 모든 Isv별 리소스에 대한 논리적 컨테이너입니다. 여기에는 다음 리소스가 포함됩니다.

- ISV VCN

해당 테넌트에 액세스하고 관리하기 위해 SaaS ISV에 필요한 리소스가 ISV VCN에 연결되어 있습니다.

- 연봉

기본 서버는 ISV VCN의 공용 서브넷에 있는 컴퓨트 인스턴스입니다. 인터넷과 기본 서버 간의 트래픽은 인터넷 게이트웨이를 통해 경로 지정됩니다.

ISV의 관리 사용자는 테넌트 구획의 리소스 전용 주소를 포함하여 테넌트의 모든 리소스에 액세스할 수 있습니다. ISV의 관리 사용자는 IPSec VPN 터널 또는 Oracle Cloud Infrastructure FastConnect 회로를 사용하여 테넌시의 개인 리소스에 액세스할 수도 있습니다.

- 관리 서버

관리 서버는 전용 서브넷의 컴퓨트 인스턴스입니다. ISV VCN의 전용 서브넷에 연결됩니다. 관리 서버는 경로 지정 게이트웨이를 통해 테넌트 구획의 서버와 통신할 수 있습니다.

Management Server를 사용하여 Nagios Core 등의 기반 구조 모니터링 응용 프로그램을 설치하고 실행할 수 있습니다.

- ISV VCN

- 피어링 구획

ISV VCN의 리소스와 테넌트 리소스 간의 전용 통신을 위해서는 ISV VCN와 각 테넌트 VCN 간의 로컬 피어링 관계가 필요합니다. 그러나 VCN는 최대 10개의 로컬 피어링 관계만 가질 수 있습니다. 이 배율 제한을 극복하기 위해 아키텍처는 여러 피어링 Vcn에 연결할 수 있는 경로 지정 게이트웨이를 사용합니다. 각 피어링 VCN는 최대 10개의 테넌트 vcn과 로컬 피어링 관계를 가질 수 있습니다. 따라서 피어링 구획의 경로 지정 게이트웨이 및 피어링 Vcn을 추가하여 토폴로지를 확장할 수 있습니다.

- 피어링 서브넷

피어링 서브넷은 ISV VCN의 일부입니다. 모든 경로 지정 게이트웨이는 이 서브넷에 연결됩니다.

- 경로 지정 게이트웨이 및 피어링 Vcn

각 경로 지정 게이트웨이는 피어링 VCN를 통해 관리 서버에서 테넌트 vcn으로 트래픽을 경로 지정하는 Oracle Linux 컴퓨트 인스턴스입니다.

경로 지정 게이트웨이의 HA(고가용성) 를 설명하기 위해, 유동 IP 주소가 있는 활성/비활성 컴퓨트 인스턴스 쌍이 경로 지정 게이트웨이 중 하나에 사용됩니다. 자동 복구를 위해 Pacemaker 및 Corosync가 설치되어 있습니다. 두번째 경로 지정 게이트웨이는 단일(비HA) 인스턴스입니다.

각 경로 지정 게이트웨이 인스턴스의 기본 VNIC는 ISV VCN의 피어링 서브넷에 연결됩니다.

경로 지정 게이트웨이 인스턴스는 하나의 보조 VNIC를 지원하는VM.Standard.2.2구성을 사용합니다. 각 경로 지정 게이트웨이 인스턴스의 보조 VNIC는 피어링 VCN의 서브넷에 연결됩니다. 각 피어링 VCN는 최대 10개의 테넌트 vcn에 연결할 수 있습니다. 샘플 토폴로지에서 각 피어링 VCN는 2개의 테넌트 vcn에 연결됩니다.-

경로 지정 게이트웨이 인스턴스에 대해 보다 큰 모양을 사용하면 토폴로지를 확장하여 더 많은 피어링 Vcn을 지원할 수 있습니다. 예를 들어, 경로 지정 게이트웨이 인스턴스에 대해

VM.Standard.2.4구성을 사용하는 경우 인스턴스에 최대 3개의 보조 vnic를 연결하고 경로 지정 게이트웨이를 최대 3개의 피어링 vcn에 연결할 수 있습니다. 따라서 경로 지정 게이트웨이는 최대 30개의 테넌트 Vcn을 지원할 수 있습니다. 경로 지정 게이트웨이 인스턴스의 사용 가능한 네트워크 대역폭은 모든 Vnic에서 공유됩니다. -

각 테넌트 VCN와 ISV VCN 간의 네트워크 대역폭은 경로 지정 게이트웨이에 대해 선택한 컴퓨트 구성에 따라 다릅니다. 사용 가능한 네트워크 대역폭은 게이트웨이 인스턴스의 모든 Vnic에서 공유됩니다. 예를 들어, 경로 지정 게이트웨이 인스턴스에 대해

VM.Standard2.4모양을 선택한 경우 사용 가능한 최대 대역폭은 기본 VNIC에 의해 공유되고 최대 3개의 보조 VNIC에 의해 공유되는 4.1Gbps입니다. 게이트웨이 인스턴스의 모양과 각 게이트웨이가 서비스할 피어링 Vcn 수를 결정할 때 이 요소를 고려하십시오.

-

- 피어링 서브넷

- 테넌트 구획

이 토폴로지의 4개 테넌트에 대한 리소스는 별도의 구획에 있습니다. 각 테넌트 구획에는 해당 테넌트에 대한 모든 리소스가 연결되는 VCN가 포함되어 있습니다. 따라서 각 테넌트에 대한 리소스는 토폴로지의 다른 모든 테넌트로부터 격리된 네트워크에서 고유한 주소 공간을 사용합니다.

각 테넌트 구획에서 컴퓨트 인스턴스가 생성됩니다. 이 인스턴스를 사용하여 기반 구조 모니터링 에이전트를 설치하고 실행할 수 있습니다. 예를 들어, ISV VCN의 관리 서버에 Nagios 코어를 설치하는 경우 각 테넌트 구획의 컴퓨트 인스턴스에 Nagios 에이전트를 설치할 수 있습니다. 에이전트는 구획의 서버를 모니터링하여 Nagios 모니터링 서버로 측정항목을 전송할 수 있습니다.

새 애플리케이션 테넌트를 추가하면 새 테넌트에 필요한 리소스가 새 구획에 프로비전됩니다.

테넌트는 공용 인터넷 또는 전용 접속(IPSec VPN 또는 FastConnect) 을 통해 자신의 응용 프로그램에 액세스할 수 있습니다. 공용 인터넷에서 접근하려면 각 테넌트 VCN에 인터넷 게이트웨이가 필요합니다. VPN 또는 FastConnect를 사용하여 액세스하려면 DRG가 필요합니다. 구조 다이어그램에 테넌트 Vcn에 대한 인터넷 게이트웨이 및 drg가 표시되지 않습니다.

필수 서비스 및 정책 정보

이 솔루션은 다음 서비스 및 액세스 관리 정책을 필요로 합니다.

| 서비스 | 필요한 정책... |

|---|---|

| Oracle Cloud Infrastructure Identity and Access Management | 구획을 생성 및 관리합니다. |

| Oracle Cloud Infrastructure Networking | Vcn, 서브넷, 인터넷 게이트웨이, 라우팅 테이블, 보안 목록, lpg 및 drg를 만들고 관리합니다. |

| Oracle Cloud Infrastructure Compute | 컴퓨트 인스턴스를 생성 및 관리합니다. |

필요한 클라우드 서비스를 얻으려면 Oracle 솔루션용 Oracle Cloud 서비스를 얻는 방법 알아보기 를 참조하십시오.