Configurar o Autonomous AI Database com Arquitetura de Referência

O Oracle Autonomous AI Database on Dedicated Exadata Infrastructure é um ambiente de banco de dados altamente automatizado e totalmente gerenciado em execução na Oracle Cloud Infrastructure (OCI) com recursos de hardware e software comprometidos. Esses recursos isolados permitem que as organizações atendam a requisitos rigorosos de segurança, disponibilidade e desempenho, reduzindo o custo e a complexidade.

Dica:

Se você estiver procurando orientação para configurar rapidamente um ambiente POC do Autonomous AI Database, consulte Configurar o Autonomous AI Database para Prova de Conceito (POC).Pré-requisito de Conhecimento

Para entender e apreciar totalmente esse caso de uso, você deve ter uma compreensão básica do Autonomous AI Database on Dedicated Exadata Infrastructure, incluindo suas opções de implantação, principais componentes de infraestrutura, atribuições de usuário e principais recursos. Para obter informações mais detalhadas, consulte Sobre o Autonomous AI Database on Dedicated Exadata Infrastructure.

Tópicos Relacionados

Caso de Uso

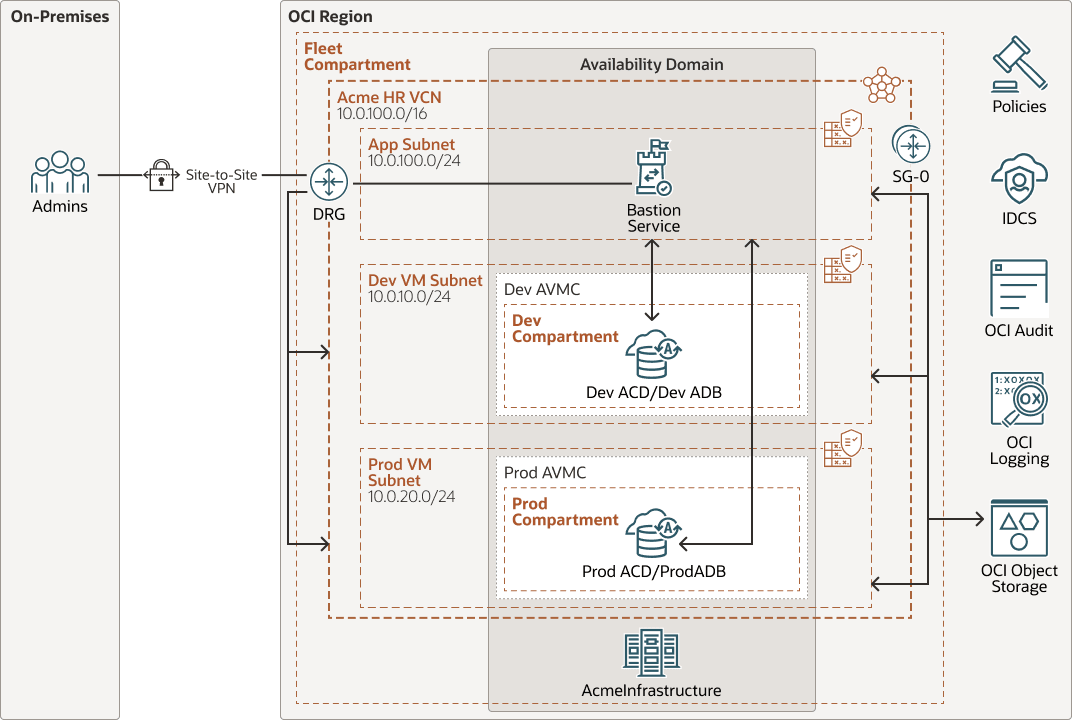

A Acme Company optou por usar o Autonomous AI Database on Dedicated Exadata Infrastructure para suas aplicações internas de projetos. O departamento de TI da Acme assumirá a atribuição de administrador de frota, responsável por criar e gerenciar recursos do Exadata Infrastructure (EI) e do Cluster de VMs do Autonomous Exadata (AVMC) para a empresa. Dentro de cada equipe de projeto ou linha de negócios, os usuários designados assumirão a atribuição de DBA da aplicação, encarregados de criar o Autonomous Container Database (ACD) e o Autonomous AI Databases para seus usuários de banco de dados, incluindo desenvolvedores de aplicativos, testadores e implantadores.

Observação:

Este exemplo ilustra o DBA da aplicação que cria e gerencia os recursos ACD. No entanto, sua organização pode preferir que o administrador da frota realize essa tarefa por conta própria.A Acme I.T. alocará recursos para as várias equipes, garantindo o fornecimento de AVMCs que atendam aos SLAs necessários. Além disso, para controlar de forma justa a alocação de recursos, o departamento de TI da Acme não quer que nenhuma equipe de projeto ou linha de negócios tenha acesso de gerenciamento à infraestrutura dedicada subjacente. Além disso, em conformidade com as auditorias regulatórias, o gerenciamento da Acme não quer que a Acme I.T. possa acessar os dados que pertencem a diferentes equipes de projeto ou linhas de negócios; ou seja, os dados que eles armazenam em seus bancos de dados de aplicativos.

AcmeHR, um aplicativo interno de RH desenvolvido e utilizado pela Acme, opera em dois ambientes distintos: um para desenvolvimento e teste (Dev) e outro para produção (Prod). A Acme I.T. está comprometida em manter o isolamento estrito entre esses ambientes para evitar qualquer acesso ou interação não autorizada entre as equipes de Desenvolvimento e Produção.

Recursos Necess

Componentes do OCI IAM

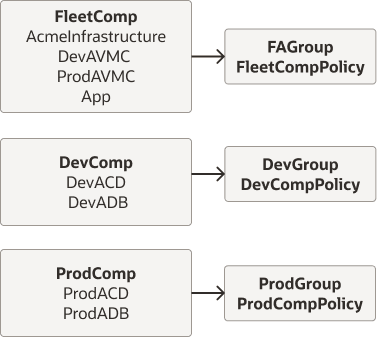

- Três compartimentos para fornecer isolamento de recursos, conforme descrito abaixo:

- FleetComp para os recursos que o Acme I.T. cria, a rede e as sub-redes privadas usadas pelos bancos de dados de Desenvolvimento e Produção.

- DevComp para o banco de dados de Desenvolvimento.

- ProdComp para o banco de dados de Produção.

- Três grupos aos quais os usuários podem ser designados, um cada para usuários do Acme I.T., Dev e Prod. Esses grupos serão denominados FAGroup, DevGroup e ProdGroup.

- Políticas necessárias para especificar o acesso do usuário aos recursos nos níveis de compartimento e tenancy.

Recursos de Rede

-

Implantações do Oracle Public Cloud:

- Uma VCN para fornecer conectividade de rede a todos os recursos de infraestrutura dedicados. Essa VCN se conectará à VPN da Empresa Acme usando uma VPN IPSec VPN e terá um recurso do Gateway de Internet que bloqueia todo o tráfego de entrada na internet. Ele será nomeado como AcmeHRVCN.

- Três sub-redes para fornecer isolamento de acesso à rede, uma para os recursos do Autonomous AI Database dos ambientes Dev e Prod e outra para os recursos de cliente e camada intermediária do aplicativo. Essas sub-redes serão nomeadas DevVMSubnet, ProdVMSubnet e AppSubnet, respectivamente.

Observação:

Para simplificar, estamos usando uma única VCN e aproveitando sub-redes para fornecer isolamento de rede. No entanto, você também pode criar várias VCNs para fornecer o isolamento de acesso à rede necessário. Neste exemplo, criamos as três sub-redes: DevVMSubnet, ProdVMSubnet e AppSubnet em FleetComp para simplificar. Dependendo dos seus requisitos, você pode opcionalmente colocar essas sub-redes em compartimentos separados. -

Implantações do Exadata Cloud@Customer:

- Configure regras de rede conforme listado nos Requisitos de Rede do Oracle Exadata Database Service on Cloud@Customer em Preparando o Exadata Database Service on Cloud@Customer.

- Além disso, abra a Porta 1522 para permitir o tráfego TCP entre o banco de dados principal e o banco de dados stand-by em uma configuração do Autonomous Data Guard.

Recursos do Autonomous AI Database

- Uma Infraestrutura Exadata para hospedar dois AVMCs. Ele é nomeado como AcmeInfrastructure.

- Dois AVMCs em AcmeInfrastructure para os ambientes de Desenvolvimento e Produção. Esses AVMCs são denominados DevAVMC e ProdAVMC, respectivamente.

- DevAVMC:

- Hospeda o Autonomous Container Database e os Autonomous AI Databases, denominados DevACD e DevADB, respectivamente, para desenvolver e testar o aplicativo AcmeHR.

- Sempre corrigido para a RU (atualização da versão) mais recente.

- Mantém sete (7) dias de backups.

- Para cada atualização de versão (RU) ou release de patch, AcmeHR implantado em DevADB é testado com a RU mais recente.

- Em caso de problemas críticos, um patch one-off é solicitado. Após a aplicação do patch one-off, o AcmeHR é validado novamente para garantir que o código seja estável e adequado para promoção à produção. Consulte Manutenção do Serviço Autonomous AI Database para saber mais sobre patches one-off.

- ProdAVMC:

- Hospeda o Autonomous Container Database e o Autonomous AI Database provisionados para implantação de produção do aplicativo AcmeHR. Elas são nomeadas ProdACD e ProdADB, respectivamente.

- Sempre é executado na versão do software N-1.

- Mantém backups por mais tempo. Se necessário, os backups de longo prazo também serão ativados.

- Trimestres alternativos corrigidos para o software validado, ou seja, as RUs validadas em DevAVMC são implantadas neste banco de dados.

Etapas de Alto Nível

Antes de o Acme I.T. começar a configurar recursos do Autonomous AI Database na Infraestrutura Dedicada do Exadata, ele solicita um aumento no limite de serviço usando a console do OCI para adicionar recursos do Exadata Infrastructure - Servidores de Banco de Dados e Servidores de Armazenamento à tenancy. Para obter mais detalhes, consulte Solicitar um Aumento do Limite de Serviço.

Veja a seguir as etapas de alto nível para implementar esse caso de uso:

- O administrador de segurança da tenancy em nuvem da Acme Company cria os seguintes compartimentos, grupos e políticas de compartimento para isolamento de recursos:

- Os compartimentos FleetComp, DevComp e ProdComp.

- Os grupos FAGroup, DevGroup e ProdGroup.

- As políticas FleetCompPolicy, DevCompPolicy e ProdCompPolicy.

- Para isolamento de acesso:

- Para implantações do Oracle Public Cloud, o Acme I.T. ou o administrador de rede da Acme cria os seguintes recursos de rede no compartimento FleetComp:

- VCN: AcmeHRVCN

- Sub-redes privadas: DevVMSubnet e ProdVMSubnet

- Sub-rede pública: AppSubnet

- Para implantações do Exadata Cloud@Customer, o Acme I.T. ou o administrador de rede da Acme garante:

- Configure regras de rede conforme listado nos Requisitos de Rede do Oracle Exadata Database Service on Cloud@Customer em Preparando o Exadata Database Service on Cloud@Customer.

- Abra a Porta 1522 para permitir o tráfego TCP entre o banco de dados principal e o banco de dados stand-by em uma configuração do Autonomous Data Guard.

- Para implantações do Oracle Public Cloud, o Acme I.T. ou o administrador de rede da Acme cria os seguintes recursos de rede no compartimento FleetComp:

- Depois de criar recursos de rede, o administrador de segurança adiciona o usuário da nuvem de um membro designado do Acme I.T. ao FAGroup, autorizando assim esse usuário como administrador da frota.

- O administrador de frota recém-autorizado cria os seguintes recursos de infraestrutura dedicados:

- Um recurso Exadata Infrastructure AcmeInfrastructure no compartimento FleetComp.

- Dois Clusters de VMs do Autonomous Exadata (AVMCs) no compartimento FleetComp, especificando o Exadata Infrastructure recém-criado:

- DevAVMC.

Para implantações do Oracle Public Cloud, especifique AcmeHRVCN e DevVMSubnet como sua VCN e sub-rede.

- ProdAVMC.

Para implantações do Oracle Public Cloud, especifique AcmeHRVCN e ProdVMSubnet como sua VCN e sub-rede.

- DevAVMC.

- Em seguida, o administrador de segurança adiciona usuários de nuvem designados aos ambientes DevGroup e ProdGroup, autorizando-os como DBAs de aplicativos para os ambientes Dev e Prod.

- Os DBAs de aplicativos recém-autorizados criam os seguintes recursos em seus respectivos ambientes de trabalho, que são Dev e Prod:

- Dois ACDs (Autonomous Container Databases):

- DevACD no compartimento DevComp, especificando DevAVMC como seu recurso subjacente

- ProdACD no compartimento ProdComp, especificando Prod AVMC como seu recurso subjacente.

- O Autonomous AI Database chamado DevADB no compartimento DevComp.

- O Autonomous AI Database chamado ProdADB no compartimento ProdComp.

- Dois ACDs (Autonomous Container Databases):

Etapa 1. Criar Compartimentos

Nesta etapa, o administrador de segurança da tenancy em nuvem da Acme Company cria os compartimentos FleetComp, DevComp e ProdComp.

Para executar esta etapa, o administrador de segurança segue as instruções em Gerenciando Compartimentos na Documentação do Oracle Cloud Infrastructure para criar um compartimento usando a console do Oracle Cloud. Ao seguir essas instruções, o administrador de segurança especifica o compartimento raiz da tenancy como o compartimento pai de cada um dos três compartimentos.

Etapa 2. Criar Grupos

Nesta etapa, o administrador de segurança cria os grupos FAGroup, DevGroup e ProdGroup.

Para executar esta etapa, o administrador de segurança segue as instruções em Gerenciando Grupos na Documentação do Oracle Cloud Infrastructure para criar um grupo usando a console do Oracle Cloud.

Etapa 3. Criar Políticas

Nesta etapa, o administrador de segurança cria as políticas FleetCompPolicy, DevCompPolicy e ProdCompPolicy.

Para executar esta etapa, o administrador de segurança segue as instruções em Gerenciando Políticas na Documentação do Oracle Cloud Infrastructure para criar uma política usando a console do Oracle Cloud.

Observação:

Além de criar as instruções de política necessárias, neste exemplo, o administrador de segurança também cria instruções de política "USE tag-namespaces" para permitir que os membros do grupo designem tags existentes aos recursos que eles criam. Para permitir que os membros do grupo criem tags e usem tags existentes, o administrador de segurança criaria instruções de política "MANAGE tag-namespaces".Ao seguir estas instruções para a política FleetCompPolicy, o administrador de segurança:

-

Define o Compartimento no menu lateral como FleetComp antes clicando em Criar Política.

-

Adiciona uma das seguintes Instruções de Política, dependendo de sua plataforma de implantação:

- Implantações do Oracle Public Cloud:

- Permitir que o grupo FAGroup GERENCIE infraestruturas cloud-exadata no compartimento FleetComp

- Permitir que o grupo FAGroup GERENCIE vmclusters autônomos na nuvem no compartimento FleetComp

- Permitir que o grupo FAGroup USE virtual-network-family no compartimento FleetComp

- Permitir que o grupo FAGroup USE tag-namespaces no compartimento FleetComp

- Permitir que o grupo DevGroup LEIA as infraestruturas cloud-exadata no compartimento FleetComp

- Permitir que o grupo DevGroup LEIA os vmclusters autônomos na nuvem no compartimento FleetComp

- Permitir que o grupo DevGroup USE virtual-network-family no compartimento FleetComp

- Permitir que o grupo ProdGroup LEIA as infraestruturas cloud-exadata no compartimento FleetComp

- Permitir que o grupo ProdGroup LEIA os vmclusters autônomos na nuvem no compartimento FleetComp

- Permitir que o grupo ProdGroup USE virtual-network-family no compartimento FleetComp

- Implantações do Exadata Cloud@Customer:

- Permitir que o grupo FAGroup GERENCIE exadata-infrastructures no compartimento FleetComp

- Permitir que o grupo FAGroup GERENCIE clusters vm autônomos no compartimento FleetComp

- Permitir que o grupo FAGroup USE tag-namespaces no compartimento FleetComp

- Permitir que o grupo DevGroup LEIA exadata-infrastructures no compartimento FleetComp

- Permitir que o grupo DevGroup LEIA os vmclusters autônomos no compartimento FleetComp

- Permitir que o grupo ProdGroup LEIA exadata-infrastructures no compartimento FleetComp

- Permitir que o grupo ProdGroup LEIA os vmclusters autônomos no compartimento FleetComp

- Implantações do Oracle Public Cloud:

Ao seguir estas instruções para a política DevCompPolicy, o administrador de segurança:

-

Define o Compartimento no menu lateral como DevComp antes clicando em Criar Política.

-

Adiciona estas Instruções de Política:

- Permitir que o grupo DevGroup GERENCIE bancos de dados autônomos de contêiner no compartimento DevComp

- Permitir que o grupo DevGroup gere bancos de dados autônomos no compartimento DevComp

- Permitir que o grupo DevGroup gerencie autonomous-backups no compartimento DevComp

- Permitir que o grupo DevGroup gerencie instance-family no compartimento DevComp

- Permitir que o grupo DevGroup USE tag-namespaces no compartimento DevComp

- Permitir que o grupo DevGroup GERENCIE métricas no compartimento DevComp

- Permitir que o grupo DevGroup INSPECTE solicitações de trabalho no compartimento DevComp

Ao seguir estas instruções para a política ProdCompPolicy, o administrador de segurança:

-

Define o Compartimento no menu lateral como ProdComp antes clicando em Criar Política.

-

Adiciona estas Instruções de Política:

- Permitir que o grupo ProdGroup GERENCIE bancos de dados autônomos de contêiner no compartimento ProdComp

- Permitir que o grupo ProdGroup gere bancos de dados autônomos no compartimento ProdComp

- Permitir que o grupo ProdGroup gerencie autonomous-backups no compartimento ProdComp

- Permitir que o grupo ProdGroup gerencie instance-family no compartimento ProdComp

- Permitir que o grupo ProdGroup USE tag-namespaces no compartimento ProdComp

- Permitir que o grupo ProdGroup GERENCIE métricas no compartimento ProdComp

- Permitir que o grupo ProdGroup INSPECTE solicitações de trabalho no compartimento ProdComp

Etapa 4. Criar a VCN e Sub-redes

APLICAÇÕES PARA: ![]() somente Oracle Public Cloud

somente Oracle Public Cloud

Nesta etapa, o Acme I.T. ou o administrador de rede da Acme cria a VCN AcmeHRVCN e as sub-redes DevVMSubnet, ProdVMSubnet e AppSubnet no compartimento FleetComp.

Para executar essa etapa, o Acme I.T. primeiro estabelece conexão com a rede do departamento de TI da Acme para reservar uma faixa de endereços IP CIDR que não entrará em conflito com a rede on-premises da empresa. (Caso contrário, a VCN entrará em conflito com a rede on-premises e não será possível configurar uma VPN IPSec.) O intervalo reservado é CIDR 10.0.0.0/16.

Em seguida, o Acme I.T. adapta as instruções no Cenário B: Private Subnet with a VPN na Documentação do Oracle Cloud Infrastructure para criar a VCN, as Sub-redes e outros recursos de rede usando a console do Oracle Cloud.

- Duas sub-redes privadas:

- 10.0.10.0/24 para DevVMSubnet

- 10.0.20.0/24 para ProdVMSubnet

- Uma sub-rede pública:

- 10.0.100.0/24 para AppSubnet

- DevSeclist: a lista de segurança básica para DevVMSubnet. Ela é usada quando a sub-rede DevVMSubnet é criada.

- ProdSeclist: a lista de segurança básica para ProdVMSubnet. Ela é usada quando a sub-rede ProdVMSubnet é criada.

- AppSeclist: a lista de segurança básica para AppSubnet. Ela é usada quando a sub-rede AppSubnet é criada.

Para obter mais detalhes sobre os requisitos de entrada e saída do AVMC, consulte Requisitos para Provisionar um Cluster de VMs do Autonomous Exadata.

Regras de Segurança no DevSeclist

Estas são as regras de entrada criadas em DevSeclist:

| Sem Informações de Estado | Origem | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 10.0.10.0/24 | ICMP | Tudo | Tudo | Tudo | Tráfego ICMP para: Tudo |

| No | 10.0.10.0/24 | TCP | Tudo | Tudo | Tráfego TCP nas portas: Todas | |

| No | 10.0.100.0/24 | TCP | Tudo | 1521 | Tráfego TCP para a porta: 1521 Oracle Net | |

| No | 10.0.100.0/24 | TCP | Tudo | 2484 | Tráfego TCPS para porta: 2484 Oracle Net | |

| No | 10.0.100.0/24 | TCP | Tudo | 6200 | ONS/FAN para portas: 6200 | |

| No | 10.0.100.0/24 | TCP | Tudo | 443 | Tráfego HTTPS para a porta: 443 |

Estas são as regras de saída criadas em DevSeclist:

| Sem Informações de Estado | Destino | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 10.0.10.0/24 | ICMP | Tudo | Tudo | Tudo | Todo o tráfego ICMP em DevVMSubnet |

| No | 10.0.10.0/24 | TCP | Tudo | Tudo | Todo o tráfego TCP em DevVMSubnet |

Regras de Segurança no ProdSeclist

Observação:

Embora ProdSeclist tenha as mesmas regras de segurança que DevSeclist, o administrador de rede criou listas de segurança separadas, em vez de criar uma única lista de segurança para ambas as equipes de projeto para acomodar quaisquer regras de segurança adicionais necessárias por uma das equipes de projeto no futuro.Estas são as regras de entrada criadas em ProdSeclist:

| Sem Informações de Estado | Origem | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 10.0.20.0/24 | ICMP | Tudo | Tudo | Tudo | Tráfego ICMP para: Tudo |

| No | 10.0.20.0/24 | TCP | Tudo | Tudo | Tráfego TCP nas portas: Todas | |

| No | 10.0.100.0/24 | TCP | Tudo | 1521 | Tráfego TCP para a porta: 1521 Oracle Net | |

| No | 10.0.100.0/24 | TCP | Tudo | 2484 | Tráfego TCPS para porta: 2484 Oracle Net | |

| No | 10.0.100.0/24 | TCP | Tudo | 6200 | ONS/FAN para portas: 6200 | |

| No | 10.0.100.0/24 | TCP | Tudo | 443 | Tráfego HTTPS para a porta: 443 |

Estas são as regras de saída criadas em ProdSeclist:

| Sem Informações de Estado | Destino | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 10.0.20.0/24 | ICMP | Tudo | Tudo | Tudo | Todo o tráfego ICMP em ProdVMSubnet |

| No | 10.0.20.0/24 | TCP | Tudo | Tudo | Todo o tráfego TCP em ProdVMSubnet |

Regras de Segurança no AppSeclist

Esta é a regra de entrada criada em AppSeclist:

| Sem Informações de Estado | Origem | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 0.0.0.0/0 | TCP | Tudo | 22 | Tudo | tráfego SSH para portas: 22 |

Observação:

É recomendável alterar 0.0.0.0/0 nas regras de segurança para sua lista aprovada de intervalo/endereços IP CIDR.Estas são as regras de saída criadas em AppSeclist:

| Sem Informações de Estado | Destino | Protocolo IP | Faixa de Portas de Origem | Faixa de Portas de Destino | Tipo e Código | Permite |

|---|---|---|---|---|---|---|

| No | 10.0.10.0/24 | TCP | Tudo | 1521 | ||

| No | 10.0.10.0/24 | TCP | Tudo | 2484 | ||

| No | 10.0.10.0/24 | TCP | Tudo | 443 | ||

| No | 10.0.10.0/24 | TCP | Tudo | 6200 | ||

| No | 10.0.20.0/24 | TCP | Tudo | 1521 | ||

| No | 10.0.20.0/24 | TCP | Tudo | 2484 | ||

| No | 10.0.20.0/24 | TCP | Tudo | 443 | ||

| No | 10.0.20.0/24 | TCP | Tudo | 6200 |

Etapa 5. Atribuir administrador de frota

Nesta etapa, o administrador de segurança adiciona o usuário da nuvem de um membro designado da Acme I.T. ao FAGroup.

Para executar esta etapa, o administrador de segurança segue as instruções em Gerenciando Usuários na Documentação do Oracle Cloud Infrastructure para adicionar um usuário a um grupo usando a console do Oracle Cloud.

Etapa 6. Criar o Recurso Exadata Infrastructure

Nesta etapa, o administrador da frota segue as instruções em Criar um Recurso do Exadata Infrastructure para criar um recurso Exadata Infrastructure chamado AcmeInfrastructure no compartimento FleetComp.

Etapa 7. Criar os Recursos do Cluster de VMs do Autonomous Exadata

Nesta etapa, o administrador da frota segue as instruções em Criar um Cluster de VMs do Autonomous Exadata para criar DevAVMC e ProdAVMC no compartimento FleetComp com as especificações a seguir, deixando todos os outros atributos em suas definições padrão.

| Definição | Ambiente de desenvolvimento | Ambiente de produção |

|---|---|---|

| Nome do AVMC | DevAVMC | ProdAVMC |

| Infraestrutura subjacente do Exadata | AcmeInfrastructure | AcmeInfrastructure |

| Rede virtual na nuvem (VCN)

APLICAÇÕES PARA: |

AcmeHRVCN | AcmeHRVCN |

| Sub-rede

APLICAÇÕES PARA: |

DevVMSubnet | ProdVMSubnet |

Etapa 8. Designar DBAs de Aplicativos

Nesta etapa, o administrador de segurança adiciona usuários de nuvem designados a DevGroup, autorizando-os como DBAs de aplicativos para os recursos de Desenvolvimento e, em seguida, repete o processo para ProdGroup.

Para executar essa etapa, para cada usuário, o administrador de segurança segue as instruções em Gerenciando Usuários na Documentação do Oracle Cloud Infrastructure para adicionar um usuário a um grupo usando a console do Oracle Cloud.

Etapa 9. Criar Recursos do Autonomous Container Database

Nesta etapa, os respectivos DBAs de aplicativos seguem as instruções em Criar um Autonomous Container Database para criar os ACDs (Autonomous Container Databases) para os ambientes Dev e Prod. Esses ACDs são criados com as seguintes especificações, deixando todos os outros atributos em suas configurações padrão.

| Definição | Ambiente de desenvolvimento | Ambiente de produção |

|---|---|---|

| Compartimento | DevComp | ProdComp |

| Nome ACD | DevACD | ProdACD |

| AVMC Subjacente | DevAVMC | ProdAVMC |

| Versão do Software de Banco de Dados Contêiner | Versão mais recente do software (N) | Antecessor imediato da versão do software (N-1) |

| Versão de manutenção | RU (atualização da release) mais recente | Próxima RU (atualização da release) |

| Período de retenção do backup | 7 dias | 30 dias |

Etapa 10. Criar Recursos do Autonomous AI Database

Nesta etapa, os respectivos DBAs de aplicativos seguem as instruções em Criar um Autonomous AI Database para criar os Autonomous AI Databases para os ambientes Dev e Prod. Esses bancos de dados são criados com as seguintes especificações, deixando todos os outros atributos em suas configurações padrão.

| Definição | Ambiente de desenvolvimento | Ambiente de produção |

|---|---|---|

| Compartimento | DevComp | ProdComp |

| Nome do Banco de Dados | DevADB | ProdADB |

| ACD Subjacente | DevACD | ProdACD |

| Instância de banco de dados | Pode optar por criar um Autonomous AI Database ou um Autonomous AI Database para Desenvolvedores | Autonomous AI Database |

O Autonomous AI Database on Dedicated Exadata Infrastructure agora está configurado para desenvolver e testar o aplicativo AcmeHR, com implantação subsequente no ambiente de produção.