Visão Geral do Serviço Bastion

O Oracle Cloud Infrastructure Bastion oferece acesso restrito e com tempo limitado para recursos de destino que não têm pontos finais públicos.

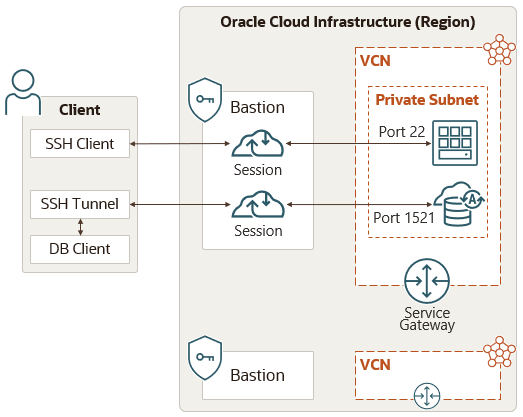

Os bastions permitem que os usuários autorizados se conectem de endereços IP específicos a recursos de destino usando sessões SSH (Secure Shell). Quando conectados, os usuários podem interagir com o recurso de destino usando qualquer software ou protocolo suportado pelo SSH. Por exemplo, você pode usar o RDP (Remote Desktop Protocol) para se conectar a um host do Windows ou usar o Oracle Net Services para se conectar a um banco de dados.

Os alvos podem incluir recursos como instâncias de computação, sistemas de BD e bancos de dados Autonomous AI Transaction Processing.

Os bastions são essenciais em tenancies com controles de recursos mais rígidos. Por exemplo, você pode usar um bastion para acessar instâncias do serviço Compute em compartimentos que estão associados a uma zona de segurança. As instâncias em uma zona de segurança não podem ter pontos finais públicos.

A integração com o Oracle Cloud Infrastructure Identity and Access Management (IAM) permite controlar quem pode acessar um bastion ou uma sessão e o que eles podem fazer com esses recursos.

Conceitos do Bastion

Os conceitos a seguir são essenciais para entender o serviço Bastion.

- BASTION

- Bastions são entidades lógicas que fornecem acesso seguro e público aos recursos de destino na nuvem que você não pode acessar de outra forma pela internet. Os bastions residem em uma sub-rede pública e estabelecem a infraestrutura de rede necessária para conectar um usuário a um recurso de destino em uma sub-rede privada. A integração com o serviço IAM fornece autenticação e autorização do usuário. Os bastions fornecem uma camada extra de segurança por meio da configuração das listas de permissões do bloco CIDR. As listas de permissões do bloco CIDR do cliente especificam quais endereços IP ou intervalos de endereços IP podem se conectar a uma sessão hospedada pelo bastion.

- SESSÃO

- As sessões de bastion permitem que os usuários autorizados que possuem a chave privada em um par de chaves SSH estabeleçam conexão com um recurso de destino por um período predeterminado. Você fornece a chave pública no par de chaves SSH no momento em que cria a sessão e, em seguida, fornece a chave privada ao estabelecer conexão. Além de apresentar a chave privada, um usuário autorizado também deve tentar estabelecer a conexão SSH com o recurso de destino com base em um endereço IP dentro do intervalo permitido pela lista de permissões do bloco CIDR do cliente do bastion.

- RECURSO DE DESTINO

- Um recurso de destino é uma entidade que reside na VCN (rede virtual na nuvem) da sua organização, à qual você pode se conectar usando uma sessão hospedada em um bastion.

- HOST DE DESTINO

- Um host de destino é um tipo específico de recurso de destino que fornece acesso a um sistema operacional Linux ou Windows usando SSH (porta 22 por padrão). As instâncias do serviço Compute e sistemas de BD de Máquina Virtual são exemplos de hosts de destino.

Um bastion está associado a uma única VCN. Você não pode criar um bastion em uma VCN e depois usá-lo para acessar recursos de destino em outra VCN.

Tipos de Sessão

O serviço Bastion reconhece três tipos de sessões. O tipo de sessão que você cria ou ao qual opta por se conectar depende do tipo de recurso de destino.

- SESSÃO SSH GERENCIADA

-

Permite o acesso SSH a uma instância de computação que atenda a todos os seguintes requisitos:

- A instância deve estar executando uma imagem da plataforma Linux (não há suporte para o Windows).

- A instância deve estar executando um servidor OpenSSH.

- A instância deve estar executando o Oracle Cloud Agent.

Por padrão, o agente é ativado nas instâncias de computação que foram criadas com base em determinadas imagens do serviço Compute (especialmente as imagens fornecidas pela Oracle). Em outros casos, é necessário ativar o agente na instância antes de criar uma sessão. O plug-in Bastion não é ativado por padrão e deve ser ativado antes da criação de uma sessão.

- SESSÃO DE ENCAMINHAMENTO DA PORTA SSH

-

Não requer que um servidor OpenSSH ou o Oracle Cloud Agent esteja em execução no recurso de destino.

O encaminhamento de porta (também conhecido como túnel SSH) cria uma conexão segura entre uma porta específica na máquina cliente e uma porta específica no recurso de destino. Usando essa conexão, você pode retransmitir outros protocolos. Você pode ajustar a maioria dos serviços e protocolos TCP no SSH, incluindo os seguintes:

- RDP (Remote Desktop Protocol)

- Oracle Net Services

- MySQL

Por exemplo, você pode usar uma sessão de encaminhamento de porta SSH para estabelecer conexão do Oracle SQL Developer com o ponto final privado de um banco de Dados de Processamento de Transações do Autonomous AI.

Como a conexão é criptografada usando SSH, o encaminhamento de porta também pode ser útil para transmitir informações que usem um protocolo não criptografado, como VNC (Virtual Network Computing).

- SESSÃO DE ENCAMINHAMENTO DE PORTA DINÂMICA (SOCKS5)

-

Uma sessão de encaminhamento de porta dinâmica (SOCKS5) tem os mesmos benefícios de uma sessão de encaminhamento de porta SSH, mas permite que você se conecte dinamicamente a qualquer recurso de destino em uma sub-rede privada. Ao contrário de outros tipos de sessão que você configura para estabelecer conexão com um recurso de destino específico (endereço IP ou nome DNS), com uma sessão de encaminhamento de porta dinâmica (SOCKS5), você cria um túnel para uma sub-rede de destino e o cliente decide qual recurso e porta estabelecer conexão.

Regiões e Domínios de Disponibilidade

O serviço Bastion está disponível em todas as regiões comerciais do Oracle Cloud Infrastructure. Consulte Sobre regiões e domínios de disponibilidade para obter a lista de regiões disponíveis do Oracle Cloud Infrastructure, juntamente com locais associados, identificadores de região, chaves de região e domínios de disponibilidade.

Identificadores de Recursos

O serviço Bastion suporta bastions e sessões como recursos do Oracle Cloud Infrastructure. A maioria dos tipos de recursos tem um identificador exclusivo designado pela Oracle chamado OCID (Oracle Cloud ID). Para obter informações sobre o formato do OCID e outras maneiras de identificar seus recursos, consulte Identificadores de Recursos.

Maneiras de Acessar o Serviço Bastion

Você pode acessar o serviço Bastion usando a Console (uma interface baseada em browser), a interface de linha de comando (CLI) ou a API REST. Instruções para a Console, CLI e API estão incluídas em tópicos ao longo deste guia.

Para acessar a Console, você deve usar um browser suportado. Para ir até a página de acesso da Console, abra o menu de navegação na parte superior desta página e clique em Console de Infraestrutura. Você é solicitado a digitar seu tenant na nuvem, seu nome de usuário e sua senha.

Para obter uma lista dos SDKs disponíveis, consulte SDKs e a CLI. Para obter informações gerais sobre o uso das APIs, consulte a documentação da API REST.

Autenticação e Autorização

Cada serviço do Oracle Cloud Infrastructure integra-se ao serviço IAM para autenticação e autorização em relação a todas as interfaces (a Console, SDK ou CLI e API REST).

Um administrador da sua organização precisa configurar grupos , compartimentos e políticas que controlem quais usuários podem acessar quais serviços, quais recursos e o tipo de acesso. Por exemplo, as políticas controlam quem pode criar novos usuários, criar e gerenciar a rede na nuvem, iniciar instâncias, criar buckets, fazer download de objetos etc. Para obter mais informações, consulte Conceitos Básicos de Políticas.

- Para obter detalhes sobre como gravar políticas do Bastion, consulte Políticas do Serviço Bastion IAM.

- Para obter detalhes sobre a gravação de políticas para outros serviços, consulte a Referência de Políticas.

Se você for um usuário convencional (não um administrador) que precisa usar os recursos do Oracle Cloud Infrastructure que sua empresa possui, entre em contato com o administrador para configurar um ID de usuário para você. O administrador pode confirmar quais compartimentos você pode usar.

Segurança

Além de criar políticas de IAM, há outras melhores práticas de segurança para o serviço Bastion.

Por exemplo:

- Maximizar a segurança do SSH

- Integrar instâncias de destino com o serviço IAM e ativar a autenticação multifator

- Executar uma auditoria de segurança do serviço Bastion

Consulte Protegendo o Serviço Bastion.

Monitoramento

Bastions são serviços gerenciados pela Oracle. Você usa um bastion para criar sessões SSH (Secure Shell) que permitem acesso a outros recursos privados. Mas você não pode se conectar diretamente a um bastion com SSH e administrá-lo ou monitorá-lo como um host tradicional.

Para monitorar a atividade em seus bastions, o serviço Bastion se integra a esses outros serviços no Oracle Cloud Infrastructure.

- O serviço Audit registra automaticamente chamadas para todos os pontos finais públicos de API do Bastion como entradas de log. Consulte: Visão Geral do Serviço Audit.

- O serviço Monitoring permite monitorar seus recursos do Bastion usando métricas e alarmes. Consulte Métricas do Serviço Bastion.

- O serviço Events permite às suas equipes de desenvolvimento responder automaticamente quando um recurso do Bastion altera seu estado. Consulte Eventos de Bastion.

Limites

Os bastions têm limites de serviço, mas não incorrem em custos.

Consulte Limite do Serviço para obter uma lista dos limites aplicáveis e instruções para solicitar um aumento de limite.

Para obter instruções sobre como exibir seu nível e os limites de recursos da tenancy, consulte Exibindo Limites e Uso da Tenancy.

Conceitos Básicos

Depois de concluir algumas etapas de pré-requisito, crie um bastion e uma sessão.

Antes de criar um bastion, você deve ter acesso a um recurso de destino sem um ponto final público, como uma instância do serviço Compute ou um banco de dados que esteja em uma sub-rede privada.

Se você tiver algum problema, consulte Diagnosticando e Solucionando Problemas do Bastion.