Exemplo de Configurações de Recursos de Rede

Saiba mais sobre exemplos de como você pode configurar recursos de rede para criação e implantação de clusters altamente disponíveis em uma região com três domínios de disponibilidade ao usar o Kubernetes Engine (OKE).

Ao criar um novo cluster, você pode usar o workflow 'Criação Rápida' para criar novos recursos de rede automaticamente. Se preferir, use o workflow 'Criação Personalizada' para especificar explicitamente os recursos de rede existentes. Para obter mais informações sobre os recursos de rede necessários, consulte Configuração de Recursos de Rede para Criação e Implantação de Cluster.

Este tópico fornece exemplos de como você pode configurar recursos de rede ao usar o workflow 'Criação Personalizada' para criar clusters altamente disponíveis em uma região com três domínios de disponibilidade:

- Exemplo 1: Cluster com Plug-in CNI de Flannel, Ponto Final Público de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

- Exemplo 2: Cluster com Plug-in CNI de Flannel, Ponto Final Privado de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

- Exemplo 3: Cluster com Plug-in OCI CNI, Ponto Final Público de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

- Exemplo 4: Cluster com Plug-in OCI CNI, Ponto Final Privado de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

Vários Tutoriais do Desenvolvedor relacionados estão disponíveis.

Os exemplos nesta seção mostram o uso de regras de segurança em listas de segurança para controlar o acesso a clusters. Se preferir usar grupos de segurança de rede (que são recomendados) em relação a listas de segurança, você poderá especificar regras de segurança idênticas para grupos de segurança de rede.

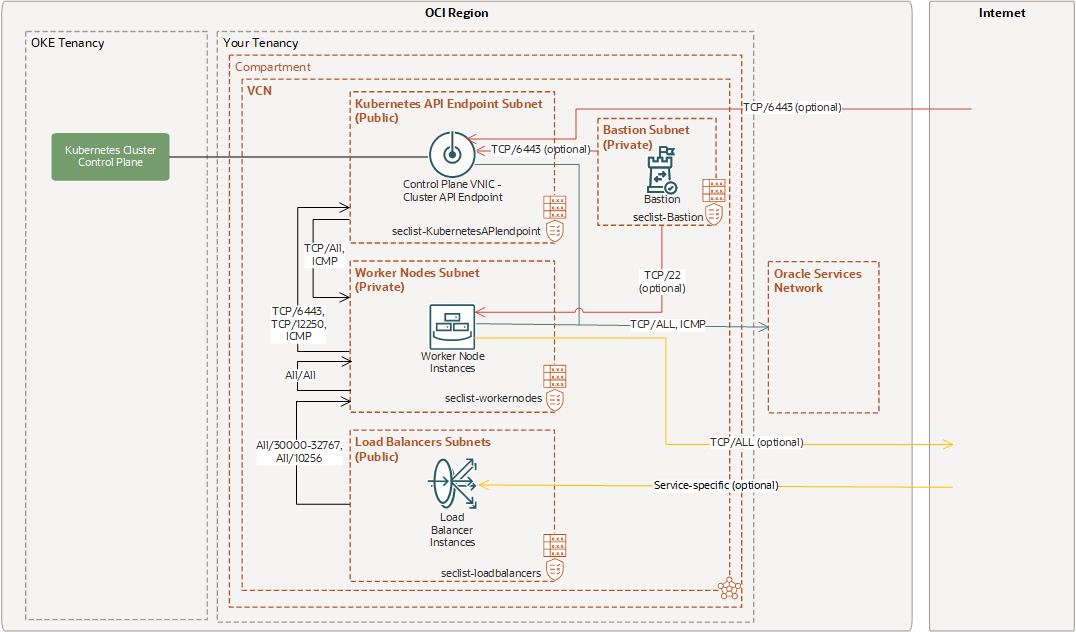

Exemplo 1: Cluster com Plug-in CNI de Flannel, Ponto Final Público de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

Este exemplo pressupõe que você deseja que o ponto final da API do Kubernetes e os balanceadores de carga sejam acessíveis diretamente pela Internet. Os nós de trabalho são acessíveis na VCN.

Observe que, por padrão, o ponto final da API do Kubernetes recebe um endereço IP privado. Para expor o ponto final da API do Kubernetes à internet, faça o seguinte:

- Selecione uma sub-rede pública para hospedar o ponto final da API do Kubernetes.

- Especifique se você deseja que um endereço IP público seja designado ao ponto final da API do Kubernetes (bem como o endereço IP privado).

VCN

| Recurso | Exemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway NAT |

|

| Gateway de Serviço |

|

| Opções de DHCP |

|

Sub-redes

| Recurso | Exemplo |

|---|---|

| Sub-rede Pública para Ponto Final da API do Kubernetes |

Nome: KubernetesAPIendpoint com as seguintes propriedades:

|

| Sub-rede Privada para Nós de Trabalho |

Nome: workernodes com as seguintes propriedades:

|

| Sub-rede Pública para Balanceadores de Carga de Serviço |

Nome: loadbalancers com as seguintes propriedades:

|

| Sub-rede Privada para Bastion |

Nome: bastion com as seguintes propriedades:

|

Tabelas de Roteamento

| Recurso | Exemplo |

|---|---|

| Tabela de Roteamento para Sub-rede Pública de Ponto Final da API do Kubernetes |

Nome: routetable-KubernetesAPIendpoint, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede Privada de Nós de Trabalho |

Nome: routetable-workernodes, com duas regras de roteamento definidas desta forma:

|

| Tabela de Roteamento para Sub-rede Pública de Balanceadores de Carga |

Nome: routetable-serviceloadbalancers, com uma regra de roteamento definida desta forma:

|

Regras de Lista de Segurança para Sub-rede Pública de Ponto Final da API do Kubernetes

A lista de segurança seclist-KubernetesAPIendpoint tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado | Origem | Protocolo/Dest. Porta | Descrição |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/12250 | Colaborador do Kubernetes para a comunicação do plano de controle. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 0.0.0.0/0, CIDR da sub-rede do bastion ou CIDR específico | TCP/6443 |

(opcional) Acesso externo ao ponto final da API do Kubernetes.

|

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com o OKE. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

Regras de Lista de Segurança para Sub-rede Privada de Nós de Trabalho

A lista de segurança seclist-workernodes tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que pods em um nó de trabalho se comuniquem com pods em outros nós de trabalho. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | CIDR da sub-rede do Bastion ou CIDR específico | TCP/22 | (opcional) Permita tráfego SSH de entrada para nós gerenciados. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que pods em um nó de trabalho se comuniquem com pods em outros nós de trabalho. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permita que os nós de trabalho se comuniquem com o OKE. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Colaborador do Kubernetes para a comunicação do plano de controle. |

| Com monitoramento de estado | 0.0.0.0/0 | TCP/ALL | (opcional) Permita que os nós de trabalho se comuniquem com a internet. |

Regras de Lista de Segurança para Sub-rede Pública de Balanceadores de Carga

A lista de segurança seclist-loadbalancers tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Específico do aplicativo (Internet ou CIDR específico) |

Específico do aplicativo (por exemplo, TCP, UDP - 443, 8080) |

(opcional) Protocolo e porta do listener do balanceador de carga. Personalize conforme necessário. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Lista de Segurança para Sub-rede Privada de Bastion

A lista de segurança seclist-Bastion tem as regras de entrada e saída mostradas aqui.

Regras de Entrada: Nenhuma

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 |

(opcional) Permitir que o bastion acesse o ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/22 | (opcional) Permita tráfego SSH para nós de trabalho. |

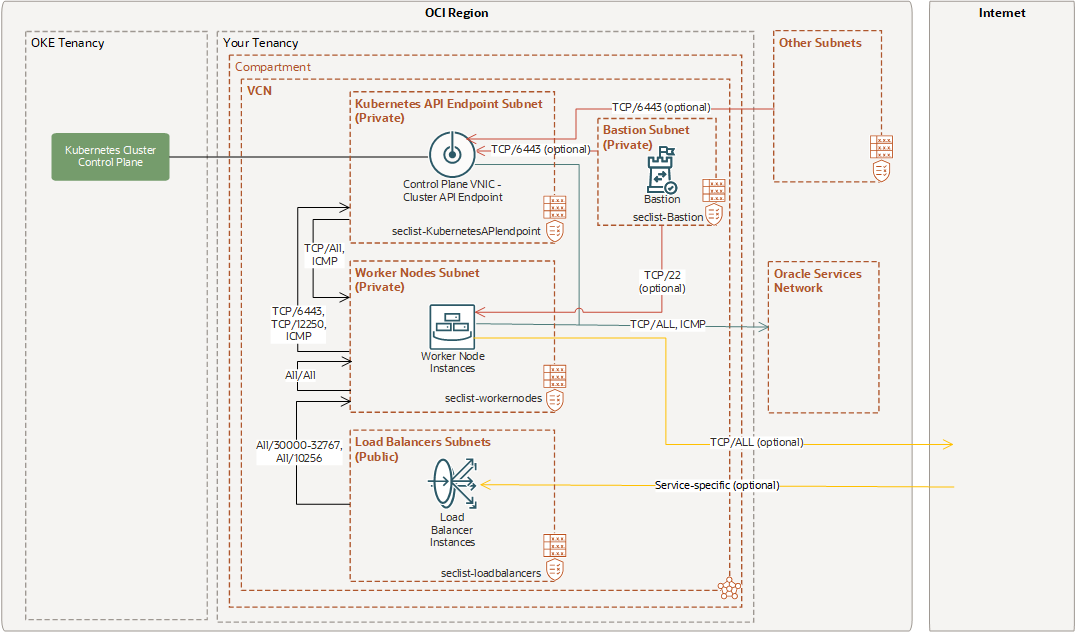

Exemplo 2: Cluster com Plug-in CNI de Flannel, Ponto Final Privado de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

Este exemplo pressupõe que você deseja que somente balanceadores de carga sejam acessíveis diretamente pela internet. O ponto final da API do Kubernetes e os nós de trabalho são acessíveis na VCN.

VCN

| Recurso | Exemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway NAT |

|

| Gateway de Serviço |

|

| Opções de DHCP |

|

Sub-redes

| Recurso | Exemplo |

|---|---|

| Sub-rede Privada para Ponto Final da API do Kubernetes |

Nome: KubernetesAPIendpoint com as seguintes propriedades:

|

| Sub-rede Privada para Nós de Trabalho |

Nome: workernodes com as seguintes propriedades:

|

| Sub-rede Pública para Balanceadores de Carga de Serviço |

Nome: loadbalancers com as seguintes propriedades:

|

| Sub-rede Privada para Bastion |

Nome: bastion com as seguintes propriedades:

|

Tabelas de Roteamento

| Recurso | Exemplo |

|---|---|

| Tabela de Roteamento para Sub-rede Privada de Ponto Final da API do Kubernetes |

Nome: routetable-KubernetesAPIendpoint, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede Privada de Nós de Trabalho |

Nome: routetable-workernodes, com duas regras de roteamento definidas desta forma:

|

| Tabela de Roteamento para Sub-rede Pública de Balanceadores de Carga |

Nome: routetable-serviceloadbalancers, com uma regra de roteamento definida desta forma:

|

Regras de Lista de Segurança para Sub-rede Privada de Ponto Final da API do Kubernetes

A lista de segurança seclist-KubernetesAPIendpoint tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado | Origem | Protocolo/Dest. Porta | Descrição |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/12250 | Colaborador do Kubernetes para a comunicação do plano de controle. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 0.0.0.0/0, CIDR da sub-rede do bastion ou CIDR específico | TCP/6443 |

(opcional) Acesso externo ao ponto final da API do Kubernetes.

|

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Todos os Serviços <region> no Oracle Services Network |

TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com o OKE. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

Regras de Lista de Segurança para Sub-rede Privada de Nós de Trabalho

A lista de segurança seclist-workernodes tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que pods em um nó de trabalho se comuniquem com pods em outros nós de trabalho. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/ALL | Permita que o plano de controle do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | CIDR da sub-rede do Bastion ou CIDR específico | TCP/22 | (opcional) Permita tráfego SSH de entrada para nós gerenciados. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que pods em um nó de trabalho se comuniquem com pods em outros nós de trabalho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permita que os nós de trabalho se comuniquem com o OKE. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Colaborador do Kubernetes para a comunicação do plano de controle. |

| Com monitoramento de estado | 0.0.0.0/0 | TCP/ALL | (opcional) Permita que os nós de trabalho se comuniquem com a internet. |

Regras de Lista de Segurança para Sub-rede Pública de Balanceadores de Carga

A lista de segurança seclist-loadbalancers tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Específico do aplicativo (Internet ou CIDR específico) |

Específico do aplicativo (por exemplo, TCP, UDP - 443, 8080) |

(opcional) Protocolo e porta do listener do balanceador de carga. Personalize conforme necessário. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Lista de Segurança para Sub-rede Privada de Bastion

A lista de segurança seclist-Bastion tem as regras de entrada e saída mostradas aqui.

Regras de Entrada: Nenhuma

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/30 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 |

(opcional) Permitir que o bastion acesse o ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/22 | (opcional) Permita tráfego SSH para nós de trabalho. |

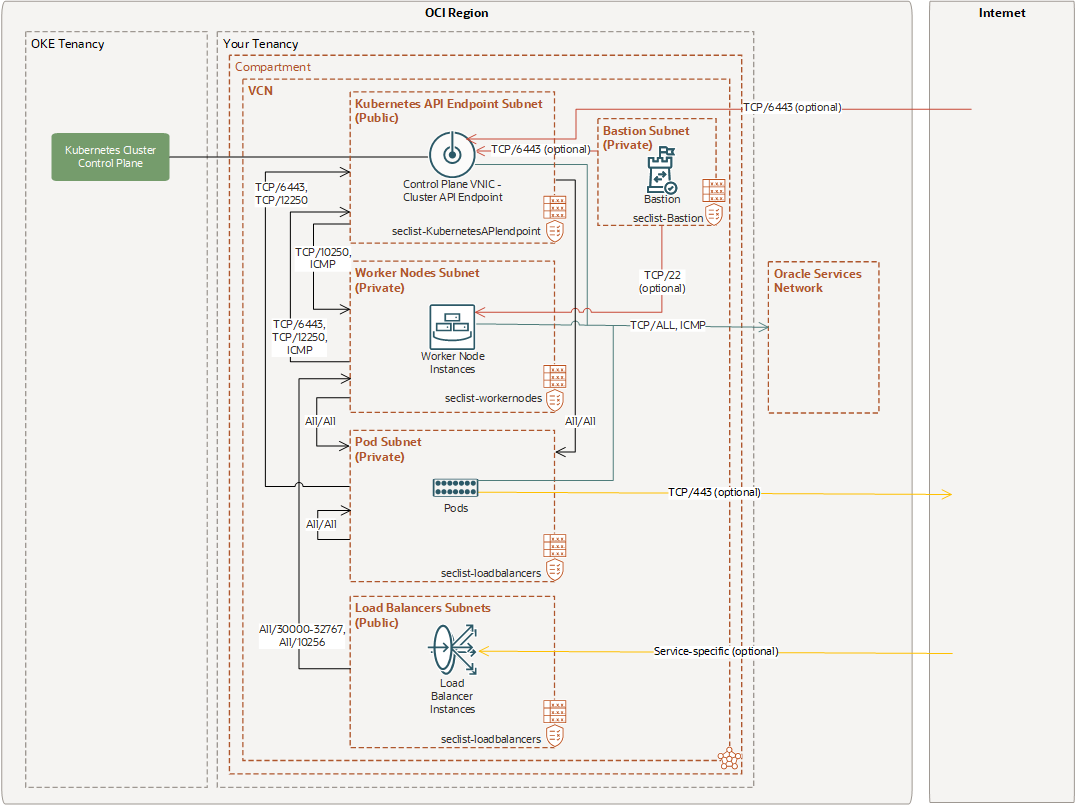

Exemplo 3: Cluster com Plug-in OCI CNI, Ponto Final Público de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

Este exemplo pressupõe que você deseja que o ponto final da API do Kubernetes e os balanceadores de carga sejam acessíveis diretamente pela Internet. Os nós de trabalho são acessíveis na VCN.

Observe que, por padrão, o ponto final da API do Kubernetes recebe um endereço IP privado. Para expor o ponto final da API do Kubernetes à internet, faça o seguinte:

- Selecione uma sub-rede pública para hospedar o ponto final da API do Kubernetes.

- Especifique se você deseja que um endereço IP público seja designado ao ponto final da API do Kubernetes (bem como o endereço IP privado).

VCN

| Recurso | Exemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway NAT |

|

| Gateway de Serviço |

|

| Opções de DHCP |

|

Sub-redes

| Recurso | Exemplo |

|---|---|

| Sub-rede Pública para Ponto Final da API do Kubernetes |

Nome: KubernetesAPIendpoint com as seguintes propriedades:

|

| Sub-rede Privada para Nós de Trabalho |

Nome: workernodes com as seguintes propriedades:

|

| Sub-rede Privada para Pods |

Nome: pods com as seguintes propriedades:

|

| Sub-rede Pública para Balanceadores de Carga de Serviço |

Nome: loadbalancers com as seguintes propriedades:

|

| Sub-rede Privada para Bastion |

Nome:bastion com as seguintes propriedades:

|

Tabelas de Roteamento

| Recurso | Exemplo |

|---|---|

| Tabela de Roteamento para Sub-rede Pública de Ponto Final da API do Kubernetes |

Nome: routetable-KubernetesAPIendpoint, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede Privada de Nós de Trabalho |

Nome: routetable-workernodes, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede de Pods Privados |

Nome: roteável-pods, com duas regras de roteamento definidas da seguinte forma:

|

| Tabela de Roteamento para Sub-rede Pública de Balanceadores de Carga |

Nome: routetable-serviceloadbalancers, com uma regra de roteamento definida desta forma:

|

Regras de Lista de Segurança para Sub-rede Pública de Ponto Final da API do Kubernetes

A lista de segurança seclist-KubernetesAPIendpoint tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado | Origem | Protocolo/Dest. Porta | Descrição |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/12250 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | TCP/6443 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | TCP/12250 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | 0.0.0.0/0, CIDR da sub-rede do bastion ou CIDR específico | TCP/6443 |

(opcional) Acesso externo ao ponto final da API do Kubernetes.

|

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permitir que o ponto final da API do Kubernetes se comunique com o OKE. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/10250 | Permitir que o ponto final da API do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que o ponto final da API do Kubernetes se comunique com pods (ao usar a rede de pods nativa da VCN). |

Regras de Lista de Segurança para Sub-rede Privada de Nós de Trabalho

A lista de segurança seclist-workernodes tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/10250 | Permitir que o ponto final da API do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | CIDR da sub-rede do Bastion ou CIDR específico | TCP/22 | (opcional) Permita tráfego SSH de entrada para nós gerenciados. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os nós de trabalho acessem pods. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permita que os nós de trabalho se comuniquem com o OKE. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

Regras de Lista de Segurança para Sub-rede Privada de Pods

A lista de segurança seclist-pods tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que os nós de trabalho acessem pods. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | ALL/ALL | Permitir que o ponto final da API do Kubernetes se comunique com pods. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os pods se comuniquem com outros pods. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os pods se comuniquem com outros pods. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network |

ICMP 3,4 |

Descoberta de Caminho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network |

TCP/ALL |

Permitir que os pods se comuniquem com os serviços do OCI. |

| Com monitoramento de estado | 0.0.0.0/0 |

TCP/443 |

(opcional) Permitir que os pods se comuniquem com a Internet. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

Regras de Lista de Segurança para Sub-rede Pública de Balanceadores de Carga

A lista de segurança seclist-loadbalancers tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Específico do aplicativo (Internet ou CIDR específico) |

Específico do aplicativo (por exemplo, TCP, UDP - 443, 8080) |

(opcional) Protocolo e porta do listener do balanceador de carga. Personalize conforme necessário. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Lista de Segurança para Sub-rede Privada de Bastion

A lista de segurança seclist-Bastion tem as regras de entrada e saída mostradas aqui.

Regras de Entrada: Nenhuma

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 |

(opcional) Permitir que o bastion acesse o ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/22 | (opcional) Permita tráfego SSH para nós de trabalho. |

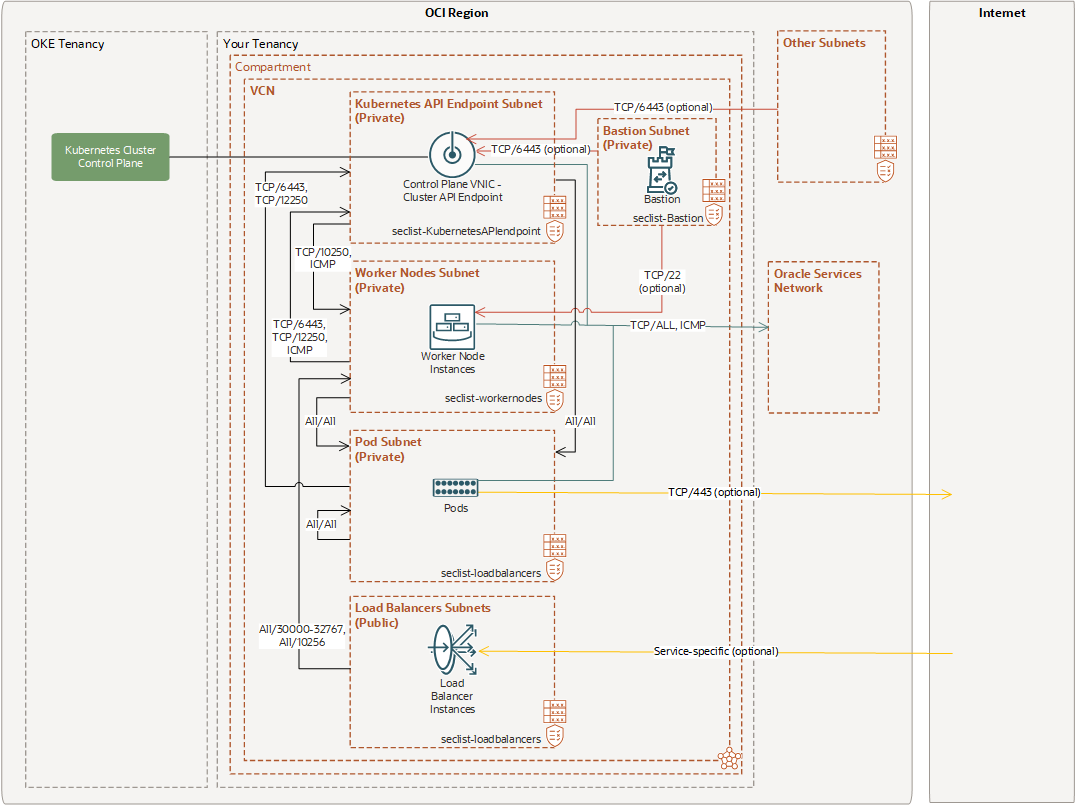

Exemplo 4: Cluster com Plug-in OCI CNI, Ponto Final Privado de API do Kubernetes, Nós de Trabalho Privados e Balanceadores de Carga Públicos

Este exemplo pressupõe que você deseja que somente balanceadores de carga sejam acessíveis diretamente pela internet. O ponto final da API do Kubernetes e os nós de trabalho são acessíveis na VCN.

VCN

| Recurso | Exemplo |

|---|---|

| VCN |

|

| Gateway de Internet |

|

| Gateway NAT |

|

| Gateway de Serviço |

|

| Opções de DHCP |

|

Sub-redes

| Recurso | Exemplo |

|---|---|

| Sub-rede Privada para Ponto Final da API do Kubernetes |

Nome: KubernetesAPIendpoint com as seguintes propriedades:

|

| Sub-rede Privada para Nós de Trabalho |

Nome: workernodes com as seguintes propriedades:

|

| Sub-rede Privada para Pods |

Nome: pods com as seguintes propriedades:

|

| Sub-rede Pública para Balanceadores de Carga de Serviço |

Nome: loadbalancers com as seguintes propriedades:

|

| Sub-rede Privada para Bastion |

Nome: bastion com as seguintes propriedades:

|

Tabelas de Roteamento

| Recurso | Exemplo |

|---|---|

| Tabela de Roteamento para Sub-rede Privada de Ponto Final da API do Kubernetes |

Nome: routetable-KubernetesAPIendpoint, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede Privada de Nós de Trabalho |

Nome: routetable-workernodes, com uma regra de roteamento definida desta forma:

|

| Tabela de Roteamento para Sub-rede de Pods Privados |

Nome: roteável-pods, com duas regras de roteamento definidas da seguinte forma:

|

| Tabela de Roteamento para Sub-rede Pública de Balanceadores de Carga |

Nome: routetable-serviceloadbalancers, com uma regra de roteamento definida desta forma:

|

Regras de Lista de Segurança para Sub-rede Privada de Ponto Final da API do Kubernetes

A lista de segurança seclist-KubernetesAPIendpoint tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado | Origem | Protocolo/Dest. Porta | Descrição |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/12250 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | TCP/6443 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | TCP/12250 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | CIDR da sub-rede do Bastion ou CIDR específico | TCP/6443 |

(opcional) Acesso externo ao ponto final da API do Kubernetes.

|

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Todos os Serviços <region> no Oracle Services Network |

TCP/ALL | Permitir que o ponto final da API do Kubernetes se comunique com o OKE. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/10250 | Permitir que o ponto final da API do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permitir que o ponto final da API do Kubernetes se comunique com pods. |

Regras de Lista de Segurança para Sub-rede Privada de Nós de Trabalho

A lista de segurança seclist-workernodes tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/10250 | Permitir que o ponto final da API do Kubernetes se comunique com nós de trabalho. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | CIDR da sub-rede do Bastion ou CIDR específico | TCP/22 | (opcional) Permita tráfego SSH de entrada para nós gerenciados. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | CIDR de sub-rede do balanceador de carga | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os nós de trabalho acessem pods. |

| Com monitoramento de estado | 0.0.0.0/0 | ICMP 3,4 | Descoberta de Caminho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network | TCP/ALL | Permita que os nós de trabalho se comuniquem com o OKE. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Colaborador do Kubernetes para comunicação do ponto final da API do Kubernetes. |

Regras de Lista de Segurança para Sub-rede Privada de Pods

A lista de segurança seclist-pods tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | ALL/ALL | Permita que os nós de trabalho acessem pods. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | ALL/ALL | Permitir que o ponto final da API do Kubernetes se comunique com pods. |

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os pods se comuniquem com outros pods. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.32.0/19 (Pods CIDR) | ALL/ALL | Permita que os pods se comuniquem com outros pods. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network |

ICMP 3,4 |

Descoberta de Caminho. |

| Com monitoramento de estado | Todos os Serviços <region> no Oracle Services Network |

TCP/ALL |

Permitir que os pods se comuniquem com os serviços do OCI. |

| Com monitoramento de estado | 0.0.0.0/0 |

TCP/443 |

(opcional) Permitir que os pods se comuniquem com a Internet. |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/12250 | Comunicação de ponto final da API do Pod para o Kubernetes (ao usar a rede de pod nativa da VCN). |

Regras de Lista de Segurança para Sub-rede Pública de Balanceadores de Carga

A lista de segurança seclist-loadbalancers tem as regras de entrada e saída mostradas aqui.

Regras de Entrada:

| Estado: | Origem | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado |

Específico do aplicativo (Internet ou CIDR específico) |

Específico do aplicativo (por exemplo, TCP, UDP - 443, 8080) |

(opcional) Protocolo e porta do listener do balanceador de carga. Personalize conforme necessário. |

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/30000-32767 | Balanceador de carga com portas de nós de trabalho. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TODOS/10256 | Permita que o balanceador de carga se comunique com o kube-proxy nos nós de trabalho. |

Regras de Lista de Segurança para Sub-rede Privada de Bastion

A lista de segurança seclist-Bastion tem as regras de entrada e saída mostradas aqui.

Regras de Entrada: Nenhuma

Regras de Saída:

| Estado: | Destino | Protocolo / Dest. Porta | Descrição: |

|---|---|---|---|

| Com monitoramento de estado | 10.0.0.0/29 (CIDR de Ponto Final da API do Kubernetes) | TCP/6443 |

(opcional) Permitir que o bastion acesse o ponto final da API do Kubernetes. |

| Com monitoramento de estado | 10.0.1.0/24 (CIDR de Nós de Trabalho) | TCP/22 | (opcional) Permita tráfego SSH para nós de trabalho. |