Provisionamento JIT do ADFS para o OCI IAM

Neste tutorial, você configura o Provisionamento Just-In-Time (JIT) entre o OCI e o Microsoft ADFS, em que o ADFS atua como IdP.

Você pode configurar o provisionamento JIT para que as identidades possam ser criadas no sistema de destino durante o tempo de execução, como e quando eles fizerem uma solicitação para acessar o sistema de destino.

Este tutorial aborda as seguintes etapas:

- Atualizar as configurações do Relying Party no ADFS.

- Atualizar o ADFS IdP no OCI IAM para JIT.

- Teste se você pode provisionar usuários do ADFS para o OCI IAM.

Este tutorial é específico para o serviço IAM com Domínios de Identidade.

Para executar este tutorial, você deve ter o seguinte:

- Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma instalação ADFS. Observação

Este tutorial descreve o uso do software ADFS fornecido com o Microsoft Windows Server 2016 R2. - Além disso, você deve verificar se:

- O mesmo usuário existe no OCI e no ADFS.

- O ADFS está funcionando.

- Abra o utilitário de gerenciamento do ADFS. Por exemplo, no utilitário Gerenciador de Servidor do Windows 2016, selecione Ferramentas e, em seguida, selecione Microsoft Active Directory Federation Services Management.

- Em ADFS, selecione Confianças de Terceiros Confiáveis.

- Clique com o botão direito do mouse no Relying Partying Trust que você configurou anteriormente para o OCI chamado

OCI IAMno tutorial SSO Between OCI and ADFS. - Escolha Editar Política de Emissão de Reivindicação.

- Edite a reivindicação de E-mail para adicionar três regras de reivindicação adicionais para Nome, Sobrenome e Grupo.

Atributo de Nome:

- Atributo LDAP:

Given-Name - Tipo de Reivindicação de Saída:

Given Name

Atributo Sobrenome:

- Atributo LDAP:

Surname - Tipo de Reivindicação de Saída:

Surname

Atributo do grupo:

- Atributo LDAP:

Token-Groups - Unqualified Names - Tipo de Reivindicação de Saída:

Group

- Atributo LDAP:

- Selecione OK na página de regras e OK novamente.

Você pode adicionar atributos adicionais para atender às suas necessidades de negócios, mas você só precisa deles para este tutorial.

Na Console do OCI IAM, configure o ADFS IdP para JIT.

-

Abra um browser suportado e informe o URL da Console:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Selecione o domínio de identidades que será usado para configurar o SSO.

- Entre com seu nome de usuário e senha.

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios.

- Selecione o domínio de identidades no qual você já configurou o ADFS como IdP na etapa 1 do tutorial "SSO Entre o OCI e o ADFS".

- Selecione Segurança no menu à esquerda e, em seguida, Provedores de identidade.

- Selecione o ADFS IdP.

- Na página IdP do ADFS, selecione Configurar JIT.

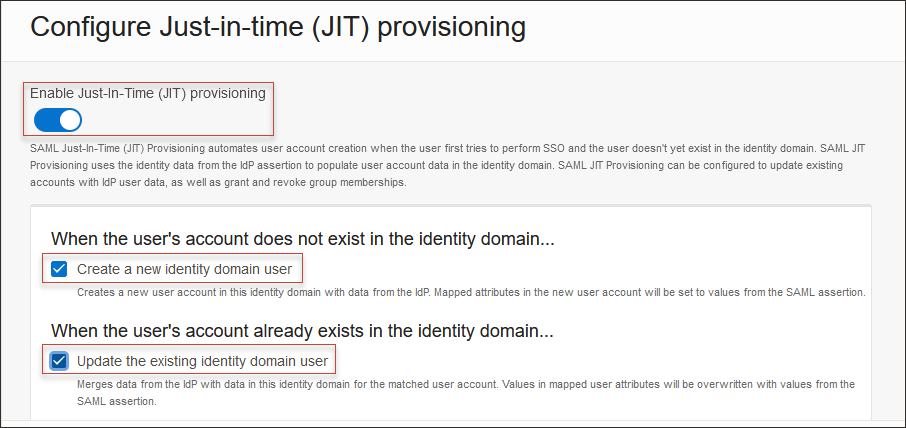

- Na página Configurar provisionamento just-in-time (JIT):

- Selecione Ativar o provisionamento Just-In-Time (JIT).

- Selecione Criar um novo usuário do domínio de identidade.

- Selecione Atualizar o usuário existente do domínio da identidade.

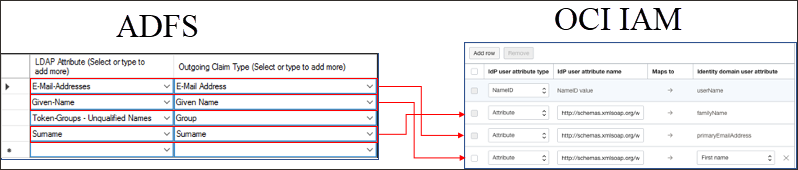

- Em Mapear atributos do usuário:

- Deixe a primeira linha para

NameIDinalterada. - Para outros atributos, em IdP user attribute, selecione

Attribute. - Forneça o nome do atributo de usuário IdP da seguinte forma:

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Selecione Adicionar Linha:

- Em IdP user attribute, selecione

Attribute. - Para o nome do atributo do usuário IdP, digite

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- Em IdP user attribute, selecione

- Deixe a primeira linha para

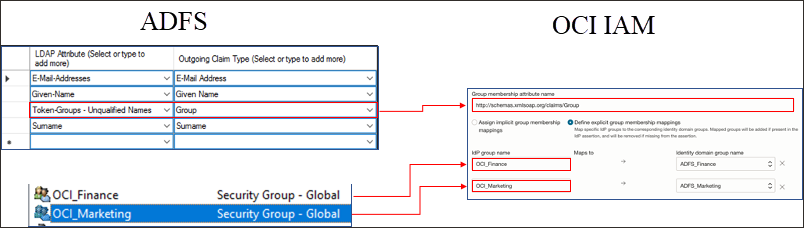

- Selecione Atribuir mapeamento de grupo.

- Informe o Nome do atributo de associação do grupo. Use

http://schemas.xmlsoap.org/claims/Group. - Selecione Definir mapeamentos de associação de grupo explícito.

- Em IdP, o nome do grupo é mapeado para o nome do grupo de domínios de identidades, faça o seguinte:

- Em IdP Nome do grupo, forneça o nome do grupo no ADFS que estará presente na asserção SAML enviada pelo ADFS.

- Em Nome do grupo de domínios de identidades, no OCI IAM, selecione o grupo no OCI IAM a ser mapeado para o grupo correspondente no ADFS.

- Em Regras de atribuição, selecione o seguinte:

- Ao designar associações de grupo: Mesclar com associações de grupo existentes

- Quando um grupo não for encontrado: Ignorar o grupo ausente

Observação

Selecione opções com base nos requisitos da sua organização. - Selecione Salvar alterações.

- No ADFS, crie um usuário no ADFS que não exista no OCI IAM.

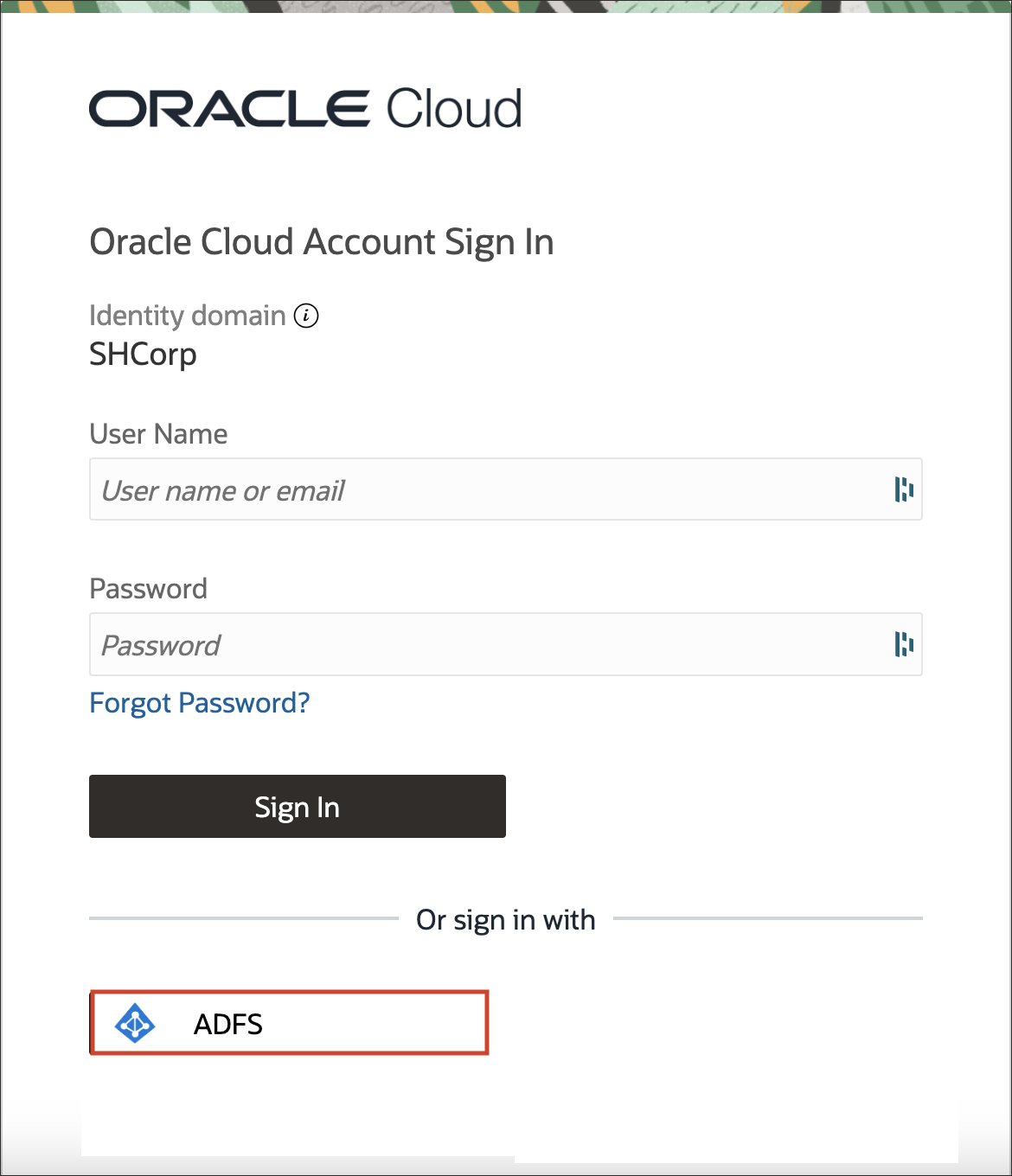

- Reinicie o browser e informe o URL da Console para acessar a Console do OCI:

cloud.oracle.com - Digite o Nome da Conta do Cloud, também chamado de nome da tenancy, e selecione Próximo.

- Selecione o domínio de identidades no qual a configuração JIT foi ativada.

- Nas opções de acesso, selecione ADFS.

- Na página de log-in ADFS, forneça as credenciais do usuário recém-criado.

- Em uma autenticação bem-sucedida, uma conta é criada para o usuário no OCI IAM e o usuário está conectado à Console do OCI.

Você pode exibir o novo usuário no domínio do OCI e verificar se ele tem os mesmos atributos de identidade e associações de grupo que você informou.

Parabéns! Você configurou com sucesso o provisionamento JIT entre ADFS e OCI IAM.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: