Tutorial 1: Entra ID como Fonte Autorizada para Gerenciar Identidades Usando o Aplicativo Entra ID Gallery

Configure o Entra ID como o armazenamento de identidades autorizado para gerenciar identidades no OCI IAM usando um modelo de aplicativo da Galeria de IDs do Entra.

- Configure o OCI IAM para que o Entra ID seja o armazenamento da identidade para gerenciar identidades no OCI IAM. No OCI IAM, crie um aplicativo confidencial.

- Gere um token de segredo com base no ID e no segredo do cliente do domínio de identidades da OCI IAM. Use essa opção, juntamente com o URL do domínio, no Entra ID.

- Crie um aplicativo no Entra ID e use o token secreto e a URL de domínio do OCI para especificar o domínio do OCI IAM e provar que ele funciona enviando usuários do Entra ID para o OCI IAM.

- Designe aos usuários e grupos que você deseja provisionar ao OCI IAM para o aplicativo Entra ID.

- Além disso, instruções sobre como

- Defina o status federado dos usuários para que eles sejam autenticados pelo provedor de identidades externo.

- Impeça que os usuários recebam e-mails de notificação quando sua conta for criada ou atualizada.

Nesta seção, você configura o Entra ID para atuar como o gerenciador de identidades, de modo que as contas de usuário sejam sincronizadas do Entra ID para o OCI IAM.

- No domínio da identidade em que você está trabalhando, selecione Aplicativos.

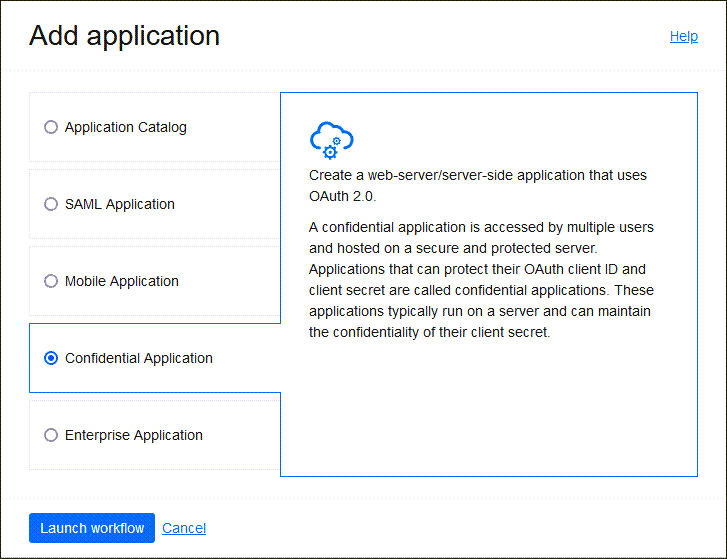

- Selecione Adicionar Aplicativo, Aplicativo Confidencial e Iniciar workflow.

- Informe um nome para a aplicação, por exemplo,

Entra ID, selecione Próximo. - Na configuração do Cliente, selecione Configurar este aplicativo como cliente agora.

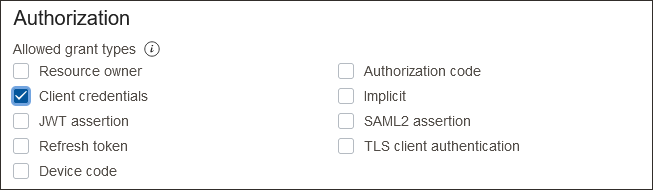

- Em Autorização, verifique Credenciais do cliente.

- Em Tipo de cliente, selecione Confidencial.

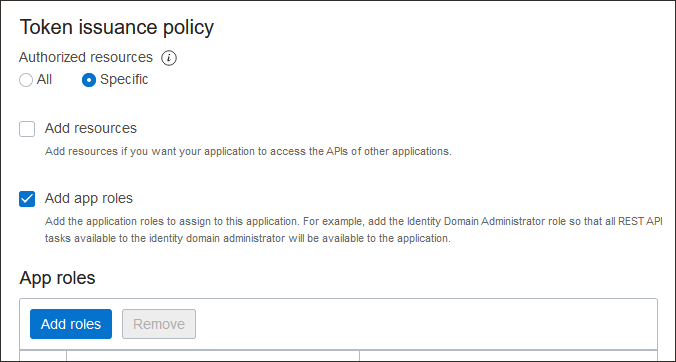

- Role para baixo e, na seção Política de emissão de Token, defina Recursos autorizados como Específicos.

- Selecione Adicionar funções de aplicativo.

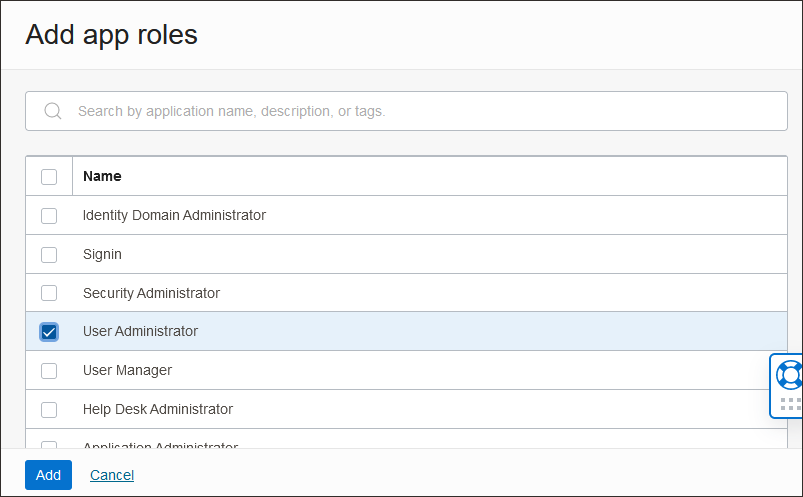

- Na seção Atribuições de Aplicativo, selecione Adicionar atribuições e, na página Adicionar atribuições de aplicativo, selecione Administrador de Usuários e, em seguida, selecione Adicionar.

- Selecione Próximo, depois Concluir.

- Na página da visão geral do aplicativo, selecione Ativar e confirme se deseja ativar o aplicativo.

O aplicativo confidencial será ativado.

Você precisa de duas informações para usar como parte das definições da conexão para o aplicativo empresarial criado no ID do Entra:

- O URL de domínio.

- Um token de segredo gerado do ID e do segredo do cliente.

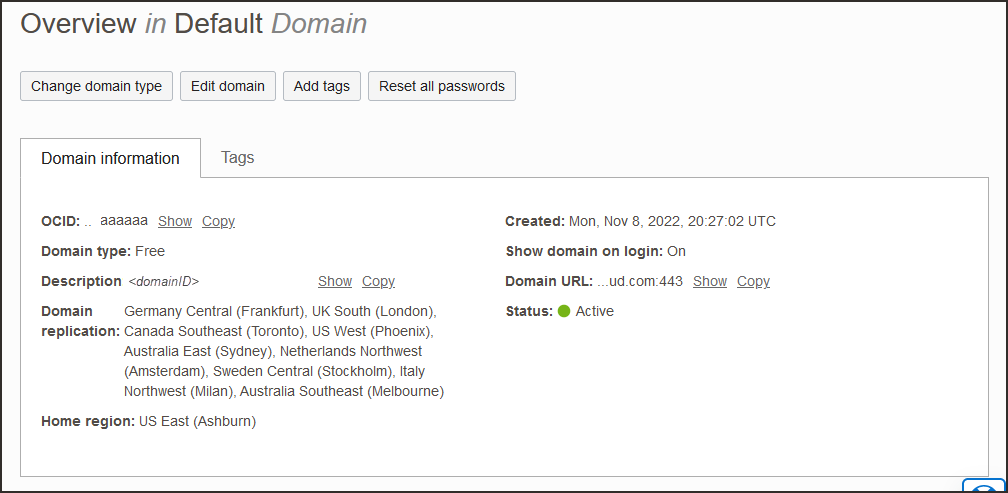

- Retorne à visão geral do domínio de identidades selecionando o nome de domínio de identidades nas trilhas estruturais. Selecione Copiar ao lado do URL de Domínio nas informações de Domínio e salve o URL para um aplicativo em que você possa editá-lo.

- No aplicativo confidencial no OCI IAM, selecione configuração OAuth em Recursos.

- Role para baixo e localize ID do Cliente e Segredo do cliente em Informações Gerais.

- Copiar o ID do cliente e armazená-lo

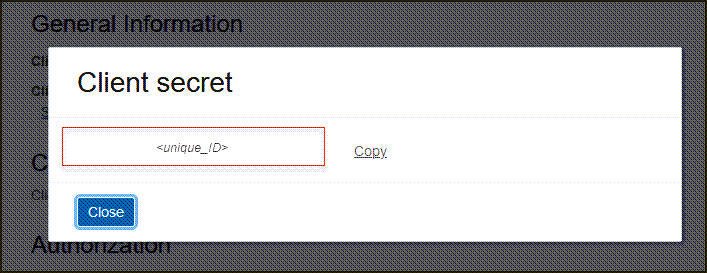

- Selecione Mostrar segredo e copie o segredo e armazene-o.O token secreto é a codificação base64 de

<clientID>:<clientsecret>oubase64(<clientID>:<clientsecret>)Estes exemplos mostram como gerar o token secreto no Windows, Linux ou MacOS.

Em um ambiente Windows, abra o CMD e use este comando powershell para gerar a codificação base64

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))No Linux, useecho -n <clientID>:<clientsecret> | base64 --wrap=0No MacOS, useecho -n <clientID>:<clientsecret> | base64O token secreto é retornado. Por exemploecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Anote o valor do token secreto.

Configure o Entra ID para permitir que o Entra ID seja o armazenamento de identidades autorizado a gerenciar identidades no serviço IAM.

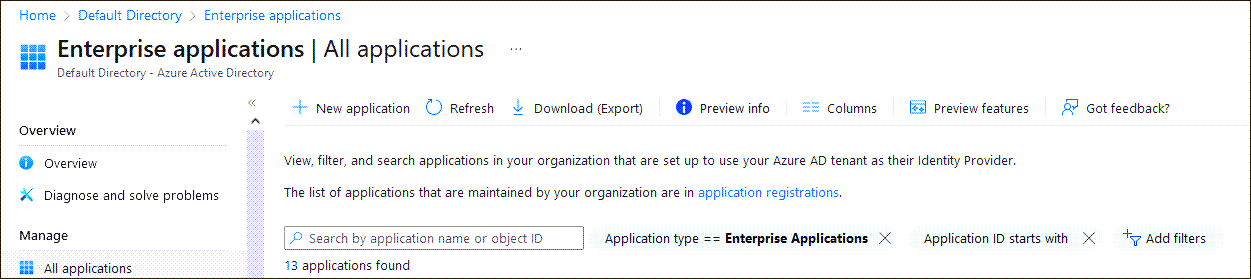

- No navegador, acesse o ID do Microsoft Entra usando o URL:

https://portal.azure.com - Selecione Identidade e, em seguida, Aplicativos.

- Selecione Aplicativos empresariais.

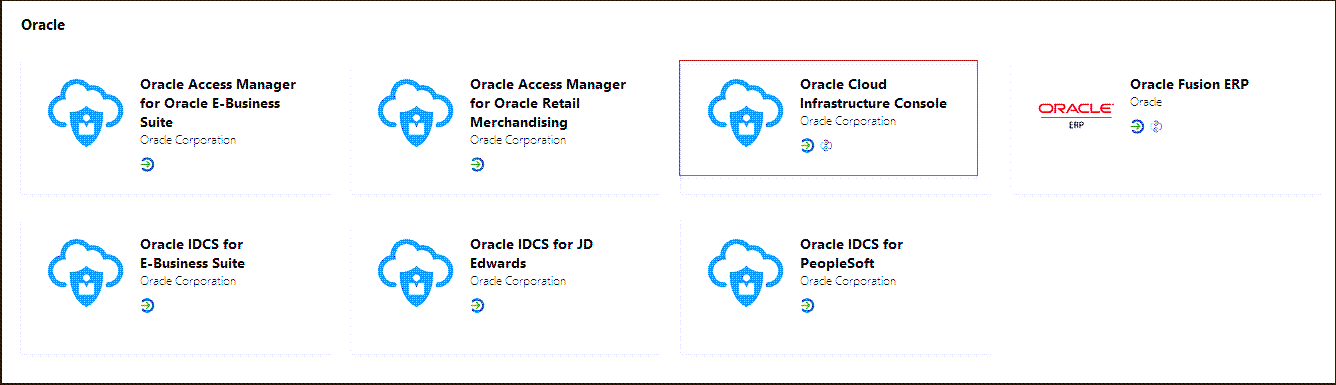

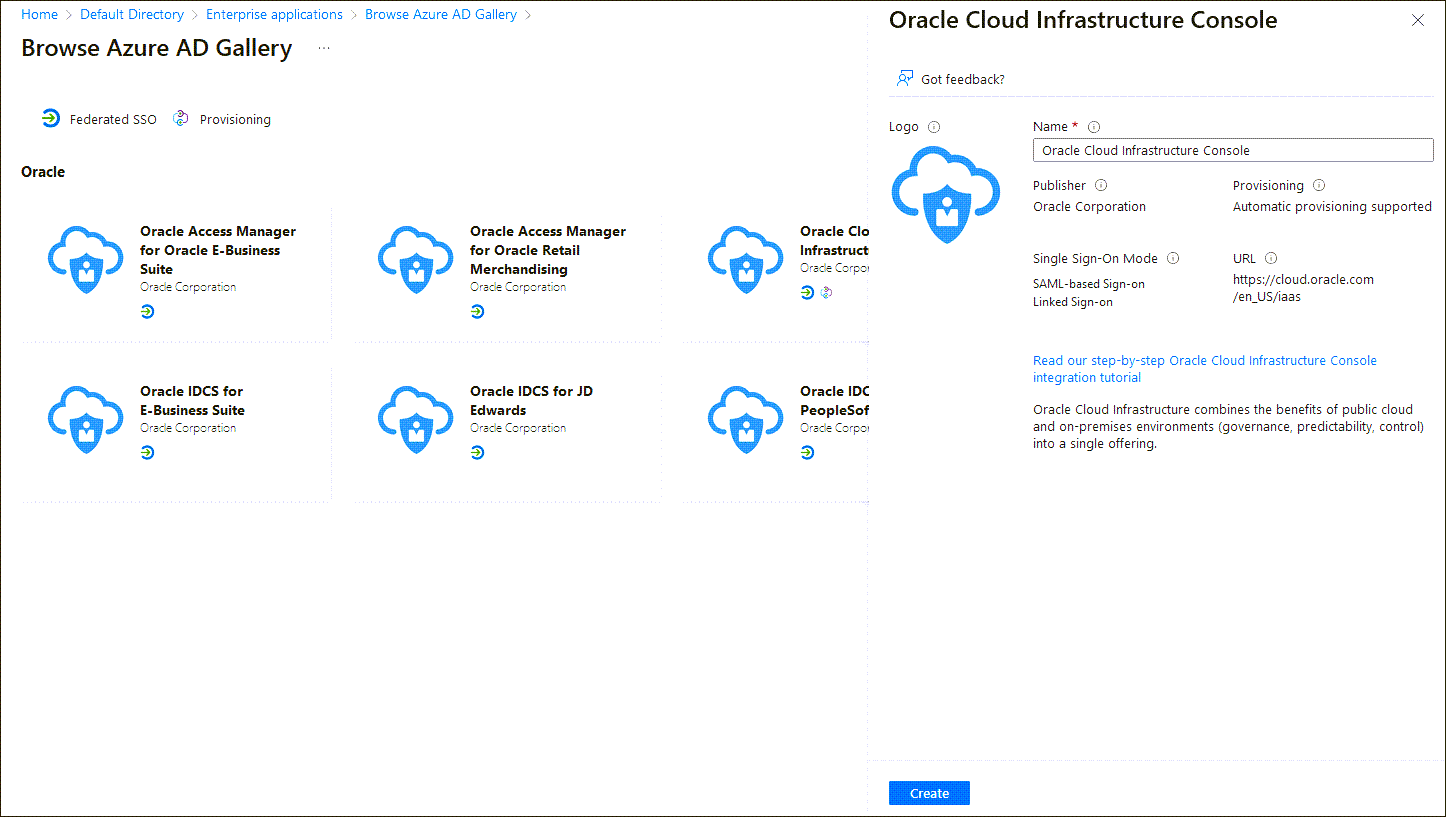

- Na página Aplicativos Empresariais, selecione Novo aplicativo e Oracle.

- Selecione Console do Oracle Cloud Infrastructure.

- Digite um nome ou aceite o padrão

Oracle Cloud Infrastructure Console. - Selecione Criar.

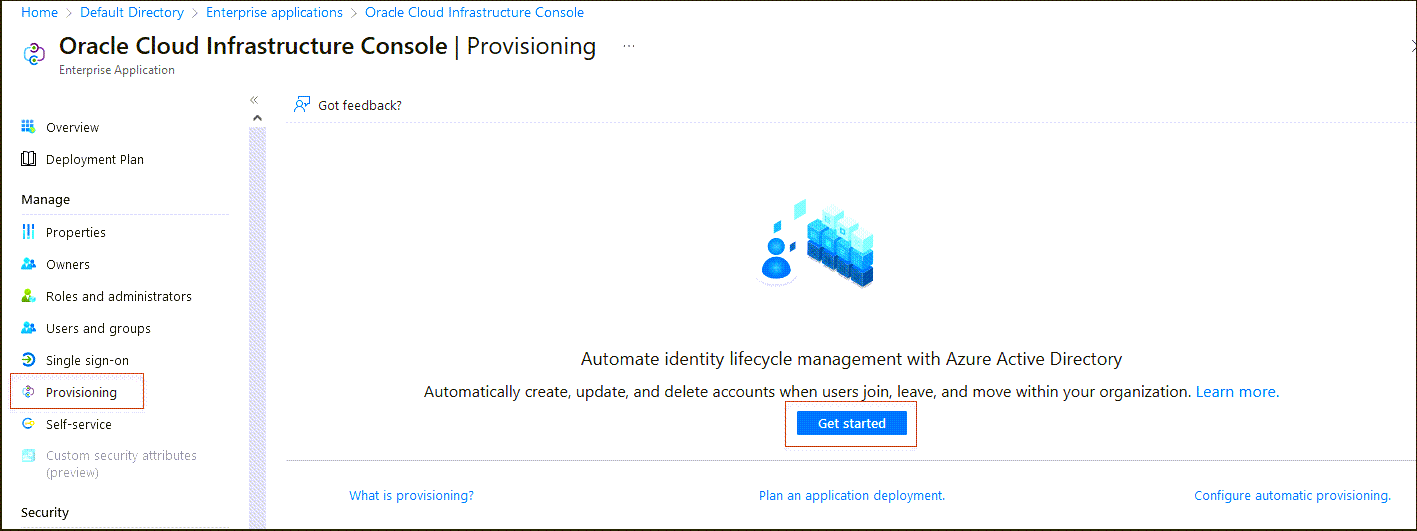

- Escolha Provisionando no menu esquerdo em Gerenciar.

- Selecione Conceitos Básicos e altere Modo de Provisionamento para Automático.

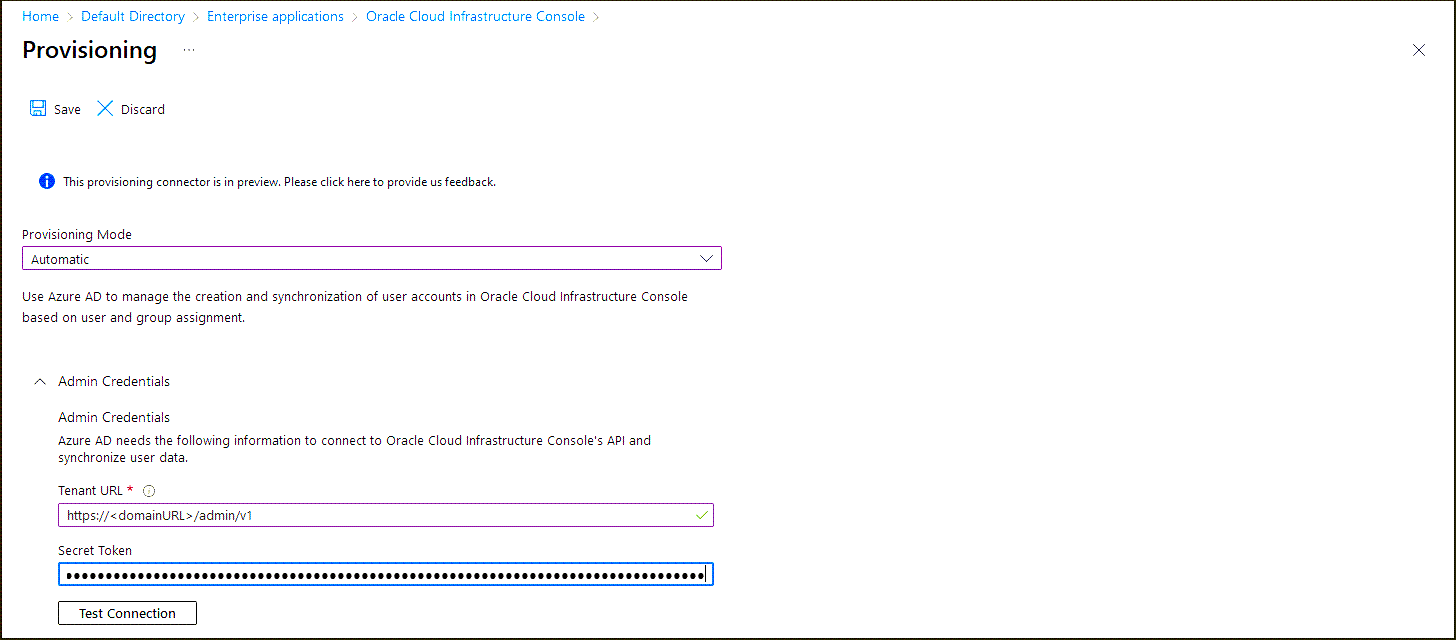

- Em URL do Locatário, informe o URL de Domínio do OCI IAM no 2. Localize o URL de Domínio e Gere um Token Secreto seguido por

/admin/v1. Ou seja, o URL do tenant éhttps://<domainURL>/admin/v1 - Digite o token secreto gerado em 2. Localizar o URL do Domínio e Gerar um Token Secreto.

- Selecione Testar Conexão. Quando esta mensagem aparece, a conexão é bem-sucedida

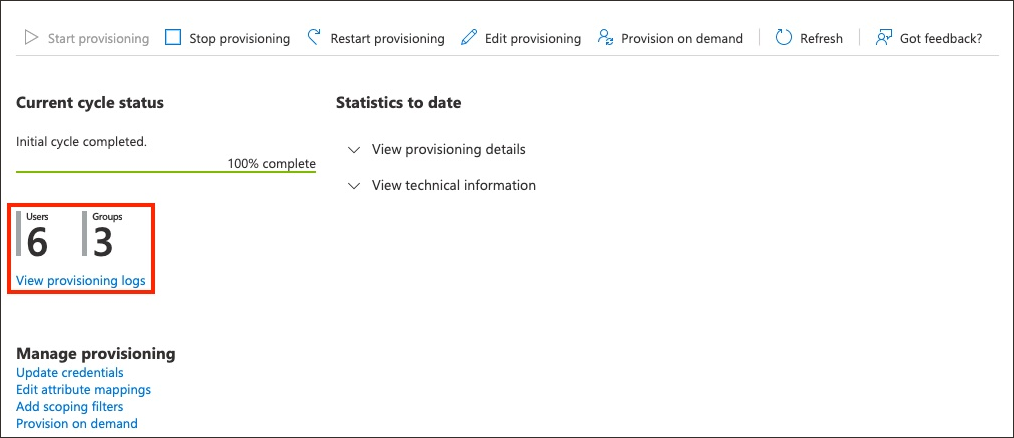

Testing connection to Oracle Cloud Infrastructure Console The supplied credentials are authorized to enable provisioning - Escolha Provisionando no menu esquerdo, em Gerenciar, e selecione Iniciar provisionamento. O ciclo de provisionamento começa e o status do provisionamento é exibido.

Atribua aos usuários que você deseja provisionar ao OCI IAM para o aplicativo Entra ID.

- Em Entra ID, no menu esquerdo, selecione Aplicativos empresariais.

- Selecione o aplicativo criado anteriormente,

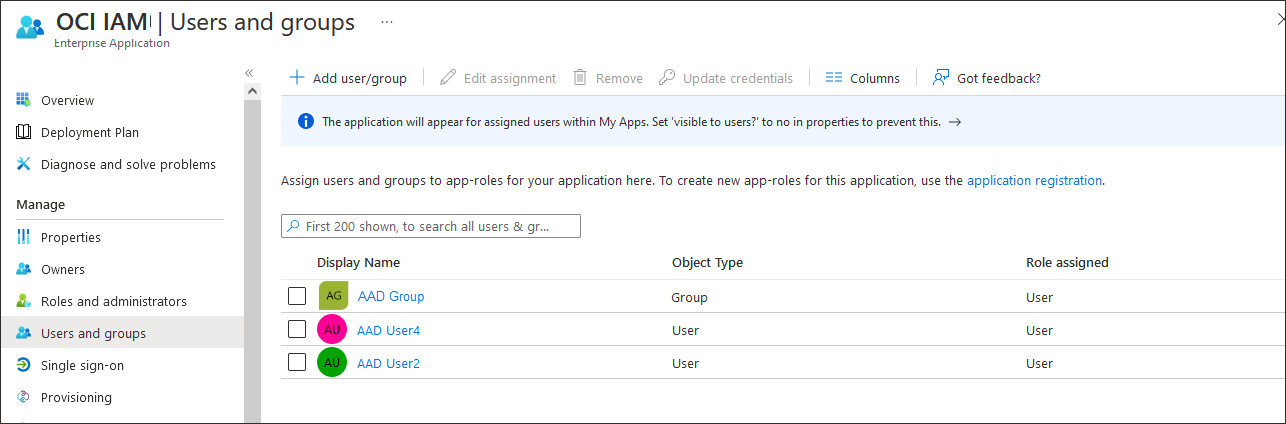

Oracle Cloud Infrastructure Console. - No menu esquerdo em Gerenciar, selecione Usuários e grupos.

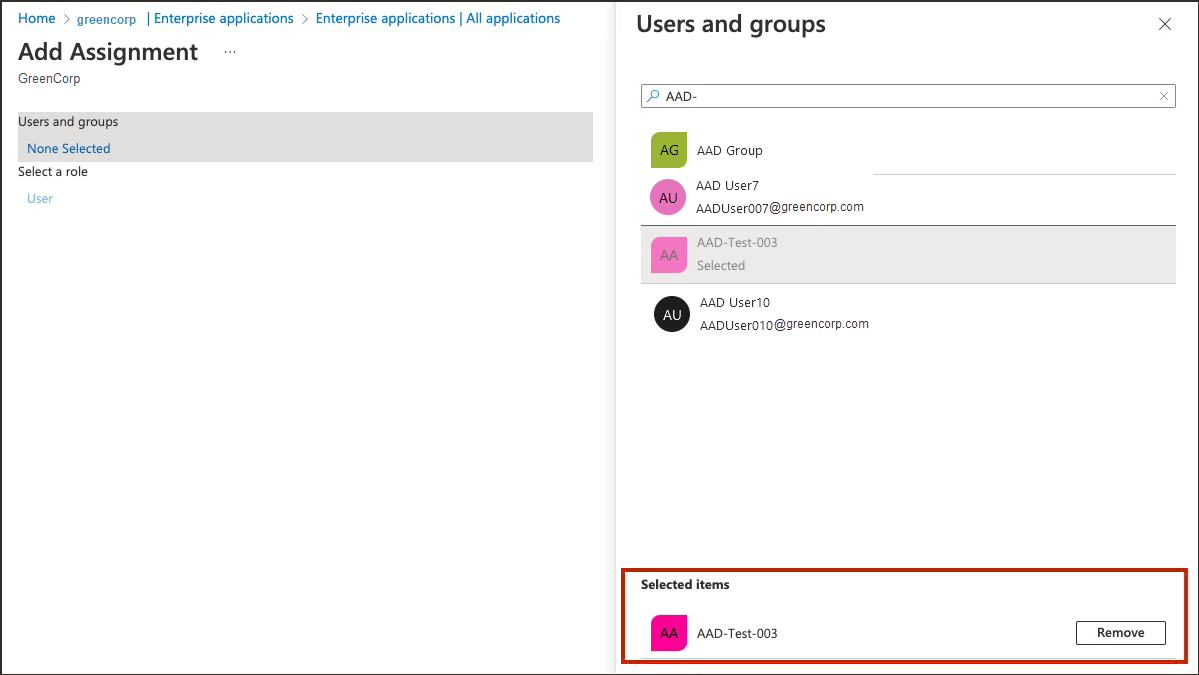

- Na página Usuários e grupos, selecione Adicionar usuário/grupo.

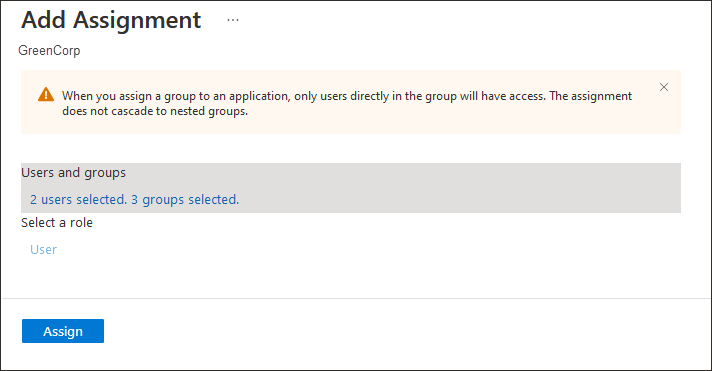

- Na página Adicionar Atribuição, à esquerda, em Usuários e grupos, selecione Nenhum Selecionado.

A página Usuários e grupos é aberta.

- Selecione um ou mais usuários ou grupos na lista selecionando-os. Os elementos selecionados serão listados em Itens selecionados.

- Selecione Selecionar. O número de usuários e grupos selecionados é mostrado na página Adicionar Atribuição.

- Na página Adicionar Atribuição, selecione Atribuir.

A página Usuários e grupos agora mostra os usuários e grupos escolhidos.

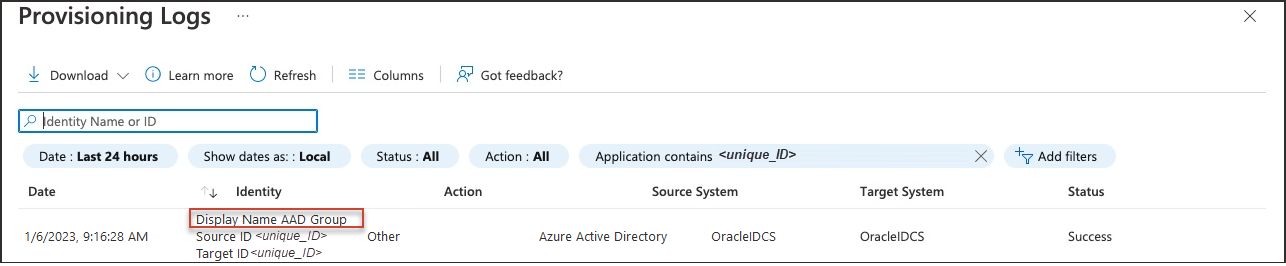

- Selecione Provisionamento no menu esquerdo para provisionar os grupos e usuários. O log de provisionamento mostra o status.

- Quando o provisionamento foi bem-sucedido, o status do ciclo atual mostra que o ciclo incremental foi concluído e o número de usuários provisionados para o OCI IAM é mostrado.

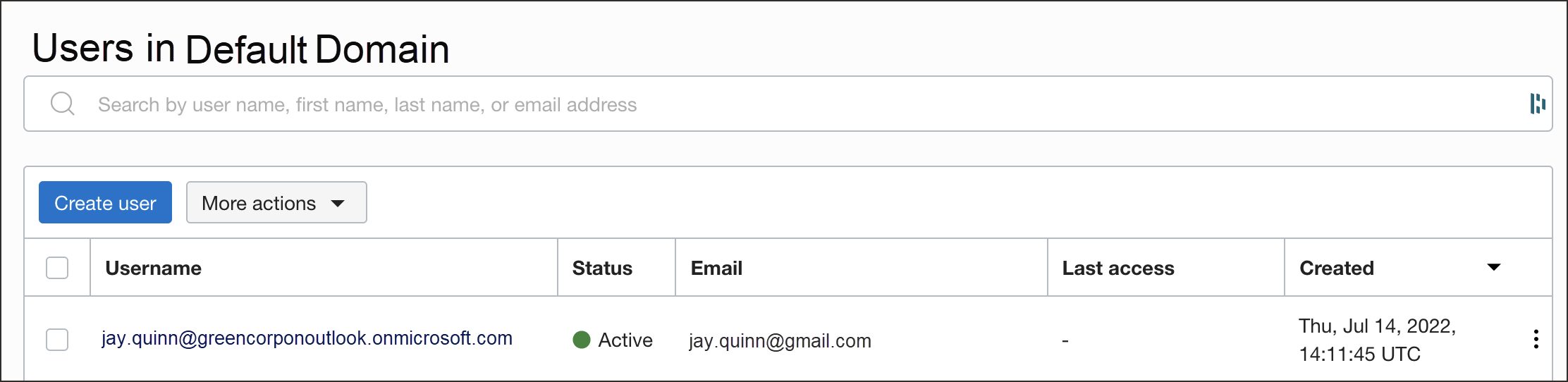

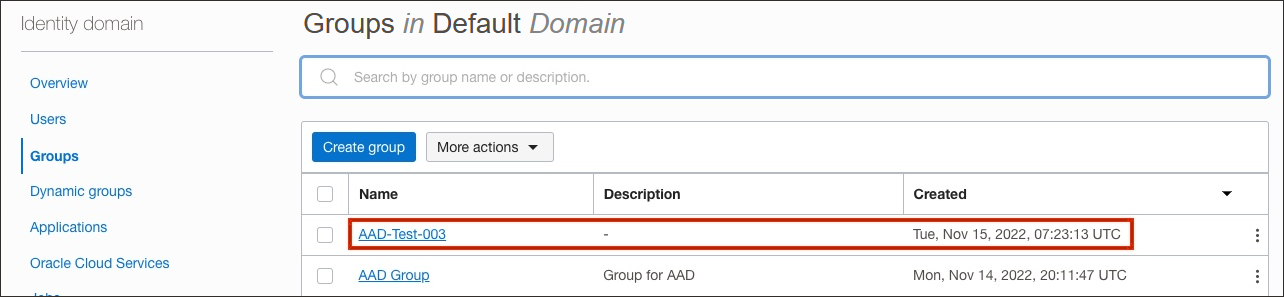

No OCI IAM, agora você pode ver os usuários e grupos provisionados pelo Entra ID.

Observação

Quando você remove usuários do aplicativo da console do Oracle Cloud Infrastructure no Entra ID, o usuário só será desativado no OCI IAM.

- Você pode definir o status federado dos usuários para que eles sejam autenticados pelo provedor de identidades externo.

- Você pode desativar os e-mails de notificação que estão sendo enviados ao usuário quando sua conta é criada ou atualizada.

Os usuários federados não têm credenciais para acessar diretamente o OCI. Em vez disso, eles são autenticados pelo provedor de identidades externo. Se você quiser que o usuário use suas contas federadas para acessar o OCI, defina o atributo federado como verdadeiro para esses usuários.

Para definir o status federado do usuário:

- No navegador, acesse o ID do Microsoft Entra usando o URL:

https://portal.azure.com - Selecione Identidade e, em seguida, Aplicativos.

- Selecione Aplicativos empresariais.

- Selecione o aplicativo criado anteriormente,

Oracle Cloud Infrastructure Console. - No menu esquerdo em Gerenciar, selecione Provisionamento e, em seguida, selecione Editar Provisionamento.

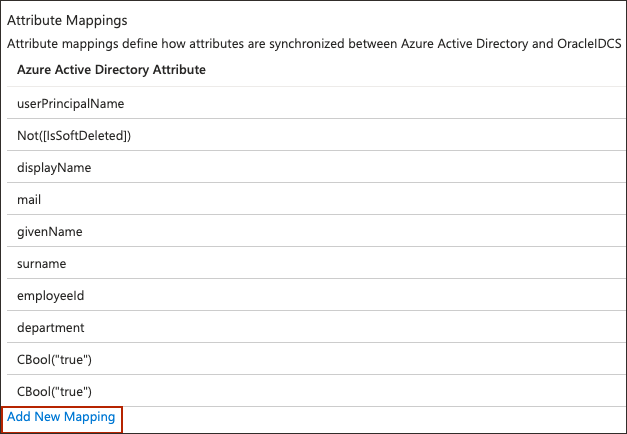

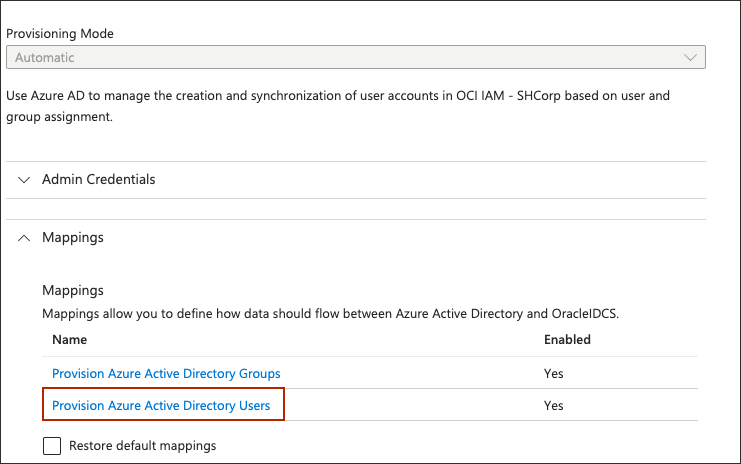

- Na página Provisionamento, selecione Mapeamentos.

-

Em Mapeamentos, selecione Provisionar Usuários do ID da Entra.

- Em Mapeamentos de Atributos, role para baixo e selecione Adicionar Novo Mapeamento.

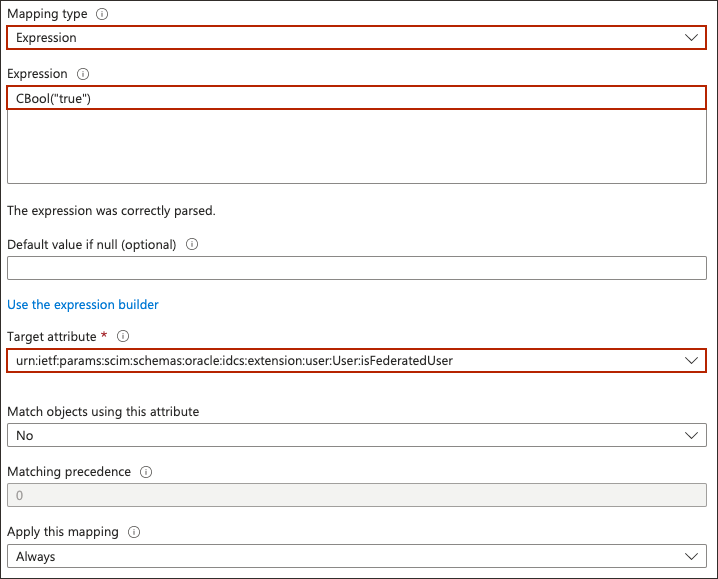

- Na página Editar Atributo:

- Para Tipo de mapeamento, escolha

Expression. - Para Expressão, digite

CBool("true"). - Para Atributo de Destino, escolha

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:isFederatedUser.

- Para Tipo de mapeamento, escolha

- Selecione Ok.

- Na página Mapeamento de Atributo, selecione Salvar.

Agora, quando os usuários são provisionados do Entra ID para o OCI, seu status federado é definido como verdadeiro. Você pode ver isso na página de perfil do usuário.

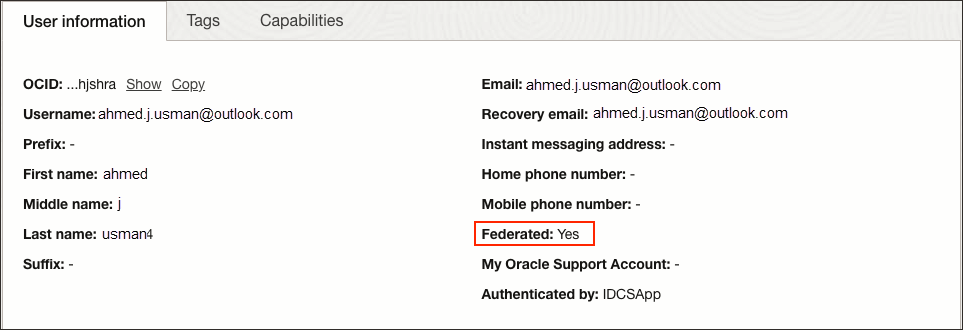

- Na Console do OCI, navegue até o domínio de identidades que você está usando, selecione Usuários e selecione o usuário para mostrar as informações do usuário.

-

Federado é mostrado como

Yes.

O flag de notificação de bypass controla se uma notificação de e-mail é enviada após a criação ou atualização de uma conta de usuário na OCI. Se você não quiser que os usuários sejam notificados de que a conta foi criada para eles, defina o flag de notificação de bypass como verdadeiro.

Para definir o indicador de notificação de bypass:

- No navegador, acesse o ID do Microsoft Entra usando o URL:

https://portal.azure.com - Selecione Identidade e, em seguida, Aplicativos.

- Selecione Aplicativos empresariais.

- Selecione o aplicativo criado anteriormente,

Oracle Cloud Infrastructure Console. - No menu esquerdo em Gerenciar, selecione Provisionamento e, em seguida, selecione Editar Provisionamento.

- Na página Provisionamento, selecione Mapeamentos.

-

Em Mapeamentos, selecione Provisionar Usuários do ID da Entra.

- Em Mapeamentos de Atributos, role para baixo e selecione Adicionar Novo Mapeamento.

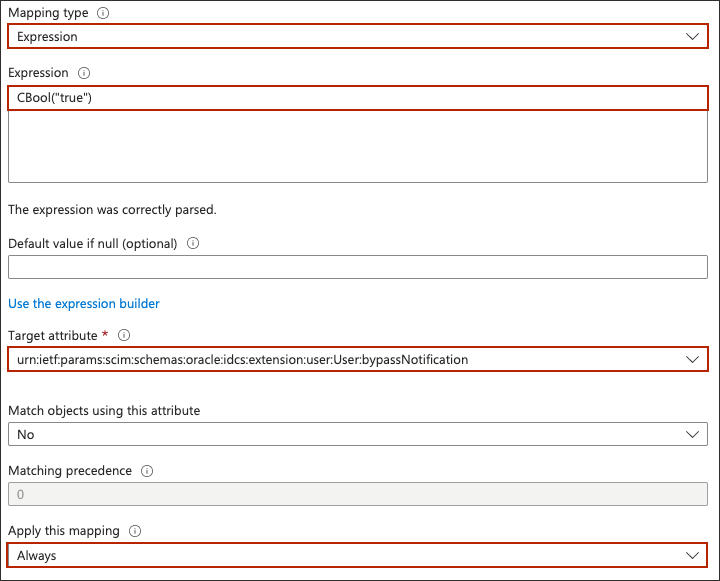

- Na página Editar Atributo:

- Para Tipo de mapeamento, escolha

Expression. - Para Expressão, digite

CBool("true"). - Para Atributo de Destino, escolha

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:User:bypassNotification.

- Para Tipo de mapeamento, escolha

- Selecione Ok.

- Na página Mapeamento de Atributo, selecione Salvar.