SSO entre o OCI e o Microsoft Entra ID

Neste tutorial, configure o SSO entre o OCI IAM e o Microsoft Entra ID, usando o Entra ID como o provedor de identidades (IdP).

Este tutorial de 30 minutos mostra como integrar o OCI IAM, atuando como um provedor de serviços (SP), com o Entra ID, atuando como um IdP. Configurando a federação entre o Entra ID e o OCI IAM, você ativa o acesso dos usuários a serviços e aplicativos no OCI usando credenciais do usuário que o Entra ID autentica.

Este tutorial aborda a configuração do Entra ID como um IdP para o OCI IAM.

- Primeiro, faça download dos metadados no domínio da identidade do OCI IAM.

- Nas próximas etapas, você cria e configura um aplicativo no ID da Entra.

- Em Entra ID, configure o SSO com o OCI IAM usando os metadados.

- No ID do Entra, edite os Atributos e as Reivindicações de modo que o nome do email seja usado como o identificador para os usuários.

- Em Entra ID, adicione um usuário ao aplicativo.

- Para as próximas etapas, você retorna ao seu domínio de identidades para concluir a configuração e ao configuration.In OCI IAM, atualize a política IdP padrão para adicionar o ID da Entra.

- Teste se a autenticação federada funciona entre o OCI IAM e o ID do Entra.

Este tutorial é específico para o serviço IAM com Domínios de Identidade.

Para executar este tutorial, você deve ter o seguinte:

-

Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma conta Entra ID com uma das seguintes atribuições Entra ID:

- Administrador Global

- Administrador de Aplicativo em Nuvem

- Administrador de Aplicativo

O usuário usado para SSO (Single Sign-On) deve existir no OCI IAM e no Entra ID para que o SSO funcione. Depois de concluir este tutorial SSO, há outro tutorial, Identity Lifecycle Management Between OCI IAM and Entra ID. Este outro tutorial o orienta sobre como provisionar contas de usuário do Entra ID para o OCI IAM ou do OCI IAM para o Entra ID.

Você precisa dos metadados SP do seu domínio de identidades do OCI IAM para importar para o aplicativo ID da Entra SAML que você criar. O OCI IAM fornece um URL direto para fazer download dos metadados do domínio do qual você estiver usando. Para fazer download dos metadados, siga estas etapas.

-

Abra um browser suportado e informe o URL da Console:

- Digite o Nome da Conta do Cloud, também conhecido como nome da tenancy, e selecione Próximo.

- Selecione o domínio de identidades que será acessado. Este é o domínio de identidades usado para configurar o SSO, por exemplo,

Default. - Entre com seu nome de usuário e senha.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.

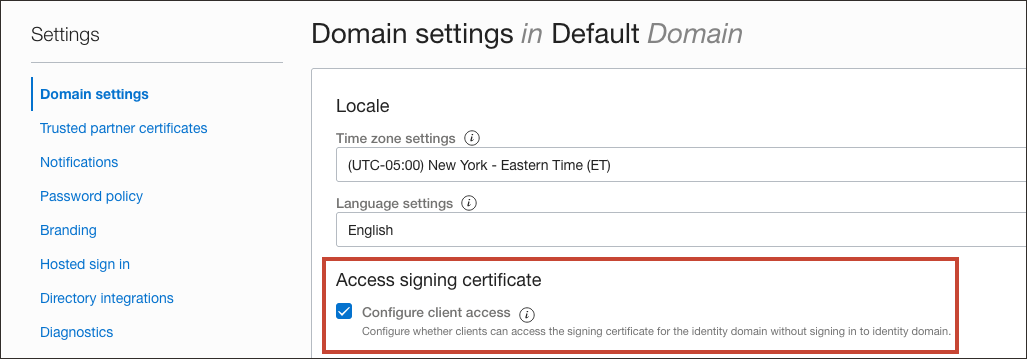

- Clique no nome do domínio de identidades no qual deseja trabalhar. Talvez você precise alterar o compartimento para localizar o domínio desejado. Em seguida, clique em Configurações e em Configurações de domínio.

- Em Acessar certificado de assinatura, marque Configurar acesso ao cliente.

Isso permite a um cliente acessar a certificação de assinatura do domínio de identidade sem se conectar ao domínio.

- Selecione Salvar alterações.

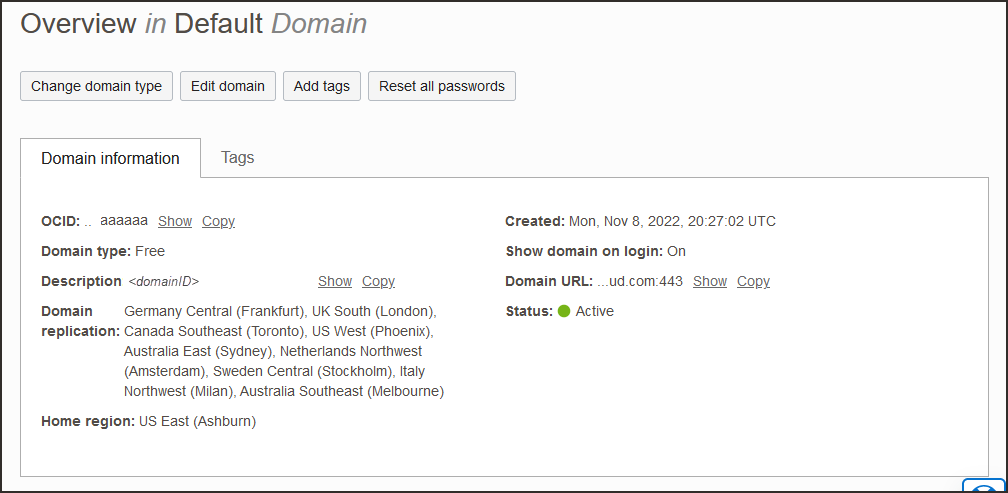

- Retorne à visão geral de domínio de identidades selecionando o nome do domínio de identidades na trilha de navegação de trilha de navegação. Selecione Copiar ao lado do URL de Domínio nas informações de Domínio e salve o URL para um aplicativo em que você possa editá-lo.

- Em uma nova guia do browser, cole o URL copiado e adicione

/fed/v1/metadataao final.Por exemplo,

https://idcs-<unique_ID>.identity.oraclecloud.com:443/fed/v1/metadata - Os metadados do domínio de identidades são exibidos no browser. Salve-o como um arquivo XML com o nome

OCIMetadata.xml.

Para as próximas etapas, você está trabalhando no ID Entra.

Crie um aplicativo empresarial SAML no Entra ID.

- No navegador, acesse o Microsoft Entra usando o URL:

https://entra.microsoft.com - Selecione Identidade e depois Aplicativos.

- Selecione Aplicativos empresariais e Novo aplicativo.

- Em Pesquisar aplicativos, digite

Oracle Cloud Infrastructure Console. - Selecione o mosaico Console do Oracle Cloud Infrastructure pela Oracle Corporation.

- Informe um nome para o aplicativo, por exemplo,

Oracle IAM, e selecione Criar.O aplicativo empresarial é criado no ID do Entra.

Configure o SSO para o aplicativo SAML Entra ID e faça download dos metadados SAML Entra ID. Nesta seção, você usa o arquivo do OCI IAM SP que salvou na 1. Obtenha os Metadados do Provedor de Serviço no OCI IAM.

- Na página Conceitos Básicos, selecione Conceitos Básicos em Configurar sign-in único.

- Selecione SAML e, em seguida, Fazer upload do arquivo de metadados (botão na parte superior da página). Navegue até o arquivo XML que contém as metadados do domínio da identidade do OCI,

OCIMetadata.xml. - Forneça o URL do Sign-on. Por exemplo

https://idcs-<domain_ID>.identity.oraclecloud.com/ui/v1/myconsole - Selecione Salvar.

- Feche a página Fazer Upload de arquivos de metadados do X no canto superior direito. Se você for perguntado se deseja testar o aplicativo agora, escolha não, porque você testará o aplicativo posteriormente neste tutorial.

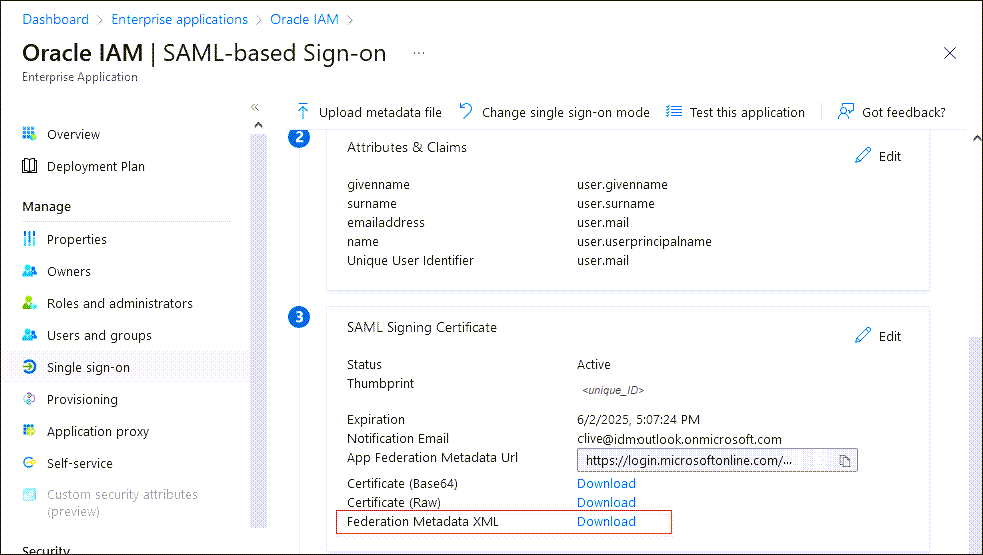

- Na página Configurar Single Sign-On com SAML, role para baixo e, em Certificado de Assinatura SAML, selecione Fazer Download ao lado de XML de Metadados da Federação.

- Quando solicitado, escolha Salvar Arquivo. Os metadados são salvos automaticamente com o nome de arquivo padrão

<your_enterprise_app_name>.xml. Por exemplo,OracleIAM.xml.

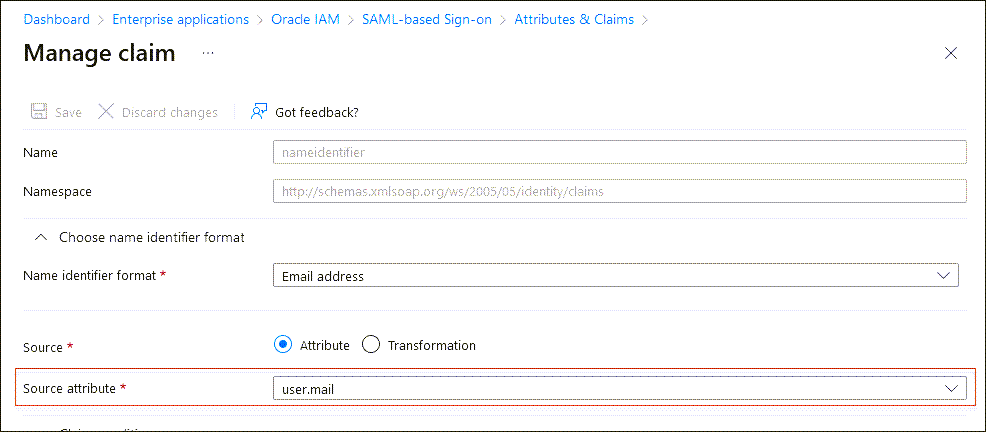

Edite os Atributos e as Reivindicações no seu novo aplicativo SAML Entra ID para que o endereço de email do usuário seja usado como nome do usuário.

- No aplicativo empresarial, no menu à esquerda, selecione Sign-on único.

- Em Atributos e Solicitações, selecione Editar.

- Selecione a reivindicação necessária:

Unique User Identifier (Name ID) = user.mail [nameid-format:emailAddress] - Na página Gerenciar reivindicação, altere o atributo Origem de

user.userprinciplenameparauser.mail. - Selecione Salvar.

Configurações Adicionais do ID do Entra

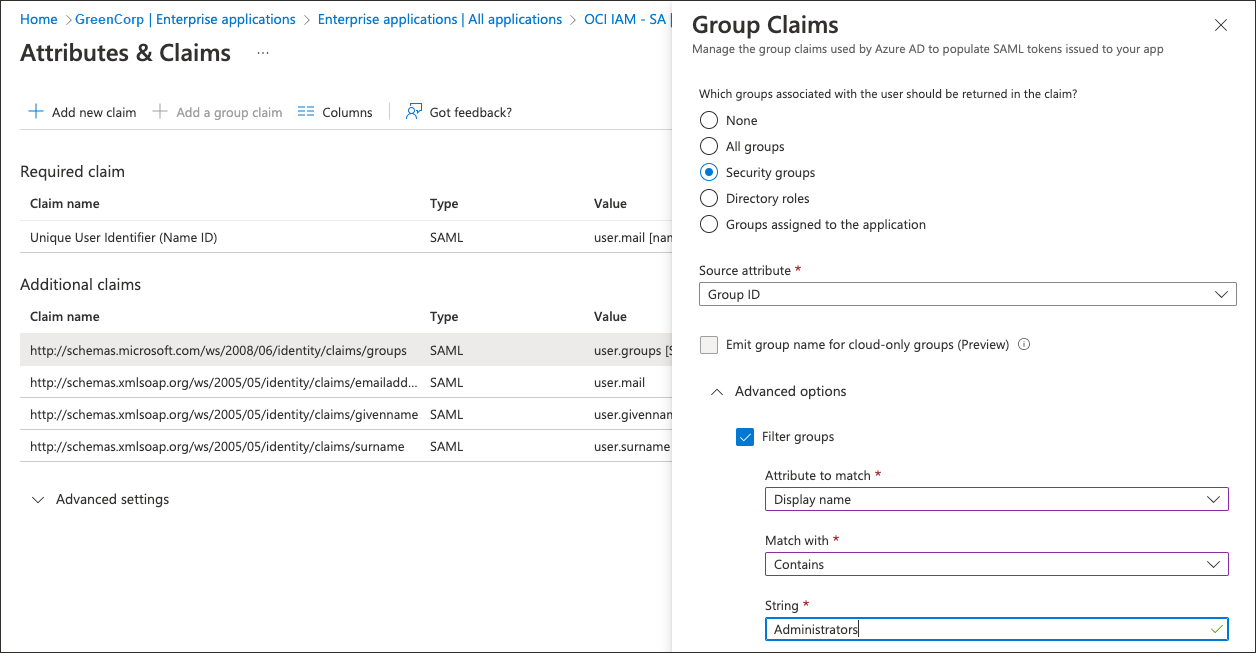

No ID do Entra, você pode filtrar grupos com base no nome do grupo ou no atributo sAMAccountName.

Por exemplo, suponha que somente o grupo Administrators precise ser enviado usando o SAML:

- Selecione a reivindicação de grupo.

- Em Reivindicações de grupo, expanda Opções avançadas.

- Selecione Grupos de Filtros.

- Para Atributo para correspondência, selecione

Display Name. - Para Corresponder com, selecione

contains. - Para String, forneça o nome do grupo, por exemplo,

Administrators.

- Para Atributo para correspondência, selecione

Isso ajuda as organizações a enviar somente os grupos necessários do Entra ID para o OCI IAM.

Crie um usuário de teste para seu aplicativo Entra ID. Posteriormente, esse usuário poderá usar suas credenciais de ID do Entra para acessar a Console do OCI.

- Na central de administração do Microsoft Entra, selecione Identidade, Usuários e, em seguida, Todos os usuários.

- Selecione Novo usuário e, em seguida, Criar novo usuário, e crie um usuário e informe seu ID de e-mail.Observação

Use os detalhes de um usuário presente no OCI IAM com o mesmo ID de e-mail. - Retornar ao menu do aplicativo empresarial. Em Introdução, selecione Atribuir usuários e grupos. Como alternativa, selecione Usuários em Gerenciar no menu à esquerda.

- Selecione Adicionar usuário/grupo e, na próxima página, em Usuários, selecione Nenhum Selecionado.

- Na página Usuários, selecione o usuário de teste que você criou. À medida que você o seleciona, o usuário é exibido em Itens selecionados. Selecione Selecionar.

- Na página Adicionar Atribuição, selecione Atribuir.

Para essas etapas, você está trabalhando no OCI IAM.

Adicione o Entra ID como IdP para o OCI IAM. Nesta seção, você usa o arquivo de metadados Entra ID salvo em 3. Configure o Sign-On Único para o Aplicativo Corporativo Entra ID, por exemplo, Oracle IAM.xml.

- Na Console do OCI no domínio no qual você está trabalhando, selecione Segurança e Provedores de identidade.

- Selecione Adicionar IdP e, em seguida, Adicionar SAML IdP.

- Digite um nome para o IdP SAML, por exemplo,

Entra ID. Selecione Próximo. - Verifique se Importar metadados de provedor de identidade está selecionado e procure e selecione, ou arraste e solte o arquivo XML dos metadados de Entra ID,

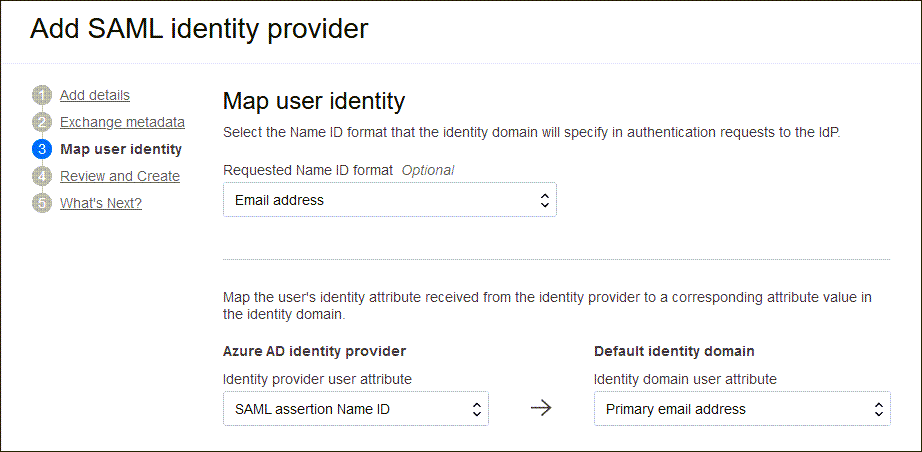

Oracle IAM.xml, em Metadados do provedor de identidade. Este é o arquivo de metadados que você salvou quando trabalhou por meio do 3. Configure o Sign-On Único para o Aplicativo Entra ID Enterprise. Selecione Próximo. - Na identidade do usuário do Mapa, defina o seguinte

- Em Formato NameID Solicitado, selecione

Email address. - Em Atributo de usuário do provedor de identidades, selecione o ID

SAML assertion Name. - Em Atributo do usuário do domínio de identidades, selecione

Primary email address.

- Em Formato NameID Solicitado, selecione

- Selecione Próximo.

- Em Review and Create, verifique as configurações e selecione Create IdP.

- Selecione Ativar.

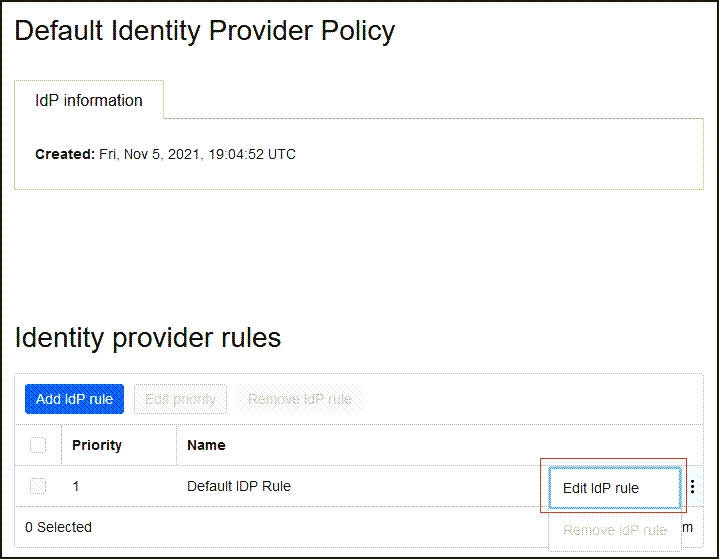

- Selecione Adicionar à Regra de Política IdP.

-

Selecione Política do Provedor de Identidades Padrão para abri-la, selecione o menu e selecione Editar regra IdP.

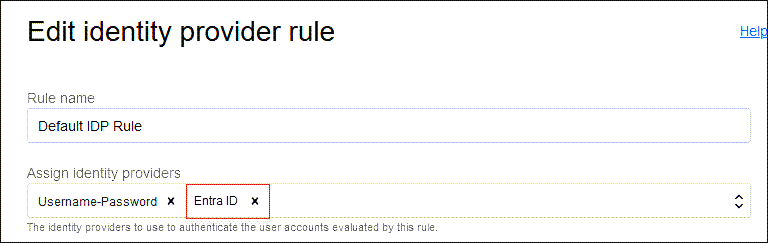

-

Selecione Designar provedores de identidade e, em seguida, selecione ID da Entrada para adicioná-lo à lista.

- Selecione Salvar Alterações.

Para que isso funcione, o usuário usado para SSO deve estar presente no OCI IAM e no ID do Entra. Além disso, o usuário deve ser designado ao aplicativo IAM do OCI criado no Entra ID.

Você pode criar planilhas de duas formas:

- Você pode criar manualmente um usuário de teste no OCI IAM e no Entra ID.

- No entanto, se quiser testar com um usuário em tempo real, configure o provisionamento entre o Entra ID e o OCI IAM seguindo as etapas do tutorial, Identity Lifecycle Management Between OCI IAM and Entra ID.

Sorry, but we're having trouble signing you in.

AADSTS50105: Your administrator has configured

the application application-name ('<unique_ID>')

to block users unless they are specifically granted

('assigned') access to the application.Teste o SSO iniciado no SP.

-

Abra um browser suportado e informe o URL de Console do OCI:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Selecione o domínio de identidades no qual a federação de Entra ID foi configurada.

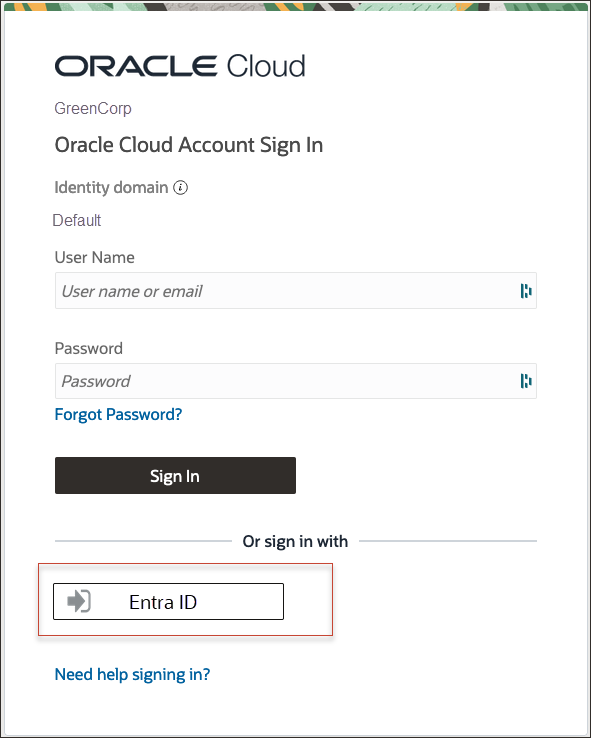

- Na página de acesso, você pode ver uma opção para acessar com o ID do Entra.

- Selecione Entra ID. Você será redirecionado para a página de log-in da Microsoft.

- Forneça suas credenciais de Entra ID.

- Na autenticação bem-sucedida, você está conectado à Console do OCI.

Parabéns! Você configurou com sucesso o SSO entre o Entra ID e o OCI IAM.

Se você já teve um usuário criado no Entra ID e designado ao aplicativo, que foi provisionado para o OCI IAM, poderá testar se a autenticação da federação funciona entre o OCI IAM e o Entra ID. Se você não tiver um usuário como esse, poderá criar um seguindo um dos tutoriais do Identity Lifecycle Management Between OCI IAM and Entra ID.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: