Provisionamento JIT do Okta para o OCI IAM

Neste tutorial, você configura o provisionamento just-in-time (JIT) entre a Console do OCI e o Okta, usando o Okta como o provedor de identidades (IdP).

Você pode configurar o provisionamento JIT para que as identidades possam ser criadas no sistema de destino no momento em que fizerem uma solicitação para acessar o sistema de destino. Isso pode ser mais fácil de configurar do que ter todos os usuários criados com antecedência.

Este tutorial aborda as seguintes etapas:

- Configure os atributos SAML enviados pelo Okta.

- Configurar atributos JIT no OCI IAM.

- Teste o provisionamento JIT entre o OCI IAM e o Okta.

Este tutorial é específico para o serviço IAM com Domínios de Identidade.

Para executar este tutorial, você deve ter o seguinte:

-

Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma conta do Okta com uma das seguintes atribuições do Okta:

- Administrador Global

- Administrador de Aplicativo em Nuvem

- Administrador de Aplicativo

Além disso, você deve ter concluído o tutorial SSO com OCI e Okta e coletado o ID do objeto dos grupos que você usará para o Provisionamento JIT.

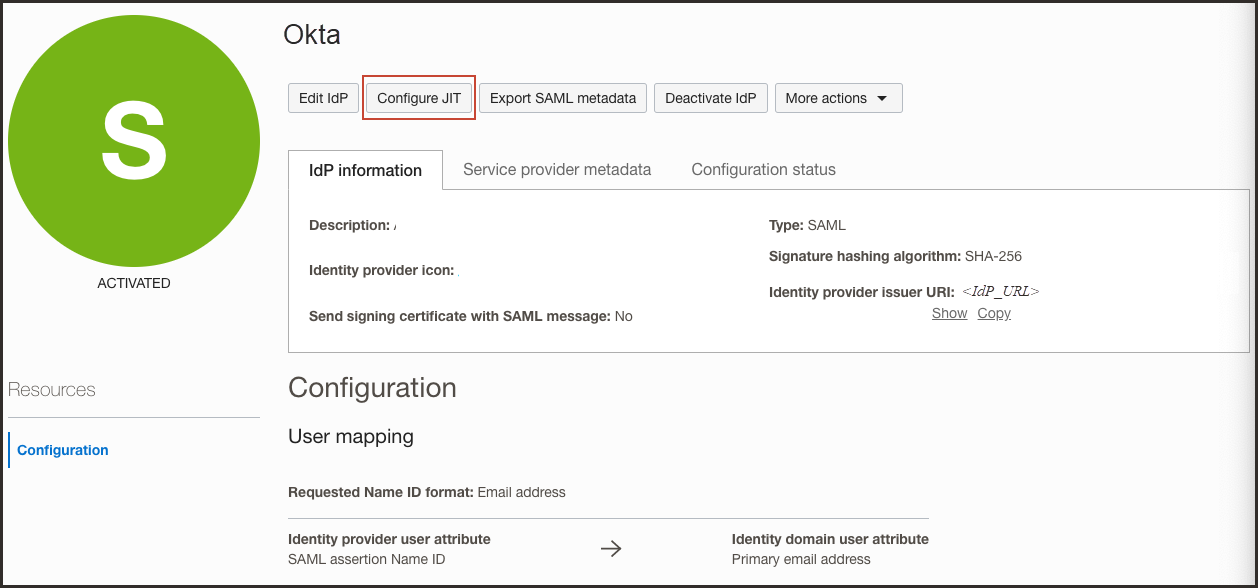

No OCI IAM, atualize o Okta IdP para JIT.

-

Abra um browser suportado e informe o URL da Console:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Selecione o domínio de identidades que será usado para configurar o SSO.

- Entre com seu nome de usuário e senha.

- Abra o menu de navegação e selecione Identidade e Segurança.

- Em Identidade, selecione Domínios.

- Selecione o domínio de identidades no qual você configurou o Okta como IdP.

- Selecione Segurança no menu esquerdo e, em seguida, Profissionais de identidade.

- Selecione o Okta IdP.

- Selecione Configurar JIT.

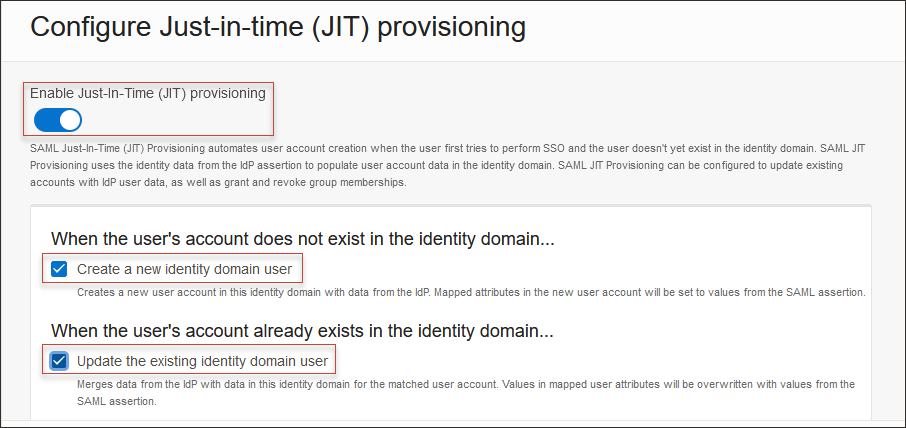

- Na página Configurar provisionamento just-in-time (JIT):

- Selecione Provisionamento JIT (Just-In-Time).

- Selecione Criar um novo usuário do domínio de identidade.

- Selecione Atualizar o usuário existente do domínio da identidade.

- Em Mapear atributos do Usuário:

- Deixe a primeira linha para

NameIDinalterada. - Para outros atributos, em IdP user attribute, selecione

Attribute. - Forneça o nome do atributo do usuário IdP da seguinte forma

- familyName:

familyName - primaryEmailAddress:

email

- familyName:

- Selecione Adicionar Linha e informe:

firstName.Para o atributo de usuário do domínio de identidades, escolha

First name.Observação

Se você tiver configurado atributos de usuário adicionais a serem enviados como parte da asserção de usuário do Okta, poderá mapeá-los para atributos de usuário do domínio de identidades adicionando mais linhas.

- Deixe a primeira linha para

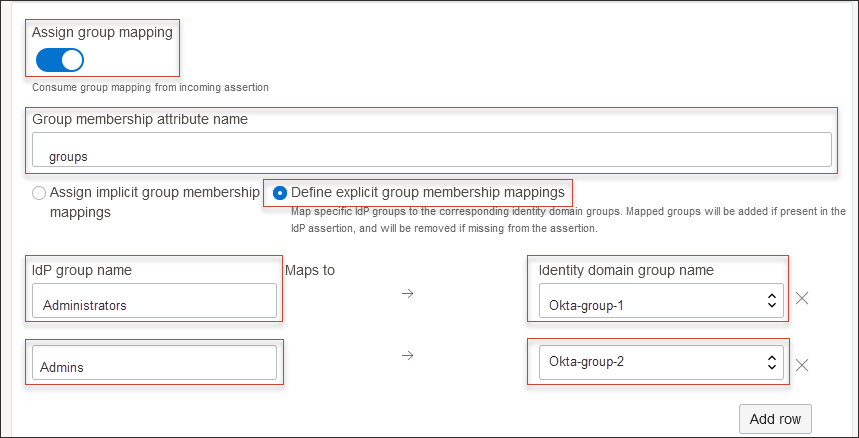

- Selecione Atribuir mapeamento de grupo.

- Informe o Nome do atributo de associação do grupo. Neste tutorial, use

groups.Observação

Anote o nome do atributo de associação do grupo porque você o usará na próxima seção. - Selecione Definir mapeamentos de associação de grupo explícito.

- Em IdP, o nome do grupo é mapeado para o nome do grupo de domínios de identidades, faça o seguinte:

- Em IdP Nome do grupo, forneça o nome do grupo no Okta.

- Em Nome do grupo de domínios de identidades e selecione o grupo no OCI IAM para o qual mapear o grupo do Okta.Observação

É possível mapear grupos adicionais selecionando Adicionar Linha.Este diagrama mostra os atributos configurados no Okta à esquerda e os atributos mapeados no OCI IAM à direita.

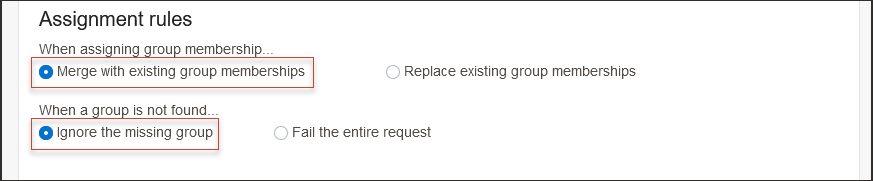

- Em Assignment Rules, selecione o seguinte:

- Ao designar associações de grupo: Mesclar com associações de grupo existentes

- Quando um grupo não for encontrado: Ignorar o grupo ausente

Observação

Selecione opções com base nos requisitos da sua organização. - Selecione Salvar alterações.

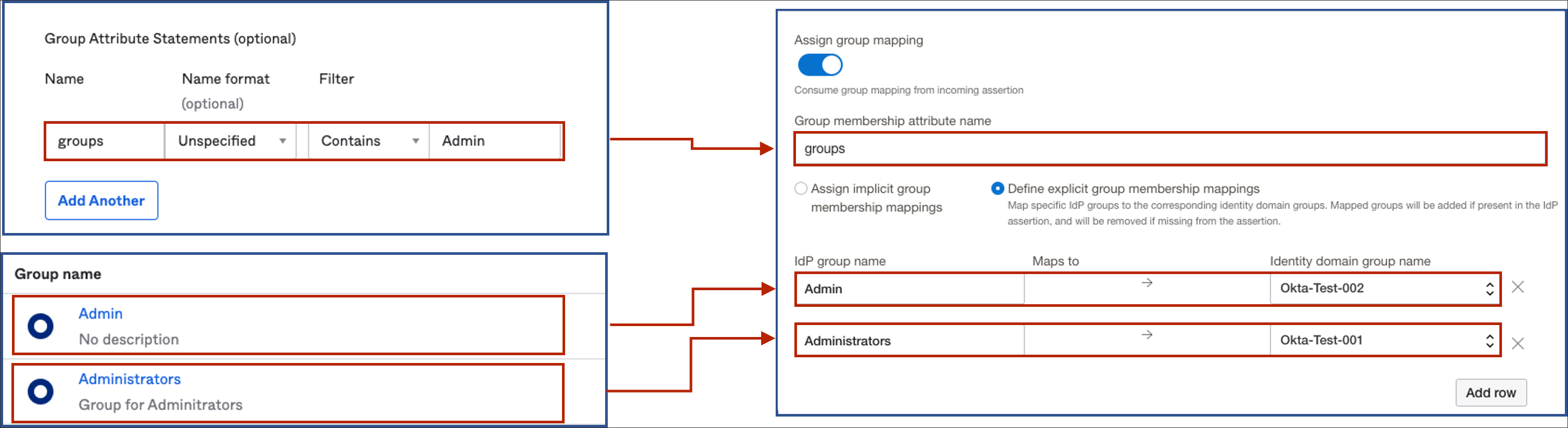

No Okta, atualize a configuração do aplicativo OCI IAM para enviar atributos de usuário e o nome do grupo na asserção SAML.

- No Okta, no aplicativo empresarial criado para o OCI IAM, selecione a guia Sign-On.

- Selecione Editar ao lado de Configurações.

- Em Saml 2.0, selecione > ao lado de Atributos (Opcional).

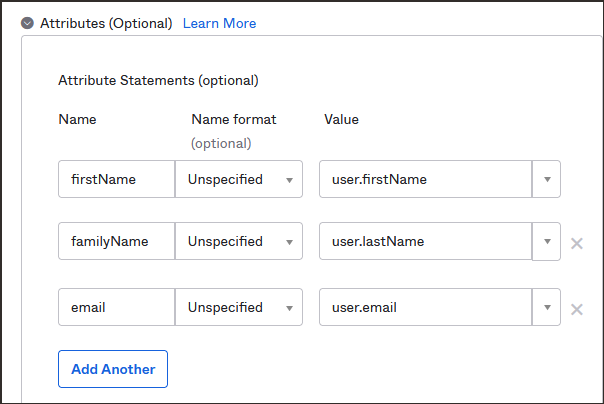

- Forneça os seguintes valores:

Nome Formato do nome Valor firstNameUnspecifieduser.firstNamefamilyNameUnspecifieduser.lastNameemailUnspecifieduser.emailVocê pode adicionar atributos adicionais para atender às suas necessidades de negócios, mas você só precisa deles para este tutorial.

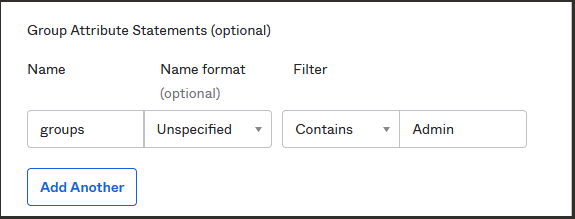

- Em Instruções de Atributo de Grupo, informe esse valor.Observação

O Okta fornece um mecanismo para filtrar grupos que podem ser enviados na Asserção SAML. O filtro tem opções que incluemStarts with,Equals,ContainseMatches regex. Neste tutorial, usamos o filtroContains, o que significa que o Okta só envia os grupos que estão associados ao usuário e que contêm a string especificada. Neste exemplo, especificamosAdmincomo a string; portanto, todos os grupos que contêm a stringAdmine estão associados ao usuário são enviados na Asserção SAML.Nome Formato do nome Filtro Valor groupsUnspecifiedContainsAdmin - Selecione Salvar.

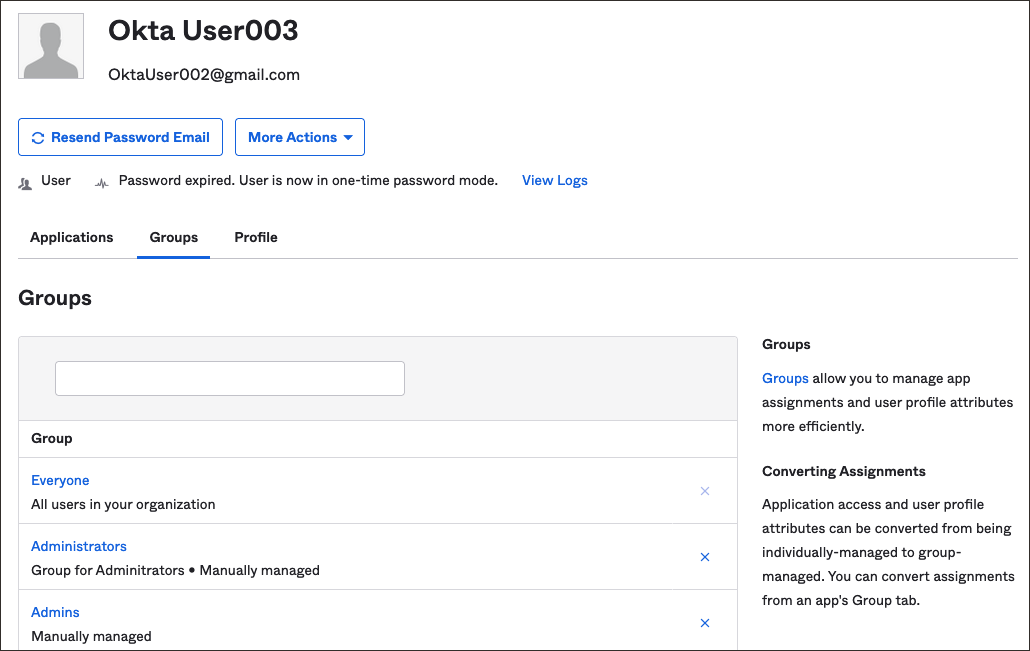

- Na console do Okta, crie um novo usuário com um Id de e-mail que não esteja presente no OCI IAM.

- Designe o usuário aos grupos necessários, por exemplo,

Administrators and Admins. - Faça log-out do Okta.

- Designar o usuário ao aplicativo OCI IAM no Okta.

- No browser, abra a Console do OCI.

- Selecione o domínio de identidades no qual a configuração JIT foi ativada.

- Nas opções de conexão, selecione Okta.

- Na página de login do Okta, forneça o ID do usuário recém-criado.

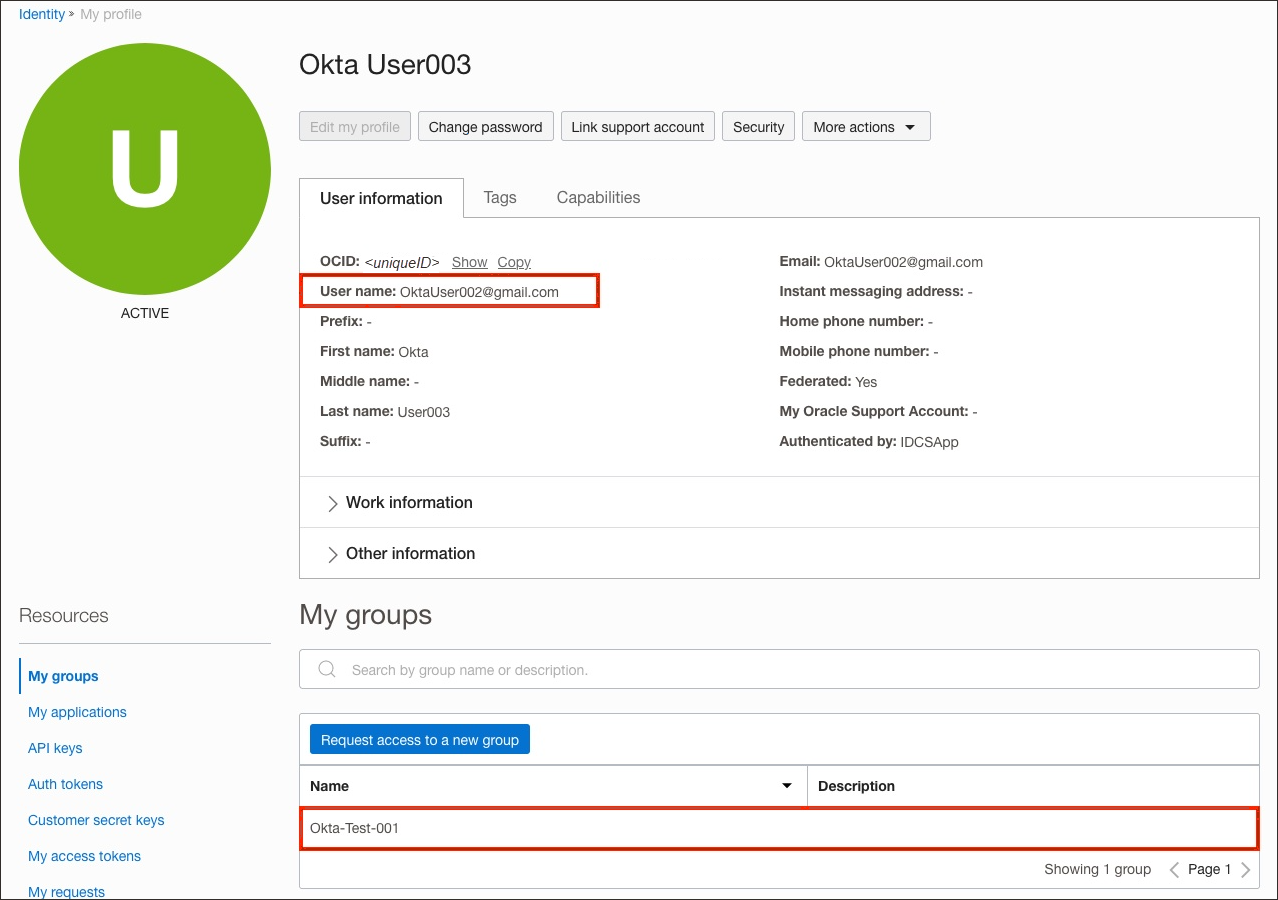

- Na autenticação bem-sucedida do Okta:

- A conta de usuário é criada no OCI IAM.

- O usuário está conectado à Console do OCI.

-

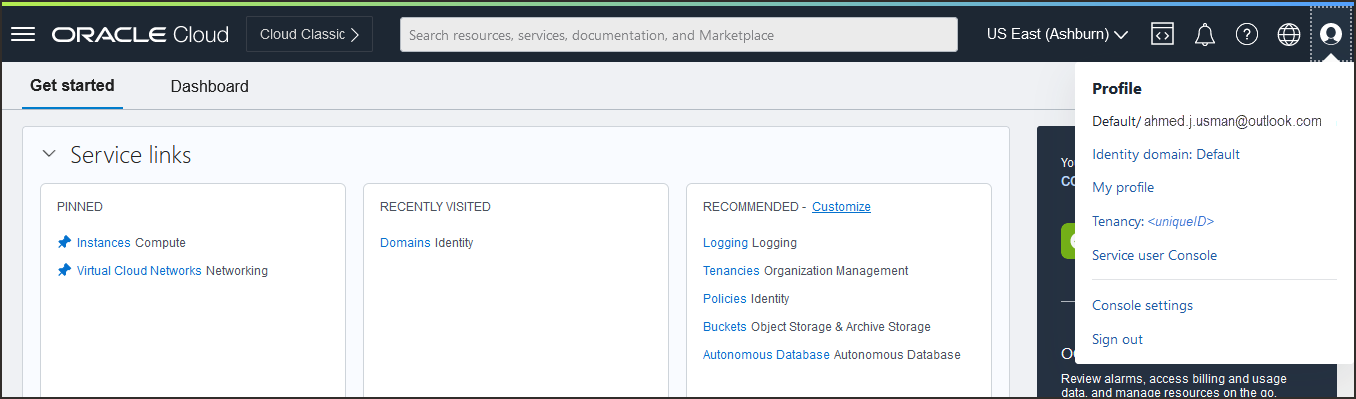

No menu de navegação, selecione o menu Perfil

e, em seguida, selecione Definições do usuário. Verifique as propriedades do usuário, como id do e-mail, nome, sobrenome e grupos associados.

e, em seguida, selecione Definições do usuário. Verifique as propriedades do usuário, como id do e-mail, nome, sobrenome e grupos associados.

Parabéns! Você configurou com sucesso o provisionamento JIT entre o Okta e o IAM.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: