SSO com OCI e Okta

Neste tutorial, você configura o Sign-On Único entre o OCI e o Okta, em que o Okta atua como o provedor de identidades (IdP) e o OCI IAM é o provedor de serviços (SP).

Este tutorial de 15 minutos mostra como configurar o Okta como um IdP, com o OCI IAM agindo como SP. Configurando a federação entre Okta e OCI IAM, você ativa o acesso dos usuários a serviços e aplicativos no OCI IAM usando credenciais do usuário que o Okta autentica.

- Primeiro, reúna as informações necessárias do OCI IAM.

- Configurar o Okta como um IdP para o OCI IAM.

- Configurar o OCI IAM para que o Okta atue como IdP.

- Criar políticas do IdP no OCI IAM.

- Teste se a autenticação federada funciona entre o IAM do OCI e o Okta.

Para executar um destes tutoriais, você deve ter o seguinte:

-

Uma conta paga da Oracle Cloud Infrastructure (OCI) ou uma conta de avaliação da OCI. Consulte Oracle Cloud Infrastructure Free Tier.

- Atribuição de administrador de domínio de identidades para o domínio de identidades do OCI IAM. Consulte Noções Básicas sobre Atribuições de Administrador.

- Uma conta Okta com privilégios de administrador para configurar o provisionamento.

Você reúne as informações adicionais necessárias nas etapas de cada tutorial:

- Obtenha os metadados IdP do OCI e o certificado de assinatura do domínio de identidades.

- Obtenha o certificado de assinatura do domínio de identidades.

Você precisa dos metadados SAML IdP do seu domínio de identidades do OCI IAM para importar no aplicativo Okta que você criar. O OCI IAM fornece um URL direto para fazer download dos metadados do domínio do qual você estiver usando. O Okta usa o URL do domínio do OCI para estabelecer conexão com o OCI IAM.

-

Abra um browser suportado e informe o URL da Console:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Selecione o domínio de identidades que será acessado. Este é o domínio de identidades usado para configurar o SSO, por exemplo,

Default. - Entre com seu nome de usuário e senha.

- Abra o menu de navegação e selecione Identidade e Segurança. Em Identidade, selecione Domínios.

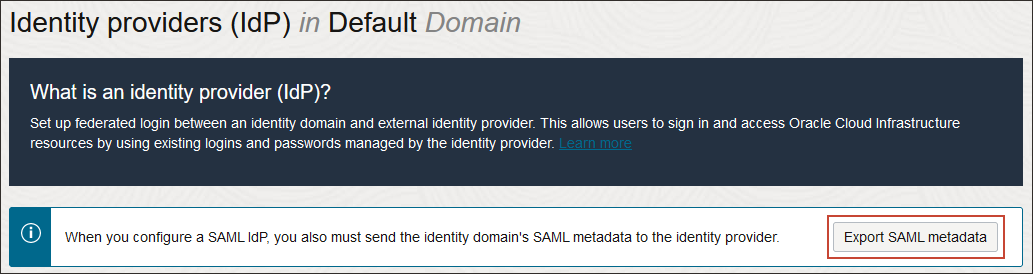

- Selecione o nome do domínio de identidades no qual você deseja trabalhar. Talvez você precise alterar o compartimento para localizar o domínio desejado. Em seguida, clique em Segurança e em Provedores de identidade.

- Selecione Exportar metadados SAML.

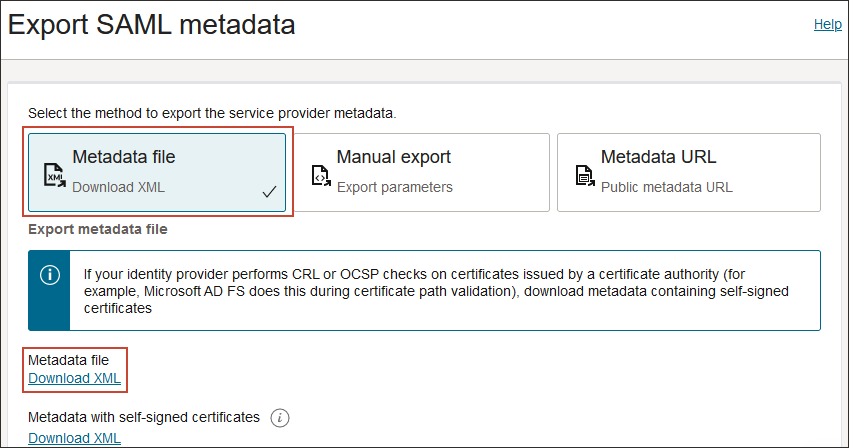

- Selecione a opção Arquivo de metadados e selecione Fazer Download de XML.

- Renomeie o arquivo XML baixado para

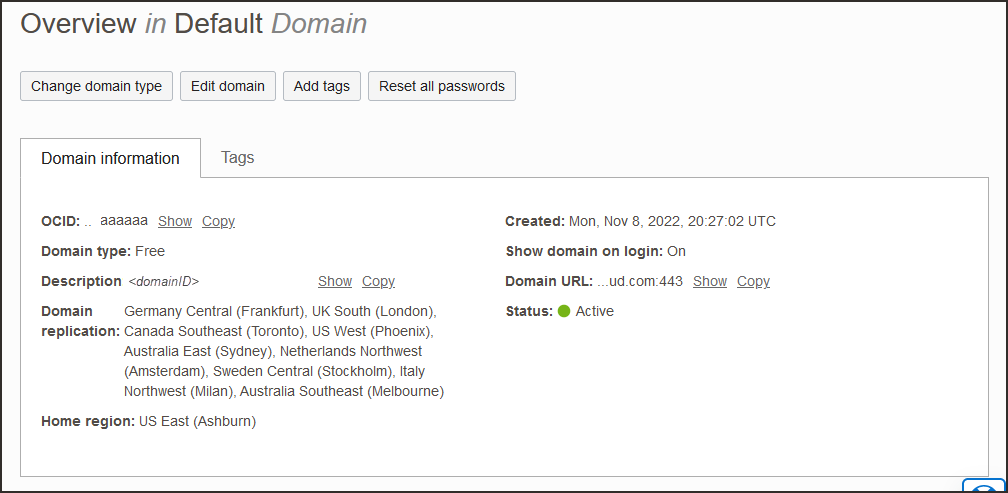

OCIMetadata.xml. - Retorne à visão geral de domínio de identidades selecionando o nome do domínio de identidades na trilha de navegação de trilha de navegação. Selecione Copiar ao lado da URL de Domínio nas informações de Domínio e salve o URL. Este é o URL do domínio do OCI IAM que você usará posteriormente.

Crie um aplicativo no Okta e anote os valores que você precisará mais tarde.

- No browser, acesse o Okta usando o URL:

https://<OktaOrg>-admin.okta.comem que

<OktaOrg>é o prefixo da sua organização com o Okta. - No menu esquerdo, selecione Segurança e escolha Aplicativos e, em seguida, Procurar Catálogo de Aplicativos.

- Procure

Oracle Cloude selecione Oracle Cloud Infrastructure IAM nas opções disponíveis. - Selecione Adicionar Integração.

- Em Configurações gerais, digite um nome para o aplicativo, por exemplo,

OCI IAM, e selecione Concluído. - Na página de detalhes do seu novo aplicativo, selecione a guia Sign-on e, em Certificados de Assinatura SAML, selecione Exibir instruções de configuração SAML.

- Na página Exibir instruções de configuração SAML, anote o seguinte:

- ID de Entidade

- SingleLogoutService URL

- SingleSignOnService URL

- Faça download do certificado e salve-o com uma extensão de arquivo

.pem.

Crie um IdP para o Okta na Console do OCI.

- Na Console do OCI no domínio no qual você está trabalhando, selecione Segurança e Provedores de identidade.

- Selecione Adicionar IdP e, em seguida, Adicionar SAML IdP.

- Digite um nome para o IdP SAML, por exemplo,

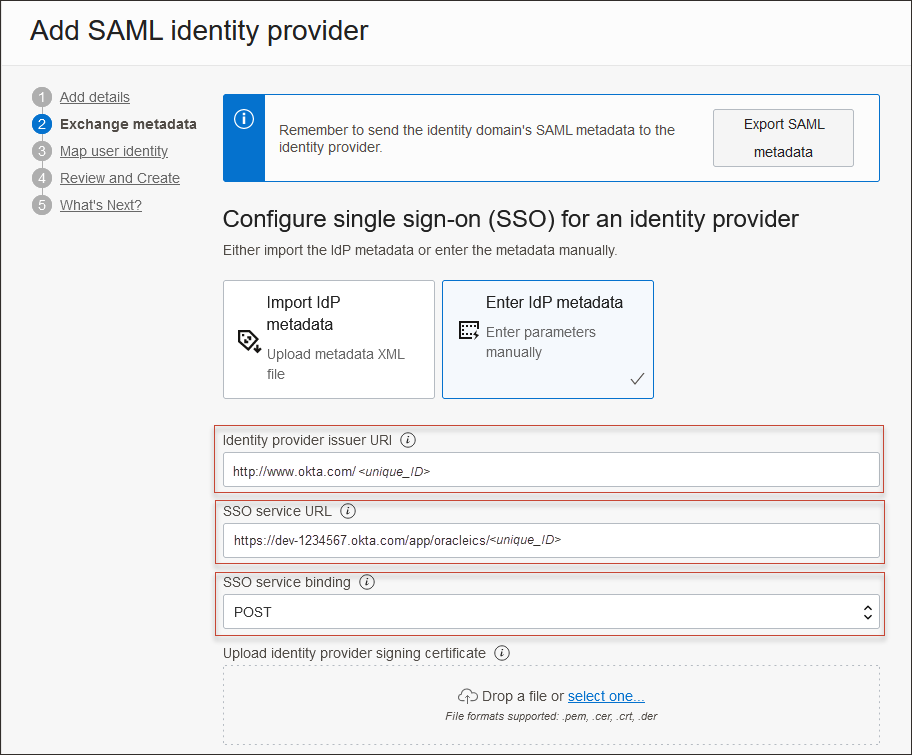

Okta. Selecione Próximo. - Na página de metadados do Exchange, certifique-se de que a opção Informar metadados IdP esteja selecionada.

- Insira o seguinte da etapa 8 em 2. Criar um Aplicativo no Okta:

- Para URI do emissor do provedor de identidades: Informe o ID de Entrada.

- Para URL do serviço SSO: Informe o URL SingleSignOnService.

- Para Bind de serviço SSO: Selecione

POST. - Para Fazer upload do certificado de assinatura do provedor de identidades: Use o arquivo

.pemda certificação Okta.

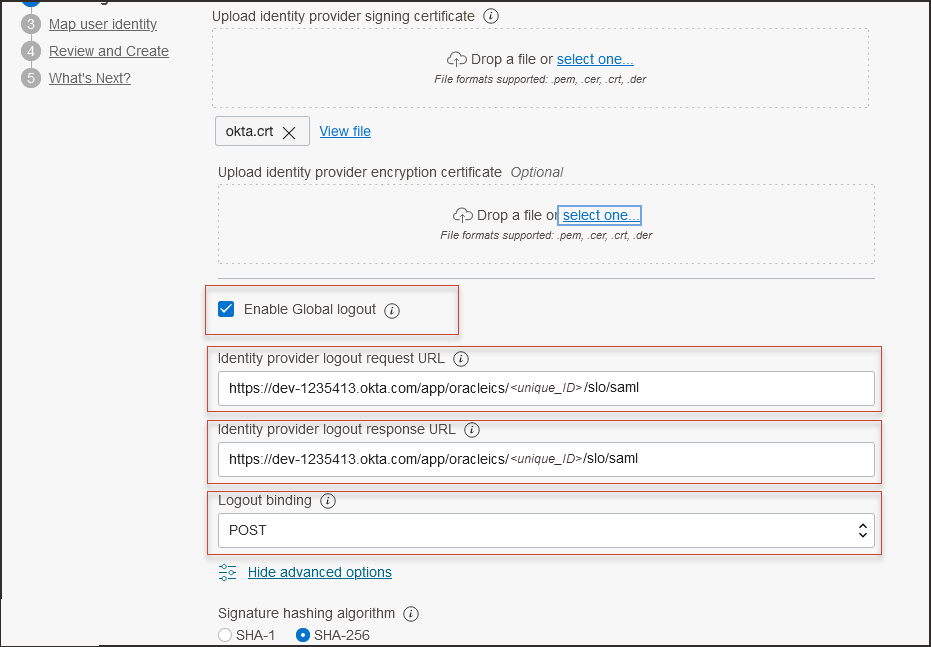

Mais abaixo na página, certifique-se de que Ativar logout Global esteja selecionado e informe o seguinte.

- Para URL da Solicitação de Log-out do IDP: Informe o URL SingleLogoutService.

- Para URL de Resposta de Log-out do IDP: eEnter para o URL SingleLogoutService.

- Certifique-se de que a Binding de log-out esteja definida como POST.

- Selecione Próximo.

- Na página Mapear atributos:

- Para Formato NameId Solicitado, escolha

Email address. - Para Atributo de usuário do provedor de identidades: Escolha o ID do Nome da asserção SAML.

- Para Atributo de usuário do Domínio de Identidades: Escolha o endereço de e-mail Principal.

- Para Formato NameId Solicitado, escolha

- Selecione Próximo.

- Verifique e selecione Criar IDP.

- Na página O Que Vem a Seguir, selecione Ativar e, em seguida, Adicionar à política IdP.

- Selecione Política do Provedor de Identidades Padrão para abri-la, depois selecione o menu para a regra e selecione Editar regra IdP.

- Selecione em Designar provedores de identidade e, em seguida, selecione Okta para adicioná-lo à lista.

- Selecione Salvar alterações.

- Faça download do Certificado SP:

- Na Console do OCI no domínio no qual você está trabalhando, selecione Segurança e Provedores de identidade.

- Selecione Okta.

- Na página IdP do Okta, selecione Metadados do Provedor de Serviços.

- Selecione Fazer Download ao lado do certificado de assinatura do Provedor de Serviços para fazer download do certificado de assinatura do SP e salvá-lo.

- No console do Okta, selecione Aplicativo e, em seguida, selecione o novo aplicativo

OCI IAM. - Vá para a guia Sign On e selecione Editar.

- Selecione Habilitar Log-out Único.

- Navegue até o certificado submetido a download na Console do OCI IAM na etapa anterior e selecione Fazer Upload.

- Role para baixo até Configurações de logon avançado.

- Informe o seguinte:

- GUID do Oracle Cloud Infrastructure IAM: Digite o URL do domínio do OCI IAM na etapa 10 em 1. Obtenha os Metadados do Provedor de Identidades do OCI e o URL do Domínio.

- Defina o Formato de nome de usuário do aplicativo como

Email.

- Selecione Salvar.

- Vá para a guia Atribuições e atribua usuários aos quais você deseja ter acesso a este aplicativo.

- Selecione Próximo.

-

Informe o URL da Console:

- Informe seu Nome da Conta do Nuvem, também conhecido como nome de sua tenancy, e selecione Próximo.

- Entre com seu nome de usuário e senha.

- Selecione o domínio para o qual você configurou o Okta IdP.

- Na página de acesso, selecione o ícone do Okta.

- Informe suas credenciais do Okta. Você acessou a Console do OCI.

Parabéns! Você configurou com sucesso um SSO entre o Okta e o OCI IAM de duas maneiras diferentes.

Para explorar mais informações sobre desenvolvimento com produtos Oracle, confira estes sites: