Configurar Políticas de Gerenciamento de Identidades e Acessos

O serviço Data Flow requer que políticas comuns sejam configuradas no IAM (Identity and Access Management) para gerenciar e executar aplicativos Spark.

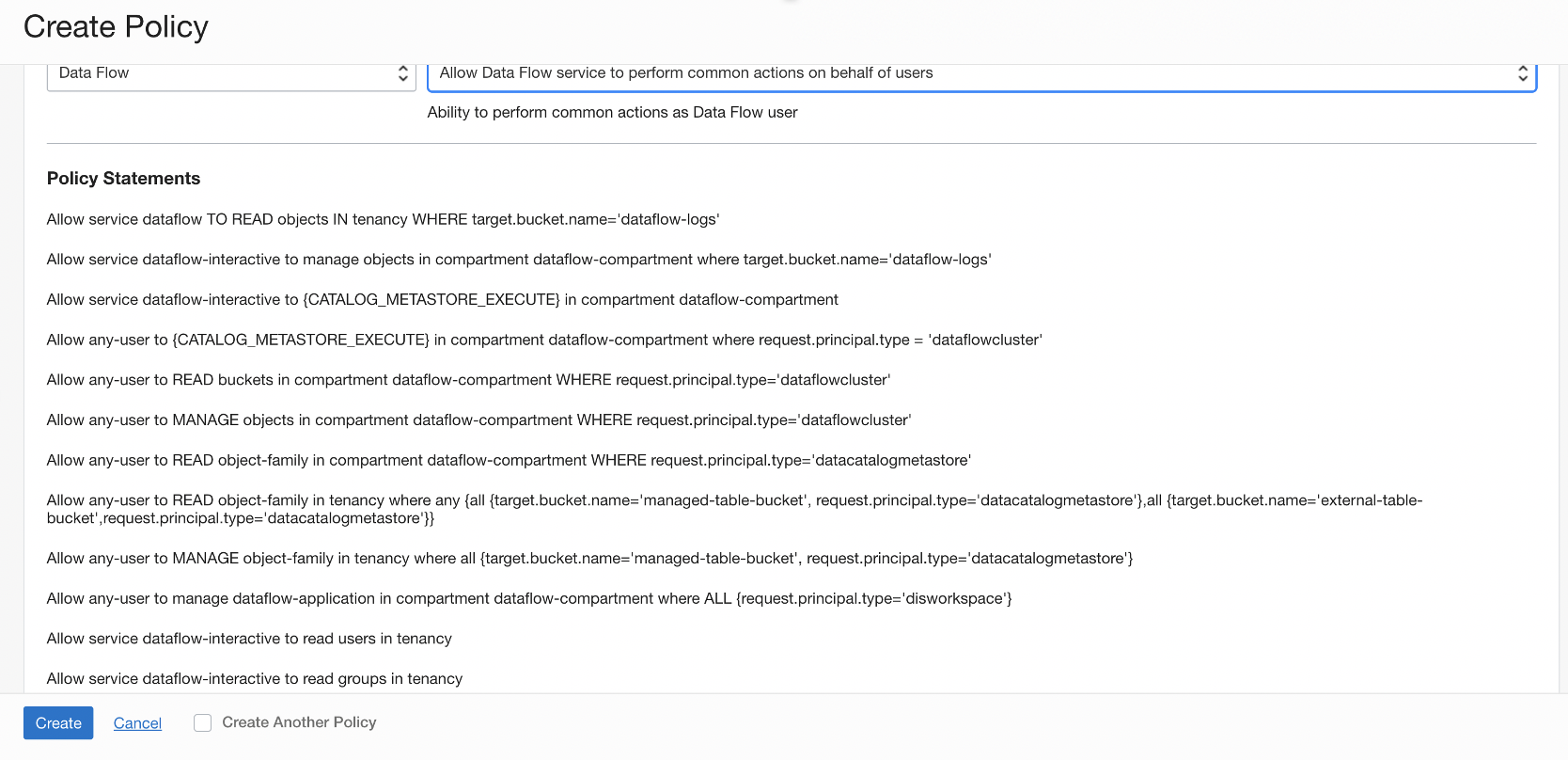

- política de nível de serviço de fluxo de dados

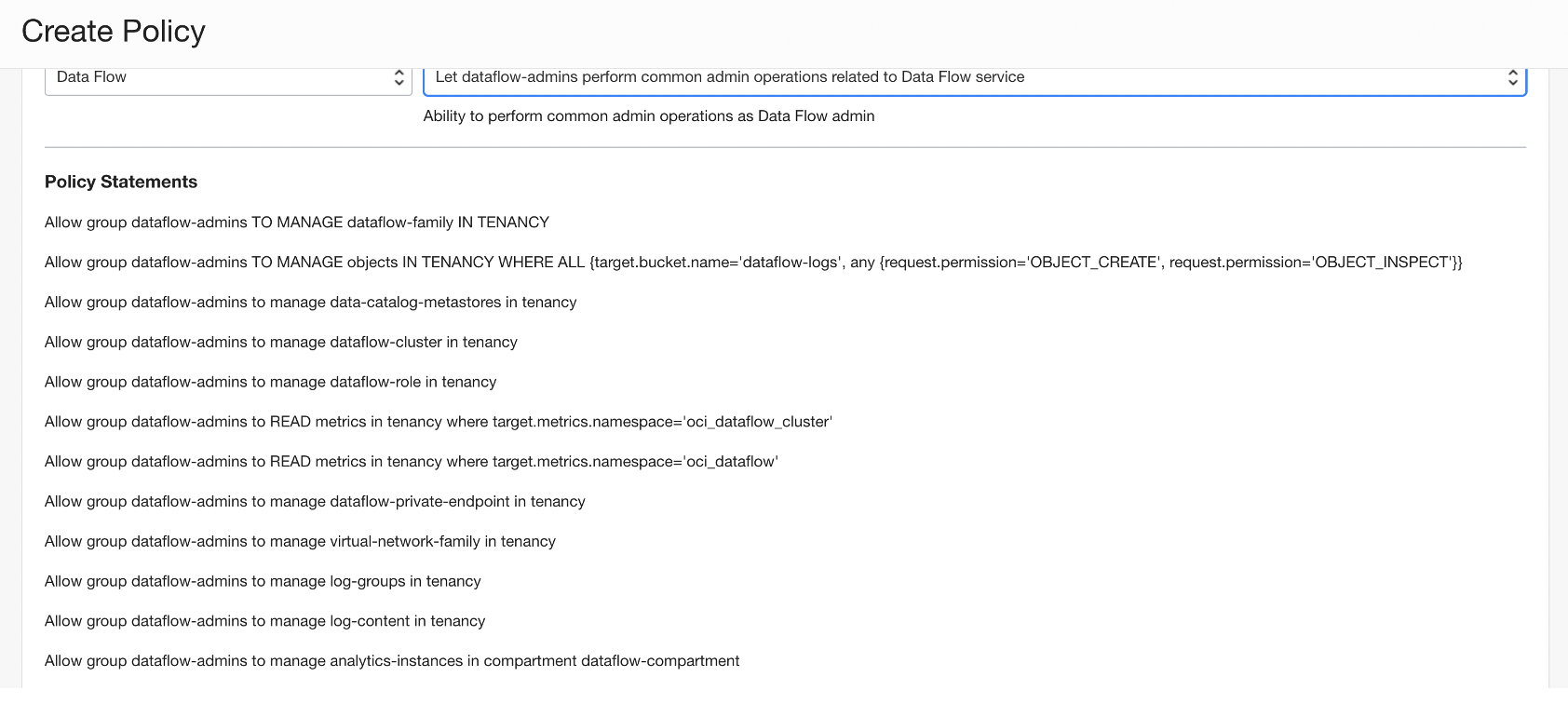

- dataflow-admins-política

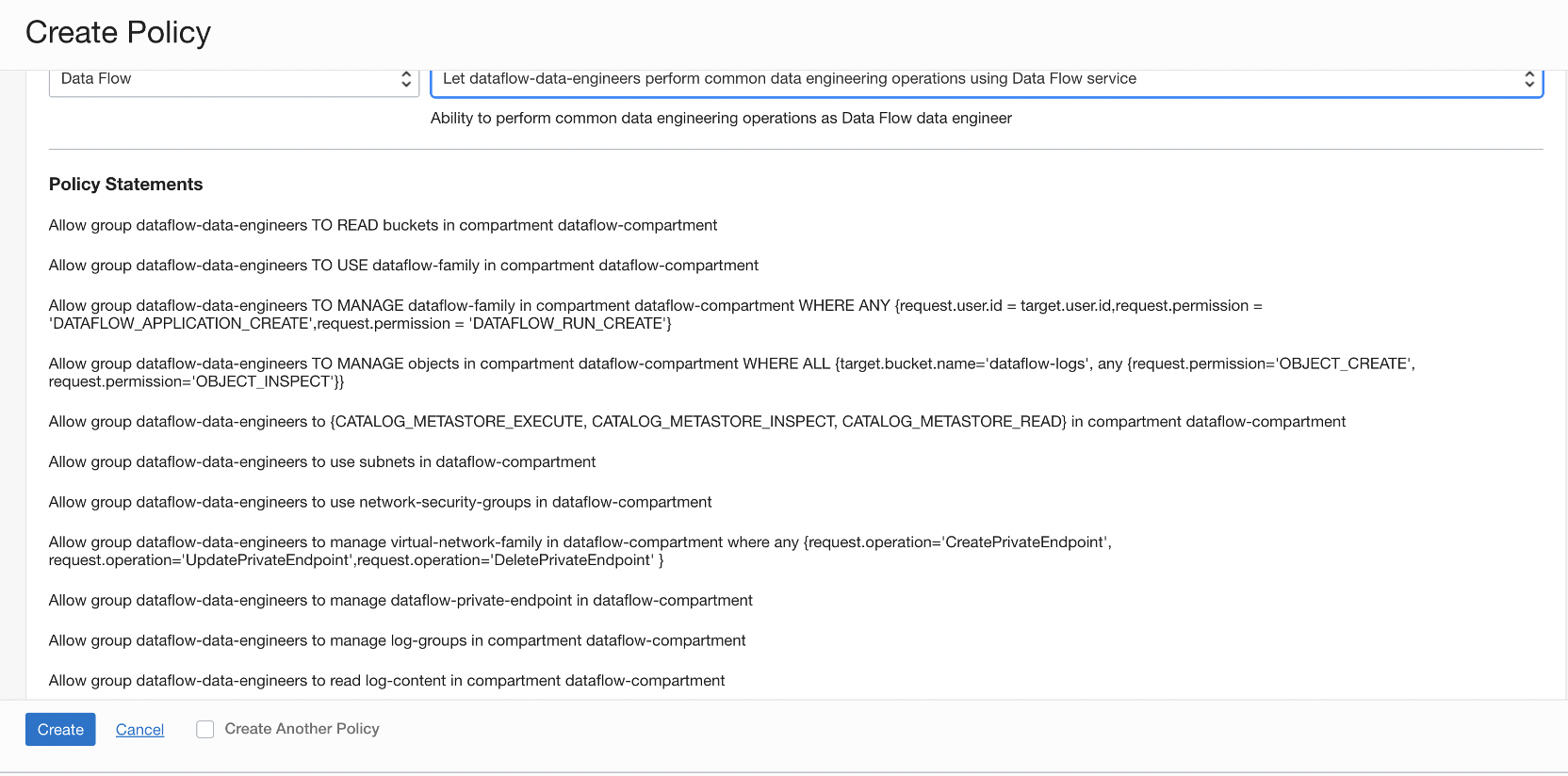

- política de dataflow-data-engineers

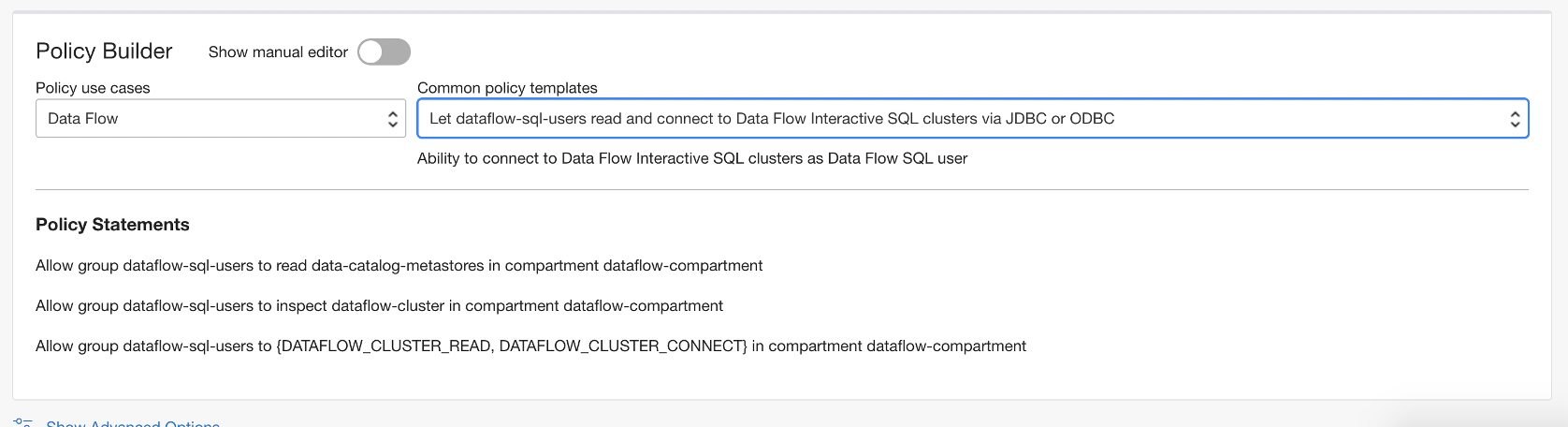

- dataflow-sql-users-policy

Modelos de Política do Serviço Data Flow

O serviço Data Flow tem quatro Modelos de Política Comuns. Eles são listados na ordem em que você precisa criar as políticas.

- Permitir que administradores do serviço Data Flow gerenciem todos os Aplicativos e Execuções

- Para usuários administrativos (ou super usuários) do serviço que podem executar qualquer ação no serviço, incluindo o gerenciamento de aplicativos pertencentes a outros usuários e execuções iniciadas por qualquer usuário na tenancy deles, sujeitas às políticas designadas ao grupo

- Permitir que usuários do serviço Data Flow gerenciem seus próprios Aplicativos e Execuções.

- Todos os outros usuários que só têm autorização para criar e excluir seus próprios aplicativos. Mas eles podem executar qualquer aplicativo em sua tenancy e não ter outros direitos administrativos, como excluir aplicativos de propriedade de outros usuários ou cancelar execuções iniciadas por outros usuários.

- Permite que o serviço Data Flow execute ações em nome do usuário ou grupo em objetos dentro da tenancy.

- O serviço Data Flow precisa de permissão para executar ações em nome do usuário ou grupo nos objetos da tenancy.

- (Opcional) Permite que usuários do serviço Data Flow criem, editem ou alterem pontos finais privados.

- Esse modelo de política permite o uso da família de redes virtuais, permite o acesso a recursos mais específicos, permite o acesso a operações específicas e permite a alteração da configuração da rede.

Criando Políticas com Modelos do IAM Policy Builder

Use os modelos do IAM Policy Builder para criar suas políticas para o Serviço Data Flow.

- No menu de navegação, selecione Identity & Security.

- Em Identidade selecione Políticas.

Criar Políticas Manualmente

Em vez de usar os modelos no serviço IAM para criar as políticas do Serviço Data Flow, você mesmo pode criá-las no Criador de Política do IAM.

Seguindo as etapas do Gerenciamento de Políticas no IAM com Domínios de Identidades ou sem Domínios de Identidades para criar manualmente as seguintes políticas:

- Para usuários administrativos (ou super usuários) do serviço que podem executar qualquer ação no serviço, incluindo o gerenciamento de aplicativos pertencentes a outros usuários e execuções iniciadas por qualquer usuário na tenancy deles, sujeitas às políticas designadas ao grupo:

- Crie um grupo no seu serviço de identidade chamado

dataflow-admine adicione usuários a este grupo. - Crie uma política chamada

dataflow-admine adicione as seguintes instruções:ALLOW GROUP dataflow-admin TO READ buckets IN <TENANCY>ALLOW GROUP dataflow-admin TO MANAGE dataflow-family IN <TENANCY>ALLOW GROUP dataflow-admin TO MANAGE objects IN <TENANCY> WHERE ALL {target.bucket.name='dataflow-logs', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}

dataflow-logs. - Crie um grupo no seu serviço de identidade chamado

- A segunda categoria é para todos os outros usuários que só têm autorização para criar e excluir seus próprios aplicativos. Mas eles podem executar qualquer aplicativo em sua tenancy e não ter outros direitos administrativos, como excluir aplicativos de propriedade de outros usuários ou cancelar execuções iniciadas por outros usuários.

- Crie um grupo no seu serviço de identidade chamado

dataflow-userse adicione usuários a este grupo. - Crie uma política chamada

dataflow-userse adicione as seguintes instruções:ALLOW GROUP dataflow-users TO READ buckets IN <TENANCY>ALLOW GROUP dataflow-users TO USE dataflow-family IN <TENANCY>ALLOW GROUP dataflow-users TO MANAGE dataflow-family IN <TENANCY> WHERE ANY {request.user.id = target.user.id, request.permission = 'DATAFLOW_APPLICATION_CREATE', request.permission = 'DATAFLOW_RUN_CREATE'}ALLOW GROUP dataflow-users TO MANAGE objects IN <TENANCY> WHERE ALL {target.bucket.name='dataflow-logs', any {request.permission='OBJECT_CREATE', request.permission='OBJECT_INSPECT'}}

- Crie um grupo no seu serviço de identidade chamado

Essas políticas permitem que você use o Oracle Cloud Infrastructure Logging com o serviço Data Flow.

log-group, mas para pesquisar o conteúdo de logs, você deve usar o resource-type log-content. Adicione as seguintes políticas:allow group dataflow-users to manage log-groups in compartment <compartment_name>

allow group dataflow-users to manage log-content in compartment <compartment_name>

Configurando uma Política para o Serviço Spark Streaming

Para usar o Spark Streaming com o serviço Data Flow, você precisa de mais do que as políticas comuns.

Você deve ter criado as políticas comuns usando os modelos do IAM Policy Builder ou manualmente.

Você pode usar o IAM Policy Builder para gerenciar o acesso às origens e sumidouros que seus aplicativos de streaming consomem ou para os quais produzem. Por exemplo, o pool de streams específico ou o bucket de Armazenamento de Objetos específico que estão em um local que você escolhe. Ou você pode seguir estas etapas para criar uma política manualmente: