Controle do Acesso Baseado em Atribuição

Use o RBAC (role based access control) para controlar o acesso do usuário aos recursos do Oracle Database@Azure.

Esta tarefa tem instruções para configurar o Azure RBAC para o Oracle Autonomous Database e o Oracle Exadata Database Service. Observe o seguinte:

- Os clientes de Oferta Privada que desejam provisionar o Autonomous Database e o Exadata Database Service precisam concluir os dois conjuntos de instruções neste tópico. Caso contrário, preencha o conjunto de instruções que corresponde ao serviço de banco de dados que você planeja usar.

- Os clientes da Oferta Pública (Sem Assinatura (Pay as You Go) só precisam preencher as instruções do Autonomous Database.

Grupos e Atribuições do Oracle Autonomous Database Service

| Nome do Grupo do Azure | Designação de Atribuição do Azure | Finalidade |

|---|---|---|

| odbaa-adbs-db-administradores |

Oracle.Database Administrador do Autonomous Database |

Este grupo destina-se a administradores que precisam gerenciar todos os recursos do Oracle Autonomous Database no Azure. |

| odbaa-db-family-administrators | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo destina-se a administradores que precisam gerenciar todos os recursos do Oracle Database Service no OCI. |

| leitores da família odbaa-db | Oracle.Database Leitor |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo destina-se a leitores que precisam exibir todos os recursos do Oracle Database no OCI. |

| odbaa-administradores de rede | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar todos os recursos de rede no OCI. |

| odbaa-costmgmt-administradores | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar recursos de custo e faturamento no OCI. |

Grupos e Atribuições do Oracle Exadata Database Service on Dedicated Infrastructure

| Nome do Grupo do Azure | Designação de Atribuição do Azure | Finalidade |

|---|---|---|

| odbaa-exa-infraadministradores | Oracle.Database Administrador do Exadata Infrastructure | Este grupo destina-se a administradores que precisam gerenciar todos os recursos do Exadata Database Service no Azure. Os usuários com essa atribuição têm todas as permissões concedidas por "odbaa-vm-cluster-administrators". |

| odbaa-vm-cluster-administradores | Oracle.Database VmCluster Administrador | Este grupo destina-se a administradores que precisam gerenciar recursos de cluster de VMs no Azure. |

| odbaa-db-family-administrators | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo destina-se a administradores que precisam gerenciar todos os recursos do Oracle Database Service no OCI. |

| leitores da família odbaa-db | Oracle.Database Leitor |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo destina-se a leitores que precisam exibir todos os recursos do Oracle Database no OCI. |

| odbaa-exa-cdb-administradores | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar todos os recursos do CDB no OCI. |

| odbaa-exa-pdb-administradores | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar todos os recursos do PDB no OCI. |

| odbaa-administradores de rede | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar todos os recursos de rede no OCI. |

| odbaa-costmgmt-administradores | Nenhum |

Esse grupo é replicado no OCI durante o processo opcional de federação de identidades. Este grupo é para administradores que precisam gerenciar recursos de custo e faturamento no OCI. |

Configurar Controle de Acesso Baseado em Atribuição no Portal do Azure

- Acesse o portal do Azure.

- Procure "EntraID" na ferramenta de pesquisa do Azure e selecione ID do Microsoft Entra nos resultados da pesquisa para navegar até a página Visão Geral do EntraID.

- Selecione Grupos para navegar até a página de grupos. Em seguida, selecione Todos os grupos.

- Repita a etapa anterior para criar novos grupos para todos os grupos do Azure listados na tabela deste tópico.

-

Navegue até a página Assinaturas no portal do Azure e localize sua assinatura do Azure na página. Selecione o nome da assinatura para exibir os detalhes da assinatura. Consulte Exibir todas as assinaturas na documentação do Azure para obter mais informações.

-

Na seção Controle de Acesso (IAM) da página de detalhes da assinatura do Azure, selecione +Add e selecione a opção Adicionar designação de atribuição.

-

Procure qualquer uma das atribuições listadas na tabela de grupos e atribuições do Exadata neste tópico. Por exemplo,

Oracle.Database Reader. Selecione a atribuição e, em seguida, Próximo. -

Na guia Membros do fluxo de trabalho Adicionar designação de atribuição, selecione +Select Membros.

-

Procure por "odbaa" no campo de pesquisa. Os grupos que começam com "odbaa" são exibidos. Selecione um nome de grupo para selecioná-lo. Por exemplo: "odbaa-db-family-readers".

-

Na guia Membros, selecione Revisar + designar.

- Repita as etapas de 7 a 11 para cada grupo do Autonomous Database do Azure/Exadata Database que tenha designações de atribuição especificadas na tabela.

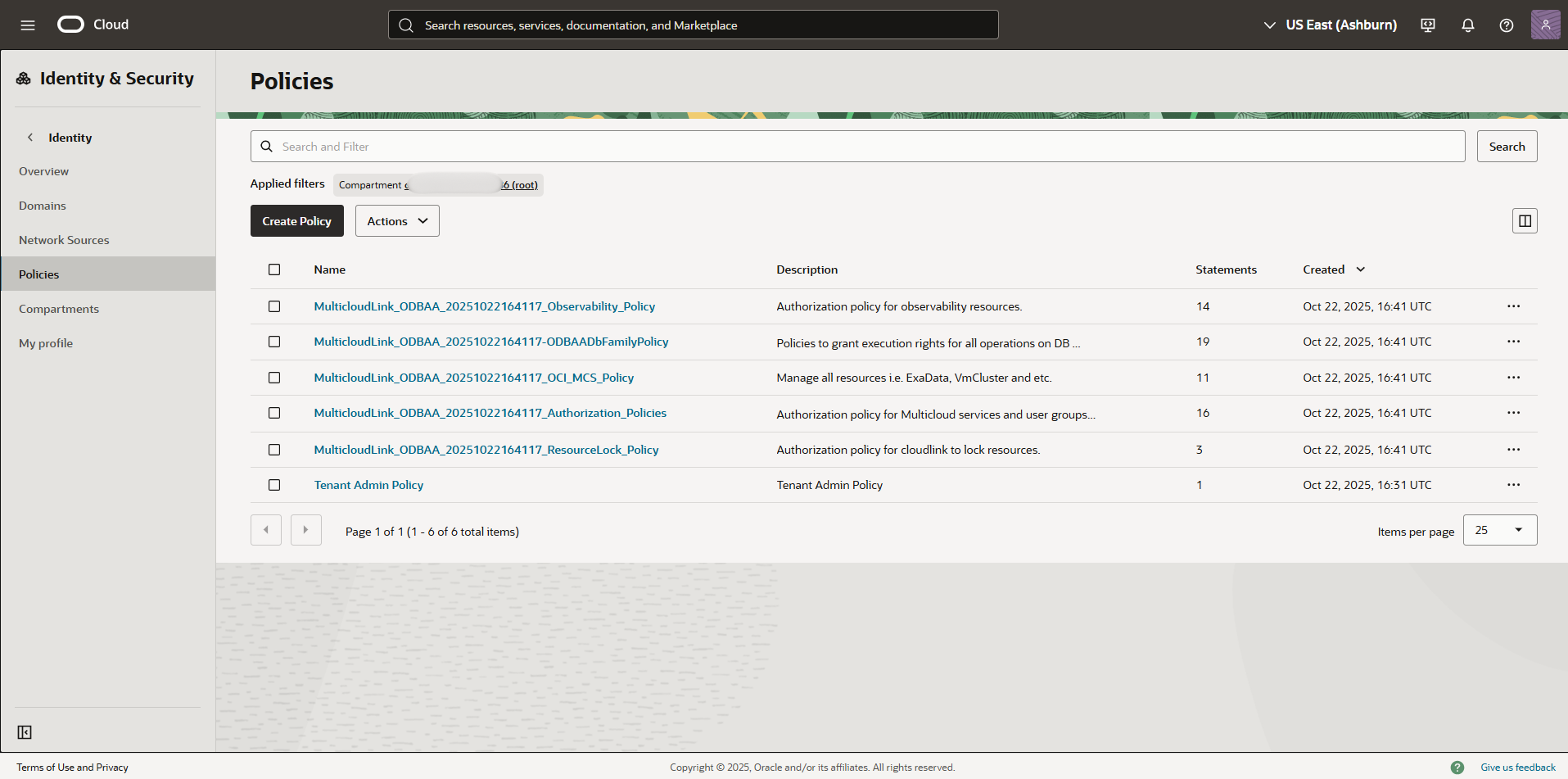

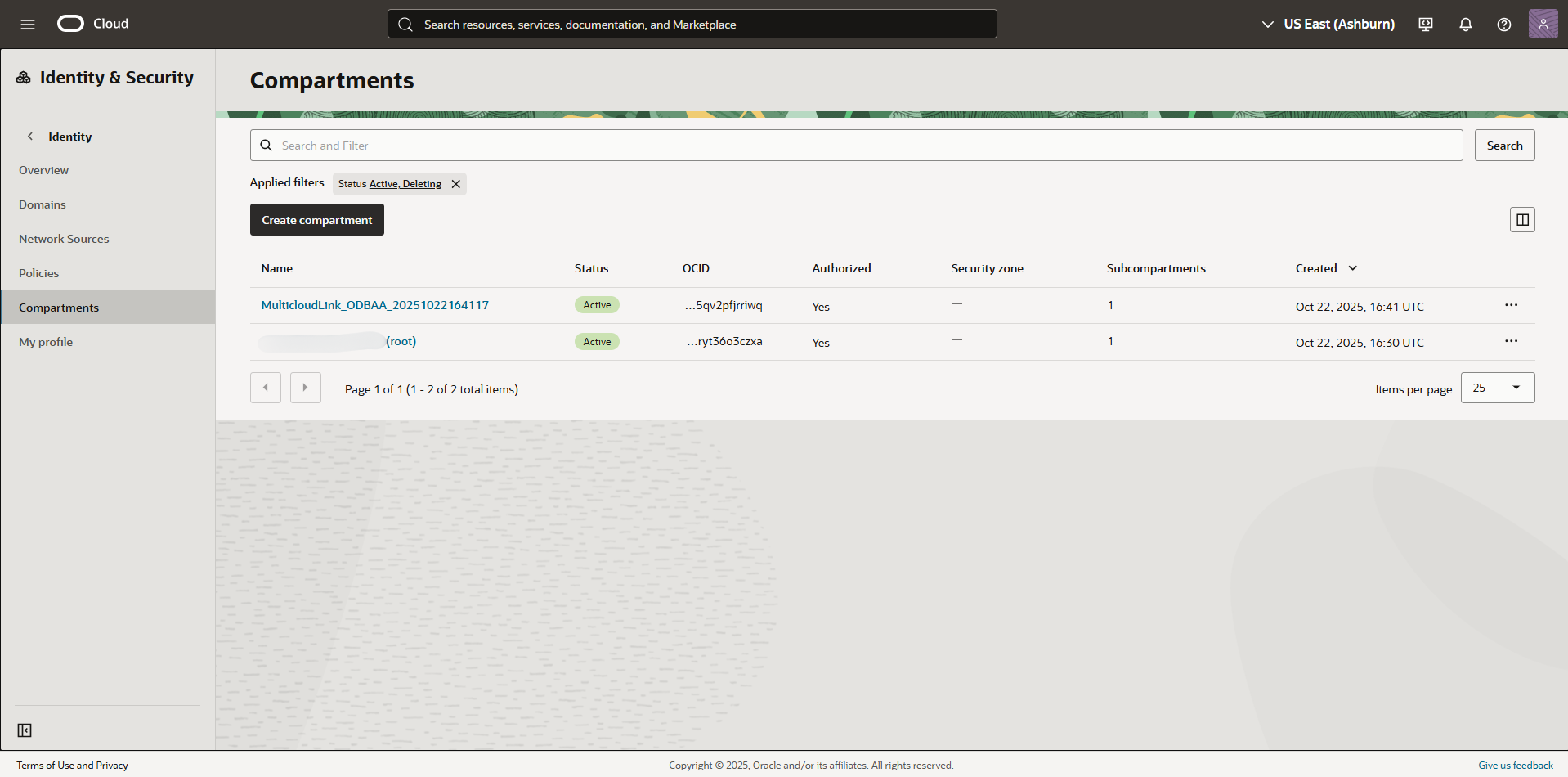

Políticas Multinuvem do OCI

Quando você integra seu ambiente do Azure ao Oracle Database@Azure, durante o processo de vinculação de contas da OCI, a OCI cria um compartimento Multicloud e as políticas do OCI Identity and Access Management (IAM) necessárias para o serviço. Esses recursos são essenciais para manter o Oracle Database@Azure. Os administradores do OCI não devem modificar, mover ou excluir esses recursos criados automaticamente.

Políticas de Negação de IAM (Identity and Access Manager)

As políticas do OCI IAM Deny permitem que os administradores bloqueiem explicitamente ações indesejadas, aprimorando a segurança e simplificando o controle de acesso.

Embora as políticas do OCI IAM Deny sejam uma ferramenta avançada para restringir permissões, elas devem ser usadas com extrema cautela no Oracle Database@Azure.

Não aplique nenhuma política Negar que direcione ou afete as políticas do serviço IAM ou compartimentos prefixados com MulticloudLink.

A aplicação de políticas de Negação aos recursos do Oracle Database@Azure interrompe a integração do serviço ODBG com a OCI, causando falhas operacionais graves ou um mau funcionamento completo do serviço.

Recuperar-se de uma Política de Negação em Toda a Tenancy que Bloqueia Funções Multinuvem

Uma política de negação em toda a tenancy, como Deny any-user to inspect all-resources in tenancy, pode bloquear todo o acesso do usuário ou bloquear a integração Multicloud.

Para recuperar:

Estas etapas usam a Console do Oracle Cloud. Como alternativa, use a CLI do OCI. Exemplo de comando da CLI:

oci iam policy update --policy-id <policy-id> --statements '["Deny group Interns to inspect all-resources in tenancy"]'O Que Há a Seguir?

O Oracle Database@Azure está pronto para uso. Agora você pode fazer o seguinte:

- Configure a federação de identidades para o Oracle Database@Azure (opcional). A federação permite que os usuários acessem a tenancy do OCI associada ao serviço usando credenciais do Azure Entra ID. Consulte Federação (Opcional) para obter detalhes.

- Se você não usar a federação de identidades, poderá adicionar mais usuários na Console do OCI. Consulte Visão Geral do Serviço IAM e Gerenciando Usuários para obter mais informações. Opcionalmente, você pode registrar usuários no My Oracle Support para permitir que eles abram solicitações de serviço.