Acessar o Suplemento de Planilha por Domínios do OCI IAM

O Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) usa domínios de identidades para fornecer recursos de gerenciamento de identidades e acessos, como autenticação, Single Sign-On (SSO) e gerenciamento do ciclo de vida de identidades para OCI, bem como para aplicativos da Oracle e não da Oracle, sejam SaaS, hospedados na nuvem ou on-premises.

A criação do aplicativo integrado, a configuração do OAuth e a criação do arquivo de conexão devem ser executadas por um usuário

admin.

Após a criação do arquivo de conexão, ele pode ser compartilhado com qualquer usuário para ativar o log-in no domínio.

- Os usuários no OCI devem ter as políticas necessárias para gerenciar os domínios do Oracle Autonomous Databases e do OCI IAM. Para obter mais informações sobre a referência de política de todos os serviços, consulte Referência de Política.

-

Um Oracle Autonomous Database deve estar disponível. Para obter mais informações, consulte Provisionar uma Instância do Autonomous Database.

Criar ou usar um aplicativo integrado ao domínio

- Usar um Domínio de Identidades:

- Acesse a Console do OCI com uma conta de administrador no domínio de identidades Padrão.

- No menu de navegação da console do OCI, clique em Aplicativos integrados.

- Na página da lista Aplicativos integrados, selecione Adicionar aplicativo.

- Na janela Adicionar aplicativo, selecione Aplicativo Confidencial e, em seguida, Iniciar workflow.

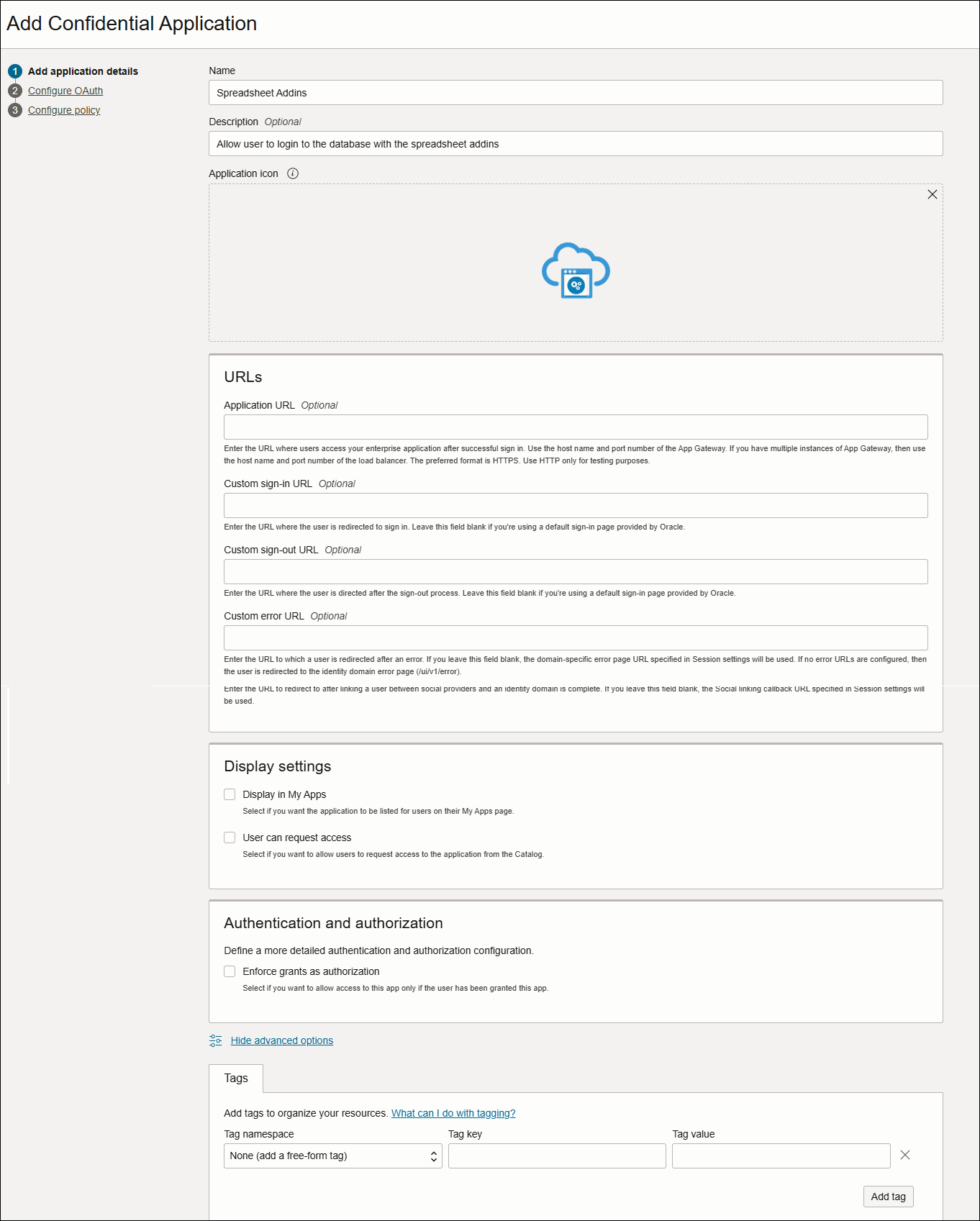

Na página Adicionar detalhes do aplicativo, use a tabela a seguir para configurar os detalhes do aplicativo e as definições de exibição.

Tabela 3-6 Detalhes do Aplicativo e sua descrição

Opção Descrição Nome Digite um nome para o aplicativo confidencial. Você pode digitar até 125 caracteres.

Tente dar aos seus aplicativos o menor nome possível. Neste exemplo, use Spreadsheet addins.

Descrição Digite uma descrição para o aplicativo confidencial. Você pode digitar até 250 caracteres. Ícone do Aplicativo Esse campo é opcional. Este campo pode ser ignorado.

Clique em Fazer Upload para adicionar um ícone que represente o aplicativo. Este ícone aparece ao lado do nome do aplicativo nas páginas Meus Aplicativos e Aplicativos

URL do Aplicativo Esse campo é opcional. Você pode ignorar este campo. Digite o URL (HTTP ou HTTPS) para o qual o usuário é redirecionado após um log-in bem-sucedido.

URL de Log-in Personalizado Esse campo é opcional. Você pode ignorar este campo. No campo URL de Log-in Personalizado, você pode especificar um URL de log-in personalizado. No entanto, se você estiver usando uma página default de log-in fornecida pelo Oracle Identity Cloud Service, deixe este campo em branco.

URL de Log-out Personalizado Esse campo é opcional. Você pode ignorar este campo. No campo URL de Log-out Personalizado, você pode especificar um URL de log-out personalizado. No entanto, se você estiver usando uma página default de log-in fornecida pelo Oracle Identity Cloud Service, deixe este campo em branco.

URL de Erro Personalizado Esse campo é opcional. Você pode ignorar este campo. Você pode informar o URL de página do erro para o qual um usuário deve ser redirecionado, somente em caso de falha. Se não especificado, será usado o URL de página Erro específico do tenant.

Exibir em Meus Aplicativos Não marque esta caixa de seleção. Você só marcará a caixa de seleção se desejar que o aplicativo confidencial seja listado para usuários em suas páginas Meus Aplicativos. Nesse caso, você precisa configurar o aplicativo como um servidor de recursos.

O usuário pode solicitar acesso Não marque esta caixa de seleção. Você só marcará a caixa de seleção se quiser que os usuários finais possam solicitar acesso ao aplicativo em sua página Meus Aplicativos.

Tags Ignore esse campo. Clique em Adicionar Tag somente se quiser adicionar tags aos seus aplicativos confidenciais para organizá-los e identificá-los.

- Clique em Próximo para continuar na guia Configurar OAuth.

-

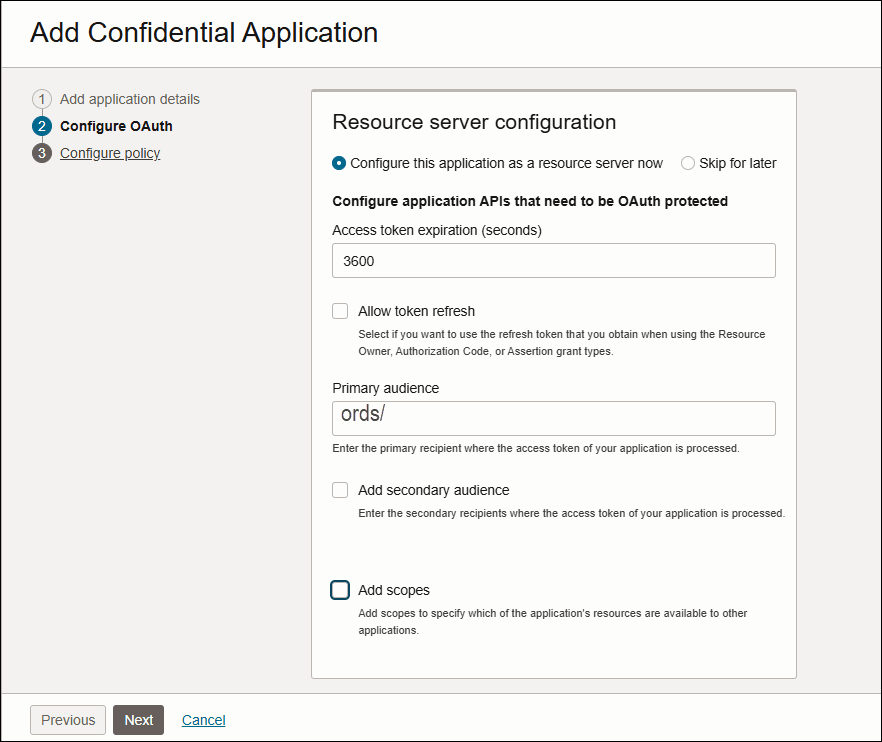

No assistente de Configuração do Servidor de Recursos da guia Configurar OAuth:

Selecione Configurar este aplicativo como um servidor de recursos agora para proteger recursos do seu aplicativo agora e tornar o aplicativo visível na página Meus Aplicativos.

Use a tabela a seguir para preencher as informações na seção Configurar APIs de aplicativo que precisam ser protegidas por OAuth que é aberta.

Tabela 3-7 Opções e suas descrições para configurar APIs de aplicativos

Opção Descrição Expiração do Token de Acesso Mantenha o valor padrão de 3600 segundos. Defina por quanto tempo (em segundos) o token de acesso associado ao seu aplicativo confidencial permanecerá válido.

É Permitido Atualizar Token Não marque esta caixa de seleção. Marque esta caixa de seleção somente se quiser usar o token de atualização que você obtém ao usar os tipos da concessão Proprietário do Recurso, Código de Autorização ou Asserção.

Atualizar Expiração de Token Não selecione esta opção. Você pode definir por quanto tempo (em segundos) o token da atualização, que é retornado com seu token e está associado ao seu aplicativo confidencial, permanece válido.

Público-Alvo Principal Digite "ords/".

Este será o destinatário principal no qual o token de acesso do seu aplicativo confidencial será processado.

Públicos-Alvo Secundários Ignore esse campo. Informe os destinatários secundários nos quais o token de acesso do seu aplicativo confidencial é processado e clique em Adicionar. Neste exemplo, você não tem destinatários secundários.

Adicionar (Escopos Permitidos) Para especificar quais partes de outros aplicativos você deseja que seu aplicativo acesse, clique neste botão para adicionar esses escopos ao seu aplicativo confidencial.

Os aplicativos devem interagir de forma segura com parceiros externos ou aplicativos confidenciais. Além disso, os aplicativos de um serviço do Oracle Cloud devem interagir com segurança com os aplicativos de outro serviço do Oracle Cloud. Cada aplicativo tem escopos de aplicativo que determinam quais de seus recursos estão disponíveis para outros aplicativos. - Clique em Adicionar Escopos e selecione Adicionar.

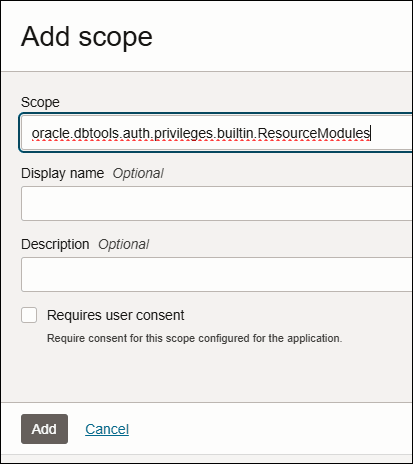

No assistente Adicionar escopo, especifique o seguinte valor de campo:

- Âmbito: oracle.dbtools.auth.privileges.builtin.ResourceModules

-

Nome para exibição: Este é um campo opcional.

- Descrição: Este é um campo opcional.

Clique em Adicionar.

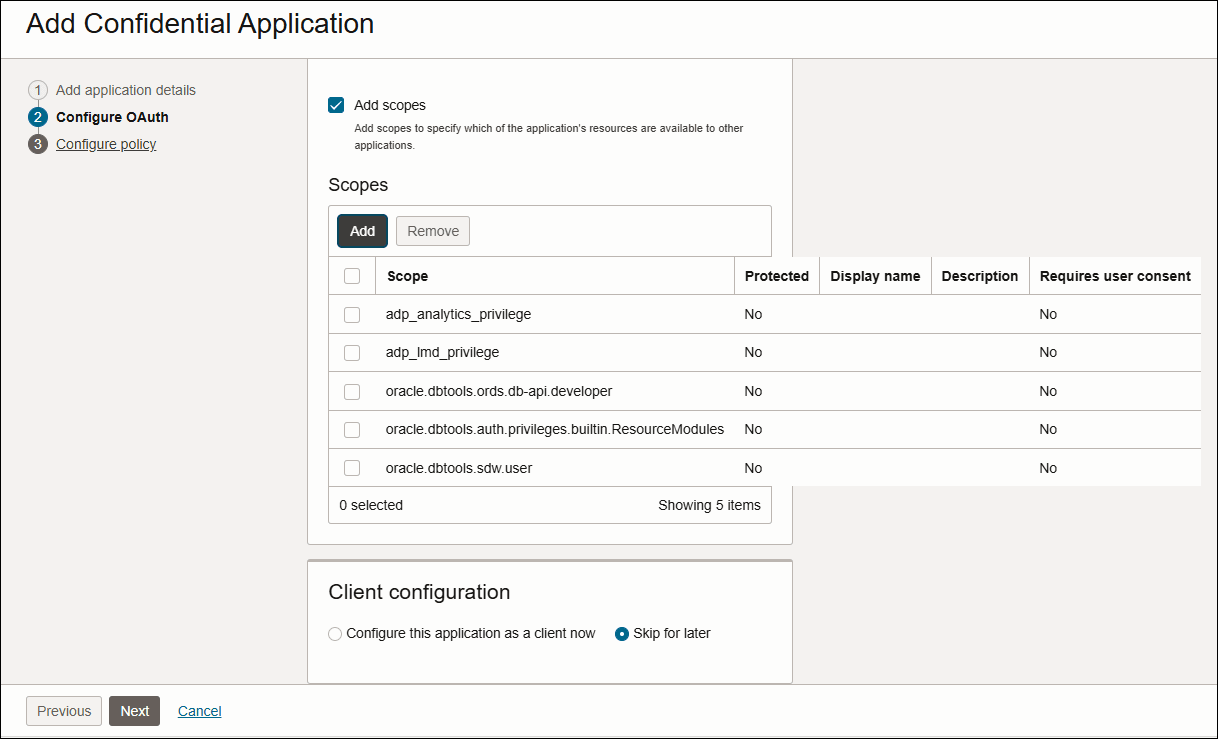

Você adicionou

oracle.dbtools.auth.privileges.builtin.ResourceModulescomo escopo.Da mesma forma, adicione os seguintes escopos ao aplicativo confidencial:oracle.dbtools.sdw.useroracle.dbtools.ords.db-api.developeradp_lmd_privilegeadp_analytics_privilege

Observação

Somente um aplicativo confidencial de um domínio pode usar cada escopo. Portanto, se você quiser que mais de um aplicativo use um escopo, o segundo aplicativo poderá ser um aplicativo móvel que fará referência ao escopo do aplicativo confidencial. -

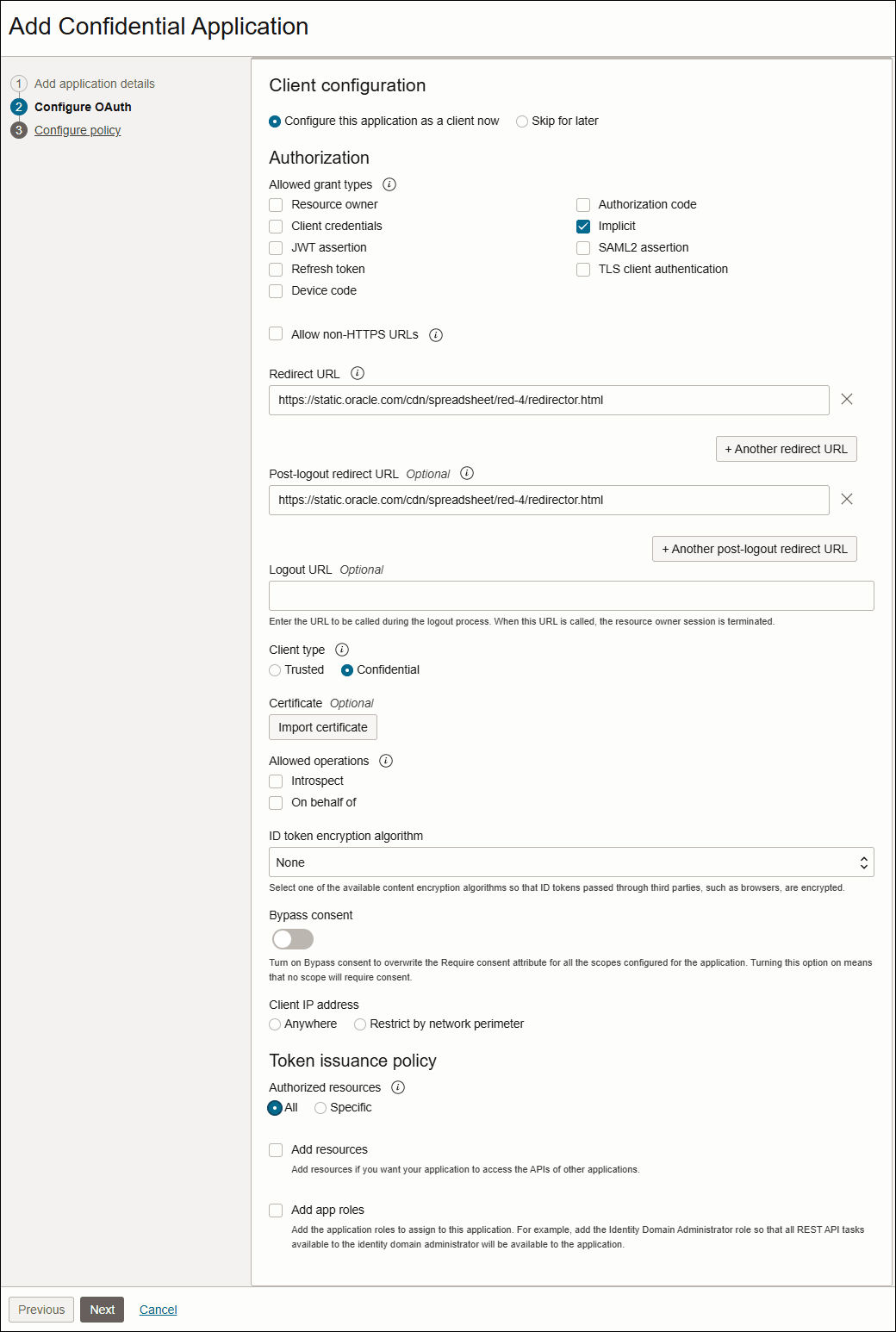

Na caixa de diálogo Configuração do Cliente do assistente Adicionar Aplicativo Confidencial,

Clique em Configurar este aplicativo como cliente agora para configurar informações de autorização para seu aplicativo agora.

- Nas seções Autorização e Política de Emissão de Token que são abertas, use a tabela a seguir para preencher as informações.

Tabela 3-8 Opções de Configuração do Cliente e sua descrição

Opção Descrição Proprietário do Recurso Não selecione este campo. Use somente quando o proprietário do recurso tiver um relacionamento de confiança com o aplicativo confidencial, como um sistema operacional de computador ou um aplicativo altamente privilegiado, porque o aplicativo confidencial deve descartar a senha depois de usá-la para obter o token de acesso.

Credenciais do Cliente Não selecione este campo. Use somente quando o escopo da autorização for limitado aos recursos protegidos sob o controle do cliente ou aos recursos protegidos registrados no servidor de autorização.

Asserção JWT Não selecione este campo. Use somente quando quiser usar um programa de relacionamento de confiança existente expresso como uma asserção e sem uma etapa direta de aprovação do usuário no servidor de autorização.

Asserção SAML2 Não selecione este campo. Use apenas quando quiser usar um relacionamento de confiança existente expresso como uma asserção SAML2 e sem uma etapa direta de aprovação do usuário no servidor de autorização.

Token de Atualização Não selecione este campo. Selecione este tipo da concessão somente quando quiser um token da atualização fornecido pelo servidor de autorização e, em seguida, use-o para obter um novo token do acesso.

Código de Autorização Não selecione este campo. Selecione este tipo de concessão somente quando quiser obter um código de autorização usando um servidor de autorização como um intermediário entre o aplicativo cliente e proprietário de recurso.

Implícito Selecione este campo. Se o aplicativo não puder manter confidenciais as credenciais do cliente para uso na autenticação com o servidor de autorização, marque essa caixa de seleção. Por exemplo, seu aplicativo é implementado em um web browser usando uma linguagem de script, como JavaScript. Um token de acesso é retornado ao cliente por meio de um redirecionamento do browser em resposta à solicitação de autorização do proprietário do recurso (em vez de uma autorização intermediária).

Código do Dispositivo Não selecione este campo. Selecione o tipo de concessão Código do Equipamento somente se o cliente não tiver a capacidade de receber solicitações do Servidor da Autorização OAuth; por exemplo, ele não poderá atuar como um servidor HTTP, como consoles de jogo, players de mídia de streaming, quadros de imagem digital e outros.

Autenticação de Cliente TLS Não selecione este campo. Selecione o tipo da concessão Autenticação do Cliente TSL somente para usar o certificado do cliente para autenticação com o cliente. Se uma solicitação de token vier com um certificado de cliente X.509 e o cliente solicitado for configurado com o tipo de concessão Autenticação do Cliente TSL, o serviço OAuth usará o Client_ID na solicitação para identificar o cliente e validar o certificado de cliente com o certificado na configuração do cliente. O cliente só será autenticado com sucesso se os dois valores forem correspondentes.

Permitir URLs que não são HTTPS Não selecione este campo. Marque essa caixa de seleção somente se quiser usar URLs HTTP para os campos URL para Redirecionamento, URL para Log-out ou URL para Redirecionamento de Pós-Log-out. Por exemplo, se você estiver enviando solicitações internamente, quiser uma comunicação não criptografada ou quiser ter compatibilidade reversa com OAuth 1.0, poderá usar um URL HTTP.

URL de redirecionamento Informe o URL do aplicativo a seguir para o qual o usuário será redirecionado após a autenticação, https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html Observação

Forneça um URL absoluto. URLs relativos não são suportadosURL de Log-out Ignore esse campo.

Você informará o URL para o qual será redirecionado após o log-out do aplicativo confidencial.Publicar URL de Redirecionamento de Log-out Informe o URL a seguir para o qual você deseja redirecionar o usuário após o log-out do aplicativo. https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html

Tipo de Cliente Selecione Confidencial.

Os tipos de cliente disponíveis são Confiável e Confidencial. Escolha Confiável somente se o cliente puder gerar asserções do usuário autoassinado.

Operações Permitidas Ignore esse campo. Ela é opcional.

-

Marque a caixa Introspect somente se quiser permitir o acesso a um ponto final da introspecção do token para seu aplicativo.

- Marque a caixa Em Nome de somente se quiser garantir que os privilégios do acesso possam ser gerados somente com base nos privilégios do usuário. Isso permite ao aplicativo cliente acessar pontos finais aos quais o usuário tem acesso, mesmo se o aplicativo cliente, por si só, não tiver acesso.

Algoritmo de Criptografia de Token do ID O padrão é

none.Endereço IP do Cliente Permitido Ignore esse campo. Ela é opcional. Recursos Autorizados Selecione Tudo.

Você pode selecionar qualquer uma das seguintes opções para permitir que um aplicativo cliente acesse recursos autorizados:

- Todos – Acesse qualquer recurso dentro de um domínio (Todos). Consulte Acessando Todos os Recursos.

- Marcado com Tag – Acesse qualquer recurso com tags de correspondência (Marcado com Tag). Consulte Acessando Recursos com Tags Correspondentes.

- Específico – Acesse somente os recursos nos quais exista uma associação explícita entre o cliente e o recurso (Específico). Consulte Acessando Recursos com Escopos Específicos.

Observação

A opção de definir um recurso autorizado está disponível somente para aplicativos confidenciais. Os aplicativos móveis não têm a opção de definir um escopo de confiança.Recursos Ignore esse campo. Ela é opcional. Somente se você quiser que seu aplicativo acesse APIs de outros aplicativos, clique em Adicionar na seção Política de Emissão de Token da página Adicionar Aplicativo Confidencial.

Conceda ao cliente acesso às APIs de Administração do Identity Cloud Service Ignore esse campo. Ela é opcional. Clique em Adicionar para permitir que seu aplicativo confidencial acesse as APIs do Oracle Identity Cloud Service.

Na janela Adicionar Atribuição de Aplicativo, selecione as atribuições de aplicativo que você deseja atribuir a este aplicativo. Isso permite que seu aplicativo acesse as APIs REST que cada uma das atribuições de aplicativo designadas pode acessar.

-

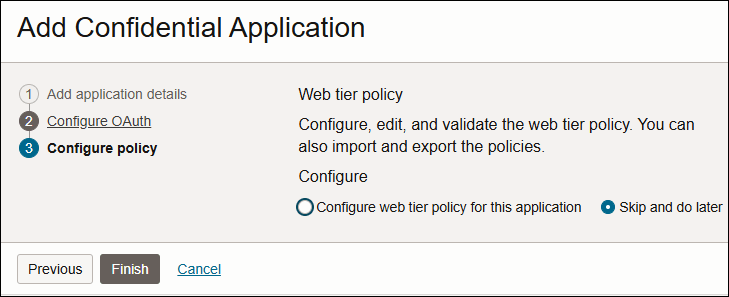

- Clique em Próximo para prosseguir para a guia Configurar política do assistente Adicionar Aplicativo Confidencial.

- Na página Adicionar Aplicativo Confidencial do assistente Política da Camada Web, clique em Ignorar e fazer mais tarde.

- Clique em Finalizar.

O aplicativo foi adicionado em um estado desativado. Deve ser ativado para funcionar.

Registre o ID do Cliente e Secreto do Cliente que aparecem no diálogo Aplicativo Adicionado.

Use esse ID e segredo como parte de suas definições de conexão para integração com seu aplicativo confidencial. O ID do Cliente e o Segredo do Cliente são equivalentes a uma credencial (por exemplo, um ID e uma senha) que seu aplicativo usa para se comunicar com oOracle Identity Cloud Service.

Você criou um Aplicativo Confidencial do Tipo Cliente com os Escopos Desejados Atribuídos.

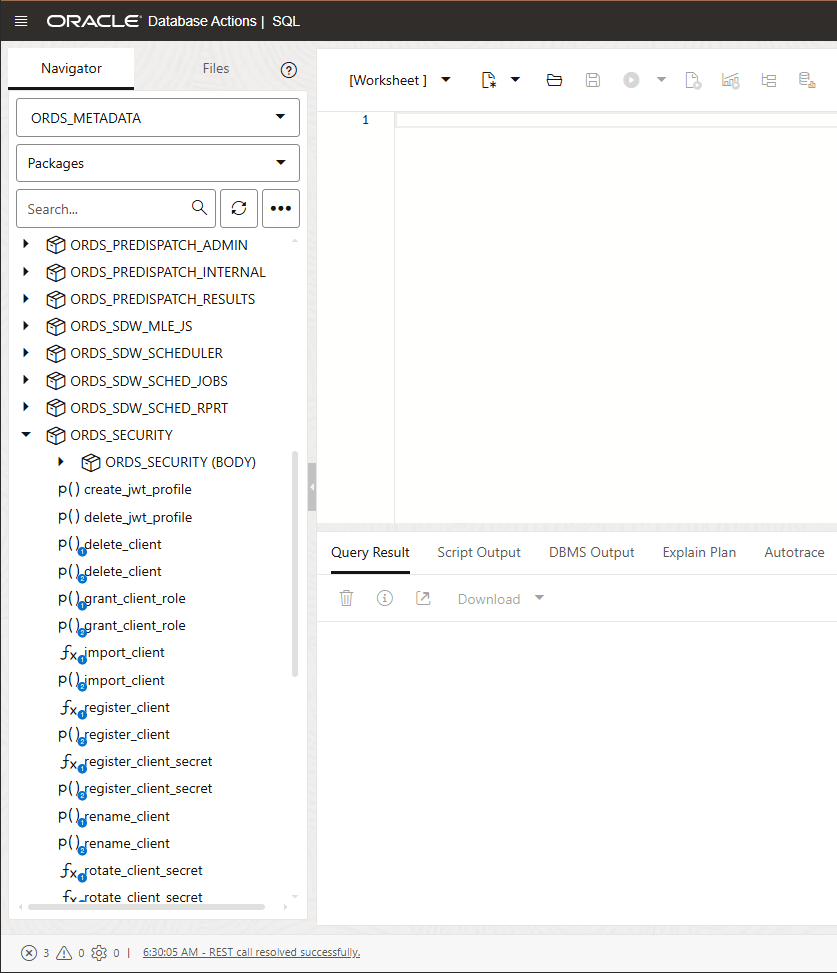

Ativar Log-in do Serviço IAM para o Esquema do Autonomous Database

-

Criar um perfil ORDS JWT. Consulte

https://docs.oracle.com/en/learn/secure-ords-oci-iam/index.html#task-2-create-an-ords-jwt-profile. - Verifique se você tem o ORDS versão 23.3 ou superior, que suporta JWTs.

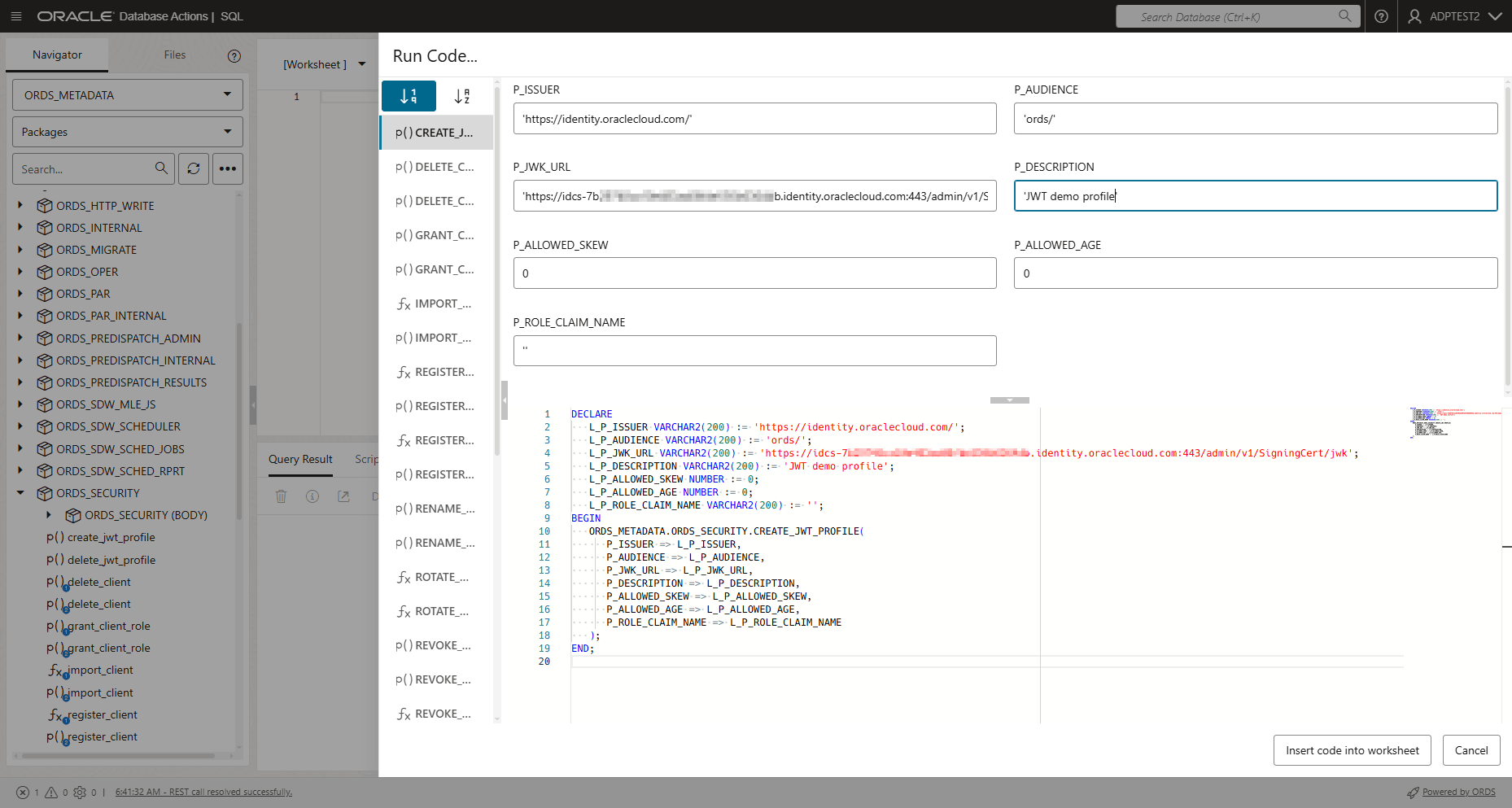

- Na Planilha SQL, na guia Navegador, selecione

ORDS_METADATAna lista drop-down Esquema. - Selecione

Packagesna lista drop-down Tipo de objeto. - Digite

ORDS_SECURITYno campo Pesquisar. A função de pesquisa recupera todas as entradas que começam comORDS_SECURITY. -

Expanda o pacote

ORDS_SECURITY. - Clique com o botão direito do mouse em

CREATE_JWT_PROFILEe clique emRUN. Isso abre uma caixa de diálogoRUN CODE.Na caixa de diálogo Run Code…, especifique os seguintes valores de campo:- P_ISSUER- https://identity.oraclecloud.com/. Este campo deve ser um valor não nulo e deve ser preenchido em uma única vírgula.

- P_AUDIÊNCIA-ordenações/. Este campo deve ser um valor não nulo.

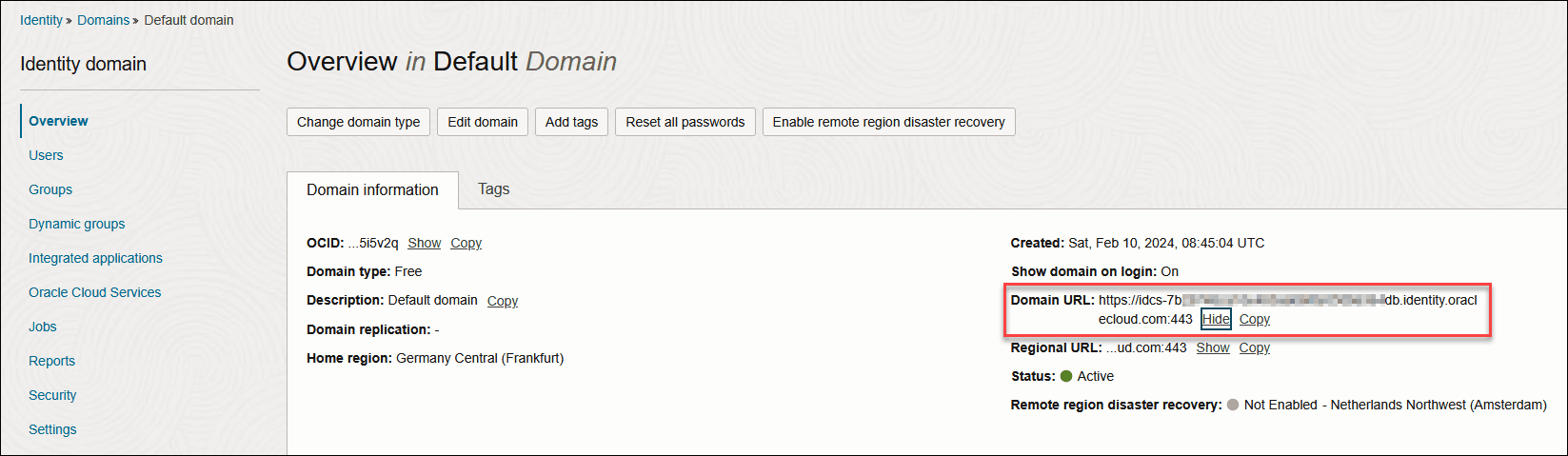

- P_JWK_URL- Anexe o URL DO DOMÍNIO ao /admin/v1/SigningCert/jwk. Deve ser um valor não nulo que comece com https:// e identifique a chave de verificação pública fornecida pelo servidor de autorização em um formato JWK (JSON Web Key).

Você pode exibir o URL do Domínio na guia Informações do Domínio presente no menu Domínios do menu de navegação Identidade e Segurança da console do OCI.

Consulte: https://docs.oracle.com/en/cloud/paas/iam-domains-rest-api/api-security-signing-certificates-jwk.htmlpara obter mais detalhes.

- P_DESCRIPTION- Informe a descrição para este perfil. Por exemplo, "Confluência de demonstração JWT".

- P_ALLOWED_AGE-"0"

- P_ALLOWED_SKEW-"0"

Clique em Executar Script.

Depois que o perfil JWT for configurado, os usuários finais poderão acessar recursos protegidos pelo ORDS apresentando tokens JWT especificados no perfil JWT.

Criar um arquivo de conexão

-

Clique na opção Adicionar no cabeçalho do painel Conexões para adicionar uma conexão. Isso abre uma caixa de diálogo Adicionar nova conexão.

- Especifique os seguintes campos na caixa de diálogo Adicionar nova conexão:

- Nome da conexão: Informe o nome da conexão.

- URL do Autonomous Database: Informe o URL do Autonomous Database ao qual você deseja se conectar. Copie todo o URL da interface do usuário Web do Autonomous Database. Por exemplo, informe ou copie o seguinte link "https://<hostname>-<databasename>.adb.<region>.oraclecloudapps.com/" para estabelecer conexão com o banco de dados.

- Selecione o tipo de conexão: IAM do OCI

- URL do Domínio: Informe o URL do Domínio na guia de informações do domínio.

- ID do Cliente: Informe o ID do Cliente registrado em Criar um aplicativo integrado de domínio.

- ID do Cliente OAuth: Informe o Segredo do Cliente registrado em Criar um aplicativo integrado de domínio.

- Esquema: Informe o mesmo esquema que você usa para Ativar Log-in do IAM para o Esquema do Autonomous Database.

Após a criação da conexão, você poderá compartilhá-la com outros usuários desse domínio.

Tópico principal: A Ferramenta de Análise de Dados