Visão Geral do Controle de Acesso de Delegação

Saiba como delegar e manter o controle sobre quem tem acesso aos recursos delegados em sua tenancy.

- O que é Delegar Controle de Acesso?

O serviço Delegar Controle de Acesso permite que os clientes do Oracle Exadata Database Service on Cloud@Customer e do Oracle Exadata Database Service on Dedicated Infrastructure assinem serviços de manutenção e suporte de VM e banco de dados, deleguem acesso a provedores de serviços e controlem quando esses provedores de serviço podem acessar recursos de VM e banco de dados. - Condições Associadas ao Delegar Controle de Acesso

Saiba mais sobre quais termos são usados com o Delegar Controle de Acesso. - Programa de Clientes Estratégicos para DB Cloud Platforms

O Programa de Clientes Estratégicos para DB Cloud Platforms é um Provedor do Oracle Service projetado para facilitar o gerenciamento proativo de serviços e operações para bancos de dados e Clusters de VMs ExaDB-C@C e ExaDB-D. - Pré-requisitos

Verifique os pré-requisitos para configurar e executar Delegar Controle de Acesso. - Aplicação de Ações no Delegar Controle de Acesso

Saiba como aplicar controles nas operações que um operador do Provedor de Serviços pode executar em seu ambiente.

O que é Delegar Controle de Acesso?

O serviço Delegar Controle de Acesso permite que os clientes do Oracle Exadata Database Service on Cloud@Customer e do Oracle Exadata Database Service on Dedicated Infrastructure assinem serviços de manutenção e suporte de VM e banco de dados, deleguem acesso a provedores de serviço e controlem quando esses provedores de serviço podem acessar recursos de VM e banco de dados.

O Delegar Controle de Acesso é um recurso do Serviço de Controle de Acesso do Operador e está incluído em atestados e recomendações do Operator Access Control.

Para obter mais informações sobre atestados e recomendações, consulte Oracle Cloud Compliance.

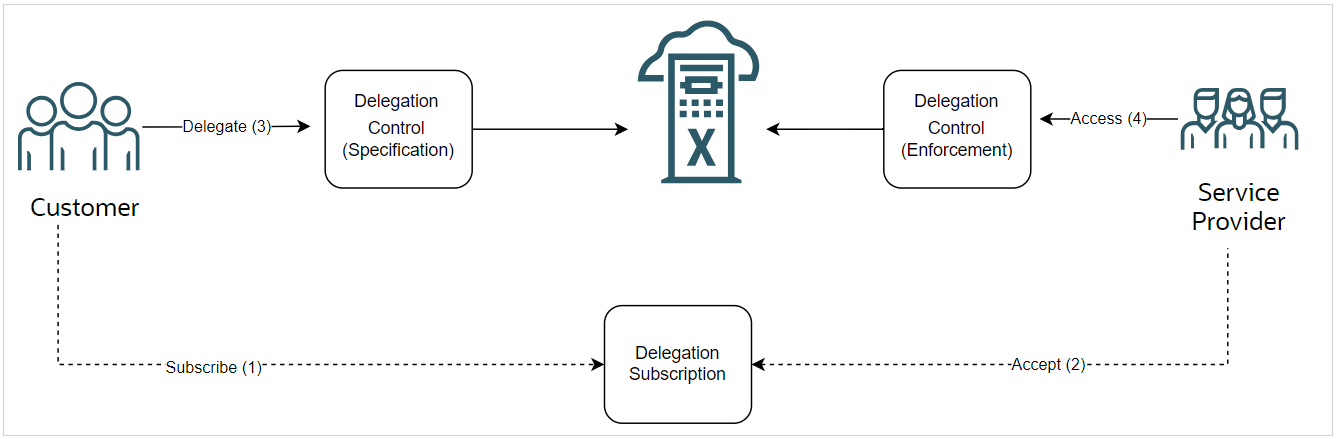

Figura 1-1 Workflow de Delegar Controle de Acesso

Os operadores delegados são específicos das equipes de suporte para os serviços aos quais as VMs e os bancos de dados estão inscritos. Os serviços disponíveis incluem:

- Suporte ao Cliente do Oracle Database Cloud

- Operação do Oracle Database Cloud

- Implementação de Sistemas Projetados da Oracle e Suporte a Infraestrutura

- Programa de Clientes Estratégicos para Plataformas DB Cloud

Com o Controle de Acesso Delegado, os Provedores de Suporte podem fornecer serviços gerenciados usando ferramentas abrangentes e robustas criadas na plataforma OCI. Os clientes podem manter o controle sobre quando os delegados do provedor de serviços podem acessar os recursos do cliente em sua tenancy e quais ações podem ser tomadas. As empresas que gerenciam recursos em vários locatários podem usar o Delegar Controle de Acesso para simplificar as tarefas de gerenciamento.

O Delegar Controle de Acesso permite que os clientes do Oracle Exadata Database Service on Cloud@Customer e do Oracle Exadata Database Service on Dedicated Infrastructure:

- Execute uma "assinatura de delegação" com Provedores de Suporte registrados, permitindo que eles assumam o controle de recursos específicos de propriedade do cliente. Isso garante um gerenciamento eficiente e eficaz pelo Provedor de Suporte.

- Delegar acesso às suas VMs do Exadata (por meio de SSH e API) a um Provedor de Suporte sem precisar manter as identidades do Provedor de Suporte no IAM do cliente.

- Exiba todos os recursos delegados e o(s) Provedor(es) de Suporte específico(s) que pode(m) acessar o recurso.

- Mantenha o controle sobre os escopos de delegação e os privilégios concedidos ao operador do Provedor de Suporte quando eles acessarem o recurso delegado.

- Impedir que os operadores do Provedor de Suporte acessem o recurso delegado fora da política de controle de delegação definida pelo cliente.

- Limite a duração do acesso a uma hora predefinida.

- Audite todas as ações executadas pelo operador Provedor de Suporte nos recursos delegados.

O Controle de Acesso de Delegação permite que os agentes do provedor de suporte:

- Obtenha acesso a sistemas delegados de propriedade do cliente (via SSH e API) sem precisar manter suas identidades no IAM do cliente.

- Veja quais recursos foram delegados ao Provedor de Suporte por um cliente.

Tópico pai: Visão Geral do Delegar Controle de Acesso

Termos Associados ao Delegar Controle de Acesso

Saiba mais sobre quais termos são usados com o Delegar Controle de Acesso.

- Assinante: Este é o tenant do cliente que possui o recurso e deseja delegar o gerenciamento de aspectos do recurso a outro tenant no OCI.

- Prestador de Serviços: Este é o tenant que receberá acesso ao recurso para gerenciá-lo temporariamente. Há dois tipos de Prestadores de Serviço

- Operadores de serviço em nuvem: Eles podem acessar os recursos delegados para solucionar problemas. Durante as atividades de manutenção, as ações tomadas em componentes de infraestrutura às vezes podem afetar negativamente os processos em execução na máquina virtual. Atualmente, se tais problemas surgirem, a Oracle deverá notificar o cliente por e-mail (ou outra forma de comunicação) por meio do Contato de Suporte, o que pode ser um processo lento e pode atrasar a resolução de problemas em mais de um dia.

Para agilizar esse processo, um workflow semelhante ao Operator Access Control pode ser implementado. Isso permitiria que os operadores de serviço da Nuvem enviassem solicitações de acesso para a VM do cliente. O acesso concedido por meio desse workflow seria limitado ao escopo definido de delegação e aos privilégios especificados, garantindo que os operadores tenham acesso restrito ao banco de dados do cliente.

Para obter mais informações sobre o Controle de Acesso do Operador, consulte Visão Geral do Controle de Acesso do Operador do Sistema Oracle.

- Operadores de suporte da Oracle: A organização de Suporte da Oracle possui ampla experiência na solução de problemas de patches e desempenho com software de banco de dados. Muitos de nossos clientes preferem delegar acesso às suas VMs do Exadata para exercícios trimestrais de aplicação de patches. Além disso, o Oracle Platinum Support ou o Advanced Customer Support (ACS) geralmente são contratados sob demanda para solucionar problemas.

Nesses cenários, os engenheiros do ACS podem precisar de acesso às VMs do cliente para executar várias tarefas:

- Patches Trimestrais: Os clientes geralmente desejam delegar a responsabilidade de aplicar patches em suas máquinas virtuais (sistema operacional ou Banco de Dados, Grid Infrastructure) aos engenheiros do ACS.

- Solução de Problemas sob Demanda: Quando surgem problemas, o ACS pode precisar acessar o banco de dados do cliente com vários níveis de privilégio:

- Privilégio Baixo: Acesso restrito às views de dicionário de dados e desempenho necessárias para solucionar problemas relacionados ao desempenho ou outros problemas do banco de dados.

- Privilégio Moderado: Acesso que inclui a capacidade de executar patches do sistema.

Esse acesso estruturado garante que os engenheiros do ACS possam resolver e resolver problemas de forma eficaz, respeitando os limites operacionais e de segurança do cliente.

- Operadores de serviço em nuvem: Eles podem acessar os recursos delegados para solucionar problemas. Durante as atividades de manutenção, as ações tomadas em componentes de infraestrutura às vezes podem afetar negativamente os processos em execução na máquina virtual. Atualmente, se tais problemas surgirem, a Oracle deverá notificar o cliente por e-mail (ou outra forma de comunicação) por meio do Contato de Suporte, o que pode ser um processo lento e pode atrasar a resolução de problemas em mais de um dia.

- Assinatura de Delegação: Um recurso só poderá ser delegado a um provedor depois que o cliente tiver se inscrito em um serviço publicado oferecido por esse provedor. Atualmente, os provedores suportados incluem:

- Suporte ao Cliente do Oracle Database Cloud

- Operação do Oracle Database Cloud

- Implementação de Sistemas Projetados da Oracle e Suporte a Infraestrutura

- Programa de Clientes Estratégicos para Plataformas DB Cloud

- Controle de Delegação: Essa política de controle controla como o acesso a um recurso delegado é gerenciado. Ele determina se o acesso é concedido automaticamente ou requer um fluxo de trabalho de aprovação específico. Os Controles de Delegação devem ser associados a pelo menos uma assinatura de delegação. A política inclui a imposição dos seguintes tipos de acesso ao recurso delegado:

- Acesso à API do Database Cloud Service

- Acesso SSH

- Acesso à automação

- Acesso ao comando do nível da VM remota sob demanda

- Recurso Delegado: Este é o recurso governado pelo controle de delegação configurado pelo cliente, que o Provedor pode acessar. Um Recurso Delegado deve ser associado a apenas um Controle de Delegação.

- Solicitação de Acesso a Recursos Delegados: Um operador do Provedor de Serviços deve gerar uma solicitação de acesso para que ele possa acessar um Recurso Delegado. Esta solicitação deve ser aprovada por um Aprovador ou pode ser aprovada automaticamente com base na definição de Controle de Delegação. Uma Solicitação de Acesso é sempre feita do Provedor de Serviços ao Assinante.

- Aprovador da Solicitação de Acesso: Um Aprovador é um usuário na tenancy do Assinante que tem autoridade para aprovar uma Solicitação de Acesso gerada por um operador do Provedor de Serviços. Se forem necessários níveis adicionais de aprovação para a Solicitação de Acesso, eles poderão ser configurados durante a criação de um Controle de Delegação.

- Ação do Provedor de Serviços (também conhecido como) Ação): Um conjunto nomeado e predefinido de comandos, arquivos ou permissões de acesso à rede que podem ser concedidas em um recurso específico, conforme definido pelo Delegar Controle de Acesso.

Tópico pai: Visão Geral do Delegar Controle de Acesso

Programa de Clientes Estratégicos para Plataformas DB Cloud

O Programa de Clientes Estratégicos para DB Cloud Platforms é um Oracle Service Provider projetado para facilitar o gerenciamento proativo de serviços e operações para Clusters e bancos de dados de VMs ExaDB-C@C e ExaDB-D.

O processo começa com a equipe da Oracle iniciando uma solicitação de acesso usando a ação DLGT_MGMT_CMD_ACCESS para um nó de Cluster de VMs específico, o Grid Infrastructure e bancos de dados. Depois que o cliente aprovar a Solicitação de Acesso a Recursos Delegados, a equipe da Oracle executará atividades de coleta usando o AHF (Autonomous Health Framework). O processo não é intrusivo, garantindo que os sistemas do cliente permaneçam totalmente operacionais e não sejam afetados. Aderindo às políticas do IAM, ele impõe o controle de acesso baseado em atribuição com privilégios mínimos para proteger os ambientes do cliente. Todas as ações são registradas para garantir a transparência e facilitar auditorias detalhadas.

Esses serviços proativos garantem que a Oracle tenha os insights necessários sobre os sistemas do cliente para dar suporte às atividades planejadas de forma eficaz. Ao identificar possíveis problemas com antecedência, a Oracle ajuda os clientes a mitigar riscos e manter o desempenho operacional ideal. O Programa de Clientes Estratégicos enfatiza o planejamento colaborativo, a resposta oportuna e a transparência, contribuindo para operações mais suaves do cliente e uma infraestrutura de banco de dados mais resiliente.

Tópico pai: Visão Geral do Delegar Controle de Acesso

Pré-requisitos:

Verifique os pré-requisitos para configurar e executar Delegar Controle de Acesso.

- Tipos de instalações: Cluster de VMs do Cliente no Exadata Database Service on Cloud@Customer (ExaDB-C@C) e no Exadata Database Service on Dedicated Infrastructure (ExaDB-D)

Observação

O Exadata Database Service on Dedicated Infrastructure (ExaDB-D) com sub-rede usando IPv6 não é suportado devido à limitação do Ponto Final Privado. - Modelo de Sistema Oracle Exadata: X8 e posterior

- Versões do Oracle Database: O Oracle Database releases 11.2.0.4 e superiores para controles de log, backup e configuração

- Sistema Operacional VM do Cliente: Oracle Linux 7 e superior

- Envolvimento do Prestador de Serviço: Antes de criar as Assinaturas de Delegação no Serviço de Controle de Acesso de Delegação, interaja com seus Prestadores de Serviço desejados contratualmente para assinar seus serviços:

- Suporte ao Cliente do Oracle Database Cloud

- Operação do Oracle Database Cloud

- Implementação de Sistemas Projetados da Oracle e Suporte a Infraestrutura

- Programa de Clientes Estratégicos para Plataformas DB Cloud

- Requisitos de listagem de permissões no firewall/gateway do cliente:

- Formato do URL:

https://dactlhe.exacc.$LONGREGIONNAME.oci.$TOPLEVELDOMAINSubstitua

$LONGREGIONNAMEpelo nome da região do OCI, por exemplo,us-ashburn-1Substitua

$TOPLEVELDOMAINpelo domínio da região do OCI, por exemplo,oraclecloud.comPor exemplo, o formato de URL da região

ashbhurnseráhttps://dactlhe.exacc.us-ashburn-1.oci.oraclecloud.com - Porta de saída para permitir: 443

- Formato do URL:

- Regra de Segurança de Rede para permitir SSH no Cluster de VMs para ExaDB-C@C e ExaDB-D

Certifique-se de que o SSH (porta 22) seja permitido na sub-rede do cliente do Cluster de VMs para ExaDB-C@C e ExaDB-D. Isso pode ser feito usando um grupo de segurança de rede ou uma lista de segurança na sua VCN. Além disso, se a política de Roteamento de Pacote de Confiança Zero estiver ativada para seu Cluster de VMs, certifique-se de que o tráfego SSH seja permitido nas direções de entrada e saída.

Veja um exemplo de política de Roteamento de Pacote de Confiança Zero para permitir o acesso SSH na sub-rede do cliente de um Cluster de VMs na Nuvem:database:Prod-VMClusterrepresenta a chave e o valor do atributo de segurança do Cluster de VMs na Nuvem.network:vm-cluster-vcnrepresenta a chave e o valor do atributo de segurança da VCN.10.10.1.0/24é o bloco CIDR da sub-rede cliente do Cluster de VMs na Nuvem.

in network: vm-cluster-vcn VCN allow '10.10.1.0/24' to connect to database:Prod-VMCluster endpoints with protocol='tcp/22' in network: vm-cluster-vcn VCN allow database:Prod-VMCluster endpoints to connect to '10.10.1.0/24' with protocol='tcp/22'Essa política garante o tráfego SSH bidirecional (porta 22) entre o bloco CIDR especificado e o Cluster de VMs, impondo o acesso seguro e restrito usando princípios de Confiança Zero.

- Regra de Segurança de Rede para permitir que o Cluster de VMs ExaDB-C@C e ExaDB-D se conecte a outros serviços do OCI

Certifique-se de que o Cluster de VMs ExaDB-C@C e ExaDB-D possa estabelecer conexão com outros serviços do OCI usando o OCI Service Gateway na porta 443. Isso pode ser feito usando um grupo de segurança de rede ou uma lista de segurança na sua VCN. Além disso, se a política de Roteamento de Pacote de Confiança Zero estiver ativada para seu Cluster de VMs, certifique-se de que o tráfego

osn-services-ip-addressesseja permitido nas direções de entrada e saída.Veja um exemplo de política de Roteamento de Pacote de Confiança Zero para permitir o tráfegoosn-services-ip-addressesna sub-rede do cliente de um Cluster de VMs na Nuvem:database:Prod-VMClusterrepresenta a chave e o valor do atributo de segurança do Cluster de VMs na Nuvem.network:vm-cluster-vcnrepresenta a chave e o valor do atributo de segurança da VCN.osn-services-ip-addressesé os endereços IP do OSN (Oracle Service Network)

in network: vm-cluster-vcn VCN allow osn-services-ip-addresses to connect to database:Prod-VMCluster endpoints with protocol='tcp/443' in network: vm-cluster-vcn VCN allow database:Prod-VMCluster endpoints to connect to osn-services-ip-addresses with protocol='tcp/443'Essa política garante que o tráfego bidirecional na porta 443 entre o serviço OCI e o Cluster de VMs na Nuvem seja permitido explicitamente, impondo acesso seguro e restrito em alinhamento com os princípios de Confiança Zero.

- Políticas do IAM para Delegar Controle de Acesso

- Aplicável a ExaDB-C@C e ExaDB-D

Embora o Cluster de VMs esteja em manutenção, pode haver um atraso na aprovação da sua solicitação de acesso. A seleção da opção "Aprovar automaticamente solicitações de acesso durante a janela de manutenção" ao criar um Controle de Delegação permite a aprovação automática durante a janela de manutenção programada para acelerar o processo de aprovação. Quando os operadores do Provedor de Serviços geram uma solicitação de acesso, o Delegar Controle de Acesso precisa verificar se o Cluster de VMs está no modo de manutenção ou não para aprovar automaticamente a solicitação.

Para permitir que o Delegar Controle de Acesso extraia informações como estado do ciclo de vida, nome para exibição e ID do compartimento do Cluster de VMs, Home de Banco de Dados e banco de dados, crie a seguinte política:allow any-user TO inspect database-family IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment> é o compartimento dos Clusters de VMs e bancos de dados ExaDB-C@C e ExaDB-D a serem governados pelo Delegar Controle de Acesso.

Ocasionalmente, o Controle de Acesso de Delegação publicará mensagens para o cliente por meio do ONS (OCI Notification Service) no tópico do ONS especificado ao criar o Controle de Delegação:- quando uma solicitação de acesso está aguardando aprovação

- quando uma extensão de duração de uma solicitação de acesso está aguardando aprovação

- quando um operador tiver respondido a uma solicitação de mais informações sobre uma solicitação de acesso

Para permitir que o Controle de Acesso de Delegação publique mensagens no tópico ONS especificado no Controle de Delegação, crie a seguinte política:allow any-user TO use ons-topics IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment> é o compartimento do tópico ONS especificado nos Controles de Delegação.

- Aplicável a ExaDB-D

O Controle de Acesso Delegado acessará as Máquinas Virtuais no Cluster de VMs na Nuvem usando SSH por meio do Acesso Privado. Um par de chaves SSH é gerado no OCI Vault do cliente especificado ao criar o Controle de Delegação. A chave pública SSH é adicionada ao Cluster de VMs na Nuvem.

Para permitir que o Controle de Acesso de Delegação leia os endereços IP privados das Máquinas Virtuais no Cluster de VMs na Nuvem para criar o Ponto Final Privado, crie a seguinte política:allow any-user TO {PRIVATE_IP_READ} IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment> é o compartimento da sub-rede do cliente do Cluster de VMs na Nuvem.

Para permitir que o Delegar Controle de Acesso crie os Pontos Finais Privados para as Máquinas Virtuais no Cluster de VMs na Nuvem, crie a seguinte política:allow any-user to use virtual-network-family IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment> é o compartimento da sub-rede do cliente do Cluster de VMs na Nuvem.

Para permitir que o Delegar Controle de Acesso leia a chave SSH no OCI Vault para acessar as Máquinas Virtuais no Cluster de VMs na Nuvem, crie a seguinte política:allow any-user TO read secret-bundles IN compartment <your compartment> where ALL { request.principal.type='dlgtmgmtdelegationcontrol' }<your compartment> é o compartimento do OCI Vault especificado ao criar o Controle de Delegação.

- Aplicável a ExaDB-C@C e ExaDB-D

- Políticas do IAM para Usuário do ClienteTodos os usuários do Delegar Controle de Acesso devem receber as seguintes permissões sendo membros de <your group>:

allow group <your group> to read delegation-management-service-providers in tenancyallow group <your group> to read delegation-management-service-provider-actions in tenancyallow group <your group> to read delegation-management-work-requests in compartment <your compartment><your compartment> é o compartimento dos recursos Delegar Controle de Acesso.

O usuário que criará, atualizará e excluirá as Assinaturas de Delegação precisa ter as seguintes permissões sendo membro de <your group>:allow group <your group> to manage delegation-subscriptions in tenancyAs Assinaturas de Delegação não estão vinculadas a um compartimento específico; em vez disso, elas são criadas e gerenciadas no compartimento raiz.

O usuário que criará, atualizará e excluirá Controles de Delegação precisa ter as seguintes permissões sendo membro de <your group>:- Para gerenciar recursos de Delegar Controle de Acesso:

allow group <your group> to manage delegation-controls in compartment <your compartment><your compartment> é o compartimento dos Controles de Delegação.

- Para criar e armazenar o par de chaves SSH no OCI Vault para acessar as Máquinas Virtuais no Cluster de VMs na Nuvem ExaDB-D:

allow group <your group> to manage secret-family in compartment <your compartment><your compartment> é o compartimento do OCI Vault especificado no Controle de Delegação.

- Para ter a permissão USE do Cluster de VMs ExaDB-C@C e do Cluster de VMs na Nuvem ExaDB-D:

allow group <your group> to USE database-family in compartment <your compartment><your compartment> é o compartimento do Cluster de VMs ExaDB-C@C e do Cluster de VMs na Nuvem ExaDB-D.

O usuário que aprovará, rejeitará, revogará e solicitará mais informações sobre a Solicitação de Acesso a Recursos Delegados precisa ter as seguintes permissões sendo membro de <your group>:allow group <your group> to use delegated-resource-access-requests in compartment <your compartment><your compartment> é o compartimento das Solicitações de Acesso ao Recurso Delegado, que é o mesmo compartimento do Controle de Delegação associado.

- Para gerenciar recursos de Delegar Controle de Acesso:

Tópico pai: Visão Geral do Delegar Controle de Acesso

Aplicação de ações no controle de acesso delegado

Saiba como aplicar controles nas operações que um operador do Provedor de Serviços pode executar em seu ambiente.

- O que é Aplicação de Ações?

As Ações do Provedor de Serviços no Delegar Controle de Acesso limitam os privilégios que um operador tem ao executar comandos, acessar recursos e alterar o estado do sistema. - Ação: Diagnóstico do Sistema de Máquina Virtual

O Diagnóstico do Sistema de Máquina Virtual, identificado comoDLGT_MGMT_SYS_DIAG, permite que os Provedores de Serviço obtenham acesso SSH aos clusters de VM do cliente com acesso de leitura aos arquivos de log e de diagnóstico. Essa ação impede o acesso a informações confidenciais, alterações na configuração do sistema, reinicializações do sistema e o sistema de auditoria. - Ação: Manutenção do Sistema de Máquina Virtual

A Manutenção do Sistema de Máquina Virtual, identificada comoDLGT_MGMT_SYS_MAINT_ACCESS, permite que os Provedores de Serviço obtenham acesso SSH aos clusters de VM com privilégios limitados. - Ação: Acesso Total à Máquina Virtual

O Acesso Total à Máquina Virtual, identificado comoDLGT_MGMT_FULL_ACCESS, permite que os Provedores de Serviço obtenham acesso completo aos clusters de VMs dos clientes. - Ação: Acesso ao Comando da Máquina Virtual

O Acesso ao Comando da Máquina Virtual, identificado comoDLGT_MGMT_CMD_ACCESS, permite que os Provedores de Serviço executem um conjunto predefinido de comandos nos clusters de VMs usando APIs REST. Os operadores não têm permissão para acessar SSH nos clusters de VMs. - Ação: Acesso ao Log da Máquina Virtual

O Acesso ao Log da Máquina Virtual, identificado como DLGT_MGMT_LOG_ACCESS, permite que os Provedores de Serviço coletem logs gerados por ferramentas DBaaS, logs de banco de dados e arquivos de rastreamento nos clusters de VMs. - Ação: Acesso à API do Database Cloud Service (DBaaS)

O Acesso à API do Database Cloud Service (DBaaS), identificado comoDLGT_MGMT_DBAAS_API_ACCESS, permite que os Provedores de Serviço tenham acesso a um conjunto predefinido de APIs do OCI Database Cloud Service para iniciar a aplicação de patches ou outras operações de banco de dados em nome dos clientes.

Tópico pai: Visão Geral do Delegar Controle de Acesso

O que é Aplicação de Ações?

As Ações do Provedor de Serviços no Controle de Acesso Delegado limitam os privilégios que um operador tem ao executar comandos, acessar recursos e alterar o estado do sistema.

Uma Ação define as permissões, os recursos e o acesso de alteração do sistema concedido a um operador do Provedor de Serviços para executar uma faixa específica de tarefas. Esses comandos podem incluir comandos do Oracle Linux ou comandos do Oracle Database ou do Oracle Grid Infrastructure.

Recursos que uma Ação concede acesso para incluir arquivos e redes. As alterações do sistema referem-se a alterações de estado no sistema operacional ou software em execução nesses sistemas, geralmente resultantes de reinicializações ou modificações de configuração.

A aplicação da ação é baseada em Solicitações de Acesso aprovadas, que estabelecem acesso limitado por tempo para o operador do Provedor de Serviços. Cada solicitação de acesso cria uma credencial de usuário temporária no Cluster de VMs, com o escopo de acesso definido pelas Ações incluídas na solicitação de acesso aprovada.

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Diagnósticos do Sistema de Máquina Virtual

O Diagnóstico do Sistema de Máquina Virtual, identificado como DLGT_MGMT_SYS_DIAG, permite que os Provedores de Serviço tenham acesso SSH aos clusters de VM do cliente com acesso de leitura aos arquivos de log e de diagnóstico. Essa ação impede o acesso a informações confidenciais, alterações na configuração do sistema, reinicializações do sistema e o sistema de auditoria.

Os operadores usam essa ação para triar ou depurar problemas nos clusters de VMs acessando arquivos de diagnóstico e log. Ele não permite que os operadores façam alterações no sistema ou forneçam acesso à rede externa.

Esta ação fornece acesso de leitura aos logs, incluindo /var/log/messages. A maioria dos comandos não raiz estará disponível, mas os operadores não terão a capacidade de usar sudo para se tornar qualquer outro usuário no cluster de VMs.

Privilégios do Operador:

- Privilégio de usuário do Oracle Linux: Não raiz

- É possível alternar de su para root: Não

- prisão de raiz: Sim

- Pode su em: Nenhum

- Executar como raiz: Não

- Privilégios de Rede: Não

Privilégios do Operador: Comandos do Sistema

lscattaillessgreptoprpm(limitado - permitido sem as opções para modificar o sistema)sha1sumwhowhichsed(limitado - somente leitura/gravação no home do usuário e/tmp)cutawk(limitado - somente leitura/gravação no home do usuário e/tmp)bccp(limitado - home do usuário para/tmp)mv(limitado - home do usuário para/tmp)rm(limitado - home do usuário para/tmp)rmdir(limitado - home do usuário para/tmp)touch(limitado - home do usuário para/tmp)find(apenas pastas limitadas)filestat(apenas pastas limitadas)tee(limitado - home do usuário e/tmp)datedudfheaddiff(apenas pastas limitadas)sortjobsunamehostnamedirnamehistorymanechounzip(limitado - home do usuário e/tmp)chmod(limitado - home do usuário e/tmp)chown(limitado - home do usuário e/tmp)fgtputidgroupswhoamiwcxargsethtool(permitido sem as opções para modificar parâmetros da interface)lsoffuser

Determinados comandos são restritos, como

rpm e ethtool. Para esses comandos restritos, apenas argumentos usados para leitura são permitidos, não aqueles usados para gravação. Por exemplo, a opção -i para rpm, que é usada para instalar pacotes no servidor, não pode ser usada.

Privilégios do Operador: Comandos do Oracle Database e do Oracle Grid Infrastructure

Os comandos a seguir são fornecidos aos operadores para executar operações privilegiadas por meio de aliases seguros. Esses aliases permitem a execução de operações privilegiadas em um modo somente leitura, sem conceder acesso total ao utilitário subjacente.

$GRID_HOME/bin/crsctl --arguments(acesso limitado, somente leitura)$ORACLE_HOME/bin/srvctl --arguments(acesso limitado, somente leitura)imageinfoimagehistorylsnrctl --arguments(acesso limitado, somente leitura)ocrcheck --arguments(acesso limitado, somente leitura)ocrconfig --arguments(acesso limitado, somente leitura)olsnodes --arguments(acesso limitado, somente leitura)cluvfy --arguments(acesso limitado, somente leitura)asmcmd --arguments(acesso limitado, somente leitura)ocrcheck --arguments(acesso limitado, somente leitura)get_dbnamesget_dbstatusget_dbenvdbaascli_diag_collecttfactl_diag_collecttfactl_print_statustfactl_get_defaultocimonitoringshow_tfa_blackoutsdgmgrl --arguments(acesso limitado, somente leitura)rman --arguments(acesso limitado, somente leitura)opatch --arguments(acesso limitado, somente leitura)get_asmnames

Privilégios do Operador: Comandos Especiais (propriedade do Controle de Acesso Delegado)

execsql: Este comando permite que o operador execute consultas SQL na console do SQL*Plus no modo restrito.info: Este comando de ajuda fornece uma breve descrição dos comandos disponíveis na gaiola.

Privilégios do Operador: Permissões da Pasta

-

Caminho da pasta:

/acfs01/Permissão:

R -

Caminho da pasta:

/var/log/cellos/**Permissão:

R -

Caminho da pasta:

/var/opt/oracle/**Permissão:

R(limitado apenas a logs -/var/opt/oracle/log,/var/opt/oracle/dbaas_acfs/log) -

Caminho da pasta:

/var/log/messagesPermissão:

R -

Caminho da pasta:

/opt/oracle/dcs/logPermissão:

R -

Caminho da pasta:

/opt/oracle/dcs/idempotencytoken_jobid_dbPermissão:

R -

Caminho da pasta:

/u02/oracle.ahfPermissão:

R -

Caminho da pasta:

/u02/app/oracle/diag/rdbmsPermissão:

R -

Caminho da pasta:

/opt/oracle.ExaWatcher/archivePermissão:

R -

Caminho da pasta:

/u01/app/grid/diagPermissão:

R -

Caminho da pasta:

/var/log/cellosPermissão:

R

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Manutenção do Sistema de Máquina Virtual

A Manutenção do Sistema de Máquina Virtual, identificada como DLGT_MGMT_SYS_MAINT_ACCESS, permite que os Provedores de Serviço obtenham acesso SSH aos clusters de VM com privilégios limitados.

Os Provedores de Serviços podem modificar determinadas definições e reiniciar componentes, incluindo o banco de dados e o Grid Infrastructure. Os operadores não terão a capacidade de usar sudo como qualquer outro usuário no cluster de VMs.

Privilégios do Operador:

- Privilégio de usuário do Oracle Linux: Não raiz

- É possível alternar de su para root: Não

- prisão de raiz: Sim

- Pode su em: Nenhum

- Executar como raiz: Não

- Privilégios de Rede: Não

Privilégios do Operador: Comandos do Sistema

lscattaillessgreptoprpm(limitado - permitido sem as opções para modificar o sistema)sha1sumwhowhichsed(limitado - somente leitura/gravação no home do usuário e/tmp)cutawk(limitado - somente leitura/gravação no home do usuário e/tmp)bccp(limitado - home do usuário para/tmp)mv(limitado - home do usuário para/tmp)rm(limitado - home do usuário para/tmp)rmdir(limitado - home do usuário para/tmp)touch(limitado - home do usuário para/tmp)find(apenas pastas limitadas)filestat(apenas pastas limitadas)tee(limitado - home do usuário e/tmp)datedudfheaddiff(apenas pastas limitadas)sortjobsunamehostnamedirnamehistorymanechounzip(limitado - home do usuário e/tmp)chmod(limitado - home do usuário e/tmp)chown(limitado - home do usuário e/tmp)fgtputidgroupswhoamiwcxargsethtool(permitido sem as opções para modificar parâmetros da interface)lsoffuser

Determinados comandos são restritos, como

rpm e ethtool. Para esses comandos restritos, apenas argumentos usados para leitura são permitidos, não aqueles usados para gravação. Por exemplo, a opção -i para rpm, que é usada para instalar pacotes no servidor, não pode ser usada.

Privilégios do Operador: Comandos do Oracle Database e do Oracle Grid Infrastructure

Os comandos a seguir são fornecidos aos operadores para executar operações privilegiadas por meio de aliases seguros. Esses aliases permitem a execução de operações privilegiadas em um modo somente leitura, sem conceder acesso total ao utilitário subjacente.

crsctllsnrctlsrvctltfactlcluvfy --arguments(acesso limitado, somente leitura)ocrcheck --arguments(acesso limitado, somente leitura)ocrconfig --arguments(acesso limitado, somente leitura)olsnodes --arguments(acesso limitado, somente leitura)asmcmd --arguments(acesso limitado, somente leitura)service_driverbackup_apistart_tfactlstop_tfactlrestart_tfactldiagnosetfa_tfactlset_defaultocimonitoring_tfactlget_dbnamesget_dbstatusget_dbenvcleandblogs_gridcleandblogs_oracleimageinfoimagehistorydbaascli_diag_collecttfactl_diag_collecttfactl_print_statustfactl_get_defaultocimonitoringshow_tfa_blackoutsdatapatchopatchprechecksstopahf_ahfctlstartahf_ahfctlrestartahf_ahfctldgmgrl –arguments(acesso limitado, somente leitura)rman --arguments(acesso limitado, somente leitura)get_asmnamesdbasscli_admin_updatestackdbasscli_admin_showlateststackdbaascli_cswlib_showimagesdbaascli_system_getdatabasesdbaascli_system_getdbhomesdbaascli_system_getgridhomesdbaascli_database_rundatapatchdbaascli_dbhome_patchdbaascli_grid_patch

Privilégios do Operador: Comandos Especiais (propriedade do Controle de Acesso Delegado)

execsql: Este comando permite que o operador execute consultas SQL na console do SQL*Plus no modo restrito.info: Este comando de ajuda fornece uma breve descrição dos comandos disponíveis na gaiola.

Privilégios do Operador: Permissões da Pasta

-

Caminho da pasta:

/acfs01/Permissão:

R -

Caminho da pasta:

/var/log/cellos/**Permissão:

R -

Caminho da pasta:

/var/opt/oracle/**Permissão:

R(limitado apenas a logs -/var/opt/oracle/log,/var/opt/oracle/dbaas_acfs/log) -

Caminho da pasta:

/opt/oracle/dcs/logPermissão:

R -

Caminho da pasta:

/opt/oracle/dcs/idempotencytoken_jobid_dbPermissão:

R -

Caminho da pasta:

/u02/oracle.ahfPermissão:

R -

Caminho da pasta:

/u02/app/oracle/diag/rdbmsPermissão:

R -

Caminho da pasta:

/opt/oracle.ExaWatcher/archivePermissão:

R -

Caminho da pasta:

/u01/app/grid/diagPermissão:

R -

Caminho da pasta:

/var/log/cellosPermissão:

R

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Acesso Total à Máquina Virtual

O Acesso Total à Máquina Virtual, identificado como DLGT_MGMT_FULL_ACCESS, permite que os Provedores de Serviço obtenham acesso completo aos clusters de VM dos clientes.

Esse nível de acesso é necessário nos casos em que os clusters de VMs exibem problemas altamente intermitentes. O acesso total concede aos operadores a capacidade de usar sudo como usuário root, fornecendo acesso direto ao sistema de arquivos original sem restrições. Use sudo su para obter acesso total ao sistema.

Privilégios do Operador:

- Privilégio de usuário do Oracle Linux: Não raiz

- É possível fazer su para root: Sim

- prisão de raiz: Não

- É possível fazer su em: Sim

- Executar como raiz: Sim

- Privilégios de Rede: Sim

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Acesso ao Comando da Máquina Virtual

O Acesso ao Comando da Máquina Virtual, identificado como DLGT_MGMT_CMD_ACCESS, permite que os Provedores de Serviço executem um conjunto predefinido de comandos nos clusters de VMs usando APIs REST. Os operadores não têm permissão para acessar SSH nos clusters de VMs.

Os operadores construirão uma solicitação JSON e a publicarão no ponto final do serviço.

{

"commandList": [

{

"command": "opatch",

"commandArguments": [

"lsinventory", "acstest"

]

}

]

}Privilégios do Operador:

- Privilégio de usuário do Oracle Linux: Não raiz

- É possível alternar de su para root: Não

- prisão de raiz: Sim

- Pode su em: Nenhum

- Executar como raiz: Não

- Privilégios de Rede: Não

- Acesso SSH: Não

Privilégios do Operador: Comandos do Sistema

lscattailgrepwhowhichtouch(limitado - somente para home do usuário)find(pastas limitadas apenas com nome completo do arquivo). Nenhum caractere curinga)datedudfhead(apenas pastas limitadas)diff(apenas pastas limitadas)jobsunamehostnamedirnamehistoryechoidgroupswhoami

Privilégios do Operador: Comandos do Oracle Database e do Oracle Grid Infrastructure

Os comandos a seguir são fornecidos aos operadores para executar operações privilegiadas por meio de aliases seguros. Esses aliases permitem a execução de operações privilegiadas em um modo somente leitura, sem conceder acesso total ao utilitário subjacente.

start_tfactlstop_tfactlrestart_tfactlget_dbnamesget_dbstatusget_dbenvcleandblogs_gridcleandblogs_oracleimageinfoimagehistorydbaascli_diag_collectdatapatchruncollectionopatch

Privilégios do Operador: Comandos Especiais (propriedade do Controle de Acesso Delegado)

info: Este comando de ajuda fornece uma breve descrição dos comandos disponíveis na gaiola.

Privilégios do Operador: Permissões da Pasta

-

Caminho da pasta:

/acfs01/Permissão:

R -

Caminho da pasta:

/var/log/cellos/**Permissão:

R -

Caminho da pasta:

/var/opt/oracle/**Permissão:

R(limitado apenas a logs -/var/opt/oracle/log,/var/opt/oracle/dbaas_acfs/log0 -

Caminho da pasta:

/opt/oracle/dcs/logPermissão:

R -

Caminho da pasta:

/opt/oracle/dcs/idempotencytoken_jobid_dbPermissão:

R -

Caminho da pasta:

/u02/oracle.ahfPermissão:

R -

Caminho da pasta:

/u02/app/oracle/diag/rdbmsPermissão:

R -

Caminho da pasta:

/opt/oracle.ExaWatcher/archivePermissão:

R -

Caminho da pasta:

/u01/app/grid/diagPermissão:

RPor exemplo:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch//u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

-

Caminho da pasta:

/var/log/cellosPermissão:

RPor exemplo:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch/lsinv/u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Acesso ao Log da Máquina Virtual

O Acesso ao Log da Máquina Virtual, identificado como DLGT_MGMT_LOG_ACCESS, permite que os Provedores de Serviço coletem logs gerados pelas ferramentas DBaaS, logs de banco de dados e arquivos de rastreamento nos clusters de VMs.

Esses logs são submetidos a upload para o Object Storage do serviço de controle de acesso delegado. O acesso aos arquivos de diagnóstico no Object Storage expira após um número definido de dias. O operador aciona a coleta de logs por meio de uma interface REST. Um usuário temporário é criado no cluster de VMs com acesso somente para leitura para coleta de logs e todos os logs são coletados em nome desse usuário temporário.

Os operadores construirão uma solicitação JSON e a publicarão no ponto final do serviço.

{

"commandList": [

{

"command": "dlgtMgmtGetLogs",

"commandArguments": [

"/var/log/cellos/exwmetrics.log"

]

}

]

}Privilégios do Operador:

- Privilégio de usuário do Oracle Linux: Não raiz

- É possível alternar de su para root: Não

- prisão de raiz: Sim

- Pode su em: Nenhum

- Executar como raiz: Não

- Privilégios de Rede: Não

- Acesso SSH: Não

Privilégios do Operador: Comandos do Sistema

Nenhuma

Privilégios do Operador: Comandos do Oracle Database e do Oracle Grid Infrastructure

Nenhuma

Privilégios do Operador: Comandos Especiais (propriedade do Controle de Acesso Delegado)

Nenhuma

Privilégios do Operador: Permissões da Pasta

-

Caminho da pasta:

/acfs01/Permissão:

R -

Caminho da pasta:

/var/log/cellos/**Permissão:

R -

Caminho da pasta:

/var/opt/oracle/**Permissão:

R(limitado apenas a logs -/var/opt/oracle/log,/var/opt/oracle/dbaas_acfs/log0 -

Caminho da pasta:

/opt/oracle/dcs/logPermissão:

R -

Caminho da pasta:

/opt/oracle/dcs/idempotencytoken_jobid_dbPermissão:

R -

Caminho da pasta:

/u02/oracle.ahfPermissão:

R -

Caminho da pasta:

/u02/app/oracle/diag/rdbmsPermissão:

R -

Caminho da pasta:

/opt/oracle.ExaWatcher/archivePermissão:

R -

Caminho da pasta:

/u01/app/grid/diagPermissão:

RPor exemplo:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch//u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

-

Caminho da pasta:

/var/log/cellosPermissão:

RPor exemplo:

/u02/app/oracle/product/19.0.0.0/dbhome_1/cfgtoollogs/opatch/lsinv/u02/app/oracle/product/19.0.0.0/dbhome_2/cfgtoollogs/opatch/

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso

Ação: Acesso à API do Database Cloud Service (DBaaS)

O Acesso à API do Database Cloud Service (DBaaS), identificado como DLGT_MGMT_DBAAS_API_ACCESS, permite que os Provedores de Serviço tenham acesso a um conjunto predefinido de APIs do OCI Database Cloud Service para iniciar a aplicação de patches ou outras operações de banco de dados em nome dos clientes.

allow any-user TO {CLOUD_VM_CLUSTER_UPDATE, CLOUD_EXADATA_INFRASTRUCTURE_UPDATE, VM_CLUSTER_UPDATE, EXADATA_INFRASTRUCTURE_UPDATE, EXADATA_INFRASTRUCTURE_INSPECT } IN tenancy where ALL { request.principal.type='dlgtmgmtresourceaccessrequest', request.principal.targetResourceId=target.resource.id }

allow any-user TO {DB_HOME_UPDATE, DB_HOME_INSPECT } IN tenancy where ALL { request.principal.type='dlgtmgmtresourceaccessrequest', request.principal.targetResourceId=target.resource.parent.id }Privilégios do Operador: Aplicação de Patch DBHome

Privilégios do Operador: Atualizações do Cluster de VMs (Atualizações de Patch de Grade/SO)

- ListExadataInfrastructures

- ListVmClusters

- ListVmClusterUpdates (Tipo de atualização: Upgrade de GI, Patch de GI, Atualização de GI)

- UpdateVmCluster

- ListCloudExadataInfrastructures

- ListCloudVmClusters

- ListCloudVmClusterUpdates (Tipo de atualização: Upgrade de GI, Patch de GI, Atualização de GI)

- UpdateCloudVmCluster

As APIs DBaaS e a política de IAM são específicas para aplicação de patches assistida. Para executar as APIs DBaaS em sua tenancy, primeiro adicione a política do serviço IAM.

Tópico pai: Aplicação de Ações no Delegar Controle de Acesso