Configurar Vários Segmentos de Identidade para o Oracle Integration Generation 2

Para o Oracle Integration Generation 2, o segmento primário (primordial) é automaticamente federado usando grupos pré-configurados. No entanto, você pode criar ambientes separados para um único serviço de nuvem ou aplicativo (por exemplo, criar um ambiente para desenvolvimento e um para produção), em que cada ambiente tem requisitos de identidade e segurança distintos. A implementação de um ou mais segmentos secundários permite criar e gerenciar várias instâncias do Oracle Identity Cloud Service para proteger seus aplicativos e serviços do Oracle Cloud.

Uma vez provisionado, você não pode alterar o segmento do Oracle Identity Cloud Service ou alterar a associação da instância do Oracle Integration para outro domínio do IAM.

![]() Este tópico só se aplica a tenancies que não usam domínios de identidades. Consulte Diferenças entre Tenancies com e sem Domínios de Identidades.

Este tópico só se aplica a tenancies que não usam domínios de identidades. Consulte Diferenças entre Tenancies com e sem Domínios de Identidades.

Você pode federar manualmente um ou mais segmentos secundários com o Oracle Cloud Infrastructure usando a federação IDP SAML na qual vários segmentos do Oracle Identity Cloud Service estão associados à mesma conta na nuvem. Observe que o proprietário da conta administra tanto segmentos primários quanto secundários, mas as identidades nos segmentos são isoladas umas das outras.

Para obter os benefícios de usar várias instâncias do Oracle Identity Cloud Service, consulte Sobre Várias Instâncias.Siga as etapas abaixo para federar manualmente um segmento secundário para sua conta na nuvem. Você deve ser o proprietário da conta.

- Definir uma Convenção de Nomenclatura de Segmento

- Criar um Grupo do IDCS para Usuários de Segmento Secundário

- Crie um Cliente OAuth no Segmento Secundário

- Crie um Grupo do Oracle Cloud Infrastructure para Usuários de Segmento Secundário

- Criar a Federação e Seu Mapeamento de Grupo

- Criar uma Política do Oracle Cloud Infrastructure para Usuários Federados Criarem Instâncias

- Forneça Acesso a um Segmento Federado no Grupo de Console do Oracle Cloud Infrastructure para Usuários de Segmento Secundário

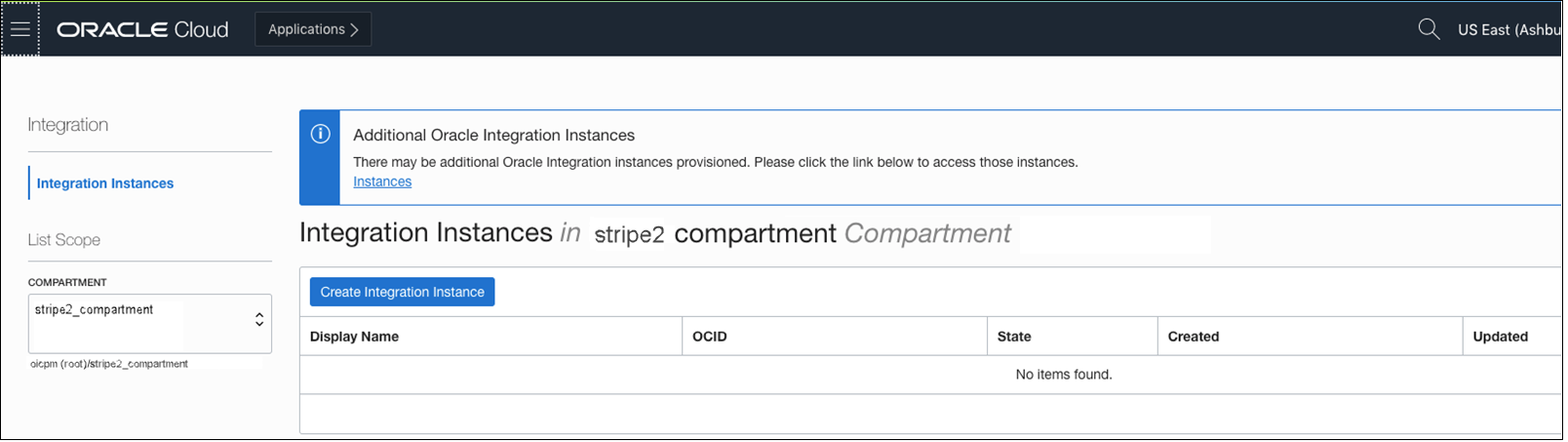

- Criar Instâncias do Oracle Integration no Compartimento de Segmento Secundário

Definir uma Convenção de Nomeação de Segmento

Como prática recomendada, defina um <stripename> para todas as entidades que você criará específicas para o segmento. A identificação exclusiva de configurações associadas a um segmento é importante, principalmente quando vários segmentos são configurados.

Nas seções a seguir, você usará stripename nestas entidades:

| Entidade | Convenção de nomenclatura |

|---|---|

|

Grupo do IDCS |

|

|

Grupo do OCI |

|

|

Compartimento |

|

|

Provedor de identidades |

|

|

Política |

|

|

Instrução da Política |

|

Criar um Grupo do IDCS para Usuários de Segmento Secundário

No IDCS, crie um grupo no segmento secundário e adicione usuários do segmento secundário ao grupo.

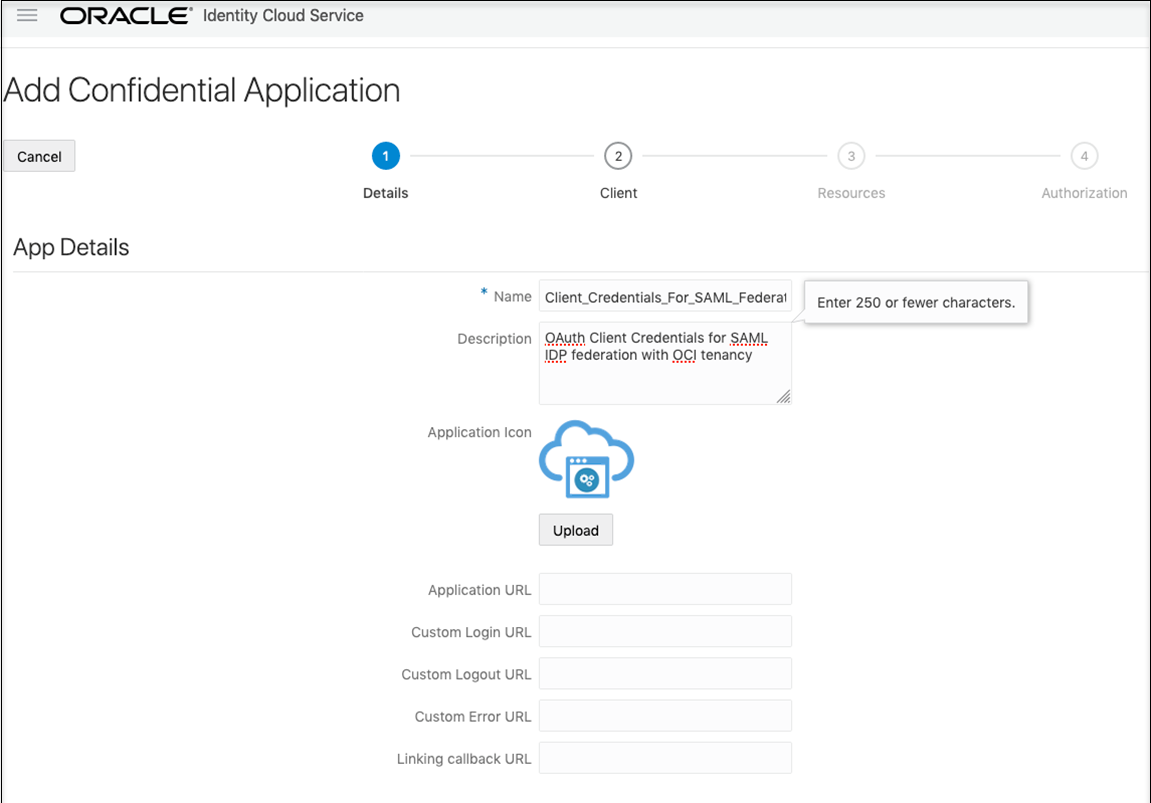

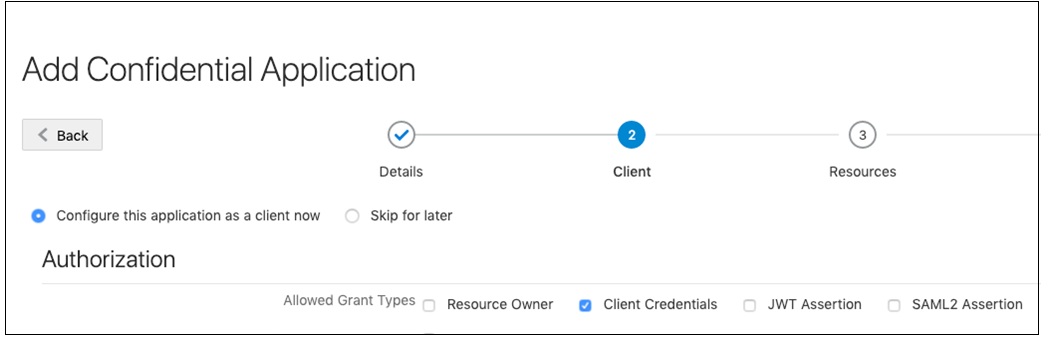

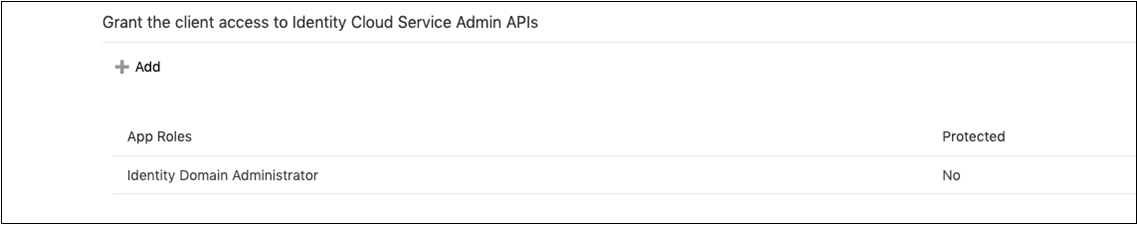

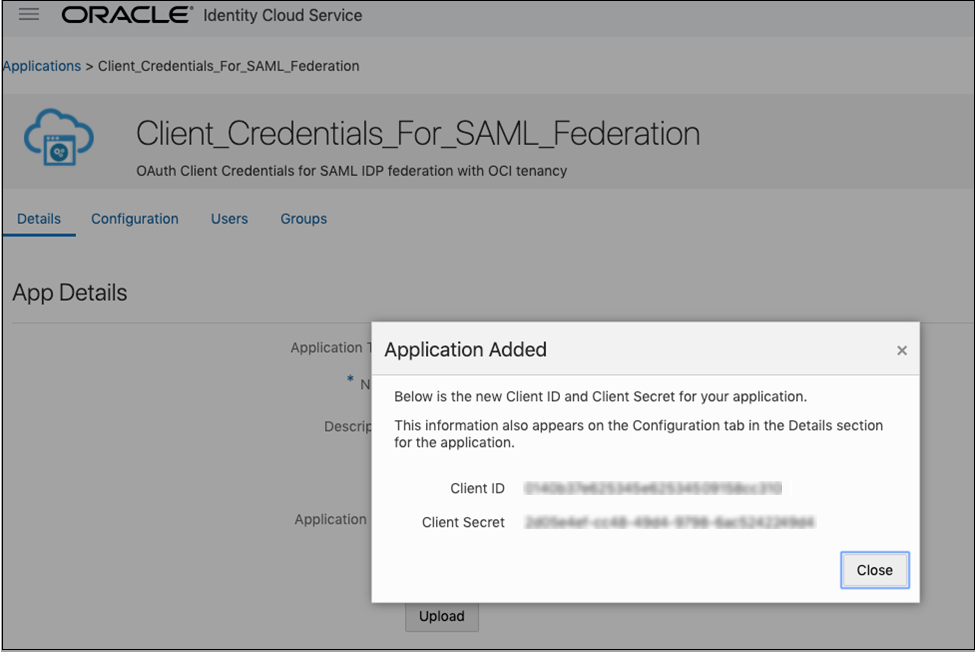

Crie um Cliente OAuth no Segmento Secundário

Crie um aplicativo confidencial do IDCS que use credenciais do cliente OAuth e receba a atribuição de administrador de domínio do IDCS. Você deve criar um aplicativo confidencial por segmento secundário.

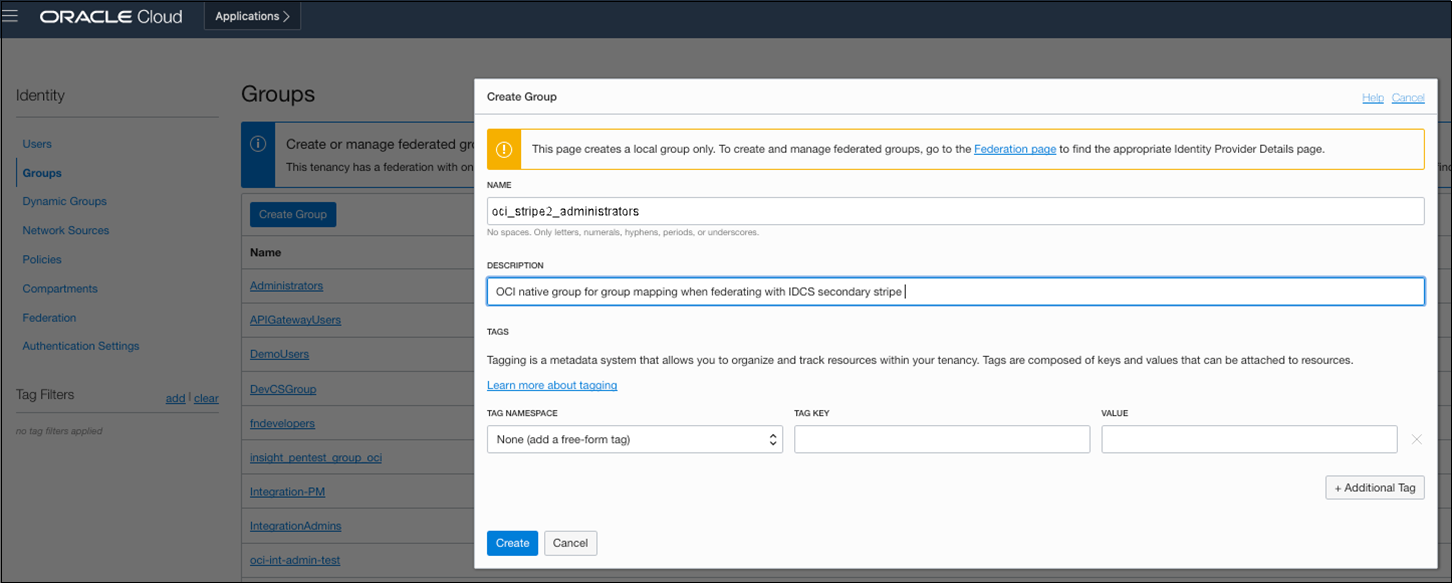

Criar um Grupo do Oracle Cloud Infrastructure para Usuários de Segmento Secundário

Esse grupo é necessário porque a federação SAML IDP do Oracle Cloud Infrastructure requer o mapeamento de grupos para federar usuários do IDP (IDCS) federado e a associação de grupos nativos do OCI é necessária para definir e conceder permissões do Oracle Cloud Infrastructure (políticas) para usuários federados.

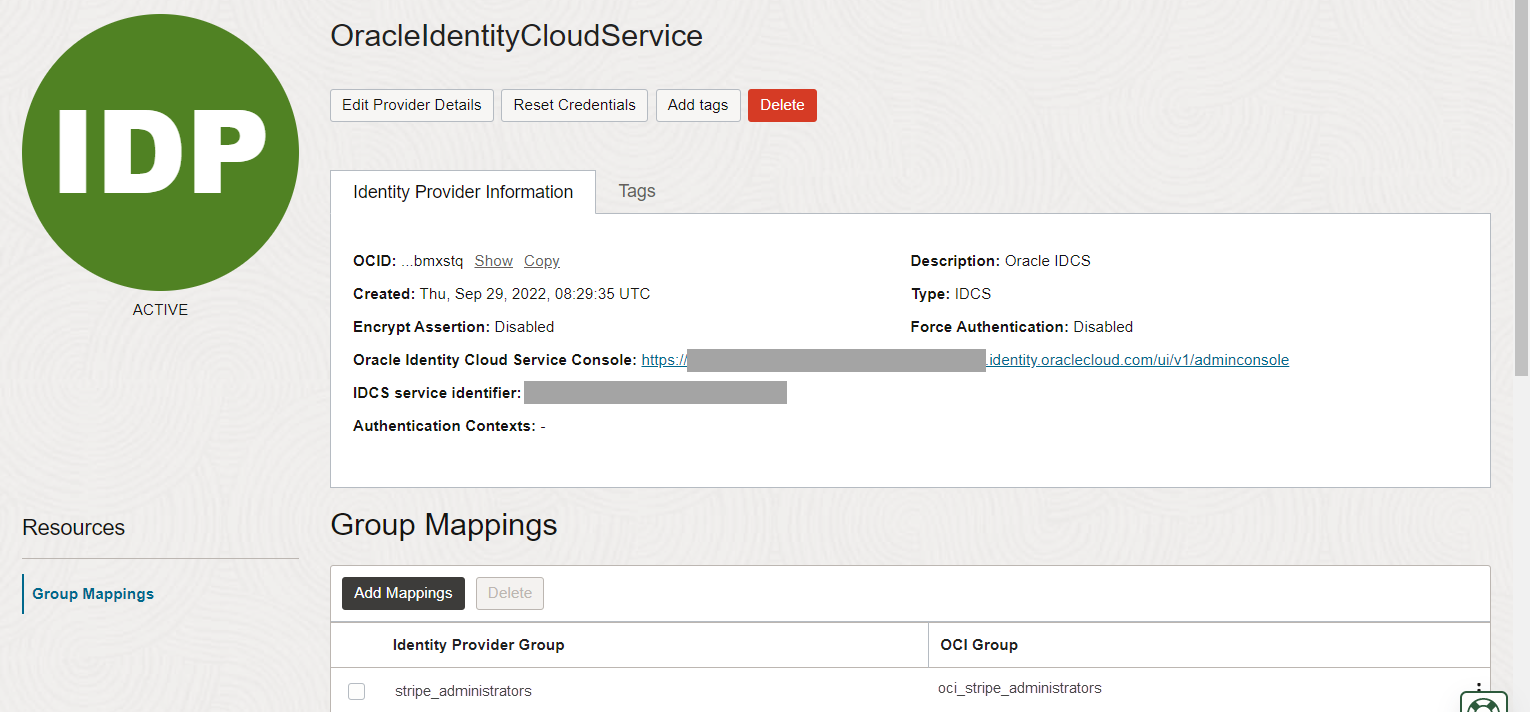

Criar a Federação e Seu Mapeamento de Grupo

Agora que você tem os grupos do IDCS e do Oracle Cloud Infrastructure criados e as informações do cliente necessárias, crie o provedor de identidades do IDCS e mapeie os grupos.

Criar uma Política do Oracle Cloud Infrastructure para Usuários Federados Criarem Instâncias

Com a federação concluída, configure políticas do Oracle Cloud Infrastructure que permitam que usuários federados do segmento secundário do IDCS criem instâncias do Oracle Integration. Como um padrão comum, a política tem escopo em um compartimento.

Forneça Acesso a um Segmento Federado no Grupo de Console do Oracle Cloud Infrastructure para Usuários de Segmento Secundário

Execute etapas adicionais para ativar o administrador de faixas secundário e todos os outros usuários de faixas secundárias para ver faixas sob federação.

Quando você se conectar como usuário no grupo acima do Oracle Identity Cloud Service, poderá criar usuários e grupos na console do Oracle Cloud Infrastructure e designar permissões como faria em uma faixa principal.

Informações adicionais sobre cláusulas where

Suponha que você defina uma política para um grupo (como no exemplo mostrado abaixo) que use o verbo gerenciar com uma cláusula where restringindo-a a um provedor de identidades específico (ocid).

Exemplo de política:

allow group OCISecStripeAdmin to manage identity-providers in tenancy where target.identity-provider.id='ocid1.saml2idp.oc1..aaaaaaaa...’

Quando um usuário do grupo faz log-in na Console do Oracle Cloud Infrastructure e navega até a página Federação, a seguinte mensagem é exibida na tabela: Falha na autorização ou o recurso solicitado não foi encontrado.

A adição da seguinte política adicional permite que os usuários do grupo naveguem para a mesma página e vejam os provedores de identidade. Eles podem inspecionar ambos, mas só podem ver os mapeamentos de grupo (leitura) do provedor de identidades permitido:

Política de exemplo adicional: allow group OCISecStripeAdmin to inspect identity-providers in tenancy