Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Siga os Pacotes na Arquitetura de Roteamento de VCN do Hub e do Spoke dentro do Oracle Cloud Infrastructure

Introdução

Instâncias, bancos de dados e serviços de rede são os blocos de construção típicos da aplicação dentro da Oracle Cloud Infrastructure (OCI). Quando construímos um aplicativo na rede, é uma boa prática saber se o tráfego que você está enviando de uma fonte está chegando ao destino. A OCI oferece o Network Path Analyzer para verificar o caminho, mas às vezes você quer ter um pouco mais de informações sobre o que está acontecendo nos próprios endpoints em uma base hop-by-hop.

Este tutorial fornecerá alguns cenários que você pode usar para seguir seus pacotes em uma arquitetura de rede hub e spoke dentro da OCI.

Cenários de Fluxo de Roteamento

Vários cenários de fluxo de roteamento são aplicáveis em uma arquitetura de roteamento de VCN hub e spoke.

- Cenário 1: Seguir o Pacote de uma Instância de VCN Spoke para outra Instância de VCN Spoke

- Cenário 2: Seguir o Pacote da Instância da VCN Spoke para a Instância do Hub

- Cenário 3: Seguir o Pacote da Instância do Hub para a Instância da VCN Spoke

- Cenário 4: Seguir o Pacote da Instância de VCN Spoke para a Internet

- Cenário 5: Seguir o Pacote da Instância de VCN Spoke para a Rede de Serviços do OCI

- Cenário 6: Seguir o Pacote da Instância do Hub para a Internet

- Cenário 7: Seguir o Pacote da Internet para a Instância do Hub

- Cenário 8: Siga o Pacote de On-Premises para a Instância de VCN Spoke

- Cenário 9: Siga o Pacote da Instância de VCN Spoke para o Local

- Cenário 10: Siga o Pacote do Computador Remoto para o Balanceador de Carga para a Instância de VCN Falada

Nós só vamos explicar como você pode seguir o pacote com o Cenário 1. Para os outros cenários, você pode usar o mesmo método.

Objetivos

- Este tutorial demonstrará um método para rastrear pacotes de rede em um ambiente de tenant da OCI utilizando uma arquitetura de roteamento de rede Hub e Spoke. Usaremos a combinação de capturas de pacote, TCPdumps e log no nível da sub-rede dentro de VCNs para coletar os dados necessários. Através da análise de dados subsequentes, identificaremos o caminho completo do pacote. Essa abordagem facilitará a solução de problemas de conectividade de ponta a ponta e será fácil encontrar em qual salto um possível problema ocorre.

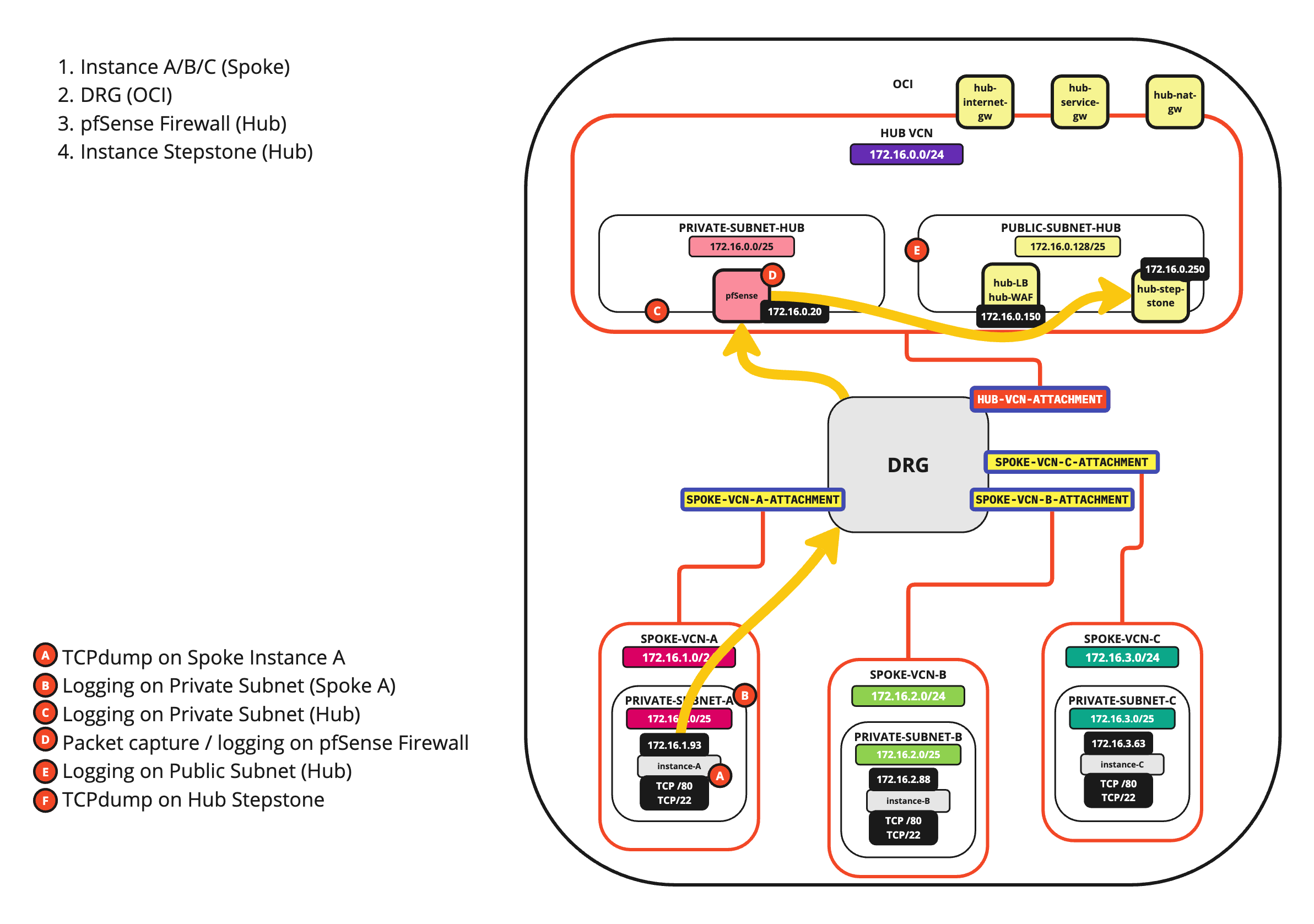

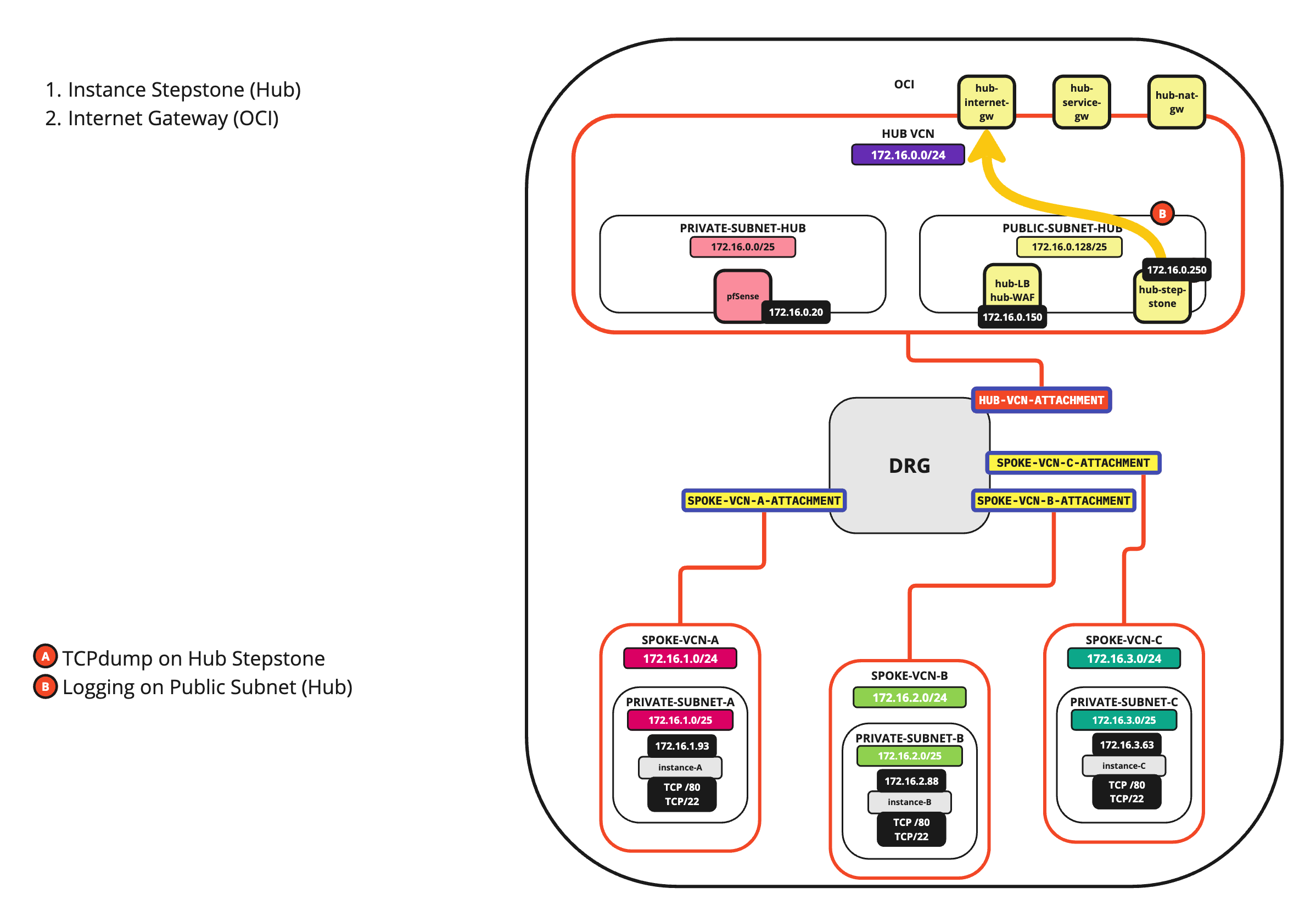

Cenário 1: Seguir o Pacote de uma Instância de VCN Spoke para outra Instância de VCN Spoke

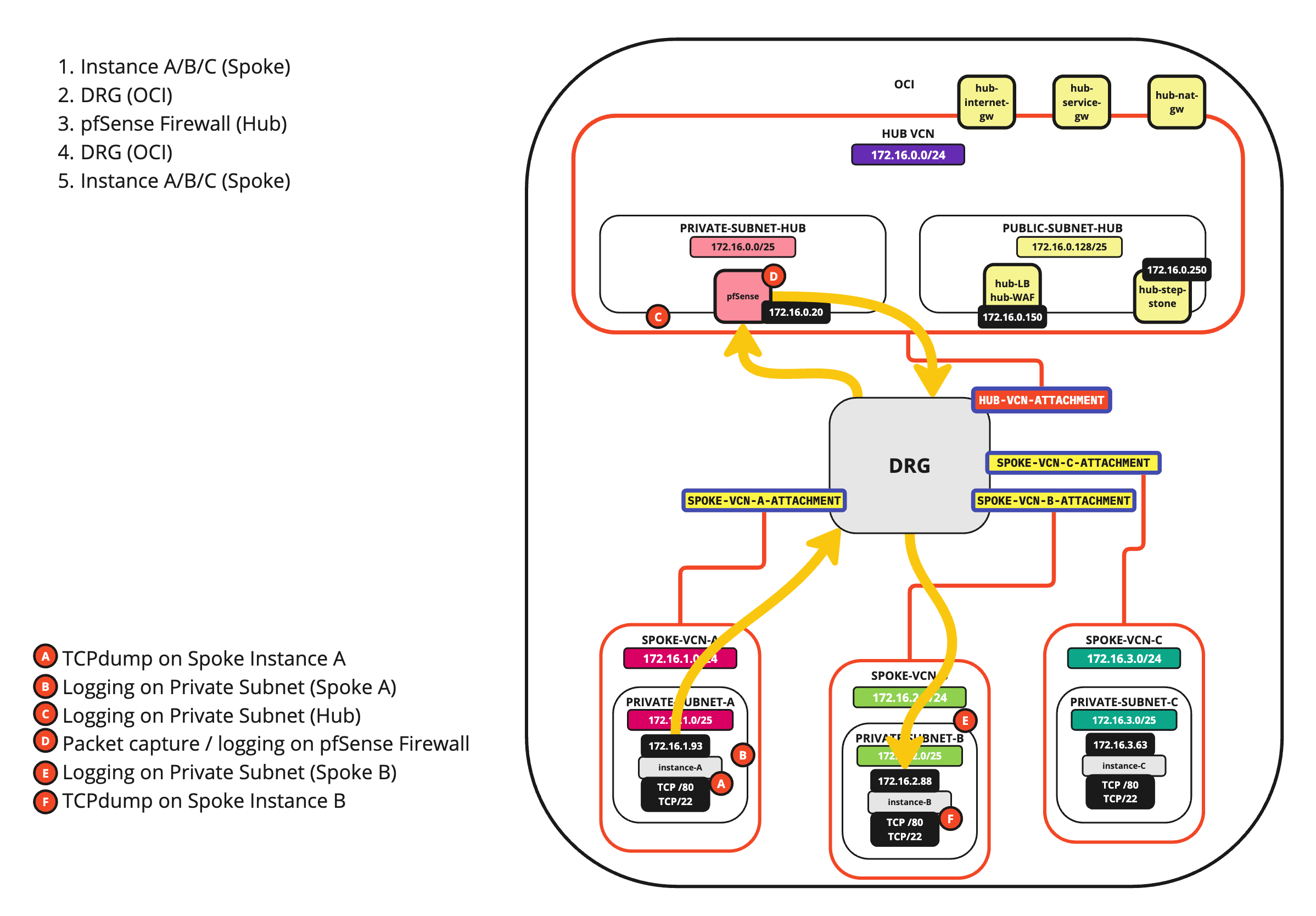

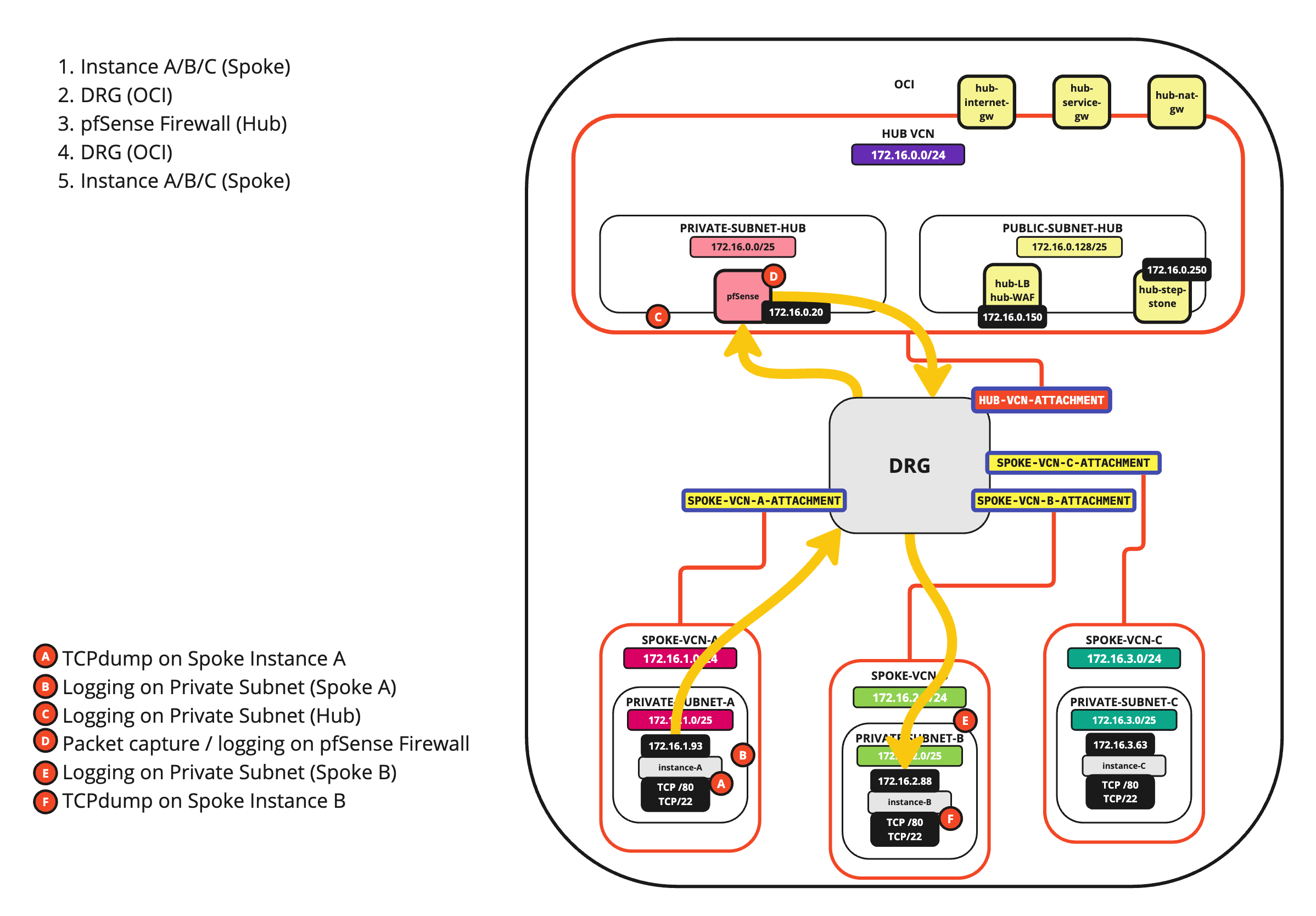

Neste cenário, vamos seguir o pacote de uma instância da VCN spoke para uma instância em outra VCN spoke.

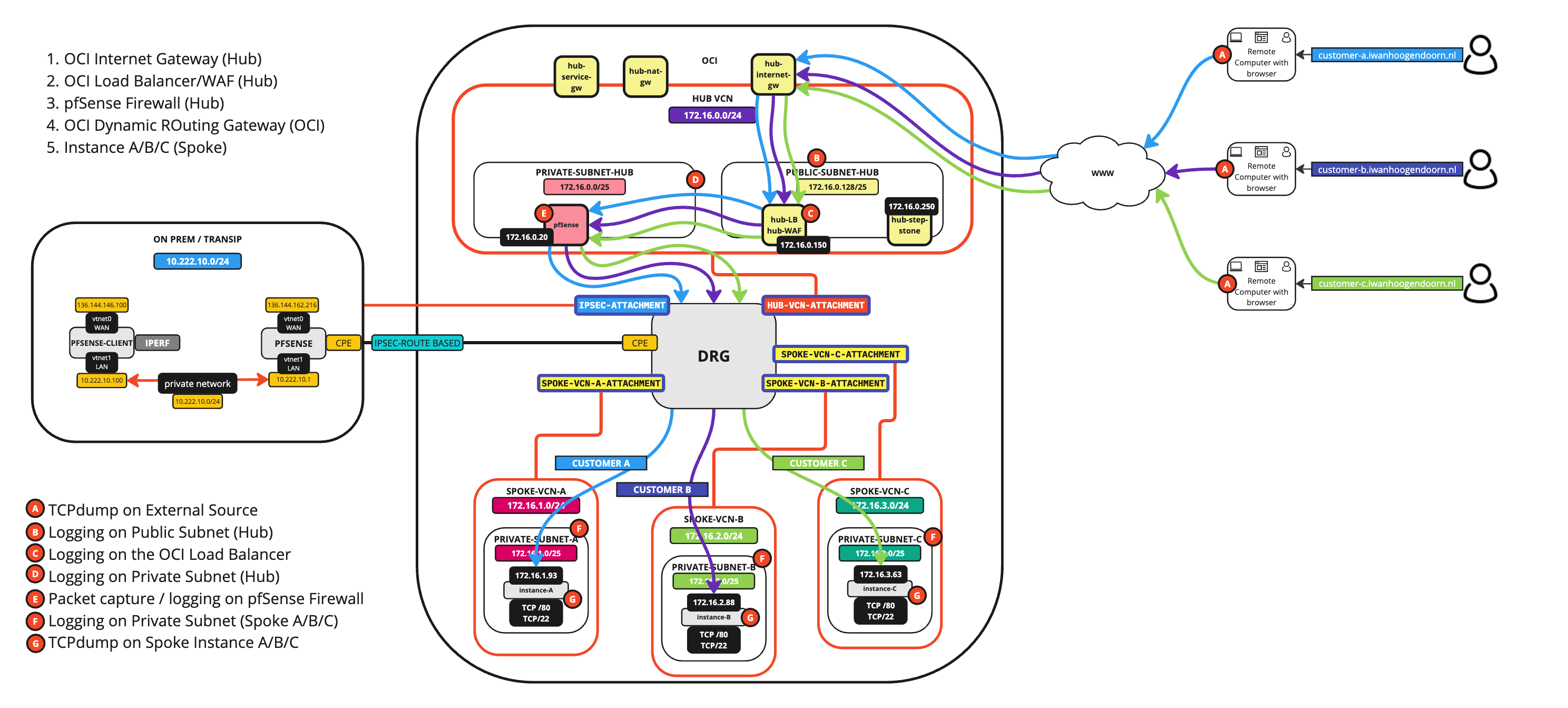

O diagrama a seguir é mostrado com os hops especificados. Os pontos A a F indicam os locais onde você pode ativar alguma forma de registro em log ou captura de pacotes. Vamos explorar todos esses lugares um a um para que possamos seguir o pacote.

Precisamos determinar nossa origem, destino e a porta com a qual vamos testar. Isso garantirá que tenhamos uma maneira direcionada de analisar o pacote sem distração.

Neste exemplo, usaremos a origem, o destino e a porta a seguir.

| Origem | Destino | Porta de Destino |

|---|---|---|

| 172.16.1.93 | 172.16.2.88 | TCP/80 |

Para iniciar essa jornada corretamente, a ordem das operações é importante para ser o mais eficaz possível com a configuração do registro em log, captura e coleta das informações corretamente.

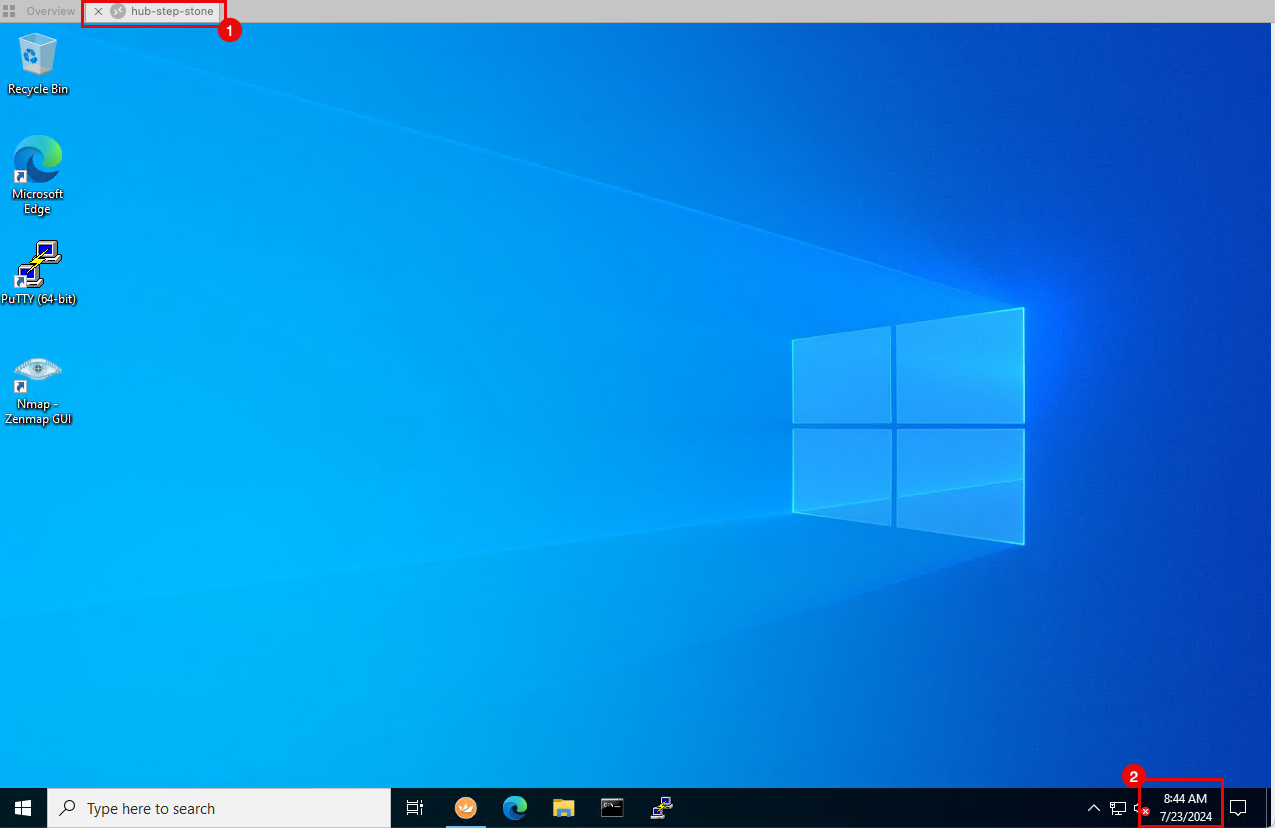

Tarefa 1: Anotar o Tempo

-

Neste tutorial, estamos usando um computador central para coletar todos os dados.

-

Anote o horário em que você inicia a análise. Para este exemplo, é

8:44AM.

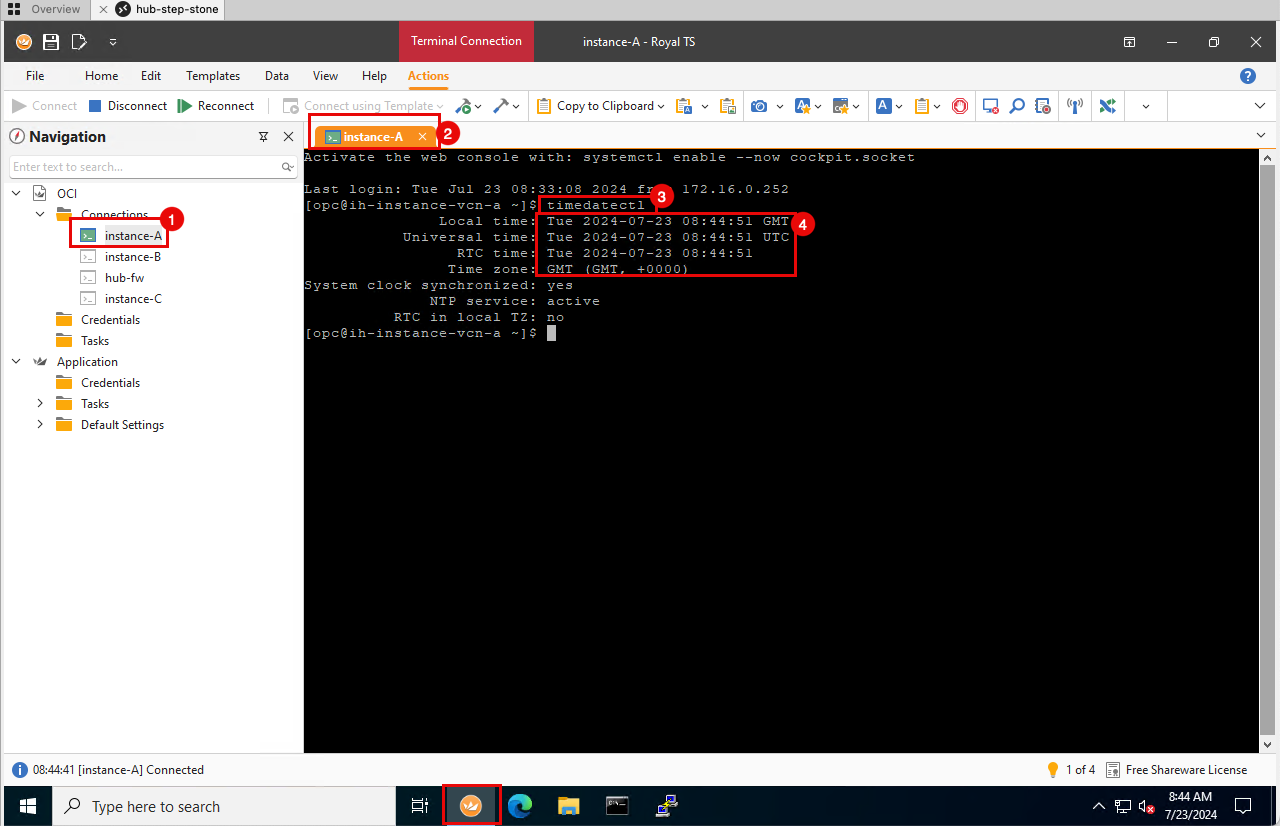

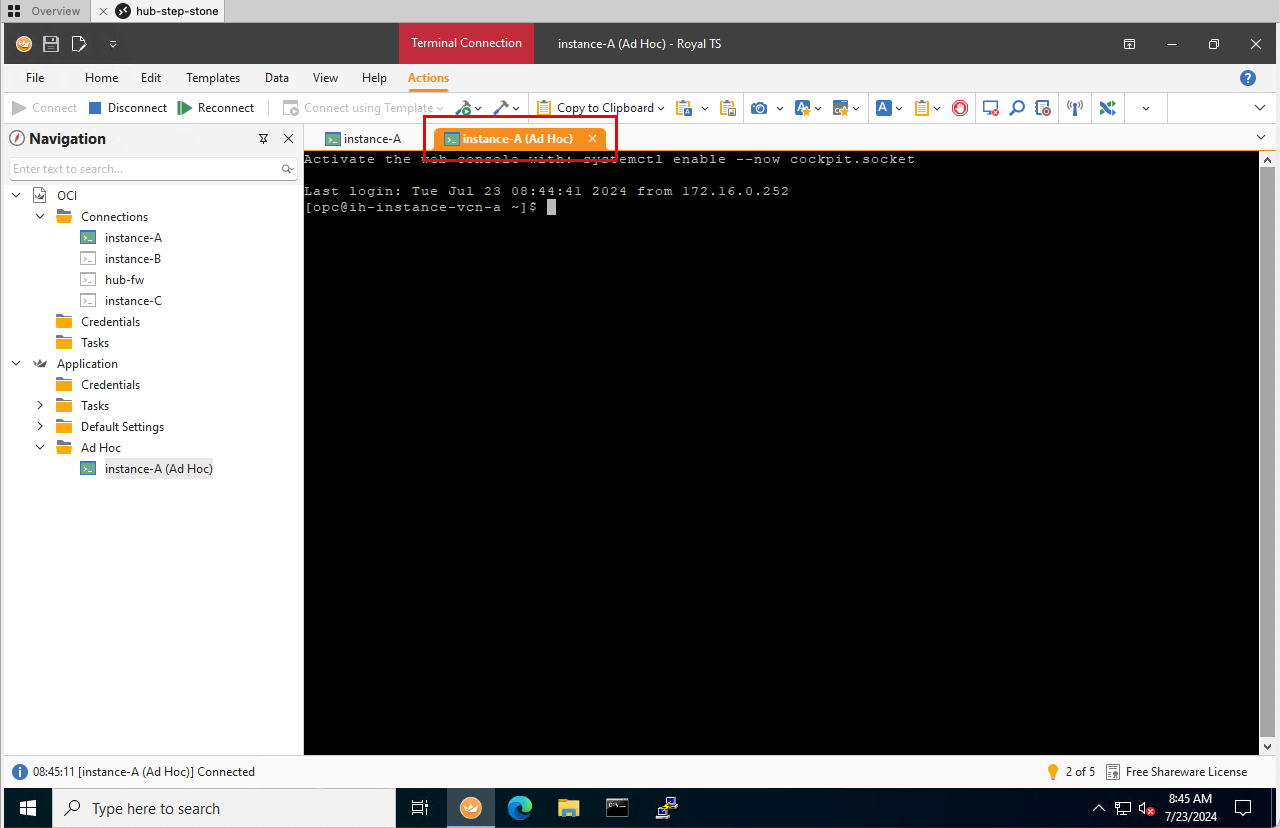

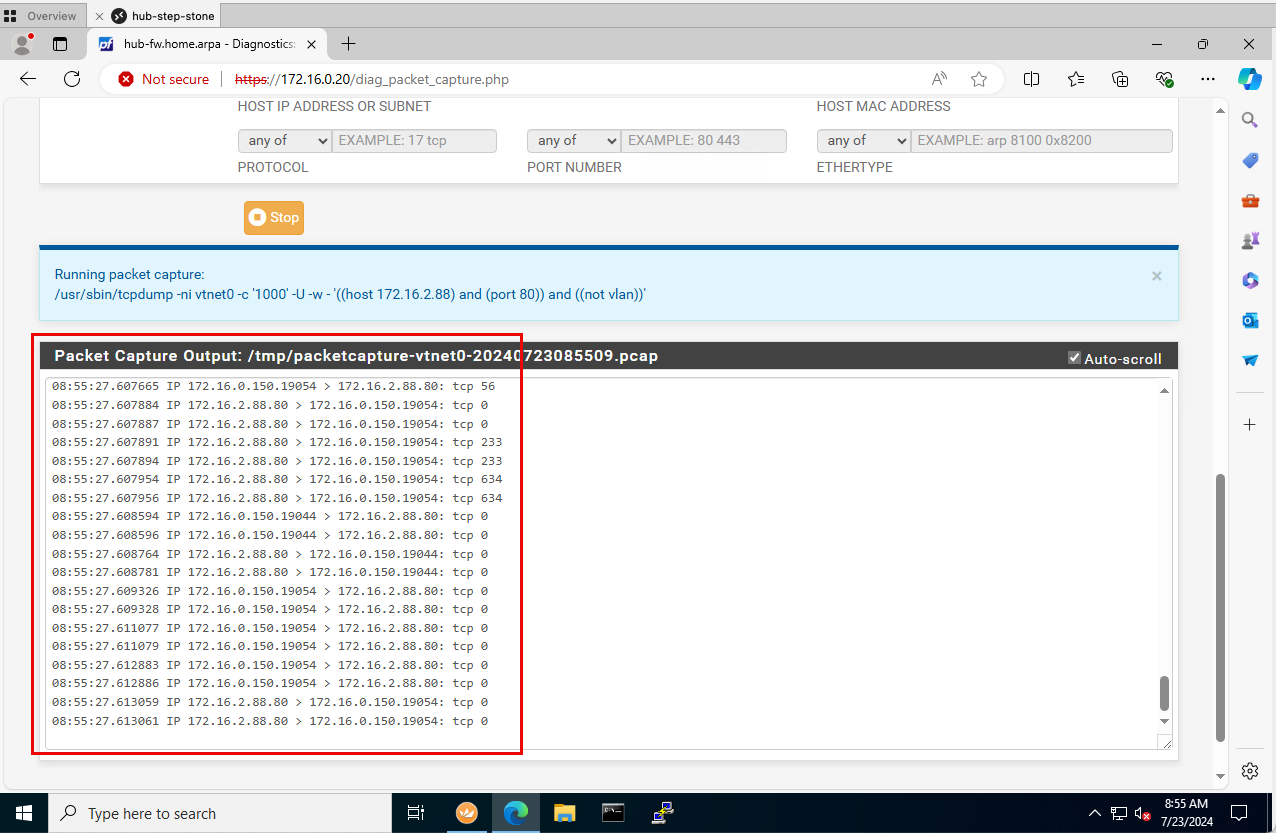

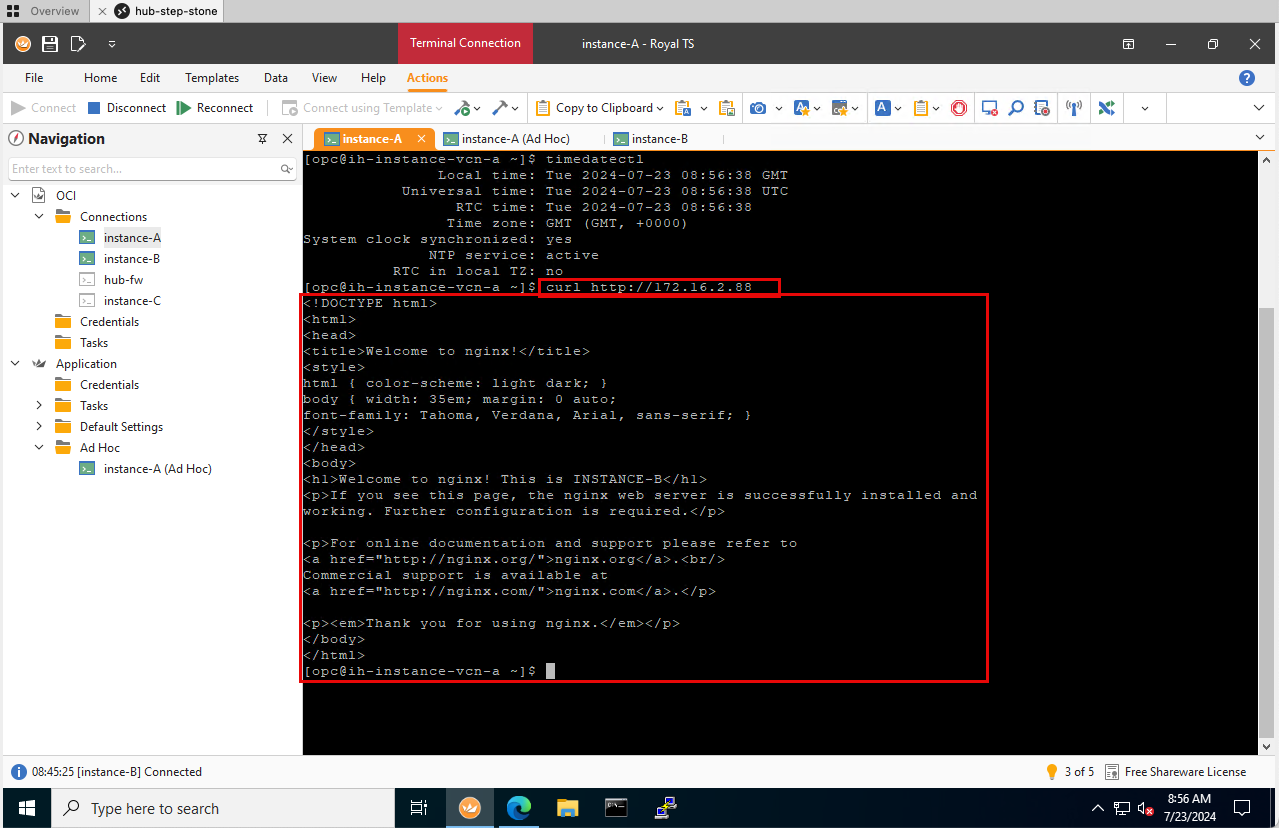

Tarefa 2: Abrir a Primeira Sessão SSH na Instância A

-

Usaremos essa sessão para iniciar a conexão HTTP com o destino.

- Conecte-se com SSH ao terminal da Instância A localizada na VCN A.

- Tente usar uma conexão com guias. Isso permite alternar rapidamente entre as sessões.

- Execute o comando

timedatectlpara obter o horário atual da instância. - Certifique-se de que o tempo definido é ok. Para este exemplo, é

8:44AM.

Tarefa 3: Abrir uma Segunda Sessão SSH na Instância A

-

Abra uma segunda conexão com a Instância A localizada na VCN A.

-

Usaremos essa sessão para ativar os comandos

tcpdumppara que possamos iniciar o pacote a seguir usandotcpdump.

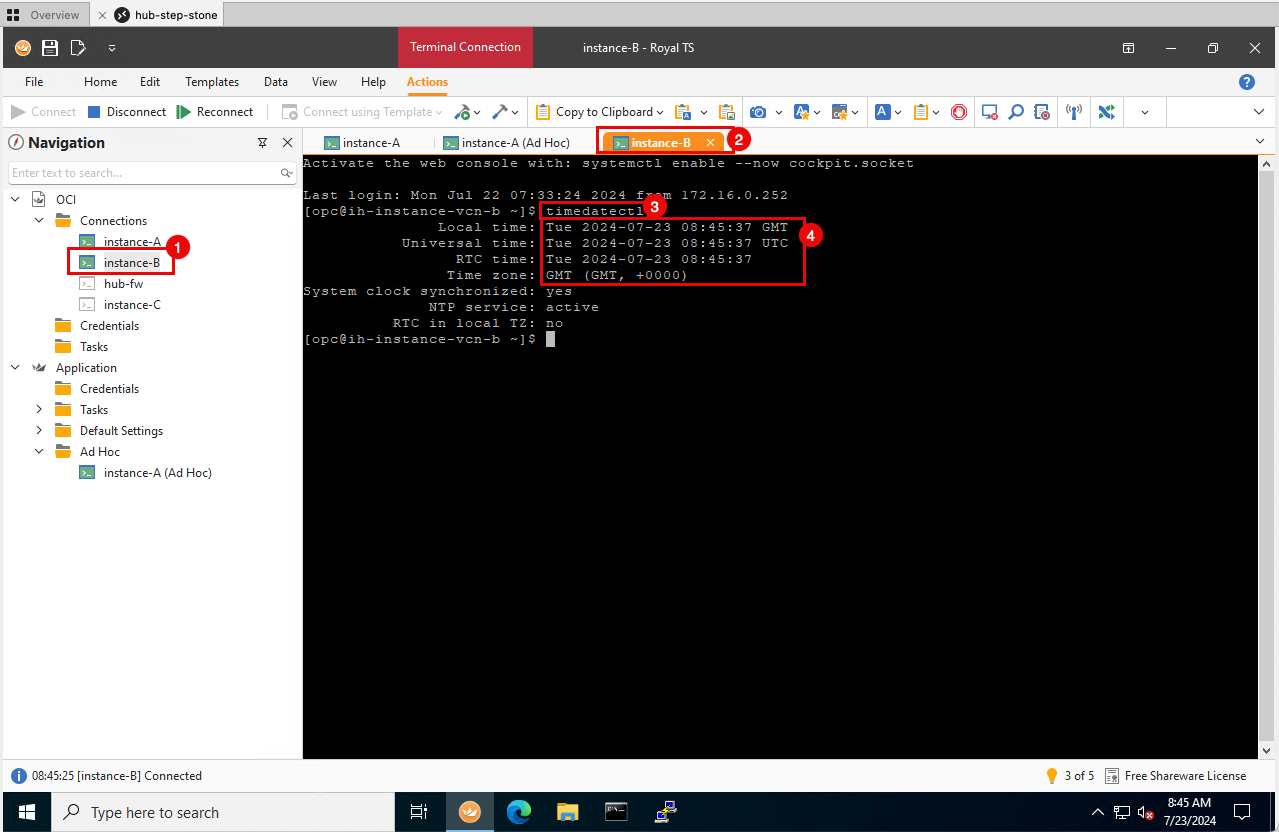

Tarefa 4: Abrir uma Sessão SSH na Instância B

-

Usaremos essa sessão para receber a conexão HTTP da origem.

- Conecte-se com SSH ao terminal da Instância B localizada na VCN B.

- Tente usar uma conexão com guias. Isso permite alternar rapidamente entre as sessões.

- Execute o comando

timedatectlpara obter o horário atual da instância. - Certifique-se de que o tempo definido é ok. Para este exemplo, é

8:45 AM.

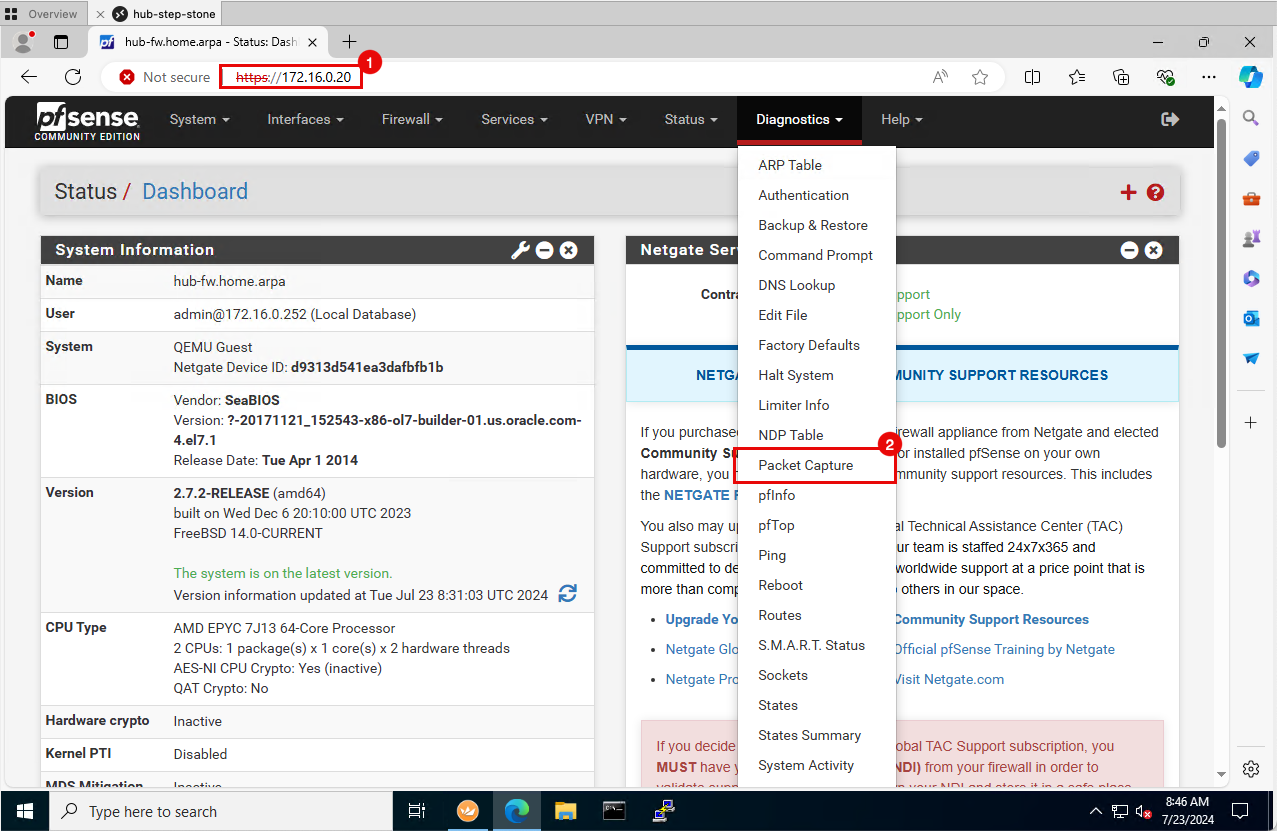

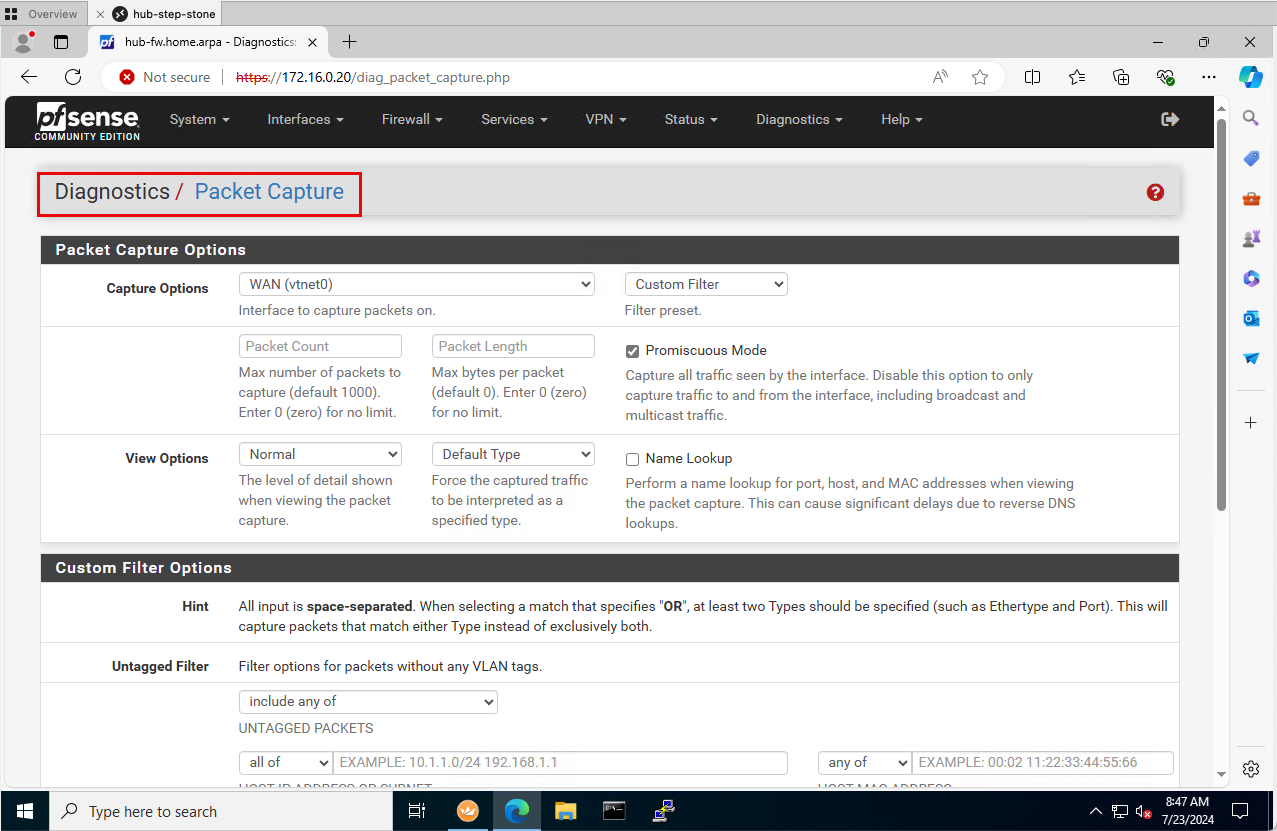

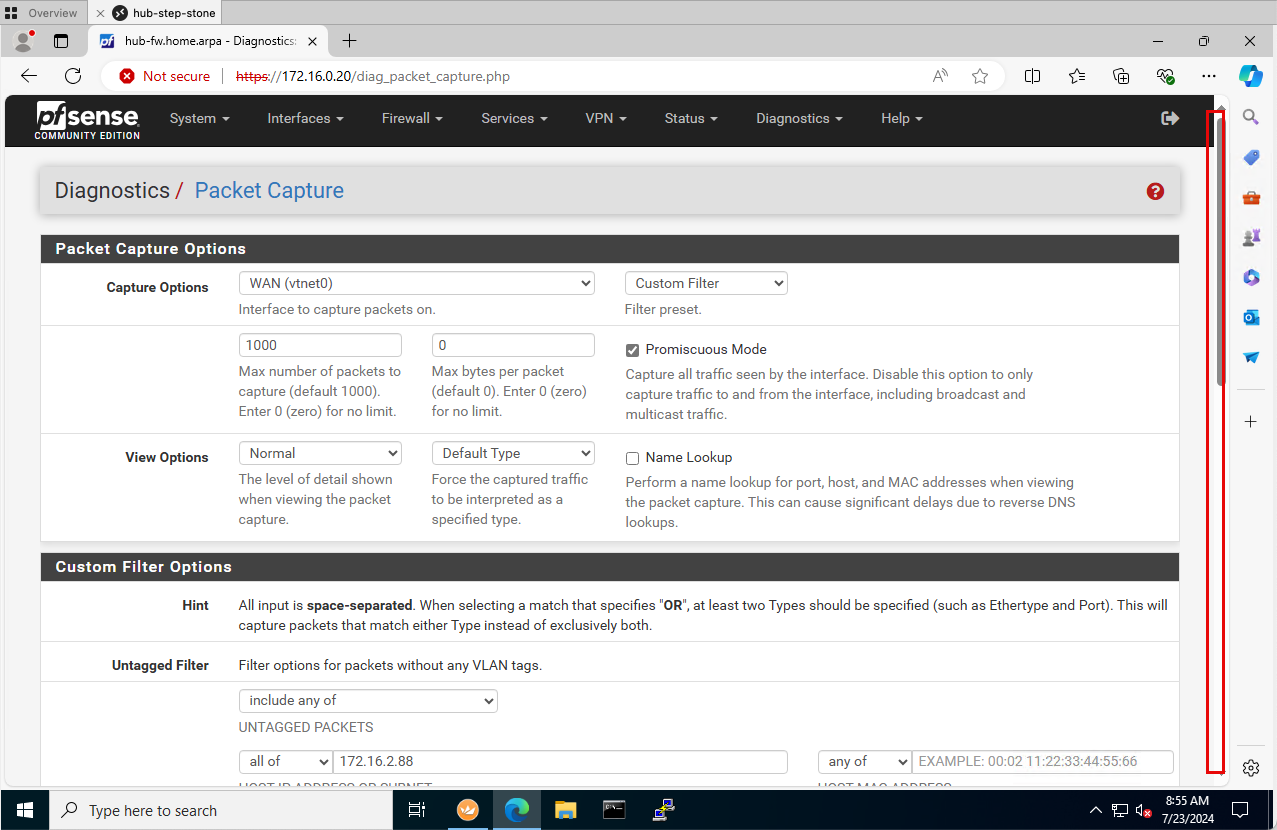

Tarefa 5: Abrir uma Sessão Web no Firewall pfSense

-

Como estamos usando uma arquitetura de roteamento de Hub e VCN Falada, o tráfego transitará o firewall pfSense se o tráfego estiver fluindo de um spoke para outro spoke. O firewall pfSense permitirá ou negará o tráfego. Queremos ver isso no firewall pfSense usando as capturas de pacote.

- Abra a console de gerenciamento de firewall pfSense.

- Clique em Diagnóstico e Captura de Pacote.

-

Você será redirecionado para a página Captura de Pacote. Não inicie a captura de pacotes, só queremos tê-la aberta.

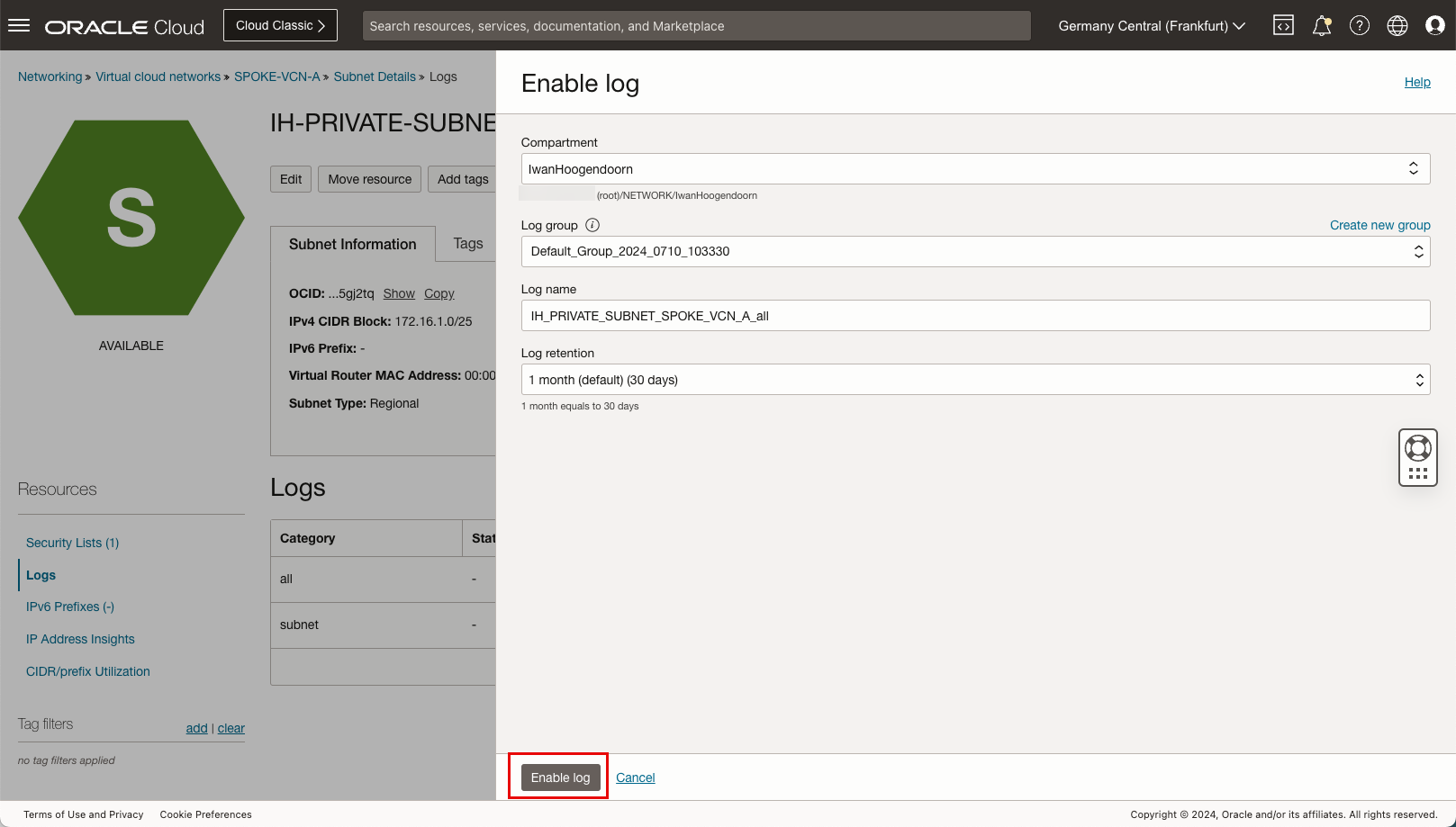

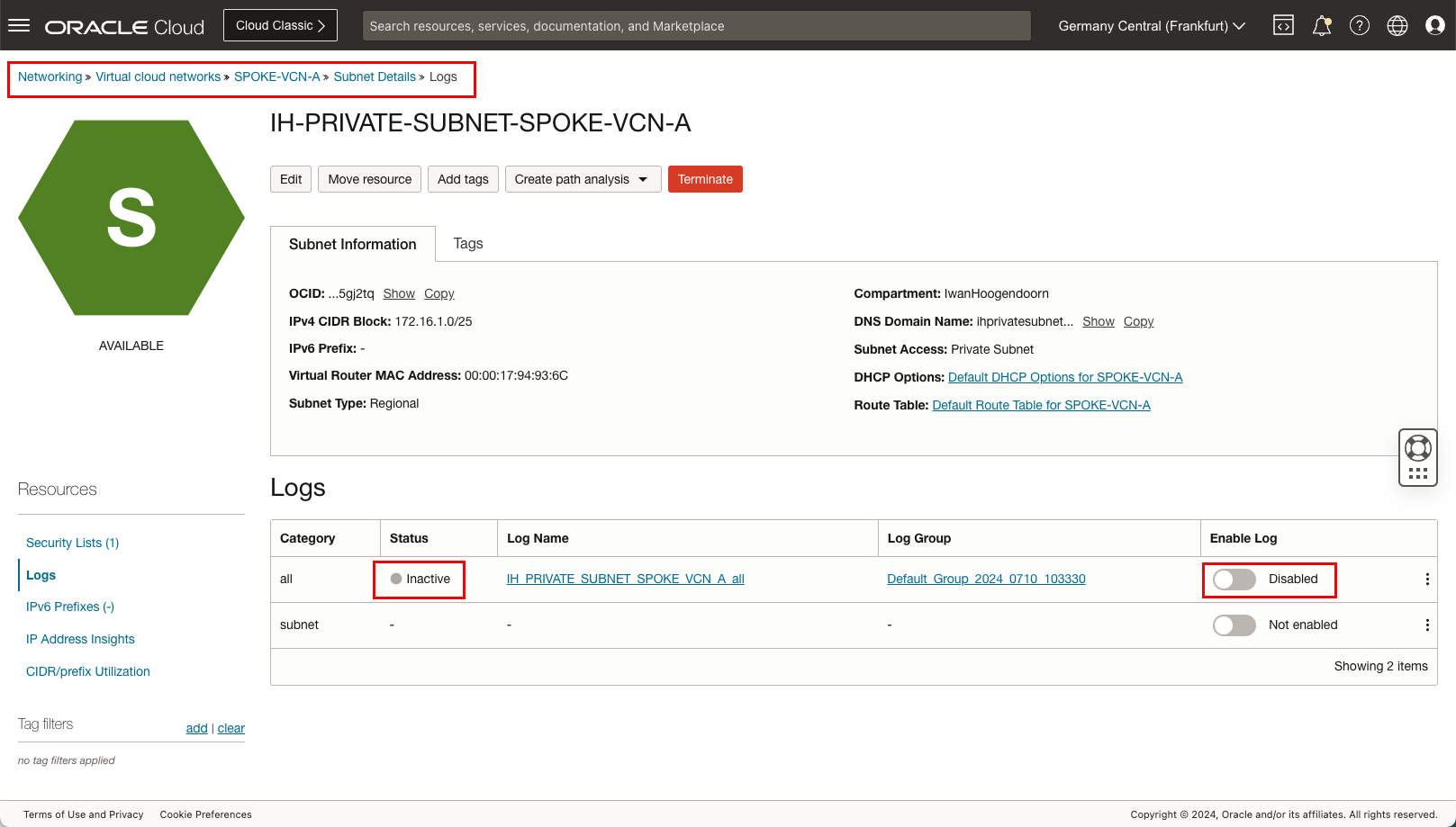

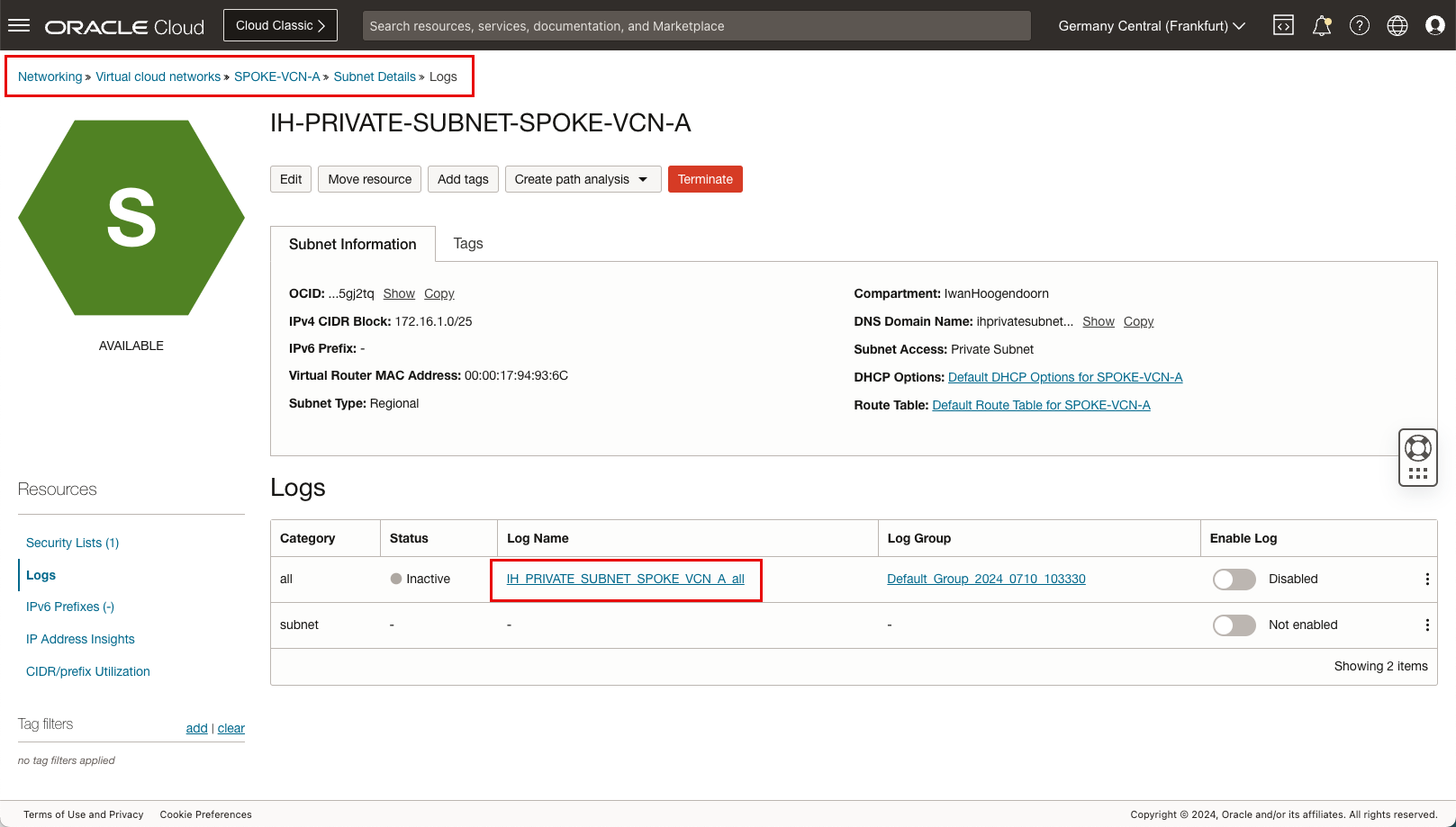

Tarefa 6: Ativar Log (Todos os Logs) na Sub-rede Privada Spoke A

-

Como nossa origem está anexada à sub-rede privada na VCN spoke A, ativaremos o log no nível da sub-rede na VCN.

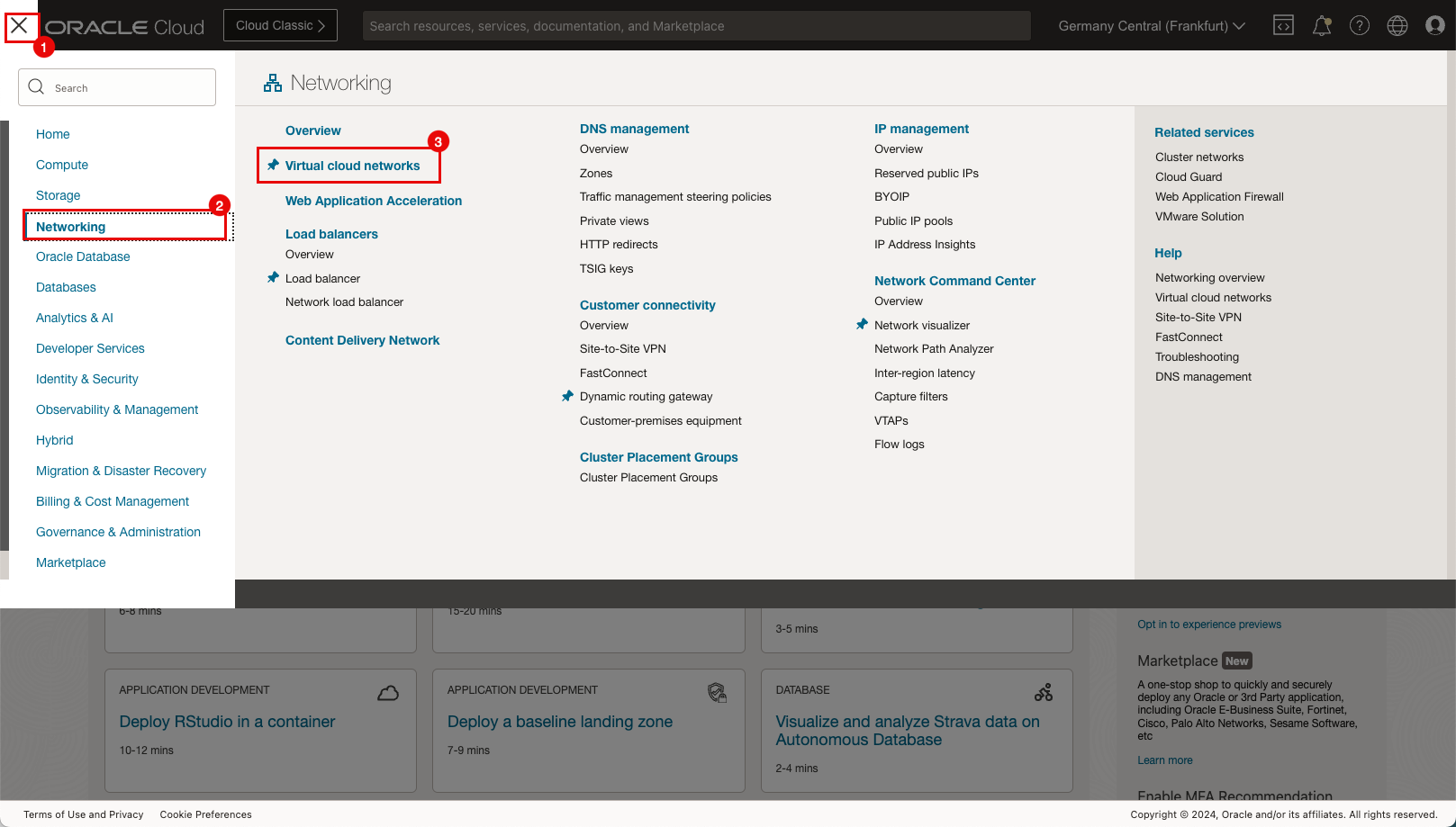

- Clique no menu de hambúrguer (≡) no canto superior esquerdo.

- Clique em Rede.

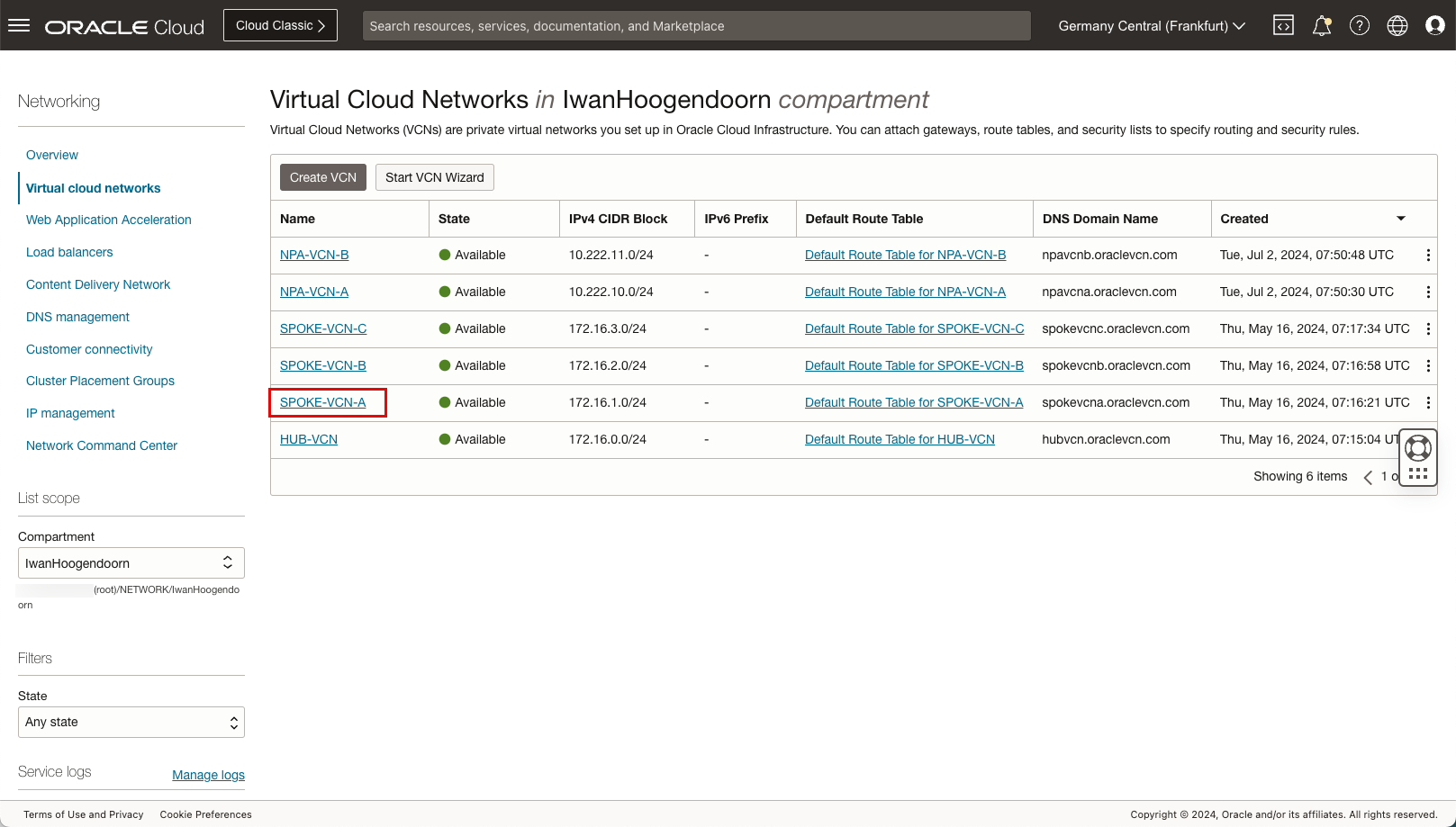

- Clique em Redes virtuais na nuvem.

-

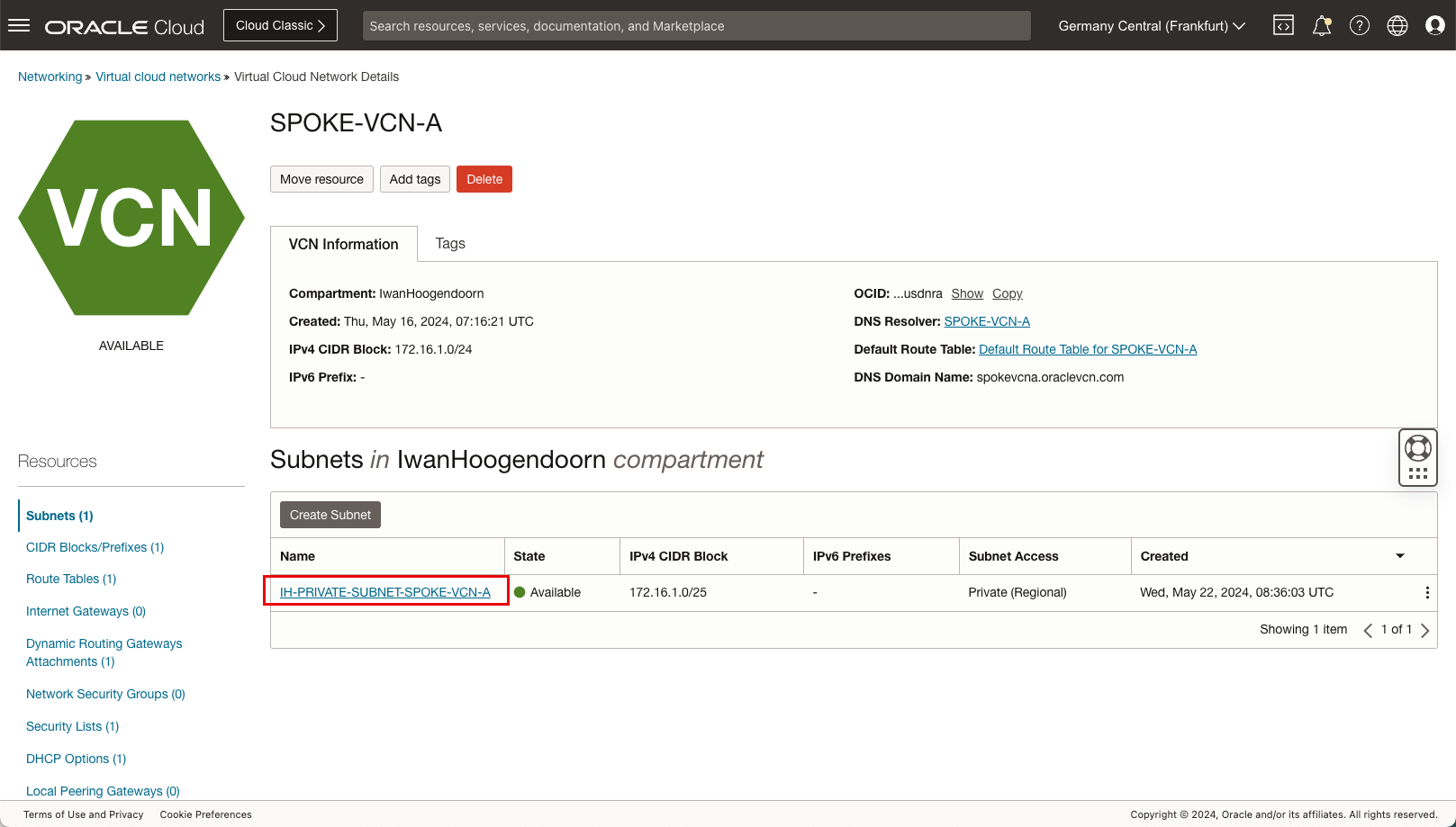

Clique em spoke A VCN.

-

Clique em uma sub-rede privada dentro da VCN A.

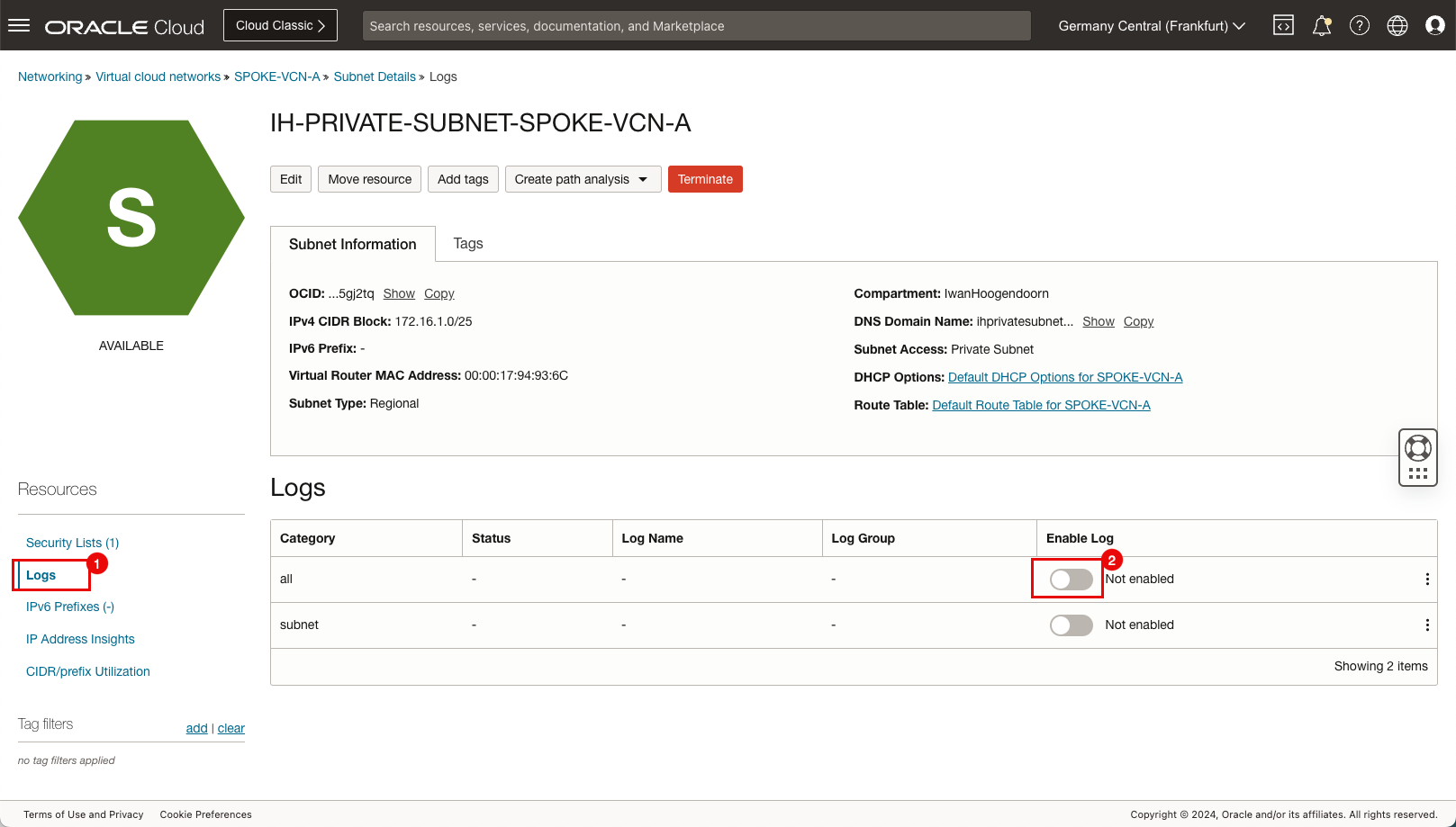

- Clique em Logs.

- Selecione Ativar Log para todos os logs e defina-o como ativado.

-

Mantenha todas as definições de log padrão e clique em Ativar log.

-

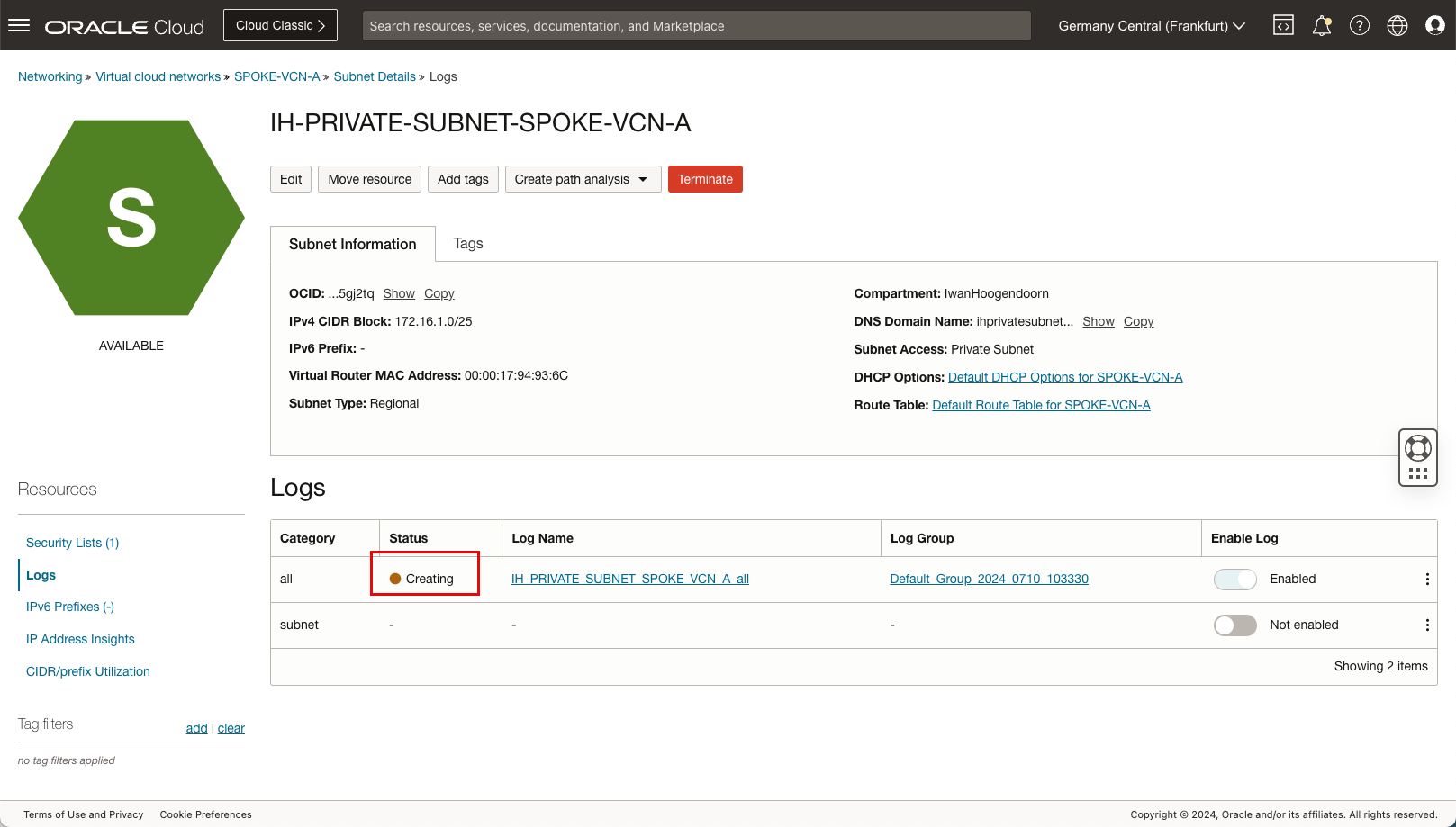

Observe que o status é Criando.

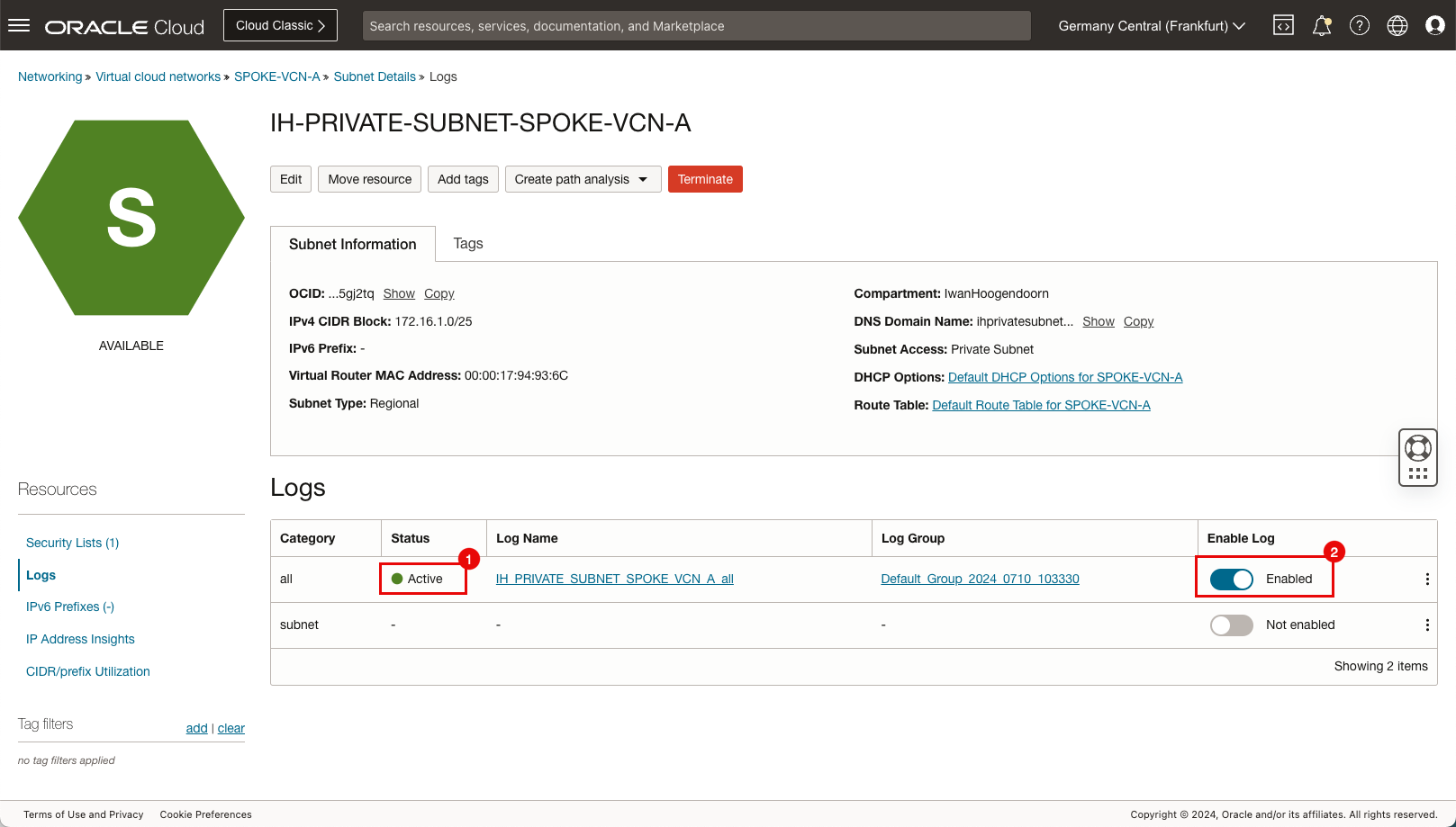

- Após alguns minutos, o status será alterado para Ativo.

- Observe que a opção Ativar log para todos está Ativada.

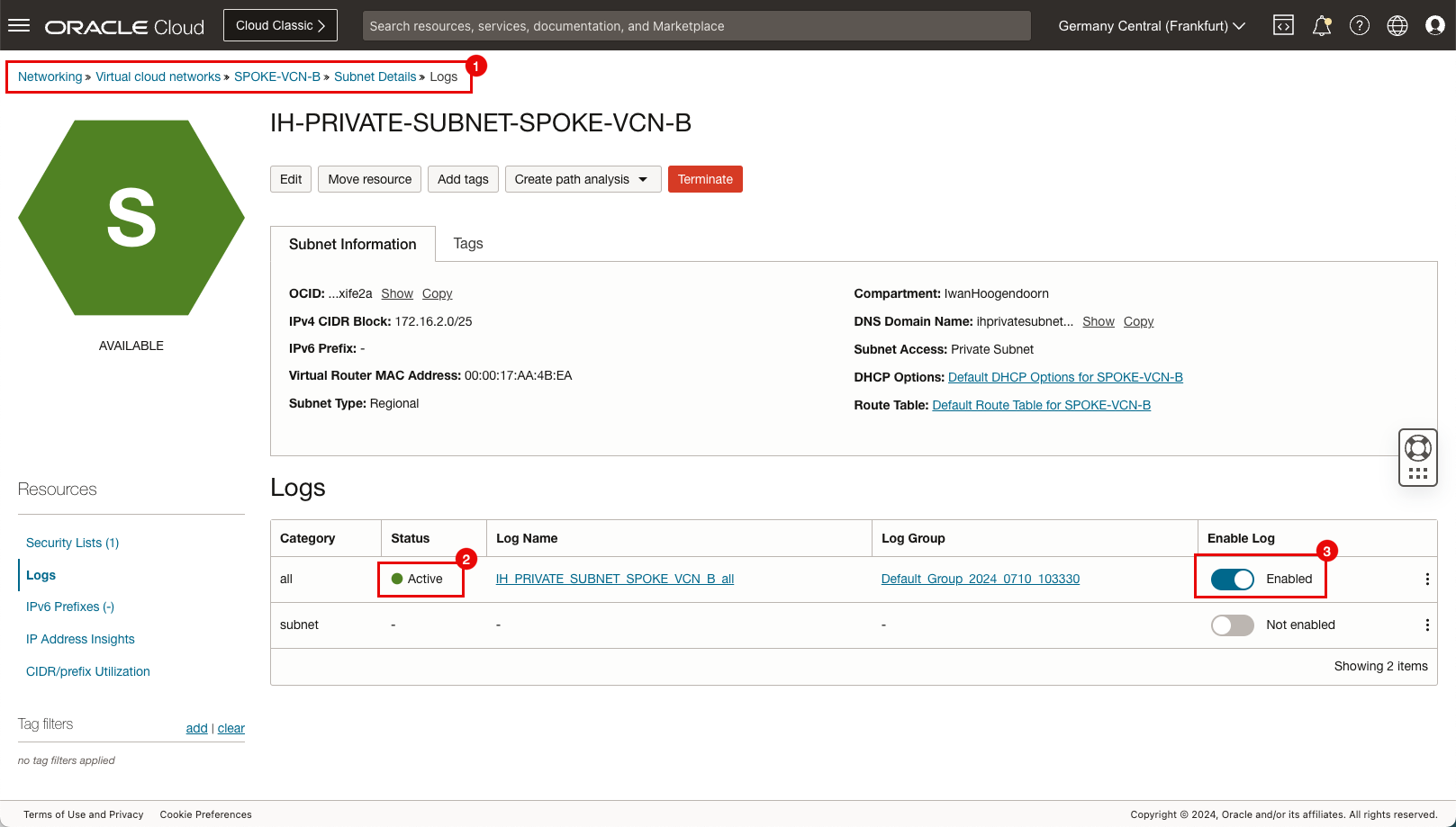

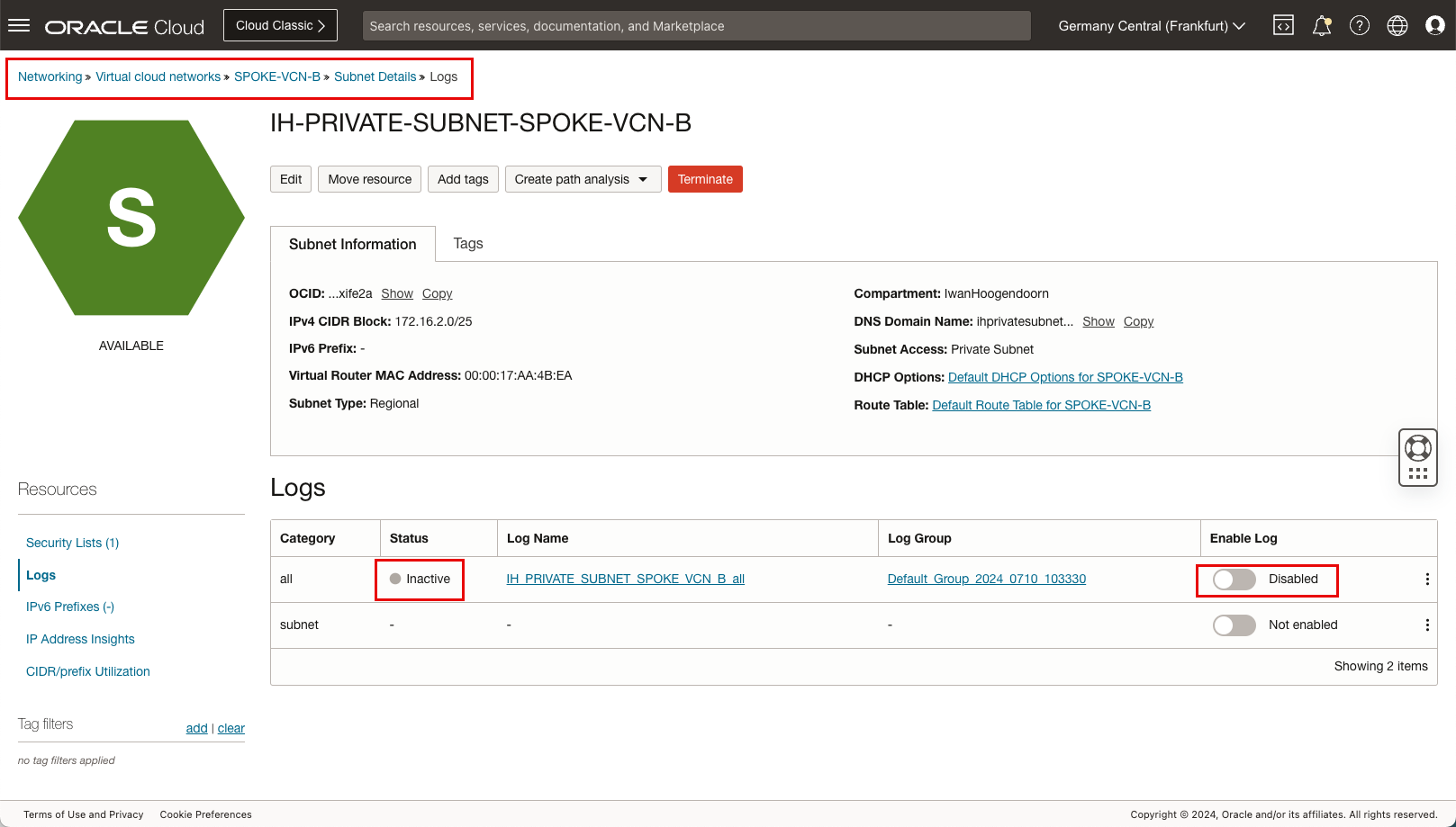

Tarefa 7: Ativar Log (Todos os Logs) na Sub-rede Privada Spoke B

-

Siga as etapas da sub-rede privada da VCN B spoke da mesma forma que a Tarefa 6.

- Navegue até Rede, Rede Virtual na Nuvem, VCN Spoke B, Detalhes da Sub-rede e Logs.

- Após alguns minutos, o status será alterado para Ativo.

- Observe que a opção Ativar log para todos está Ativada.

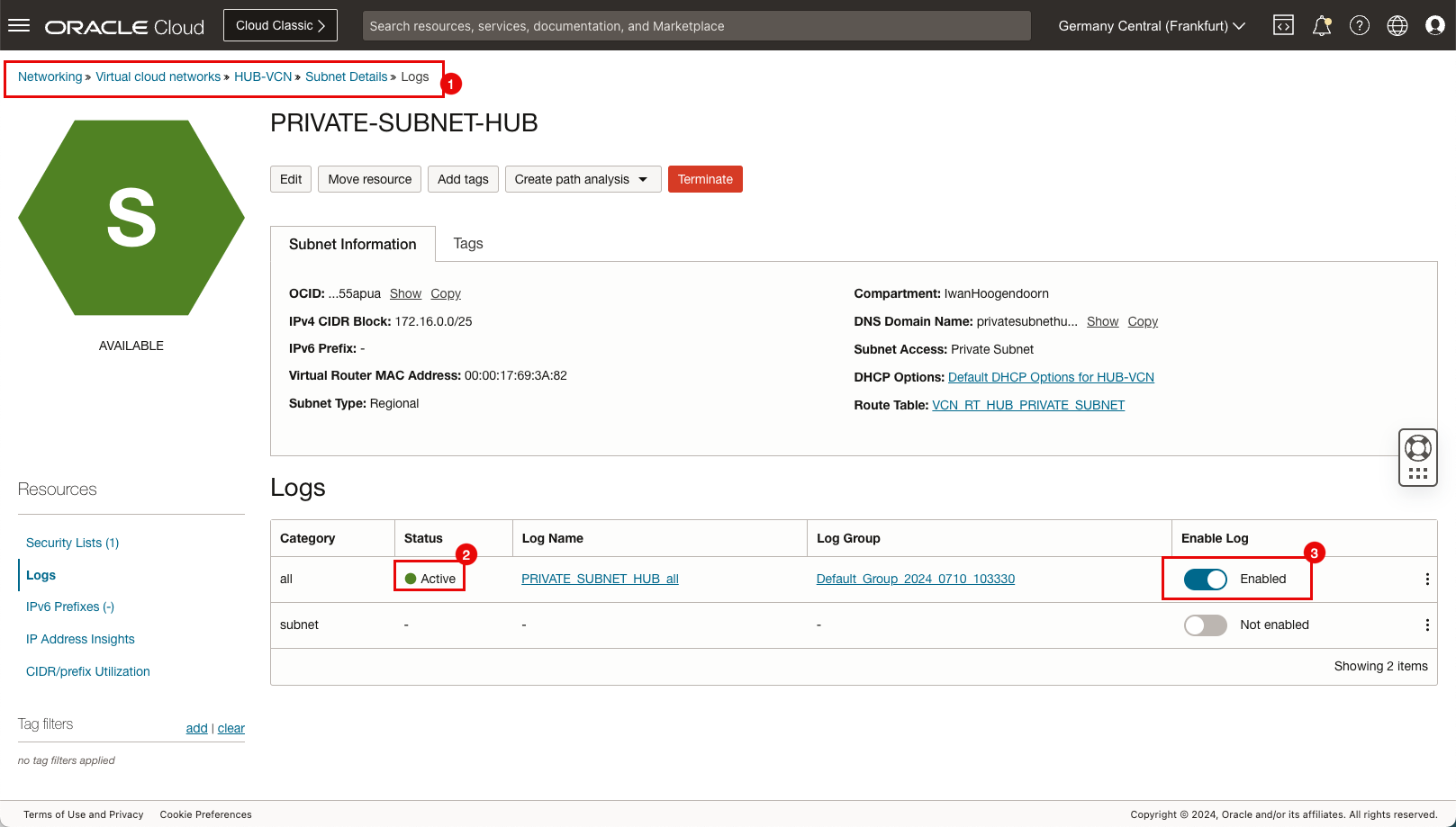

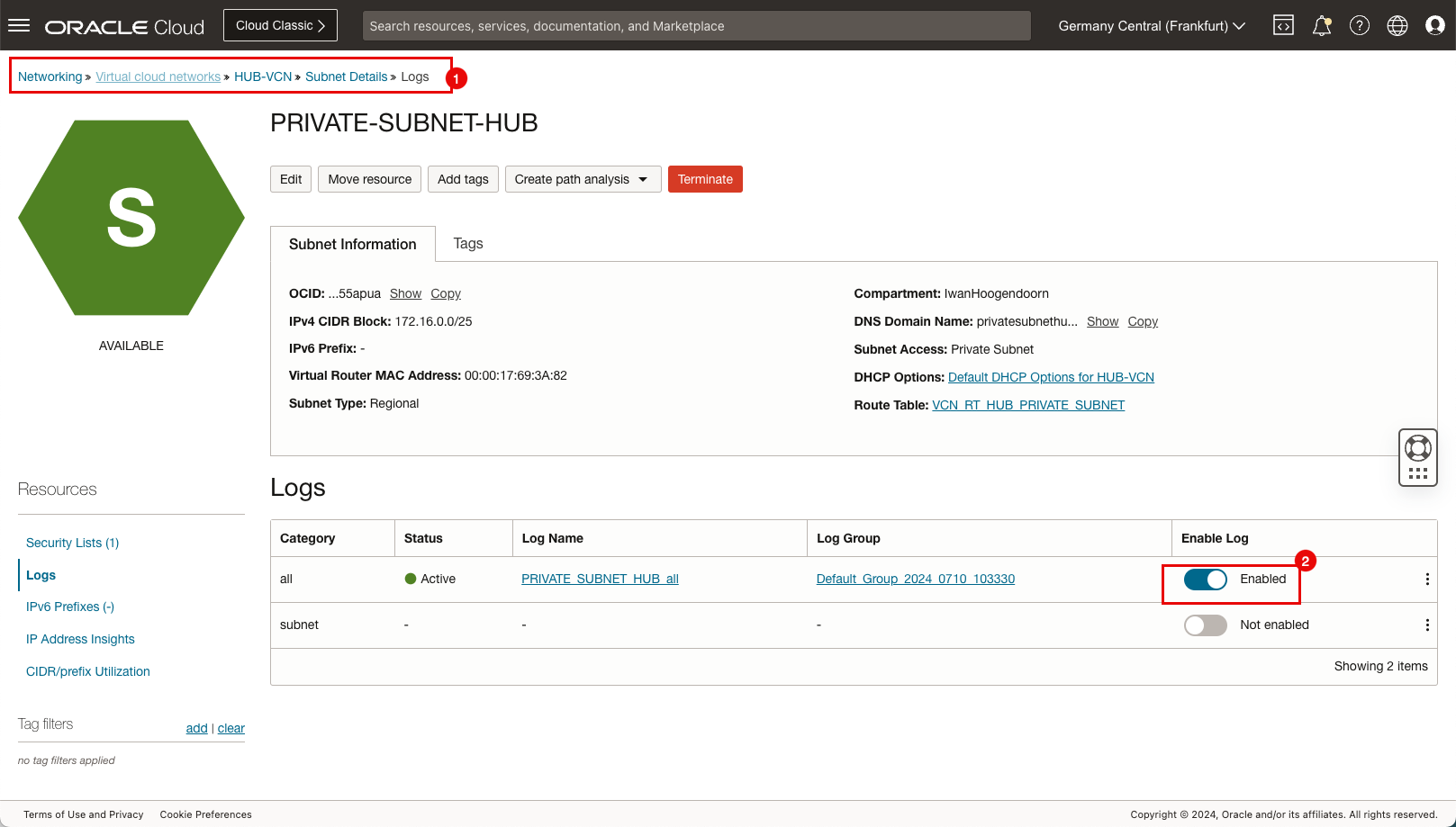

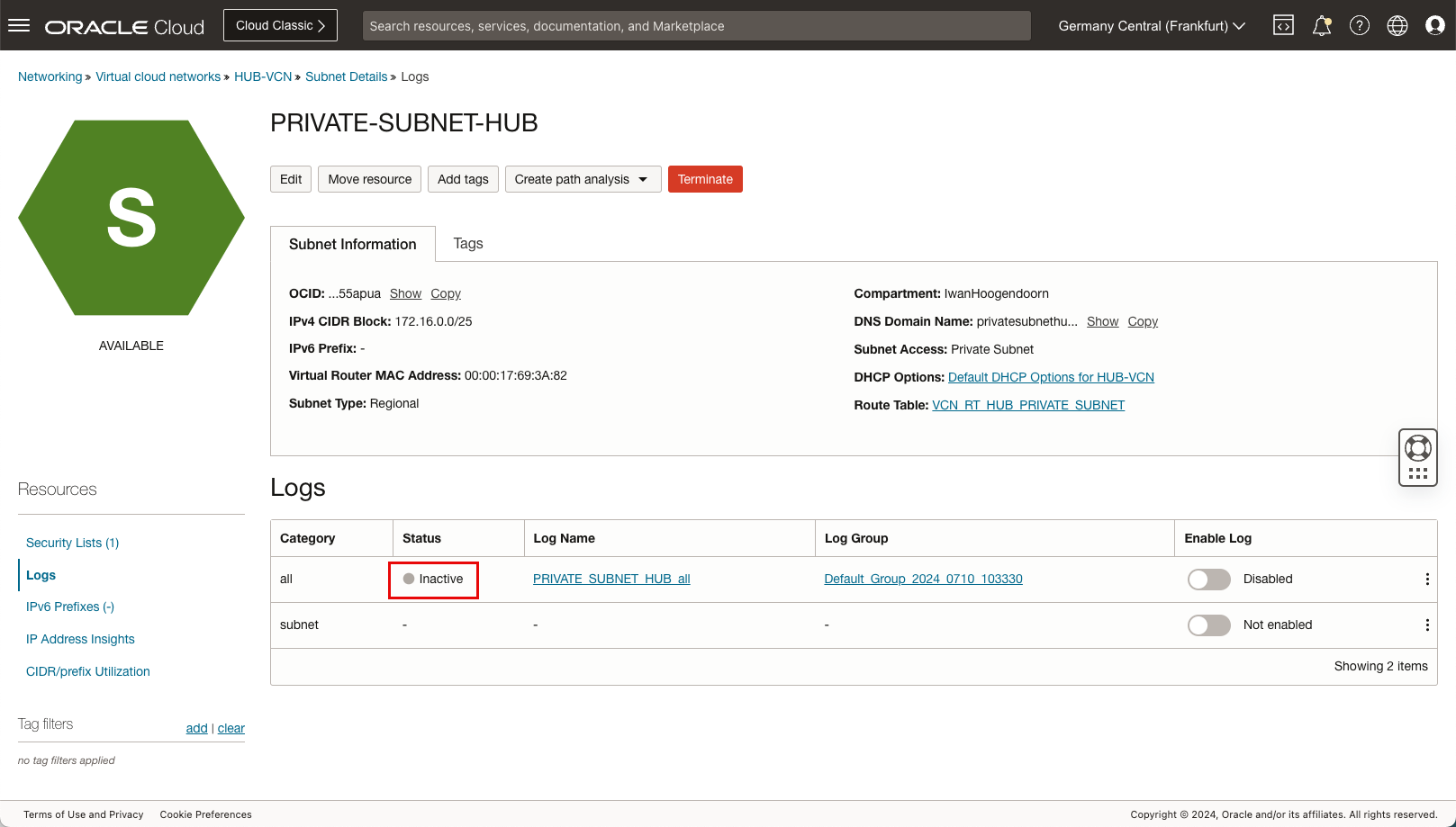

Tarefa 8: Ativar Log (Todos os Logs) na Sub-rede Privada do Hub

-

Siga as etapas da sub-rede privada hub da mesma forma que a Tarefa 6.

- Navegue até Rede, Rede Virtual na Nuvem, VCN do Hub, Detalhes da Sub-rede e Logs.

- Após alguns minutos, o status será alterado para Ativo.

- Observe que a opção Ativar log para todos está Ativada.

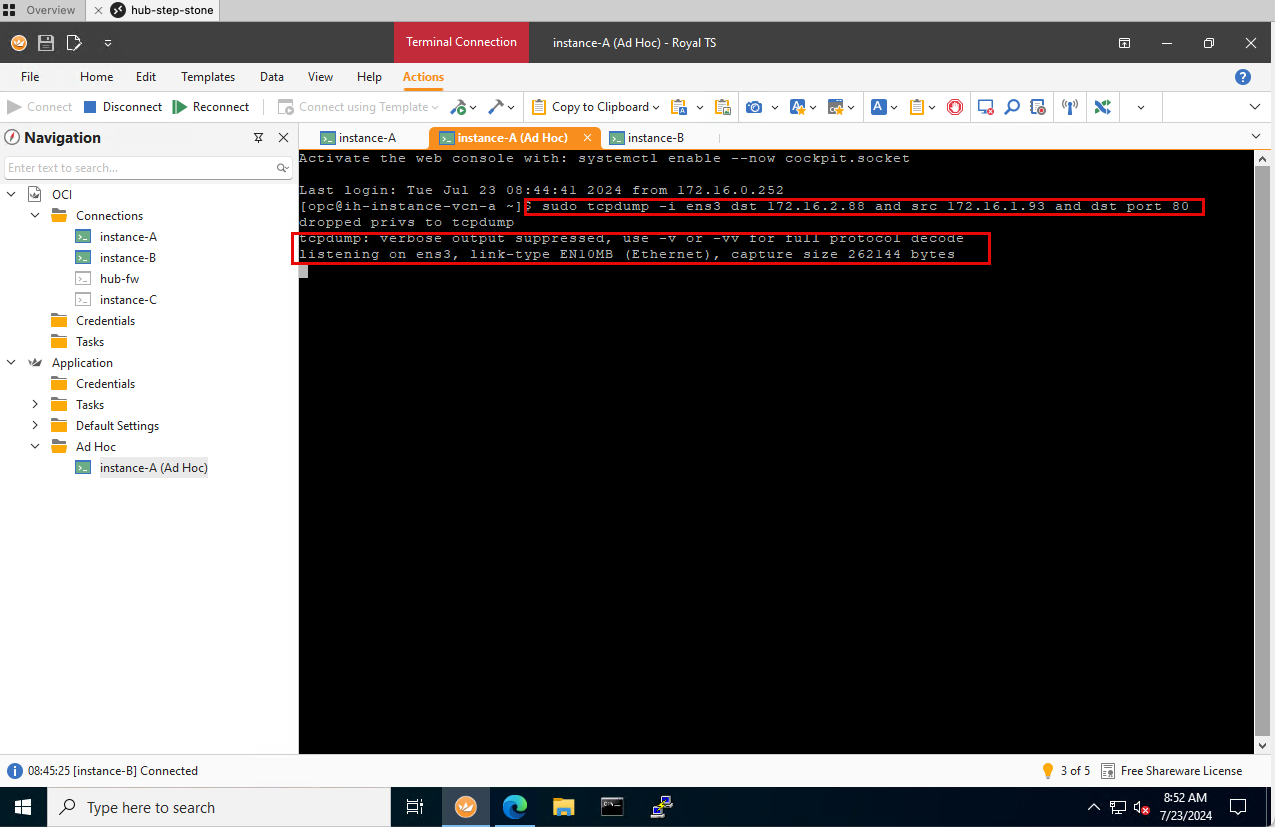

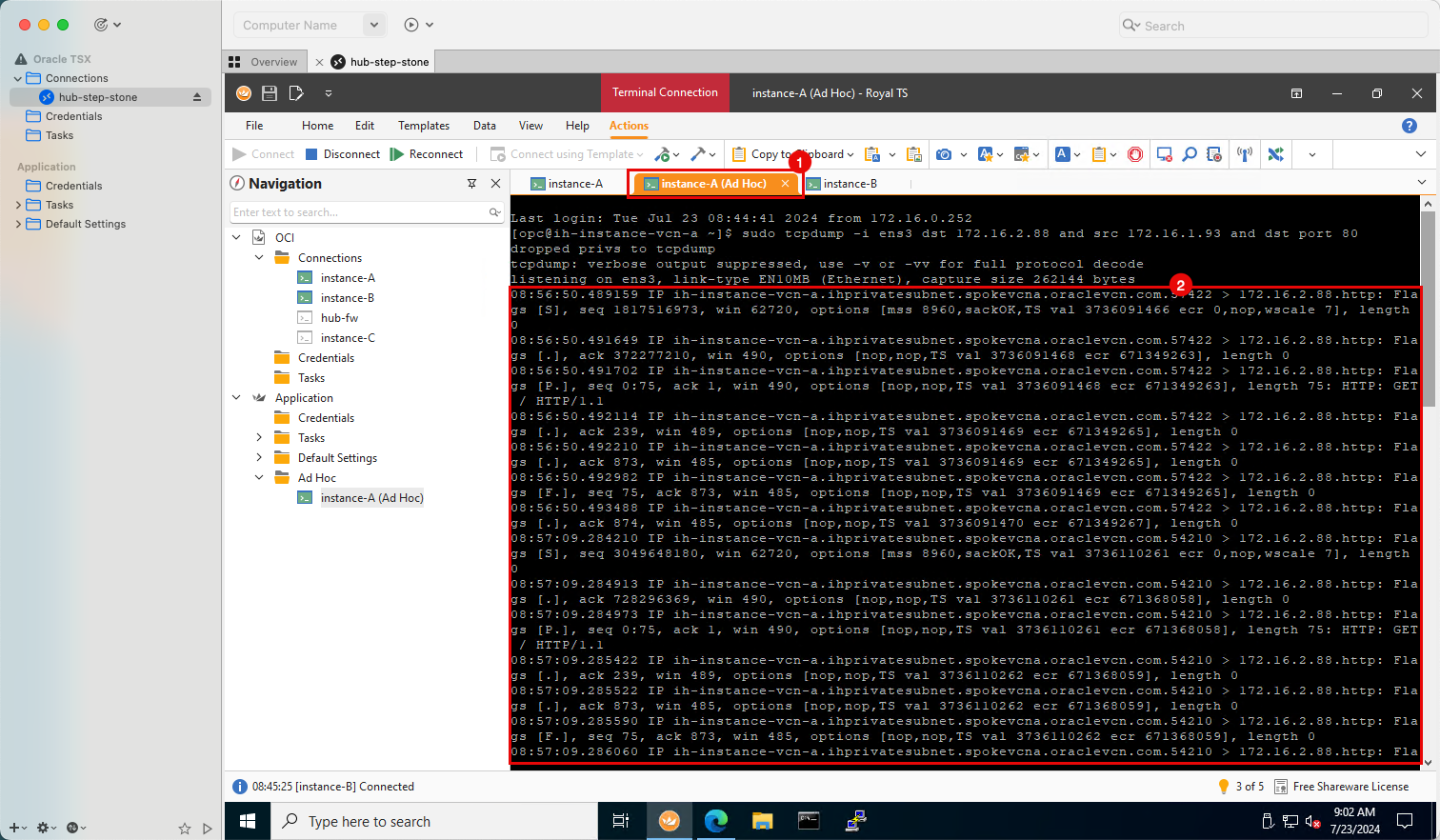

Tarefa 9: Iniciar a Sessão tcpdump na Segunda Sessão SSH da Instância A

-

Vá para a segunda sessão SSH da Instância A.

-

Execute o seguinte comando para ativar o tcpdump:

sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80.Observação: No comando

tcpdump, certifique-se de usar filtros adequados para que você só possa ver informações sobre o tráfego que está procurando. Para este exemplo, especificamos a origem, o destino e a porta. -

Observe que o tcpdump será ativado.

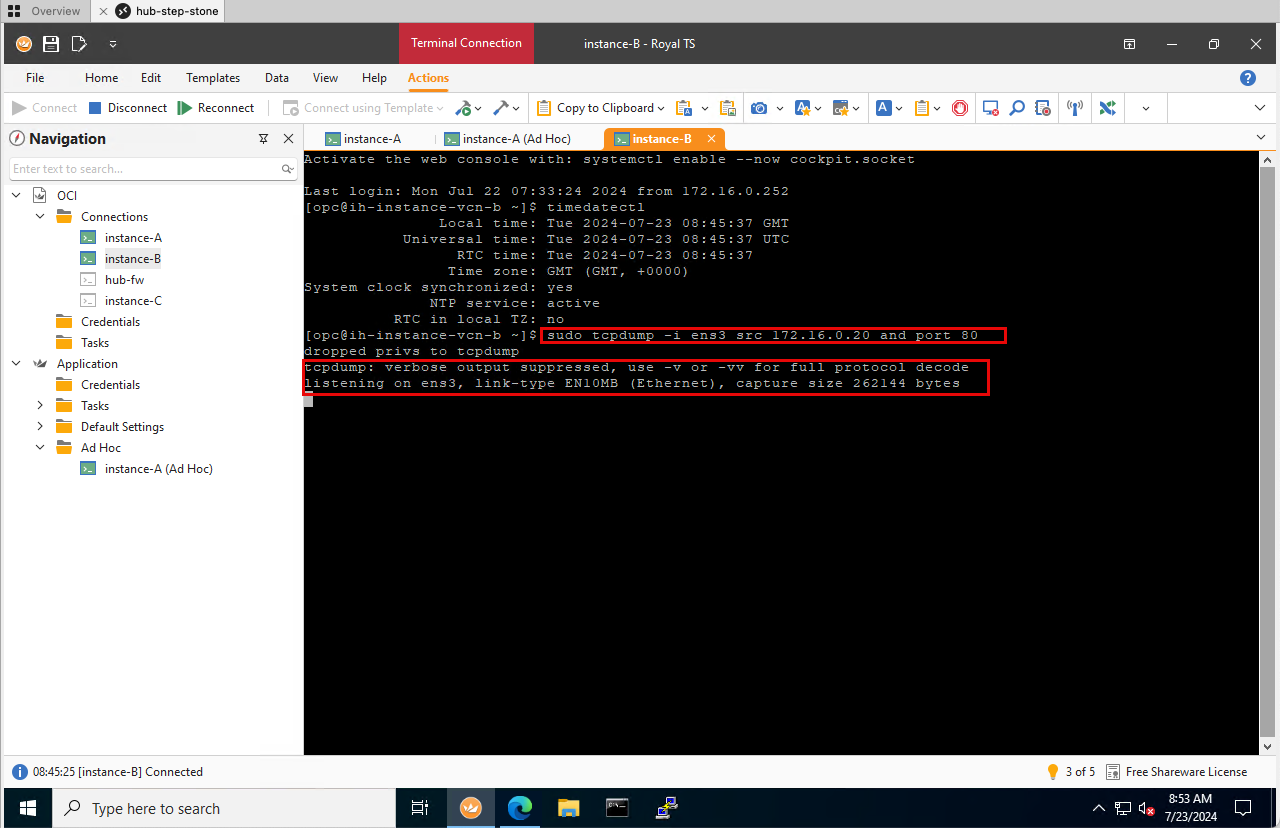

Tarefa 10: Iniciar a Sessão tcpdump na Sessão SSH na Instância B

-

Vá para a sessão SSH da Instância B.

-

Execute o seguinte comando para ativar o tcpdump:

sudo tcpdump -i ens3 src 172.16.0.20 and port 80. -

Observe que o tcpdump será ativado.

`

`

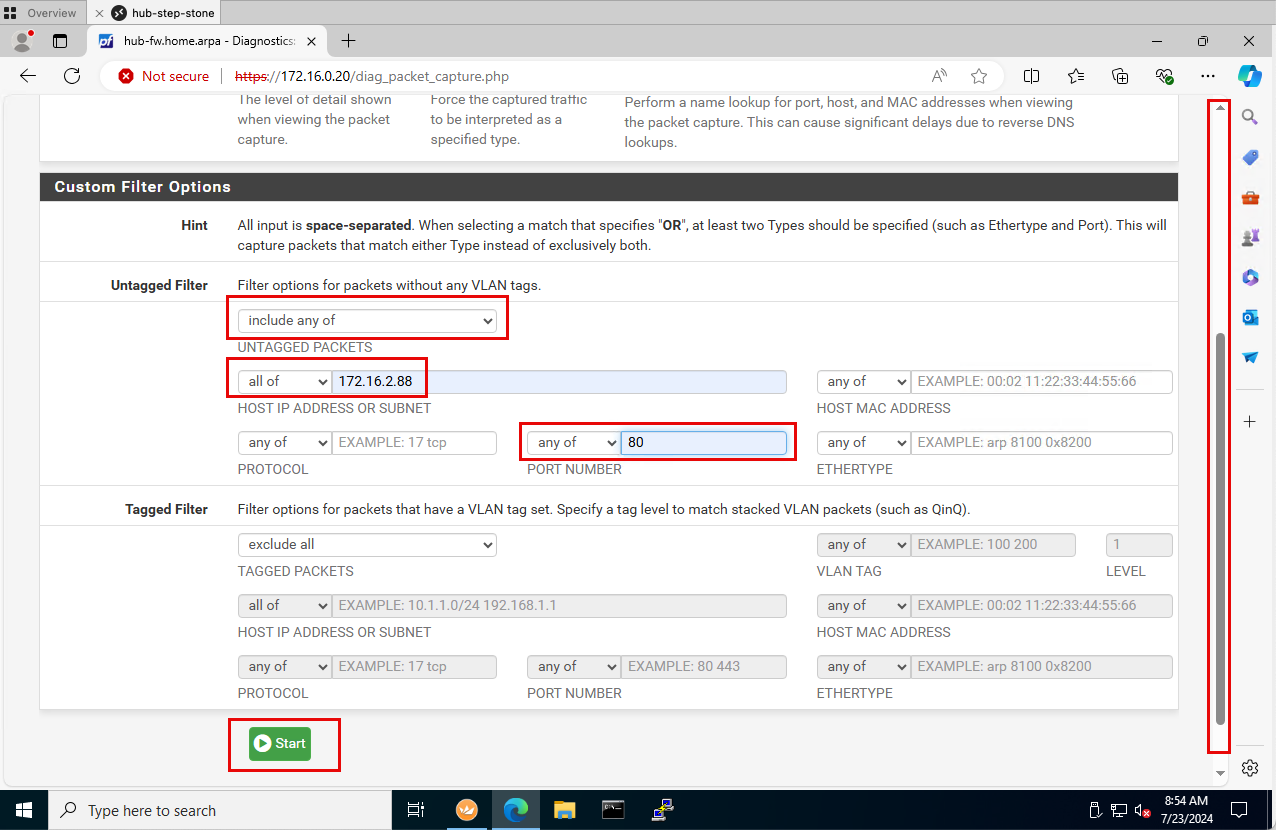

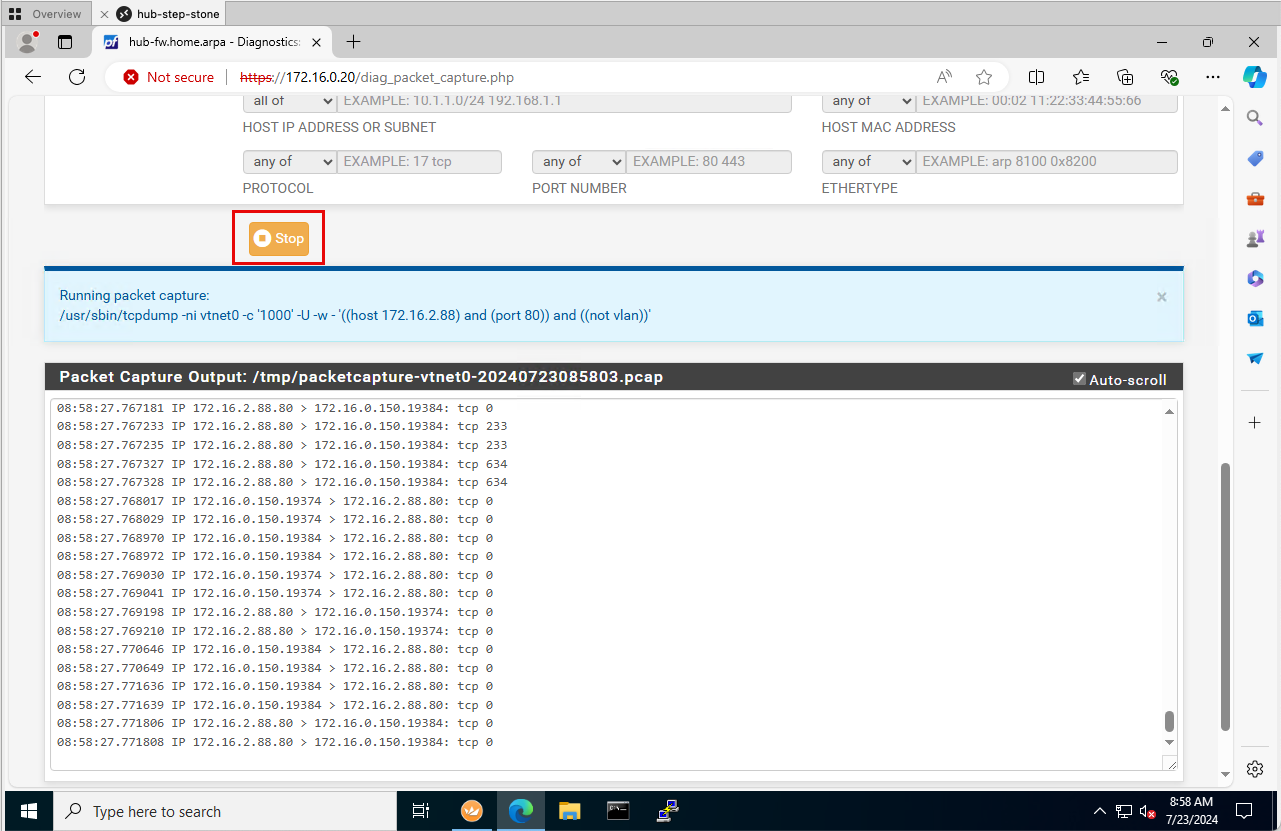

Tarefa 11: Iniciar a Captura de Pacote no Firewall pfSense

-

Vá para a console de firewall pfSense.

-

Role para baixo até a seção Opções de Filtro Personalizado.

-

Na seção Filtro sem Tag, especifique as informações a seguir e clique em Iniciar.

- Selecione incluir qualquer um de.

- ENDEREÇO OU SUB-REDE DO ID DE HOST: Para o destino, selecione todos e digite

172.16.2.88. - PROTOCOLO E NÚMERO DA PORTA: Para a porta, selecione qualquer uma delas e digite

80.

-

Rolar para Baixo.

-

Observe que já há pacotes capturados. Este será todo o tráfego que está na porta 80 e que é para o nosso endereço IP de destino (

172.16.2.88). Já há tráfego visível porque temos um balanceador de carga ativo que também está fazendo verificações de integridade na porta 80. -

Vamos deixar a captura ativada por alguns minutos enquanto fazemos nosso teste HTTP de nossa fonte para que possamos usar o aplicativo Wireshark mais tarde para filtrar as informações corretas que estamos procurando.

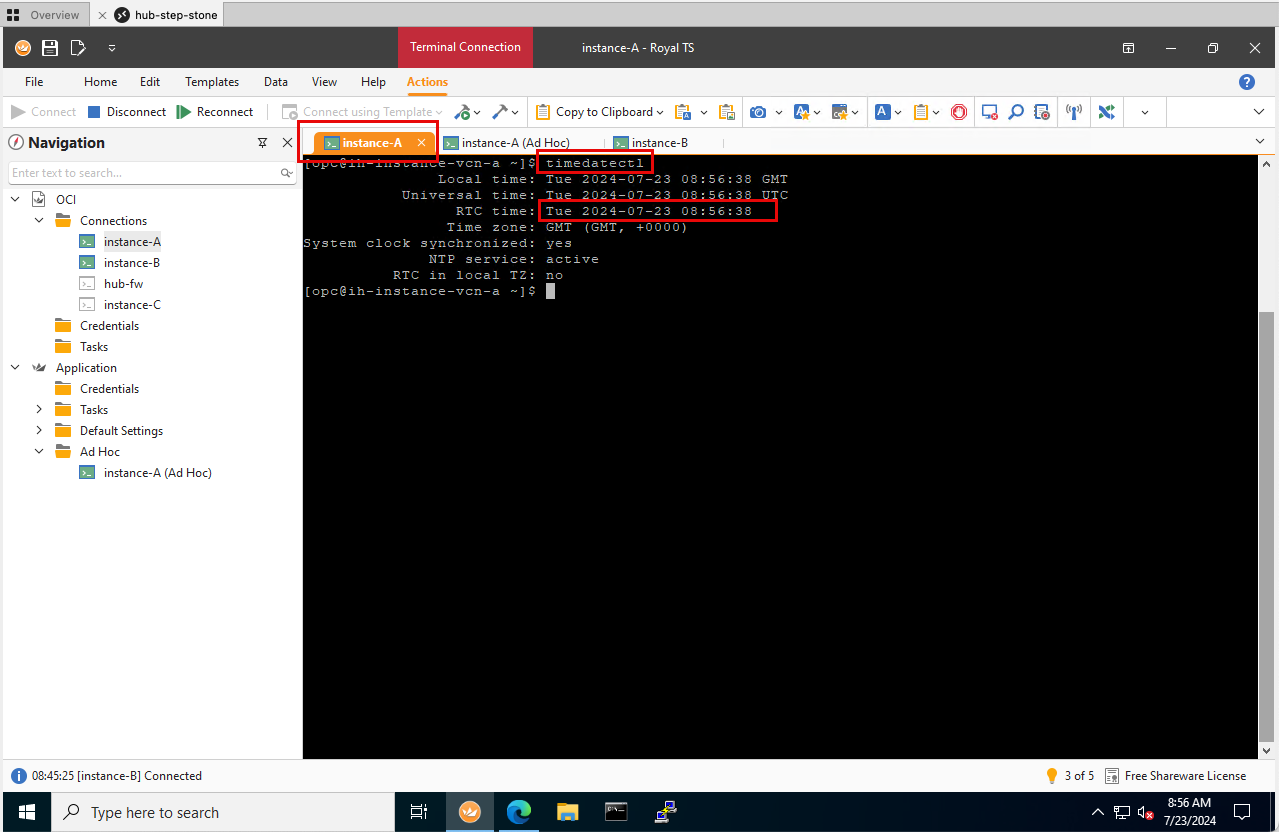

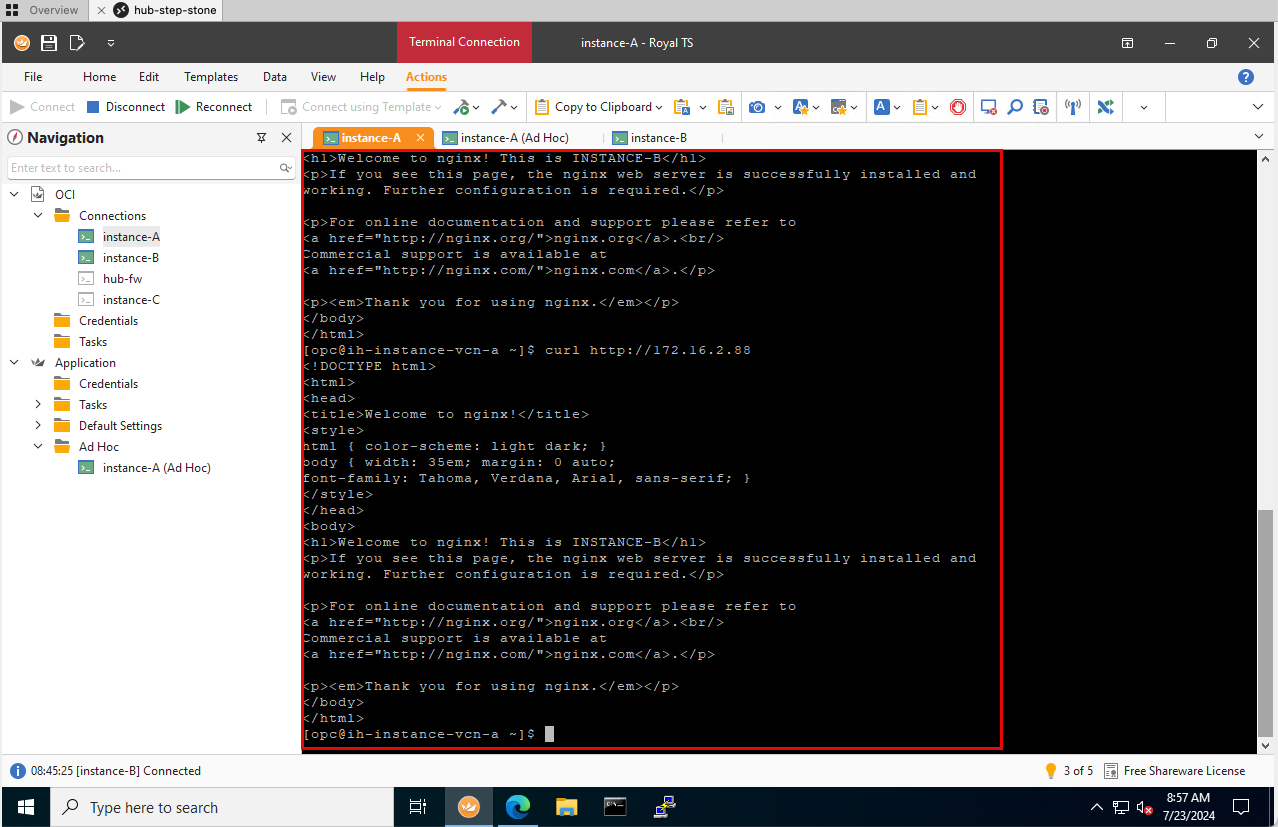

Tarefa 12: Enviar Tráfego HTTP para o Servidor Web da Instância B na primeira Sessão SSH da Instância A

-

Inicie o tráfego da origem para o destino.

- Vá para a primeira sessão SSH da Instância A.

- Execute o comando

timedatectlnovamente para obter o horário atual da instância. - Anote o tempo. Para este exemplo, é

8:56 AM.

-

Execute o seguinte comando para enviar tráfego HTTP:

curl http://172.16.2.88. -

Observe que o servidor Web na Instância B está respondendo com o conteúdo HTML.

-

Repita o processo executando o mesmo comando três ou quatro vezes para enviar tráfego HTTP várias vezes.

Tarefa 13: Observe todos os Pontos de Registro e Capturas de Pacotes e Siga o Caminho

Podemos começar a coletar as informações para que possamos seguir o pacote.

Parar todos os registros, capturas de pacotes e tcpdumps:

Antes de iniciarmos a coleta de informações, interrompa todo o registro em log, capturas de pacotes e tcpdumps para garantir que não obtenhamos muita informação.

-

Interrompa o tcpdump da Instância A e da Instância B.

- Vá para a segunda sessão SSH da Instância A e clique em ctrl+c para interromper o tcpdump.

- Vá para a sessão SSH da Instância B e clique em ctrl+c para interromper o tcpdump.

-

Vá para a console de gerenciamento de firewall pfSense e interrompa a captura do pacote.

-

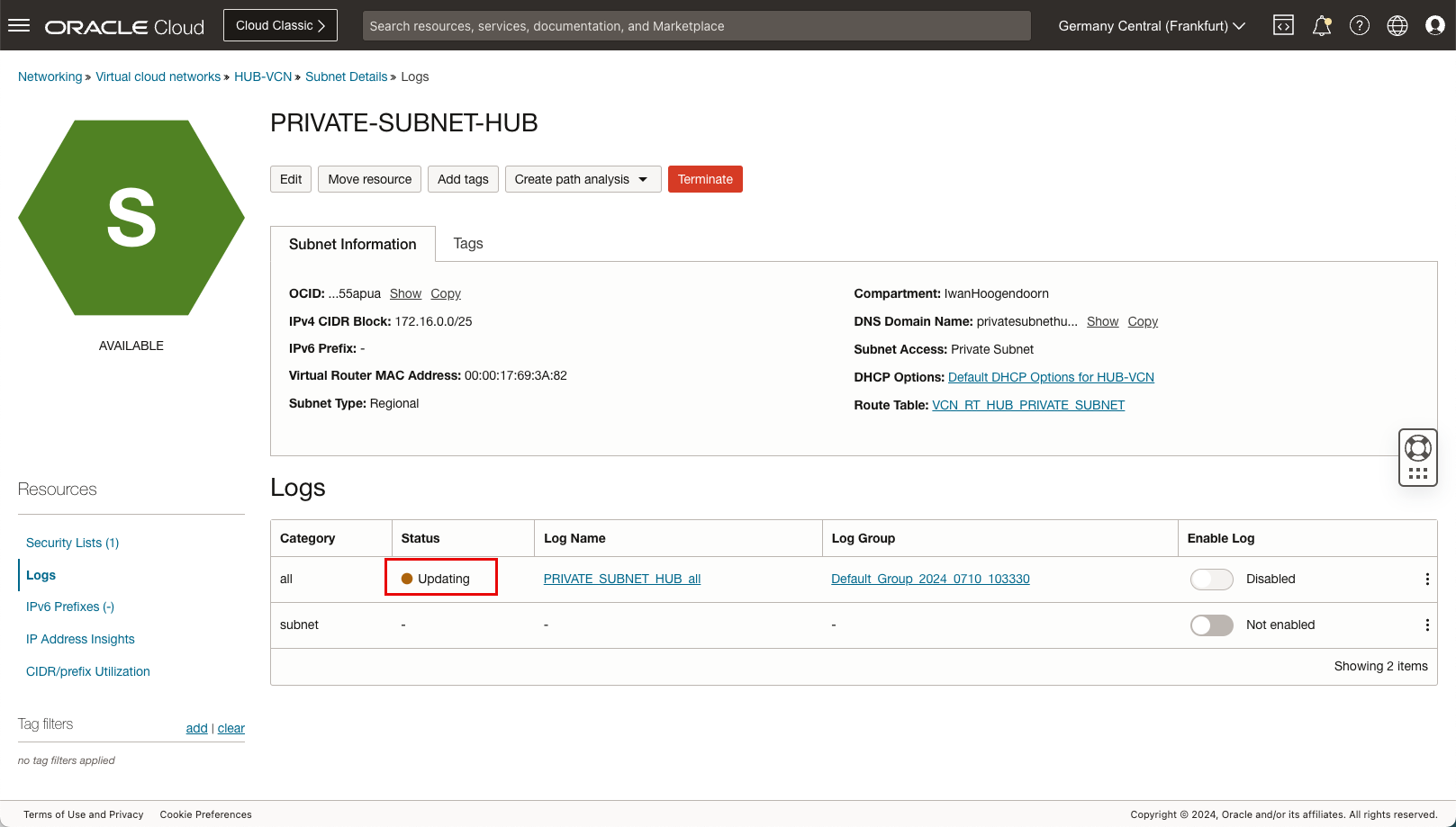

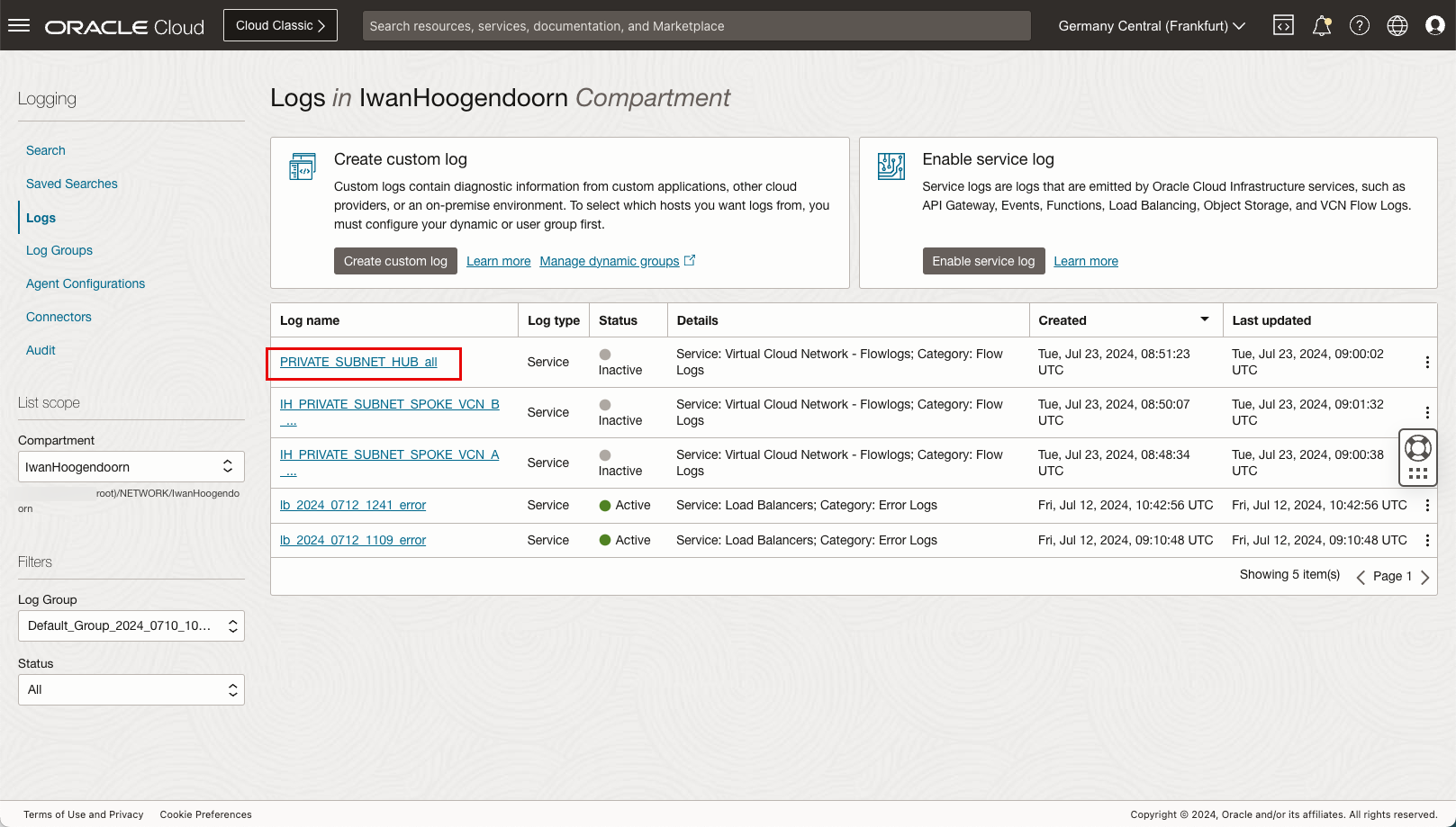

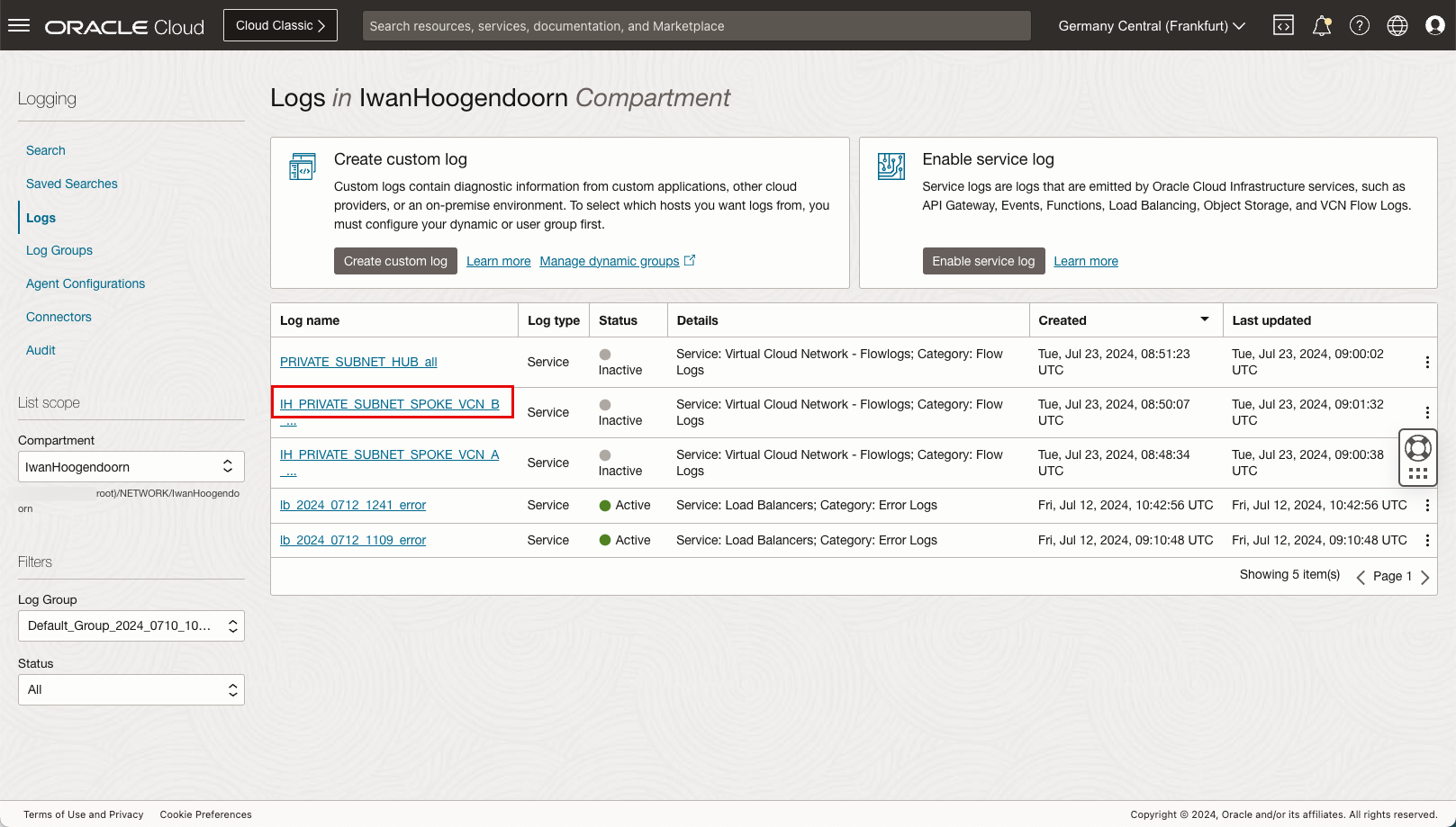

Desative o log-in na VCN hub.

- Vá para Rede, Rede Virtual na Nuvem, VCN do Hub, Detalhes da Sub-rede e clique em Logs.

- Alterne a opção Ativar log para que todos desativem o log.

-

O status é Atualizando.

-

Após alguns minutos, o status será alterado para Inativo.

-

Desative o log-in na VCN A spoke.

- Vá para Rede, Rede Virtual na Nuvem, VCN A Spoke, Detalhes da Sub-rede e clique em Logs.

- Após alguns minutos, o status será alterado para Inativo.

- Certifique-se de que a opção Ativar Log para todos esteja Desativada.

-

Desative o log-in na VCN B spoke.

- Vá para Rede, Rede Virtual na Nuvem, VCN B Spoke, Detalhes da Sub-rede e clique em Logs.

- Após alguns minutos, o status será alterado para Inativo.

- Certifique-se de que a opção Ativar Log para todos esteja Desativada.

-

Desabilitamos todos os registros, capturas de pacotes e tcpdumps, é hora de analisar os dados.

O diagrama a seguir mostra todos os pontos de registro A, B, C, D, E e F

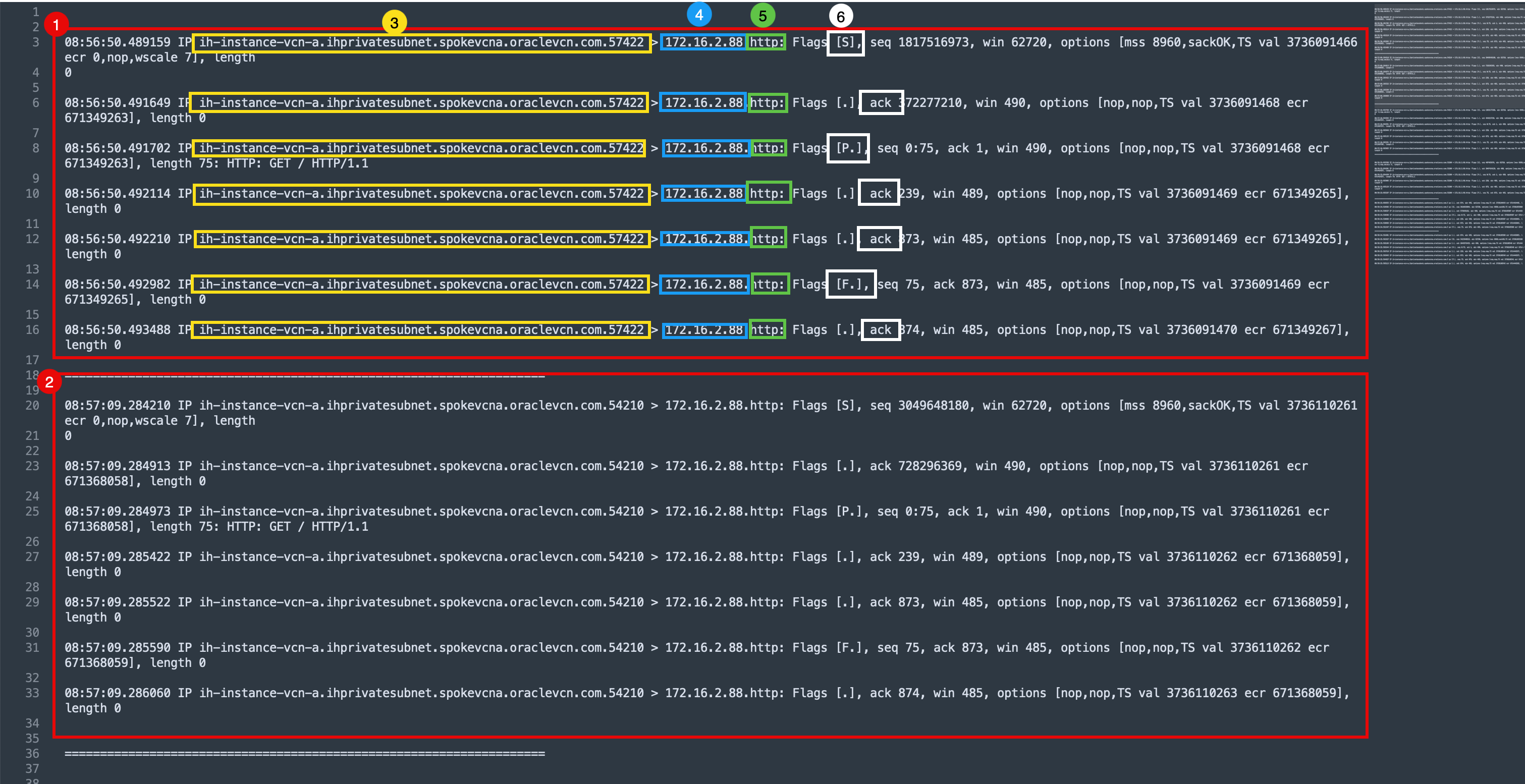

Ponto de Registro A: tcpdump na Instância A

- Vá para a segunda sessão SSH da Instância A.

- Observe que a saída do tcpdump gerada.

-

Saída de Tcpdump.

[opc@ih-instance-vcn-a ~]$ sudo tcpdump -i ens3 dst 172.16.2.88 and src 172.16.1.93 and dst port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489159 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491649 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491702 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492114 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492982 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493488 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.57422 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284210 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.284913 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.284973 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285422 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285522 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285590 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286060 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54210 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.963760 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964504 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964551 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965048 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965135 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965351 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965865 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.54214 > 172.16.2.88.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.663598 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664381 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664430 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665005 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.665129 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.665297 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.53200 > 172.16.2.88.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 6714 08:58:23.666655 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], l 08:58:24.529502 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 0 08:58:24.530337 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 6714433 08:58:24.530386 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 6714 / HTTP/1.1 08:58:24.530886 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.530966 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], l 08:58:24.531347 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 6714 08:58:24.531891 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], l 08:58:25.562327 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 0 08:58:25.563186 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444 08:58:25.563244 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 6714 / HTTP/1.1 08:58:25.563718 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.563845 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], l 08:58:25.564627 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 6714 08:58:25.565113 IP ih-instance-vcn-a.ihprivatesubnet.spokevcna.oraclevcn.com.5 gs [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], l -

Analise a saída. Essa saída indica que o tráfego HTTP foi enviado da Instância A.

- A primeira seção de saída da solicitação de dobra que foi feita.

- A segunda seção de saída da solicitação de dobra que foi feita.

- O DNS/IP de origem.

- O DNS/IP de destino.

- A porta.

- Os Indicadores TCP.

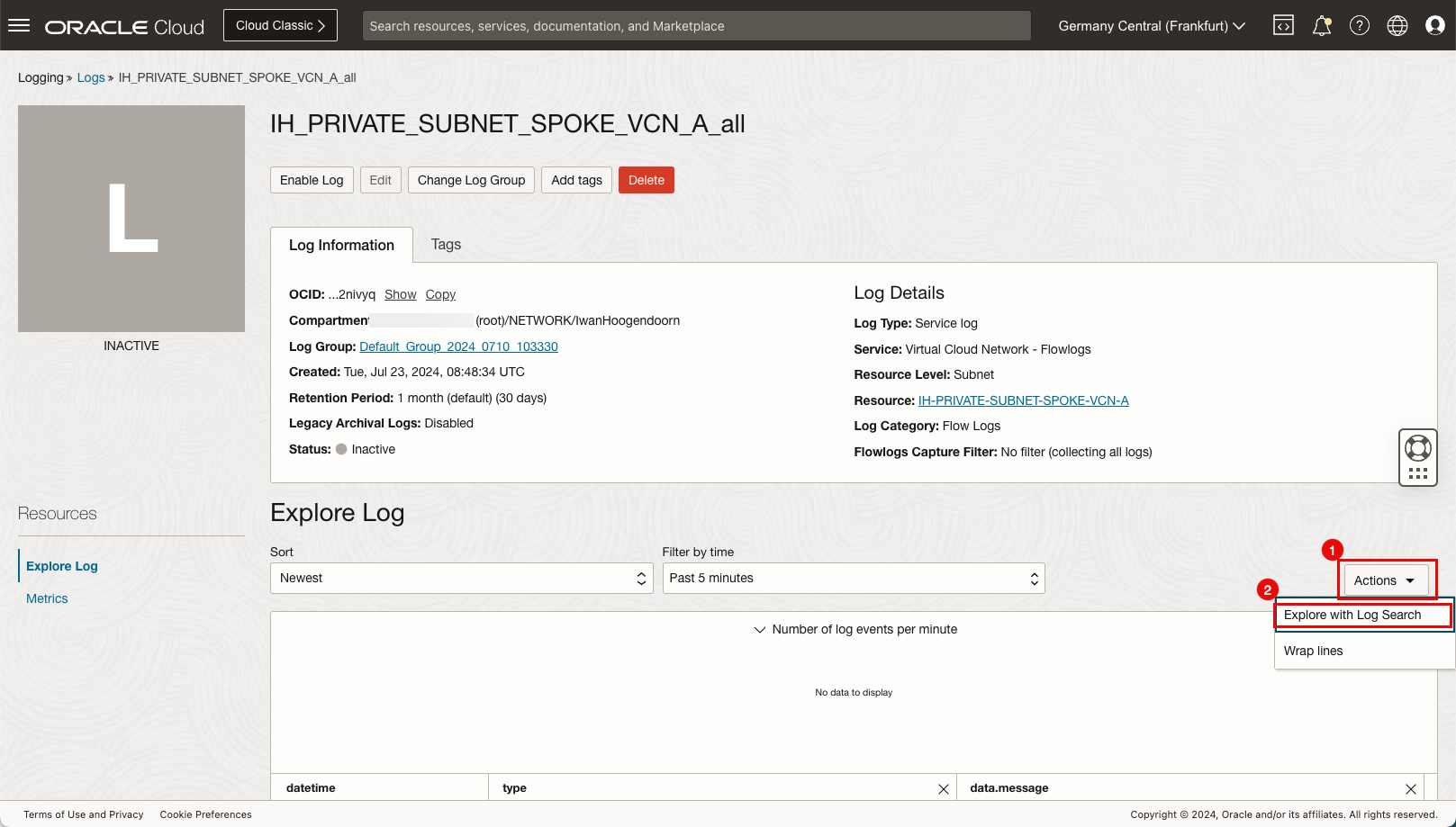

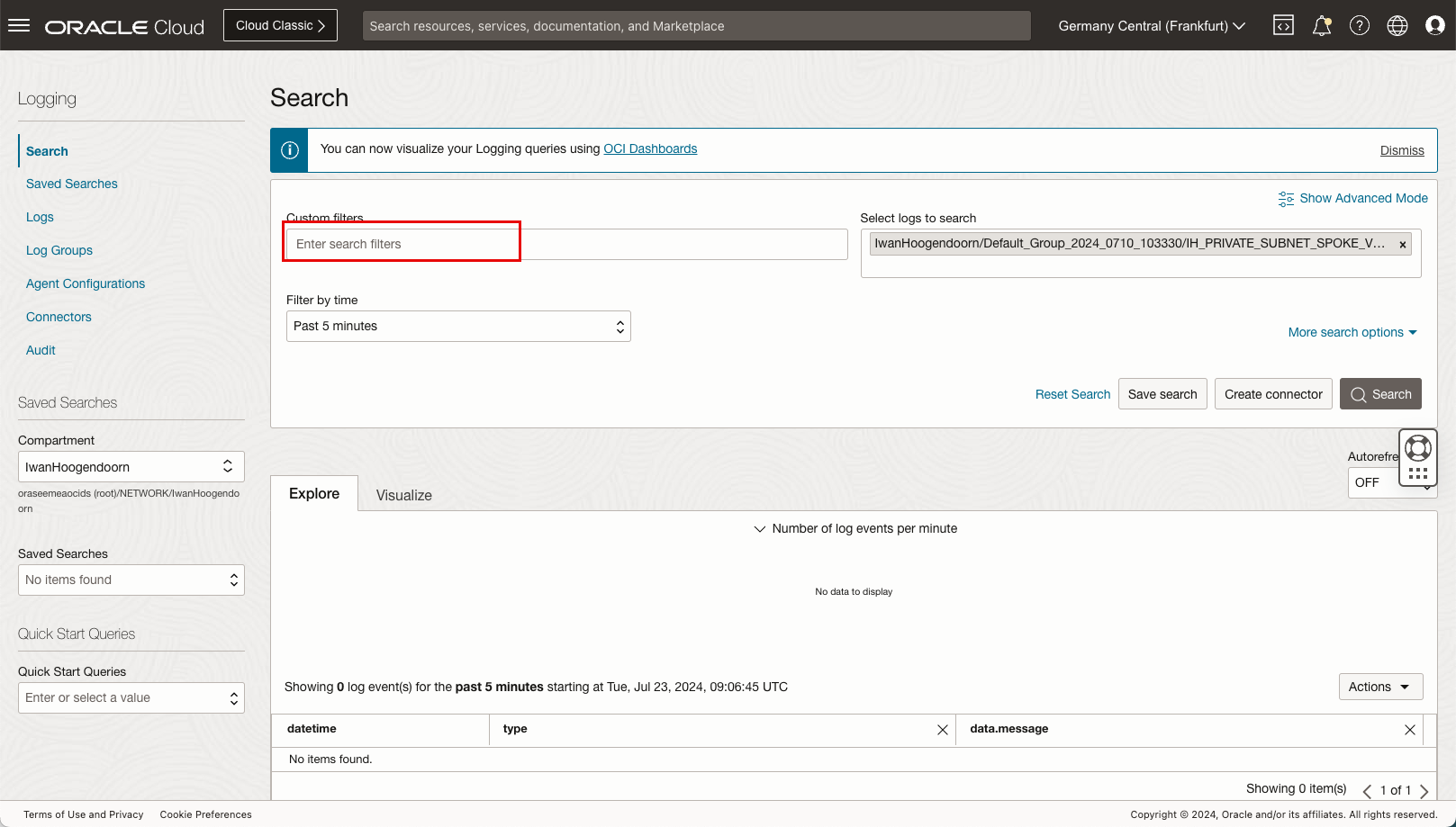

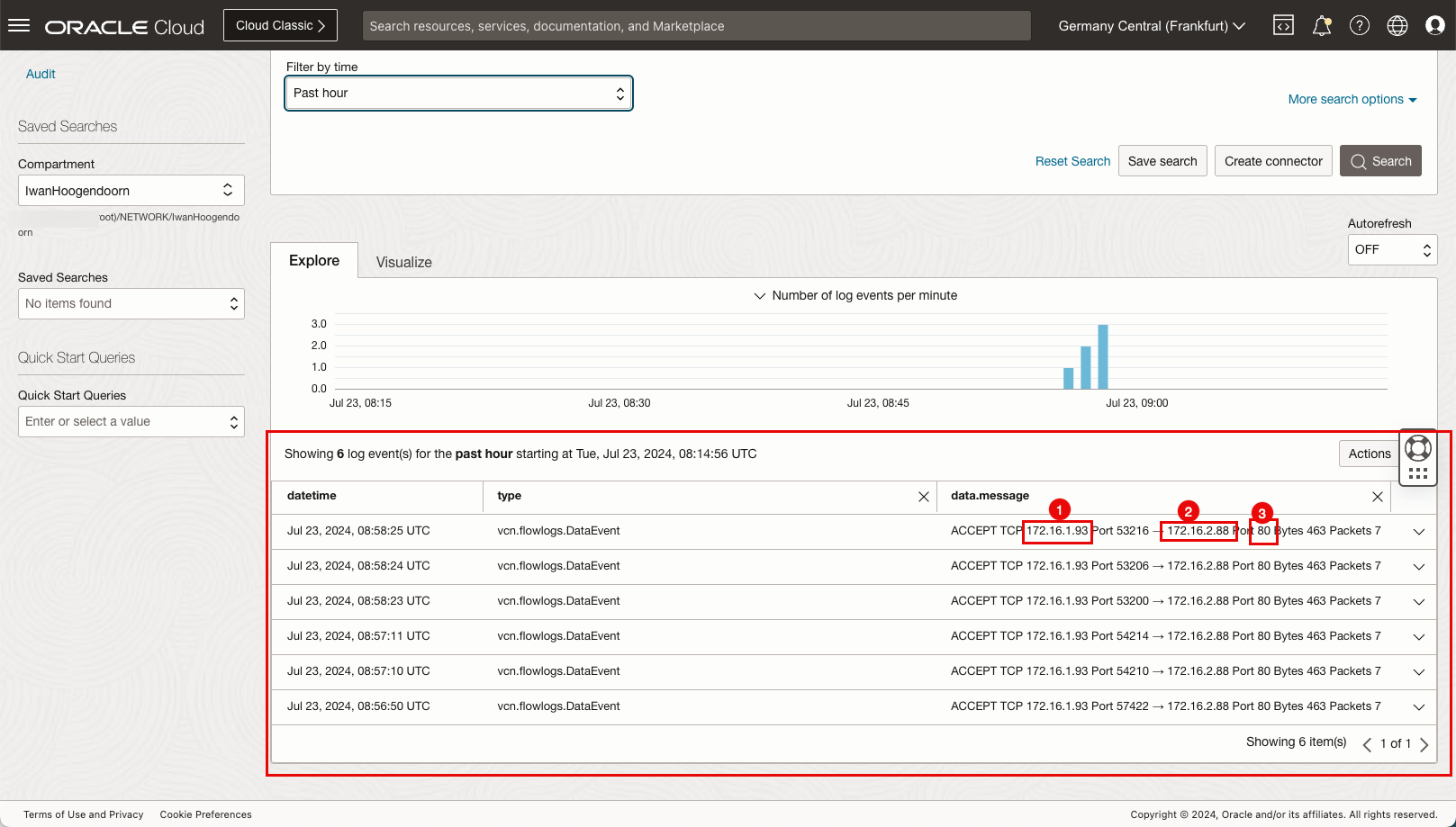

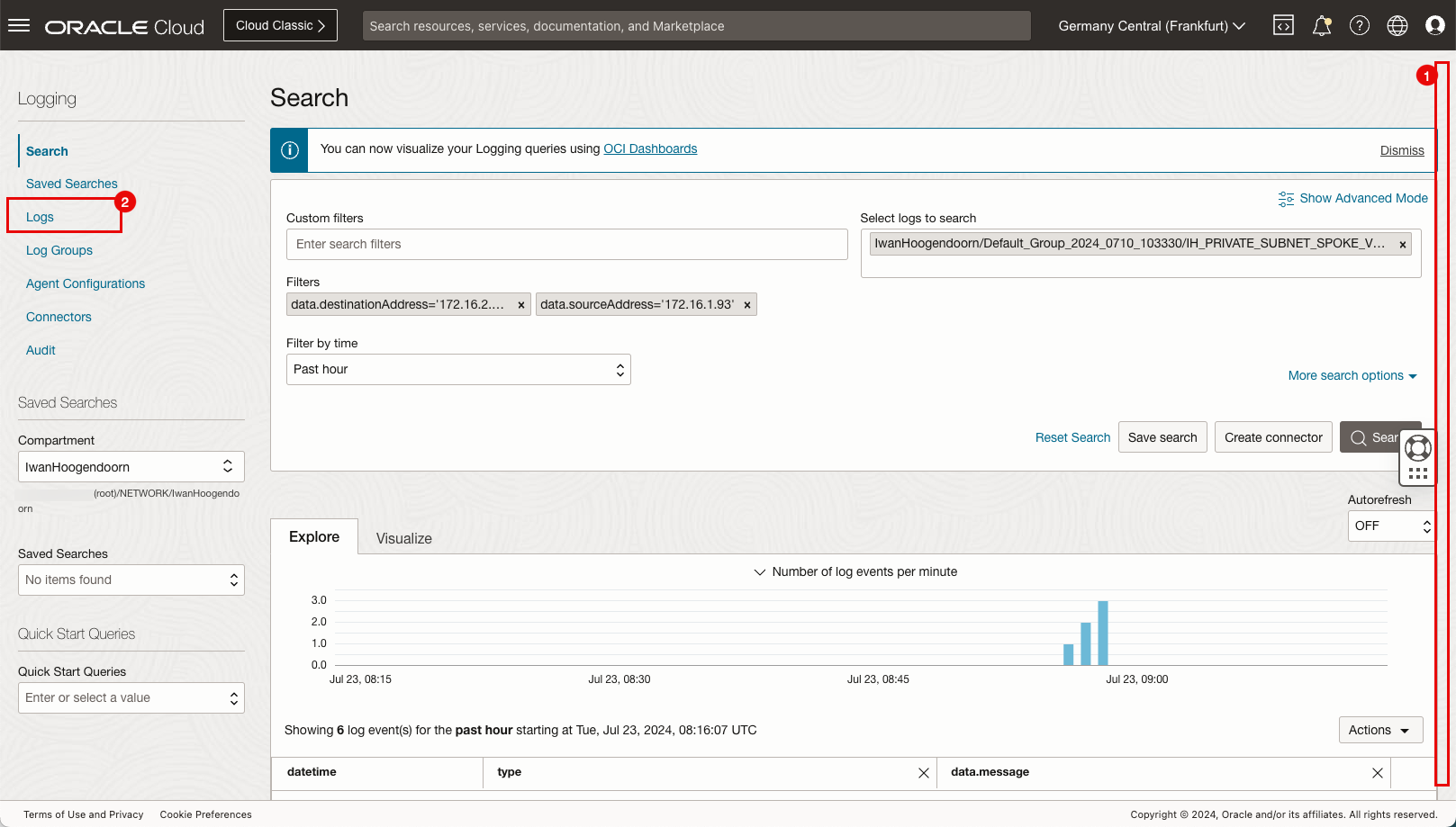

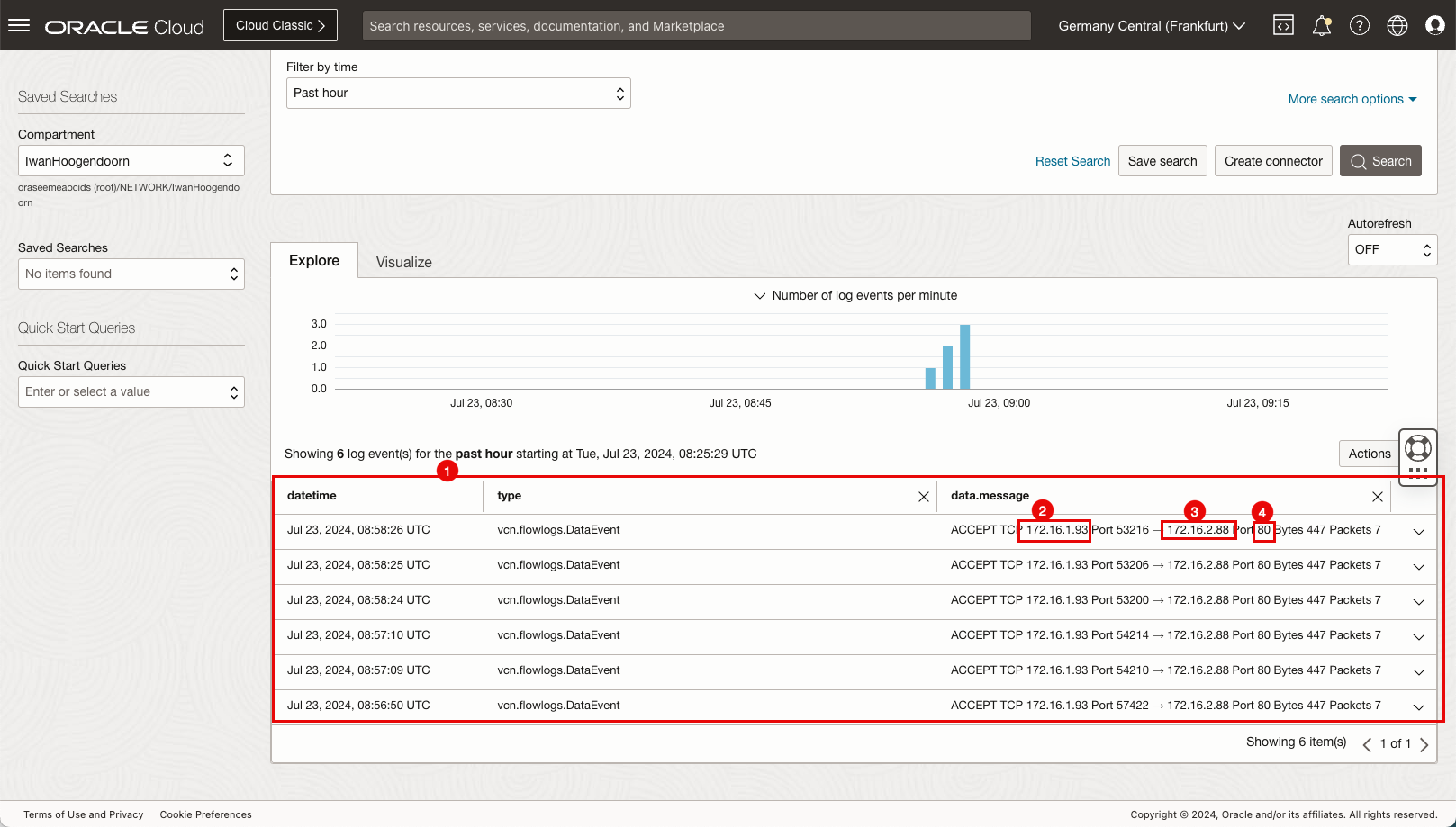

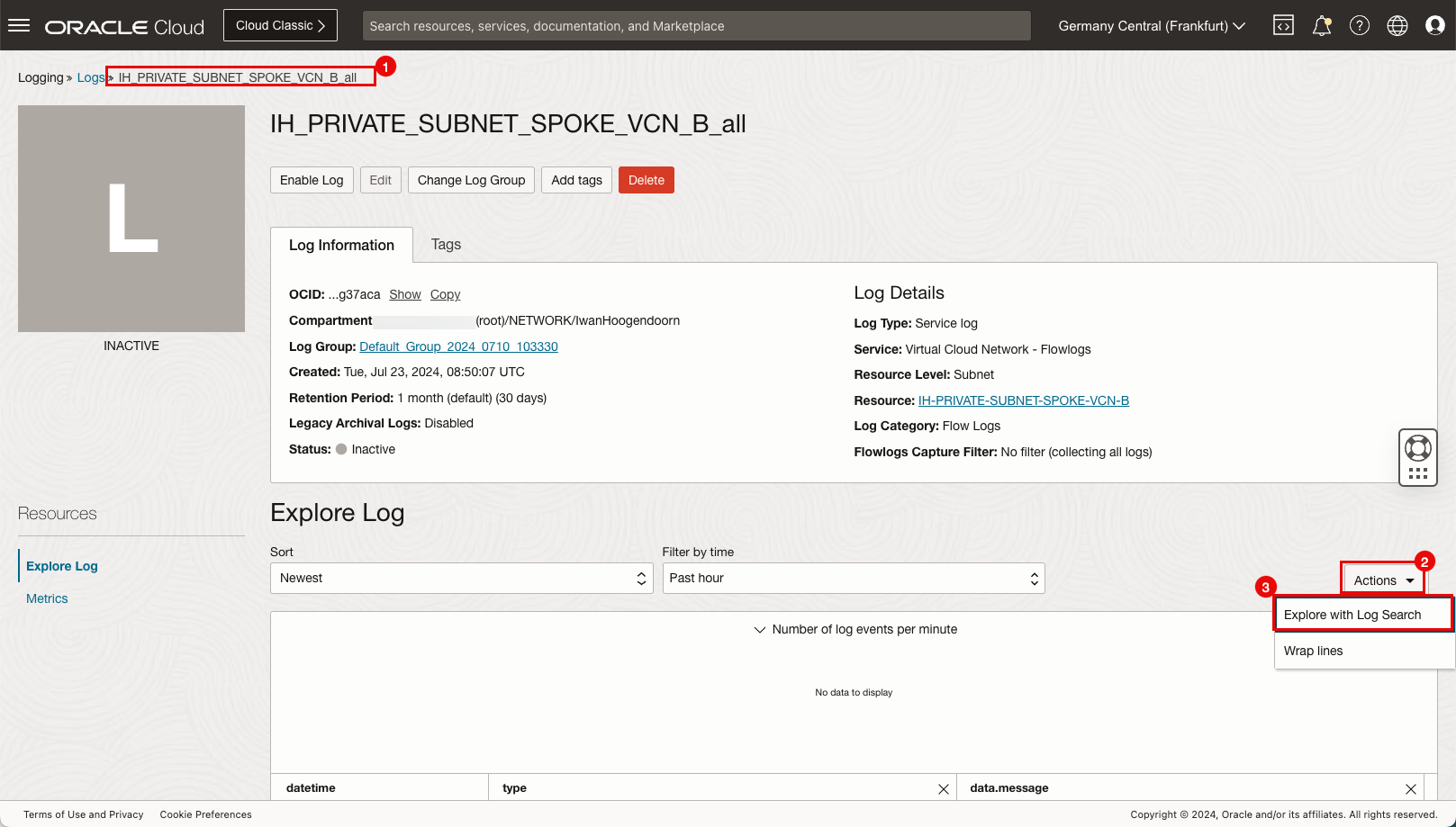

Ponto de Log B: Fazendo Log-in na Sub-rede Privada da VCN A Spoke

Agora, observe o registro em log no nível da sub-rede para ver se os pacotes estão visíveis na sub-rede da VCN.

-

Navegue até Networking, Redes virtuais na nuvem, Spoke VCN A, (Private) Subnet Details, Logs e clique no nome do log da categoria

all.

- Clique no menu suspenso Ações.

- Clique em Explore with Log Search.

-

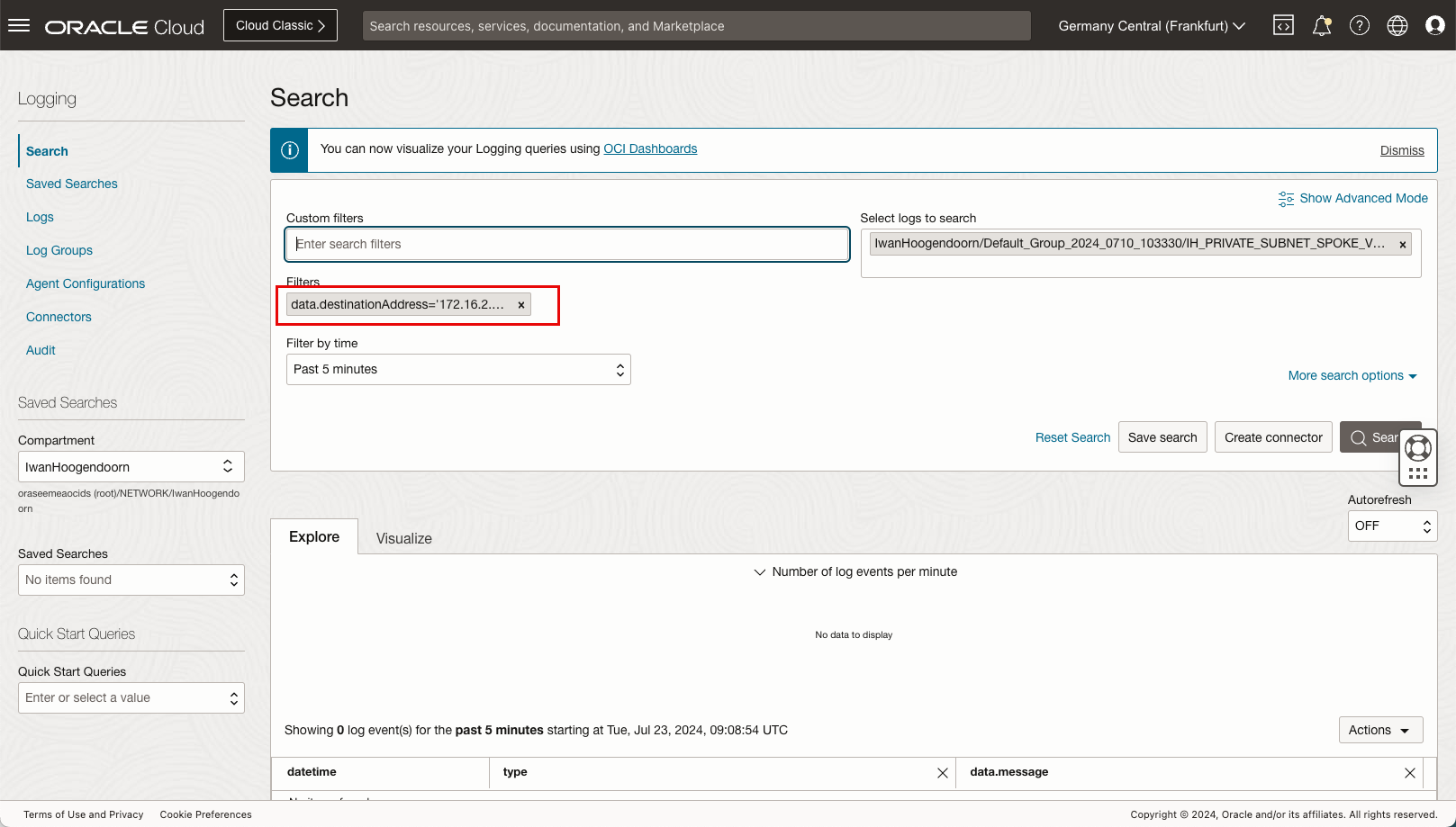

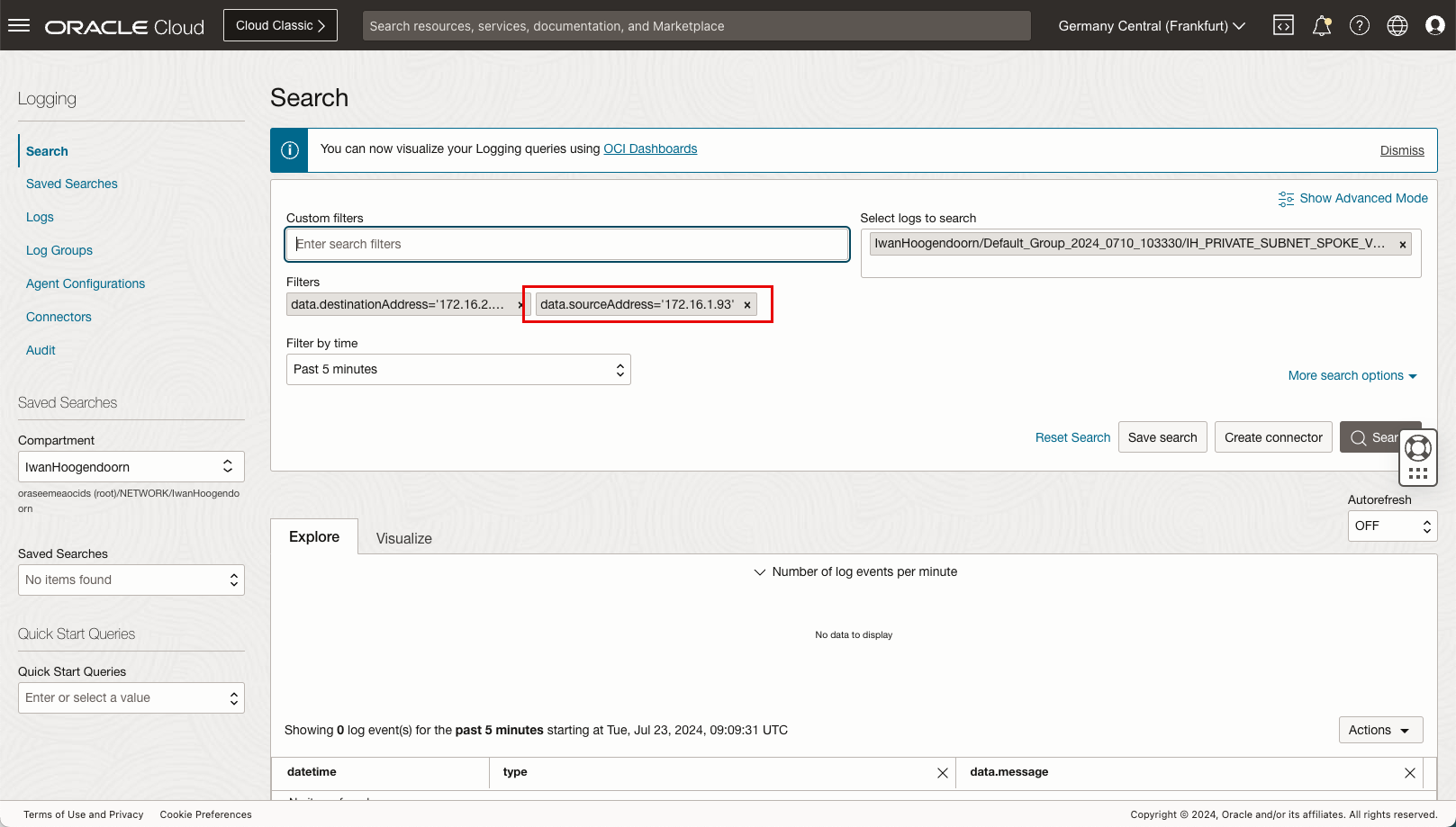

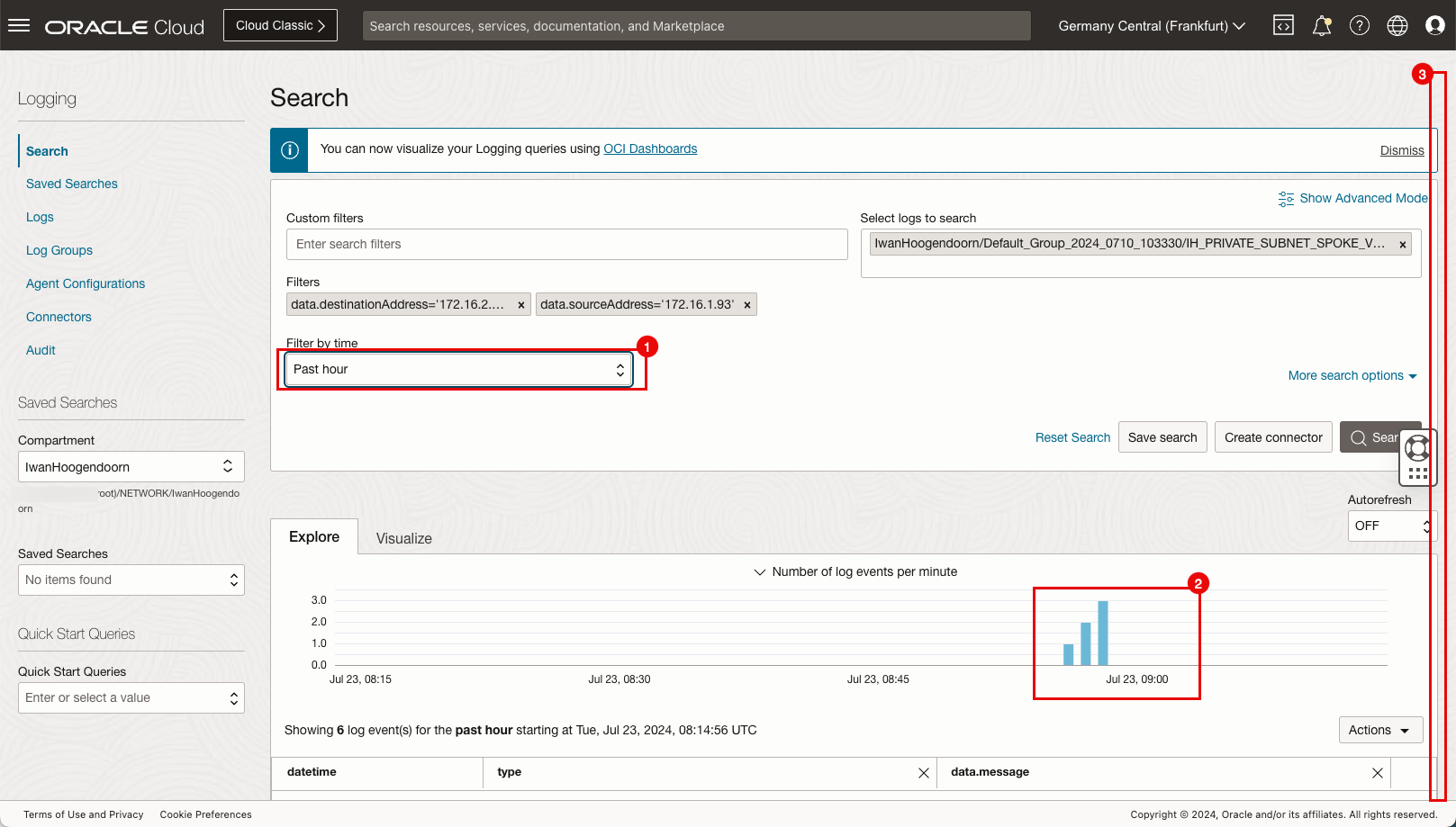

Em Filtros personalizados, informe os filtros a seguir.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.1.93'.

-

O filtro do destino é adicionado.

-

O filtro da origem é adicionado.

- Filtrar por horário: Selecione Hora anterior.

- Observe que o gráfico de barras indica que há dados de log disponíveis para a origem e o destino que usamos no filtro.

- Rolar para Baixo.

- Observe o IP de origem.

- Observe o IP de destino.

- Observe a porta.

- Rolar para cima.

- Clique em Logs.

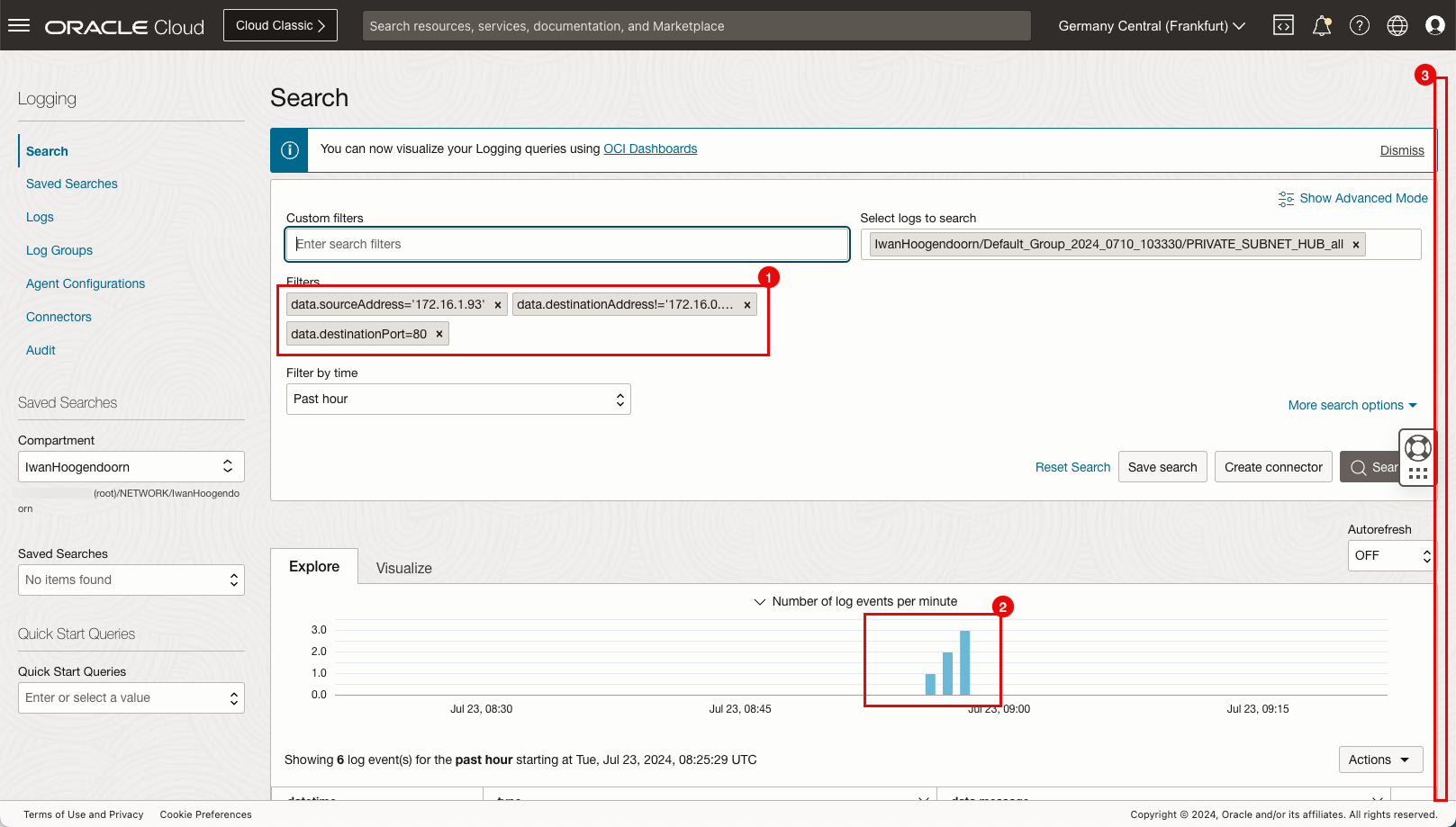

Ponto de Registro em Log C: Registro em Log na Sub-rede Privada da VCN do Hub

-

Clique no nome do log da VCN do Hub.

-

O tráfego não está indo do firewall para a VCN da Instância B. Portanto, precisamos alterar os filtros de origem e destino.

- Em Filtros personalizados, informe os filtros a seguir.

data.destinationAddress='172.16.0.20'data.sourceAddress='172.16.1.93'data.destinationPort='80'

- Observe que o gráfico de barras indica que há dados de log disponíveis para a origem e o destino que usamos no filtro.

- Rolar para Baixo.

- Observe a seção de log detalhada.

- Observe o IP de origem.

- Observe o IP de destino.

- Observe a porta.

- Em Filtros personalizados, informe os filtros a seguir.

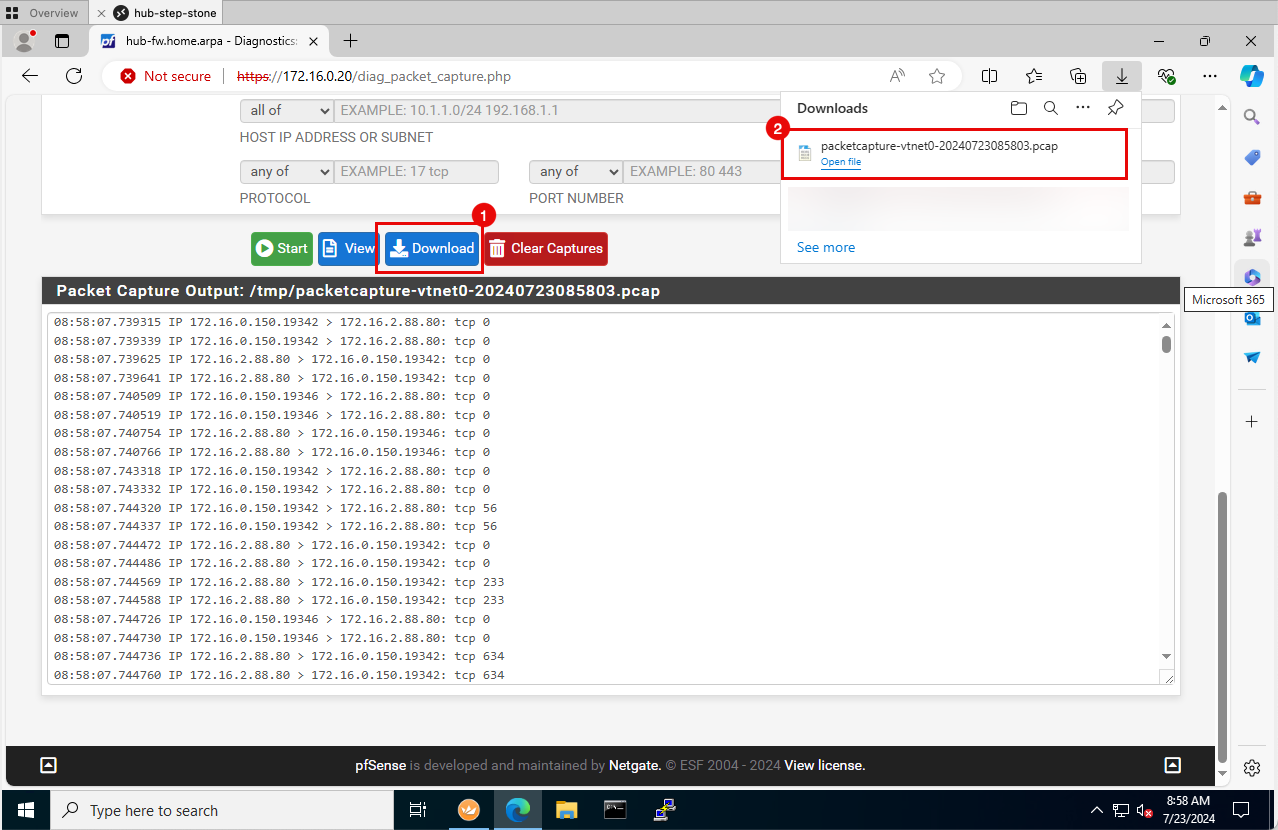

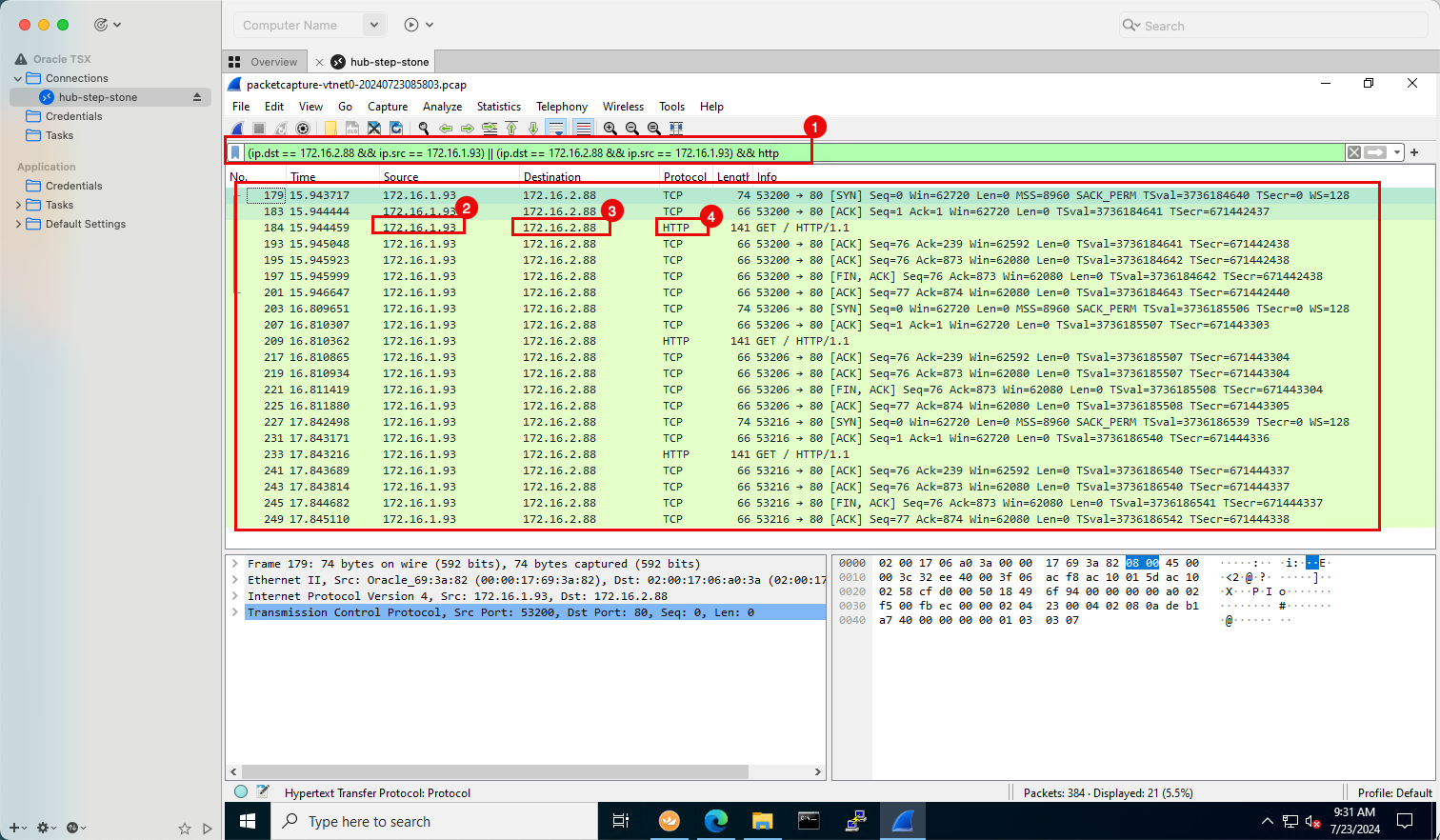

Ponto de Log D: Captura de Pacotes no Firewall pfSense

-

Vá para a console de gerenciamento de firewall pfSense.

- Clique em fazer download.

- Verifique se a captura foi baixada.

-

Abra a captura de pacotes em Wireshark.

- Insira o seguinte filtro Wireshark.

(ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) || (ip.dst == 172.16.2.88 && ip.src == 172.16.1.93) && http

- Observe o IP de origem.

- Observe o IP de destino.

- Observe a porta ou o protocolo.

- Insira o seguinte filtro Wireshark.

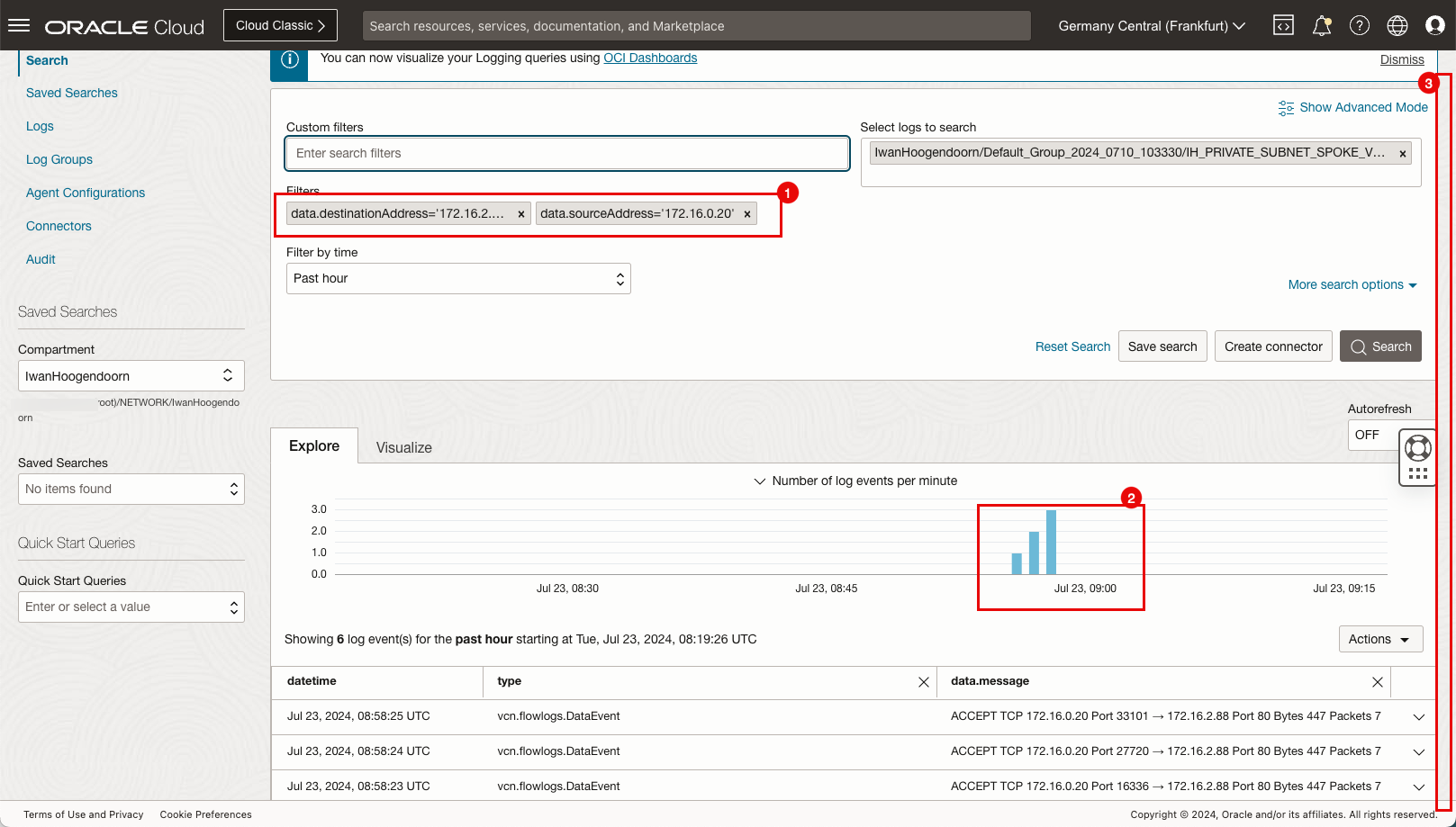

Ponto de Log E: Fazendo Log-in na Sub-rede Privada da VCN B Spoke

-

Navegue até Logging, Logs e clique no nome do log da VCN B spoke.

- Clique no menu suspenso Ações.

- Clique em Explore with Log Search.

- Em Filtros personalizados, informe os filtros a seguir.

data.destinationAddress='172.16.2.88'.data.sourceAddress='172.16.0.20'.

- Observe que o gráfico de barras indica que há dados de log disponíveis para a origem e o destino que usamos no filtro.

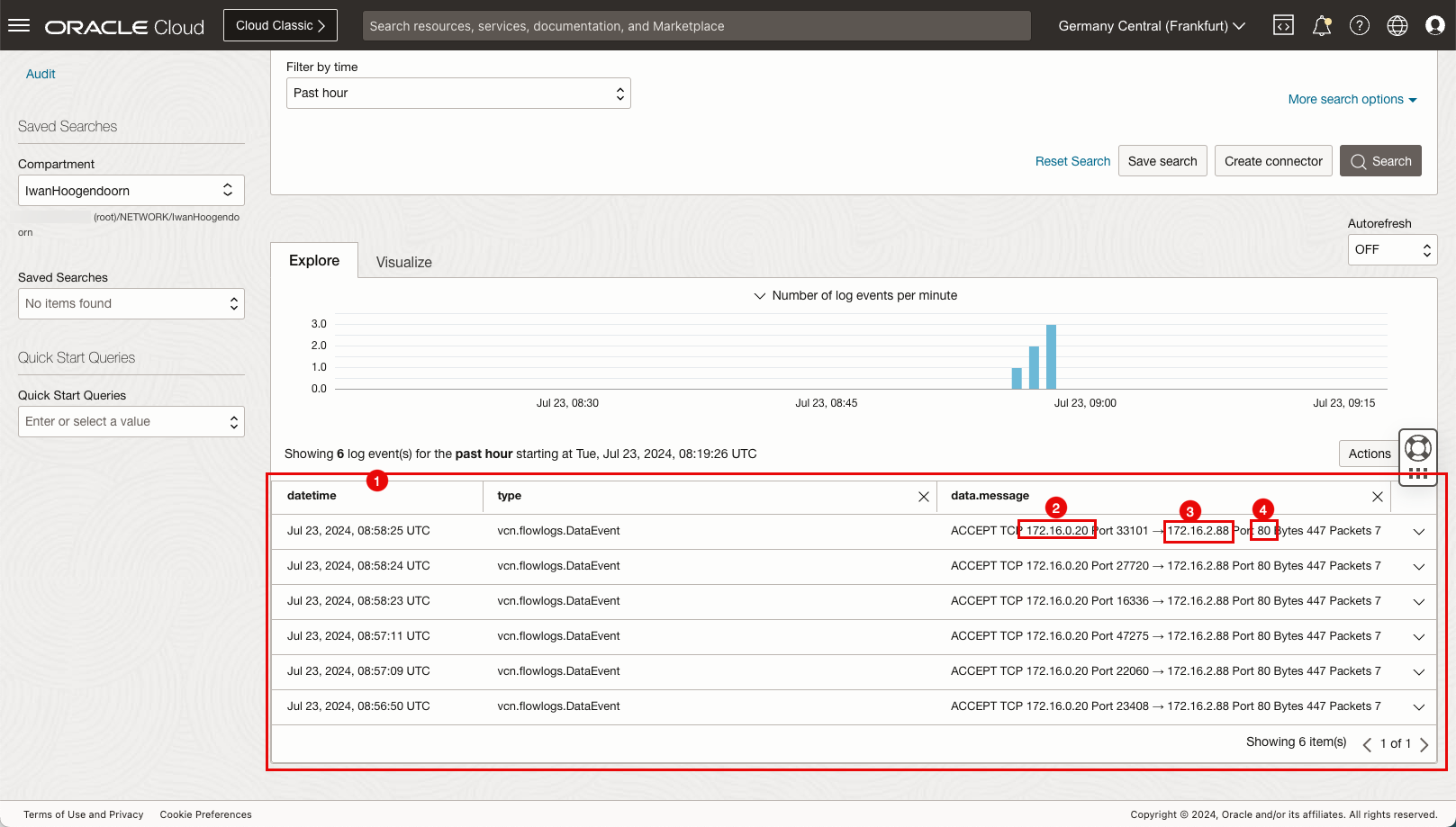

- Rolar para Baixo.

- Observe a seção de log detalhada.

- Observe o IP de origem.

- Observe o IP de destino.

- Observe a porta.

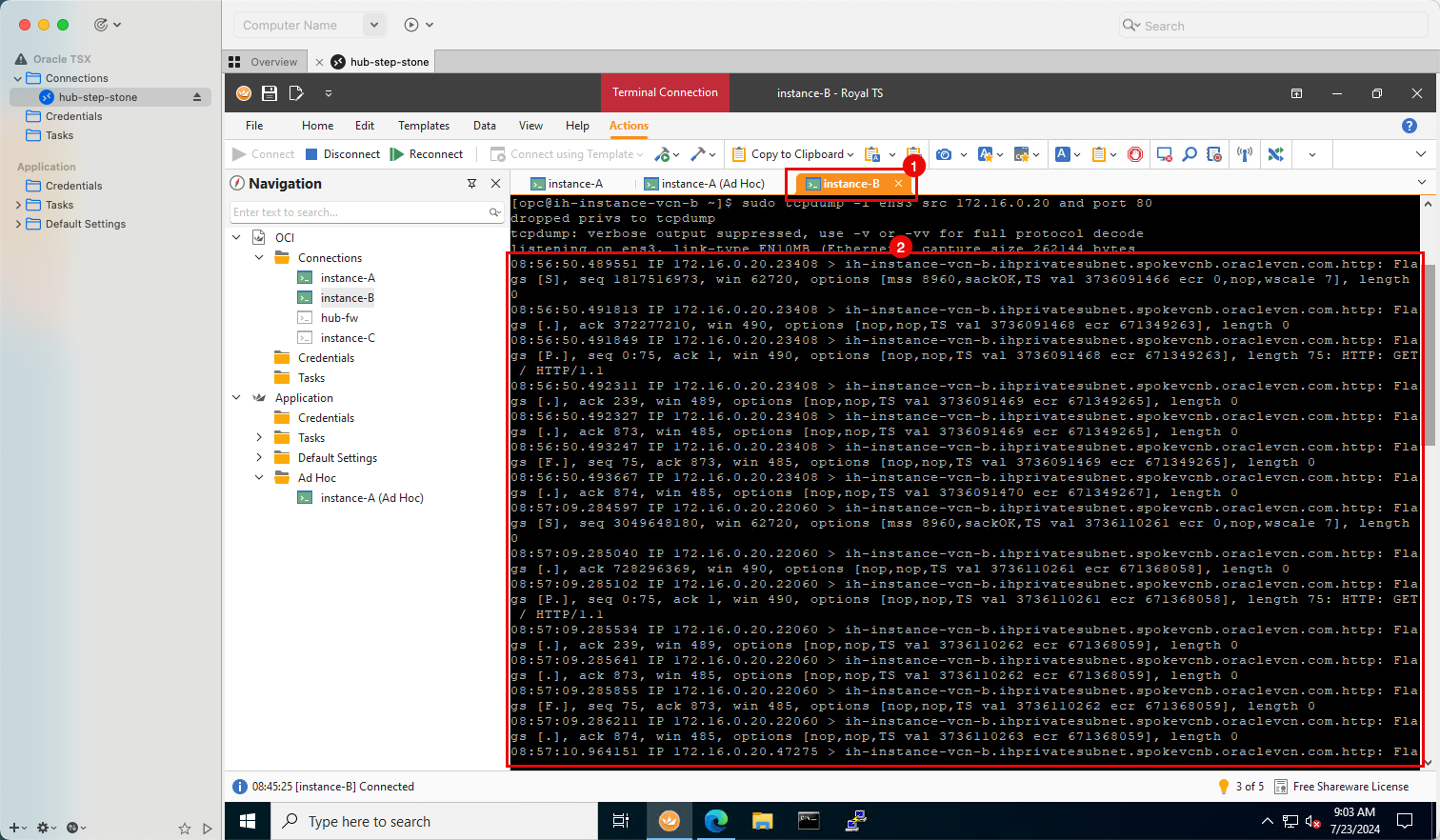

Ponto de Log F: Tcpdump na Instância B

- Vá para a sessão SSH da Instância B.

- Observe a saída de tcpdump gerada.

-

Saída de Tcpdump.

[opc@ih-instance-vcn-b ~]$ sudo tcpdump -i ens3 src 172.16.0.20 and port 80 dropped privs to tcpdump tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on ens3, link-type EN10MB (Ethernet), capture size 262144 bytes 08:56:50.489551 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1817516973, win 62720, options [mss 8960,sackOK,TS val 3736091466 ecr 0,nop,wscale 7], length 0 08:56:50.491813 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 372277210, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 0 08:56:50.491849 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736091468 ecr 671349263], length 75: HTTP: GET / HTTP/1.1 08:56:50.492311 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.492327 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493247 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736091469 ecr 671349265], length 0 08:56:50.493667 IP 172.16.0.20.23408 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736091470 ecr 671349267], length 0 08:57:09.284597 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3049648180, win 62720, options [mss 8960,sackOK,TS val 3736110261 ecr 0,nop,wscale 7], length 0 08:57:09.285040 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 728296369, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 0 08:57:09.285102 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736110261 ecr 671368058], length 75: HTTP: GET / HTTP/1.1 08:57:09.285534 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285641 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.285855 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736110262 ecr 671368059], length 0 08:57:09.286211 IP 172.16.0.20.22060 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736110263 ecr 671368059], length 0 08:57:10.964151 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 1863177286, win 62720, options [mss 8960,sackOK,TS val 3736111940 ecr 0,nop,wscale 7], length 0 08:57:10.964645 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 464215720, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 0 08:57:10.964694 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736111941 ecr 671369737], length 75: HTTP: GET / HTTP/1.1 08:57:10.965157 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965243 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.965612 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736111942 ecr 671369738], length 0 08:57:10.966035 IP 172.16.0.20.47275 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736111942 ecr 671369739], length 0 08:58:23.664041 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 407465876, win 62720, options [mss 8960,sackOK,TS val 3736184640 ecr 0,nop,wscale 7], length 0 08:58:23.664613 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 3047424129, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 0 08:58:23.664620 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736184641 ecr 671442437], length 75: HTTP: GET / HTTP/1.1 08:58:23.665349 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736184641 ecr 671442438], length 0 08:58:23.666335 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666344 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736184642 ecr 671442438], length 0 08:58:23.666816 IP 172.16.0.20.16336 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736184643 ecr 671442440], length 0 08:58:24.529970 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3610633804, win 62720, options [mss 8960,sackOK,TS val 3736185506 ecr 0,nop,wscale 7], length 0 08:58:24.530465 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 575035162, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 0 08:58:24.530545 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736185507 ecr 671443303], length 75: HTTP: GET / HTTP/1.1 08:58:24.531020 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531079 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736185507 ecr 671443304], length 0 08:58:24.531619 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736185508 ecr 671443304], length 0 08:58:24.532042 IP 172.16.0.20.27720 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736185508 ecr 671443305], length 0 08:58:25.562872 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [S], seq 3415948315, win 62720, options [mss 8960,sackOK,TS val 3736186539 ecr 0,nop,wscale 7], length 0 08:58:25.563301 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 2043572435, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 0 08:58:25.563424 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [P.], seq 0:75, ack 1, win 490, options [nop,nop,TS val 3736186540 ecr 671444336], length 75: HTTP: GET / HTTP/1.1 08:58:25.563812 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 239, win 489, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.563960 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 873, win 485, options [nop,nop,TS val 3736186540 ecr 671444337], length 0 08:58:25.564877 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [F.], seq 75, ack 873, win 485, options [nop,nop,TS val 3736186541 ecr 671444337], length 0 08:58:25.565259 IP 172.16.0.20.33101 > ih-instance-vcn-b.ihprivatesubnet.spokevcnb.oraclevcn.com.http: Flags [.], ack 874, win 485, options [nop,nop,TS val 3736186542 ecr 671444338], length 0 -

Analise a saída. Essa saída indica que o tráfego HTTP foi recebido do IP do firewall de hub.

- A primeira seção de saída da solicitação de dobra que foi feita.

- A segunda seção de saída da solicitação de dobra que foi feita.

- A terceira seção de saída da solicitação de dobra que foi feita.

- O DNS/IP de origem.

- O DNS/IP de destino.

- A porta.

- Os Indicadores TCP.

Observação: Colete os logs, capturas de pacote e tcpdumps iguais ao Cenário 1 para outros cenários.

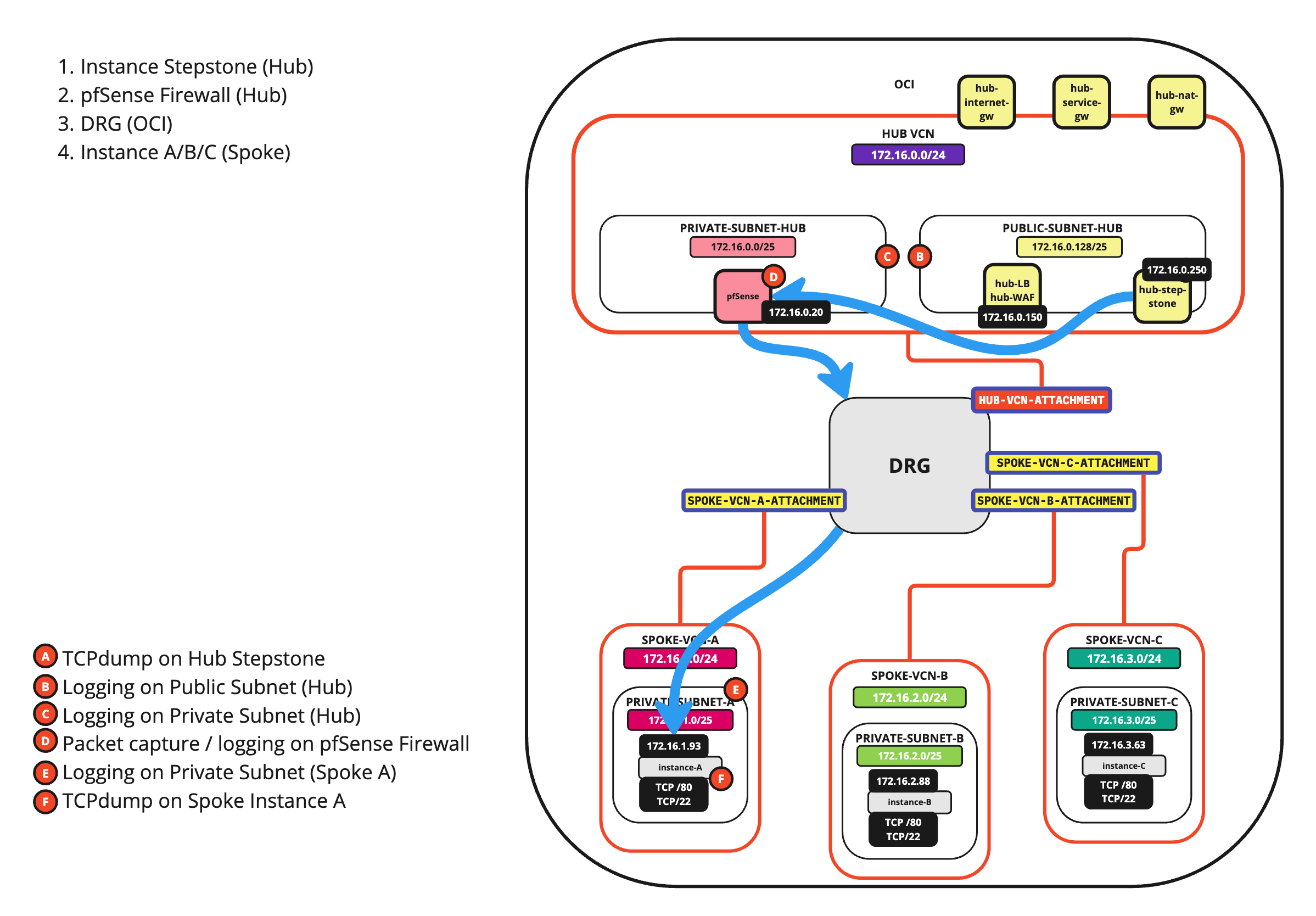

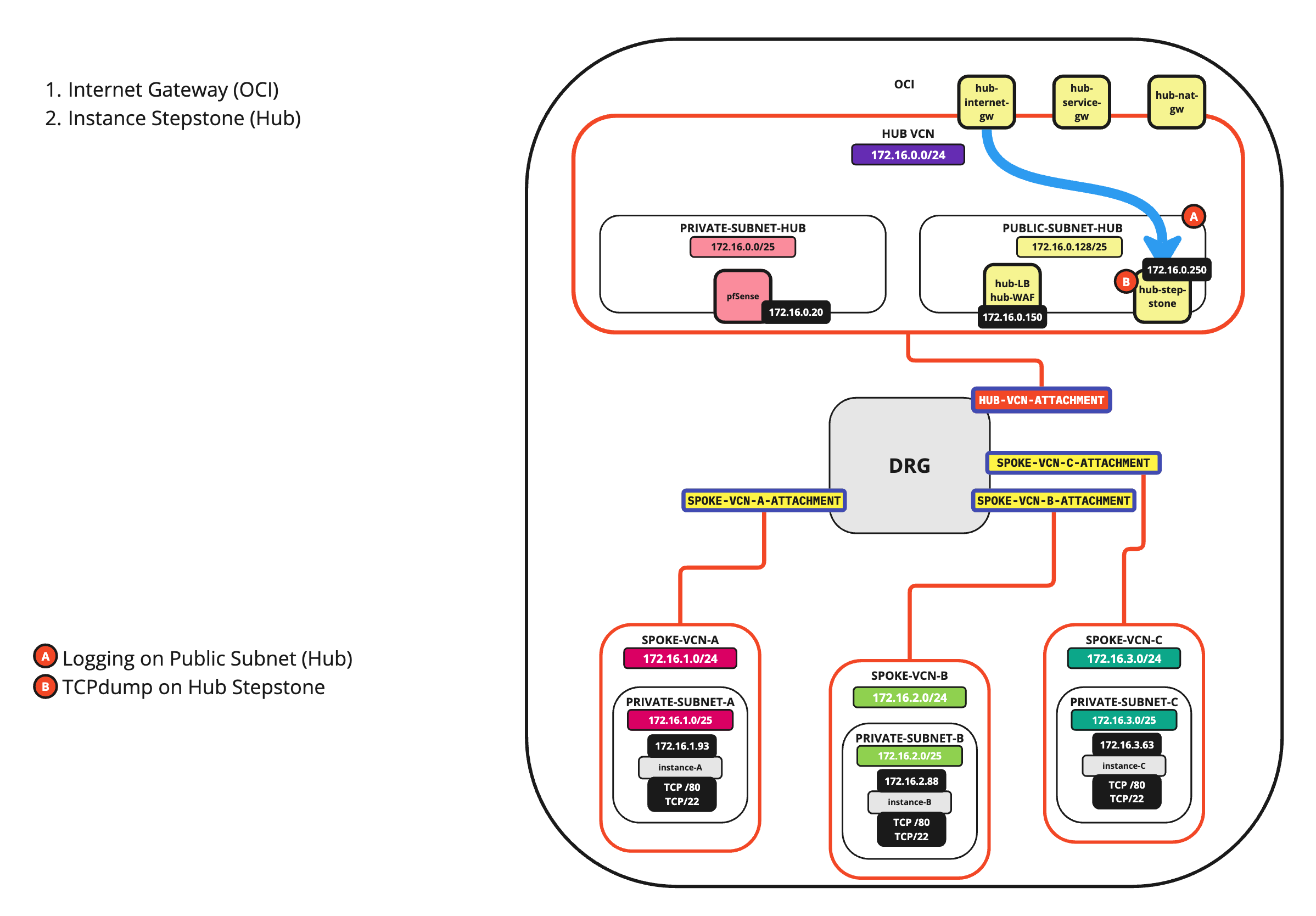

Cenário 2: Seguir o Pacote da Instância da VCN Spoke para a Instância do Hub

Cenário 3: Seguir o Pacote da Instância do Hub para a Instância da VCN Spoke

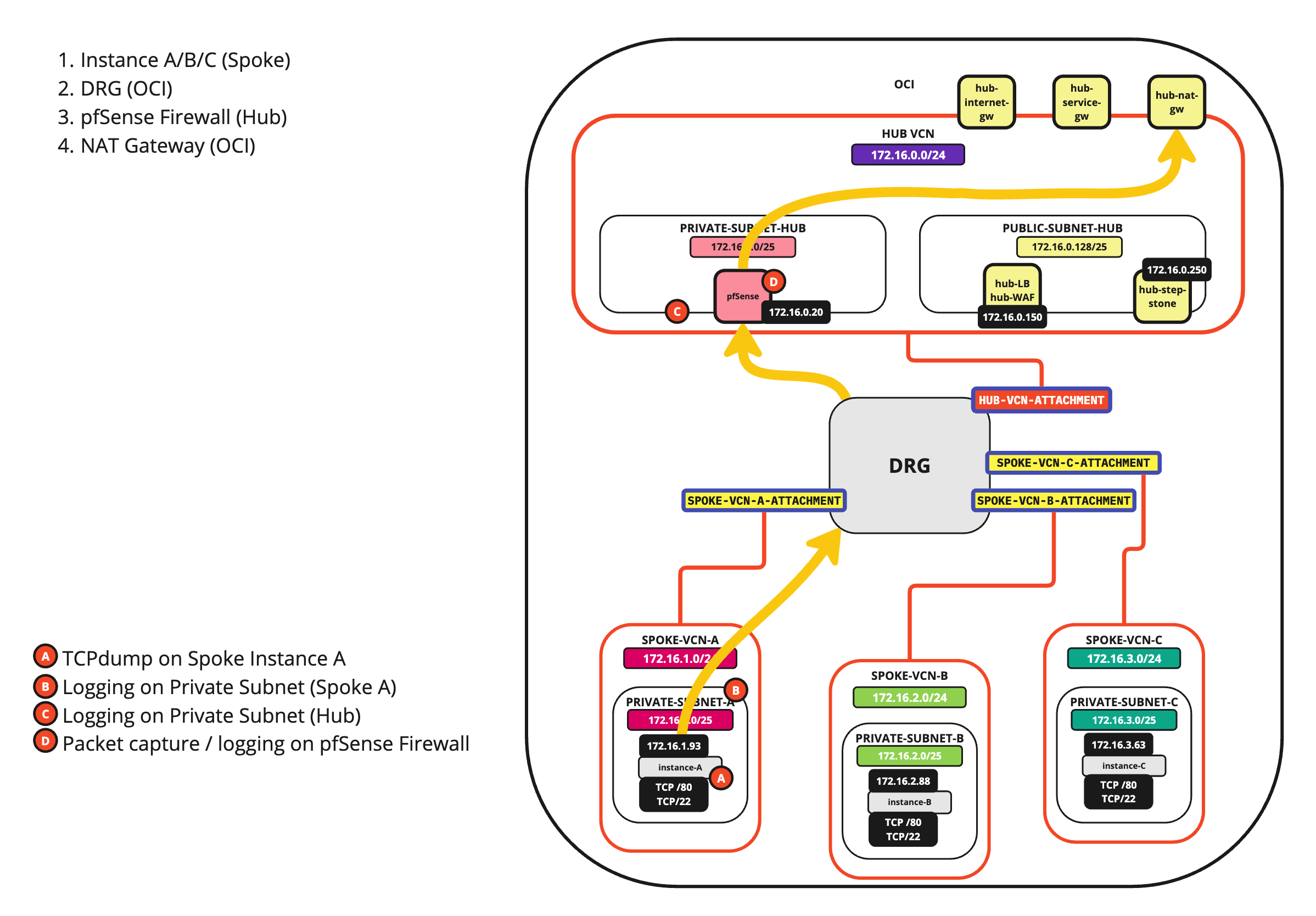

Cenário 4: Seguir o Pacote da Instância de VCN Spoke para a Internet

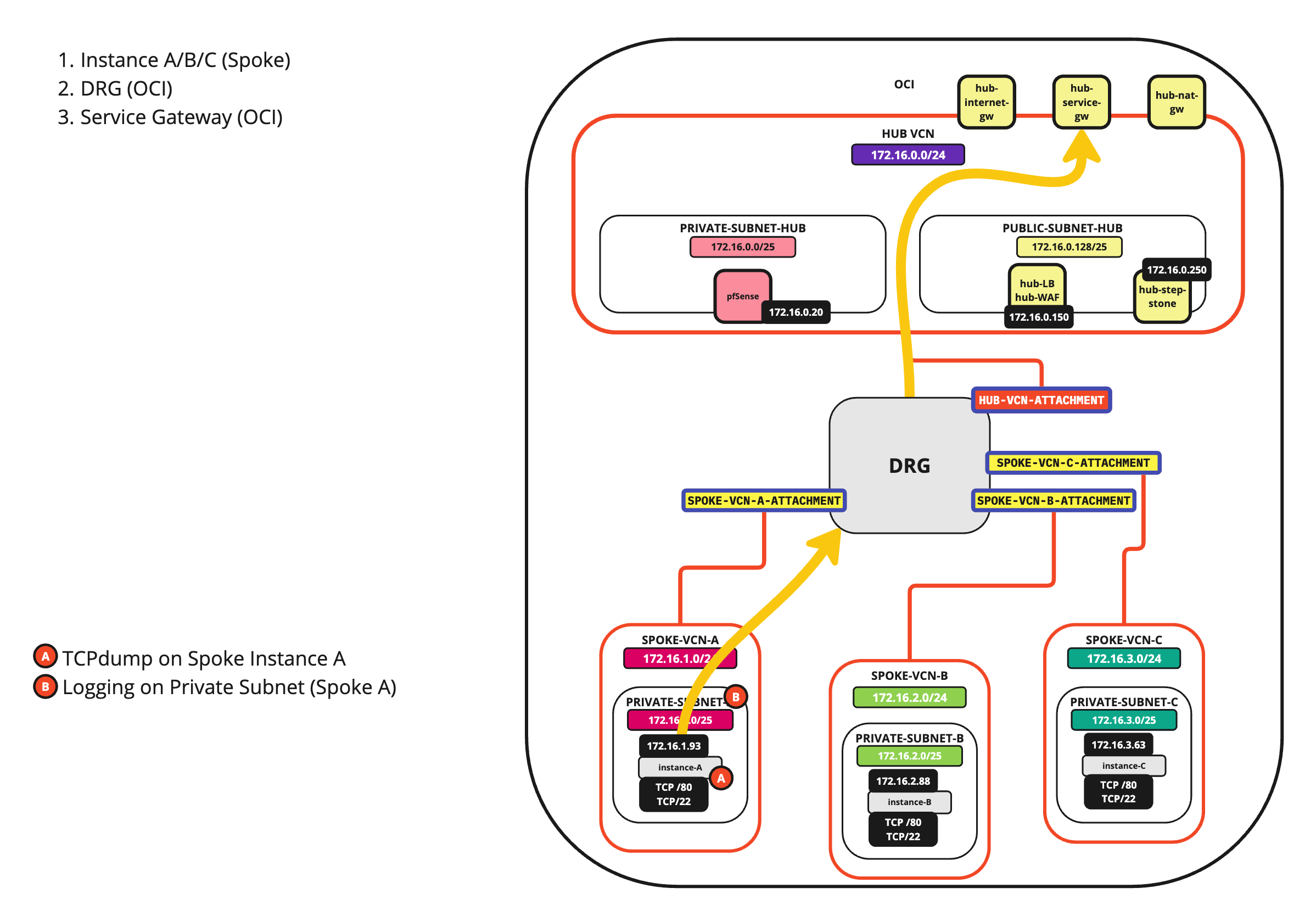

Cenário 5: Seguir o Pacote da Instância de VCN Spoke para a Rede de Serviços do OCI

Cenário 6: Seguir o Pacote da Instância do Hub para a Internet

Cenário 7: Seguir o Pacote da Internet para a Instância do Hub

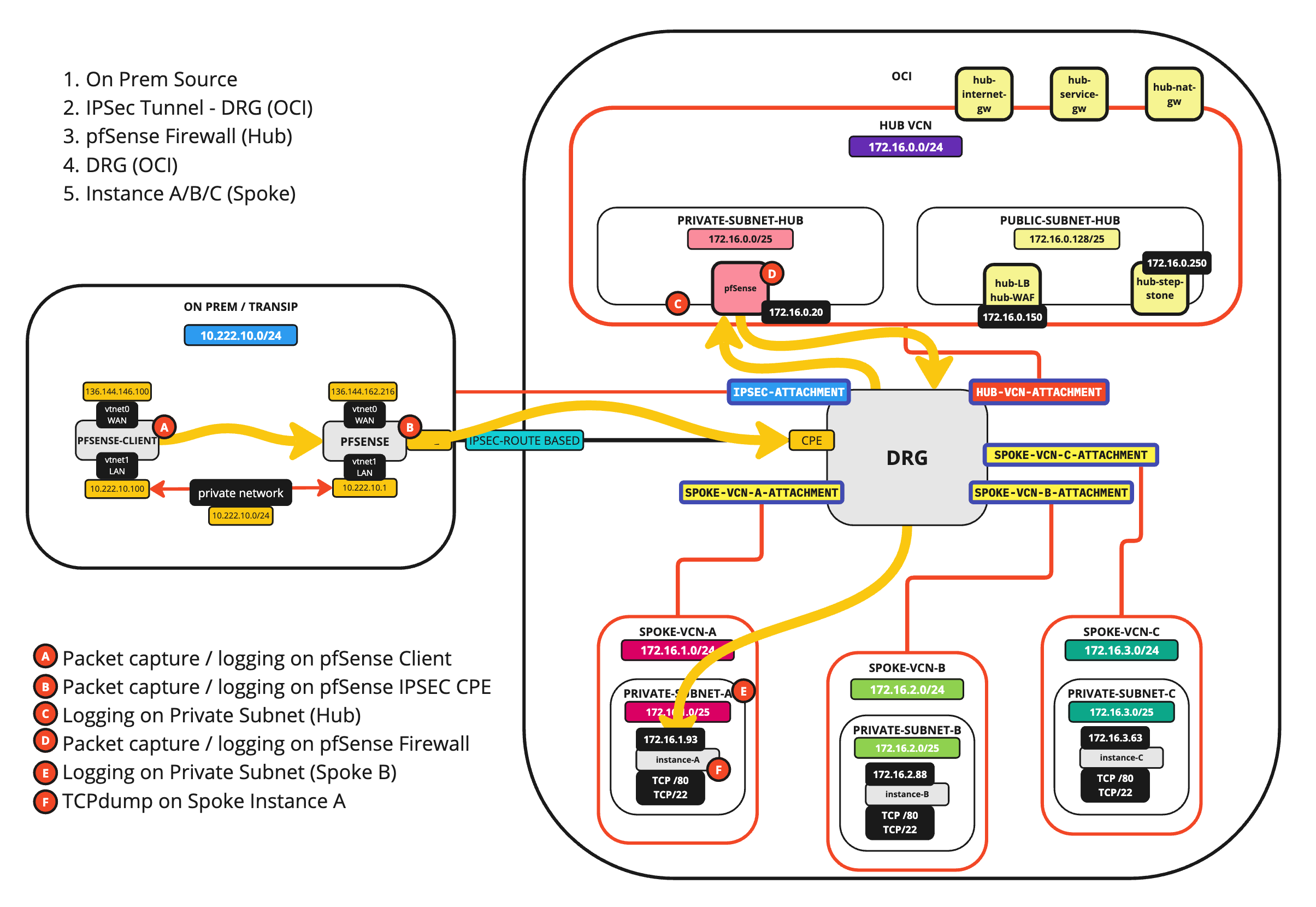

Cenário 8: Siga o Pacote de On-Premises para a Instância de VCN Spoke

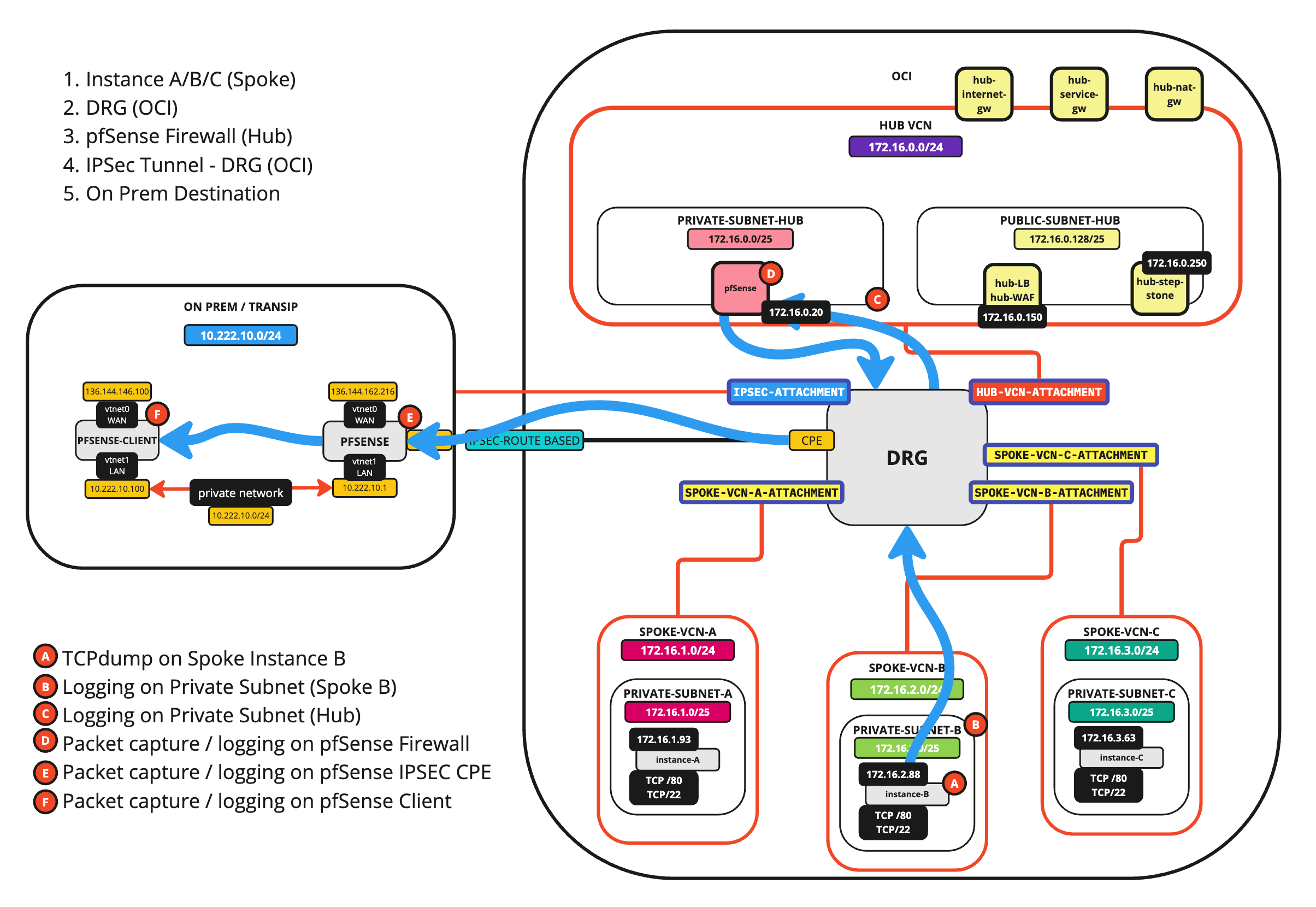

Cenário 9: Siga o Pacote da Instância de VCN Spoke para o Local

Cenário 10: Siga o Pacote do Computador Remoto para o Balanceador de Carga para a Instância de VCN Falada

Confirmações

- Autor - Iwan Hoogendoorn (Especialista em Rede da OCI)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Follow the Packets in a Hub and Spoke VCN Routing Architecture inside Oracle Cloud Infrastructure

G12466-02

August 2024