Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever e obter uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Integrar o Okta com Domínios de Identidade para Sign-on Único e provisionamento de usuário

Introdução

No mundo real, pode haver cenários nos quais os clientes podem ter o Okta como provedor de Identidades corporativo, mas os usuários também precisam acessar os serviços hospedados pelo Oracle Cloud. Nesses cenários, recomendamos configurar a federação para automatizar os usuários e agrupar o provisionamento automático do Okta para Domínios de Identidade para melhor gerenciamento do ciclo de vida dos usuários. Essa configuração permitirá que os usuários usem suas credenciais do Okta SSO para fazer log-in nos serviços hospedados pelo Domínio de Identidades da Oracle.

Domínio de identidades é um contêiner para gerenciar usuários e atribuições, federar e provisionar usuários, proteger a integração de aplicativos por meio da configuração do Oracle Single Sign-On (SSO) e administração do Provedor de Identidades baseada em SAML/OAuth. Com a recente fusão da Oracle Cloud Infrastructure (OCI) e do Oracle Identity Cloud Service com Domínios de Identidade, é necessário que os clientes entendam a navegação na console para integrar o Okta com Domínios de Identidade.

Benefícios-chave

- Criação/atualização e desativação/exclusão automatizadas de usuários e grupos.

- Usuários automatizados e sincronização de grupos.

Pré-requisitos

Contas de administração para Okta e Domínios de Identidade

Objetivo

Use o aplicativo Catálogo do Okta para esta federação para configurar o Provisionamento automatizado de usuário e grupo baseado em SAML e SCIM. Após essa configuração, o Okta será configurado como Provedor de Identidades para Domínio de Identidades.

Tarefa 1: Criar um aplicativo no Okta

Devemos criar um aplicativo no Okta disponível no marketplace do Okta para configurar o provisionamento de SSO e SCIM com o Domínio de Identidades.

-

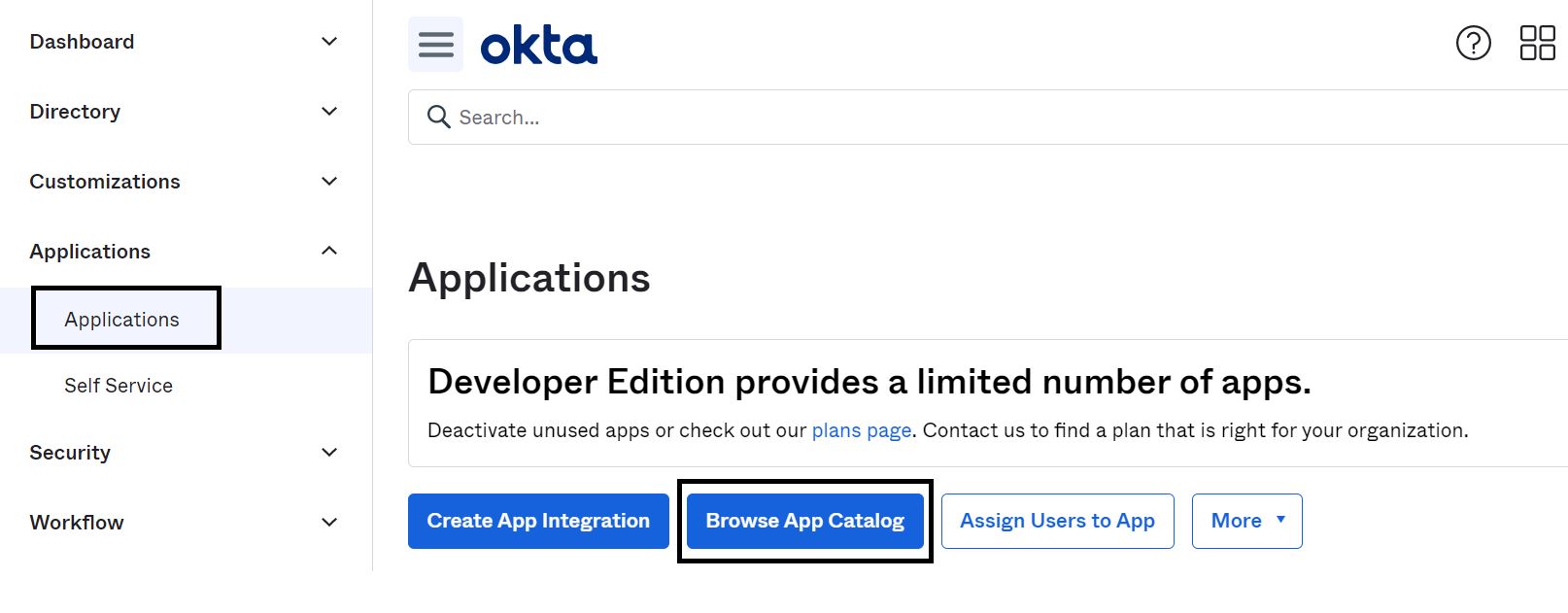

Faça log-in no Okta como administrador, navegue até Aplicativos no menu esquerdo e localize a opção Procurar Catálogo de Aplicativos, conforme destacado na imagem a seguir.

-

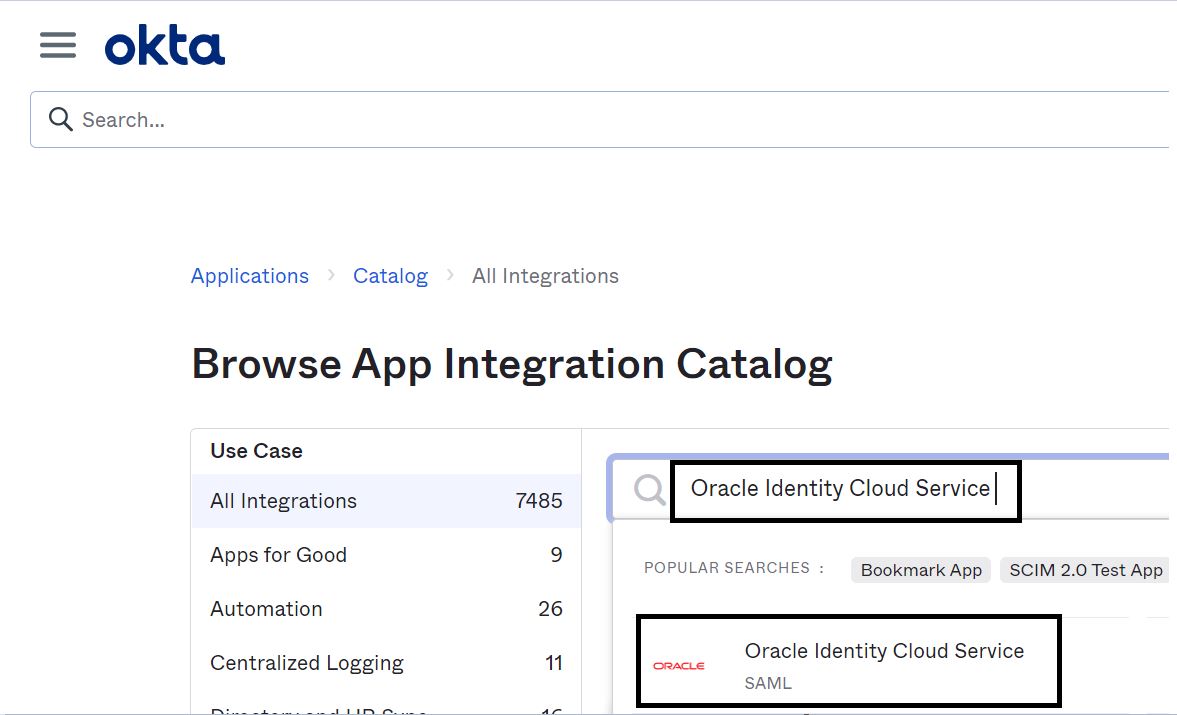

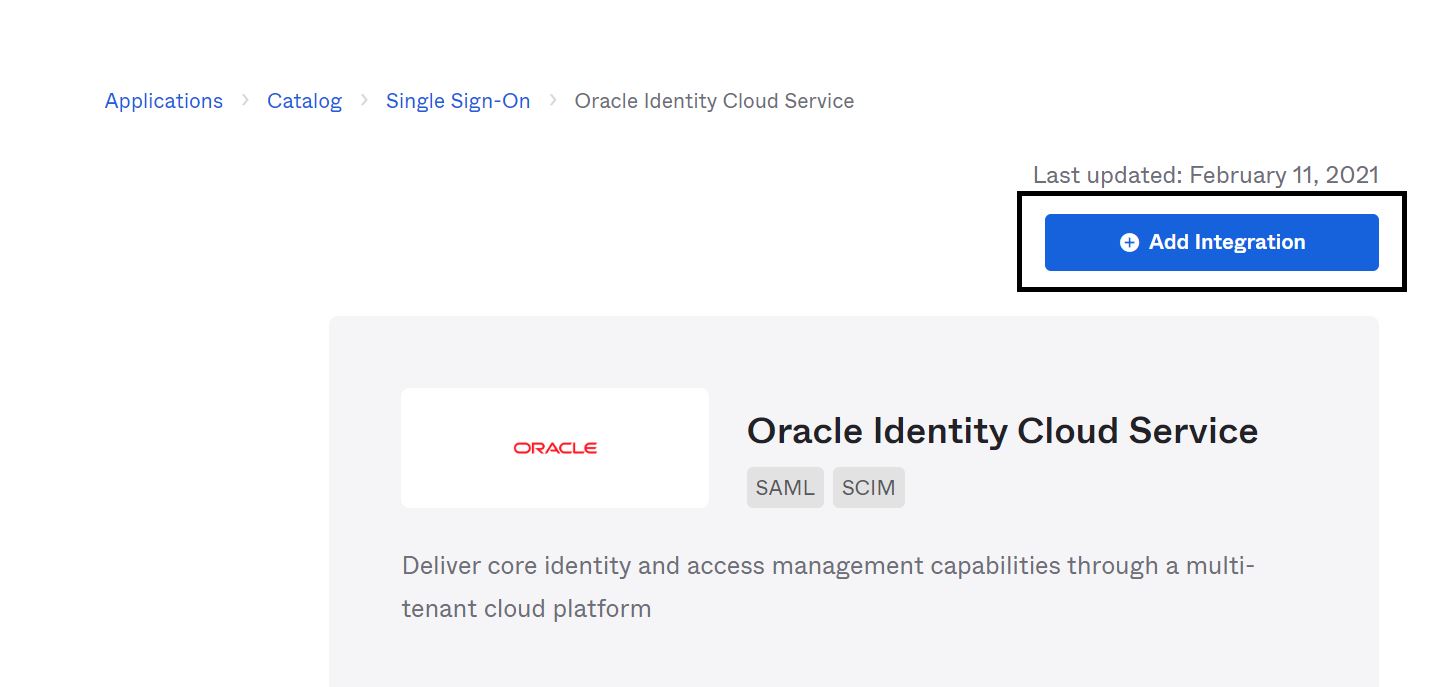

Procure o Oracle Identity Cloud Service e adicione o aplicativo.

-

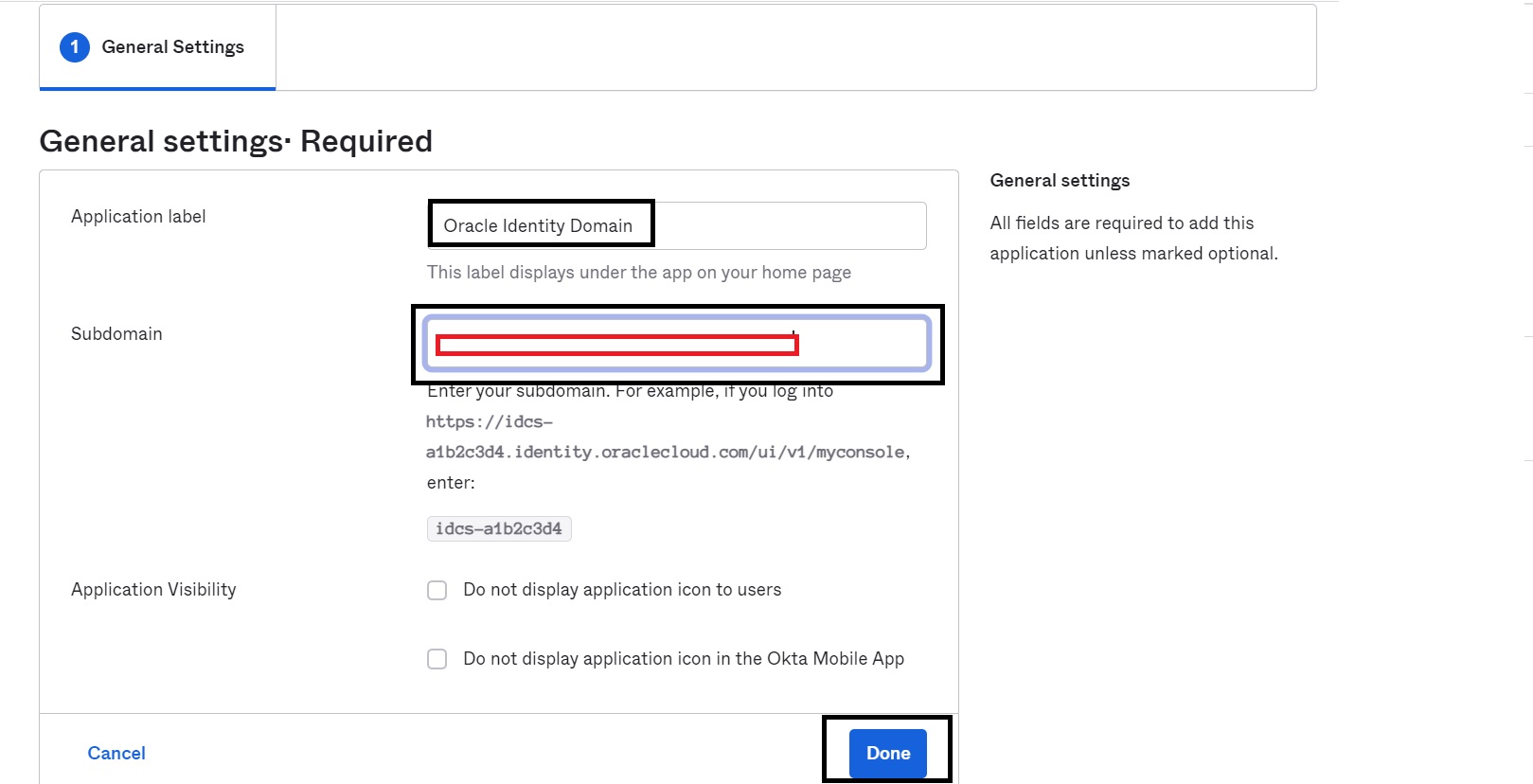

Preencha as Configurações gerais necessárias no assistente de Aplicativos com os detalhes necessários e clique em Concluído.

Dica: Para localizar seu Subdomínio, faça log-in no Domínio de Identidades que você deseja integrar ao Okta e navegue pelas seguintes opções.

-

No Menu Principal, vá para Identidade e Segurança, Domínios, selecione o Domínio apropriado, Visão Geral, URL do Domínio.

-

-

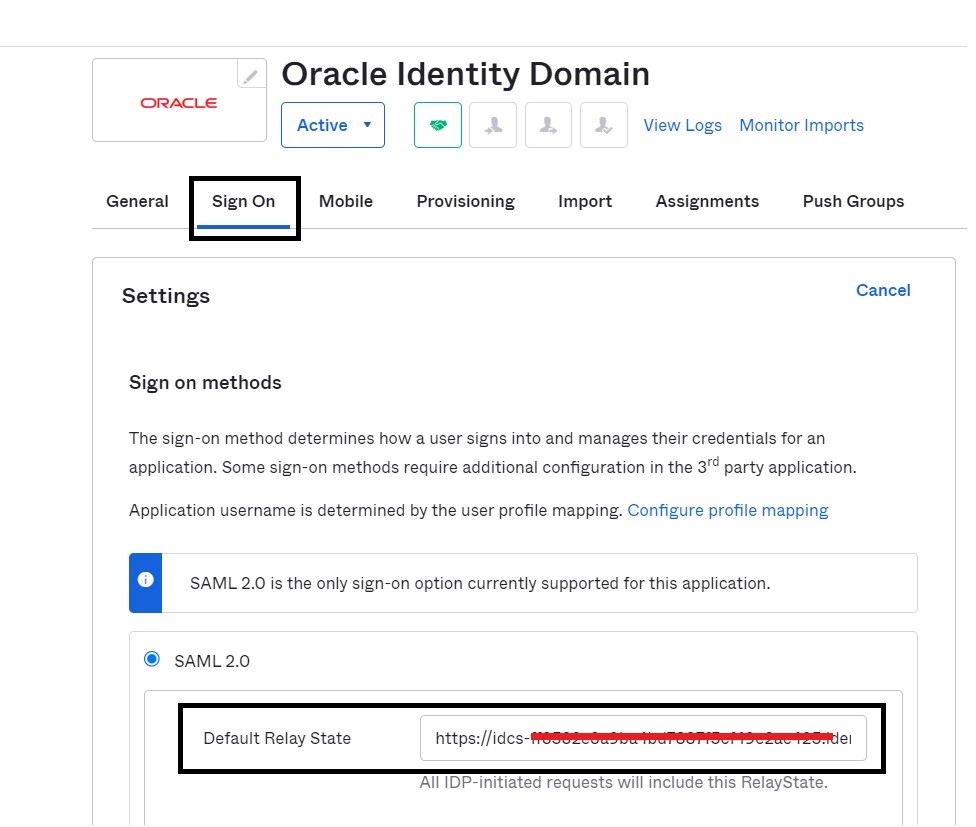

Navegue até a guia Sign On do aplicativo adicionado, atualize os detalhes a seguir e clique em Salvar.

-

Estado do Relé Padrão: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com/ui/v1/myconsole. Este é o URL no qual o usuário está conectado após o Sign-on Único com os Domínios de Identidade da Oracle. Isso também pode ser, se necessário, um URL de aplicativo protegido pelos Domínios de Identidade da Oracle.

-

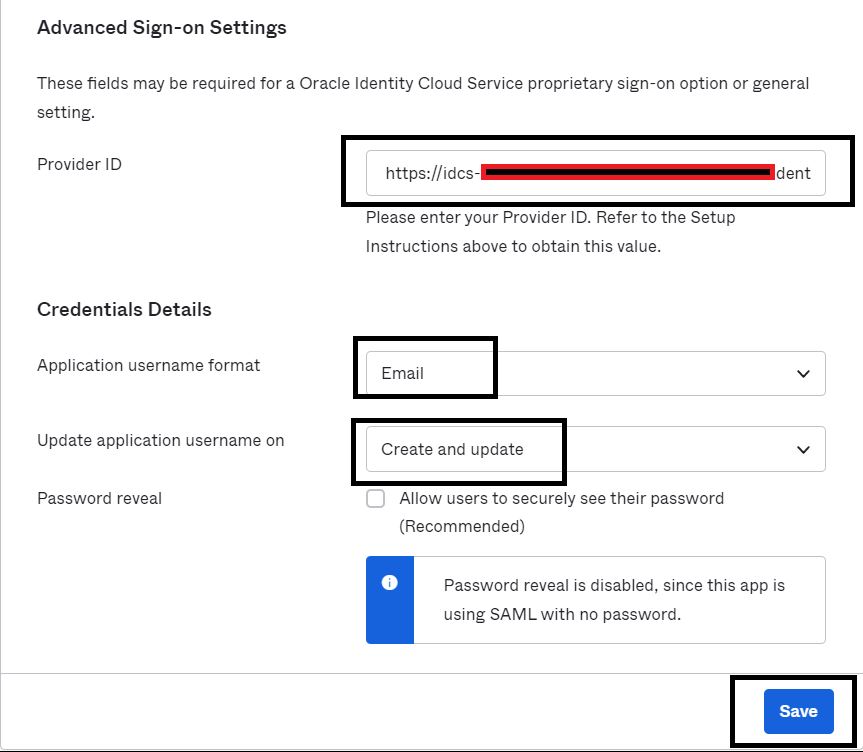

ID do Provedor: https://idcs-$DOMAIN_INSTANCE_ID.identity.oraclecloud.com:443/fed

-

Formato do nome de usuário do aplicativo: E-mail (isso pressupõe que o endereço de e-mail seja o mesmo para o usuário nos Domínios de Identidade Okta e Oracle)

-

Atualizar nome de usuário do aplicativo em: Criar e Atualizar

-

Observação: Revisaremos esta etapa para ativar o Log-out Único depois que obtivermos o certificado de assinatura do Domínio de Identidades.

Tarefa 2: Configurar o Okta como Provedor de Identidades no Domínio de Identidades da Oracle

-

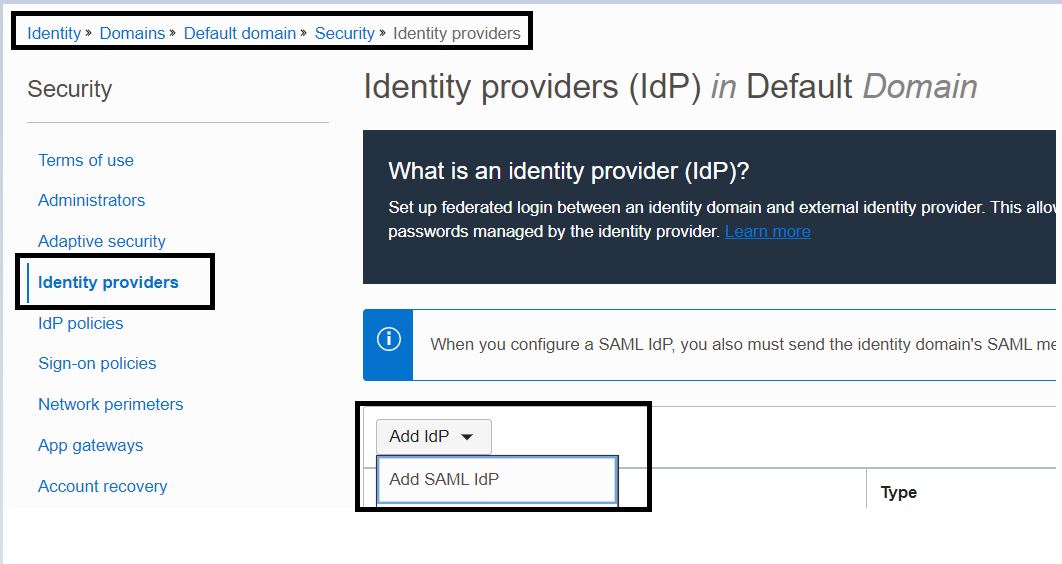

Faça log-in na tenancy do Oracle Identity Infrastructure como um usuário administrador e navegue até as definições do Provedor de Identidades e clique em Adicionar um IDP SAML.

-

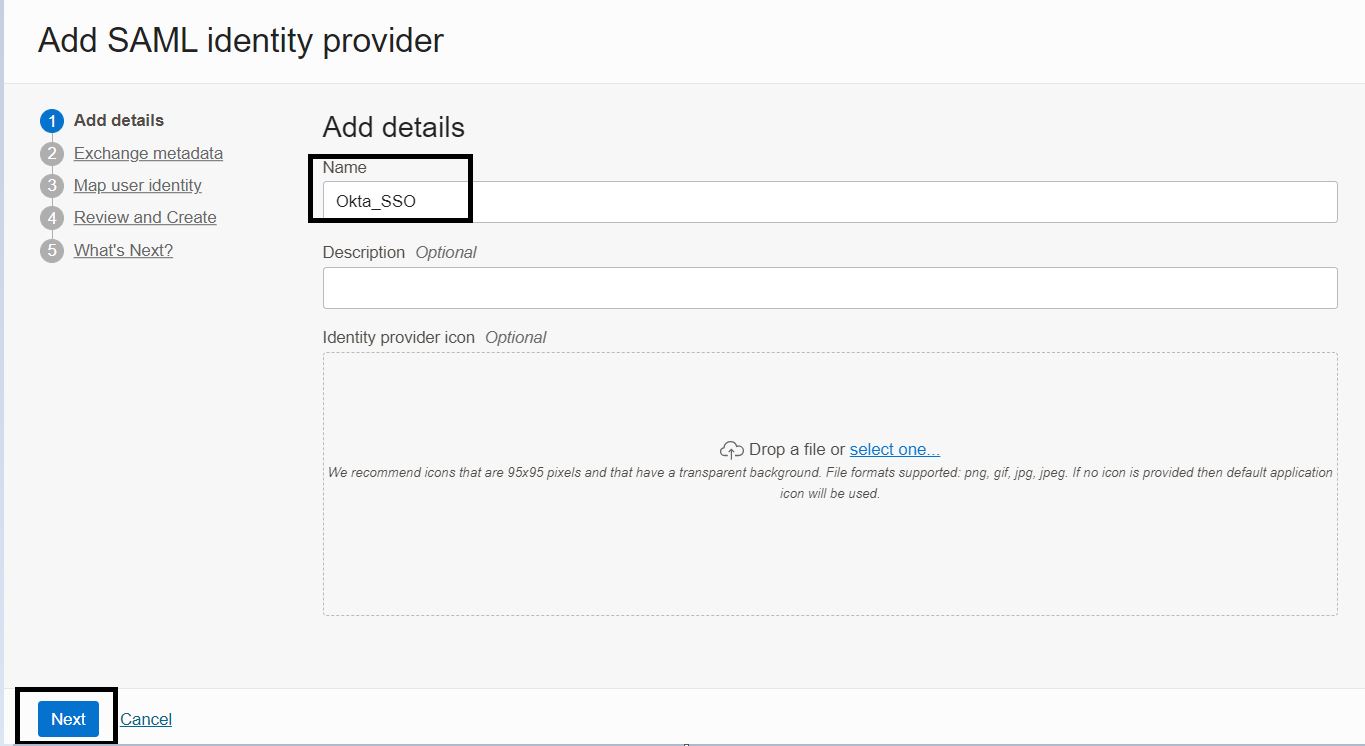

No assistente iniciado, adicione os detalhes básicos na tela e clique em Próximo.

-

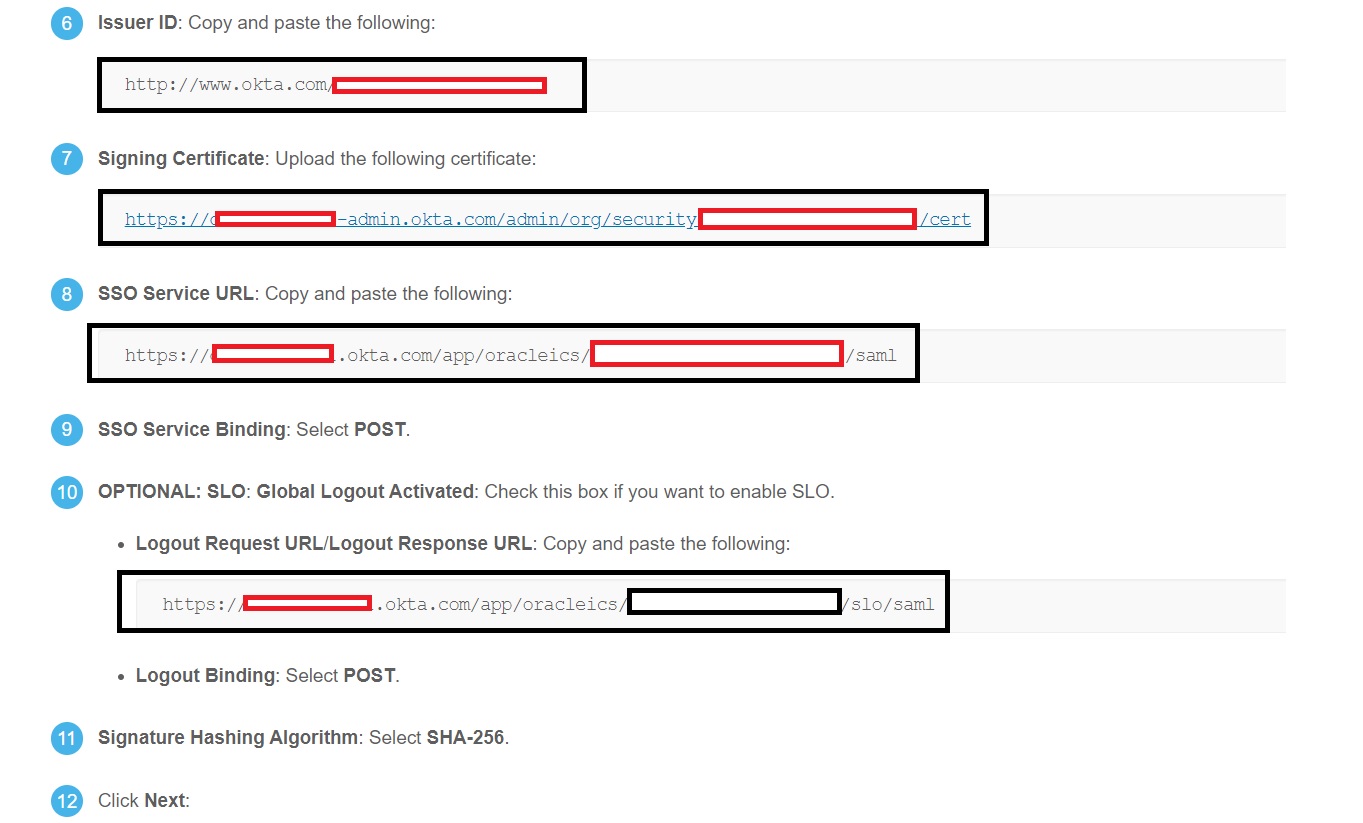

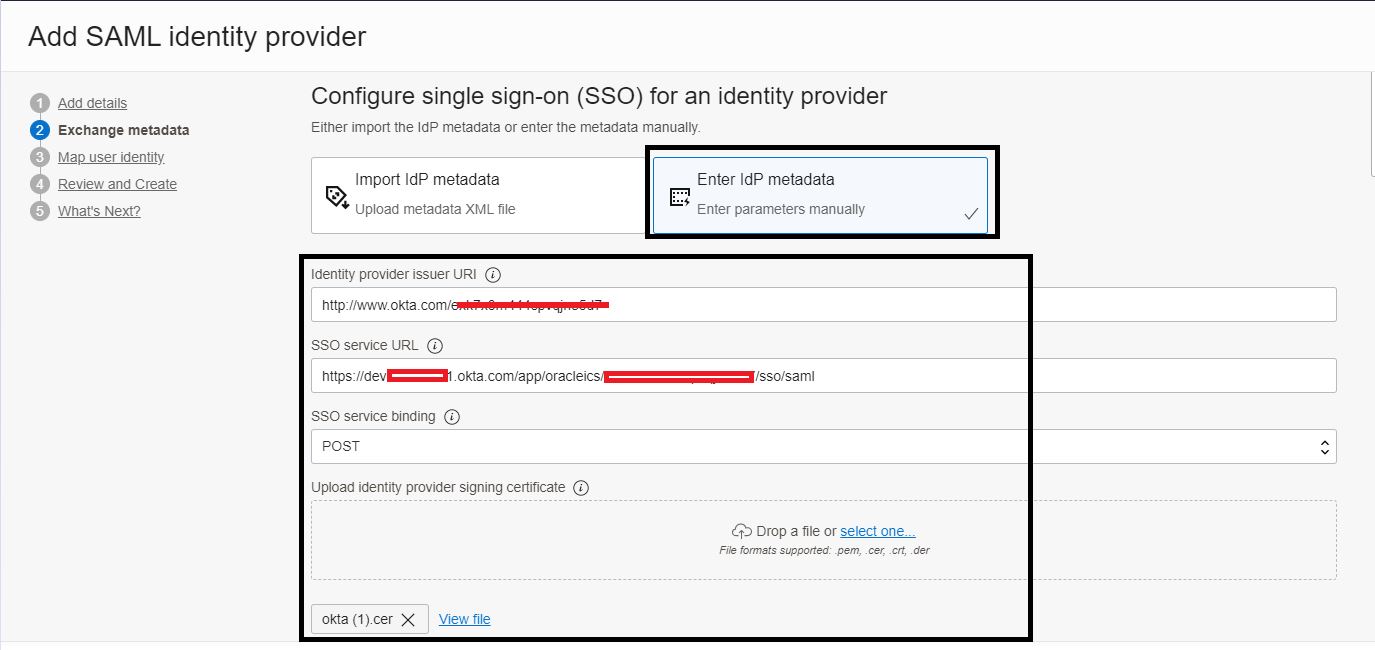

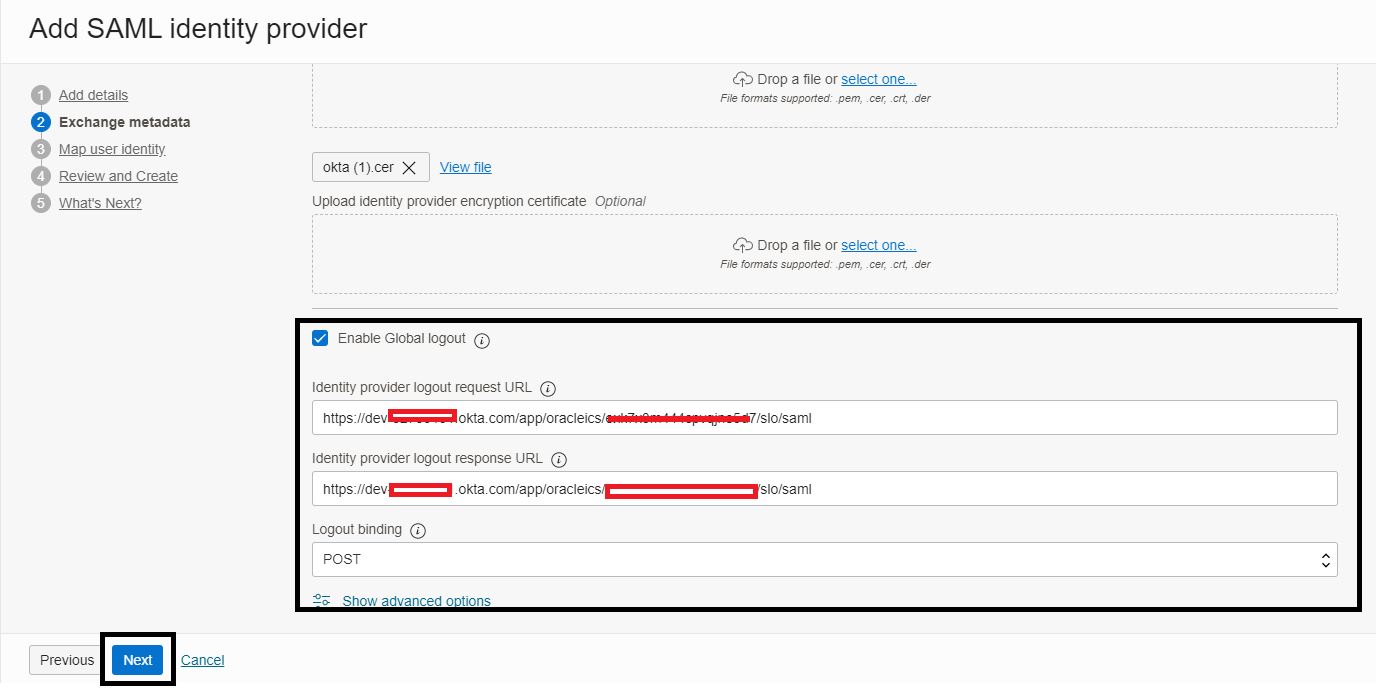

Na página Mudar Metadados, selecione a opção Informar metadados do IDP - Informar parâmetros manualmente, atualize os detalhes a seguir e clique em Próximo.

Dica: Na Guia Acessar do Aplicativo Okta configurado, role para baixo para localizar o link Exibir Instrução de Configuração SAML para obter os detalhes necessários.

-

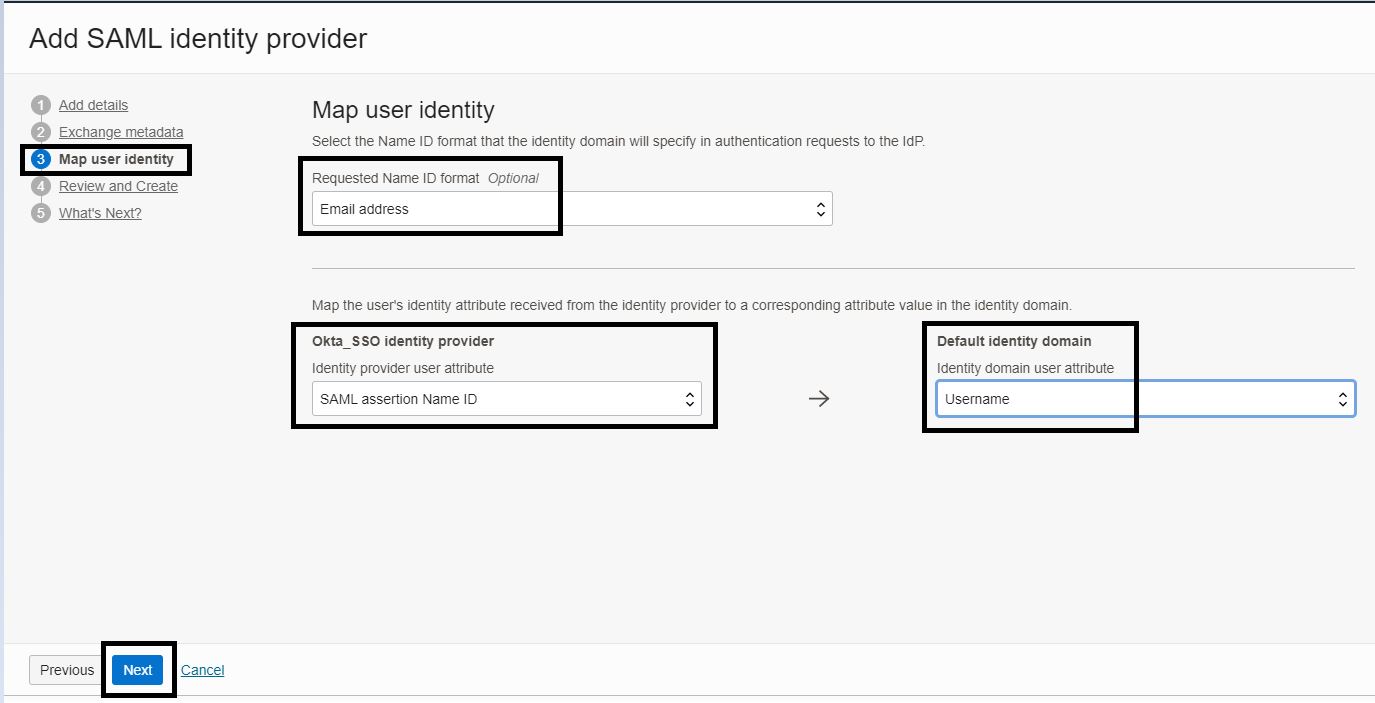

Na página Mapear identidade do usuário, atualize os detalhes a seguir e clique em Próximo.

-

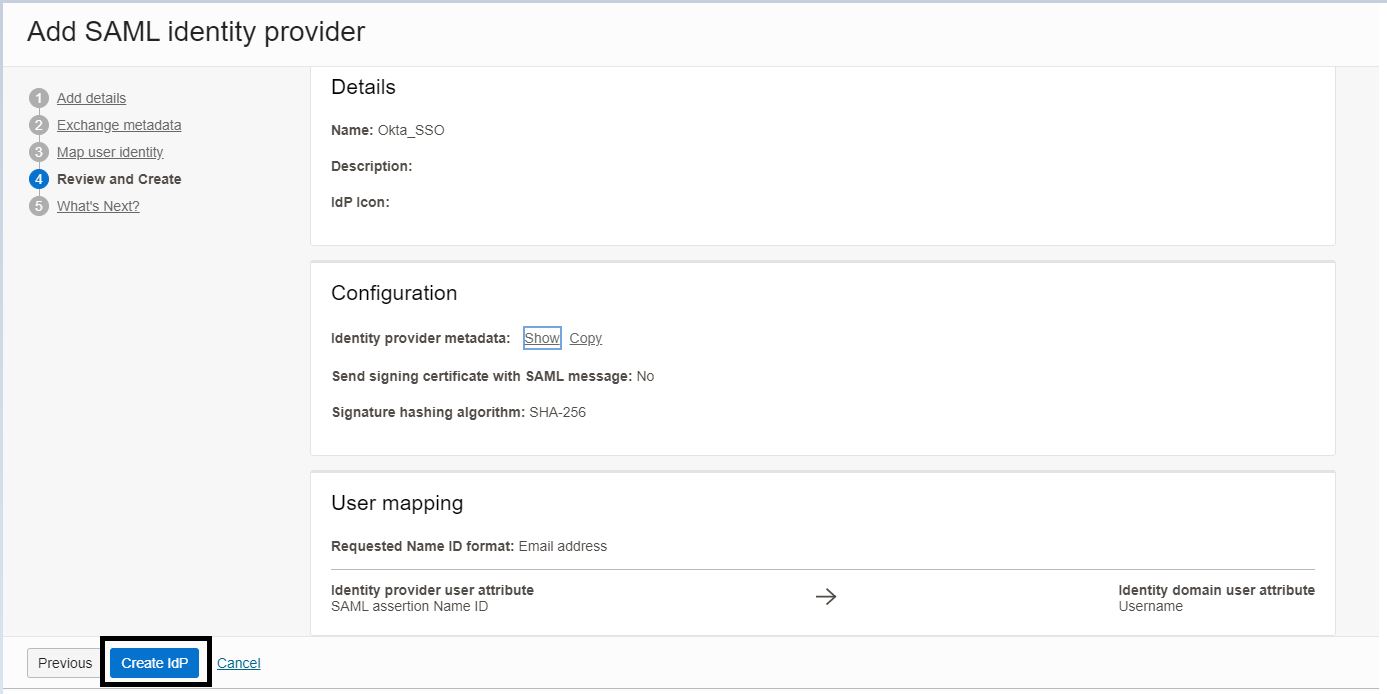

Na página Verificar e Criar, revise as definições e clique em Criar IdP.

-

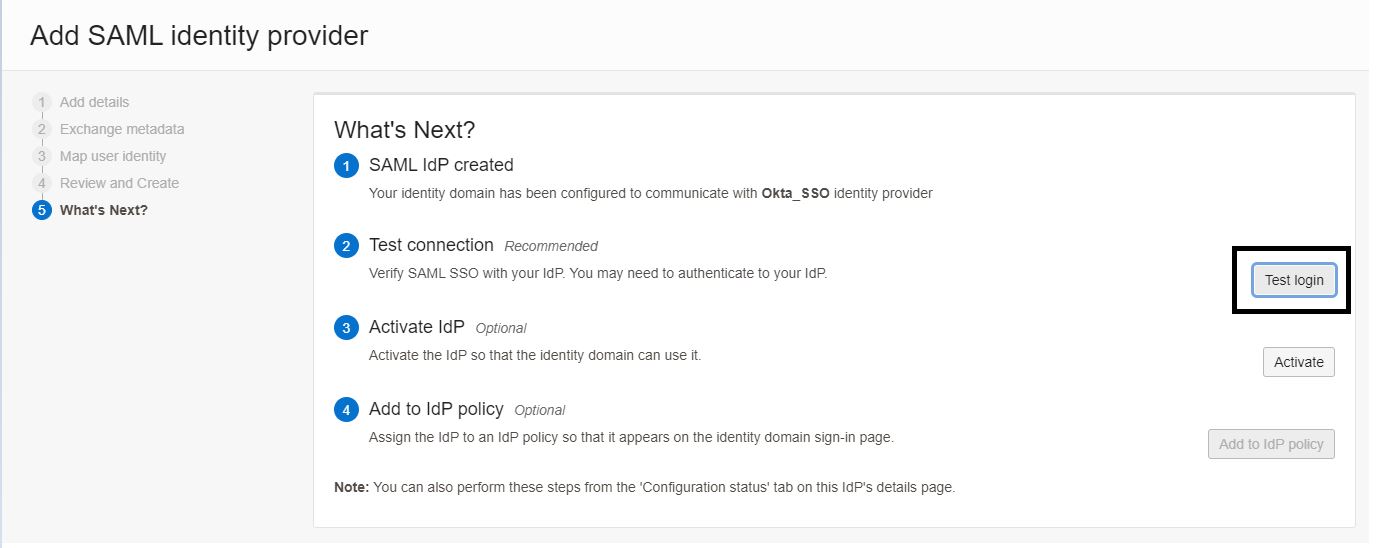

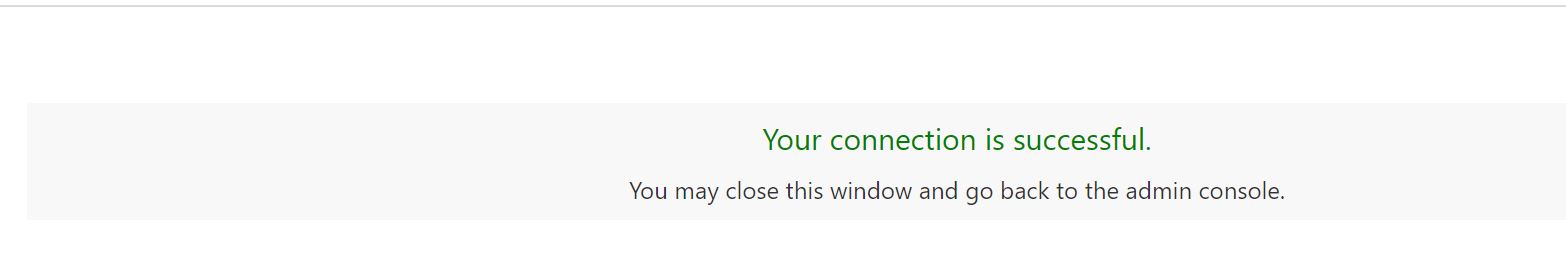

Na página Próximo, clique em Testar log-in para validar a configuração. Você deverá ver uma mensagem de sucesso conforme exibido abaixo.

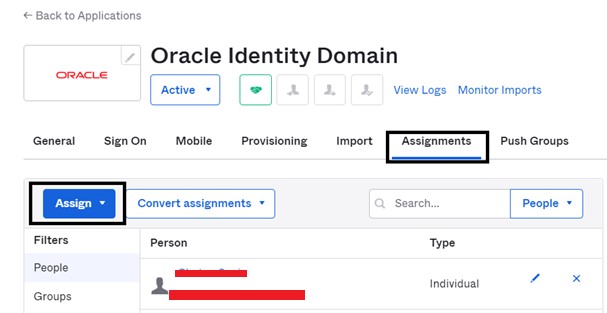

Observação: O usuário com o qual você está testando essa integração deve ser designado no aplicativo Okta, bem como exibido abaixo.

-

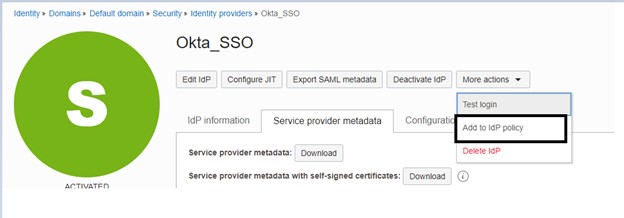

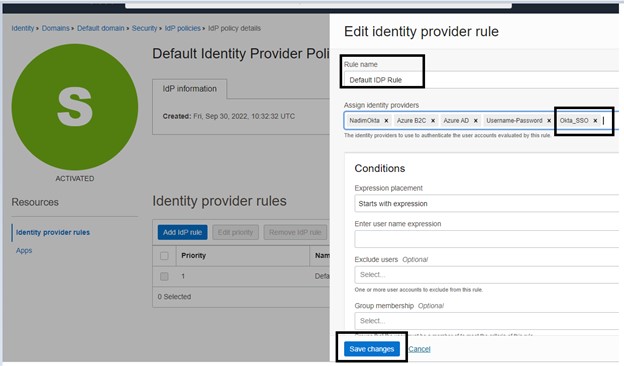

Clique em Ativar IdP e adicione-o à Regra do Provedor de Identidades de seu requisito, conforme exibido abaixo.

Tarefa 3: Configurar um aplicativo Confidencial no Domínio de Identidades para Provisionamento SCIM

O System for Cross-domain Identity Management (SCIM), é um padrão aberto que permite a automação do provisionamento de usuários. O SCIM comunica dados de identidade de usuário entre provedores de identidade e provedores de serviço que exigem informações de identidade de usuário.

-

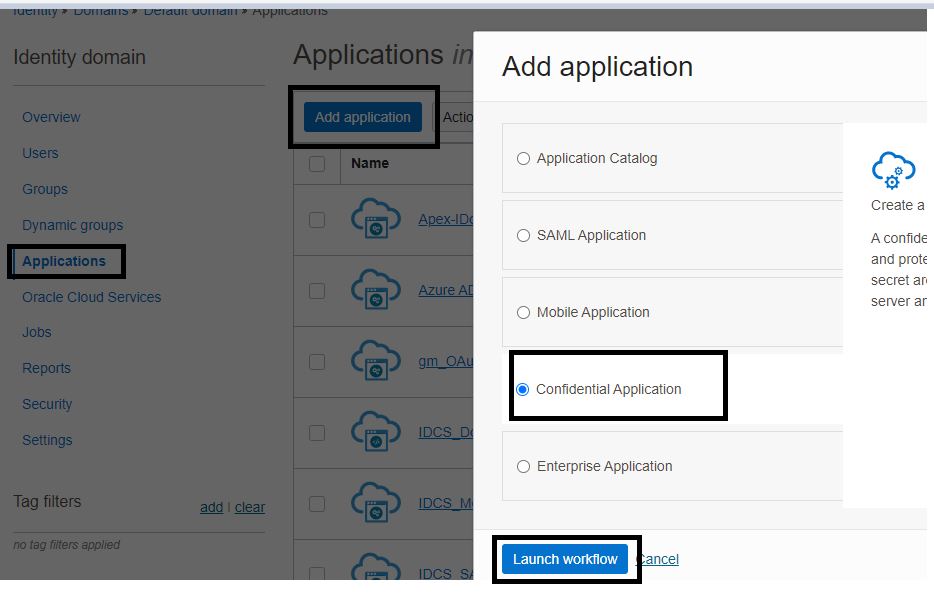

Navegue até a guia Aplicativos em seu Domínio de Identidades, clique em Adicionar aplicativo, depois clique em Aplicativo Confidencial e, em seguida, clique em Iniciar workflow.

-

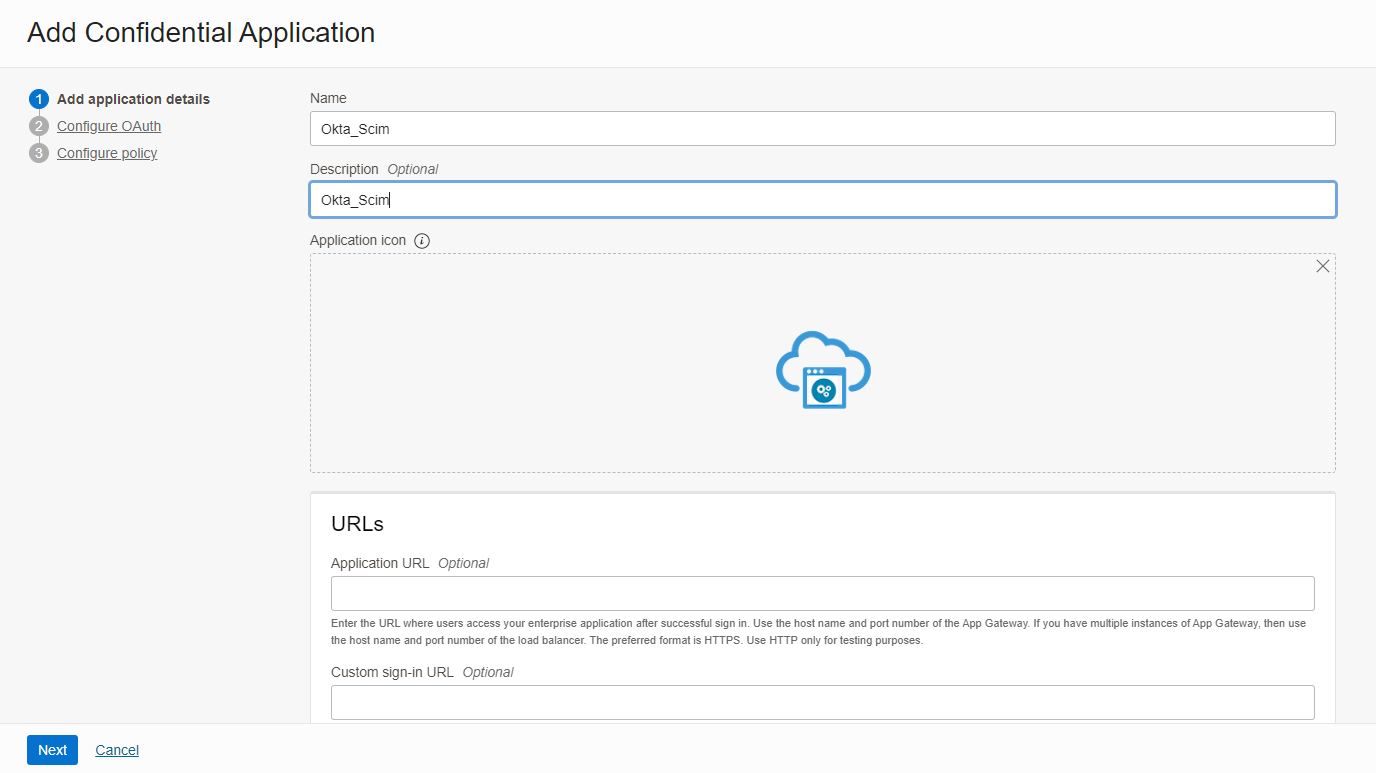

Informe um Nome da aplicação e clique em Próximo.

-

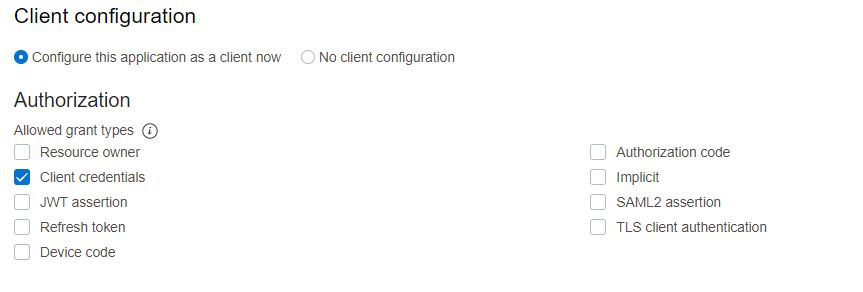

Adicione os detalhes a seguir ao aplicativo e clique em Próximo.

-

Ative o aplicativo e anote o ID e o Segredo do Cliente.

Tarefa 4: Ativar Provisionamento SCIM do Okta para o Domínio de Identidades

-

Navegue de volta para a console de Administração do Okta para configurar o provisionamento do SCIM. Clique no aplicativo configurado e clique na guia Provisionamento.

-

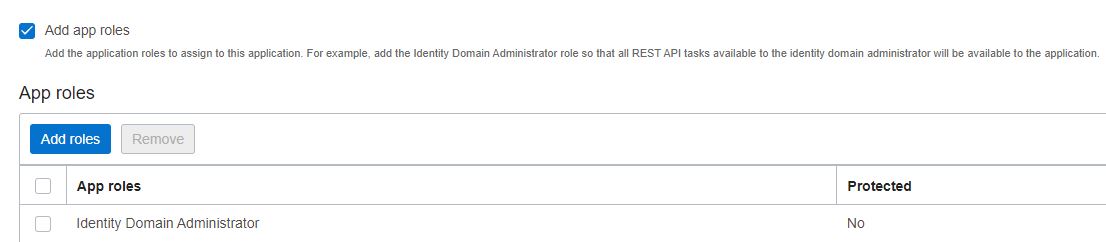

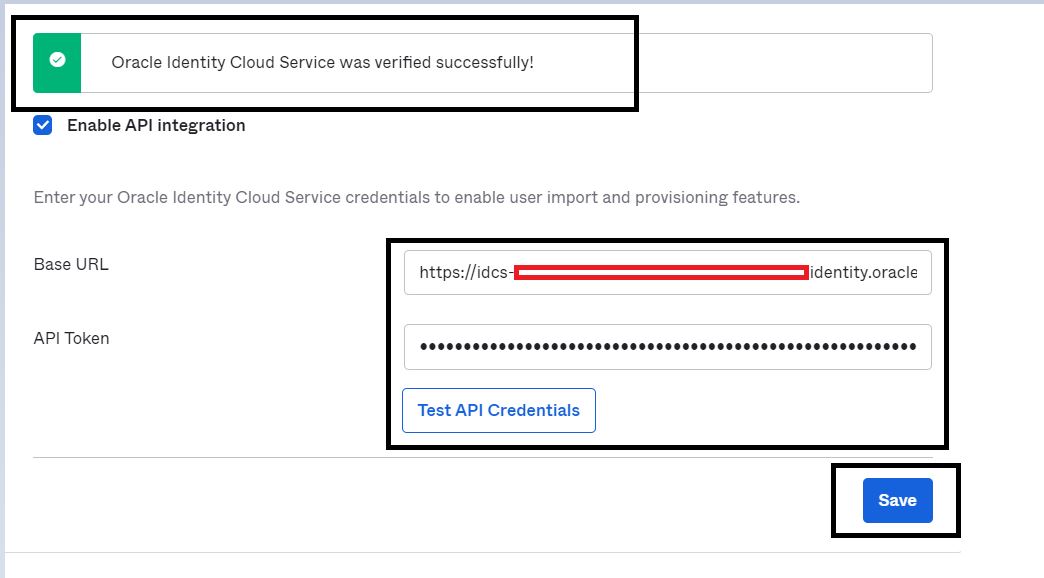

Adicione os detalhes a seguir na seção Provisionamento do aplicativo configurado.

-

URL Base: https://$IDCS_SUBDOMAIN.identity.oraclecloud.com/admin/v1

-

Token de API: Base64encoded(ClientID:ClientSecret) (Na etapa anterior)

-

Clique em Testar Credenciais da API.

-

Você poderá ver a mensagem de Sucesso na tela. Clique em Salvar.

-

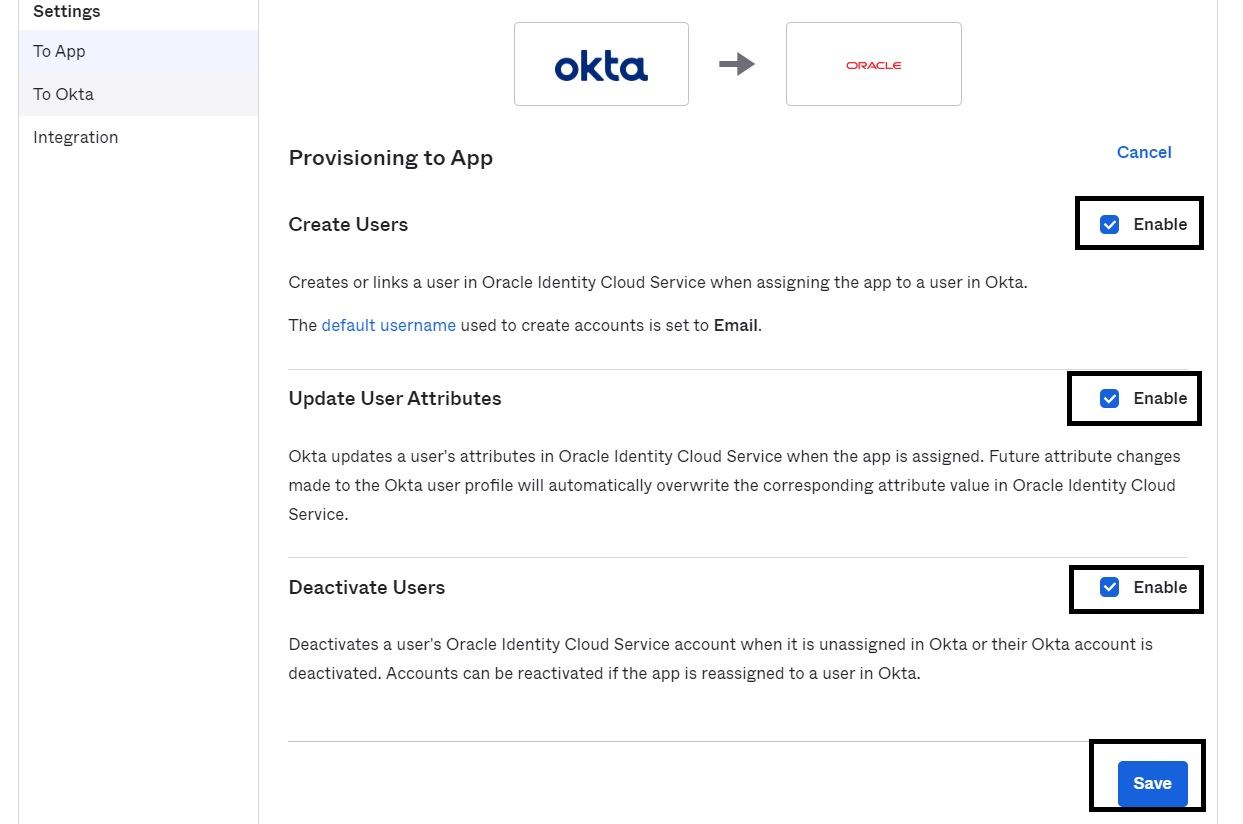

-

Clique em Editar, selecione todas as opções de Ativar e clique em Salvar para ativar a opção de provisionamento do usuário.

-

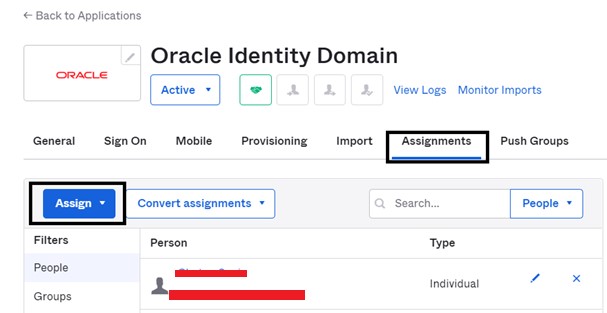

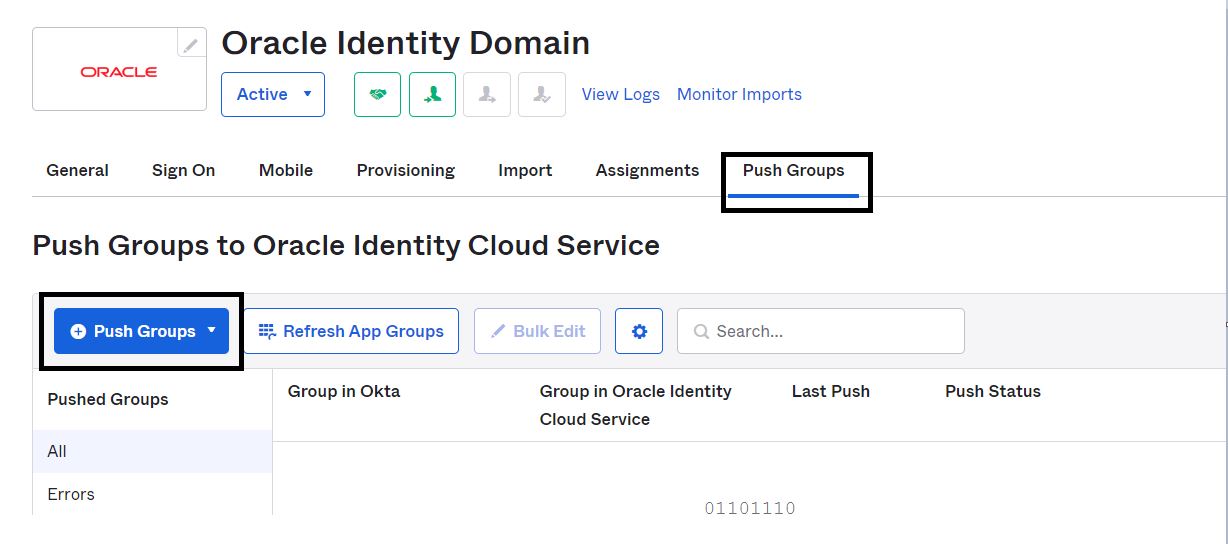

Na seção Designar, adicione os usuários e grupos a serem sincronizados com Domínios de Identidades.

Depois de concluir as etapas de configuração, seus usuários e grupos serão sincronizados do Okta para Domínios de Identidade.

Links Relacionados

Confirmações

Autor - Chetan Soni (Engenheiro de Soluções em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios no site docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal YouTube do Oracle Learning. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Integrate Okta with Identity Domains for Single Sign-On and user provisioning

F77055-01

February 2023

Copyright © 2023, Oracle and/or its affiliates.