Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Transforme os Dados de Entrada Inseridos de uma Origem Autorizada no Oracle Access Governance Cloud Service

Introdução

No ambiente de negócios dinâmico de hoje, as organizações geralmente dependem de vários sistemas para gerenciar informações de funcionários. Considere um cenário em que uma empresa use um sistema externo de recursos humanos (RH) como sua fonte autorizada para dados de funcionários, aproveitando o Oracle Access Governance Cloud Service para gerenciar controles de acesso em vários aplicativos. Para garantir a integração perfeita entre esses sistemas, é crucial transformar e mapear dados do sistema de RH para se alinhar aos seus requisitos de negócios.

Por exemplo, uma organização pode ter várias funções definidas em seu sistema de RH, como Engenheiro de Software III ou, por exemplo, uma organização pode ter várias funções definidas em seu sistema de RH, como Engenheiro de Software III ou Analista Sênior - Finanças. No entanto, os sistemas downstream podem exigir mapeamentos de atribuição padronizados como L3_Engineer ou Sr_Finance_Analyst para impor políticas de acesso. Além disso, o sistema de RH pode armazenar tipos de emprego como FTE (Funcionário de Tempo Integral) e CWR (Trabalhador Temporário), enquanto o Oracle Access Governance espera Tempo Integral e Contratado. Por meio de regras de transformação de dados, as empresas podem aplicar lógica para normalizar funções de cargo, converter tipos de emprego e até mesmo concatenar vários atributos (por exemplo, departamento + função) para criar perfis de acesso personalizados que impulsionam o provisionamento automatizado.

Neste tutorial, aplicaremos regras de transformação semelhantes para calcular um atributo ldapdn com base no nome de um usuário, tipo de emprego, departamento, local e nome de domínio. Isso garantirá um formato estruturado e padronizado para registros de identidade, permitindo integração perfeita com serviços de diretório e políticas de gerenciamento de acesso.

Público-alvo

Administradores e Desenvolvedores de Aplicativos do Oracle Access Governance Cloud Service.

Objetivos

-

Carregue alguns usuários de amostra no Oracle Access Governance Cloud Service.

-

Adicione um atributo personalizado para uma origem autorizada de arquivo simples.

-

Aplique a lógica de transformação para o atributo adicionado.

-

Execute o carregamento de dados no Oracle Access Governance Cloud Service.

-

Valide o valor do atributo preenchido de acordo com a regra de transformação.

Pré-requisitos

-

Uma instância do Oracle Access Governance Cloud Service com direitos administrativos. Para obter mais informações, consulte Configurar Instância de Serviço e Sobre Atribuições de Aplicativo.

-

Um sistema de arquivos simples orquestrado integrado no Oracle Access Governance Cloud Service. Para obter mais informações, consulte Integrar com Arquivo Simples.

Tarefa 1: Fazer Upload de um Arquivo de Identidade para o Armazenamento de Objetos do OCI

Nesta tarefa, faremos upload de um arquivo CSV para o OCI Object Storage para integrar alguns usuários no Oracle Access Governance Cloud Service.

-

Faça log-in na Console do OCI, navegue até Storage, Buckets e clique em Object Storage & Archive Storage.

-

Certifique-se de selecionar o bucket no qual seus arquivos estão localizados e expandir a pasta para exibir arquivos.

-

Faça download do arquivo de identidade: IDENTITY-transform.csv e faça upload dele para a pasta do bucket:

<ServiceInstanceName/OrchestratedSystemName/inbox/IDENTITY>.Observação:

- Como o processo de sincronização de dados é um carregamento de dados completo, os arquivos existentes na pasta caixa de entrada devem permanecer inalterados.

- O arquivo CSV acima contém quatro usuários com exemplos de nome de usuário e valores de e-mail. Se você tiver usuários existentes com esses valores de nome de usuário e e-mail, poderá atualizar os valores para algo que ainda não existe.

Tarefa 2: Executar uma Carga de Dados no Oracle Access Governance Cloud Service

Nesta tarefa, executaremos um carregamento de dados no Oracle Access Governance Cloud Service para integrar usuários do arquivo simples.

-

Faça log-in no Oracle Access Governance Cloud Service, navegue até Administração de Serviços e clique em Sistemas Orquestrados.

-

Localize o sistema orquestrado para arquivo simples, clique no ícone de três pontos (IPv) e selecione Gerenciar Integração.

-

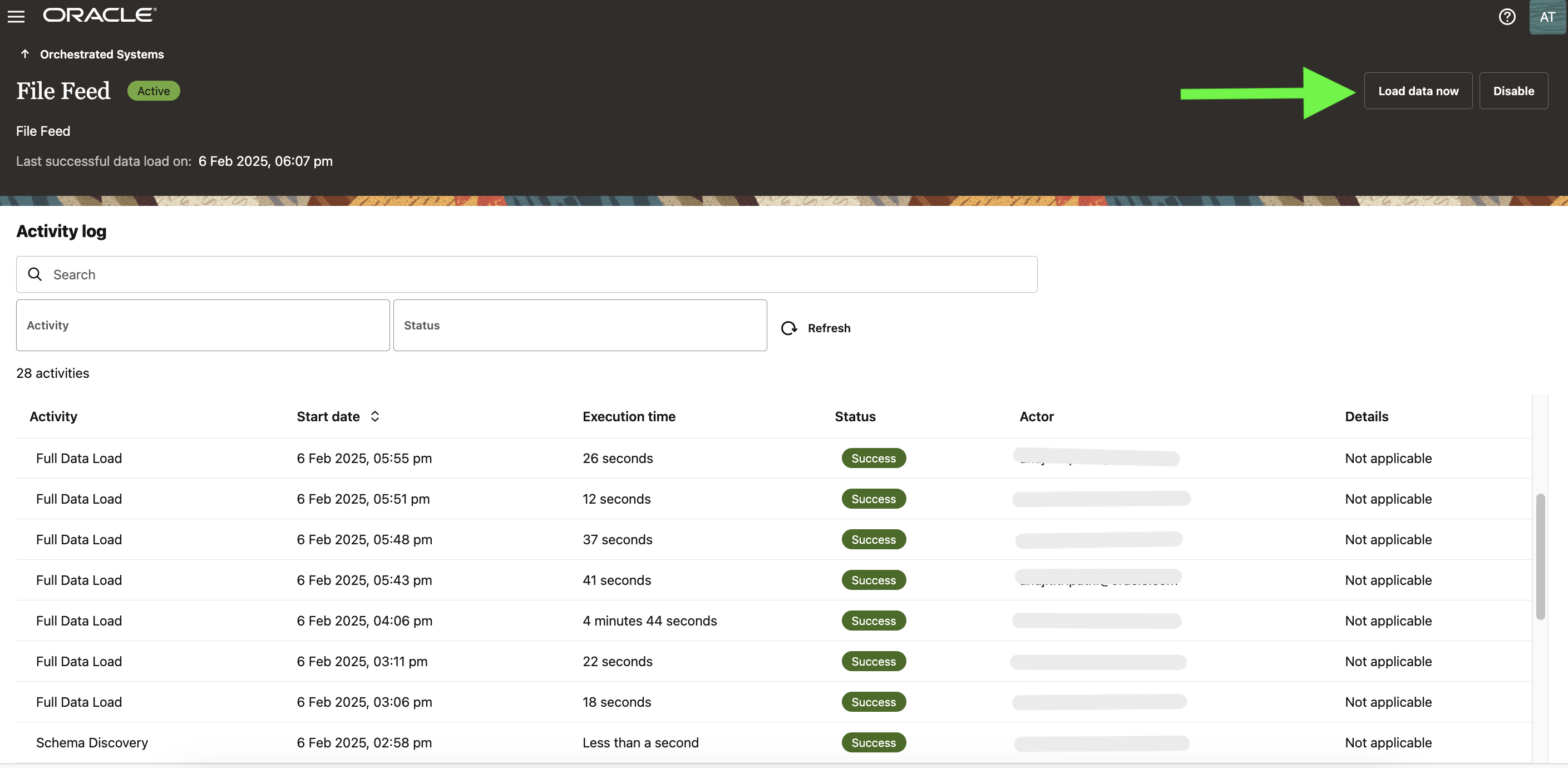

Clique em Carregar dados agora e aguarde a conclusão do carregamento de dados. Clique em Mostrar os logs de atividade para validar o status do carregamento de dados.

Tarefa 3: Ativar Usuários no Oracle Access Governance Cloud Service

Nesta tarefa, ativaremos os usuários no Oracle Access Governance Cloud Service.

-

Vá para o Oracle Access Governance Cloud Service, navegue até Administração de Serviços e clique em Gerenciar Identidades.

-

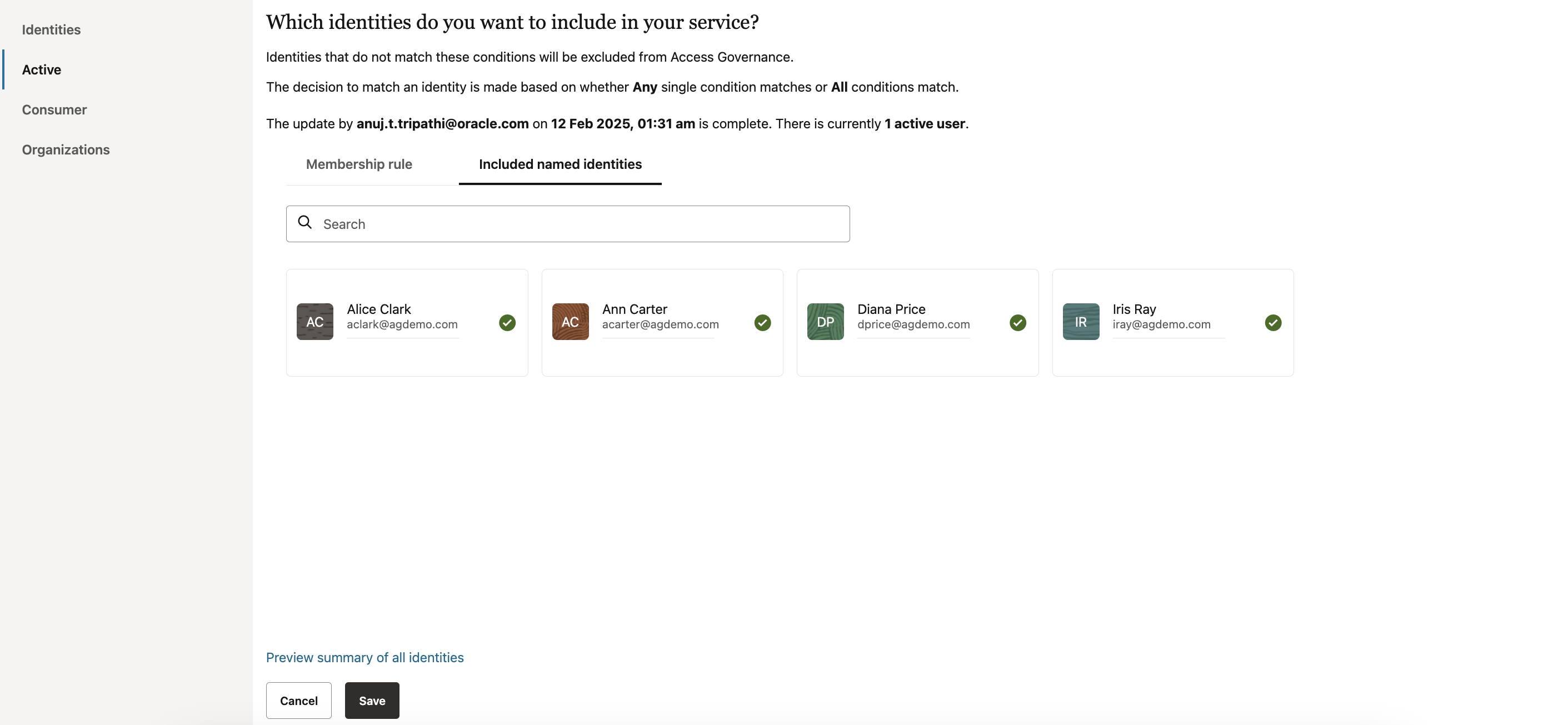

Clique em Ativo e Identidades nomeadas incluídas.

-

Clique em cada usuário para ativá-los. Clique em Salvar e Confirmar.

Observação: Se você tiver uma lista longa de usuários, poderá procurar o usuário fornecendo o nome de usuário na barra de pesquisa, por exemplo, ACLARK. Nos resultados da pesquisa, selecione o usuário e clique em Salvar. Repita o processo para os outros usuários.

-

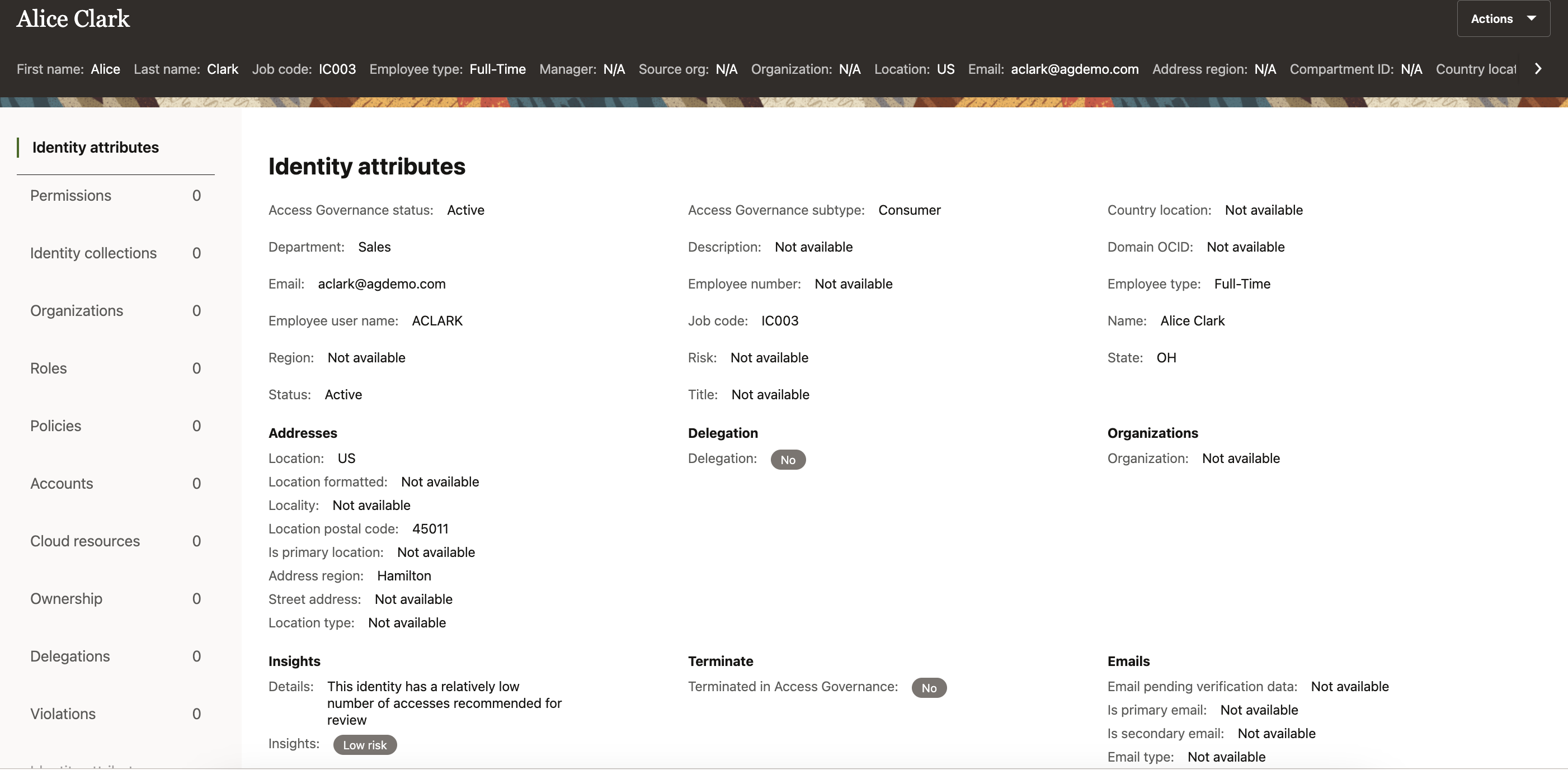

Neste ponto, você sincronizou os usuários sem qualquer transformação de dados. Para exibir o perfil completo de um usuário, navegue até Administração de Serviço e clique em Identidades. Clique no ícone de três pontos (IPv) e em Exibir detalhes de um usuário e, em seguida, clique em Atributos de identidade para exibir os atributos de perfil do usuário.

Tarefa 4: Adicionar um Atributo Personalizado no Arquivo de Esquema

Nesta tarefa, adicionaremos um atributo personalizado no arquivo de esquema de identidade.

-

Vá para a Console do OCI e navegue até o bucket do arquivo simples.

-

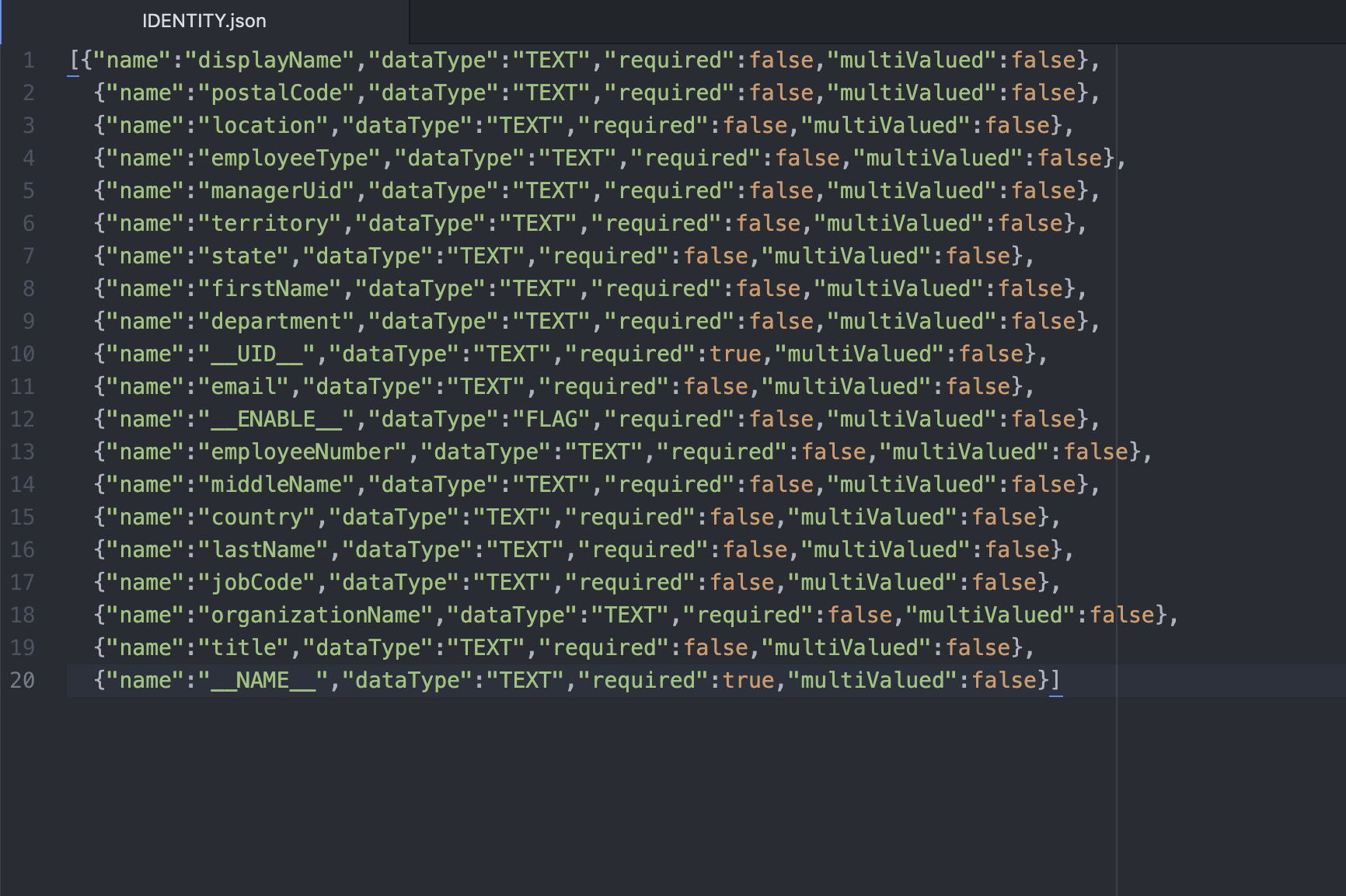

Faça download do arquivo de esquema de identidade

IDENTITY.jsonque reside na pasta<ServiceInstanceName/OrchestratedSystemName/schema>. Se não for personalizado anteriormente, o arquivo de esquema padrão deverá ter o seguinte conteúdo:

-

Faça download do arquivo e adicione uma nova linha para um atributo personalizado

ldapdn. O arquivo de esquema modificado deve ter o seguinte conteúdo:

-

Carregue o arquivo novamente. NÃO renomeie o arquivo de esquema; certifique-se de que ele permaneça como

IDENTITY.json.

Tarefa 5: Extrair o Atributo Personalizado no Oracle Access Governance Cloud Service

Nesta tarefa, buscaremos o atributo personalizado adicionado na Tarefa 4.

-

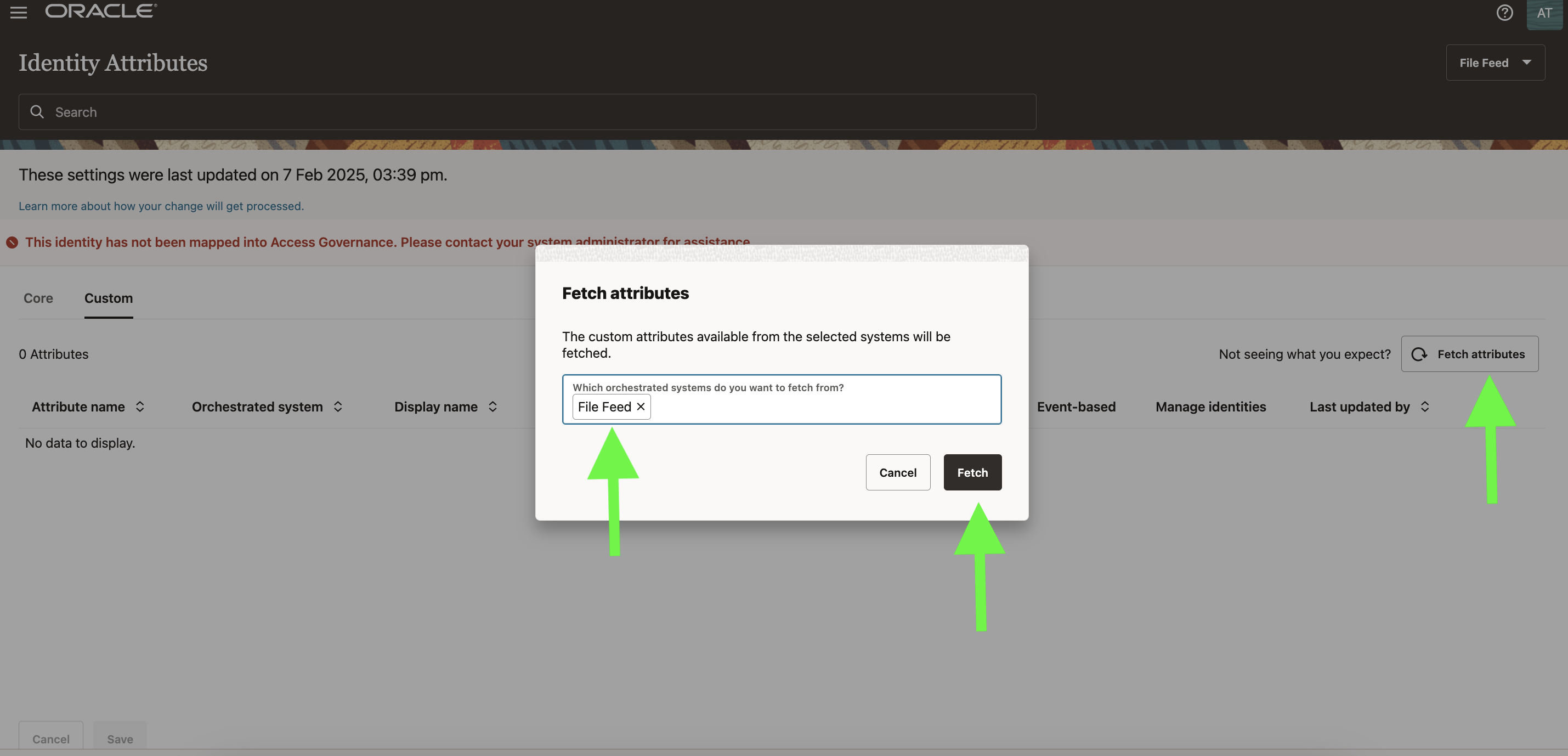

Vá para o Oracle Access Governance Cloud Service, navegue até Administração de Serviços e clique em Atributos de Identidade.

-

Clique em Personalizar e Extrair atributos. Certifique-se de selecionar o sistema orquestrado Arquivo simples, se não for preenchido automaticamente e clique em Extrair. Pode levar alguns minutos para que o atributo seja sincronizado.

-

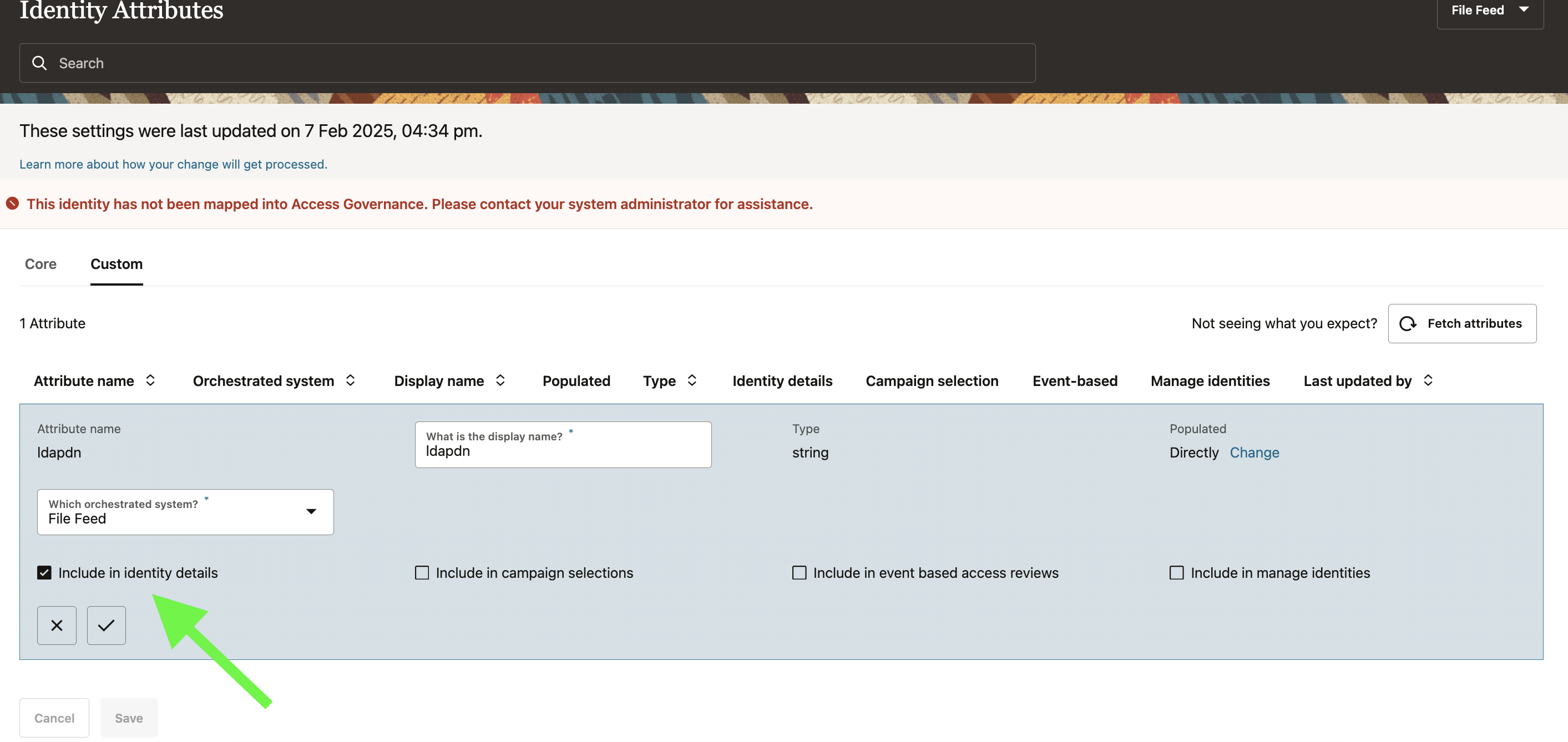

Depois que o atributo

ldapdnfor sincronizado, clique no ícone de três pontos (:) e clique em Editar. -

Selecione Incluir nos Detalhes da Identidade, clique em Aplicar e Salvar.

Se você exibir o perfil de um usuário, deverá ver o atributo

ldapdn. Nesse estágio, o atributo aparece, mas permanece não preenchido, pois nenhuma regra de transformação foi aplicada.

Tarefa 6: Aplicar a Regra de Transformação no Oracle Access Governance Cloud Service

Nesta tarefa, aplicaremos a lógica de transformação ao atributo personalizado no Oracle Access Governance Cloud Service.

-

Vá para o Oracle Access Governance Cloud Service, navegue até Administração de Serviços e clique em Sistemas Orquestrados.

-

Localize o sistema orquestrado para arquivo simples, clique no ícone de três pontos (IPv) e selecione Gerenciar Integração.

-

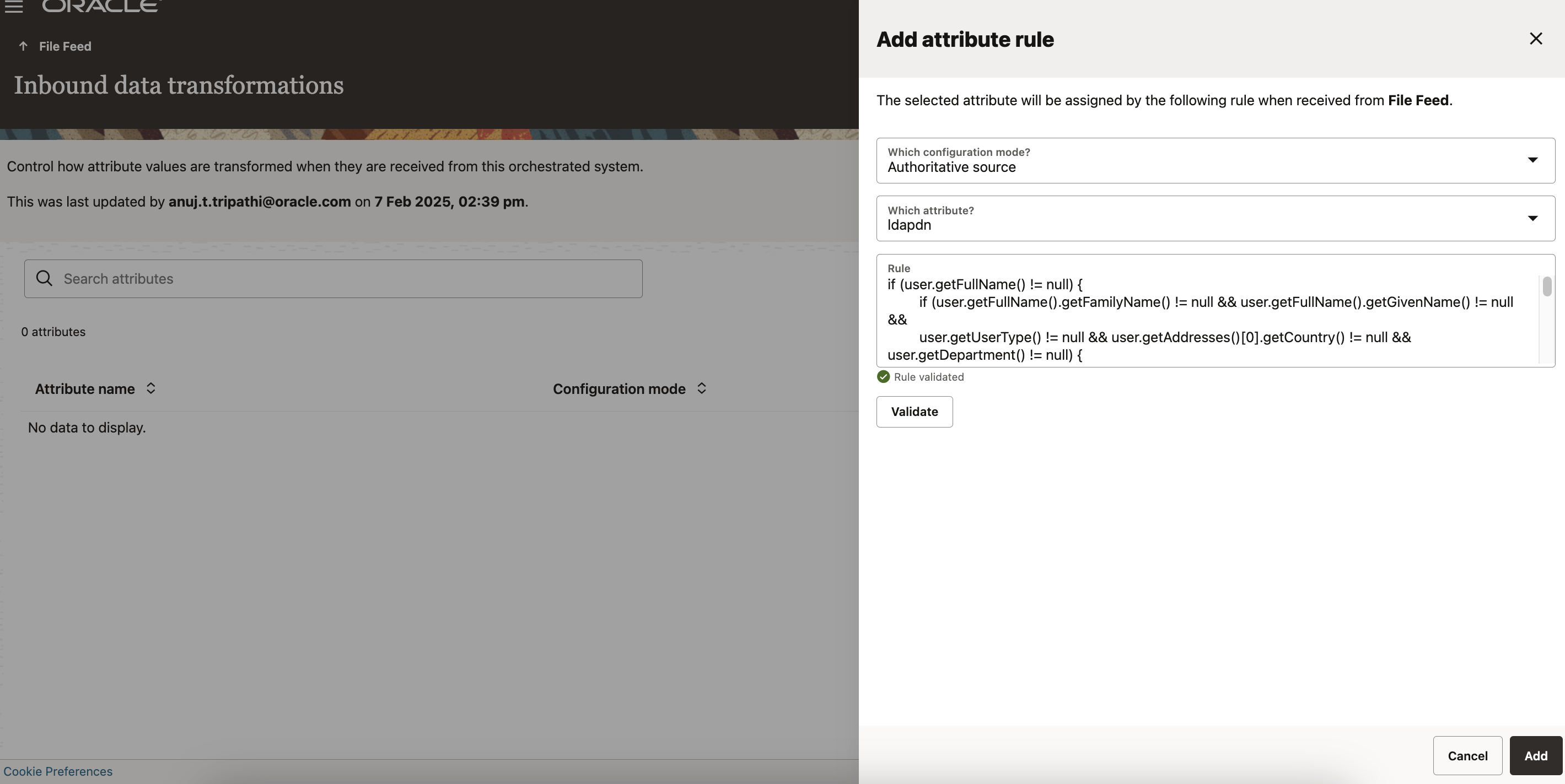

Em Transformações de dados de entrada, clique em Gerenciar e Adicionar regra de atributo.

-

Selecione Origem autorizada como Modo de configuração e selecione

ldapdncomo o atributo. Informe a regra a seguir na janela da regra.if (user.getFullName() != null) { if (user.getFullName().getFamilyName() != null && user.getFullName().getGivenName() != null && user.getUserType() != null && user.getAddresses()[0].getCountry() != null && user.getDepartment() != null) { if (user.getUserType().toUpperCase() == "FULL-TIME") { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } else { "CN=" + user.getFullName().getGivenName() + " " + user.getFullName().getFamilyName() + ", OU=Non-Employees, OU=" + user.getAddresses()[0].getCountry() + ", OU=" + user.getDepartment() + ", DC=example, DC=com"; } } } -

Clique em Validar. Após a validação bem-sucedida, clique em Adicionar.

Tarefa 7: Validar a Transformação de Dados Executando o Carregamento de Dados

Nesta tarefa, executaremos o carregamento de dados e validaremos o valor do atributo transformado.

-

Vá para o Oracle Access Governance Cloud Service, navegue até Administração de Serviços e, em Quem tem acesso ao quê, clique em Navegador em toda a empresa.

-

Selecione Identidades.

-

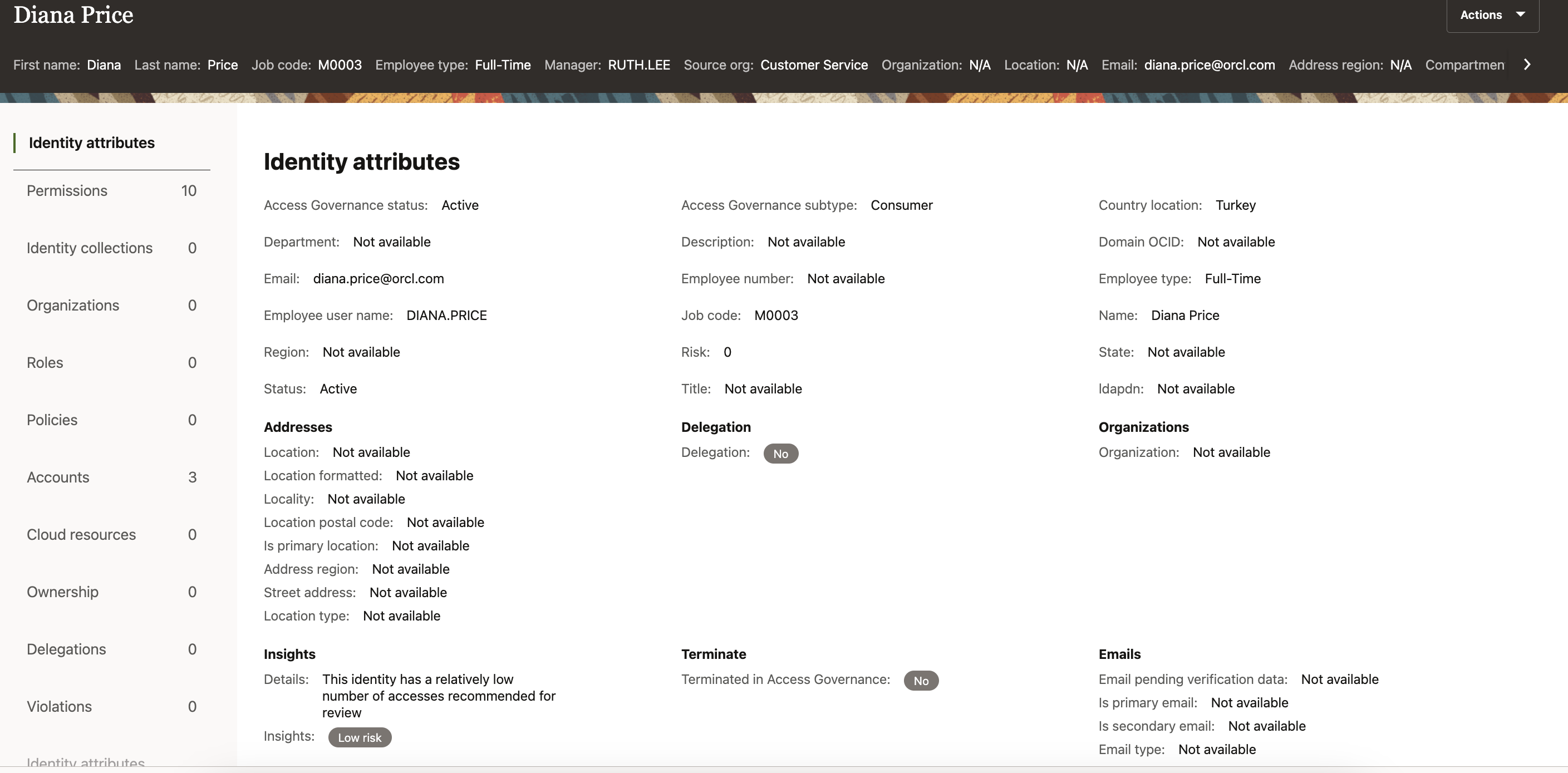

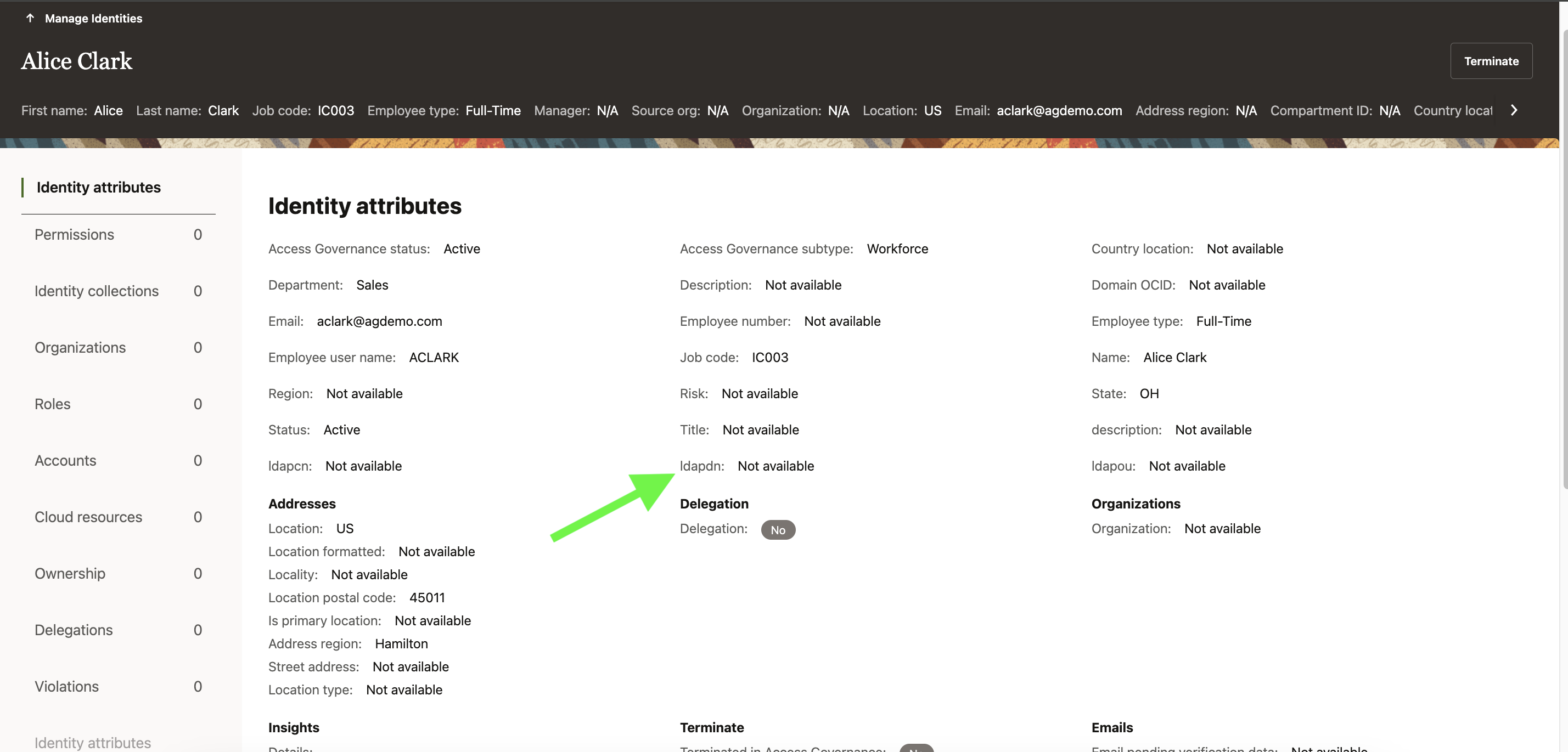

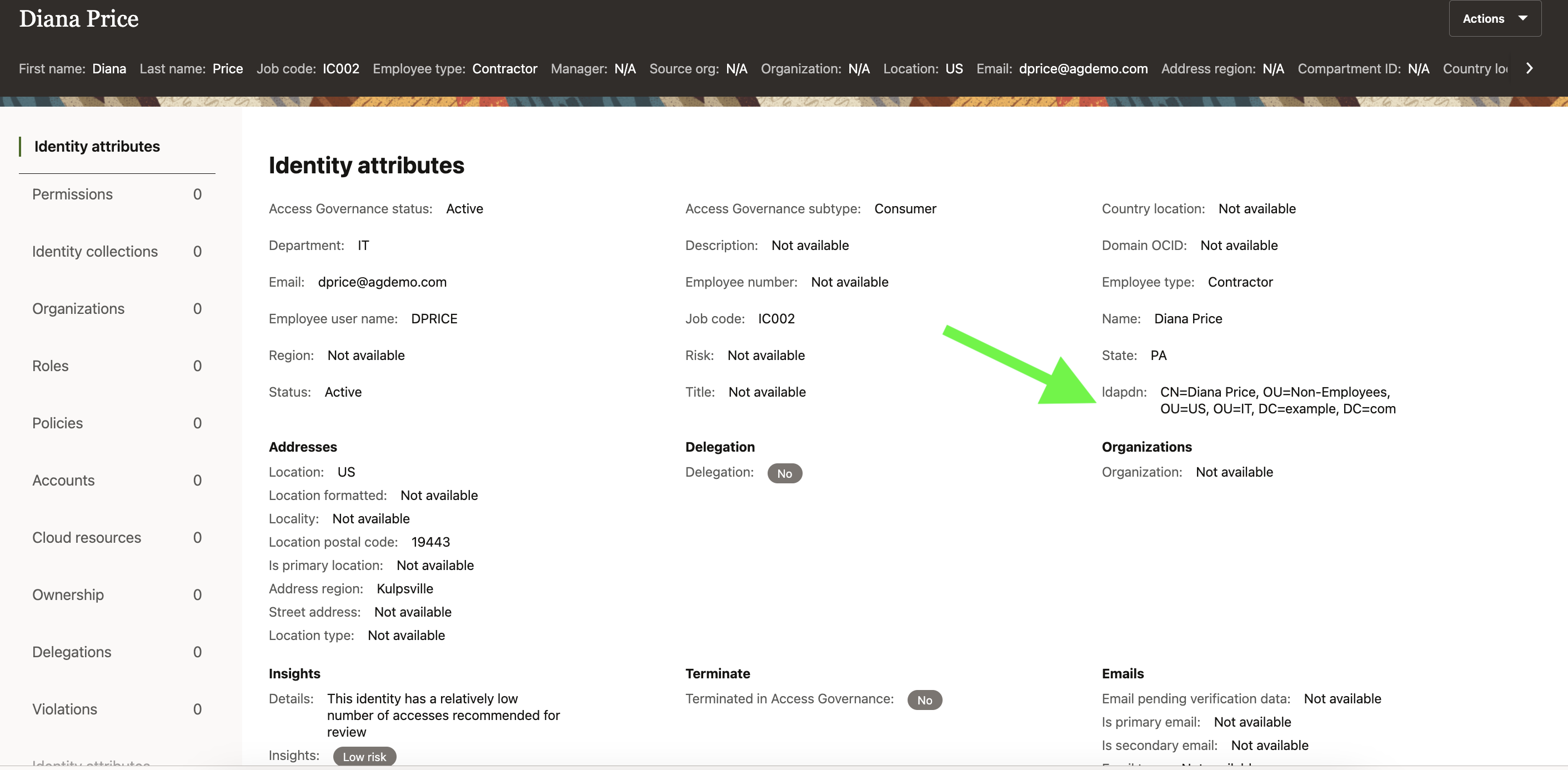

Clique em Exibir detalhes de qualquer um dos usuários anteriores e, em seguida, clique em Atributos de identidade.

-

Observe que o atributo

ldapdné preenchido com base na lógica de transformação fornecida.

-

Opcionalmente, valide o valor

ldapdnpara outros usuários.

Neste tutorial, aprendemos a adicionar atributos personalizados de uma origem autorizada de arquivo simples no Oracle Access Governance Cloud Service. Exploramos como recuperar a definição de atributo personalizado perfeitamente na plataforma e configuramos uma regra de transformação de dados para padronizar valores de atributo. Por fim, validamos os valores de atributo transformados para garantir a precisão e a conformidade com os requisitos de negócios.

Próximas Etapas

Após este tutorial, você pode estender sua implementação definindo regras de transformação adicionais adaptadas às políticas de dados da sua organização. Você pode configurar regras de entrada e saída para validação, enriquecimento e formatação para alinhar atributos de identidade com sistemas downstream. Essa flexibilidade garante a consistência e a conformidade dos dados, mesmo quando modificações diretas nos dados de origem não são viáveis.

Para maior refinamento, considere integrar lógica de transformação avançada, implementar regras condicionais ou automatizar fluxos de trabalho para aumentar a eficiência e a governança.

Links Relacionados

-

Referência de Regras de Dados para Personalizar e Transformar Atributos de Identidade e Conta

-

Perguntas mais Frequentes sobre o Oracle Access Governance Cloud Service

Confirmações

- Autor - Anuj Tripathi (Arquiteto de Nuvem Principal, Engenharia de Soluções de NA)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Transform Inbound Data Ingested from an Authoritative Source into Oracle Access Governance Cloud Service

G27216-01

February 2025

Copyright ©2025, Oracle and/or its affiliates.