Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever e obter uma conta grátis, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir o laboratório, substitua esses valores pelos específicos do seu ambiente de nuvem.

Criptografe máquinas virtuais usando Entrust KeyControl e VMware vSphere® com a Oracle Cloud VMware Solution

Introdução

Este tutorial fornece uma visão geral operacional de como usar a Solução Entrust KeyControl 5.4 com o cluster de data center definido pelo software Oracle Cloud VMware Solution (SDDC). O foco deste tutorial é fornecer as opções disponíveis e destacar as etapas 'como' necessárias para usar a Entrust KeyControl com o Oracle Cloud VMware Solution.

A Oracle e a VMware desenvolveram uma solução SDDC totalmente certificada e suportada denominada Solução do Oracle Cloud VMware. Esta solução usa o OCI (Oracle Cloud Infrastructure) para hospedar um SDDC VMware altamente disponível. Ele também permite a migração contínua de cargas de trabalho do SDDC VMware locais para o Oracle Cloud Infrastructure.

Por que criptografia de VM?

Para desbloquear totalmente todas as vantagens da virtualização, é importante ter uma postura de segurança no lugar que seja projetada exclusivamente para proteger seu ambiente virtualizado. As VMs de criptografia fornecem um alto nível de segurança com o qual você pode contar para manter os dados críticos seguros.

Pré-requisitos

- Implantar um cluster Entrust KeyControl v5.4

- Configure o SDDC do Oracle Cloud VMware Solution com VMware vCenter Server® e Host(s) ESXi executando o VMware vSphere® 7.x ou superior

- Configurar uma conexão confiável entre o Entrust KeyControl e o VMware vCenter Server

- Faça shutdown da VM ou das VMs que você deseja criptografar

Objetivo

Criptografe máquinas virtuais usando políticas de criptografia Entrust KeyControl e VMware vSphere® com a Oracle Cloud VMware Solution

Tarefa 1: Selecionar a VM para criptografia

-

Faça login no Oracle Cloud VMware Solution Virtual Center Appliance (VCSA).

-

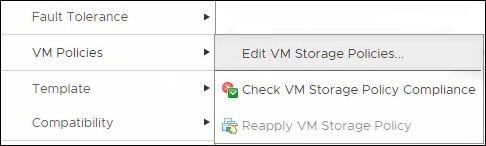

Clique com o botão direito do mouse em uma VM e selecione Políticas de VM e, em seguida, clique em Editar Políticas de Armazenamento de VM.

Observação:

- A lista drop-down Política de armazenamento de VM é exibida.

- Siga as etapas relevantes descritas em Tarefa 2: Criptografar toda a VM ou Criptografar VMDK (Virtual Machine Disk File) específico do VMware, dependendo de se você deseja criptografar toda a VM ou criptografar VMDKs específicas.

Tarefa 2: Criptografar toda a VM ou Criptografar VMDKs específicas

Certifique-se de que a VM esteja desligada e siga as etapas relevantes descritas nesta seção, dependendo de você querer criptografar toda a VM ou criptografar VMDKs específicas.

Criptografar toda a VM

-

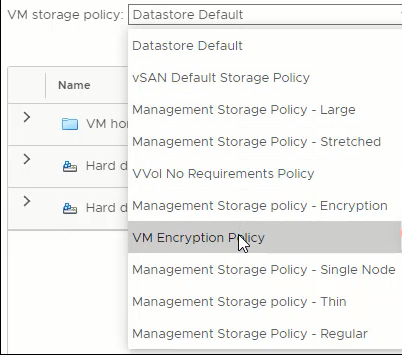

Selecione Política de Criptografia de VM na lista drop-down Política de armazenamento de VM e clique em OK.

Observação:

- Durante essa fase, o VMware vCenter solicita uma chave de criptografia do Entrust KeyControl e a apresenta ao host ESX onde a VM é designada. Essa chave é conhecida como KEK (Key Encryption Key).

- O host ESX cria uma Chave de Criptografia de Dados (DEK) e a protege encapsulando o DEK com o KEK.

- Em seguida, o host ESX começa a criptografá-lo.

Criptografar VMDKs específicas

-

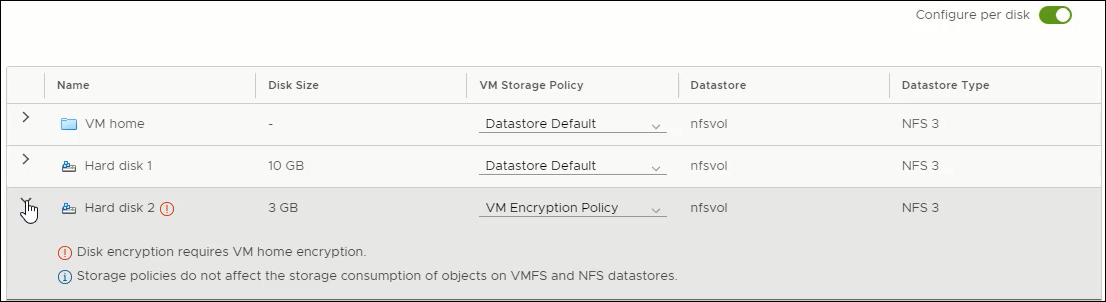

Ative a opção Configurar por disco. A cor muda para verde quando a seleção por VMDK está ativada.

-

Selecione Política de Criptografia de VM na lista drop-down Política de armazenamento de VM para cada VMDK que você deseja criptografar.

-

Para VM home, selecione Política de Criptografia de VM na lista drop-down Política de armazenamento de VMs.

Observação: você NÃO poderá passar por esta etapa se não selecionar a mesma política para o home da VM.

-

Depois de selecionar a Política de Criptografia de VM para cada VMDK e home de VM, clique em OK.

Observação:

- Durante essa fase, o VMware vCenter solicita uma chave de criptografia de KeyControl e a apresenta ao host ESX onde a VM é designada. Essa chave é conhecida como KEK (Key Encryption Key).

- O host ESX cria uma Chave de Criptografia de Dados (DEK) e a protege encapsulando o DEK com o KEK.

- Em seguida, o host ESX começa a criptografá-lo.

Próximas etapas

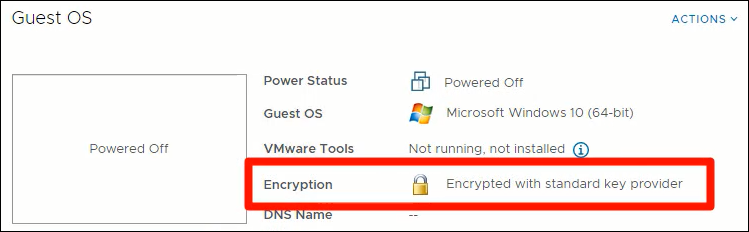

Quando a criptografia da VM for concluída, o status de criptografia da VM será exibido: Criptografado com o provedor de chaves padrão.

Links Relacionados

- Oracle Cloud VMware Solution

- Políticas de Armazenamento de Máquina Virtual VMware vSphere

- Criptografia de Máquina Virtual VMware vSphere

- Entrust KeyControl

Avaliações

- Autor - Eran Maor (Principal Arquiteto de Soluções em Nuvem)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal YouTube do Oracle Learning. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Encrypt virtual machines using Entrust KeyControl and VMware vSphere with Oracle Cloud VMware Solution

F58663-01

June 2022

Copyright © 2022, Oracle and/or its affiliates.