Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Configurar uma Oracle Cloud Infrastructure Site-to-Site VPN com Roteamento Estático entre duas Regiões da OCI

Introdução

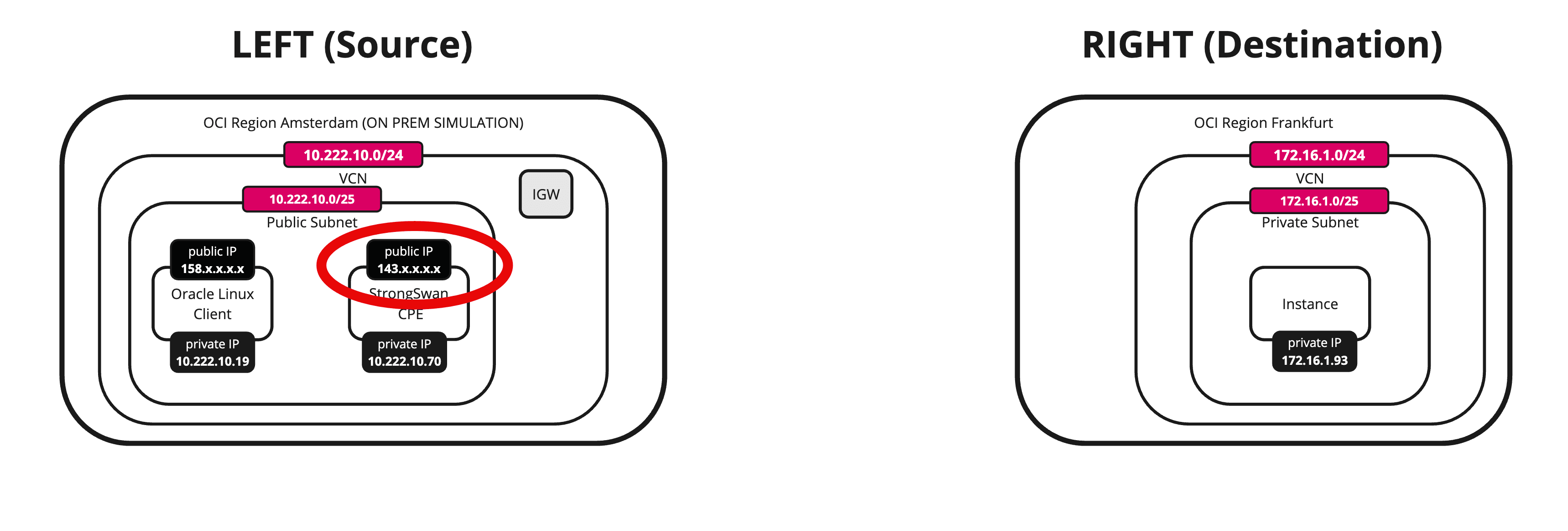

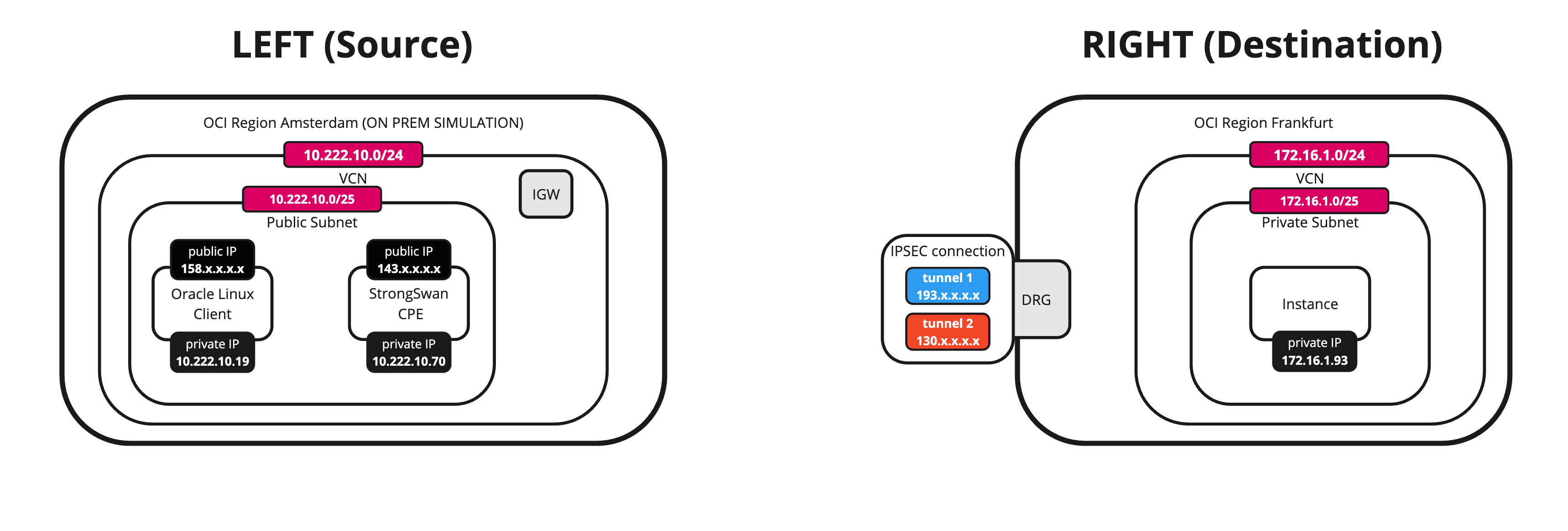

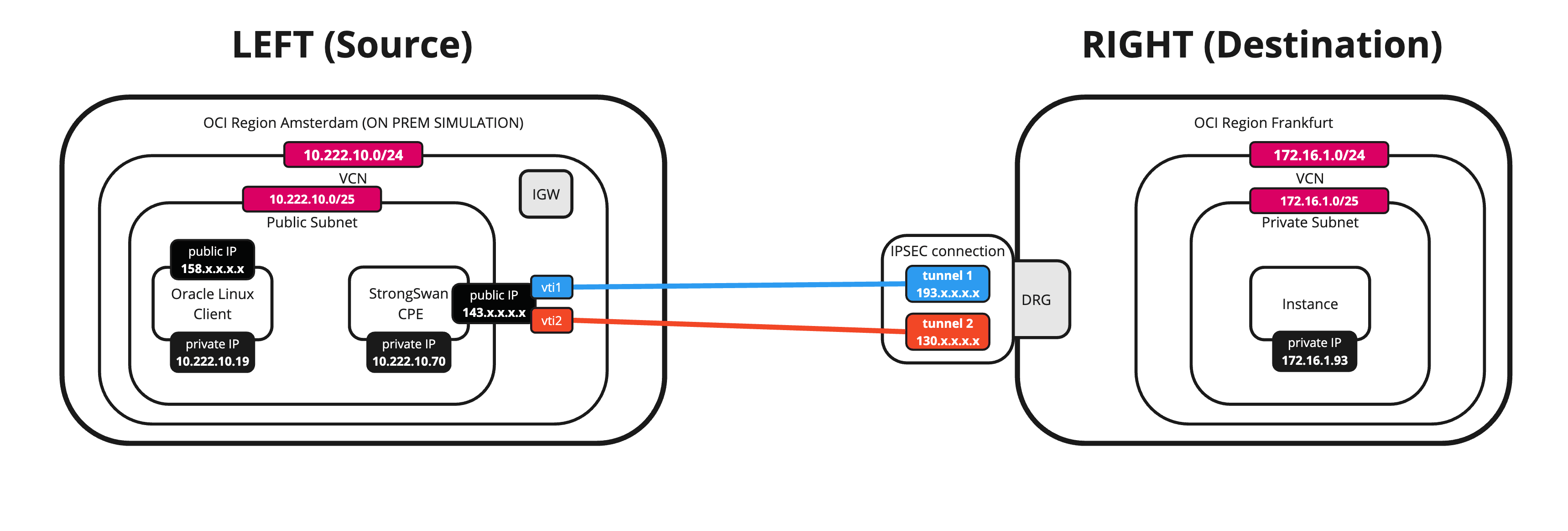

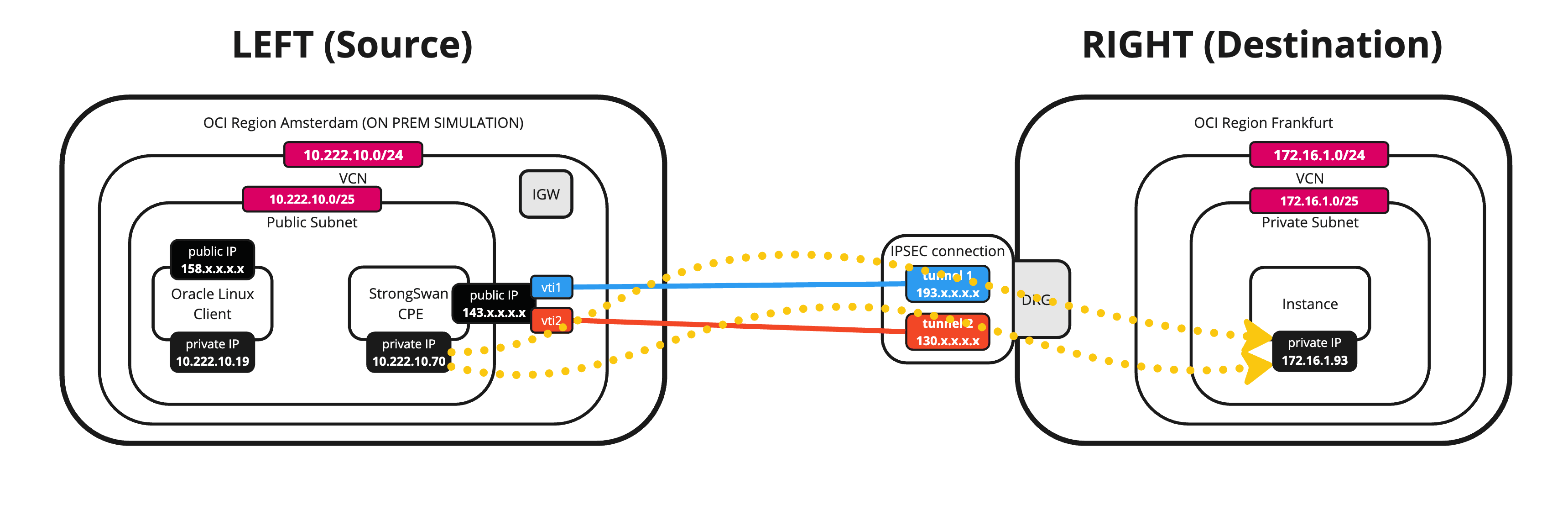

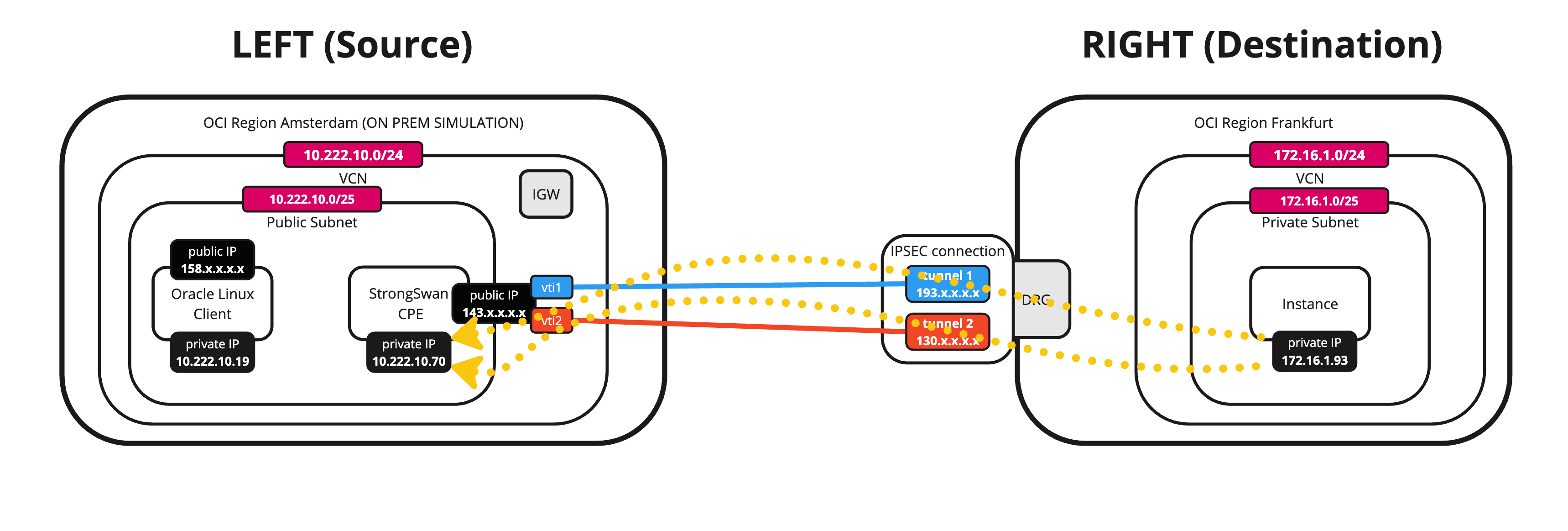

Quando seus aplicativos, bancos de dados ou serviços são distribuídos entre diferentes regiões ou tenants da Oracle Cloud Infrastructure (OCI), o método preferido para ativar a comunicação de rede entre eles é o pareamento RPC (Remote Peering Connection). Se o pareamento de RPC não for viável, uma alternativa será estabelecer uma conexão VPN Site a Site IPSec do OCI. Embora a OCI não suporte diretamente a criação de uma VPN Site a Site da OCI IPSec usando o Gateway de Roteamento Dinâmico (DRG), você pode configurar um ponto final de VPN personalizado (como Libreswan) de um lado e utilizar o DRG do outro para obter essa conexão.

Você também poderá usar esse método se precisar configurar uma VPN Site a Site do OCI entre o local e o OCI e não quiser usar o DRG como ponto final de VPN (Rede Virtual Privada), mas seu próprio ponto final de VPN personalizado.

Objetivos

-

Configure uma VPN Site a Site da OCI com roteamento estático entre duas regiões da OCI usando o Libreswan como um CPE (Customer Premises Equipment) de um lado e o DRG do outro.

Conectaremos duas regiões da OCI diferentes usando uma IPSec VPN com dois túneis e com ECMP (Equal Cost Multi-Path) ativado. Usaremos um CPE com software Libreswan em uma região do OCI e a VPN Site a Site do OCI configurada no DRG na outra região.

Pré-requisitos

-

Crie duas regiões do OCI.

-

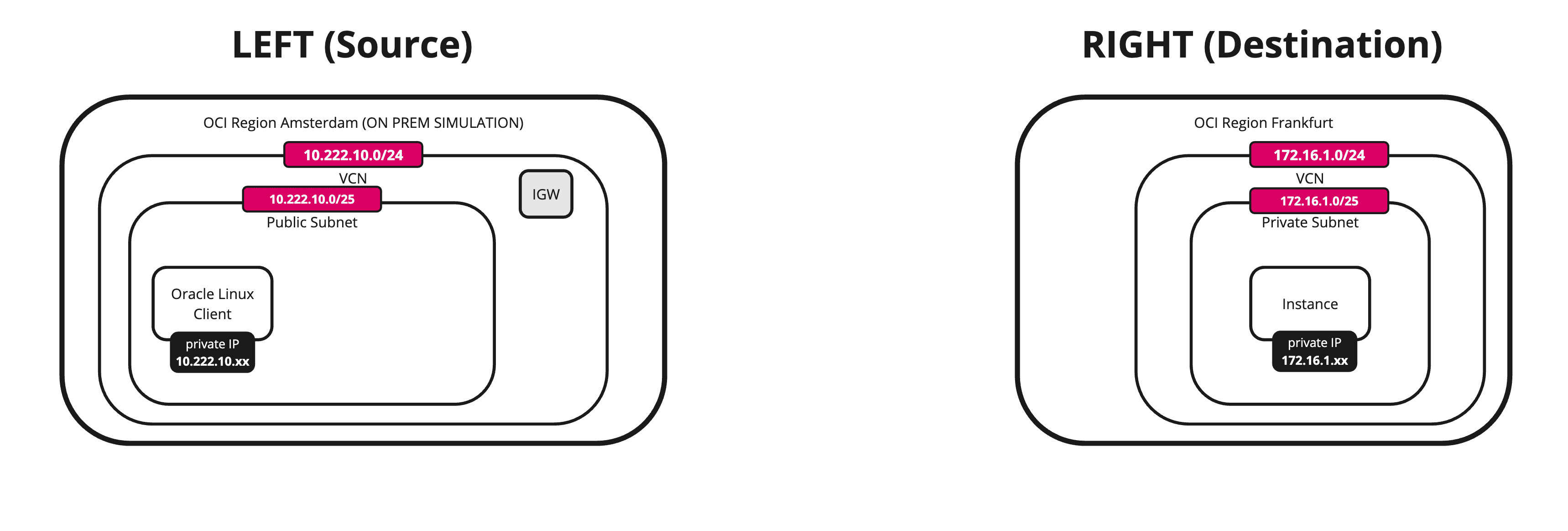

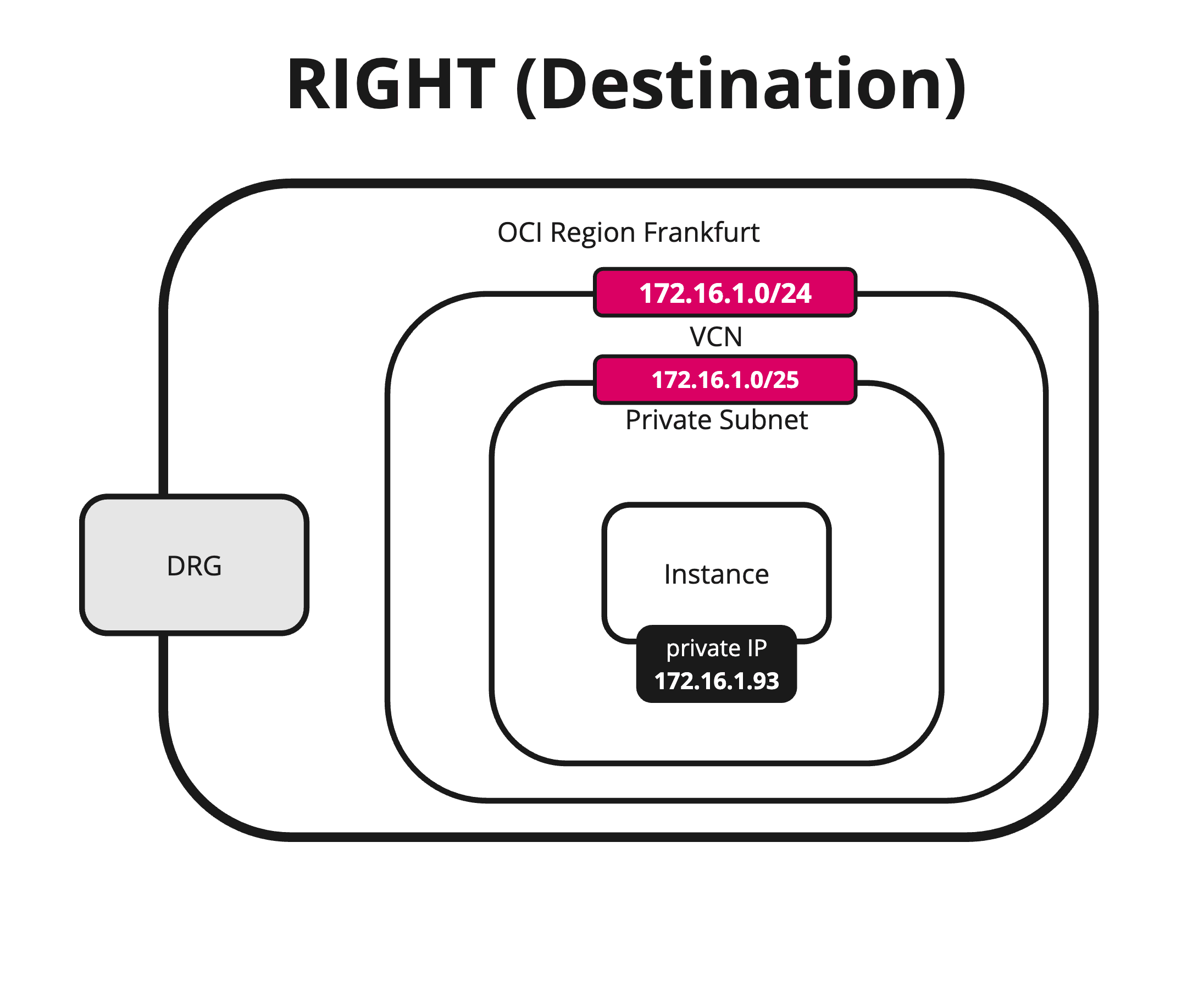

Região 1 do OCI (Destino):

- Rede Virtual na Nuvem (VCN)

- Sub-rede Privada

- DRG

- Anexos da VCN

- Instâncias

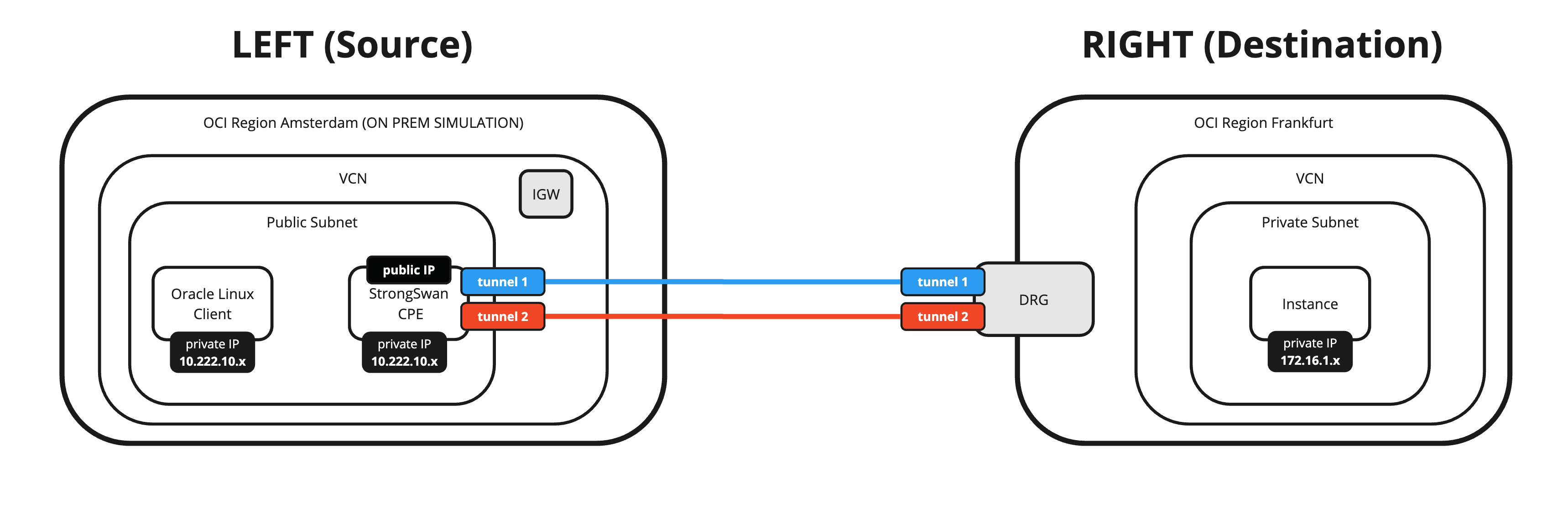

Nesta região, o DRG será o ponto final da VPN e todo o tráfego será roteado usando a conexão de Internet do DRG.

-

OCI Region 2 (Origem):

- VCN

- Sub-rede Pública

- Gateway de Internet

- Instâncias

Nesta região, o Libreswan CPE (instância dentro do OCI) será o ponto final da VPN e todo o tráfego será roteado usando a conexão com a Internet do gateway de internet.

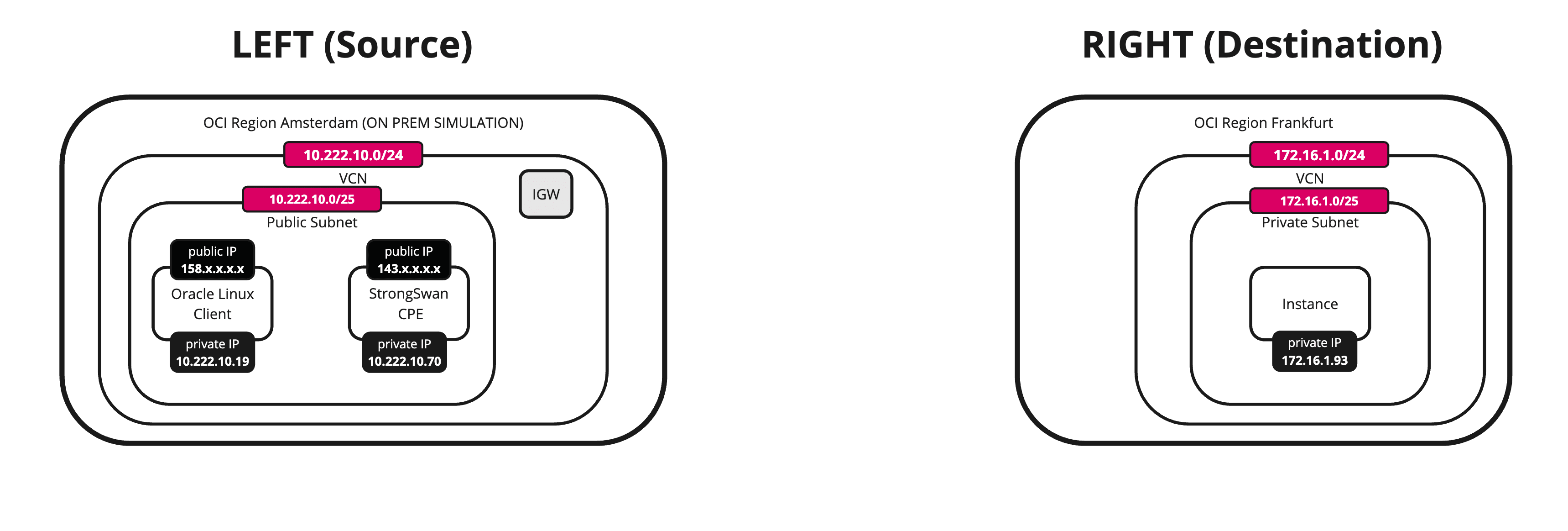

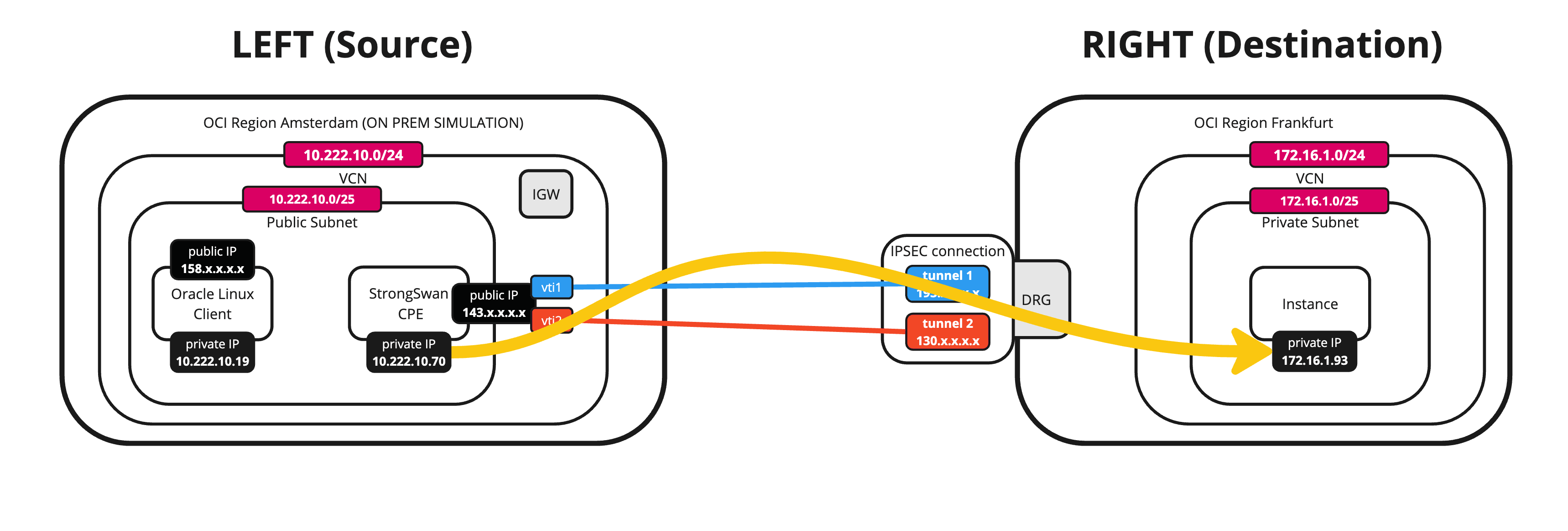

A imagem a seguir ilustra o que discutimos até agora.

Observação: Observe que o CPE do Libreswan ainda não está nesta imagem.

-

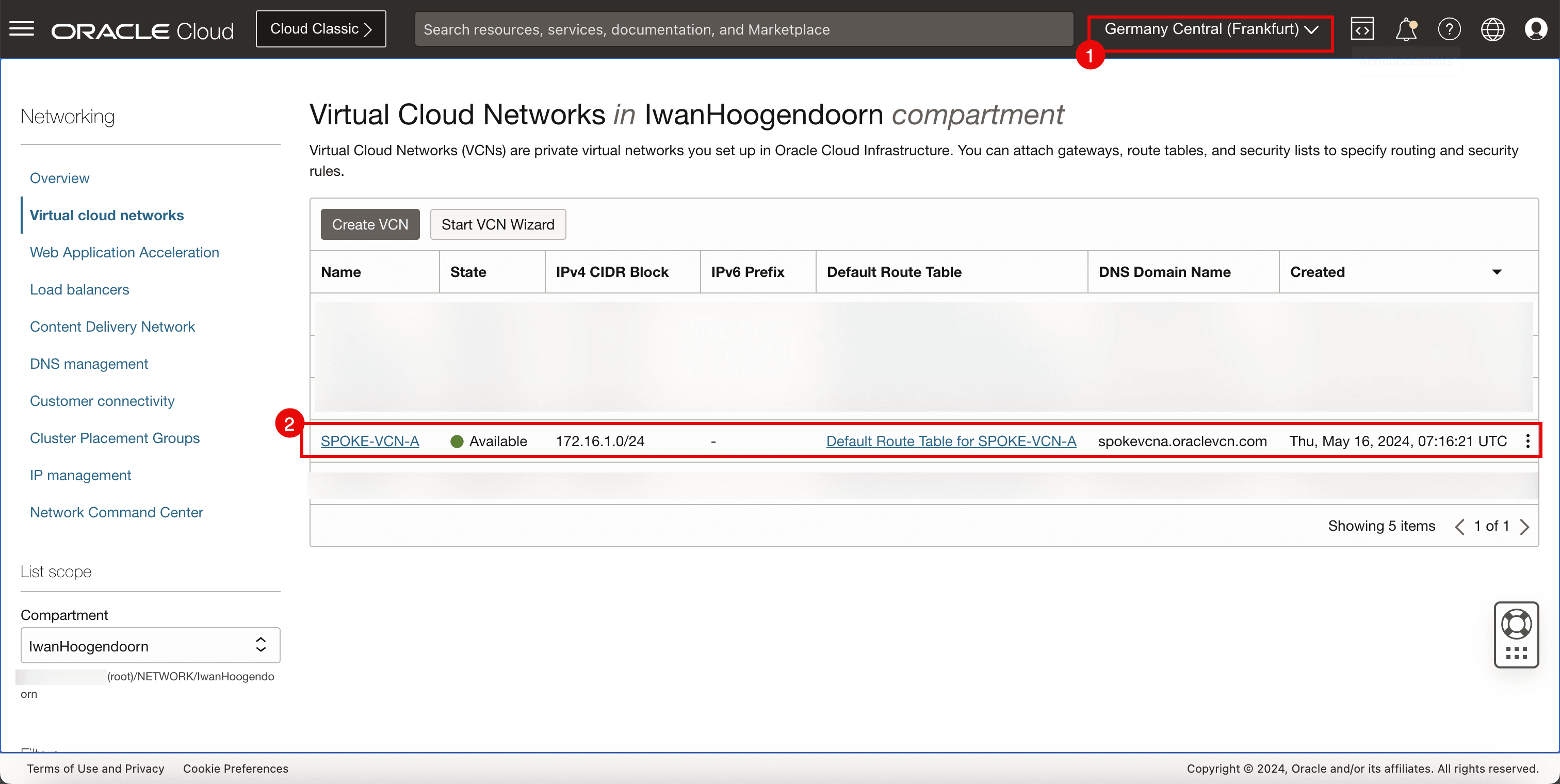

Tarefa 1: Revisar a Região do OCI de Destino (VCN, Sub-rede, DRG, Anexos e Instâncias da VCN)

Nesta tarefa, vamos verificar o que temos no lugar para começar.

-

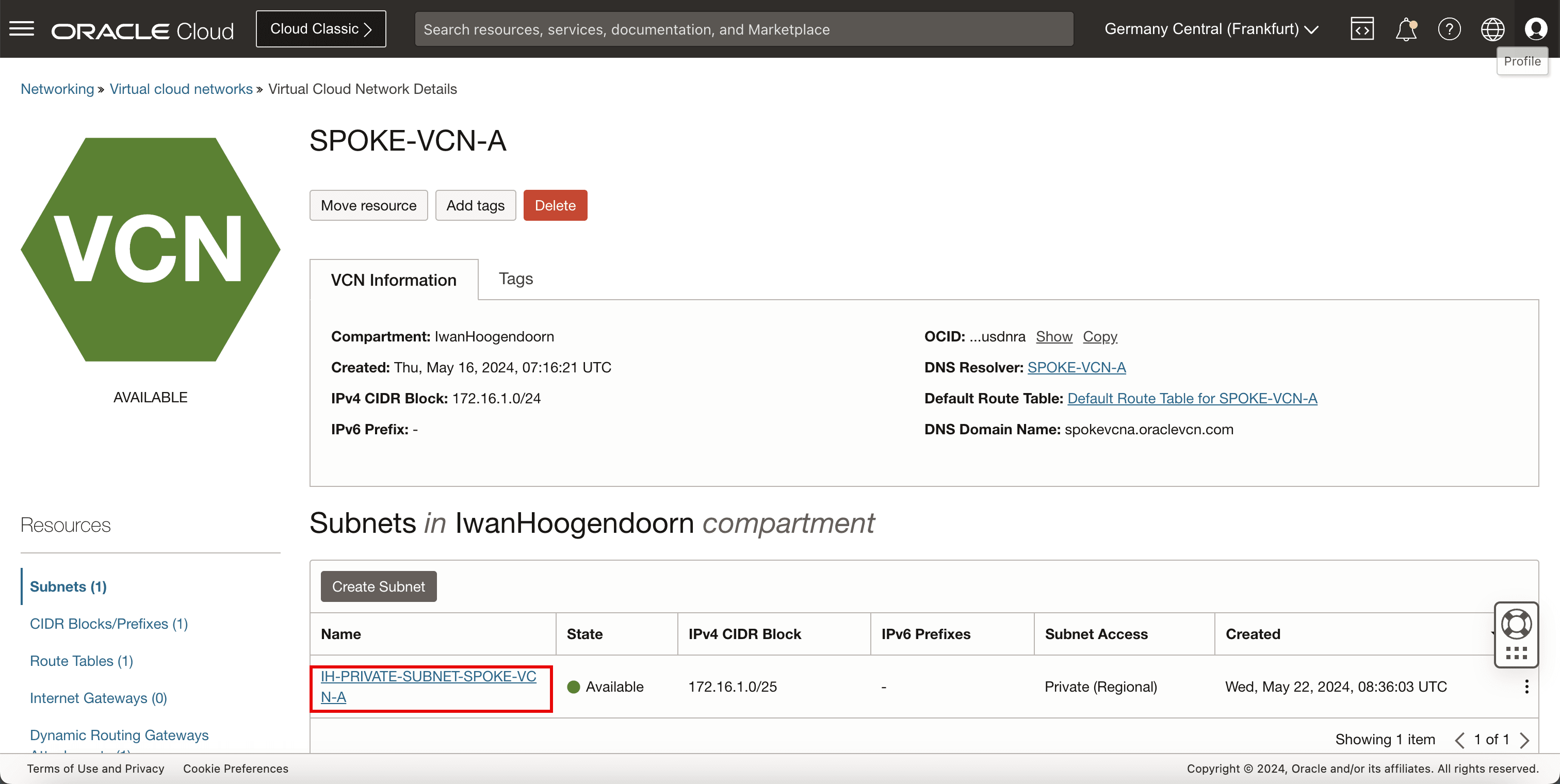

VCN

-

Verifique a região do OCI de destino. Para este tutorial, é a região da OCI da Alemanha Central (Frankfurt).

-

Verifique a VCN, a sub-rede e a instância.

-

-

Sub-redes

-

Verifique a sub-rede privada à qual as instâncias serão anexadas.

-

-

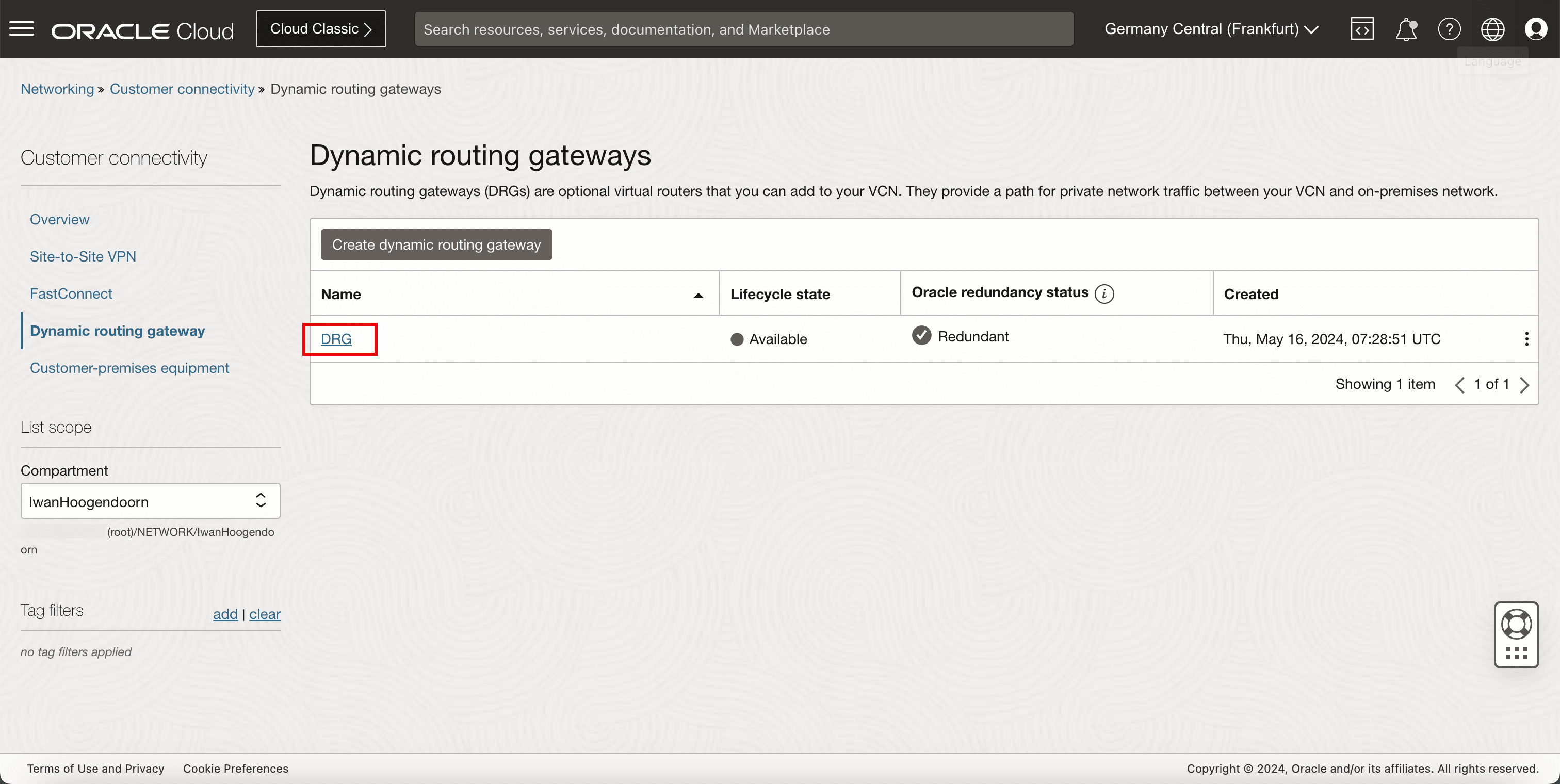

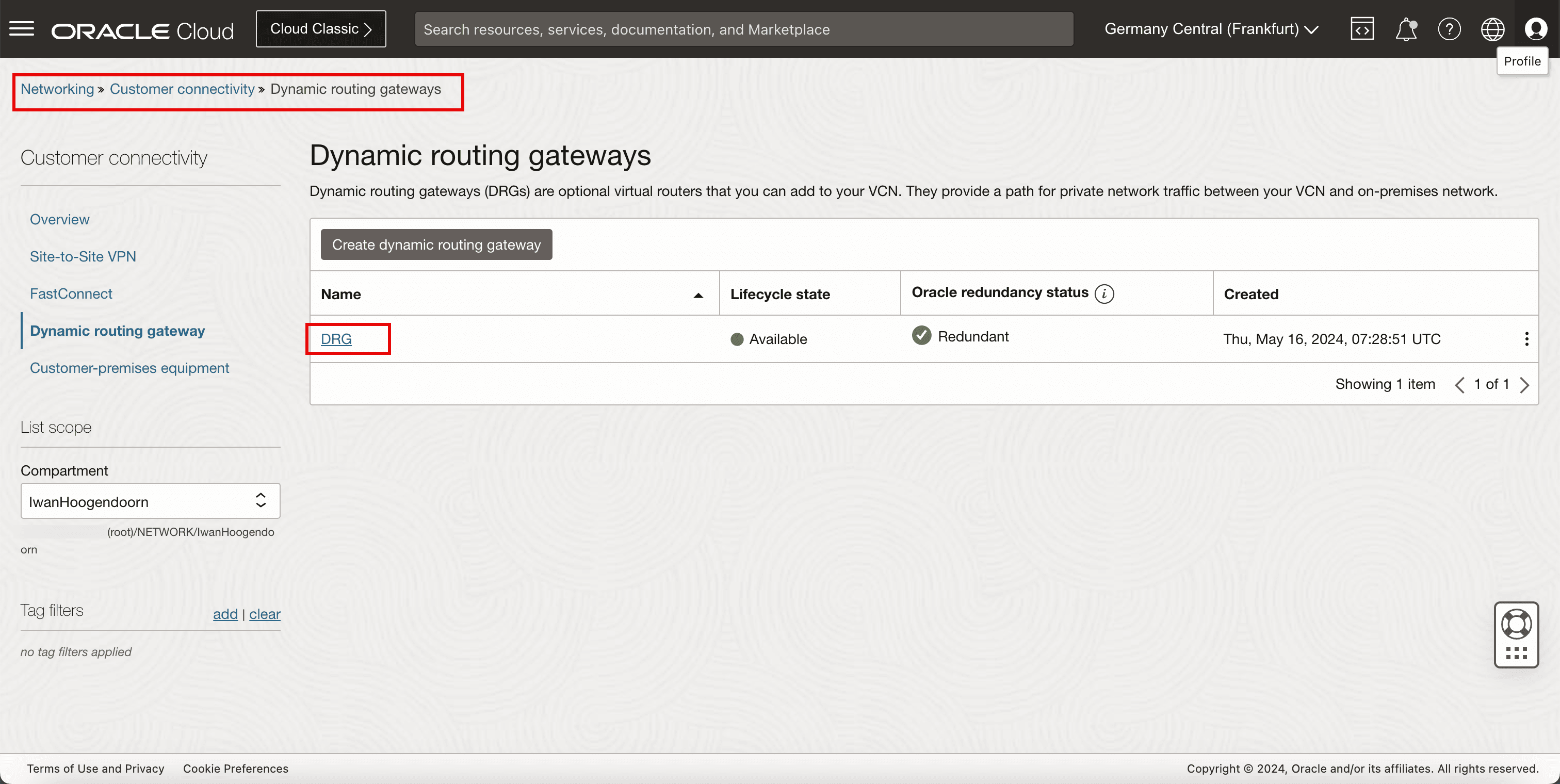

DRG

-

Revise o DRG que será usado como ponto final de VPN para encerrar a VPN.

-

-

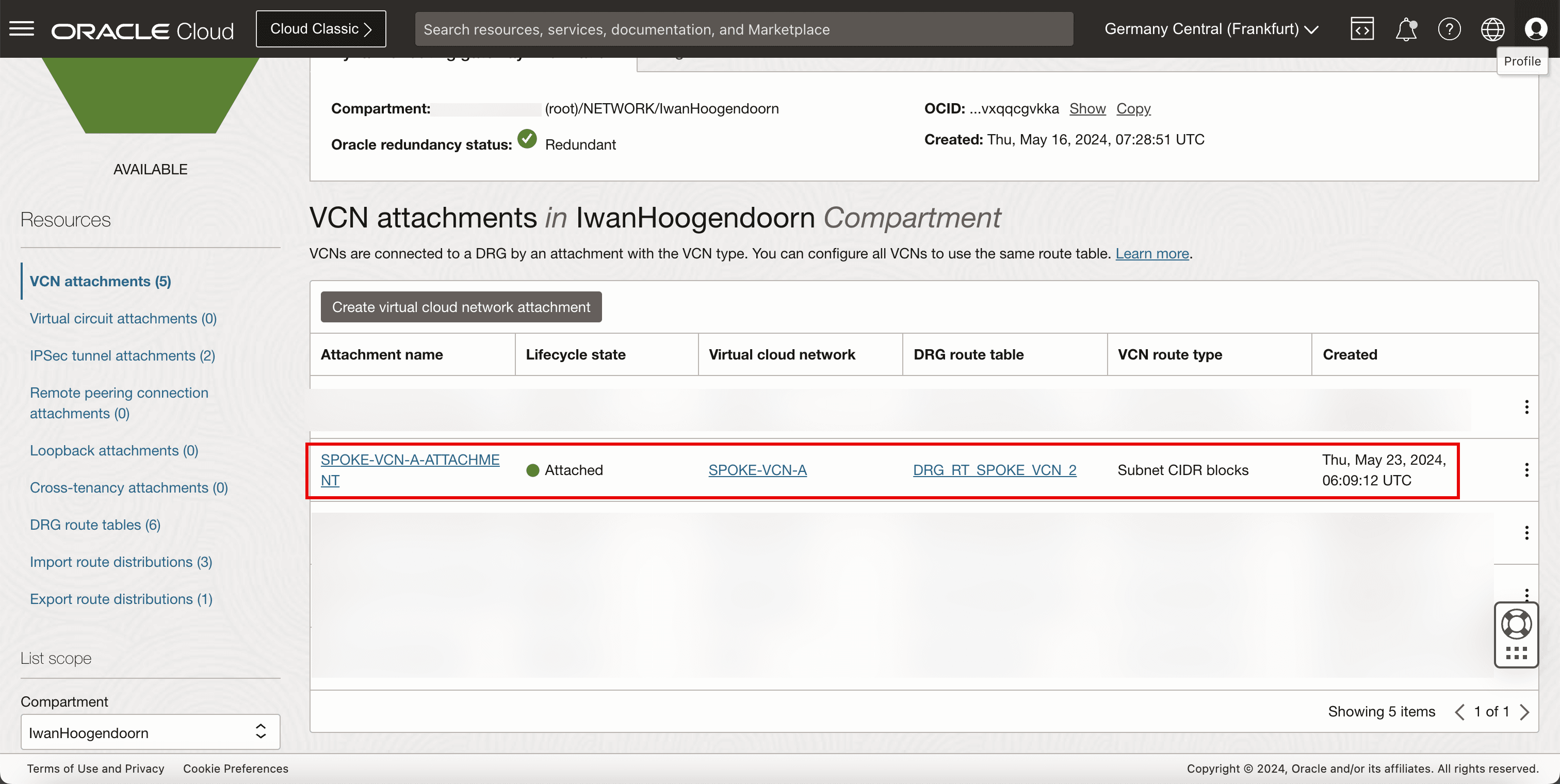

Anexo da VCN

-

Verifique o anexo da VCN para se certificar de que a VCN esteja anexada ao DRG para que o DRG possa rotear o tráfego da VPN para a VCN, a sub-rede e a instância corretas.

-

-

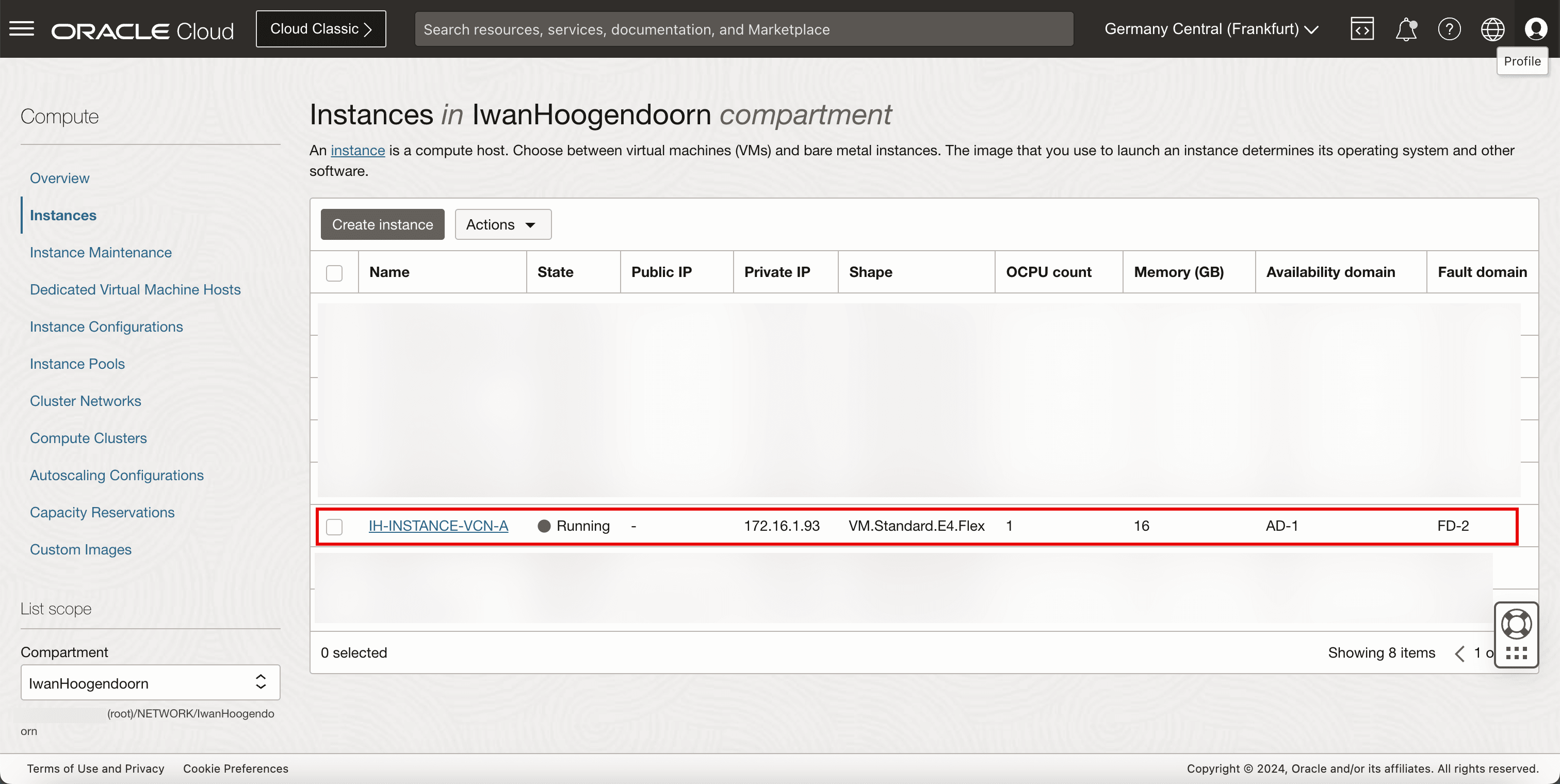

Instância

-

Revise a instância que usaremos como ponto final de rede para executar nossos testes de rede.

-

A imagem a seguir ilustra o que criamos até agora.

Tarefa 2: Revisar a Região do OCI de Origem (VCN, Sub-rede Pública, Gateway de Internet e Instâncias)

-

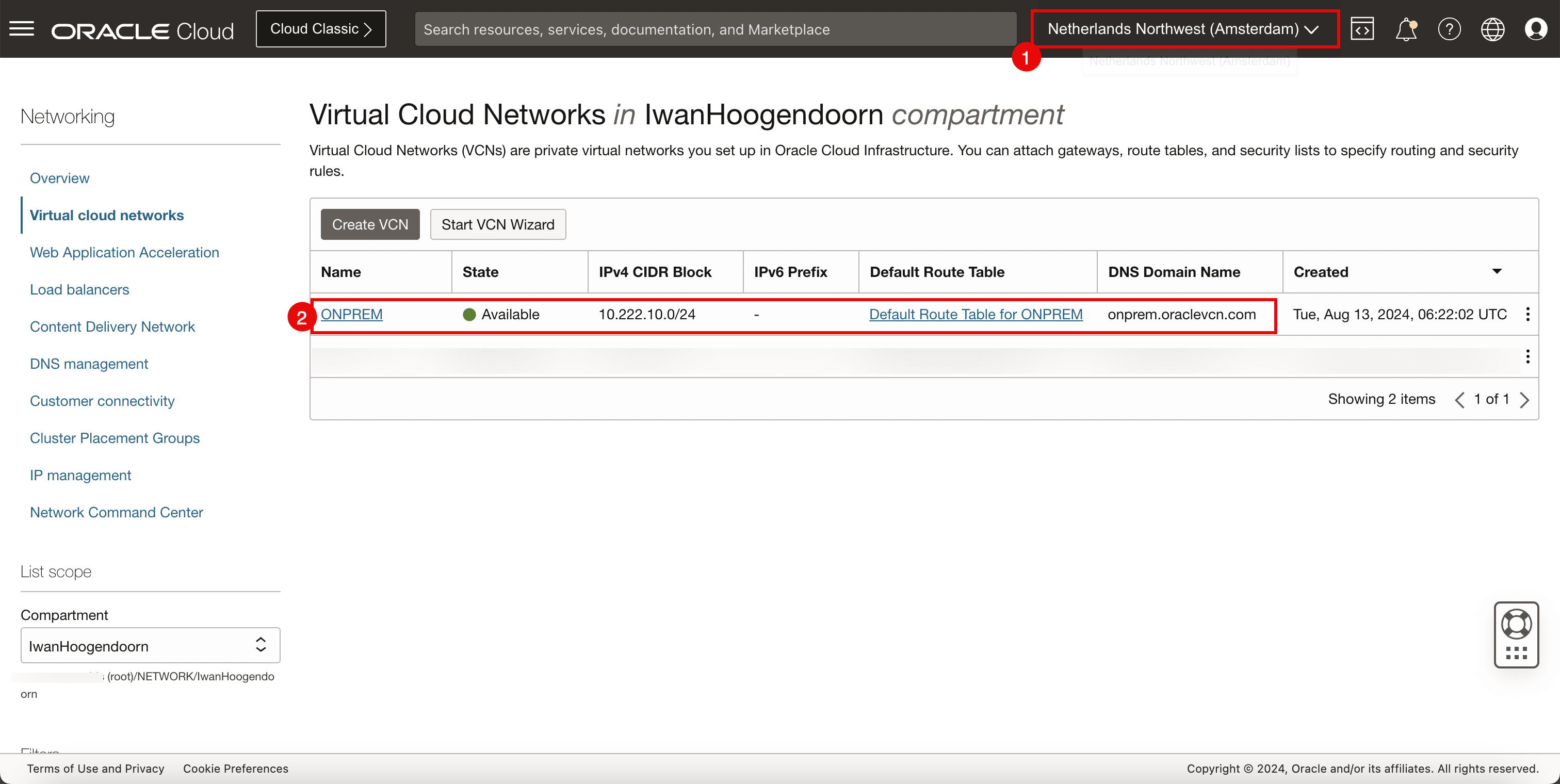

VCN

-

Verifique a região do OCI de origem. Para este tutorial, é a região da OCI do Noroeste da Holanda (Amsterdã).

-

Verifique a VCN, a sub-rede e a instância.

-

-

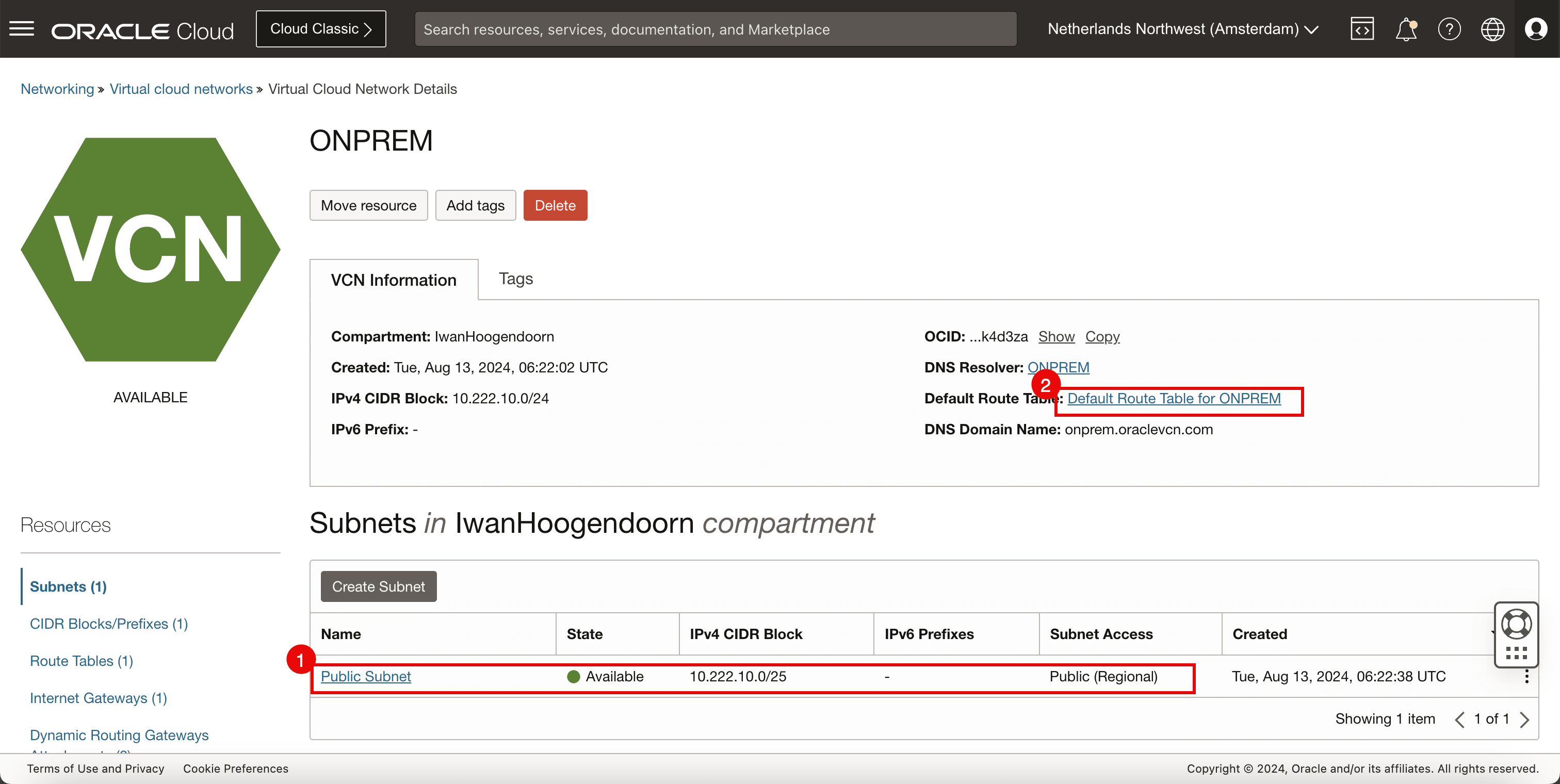

Sub-rede Pública

-

Revise a sub-rede pública à qual as instâncias e o ponto final da VPN Libreswan serão anexados.

-

Verifique a tabela de roteamento padrão da VCN.

Observação: precisamos ter uma sub-rede pública aqui, pois precisamos garantir que o ponto final da VPN Libreswan possa se comunicar com a internet para configurar a conexão VPN com o outro lado.

-

-

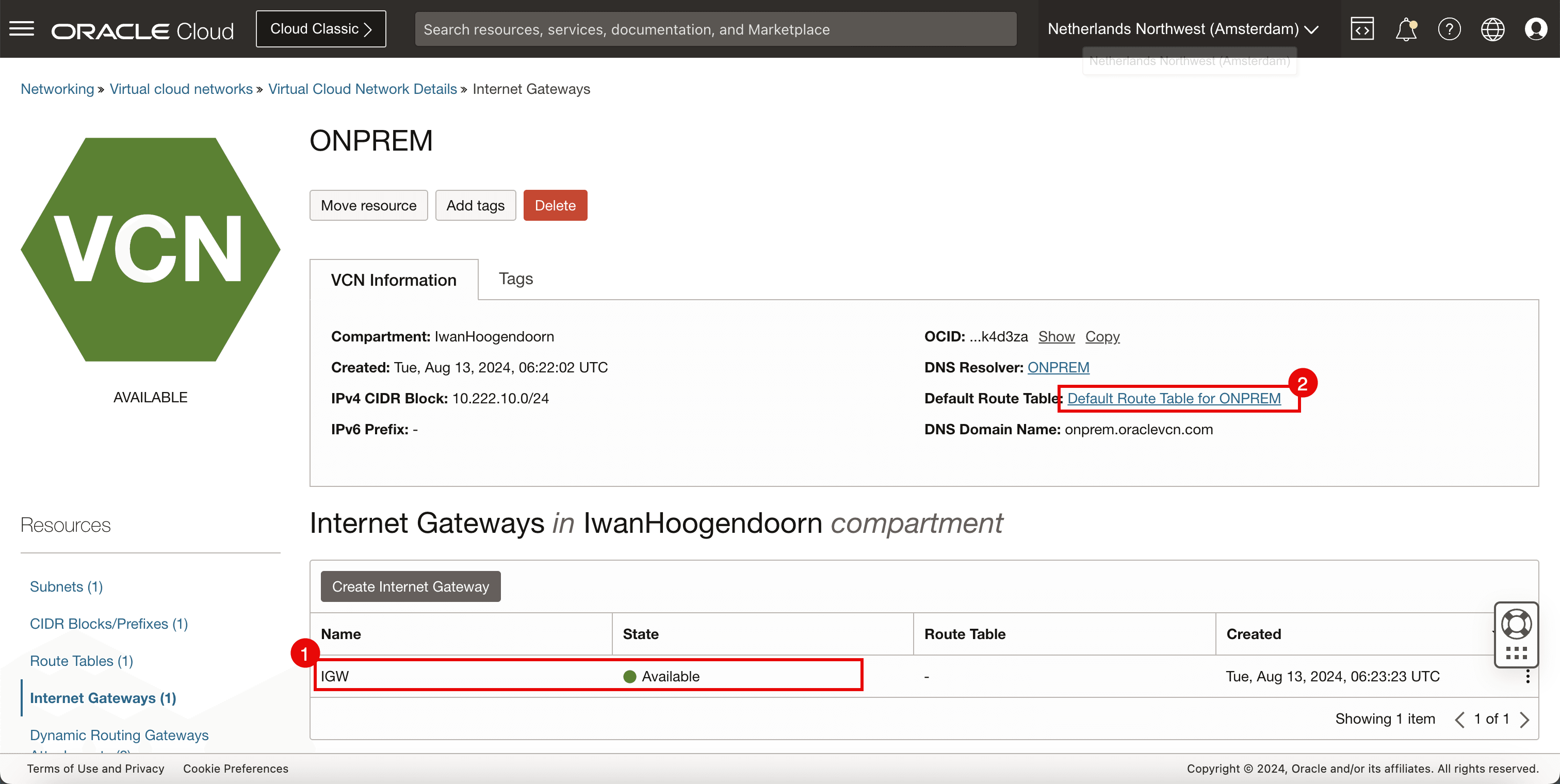

Gateway de Internet

-

Verifique o gateway de internet para permitir a conectividade com a internet

-

Verifique a tabela de roteamento padrão da VCN.

-

-

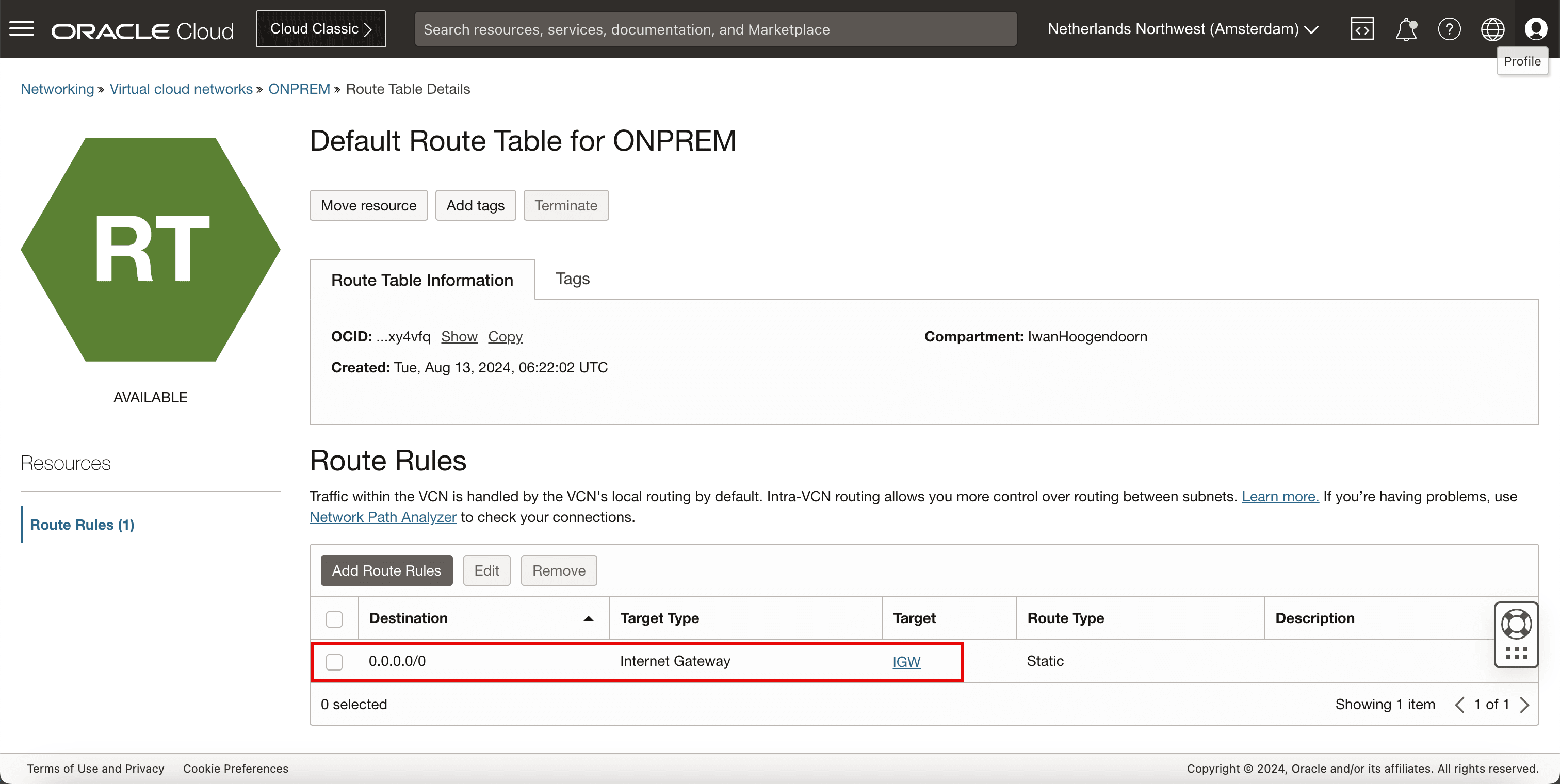

Tabela de Rota

-

Verifique a tabela de roteamento da VCN e certifique-se de que todo o tráfego seja roteado para o gateway de internet.

-

-

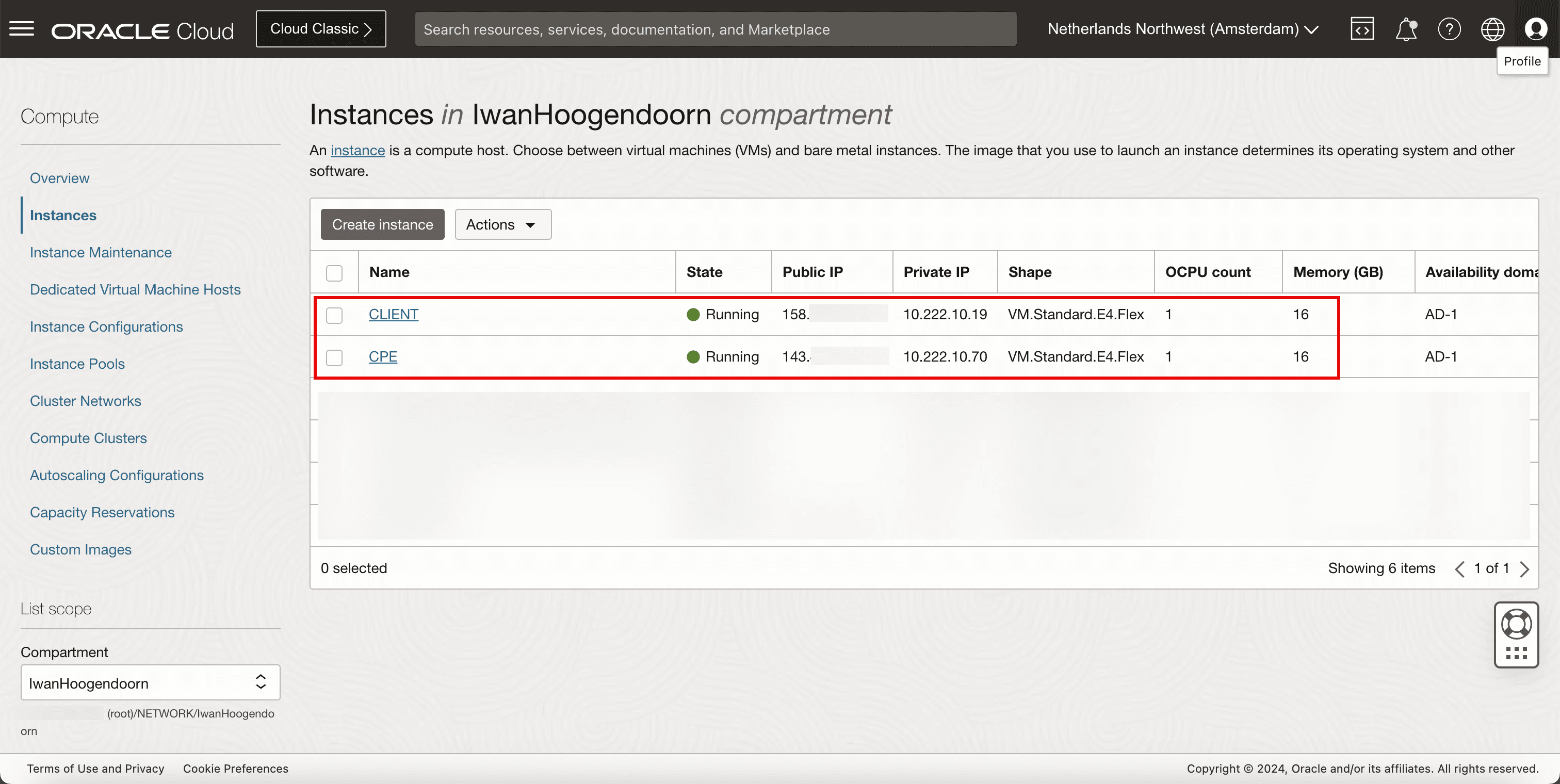

Instâncias

-

Revise a instância a ser usada como um ponto final de rede para executar nossos testes de rede.

-

Tanto para CLIENT quanto para CPE, usamos o Oracle Linux 8 como o principal Sistema Operacional.

-

A imagem a seguir ilustra o que criamos até agora.

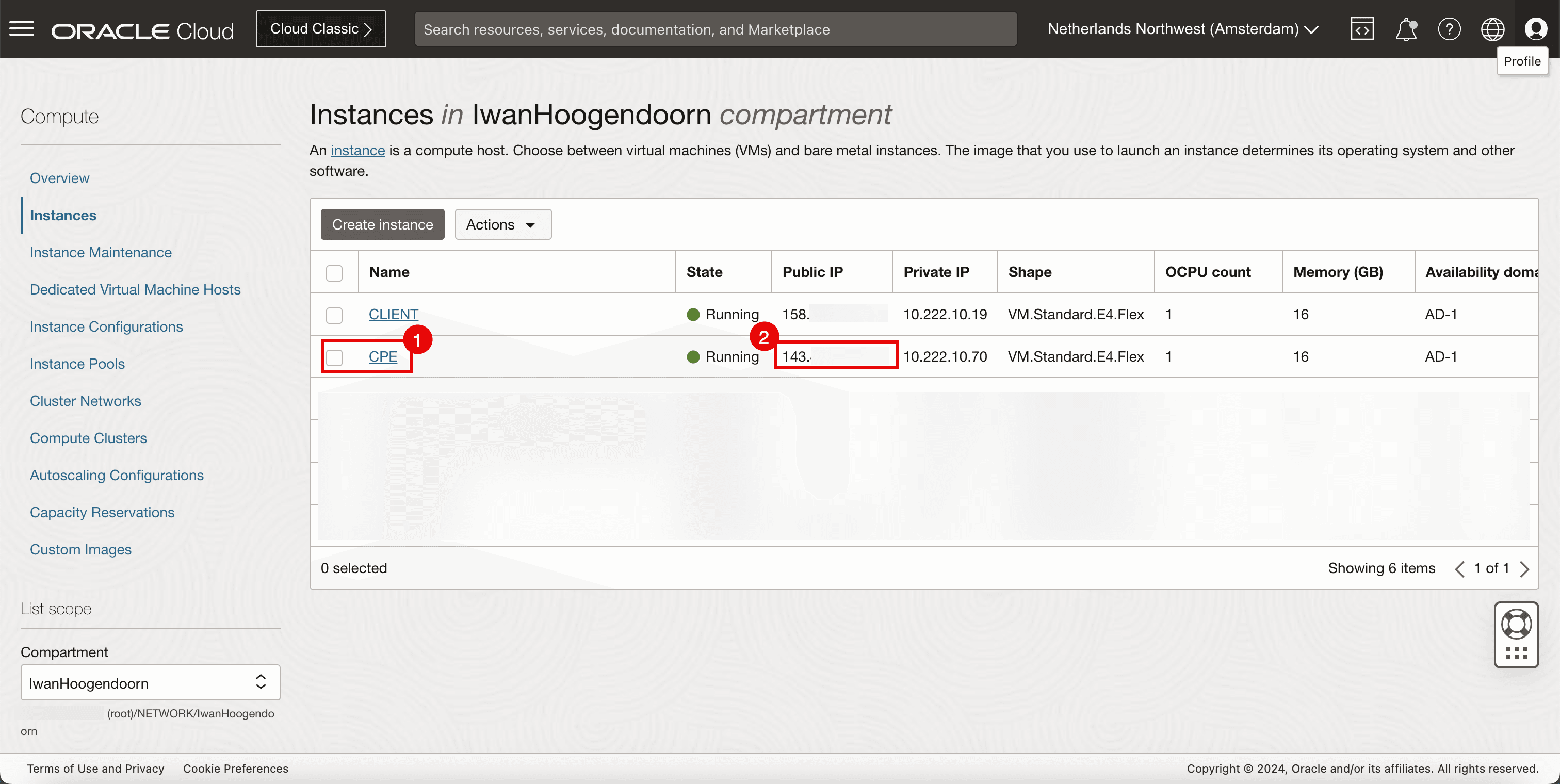

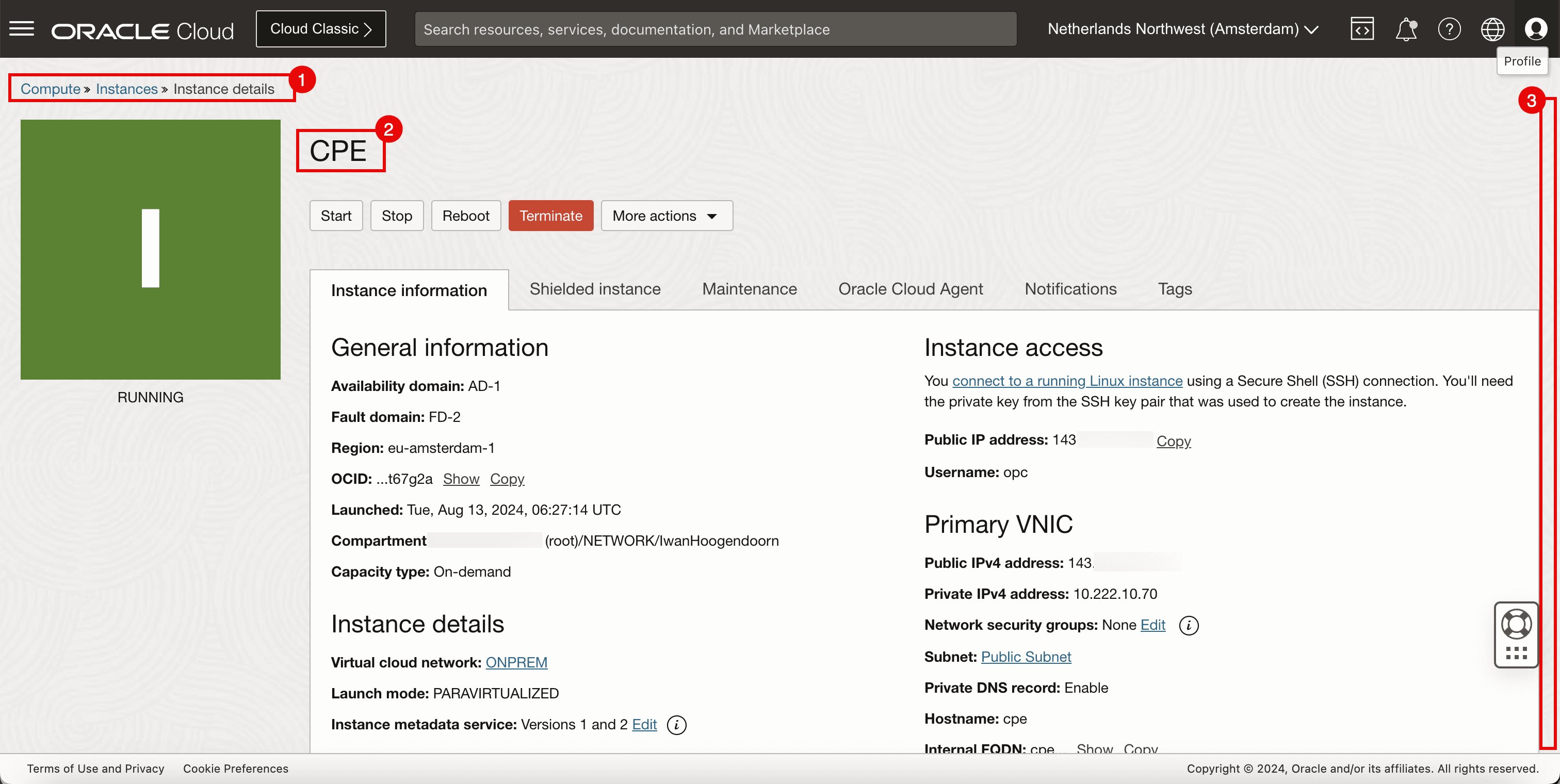

Tarefa 3: Coletar o Endereço IP Público da Instância do CPE da Região do OCI de Origem

-

Vá para a Console do OCI.

-

Na região OCI de origem, implantamos uma instância que será responsável pelo encerramento da VPN (ponto final da VPN).

-

Colete o endereço IP público configurado neste ponto final de VPN. Para este tutorial, este endereço IP público começa com 143.

-

-

A imagem a seguir ilustra o que criamos até agora.

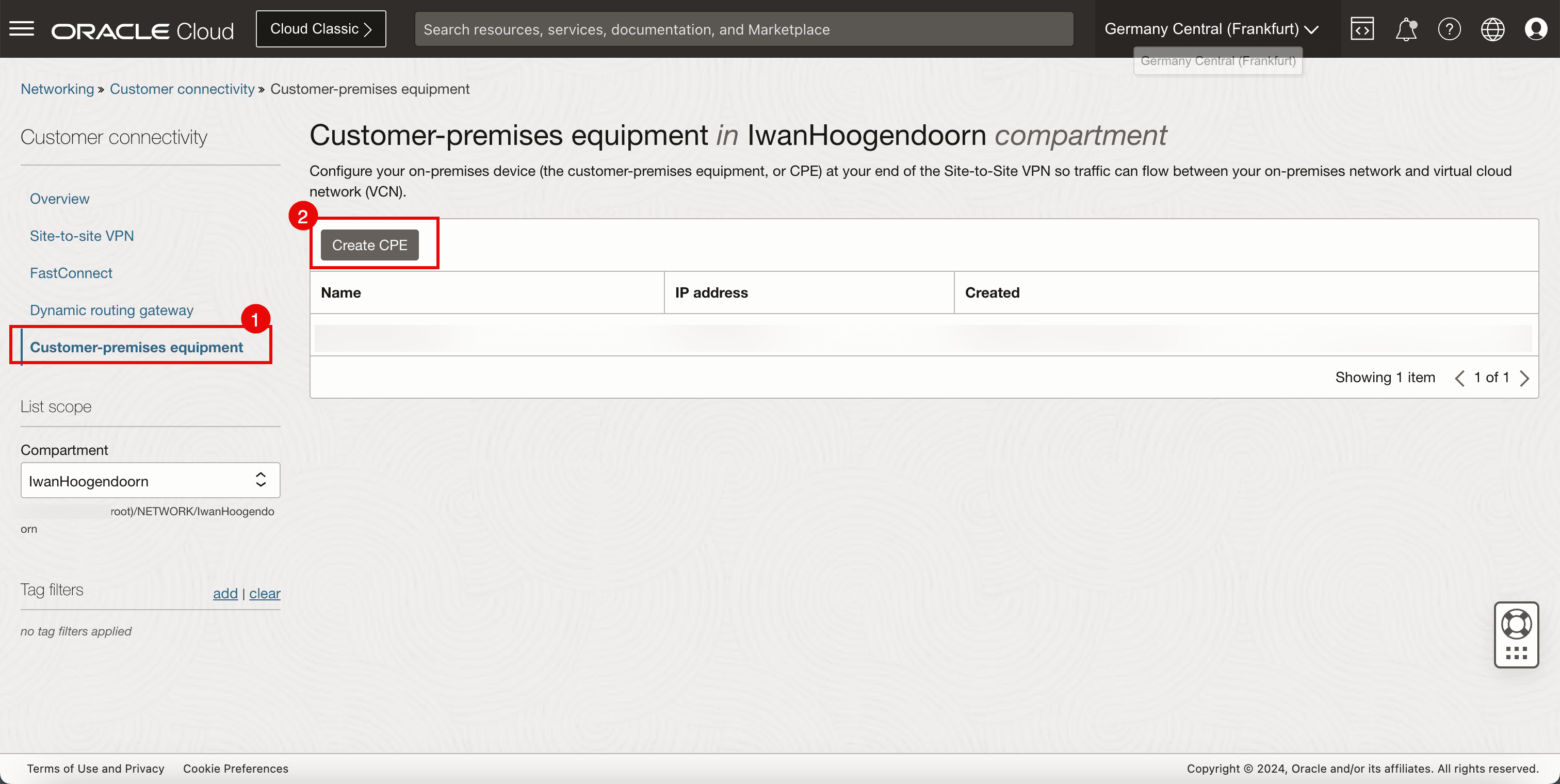

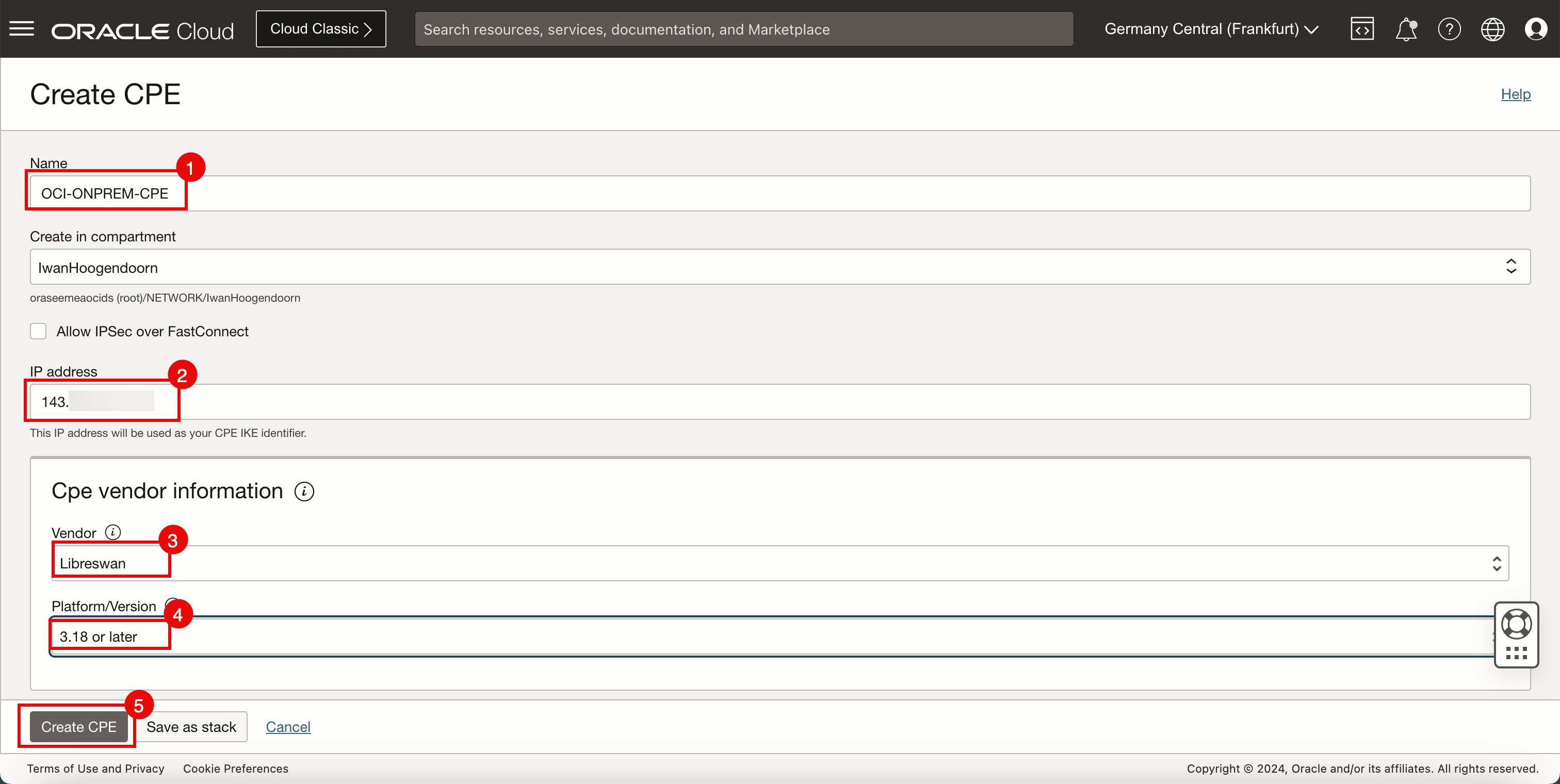

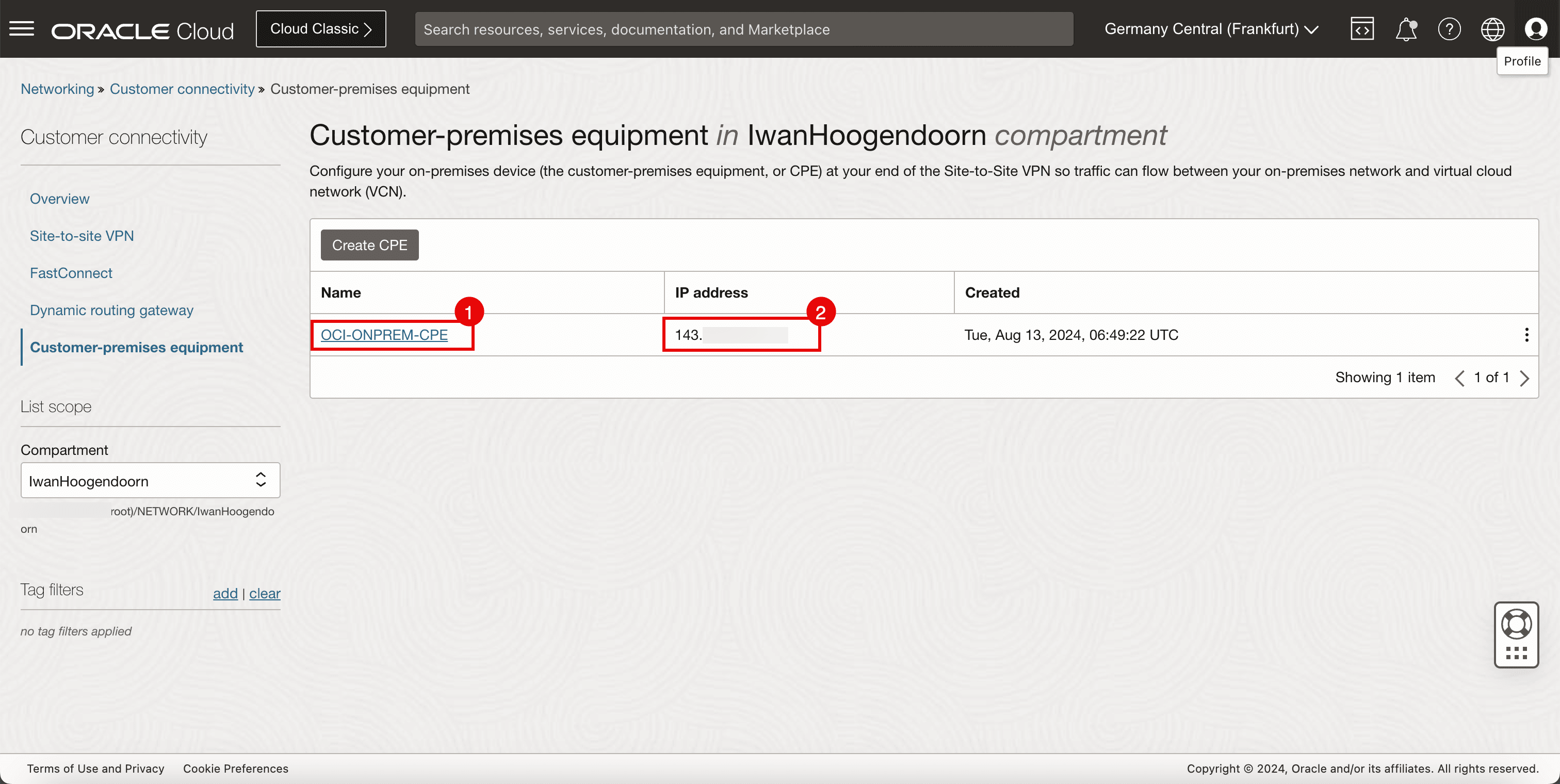

Tarefa 4: Criar um novo CPE na Região do OCI de Destino

-

Vá para a Console do OCI, navegue até Networking, Conectividade do Cliente, Gateway de roteamento dinâmico e clique no DRG.

- Clique em Equipamento de instalações do cliente.

- Clique em Criar CPE.

-

Digite as seguintes informações.

- Nome: Informe um nome para o CPE.

- Endereço IP público: Informe o endereço IP público coletado na Tarefa 3.

- Fornecedor: selecione Libreswan.

- Plataforma/Versão: Selecione a versão da plataforma CPE.

- Clique em Criar CPE.

- Observe que o CPE agora é criado.

- Observe o endereço IP público do CPE.

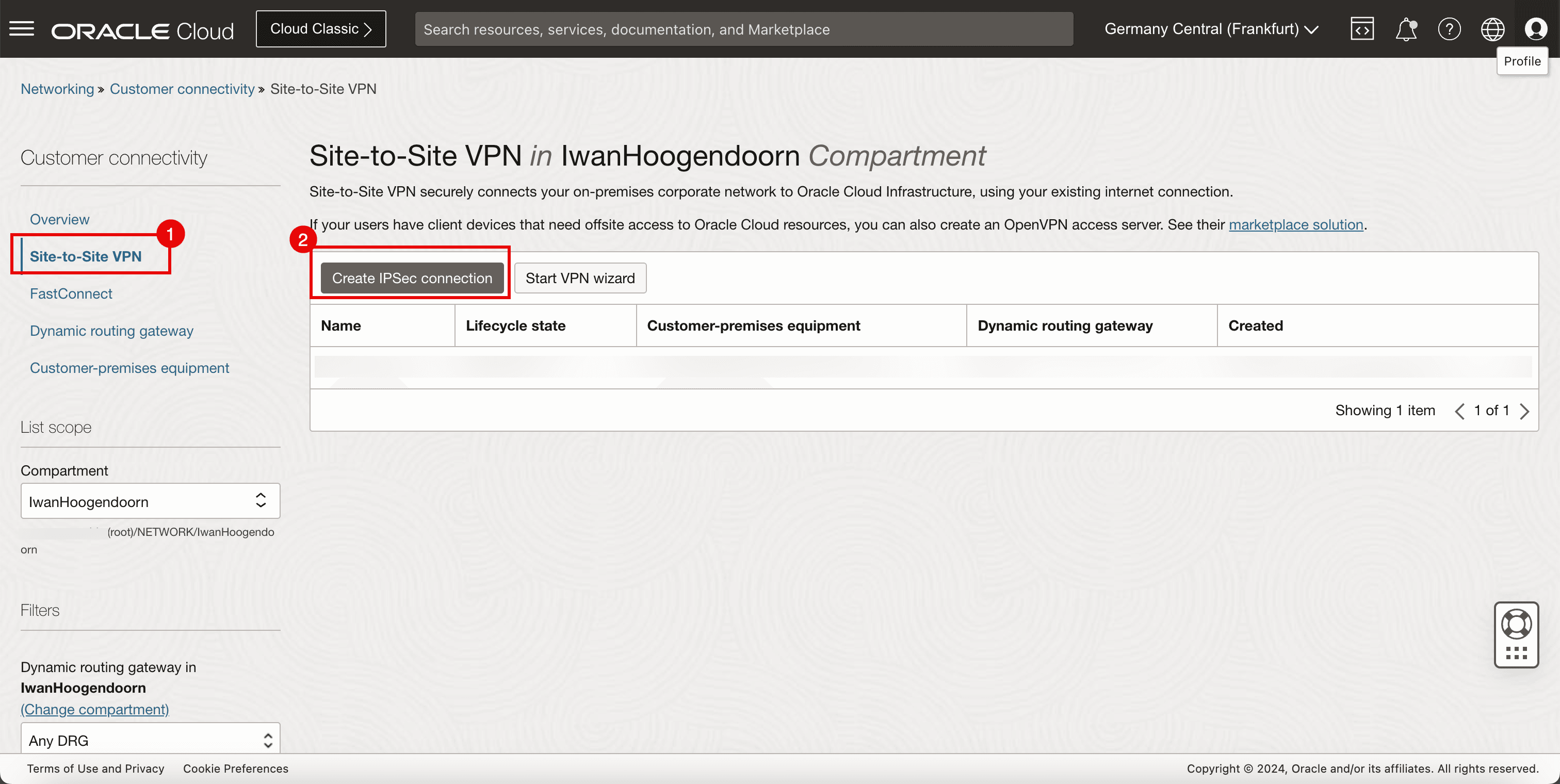

Tarefa 5: Configurar a VPN Site a Site do OCI na Região do OCI de Destino

-

Vá para a Console do OCI.

- Clique em VPN Site a Site.

- Clique em Create IPSec connection (Criar conexão).

-

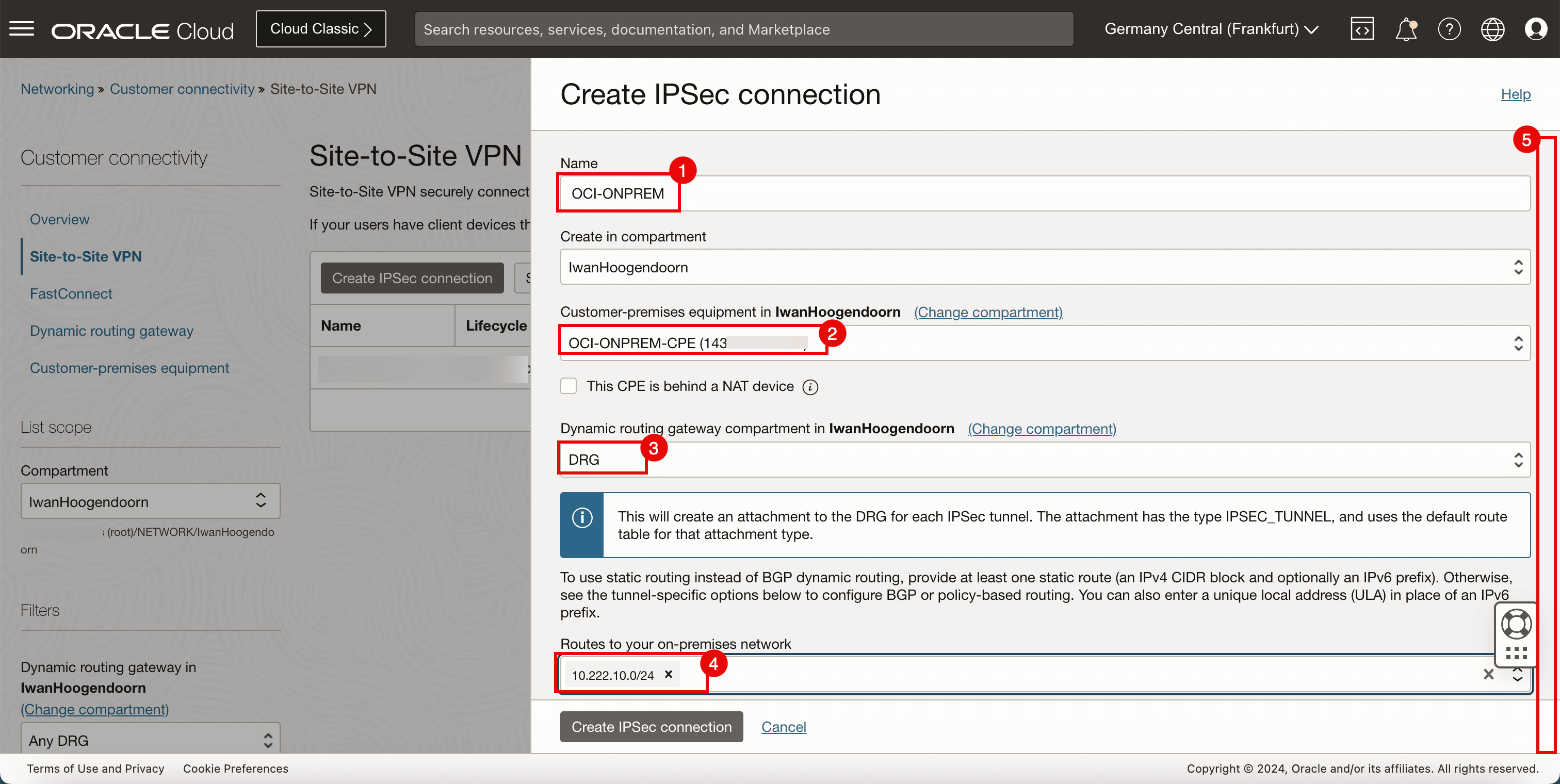

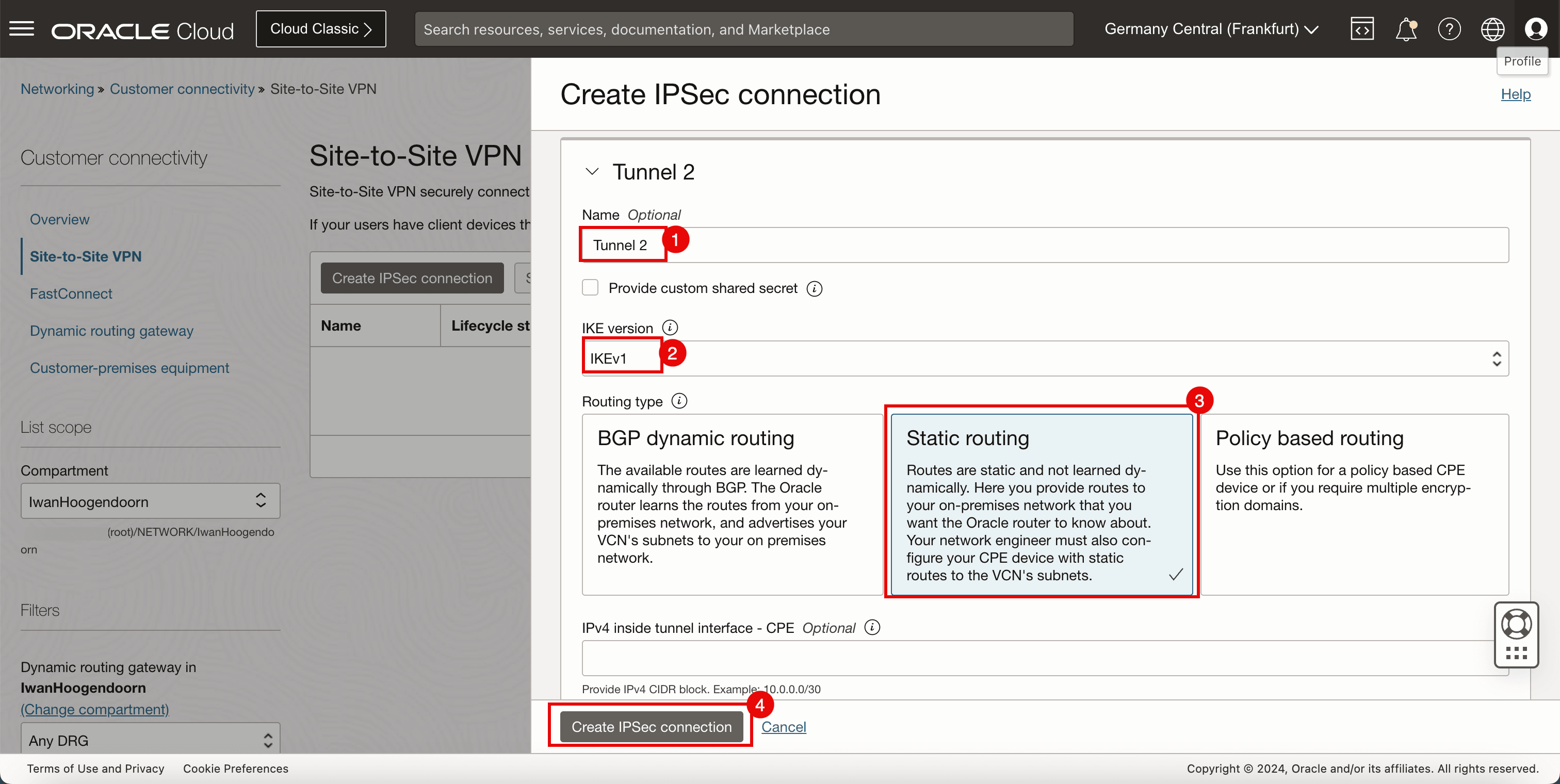

Na página Criar conexão IPSec, especifique as informações a seguir.

- Nome: Informe um nome para a conexão IPSec.

- Equipamento local do cliente: Selecione o CPE criado na Tarefa 4.

- Gateway de roteamento dinâmico: Selecione o DRG.

- Rotas para sua rede local: Informe a Rede remota que você deseja rotear por meio da conexão IPSec. Para este tutorial, é a rede

10.222.10.0/24. - Role para baixo.

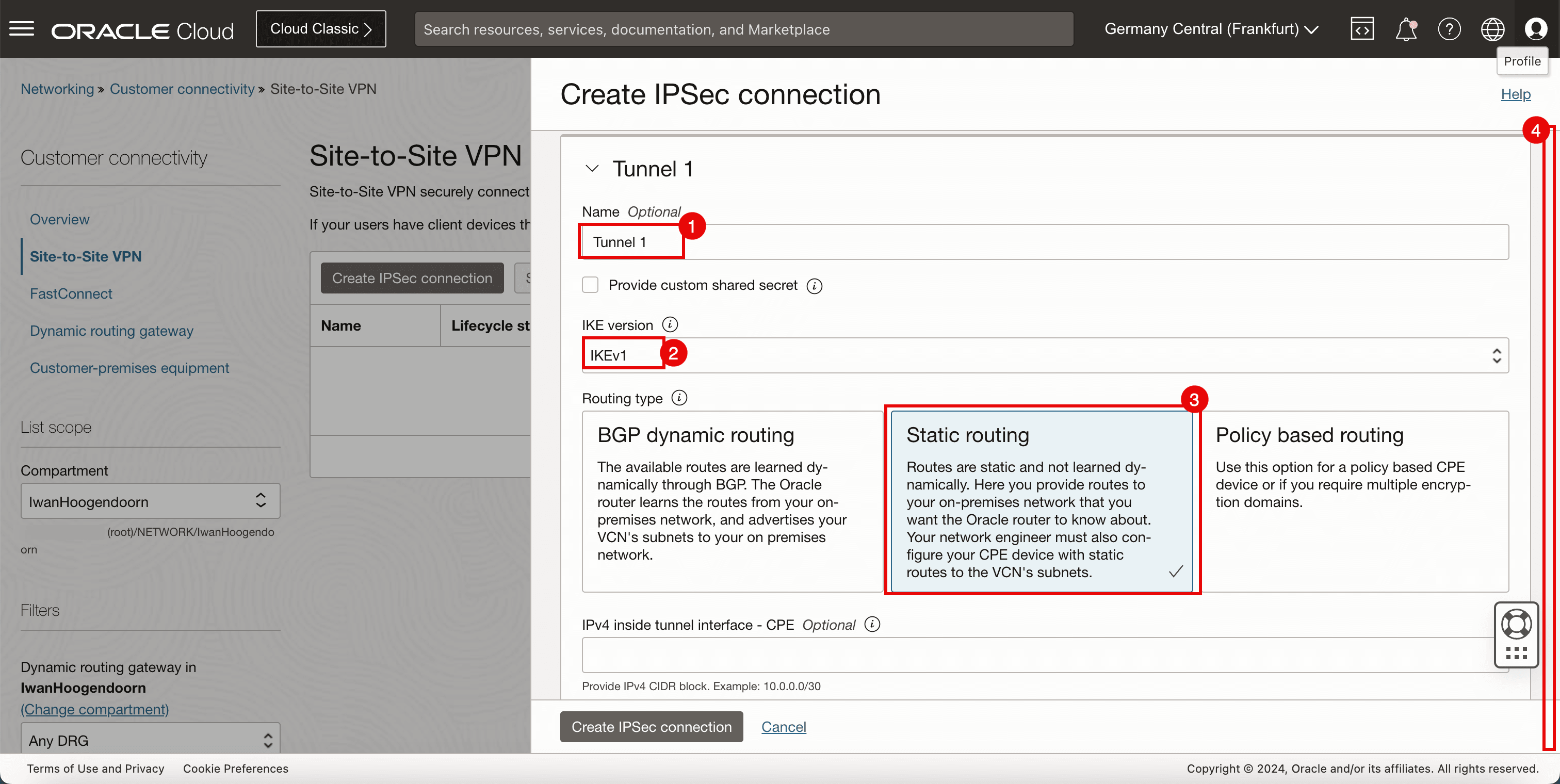

- Nome: Informe um nome para o primeiro túnel.

- Versão do IKE: Informe a versão do IKE para ser IKEv1.

- Tipo de roteamento: Selecione Roteamento Estático.

- Role para baixo.

- Nome: Informe um nome para o segundo túnel.

- Versão do IKE: Informe a versão do IKE para ser IKEv1.

- Tipo de roteamento: Selecione Roteamento Estático.

- Clique em Create IPSec connection (Criar conexão).

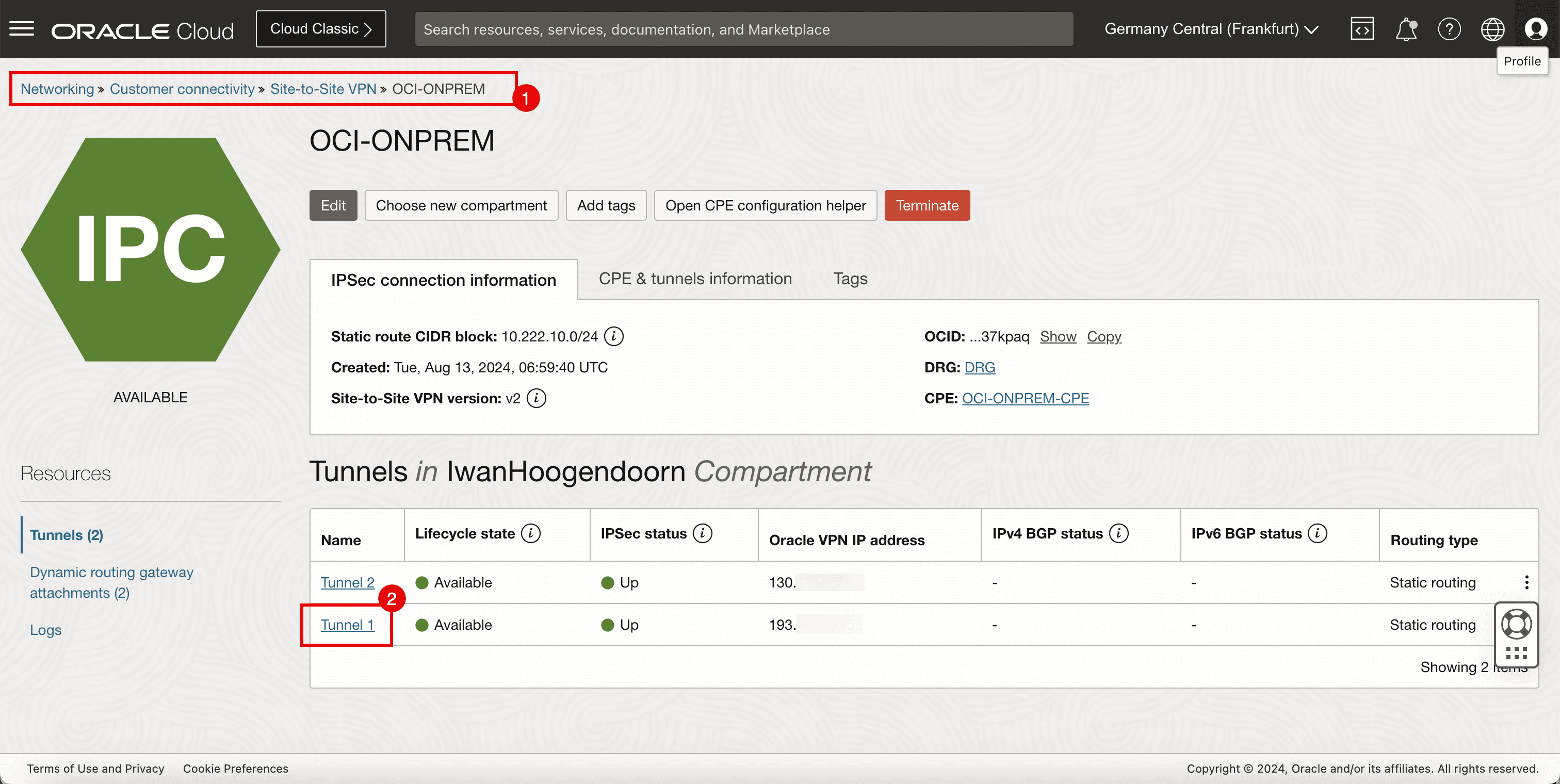

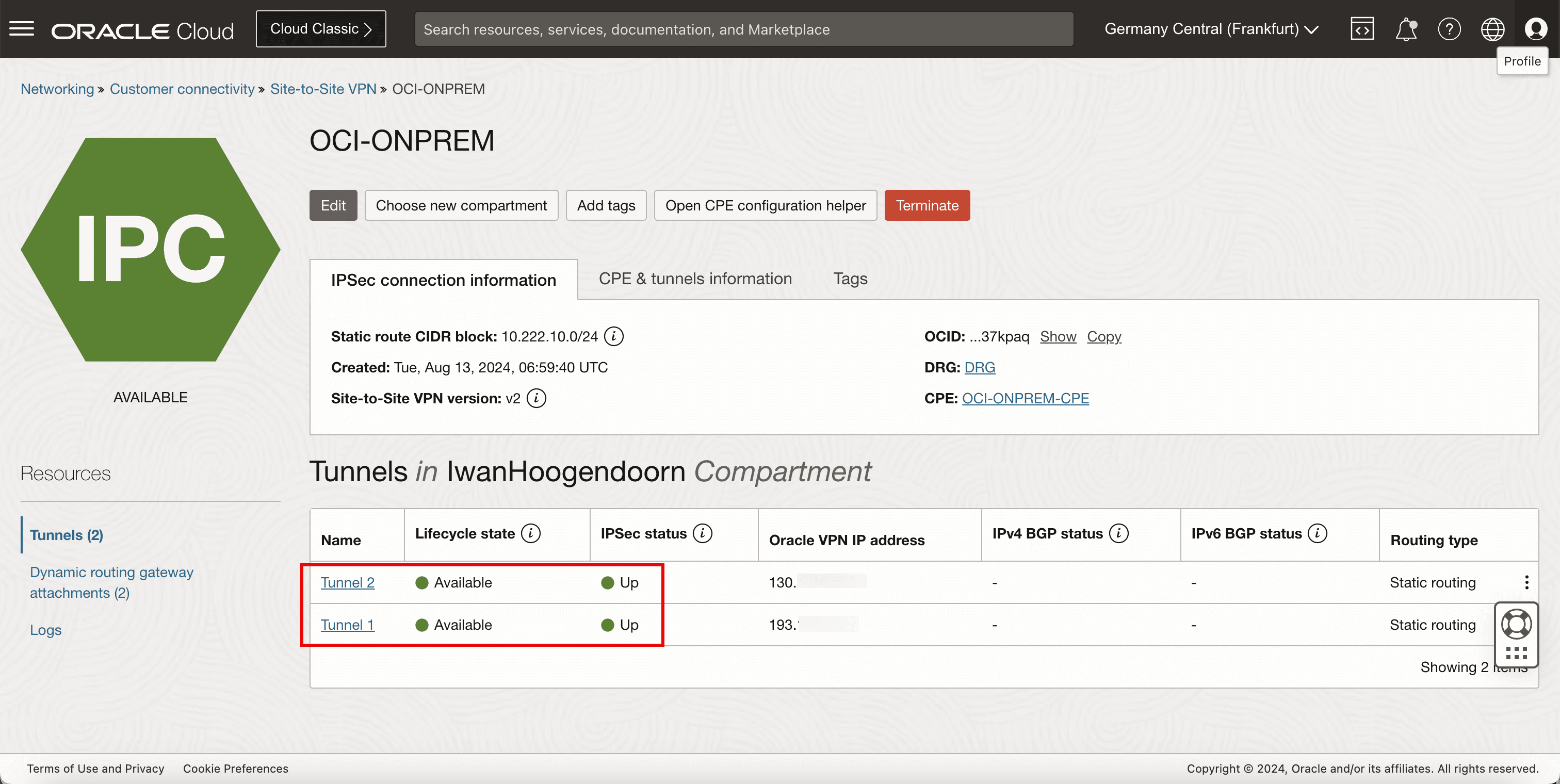

Tarefa 6: Coletar o Endereço IP Público dos Túneis IPSec na Região do OCI de Destino e Fazer Download da Configuração do CPE

-

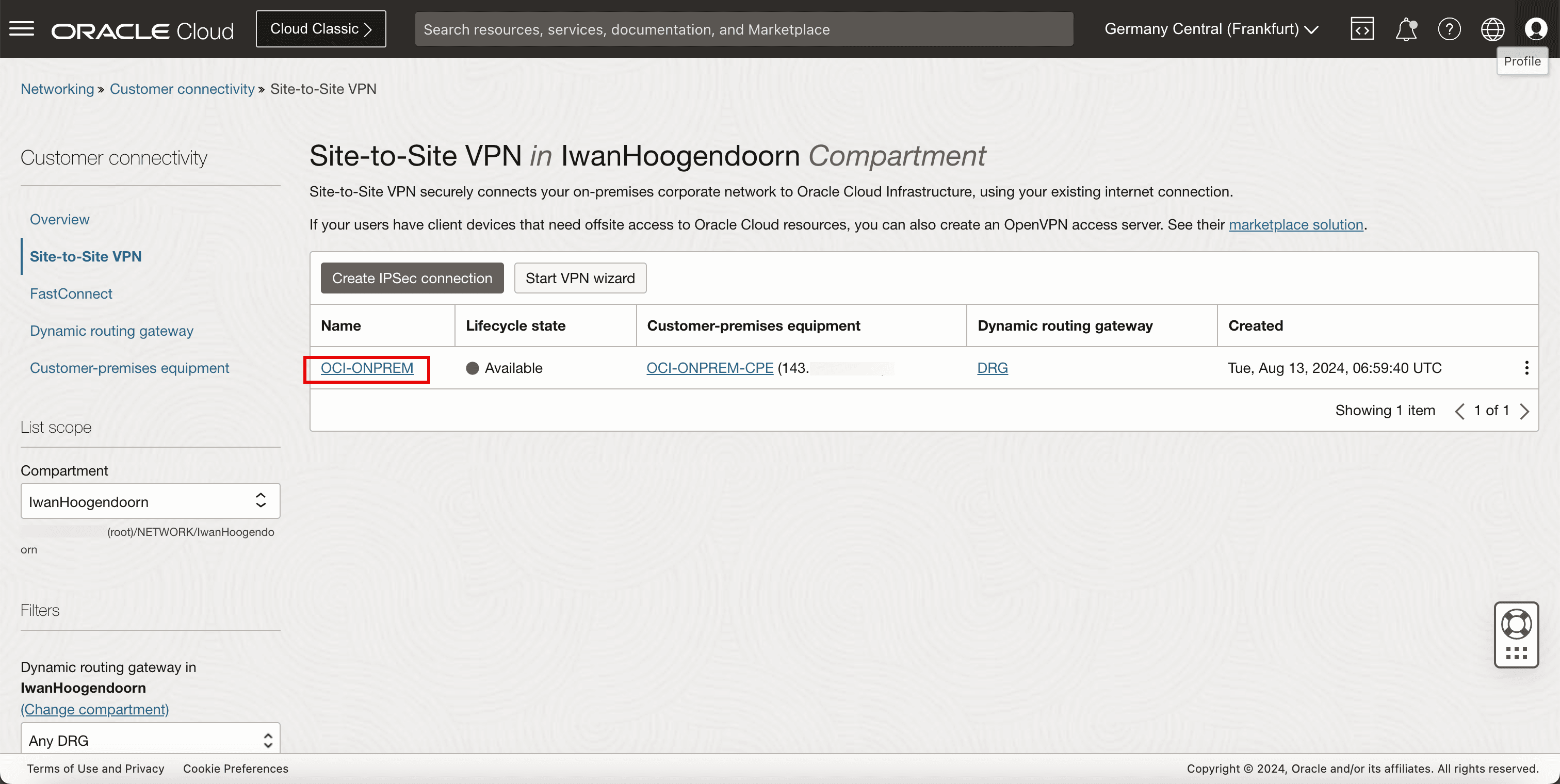

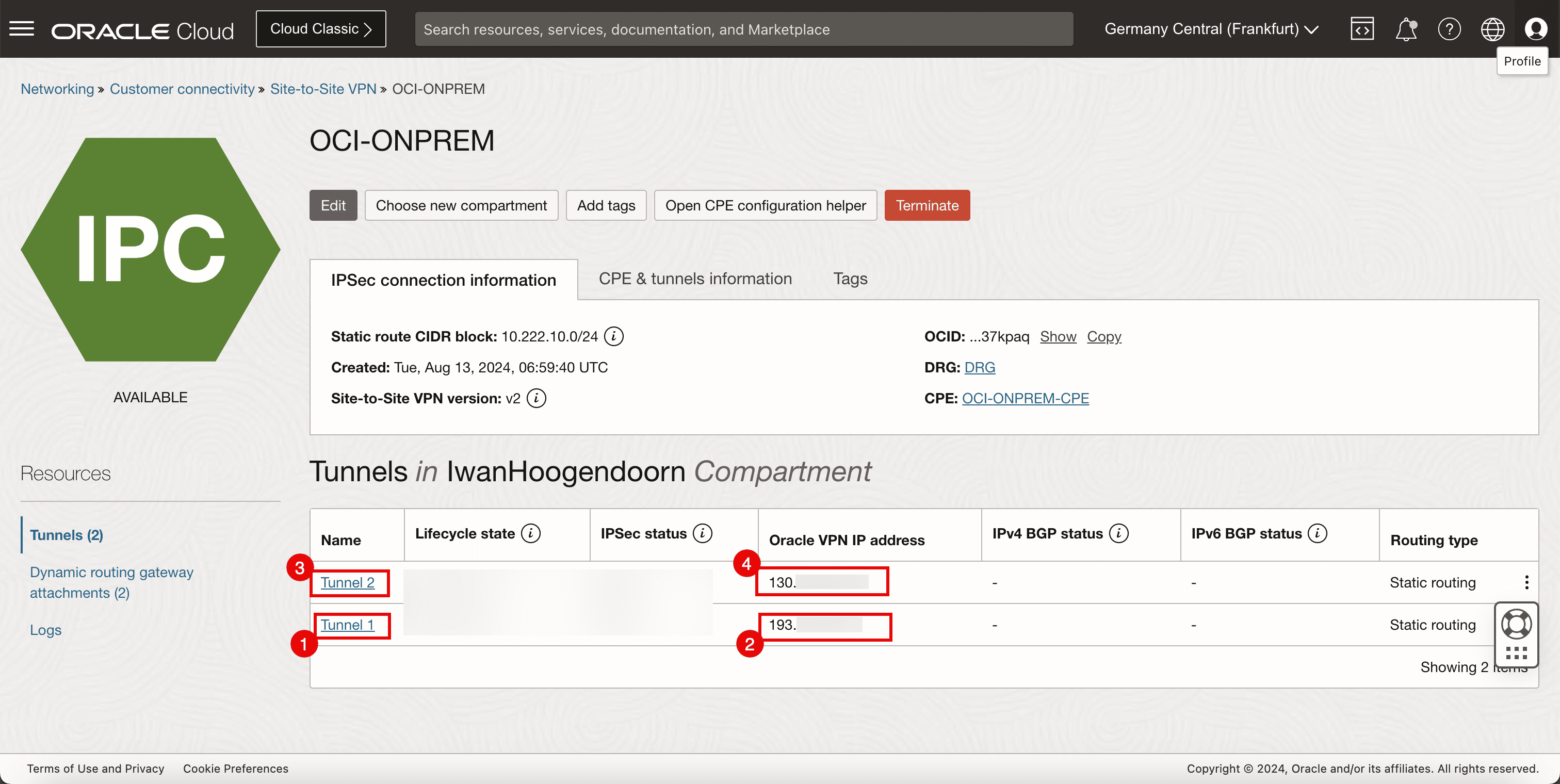

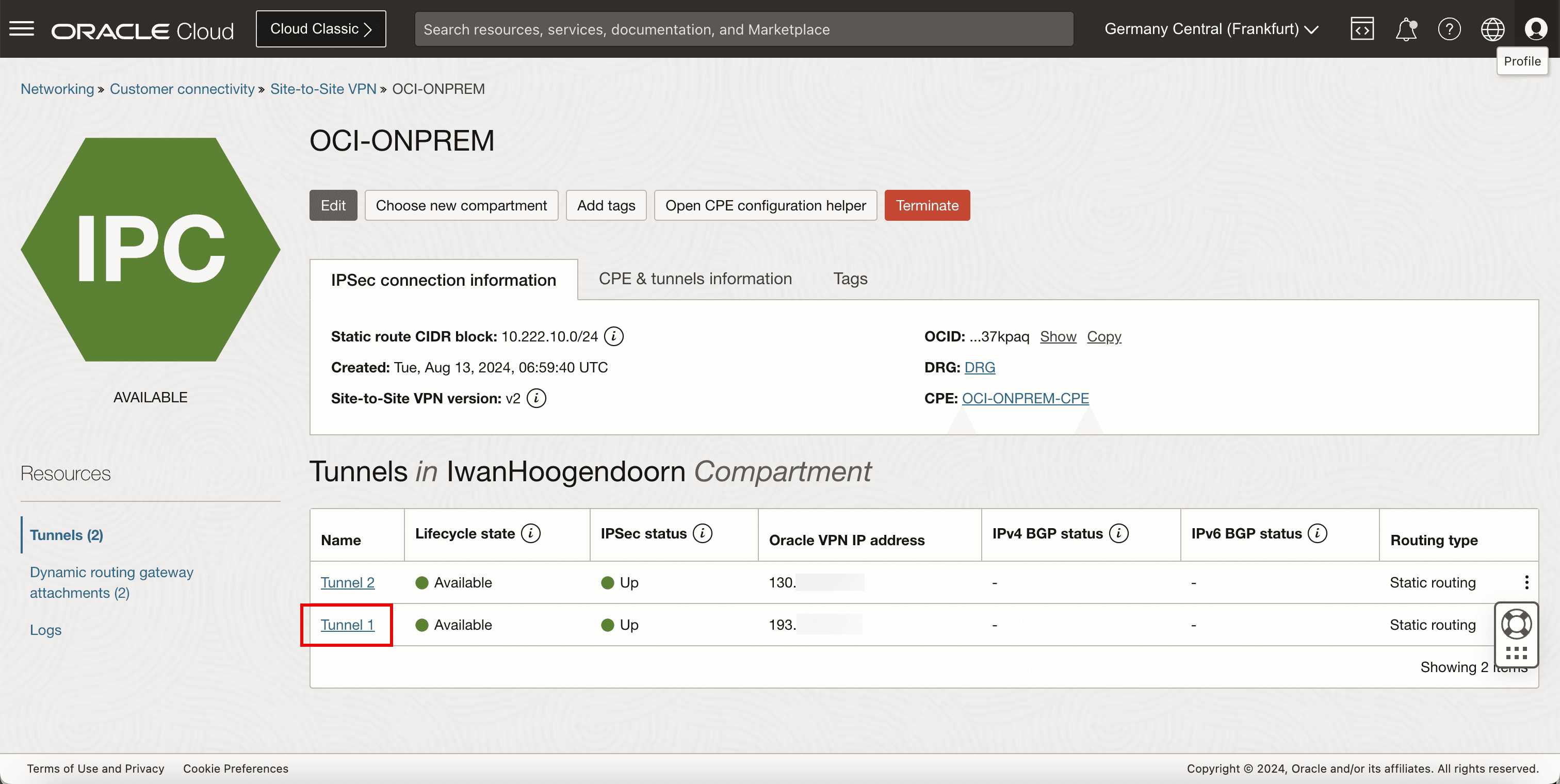

A conexão IPSec é criada, os endereços IP públicos dos dois túneis IPSec estarão disponíveis e precisaremos configurar o outro lado da VPN.

-

Clique na VPN Site a Site criada na Tarefa 5.

- Observação Túnel 1 da conexão IPSec.

- Anote o endereço IP público do túnel 1. Para este tutorial, este endereço IP começa com 193.

- Observação Túnel 2 da conexão IPSec.

- Anote o endereço IP público do túnel 2. Para este tutorial, este endereço IP começa com 130.

-

A imagem a seguir ilustra o que criamos até agora.

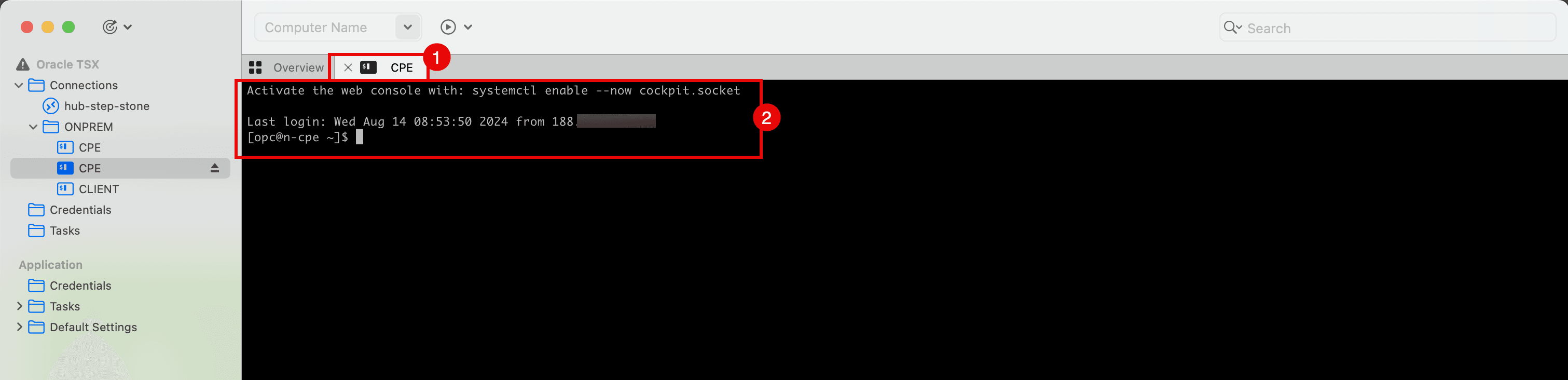

Tarefa 7: Configurar a Instância do CPE na Região OCI de Origem e Instalar e Configurar o Libreswan

-

Configure a instância do CPE.

- Configure uma sessão SSH para o CPE localizado na região ou na VCN do OCI de origem.

- Certifique-se de que você esteja conectado.

-

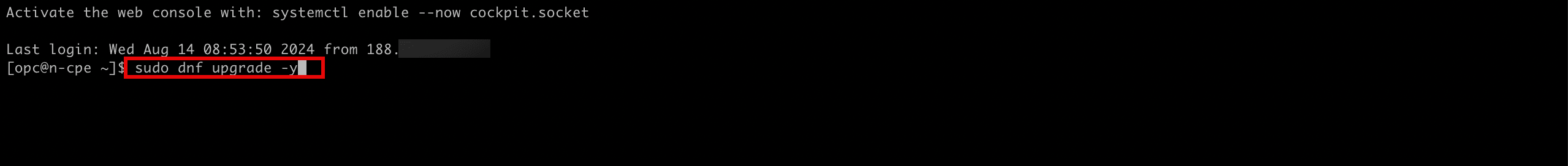

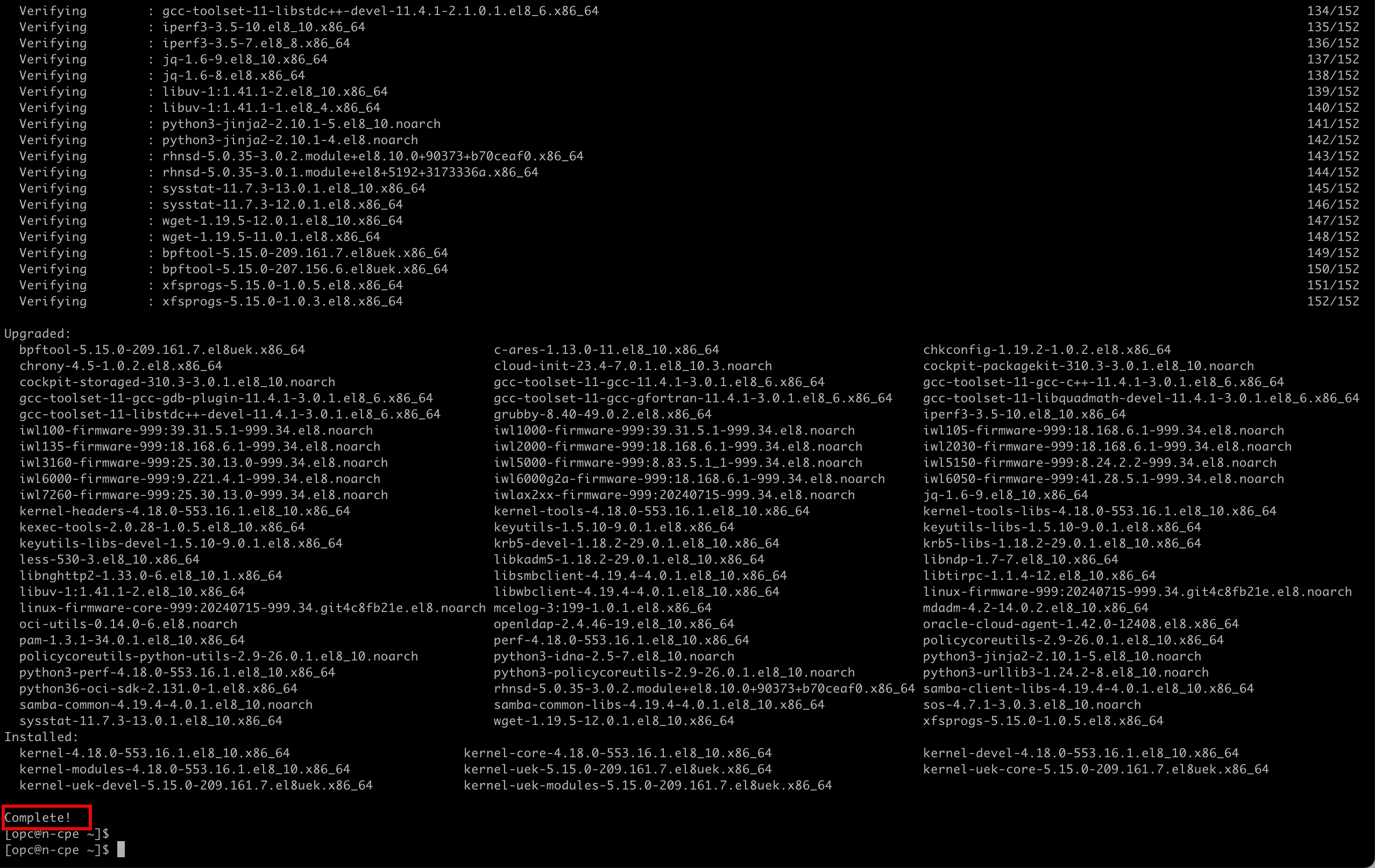

Execute o comando a seguir para fazer upgrade do software.

[opc@cpe ~]$ sudo dnf upgrade -y

-

Verifique se o upgrade foi concluído com sucesso.

-

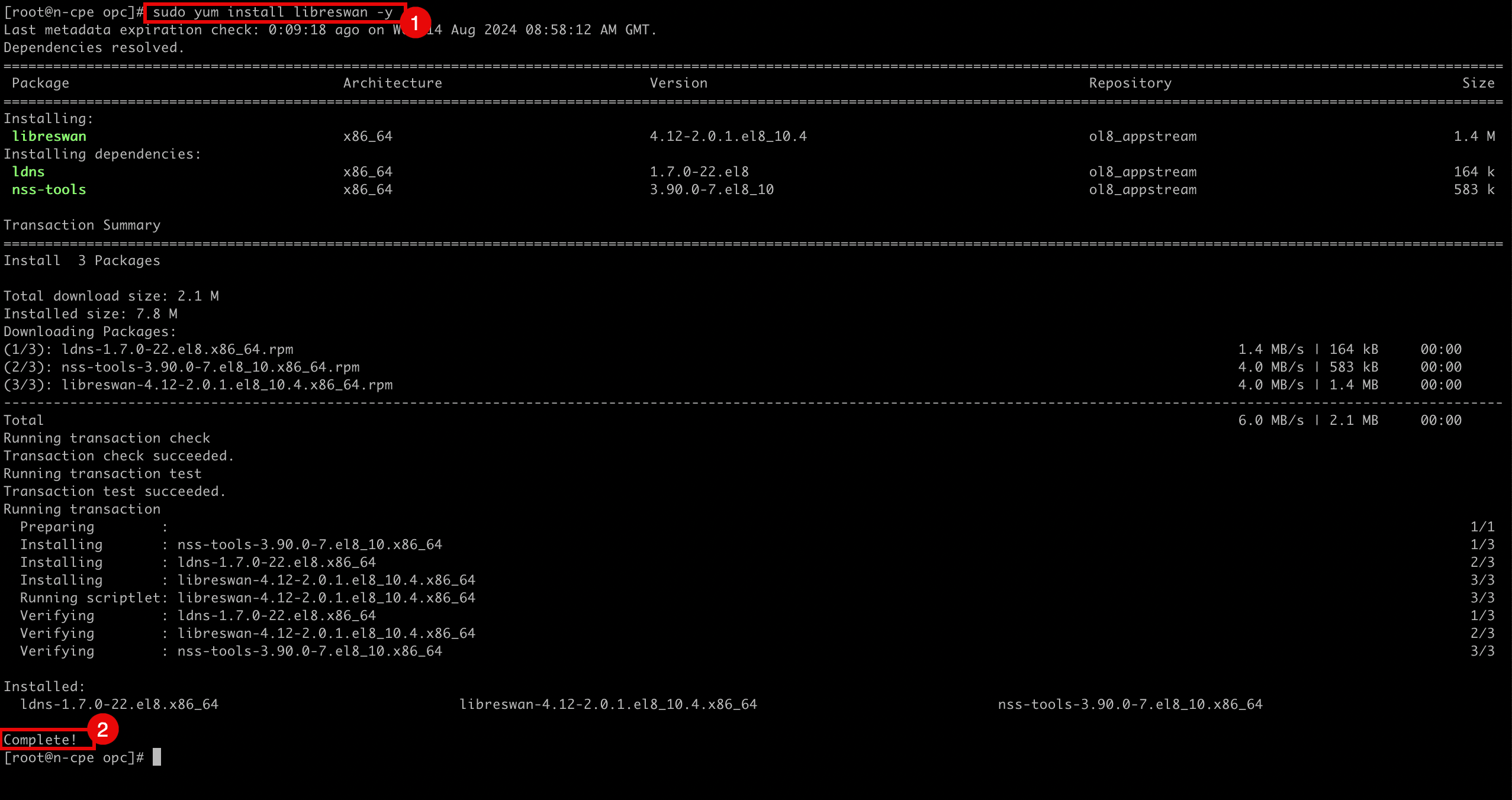

Execute o comando a seguir para executar o comando no qual são necessários privilégios mais altos.

[opc@cpe ~] sudo su

-

Execute o comando a seguir para instalar o software Libreswan.

[root@cpe opc]# sudo yum install libreswan -y -

Observe que o software foi instalado com sucesso.

-

-

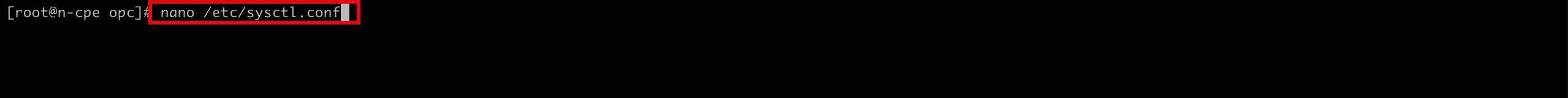

Edite o arquivo a seguir para ativar o encaminhamento de IP.

[root@cpe etc]# nano /etc/sysctl.conf

-

Verifique se o arquivo

/etc/sysctl.confcontém o conteúdo a seguir.kernel.unknown_nmi_panic = 1 net.ipv4.ip_forward = 1 net.ipv4.conf.all.accept_redirects = 0 net.ipv4.conf.all.send_redirects = 0 net.ipv4.conf.default.send_redirects = 0 net.ipv4.conf.ens3.send_redirects = 0 net.ipv4.conf.default.accept_redirects = 0 net.ipv4.conf.ens3.accept_redirects = 0

-

Salve o arquivo usando

Ctrl + Xe digiteY.-

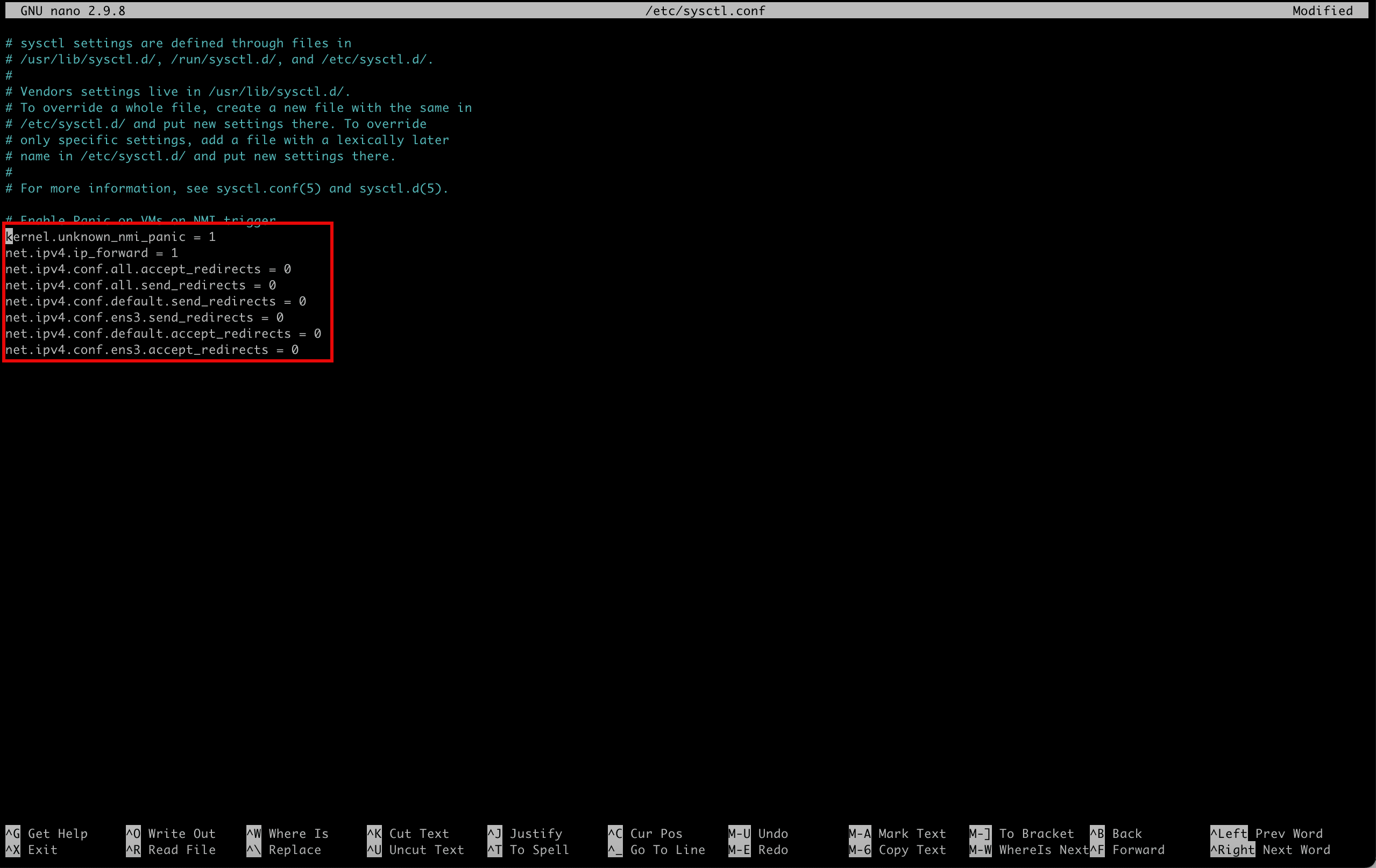

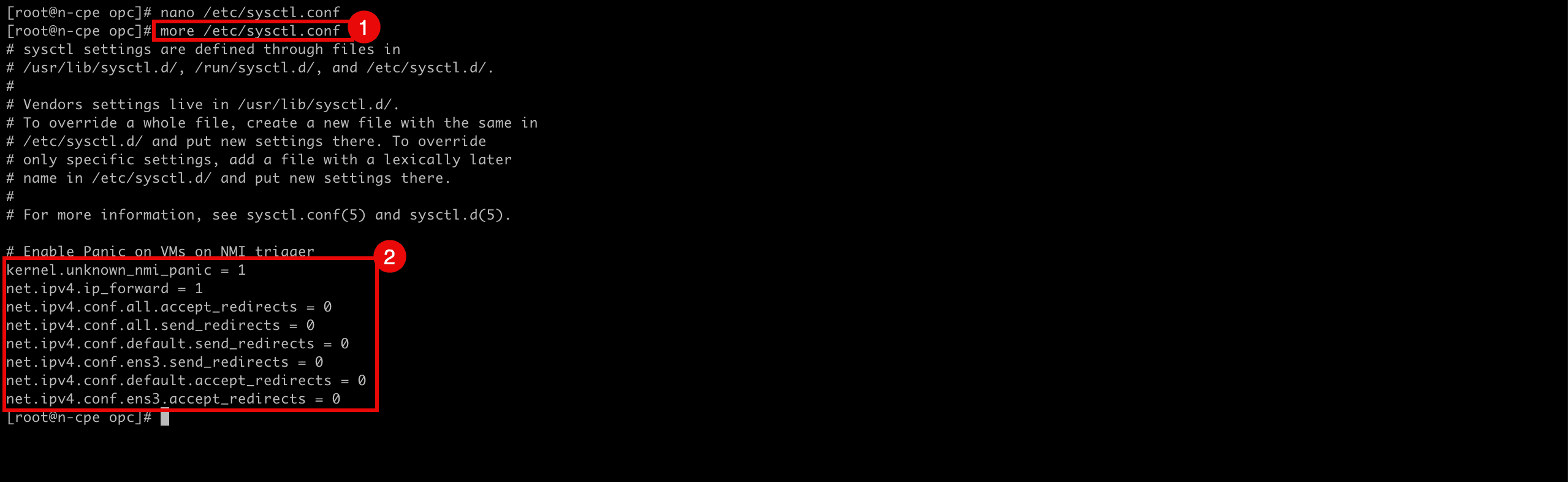

Execute o comando a seguir para verificar o conteúdo do arquivo.

[root@cpe opc]# more /etc/sysctl.conf -

Observe que o resultado será o mesmo que o conteúdo do arquivo.

-

-

Execute o comando a seguir para recarregar e aplicar o arquivo para ativar o encaminhamento.

[root@cpe etc]# sudo sysctl -p

-

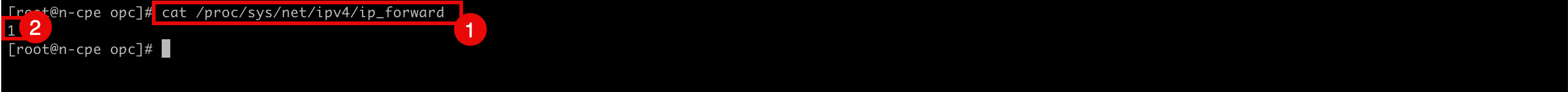

Execute o comando a seguir para verificar se o encaminhamento de IP está ativado.

cat /proc/sys/net/ipv4/ip_forward -

Observe que o id do valor retornado é

1, o que significa que o encaminhamento de IP está ativado e0significa que o encaminhamento de IP está desativado.

-

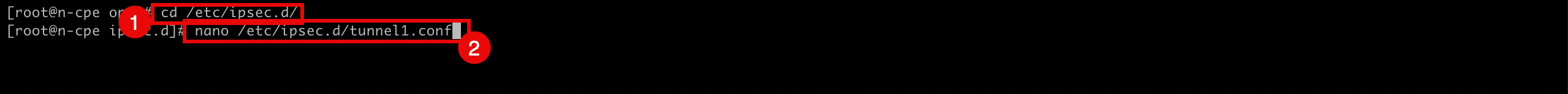

Execute o comando a seguir para alterar o diretório no qual você precisa configurar os túneis IPSec.

[root@cpe opc]# cd /etc/ipsec.d/ -

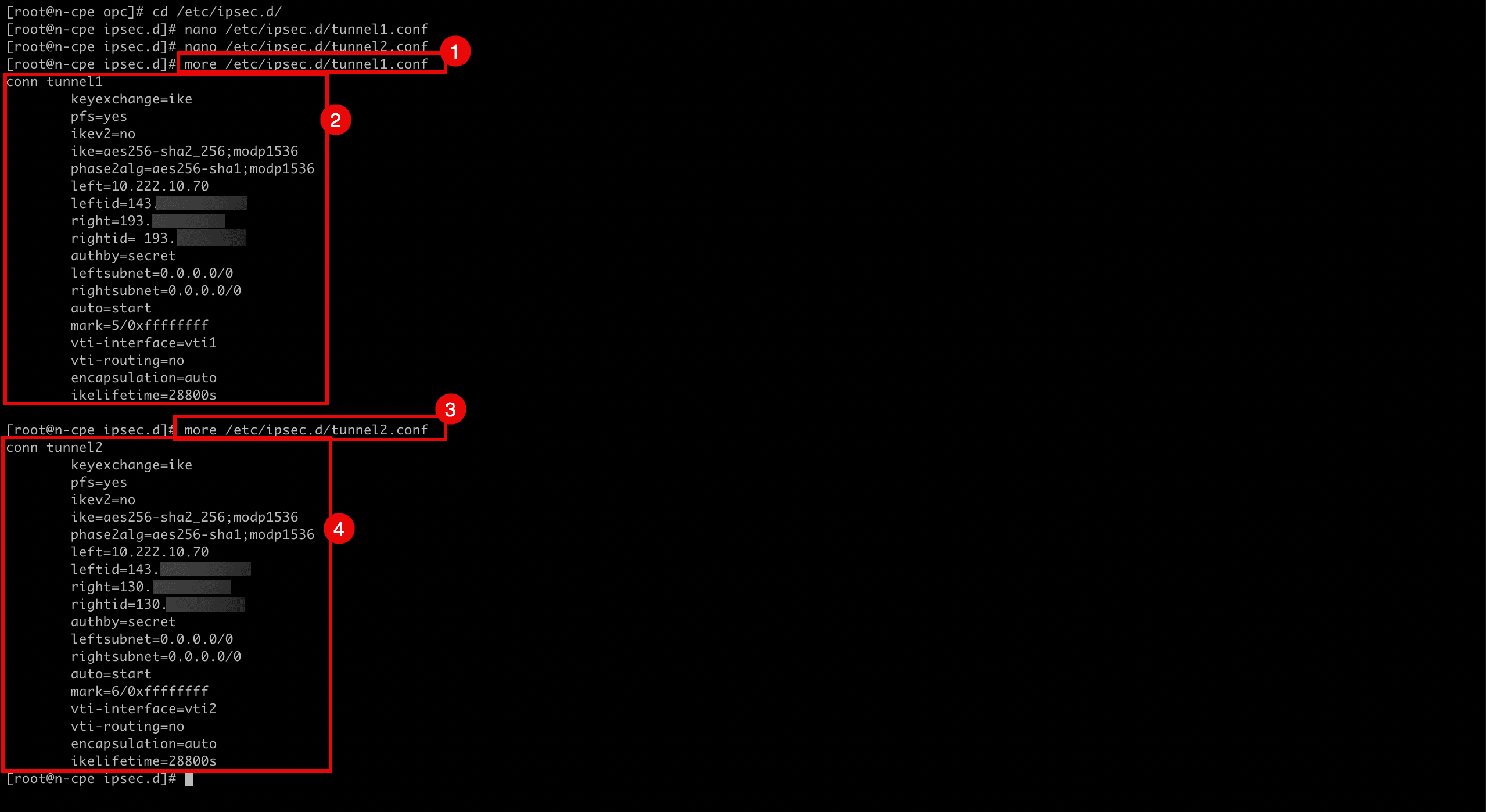

Crie e edite o arquivo a seguir (

tunnel1.conf) para configurar o primeiro túnel IPSec no túnel 1.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel1.conf

-

-

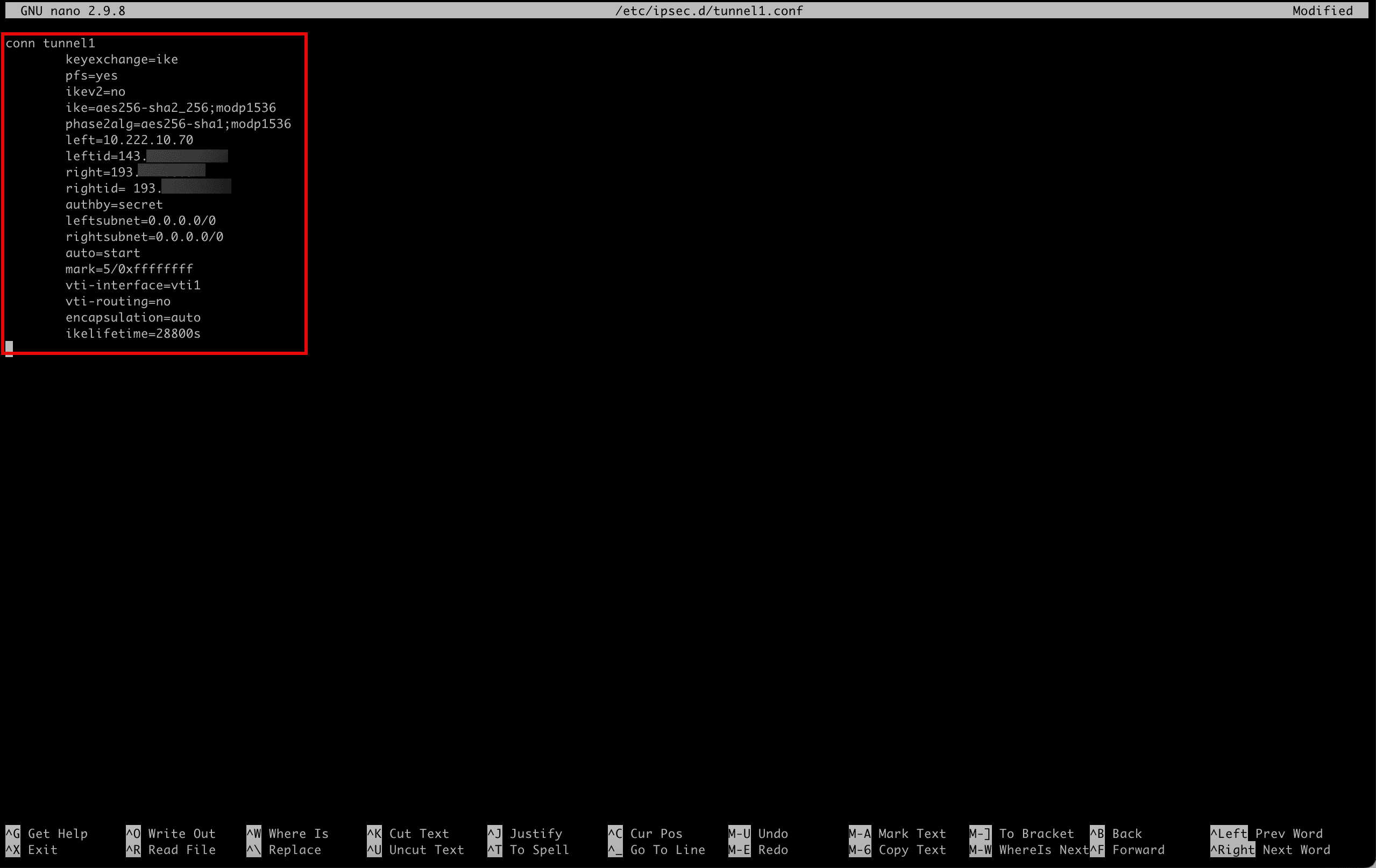

Verifique se o arquivo

/etc/ipsec.d/tunnel1.confcontém o conteúdo a seguir.conn tunnel1 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=193.xxx.xxx.xxx rightid= 193.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=5/0xffffffff vti-interface=vti1 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Salve o arquivo usando

Ctrl + Xe digiteY. -

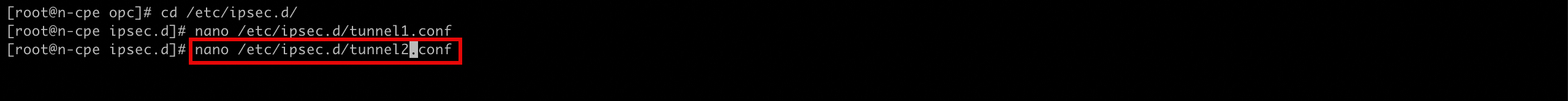

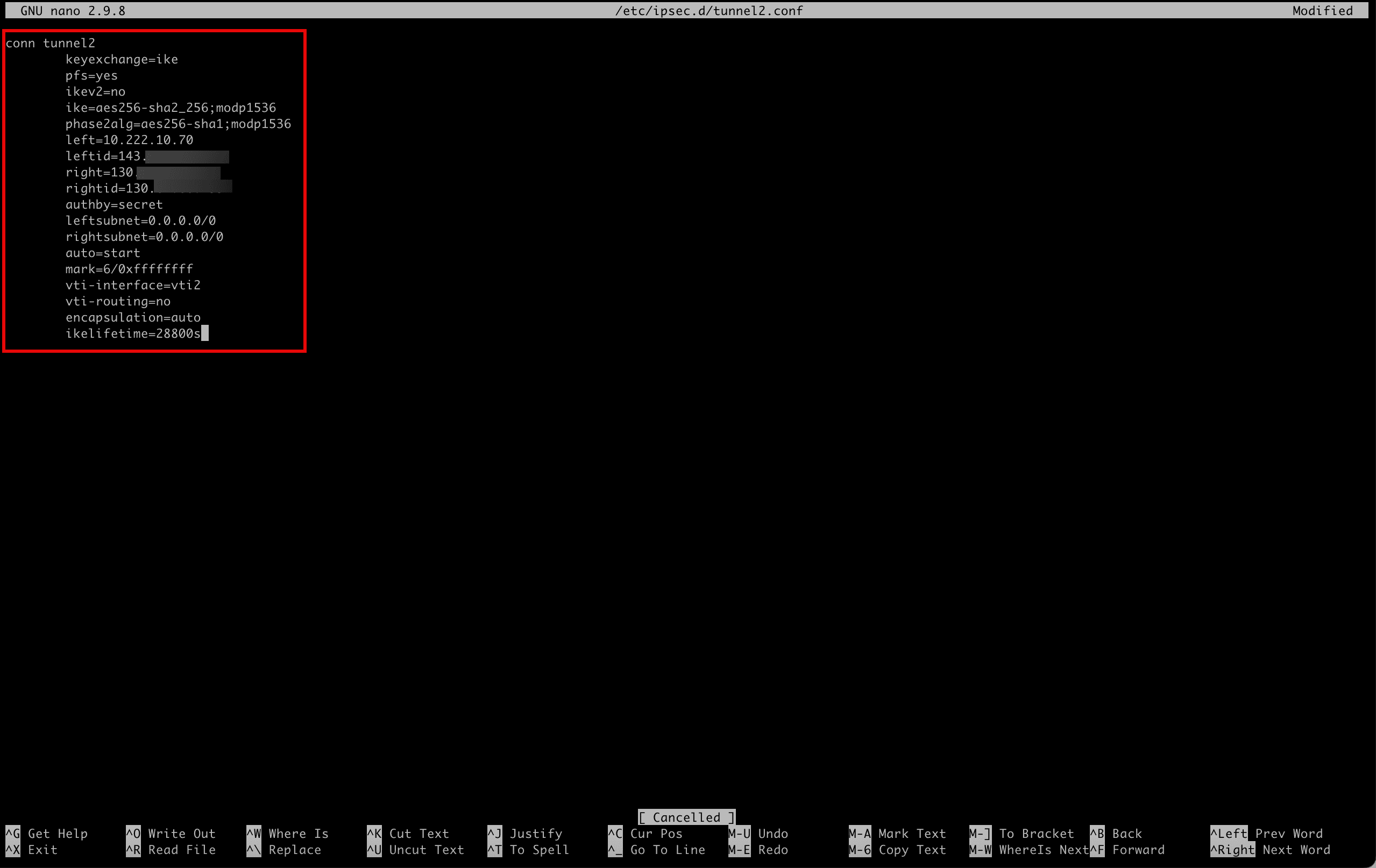

Crie e edite o arquivo a seguir (

tunnel2.conf) para configurar o segundo túnel IPSec notunnel2.[root@cpe ipsec.d]# nano /etc/ipsec.d/tunnel2.conf

-

Verifique se o arquivo

/etc/ipsec.d/tunnel2.confcontém o conteúdo a seguir.conn tunnel2 keyexchange=ike pfs=yes ikev2=no ike=aes256-sha2_256;modp1536 phase2alg=aes256-sha1;modp1536 left=10.222.10.70 leftid=143.xxx.xxx.xxx right=130.xxx.xxx.xxx rightid=130.xxx.xxx.xxx authby=secret leftsubnet=0.0.0.0/0 rightsubnet=0.0.0.0/0 auto=start mark=6/0xffffffff vti-interface=vti2 vti-routing=no encapsulation=auto ikelifetime=28800s

-

Salve o arquivo com o

Ctrl + Xe digiteY.-

Execute o comando a seguir para verificar o conteúdo do arquivo para

tunnel1.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel1.conf -

Observe que o resultado será o mesmo que o conteúdo do arquivo.

-

Execute o comando a seguir para verificar o conteúdo do arquivo para

tunnel2.[root@cpe ipsec.d]# more /etc/ipsec.d/tunnel2.conf -

Observe que o resultado será o mesmo que o conteúdo do arquivo.

-

-

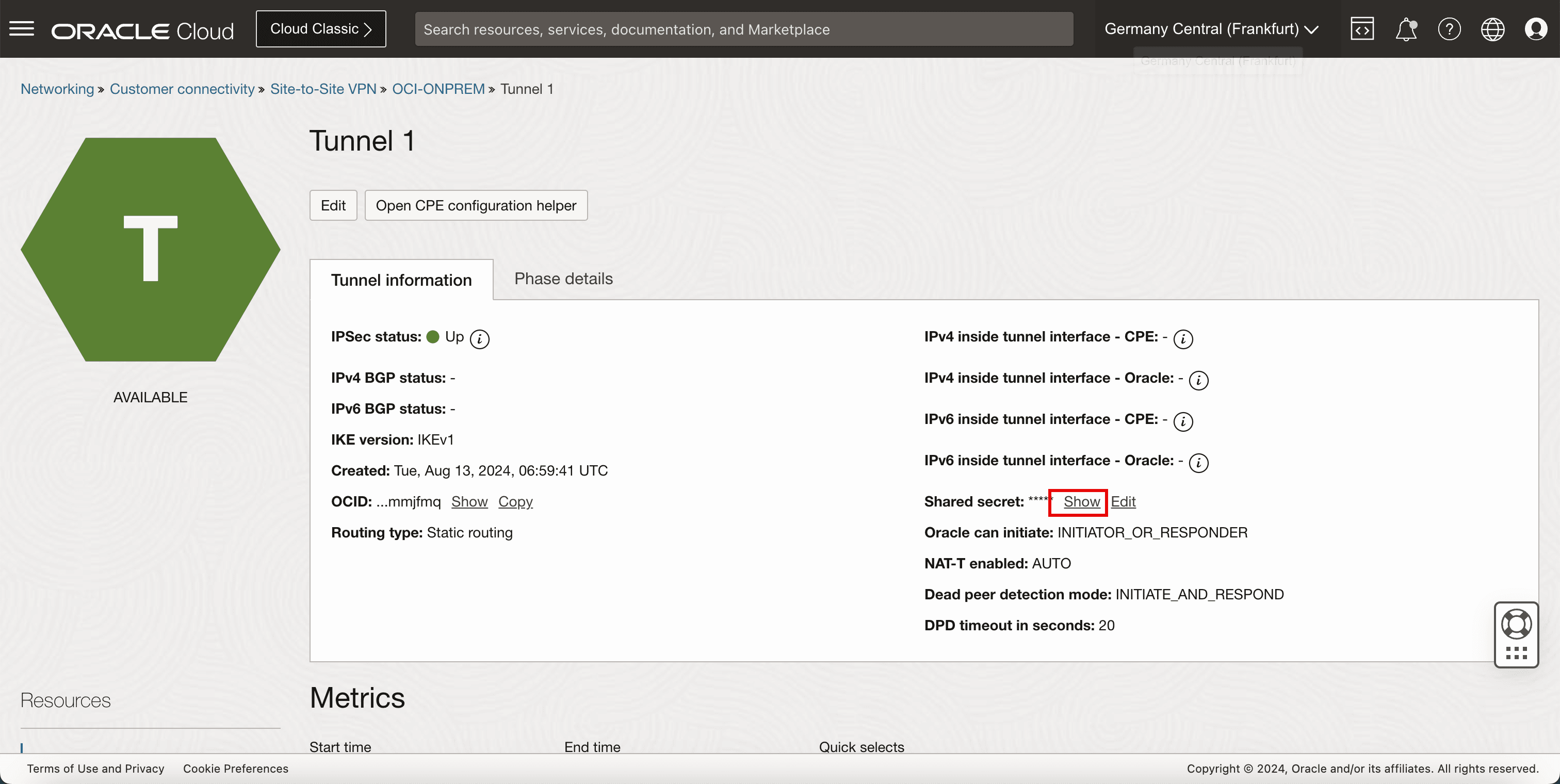

Configuramos os túneis IPSec. Agora também precisamos configurar os segredos compartilhados, pois estamos usando uma chave secreta para autenticação.

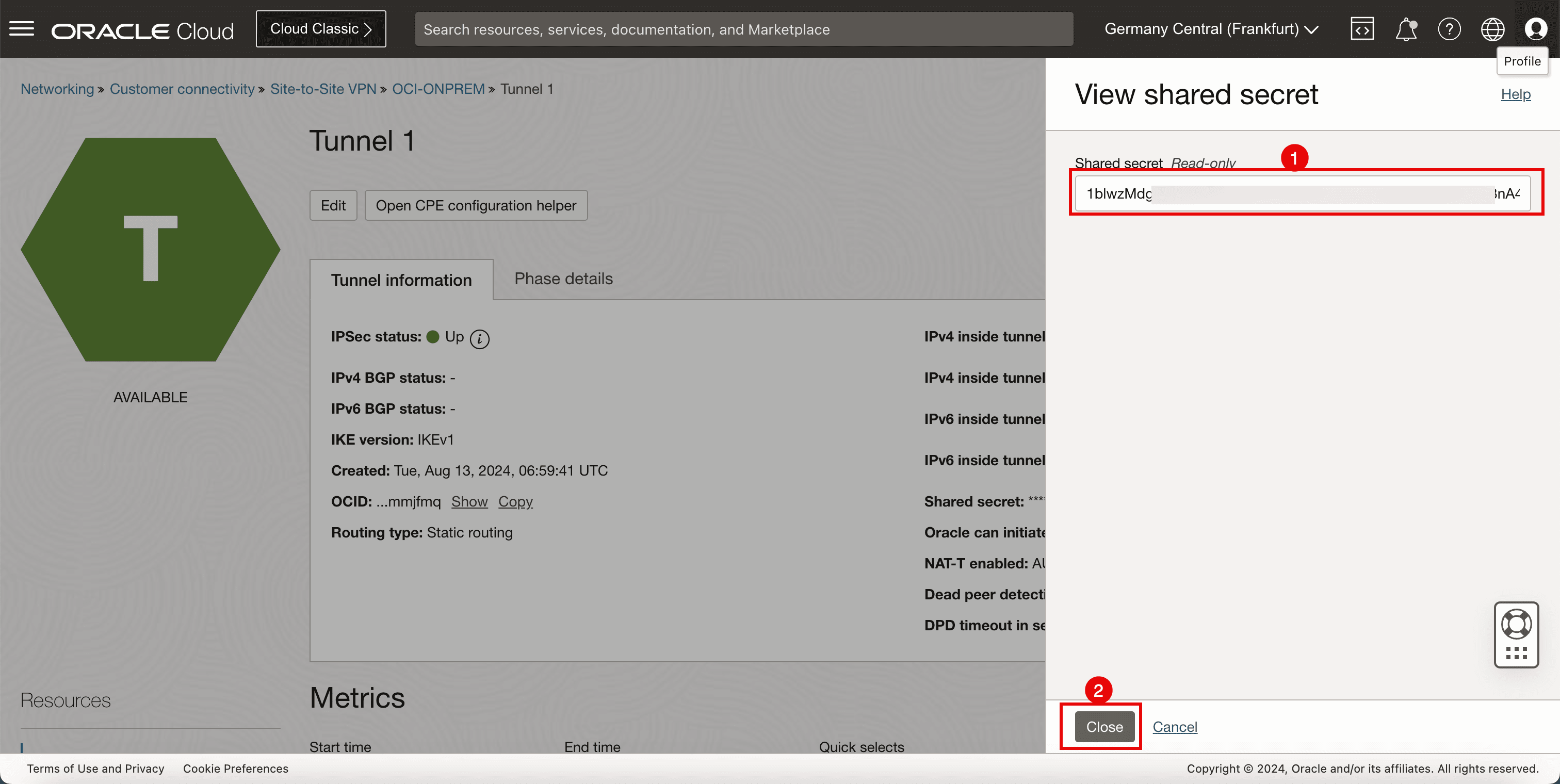

Quando criamos a VPN Site a Site da OCI na Tarefa 5, os túneis foram criados e, nesse processo, a OCI também gerou as chaves secretas compartilhadas por túnel. Para obtê-los e configurá-los no Libreswan para corresponder ao mesmo segredo compartilhado, precisamos voltar à Console do OCI.

- Vá para a Console do OCI, navegue até Networking, Conectividade do Cliente, VPN Site a Site e clique na VPN configurada.

- Clique na primeira configuração do túnel.

-

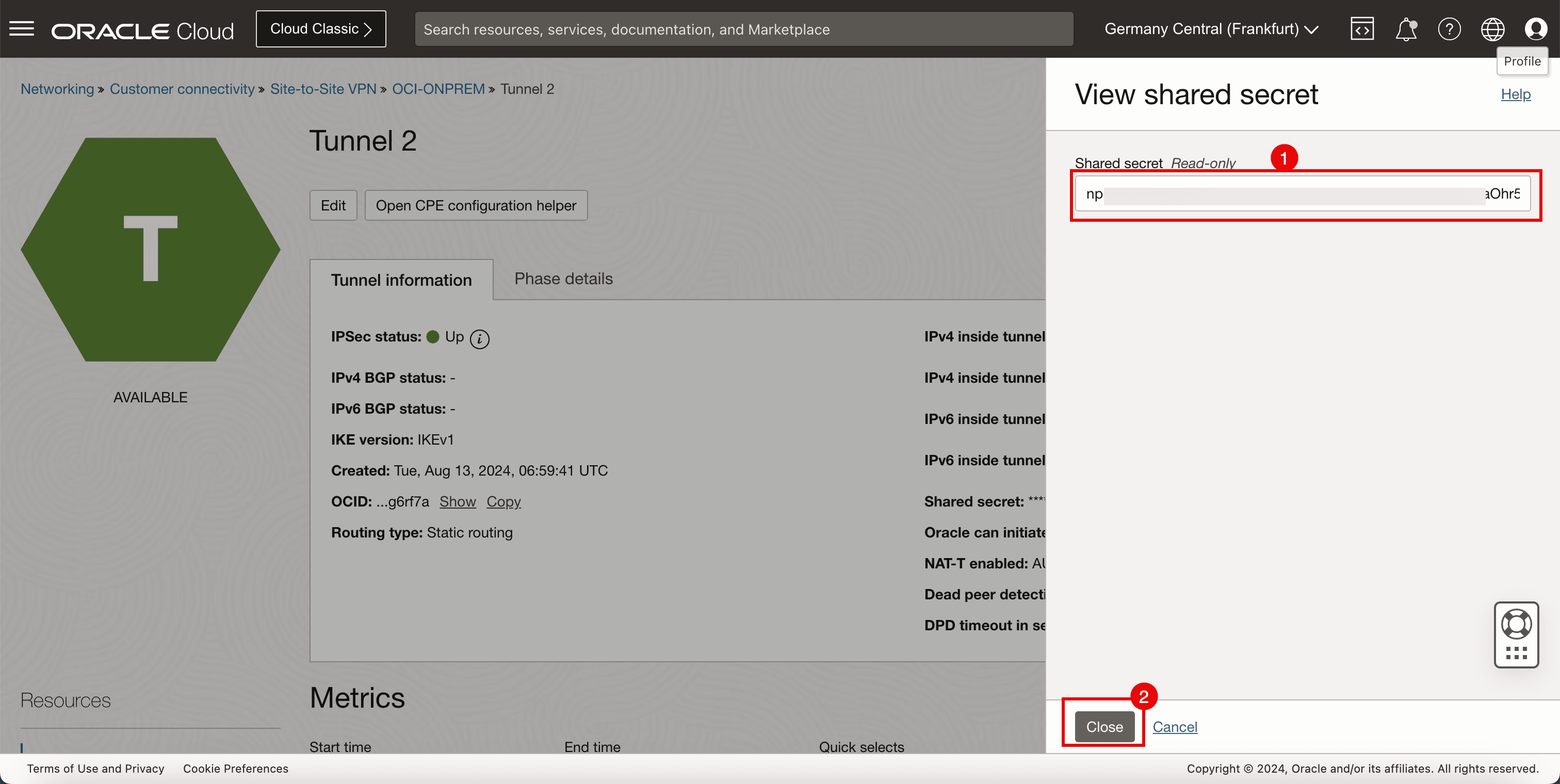

Para obter o segredo compartilhado, clique em mostrar.

- Copie o segredo compartilhado do túnel 1 e salve-o em um bloco de notas para acessá-lo posteriormente.

- Clique em Fechar.

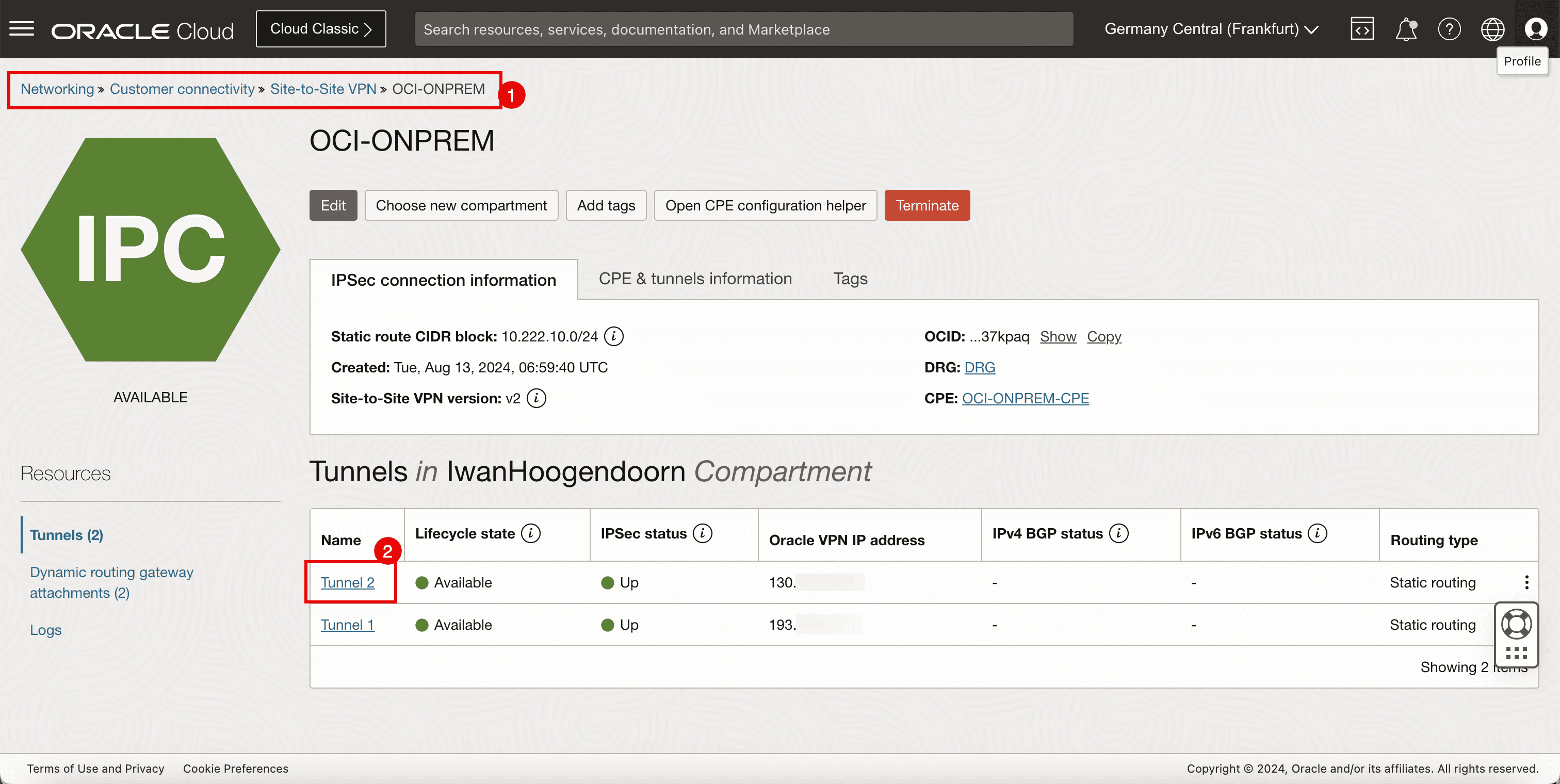

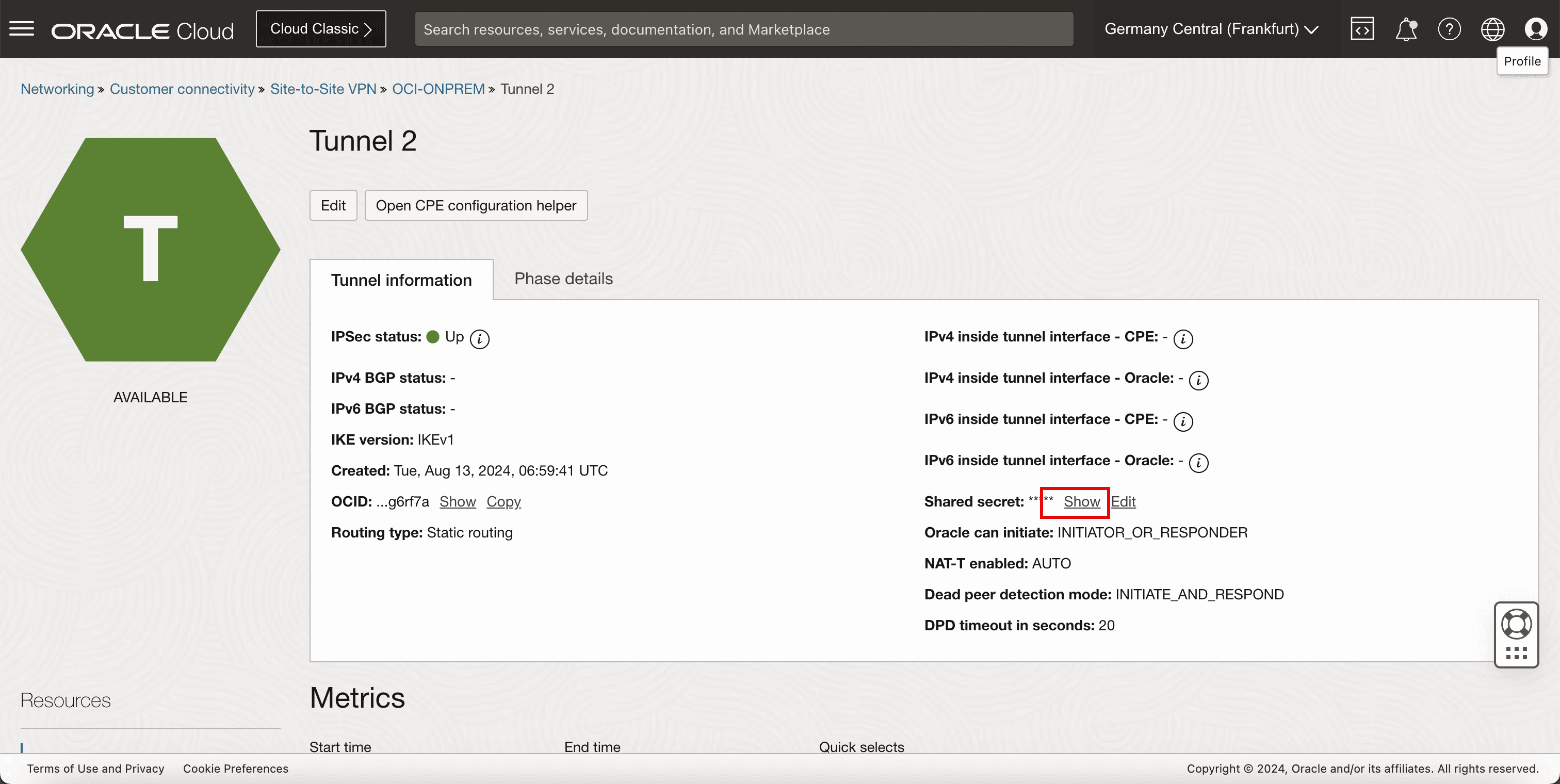

- Vá para a Console do OCI, navegue até Networking, Conectividade do Cliente, VPN Site a Site e clique na VPN configurada.

- Clique na configuração do segundo túnel.

-

Para obter o segredo compartilhado, clique em mostrar.

- Copie o segredo compartilhado do túnel 2 e salve-o em um bloco de notas para acessá-lo posteriormente.

- Clique em Fechar.

-

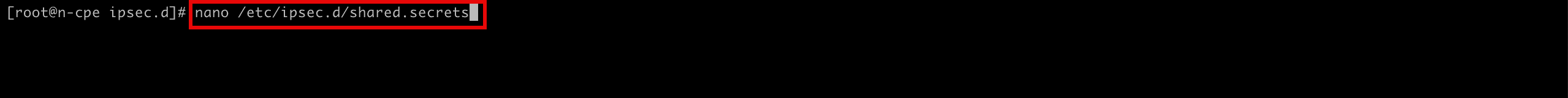

Configure os segredos compartilhados no Libreswan. Crie e edite o arquivo a seguir (

shared.secrets) para configurar os segredos compartilhados para ambos os túneis.[root@cpe ipsec.d]# nano /etc/ipsec.d/shared.secrets

-

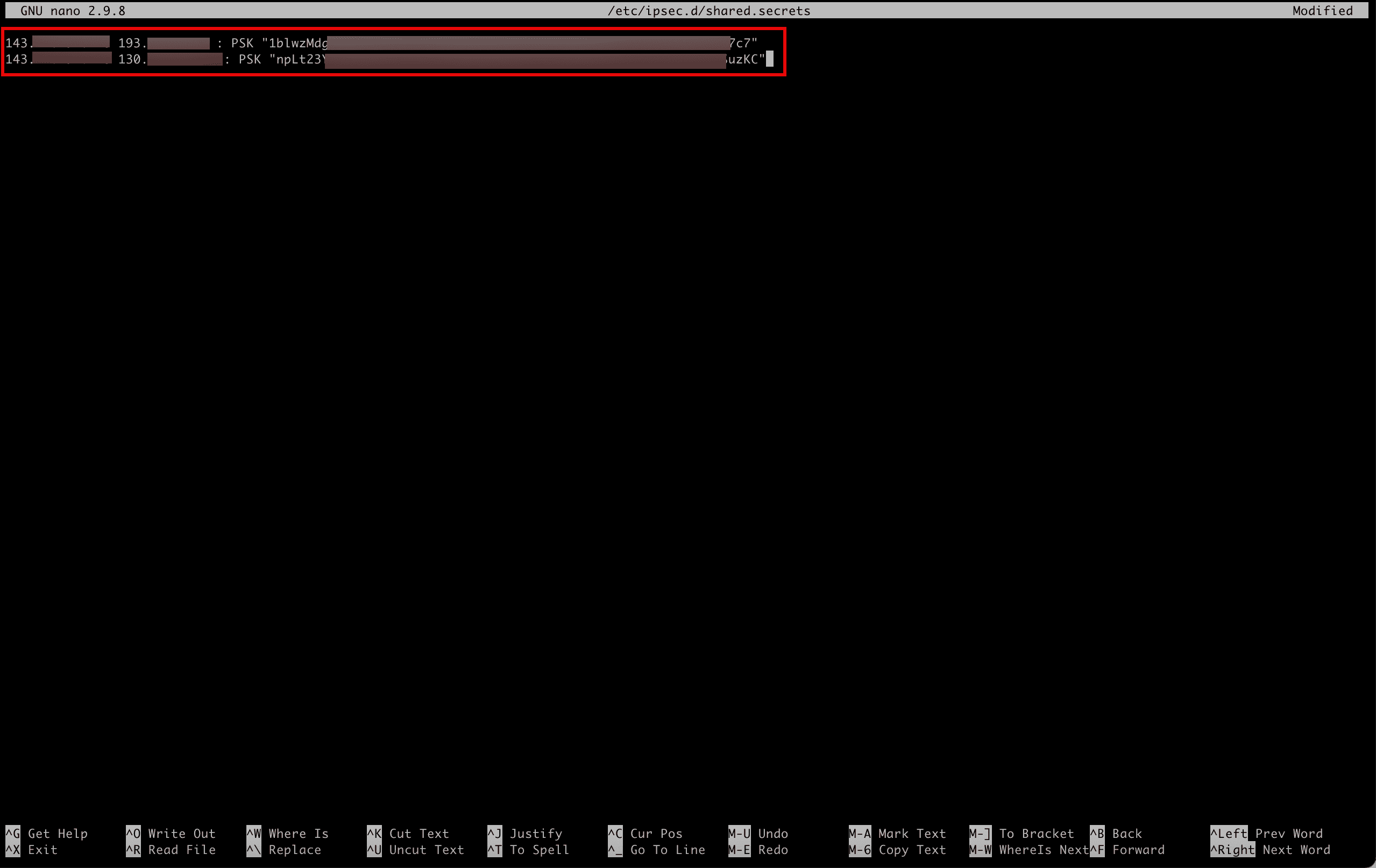

Verifique se o arquivo

/etc/ipsec.d/shared.secretscontém o conteúdo a seguir.143.xxx.xxx.xxx 193.xxx.xxx.xxx : PSK "1blwzMdgQ5XXXoiQwF96tqc7c7" 143.xxx.xxx.xxx 130.xxx.xxx.xxx : PSK "npLt23Ym6E1XXXhr5egvYSuzKC"

- Execute o comando a seguir para verificar o conteúdo do arquivo.

- Observe que o resultado será o mesmo que o conteúdo do arquivo.

[root@cpe ipsec.d]# more /etc/ipsec.d/shared.secrets

-

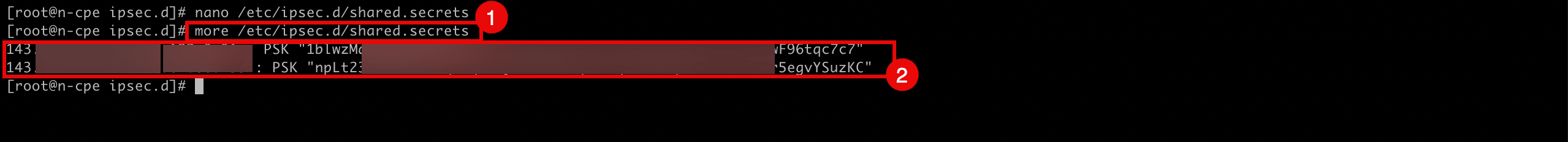

Execute o seguinte comando para iniciar o serviço IPSec no Libreswan. Isso não vai estabelecer os túneis ainda.

[root@cpe ipsec.d]# ipsec start

-

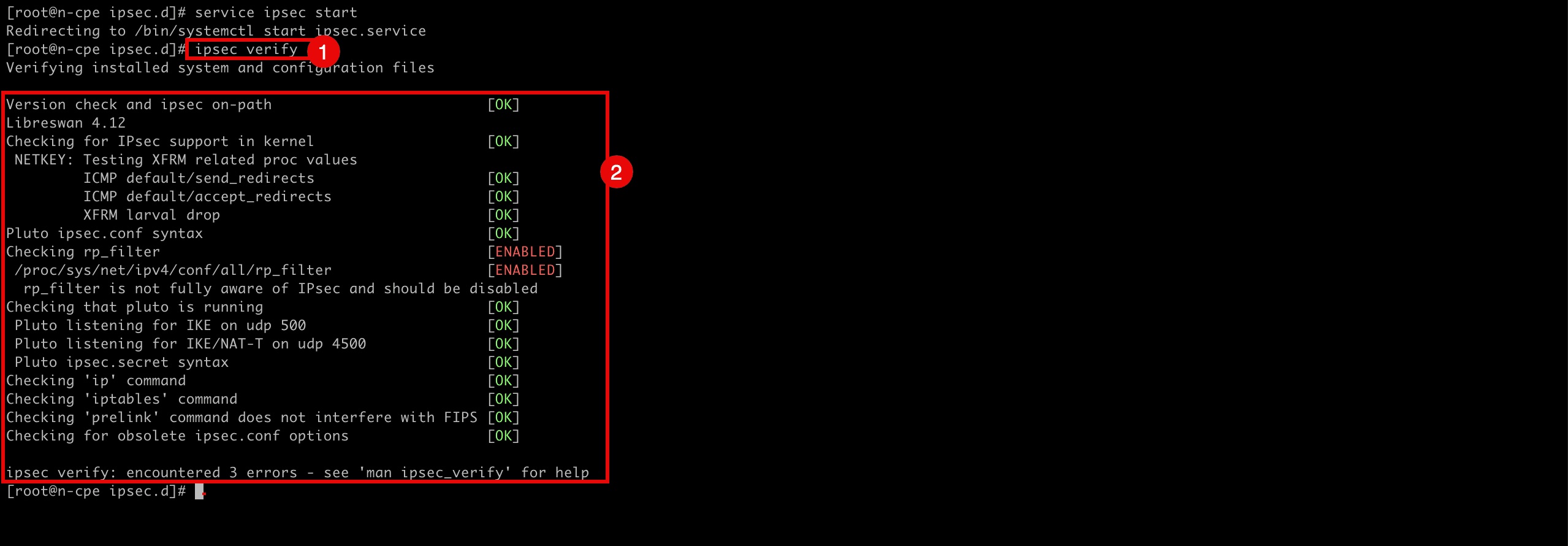

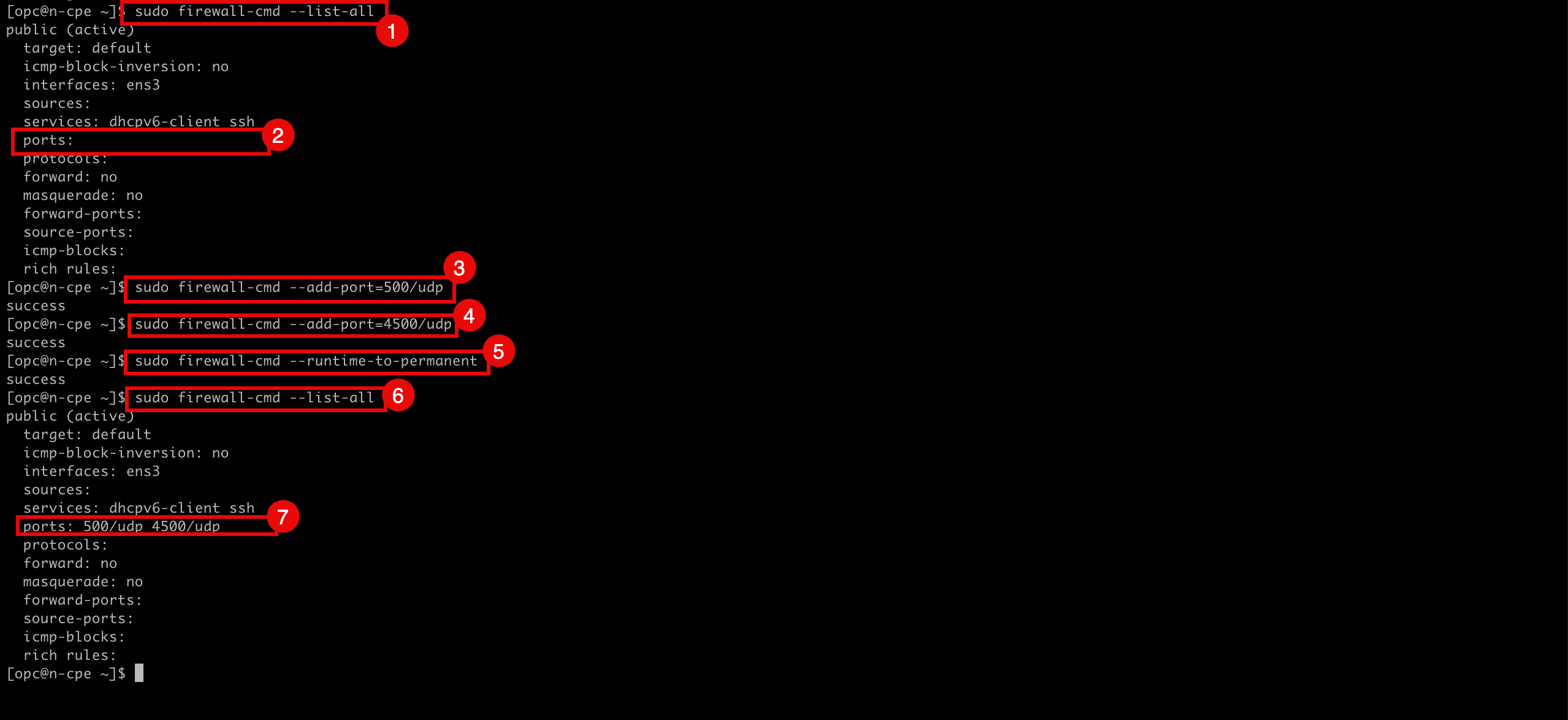

Execute o comando a seguir para verificar o status das conexões IPSec.

[root@cpe ipsec.d]# ipsec verify -

Observe que a verificação parece ok, sem erros.

-

Tarefa 8: Abrir o Firewall na Instância do CPE na Região do OCI de Origem e Configurar as Listas de Segurança de VCN e Sub-rede

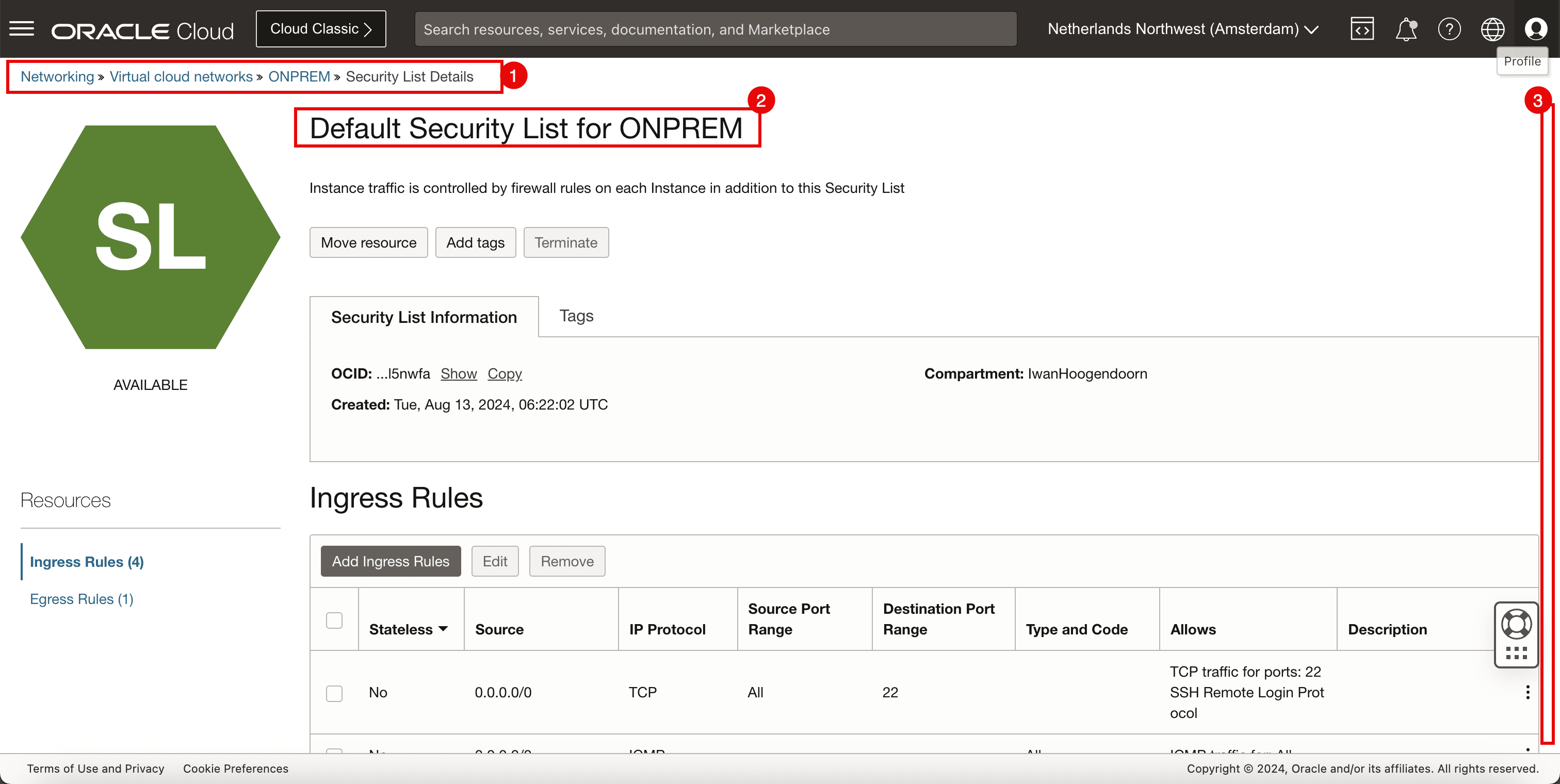

Configure as listas de segurança de VCN e sub-rede para permitir as portas de entrada necessárias para a conexão IPSec. Para permitir que os túneis sejam estabelecidos corretamente, você precisa se certificar de que a segurança de rede em ambos os lados esteja permitindo as portas necessárias.

-

Comece com a região do OCI de origem que hospeda o Libreswan como um CPE.

- Vá para a Console do OCI, navegue até Networking, Redes virtuais na nuvem, selecione a VCN e clique em Listas de Segurança.

- Selecione a Lista de Segurança Padrão.

- Role para baixo.

-

Certifique-se de ter adicionado as seguintes regras de segurança de entrada.

Origem Protocolo IP Porta de Origem Porta de Destino 0.0.0.0/0 UDP Tudo 500 0.0.0.0/0 UDP Tudo 4,500

-

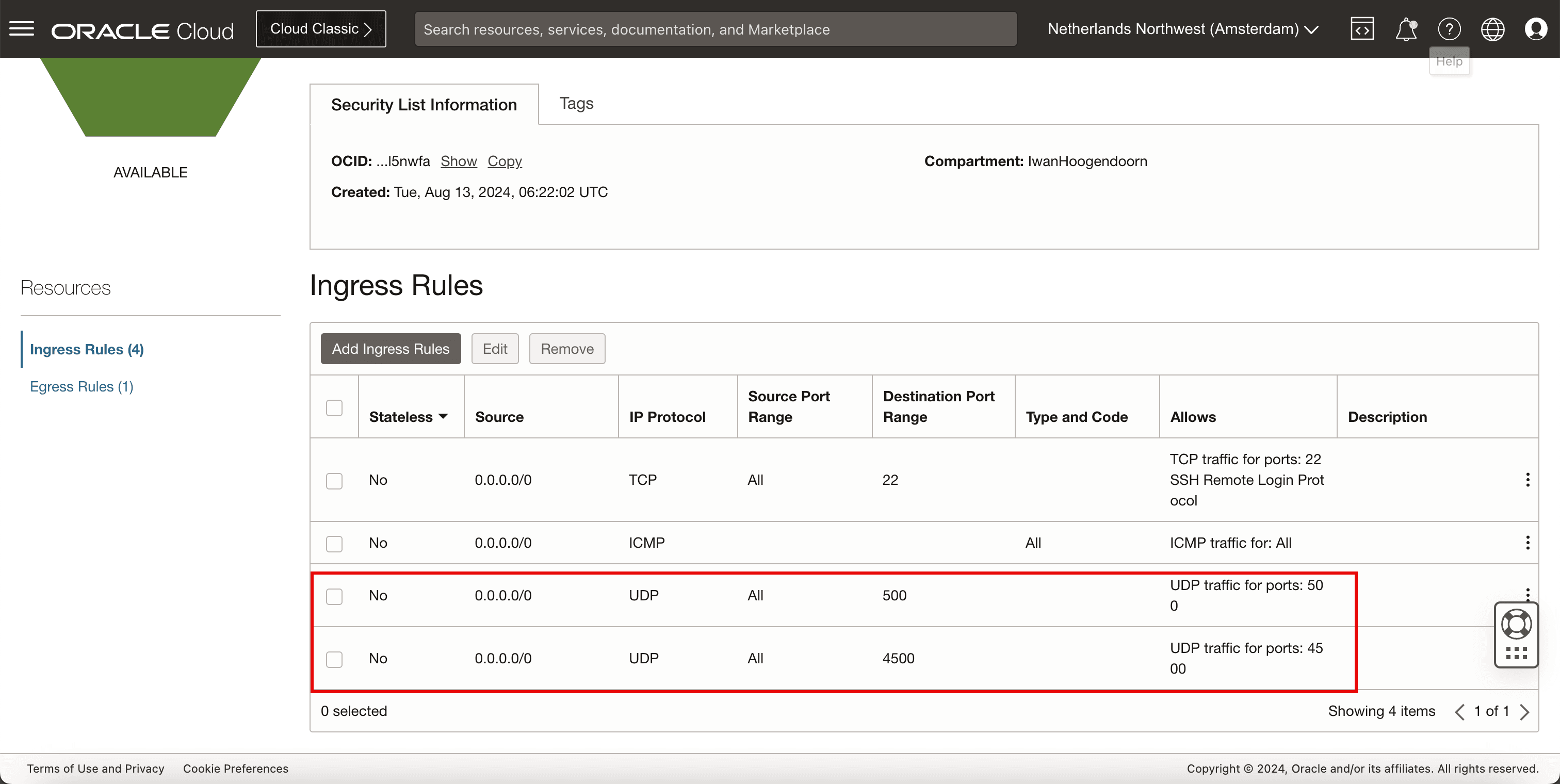

Abra as portas de firewall no CPE do Libreswan.

-

Execute o comando a seguir para revisar as regras de firewall configuradas existentes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Observe que não há regras configuradas relacionadas às portas IPSec.

-

Execute o comando a seguir para permitir a porta UDP

500no CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=500/udp -

Execute o comando a seguir para permitir a porta UDP

4500no CPE.[root@cpe ipsec.d]# sudo firewall-cmd --add-port=4500/udp -

Execute o comando a seguir para tornar as regras de firewall permanentes, para que elas permaneçam após uma reinicialização.

[root@cpe ipsec.d]# sudo firewall-cmd --runtime-to-permanent -

Execute o comando a seguir para revisar as regras de firewall configuradas existentes.

[root@cpe ipsec.d]# sudo firewall-cmd --list-all -

Observe que não há regras configuradas relacionadas às portas IPSec.

-

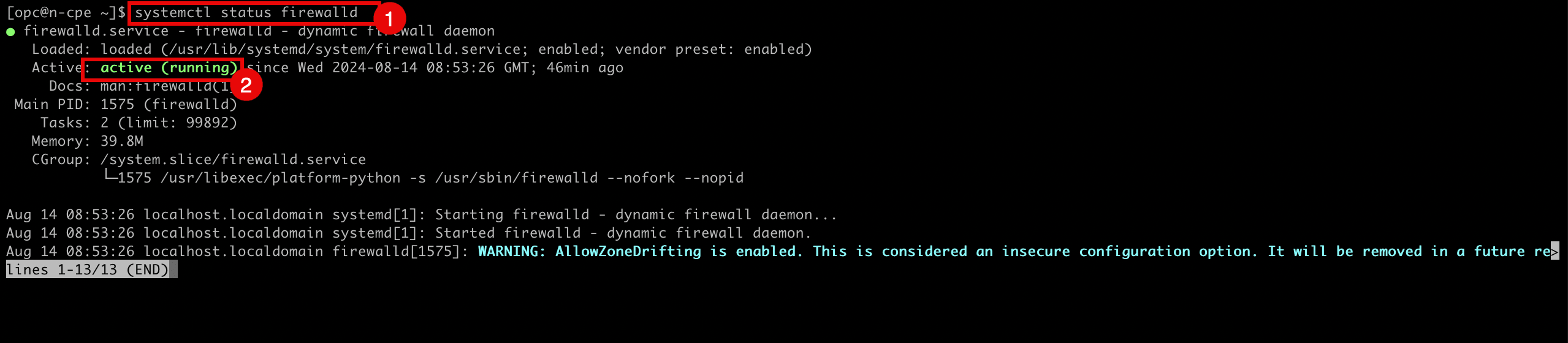

Execute o comando a seguir para se certificar de que o serviço de firewall para Libreswan esteja em execução.

[root@cpe ipsec.d]# systemctl status firewalld -

Observe que o serviço de firewall está ativo e em execução.

-

-

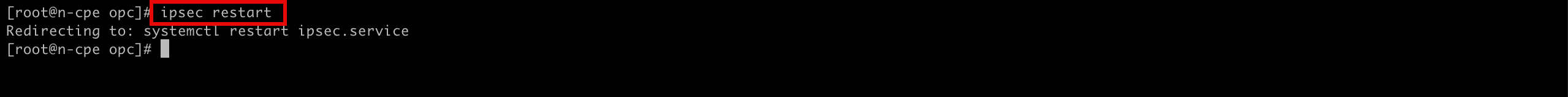

Execute o comando a seguir para reiniciar o serviço IPSec.

[root@cpe ipsec.d]# service ipsec restart

Desativar o Firewall do Linux no CPE

Em alguns casos (para fins de teste), talvez seja melhor desativar completamente o Firewall do Linux da Instância do CPE na qual o Libreswan está sendo executado. Isso pode ser feito com o seguinte comando:

[root@cpe ipsec.d]# systemctl disable --now firewalld

Execute o comando a seguir para se certificar de que o serviço de firewall para Libreswan NÃO esteja em execução.

[root@cpe ipsec.d]# systemctl status firewalld

Tarefa 9: Ativar e Verificar se o Túnel IPSec está ativo nos Dois Lados

-

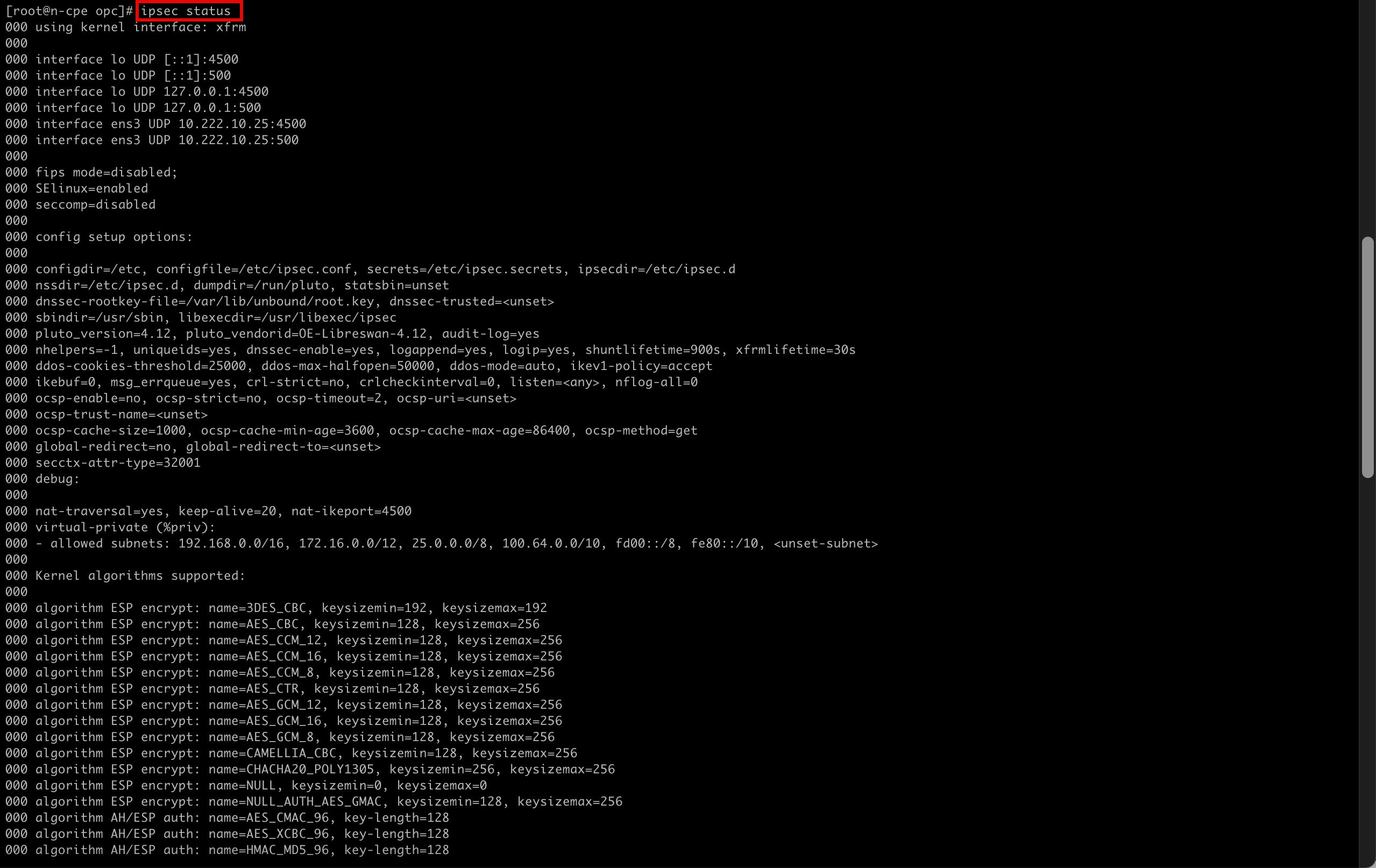

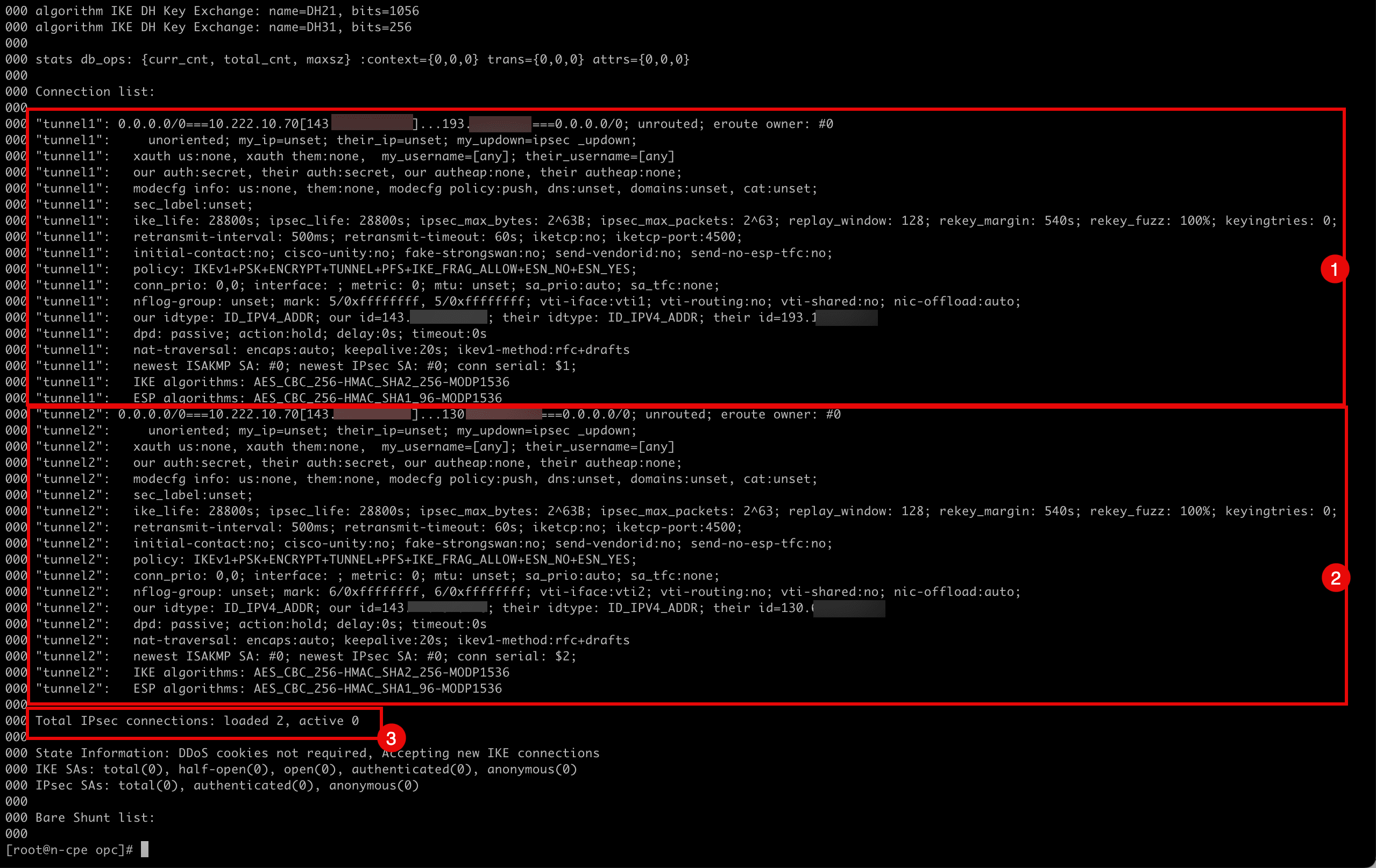

Execute o comando a seguir para verificar o status IPSec para ambos os túneis.

[root@cpe ipsec.d]# ipsec status

- Observe a configuração e o status do primeiro túnel IPSec.

- Observe a configuração e o status do segundo túnel IPSec.

- Observe que o número de IPSec carregado é 2 e o número ativo é 0.

-

Execute o comando a seguir para adicionar

tunnel1.[root@cpe ipsec.d]# ipsec auto --add tunnel1 -

Observe a saída fornecida pelo terminal quando

tunnel1é adicionado.002 "tunnel1": terminating SAs using this connection 002 "tunnel1" #3: deleting state (STATE_QUICK_I2) aged 3.504567s and sending notification 005 "tunnel1" #3: ESP traffic information: in=0B out=0B 002 "tunnel1" #1: deleting state (STATE_MAIN_I4) aged 3.541172s and sending notification 002 "tunnel1": added IKEv1 connection -

Execute o comando a seguir para ativar o

tunnel1.[root@cpe ipsec.d]# ipsec auto --up tunnel1 -

Observe a saída fornecida pelo terminal quando o

tunnel1é ativado.002 "tunnel1" #5: initiating IKEv1 Main Mode connection 102 "tunnel1" #5: sent Main Mode request 104 "tunnel1" #5: sent Main Mode I2 106 "tunnel1" #5: sent Main Mode I3 002 "tunnel1" #5: Peer ID is ID_IPV4_ADDR: '193.122.0.91' 004 "tunnel1" #5: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel1" #6: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#5 msgid:b6364de1 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel1" #6: sent Quick Mode request 002 "tunnel1" #6: up-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel1" #6: prepare-client output: vti interface "vti1" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel1" #6: IPsec SA established tunnel mode {ESPinUDP=>0x5036cdcc <0x33c964f9 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=193.122.0.91:4500 DPD=passive} -

Execute o comando a seguir para adicionar

tunnel2.[root@cpe ipsec.d]# ipsec auto --add tunnel2 -

Observe a saída fornecida pelo terminal quando

tunnel2é adicionado.002 "tunnel2": terminating SAs using this connection 002 "tunnel2" #4: deleting state (STATE_QUICK_I2) aged 25.694856s and sending notification 005 "tunnel2" #4: ESP traffic information: in=0B out=0B 002 "tunnel2" #2: deleting state (STATE_MAIN_I4) aged 25.731704s and sending notification 002 "tunnel2": added IKEv1 connection -

Execute o comando a seguir para ativar o

tunnel2.[root@cpe ipsec.d]# ipsec auto --up tunnel2 -

Observe a saída fornecida pelo terminal quando o

tunnel2é ativado.002 "tunnel2" #7: initiating IKEv1 Main Mode connection 102 "tunnel2" #7: sent Main Mode request 104 "tunnel2" #7: sent Main Mode I2 106 "tunnel2" #7: sent Main Mode I3 002 "tunnel2" #7: Peer ID is ID_IPV4_ADDR: '130.61.66.255' 004 "tunnel2" #7: IKE SA established {auth=PRESHARED_KEY cipher=AES_CBC_256 integ=HMAC_SHA2_256 group=MODP1536} 002 "tunnel2" #8: initiating Quick Mode IKEv1+PSK+ENCRYPT+TUNNEL+PFS+UP+IKE_FRAG_ALLOW+ESN_NO+ESN_YES {using isakmp#7 msgid:aeb4eb18 proposal=AES_CBC_256-HMAC_SHA1_96-MODP1536 pfsgroup=MODP1536} 115 "tunnel2" #8: sent Quick Mode request 002 "tunnel2" #8: up-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 002 "tunnel2" #8: prepare-client output: vti interface "vti2" already exists with conflicting setting (perhaps need vti-sharing=yes ? 004 "tunnel2" #8: IPsec SA established tunnel mode {ESPinUDP=>0x8bef7076 <0xe27d84a0 xfrm=AES_CBC_256-HMAC_SHA1_96 NATD=130.61.66.255:4500 DPD=passive} [root@cpe ipsec.d]# -

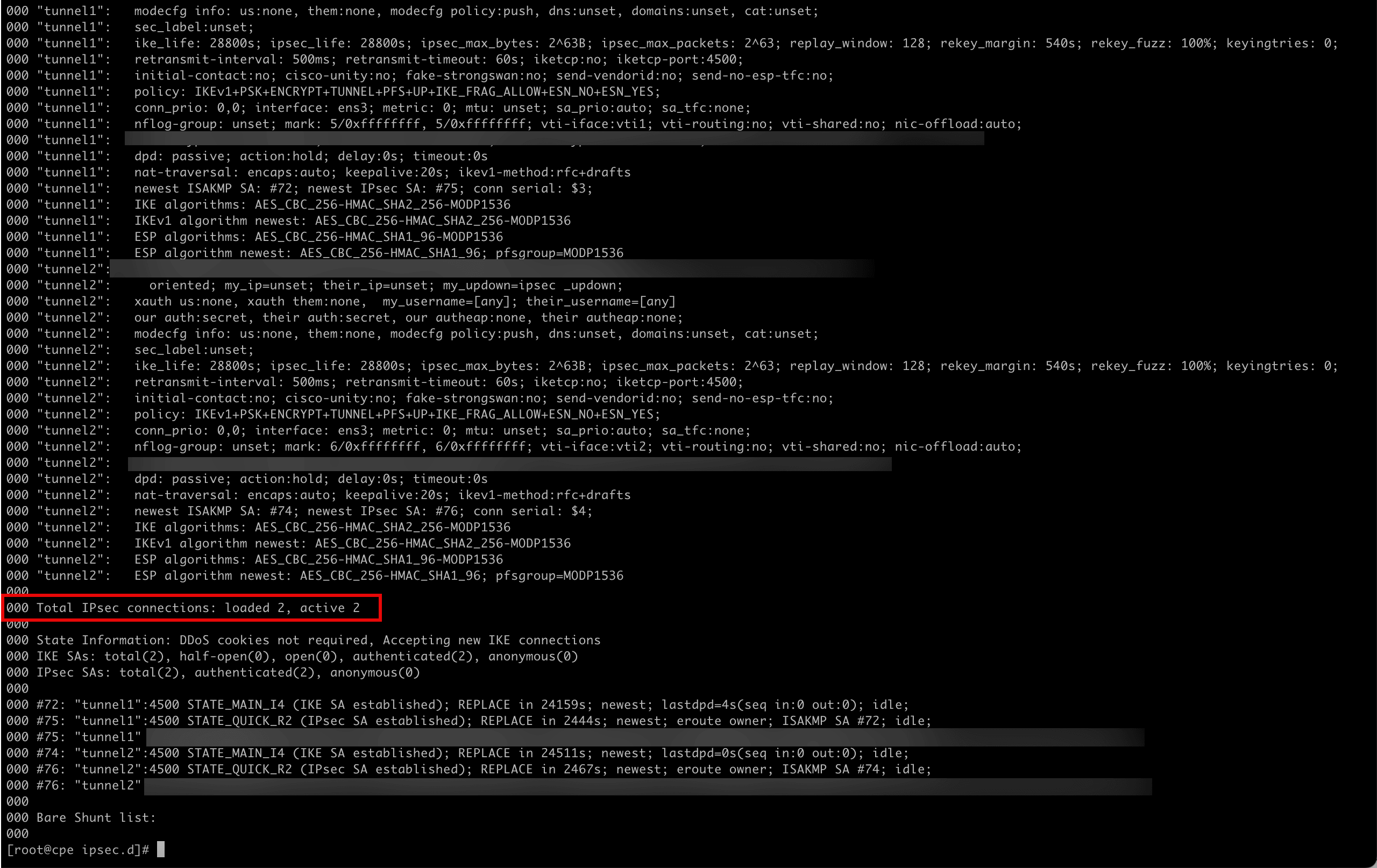

Execute o comando a seguir para verificar o status IPSec para ambos os túneis.

[root@cpe ipsec.d]# ipsec status -

Observe que os túneis ativos passaram de 0 para 2.

-

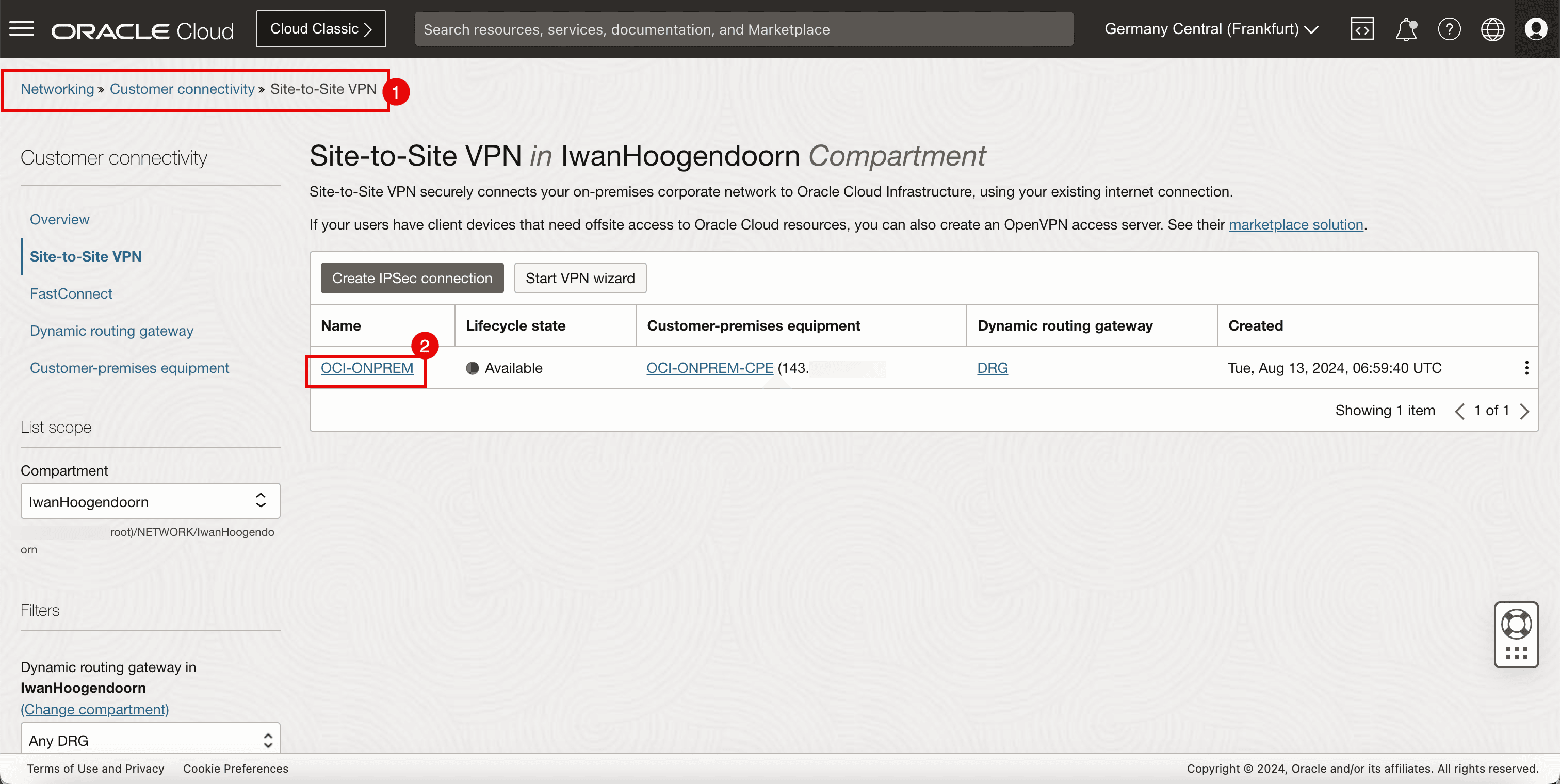

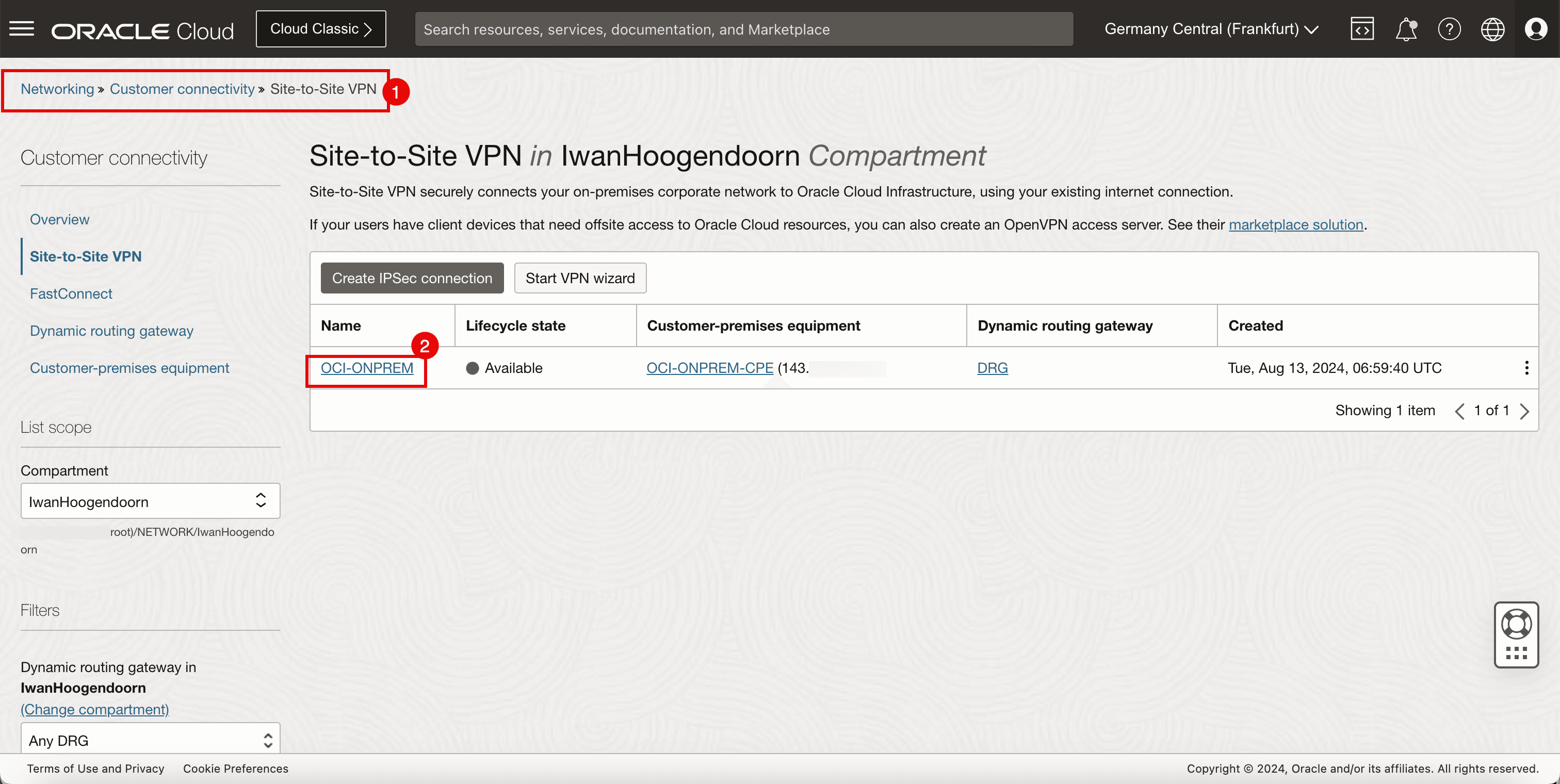

Vá para o lado de destino na Console do OCI e verifique.

- Vá para a Console do OCI, navegue até Networking, Conectividade do Cliente e VPN Site a Site.

- Clique na conexão VPN.

-

Observe que Túnel 1 e Túnel 2 estão Disponíveis e Ativos.

-

A imagem a seguir ilustra o que criamos até agora.

Tarefa 10: Configurar o Roteamento Estático

-

Os túneis estão ativos, agora precisamos garantir que o tráfego necessário seja roteado pelo túnel.

-

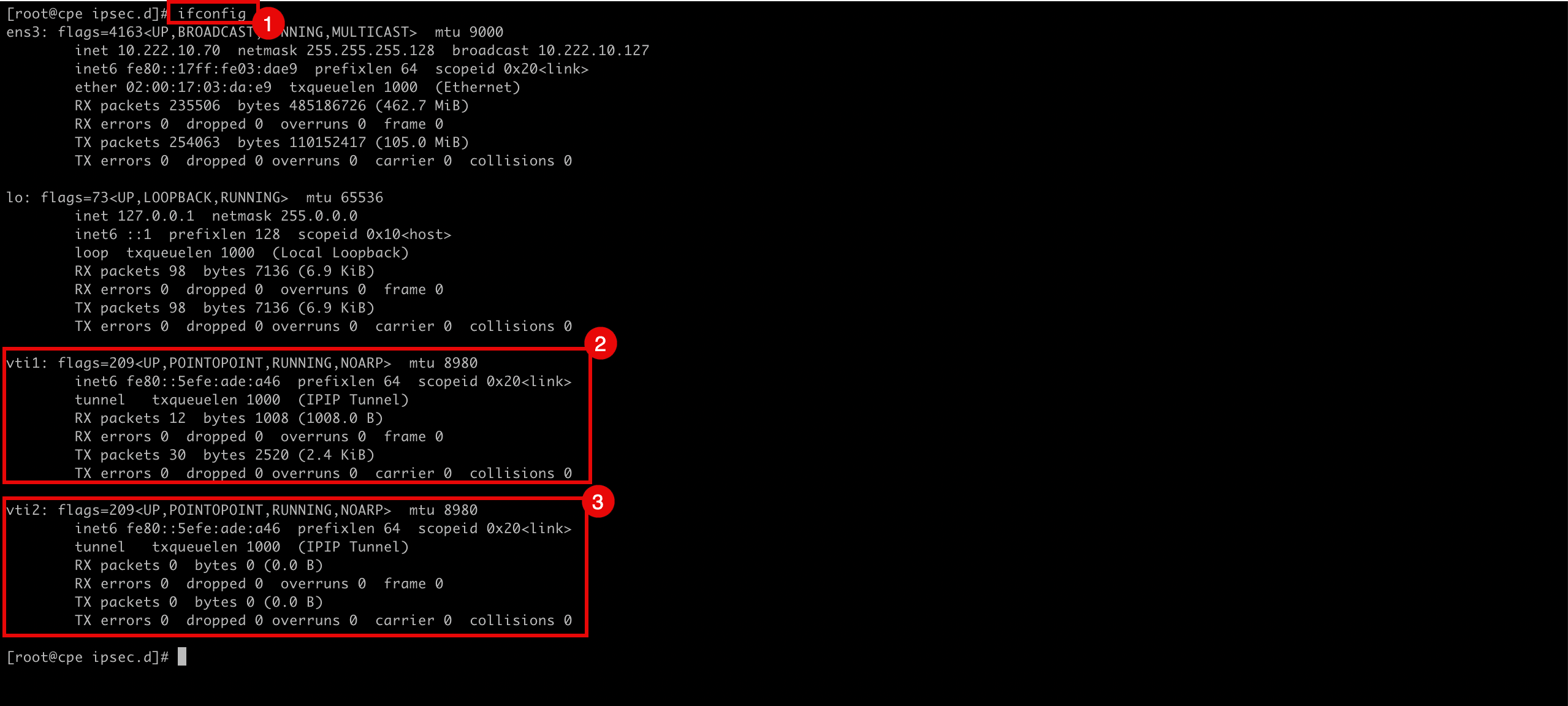

Execute o comando a seguir para revisar as interfaces de túnel configuradas.

[root@cpe ipsec.d]# ifconfig -

Observe que vti1 é responsável pelo túnel 1.

-

Observe que vti2 é responsável pelo túnel 2.

-

-

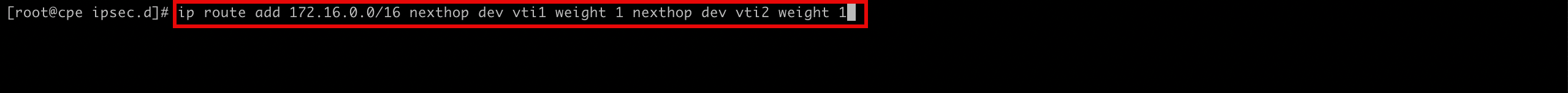

Execute o comando a seguir para rotear a rede

172.16.0.0/16pelas interfaces vti1 e vti2.[root@cpe ipsec.d]# ip route add 172.16.0.0/16 nexthop dev vti1 weight 1 nexthop dev vti2 weight 1

-

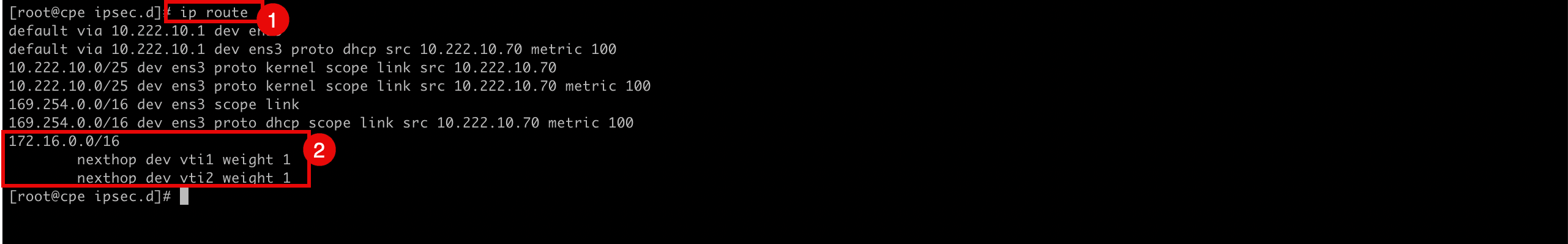

Execute o comando a seguir para verificar se a rota foi adicionada.

[root@cpe ipsec.d]# ip route -

Observe que as rotas são adicionadas.

-

Tarefa 11: Iniciar Ping Final das Instâncias de Origem e de Destino

-

Iniciar o ping final da origem.

-

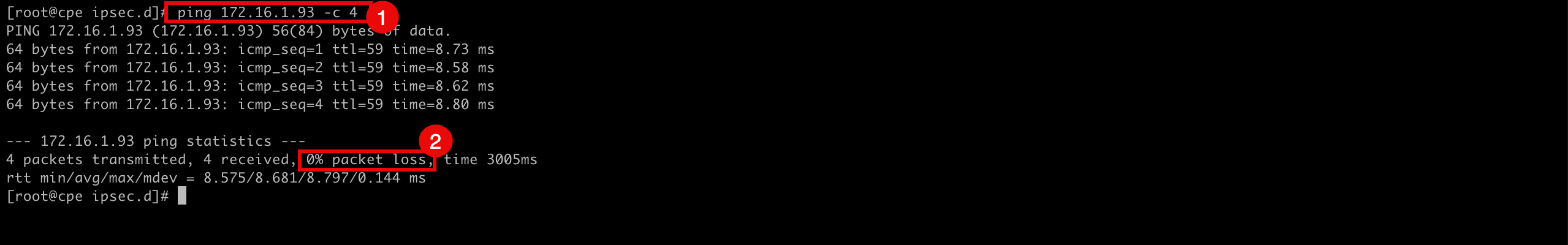

Execute o comando a seguir no CPE (origem) para verificar se o ping está funcionando da região OCI de origem para a região OCI de destino.

[root@cpe ipsec.d]# ping 172.16.1.93 -c 4 -

Observe que temos 0% de perda de pacote.

-

-

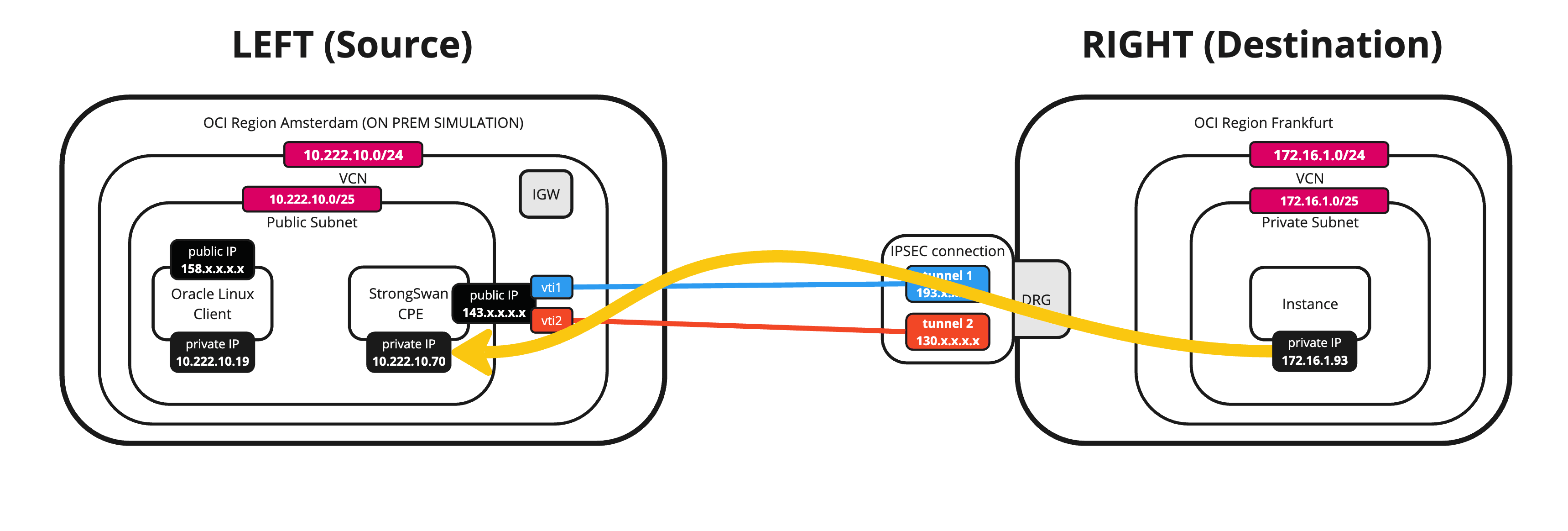

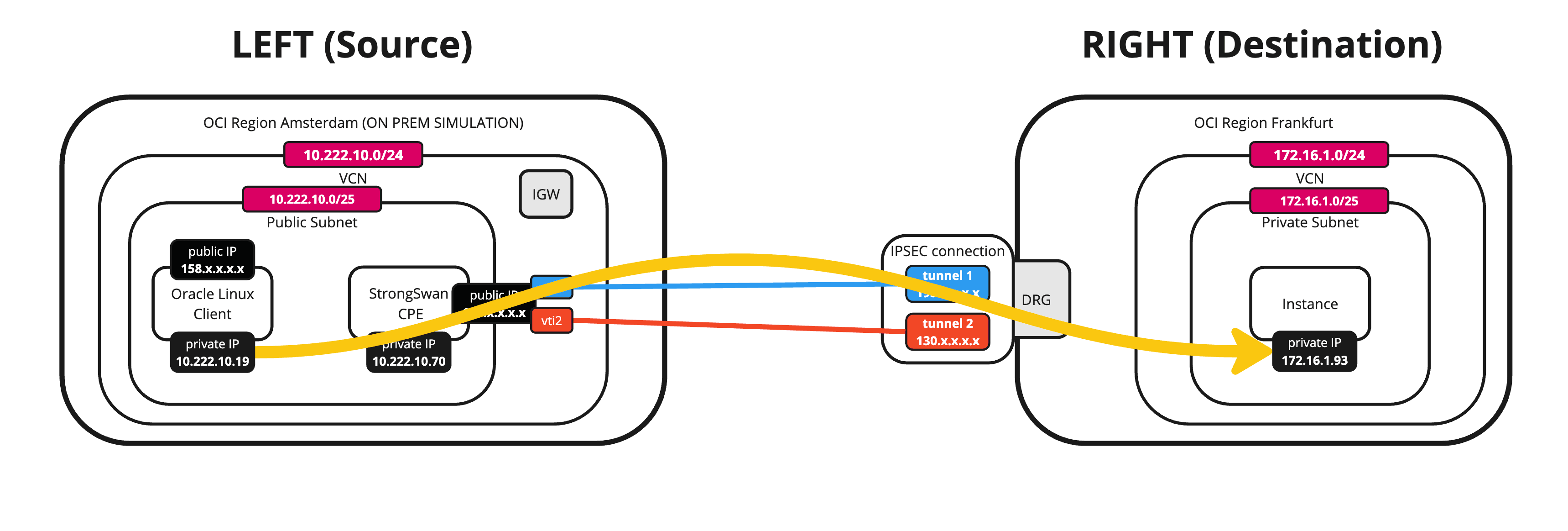

A imagem a seguir ilustra o que criamos até agora.

-

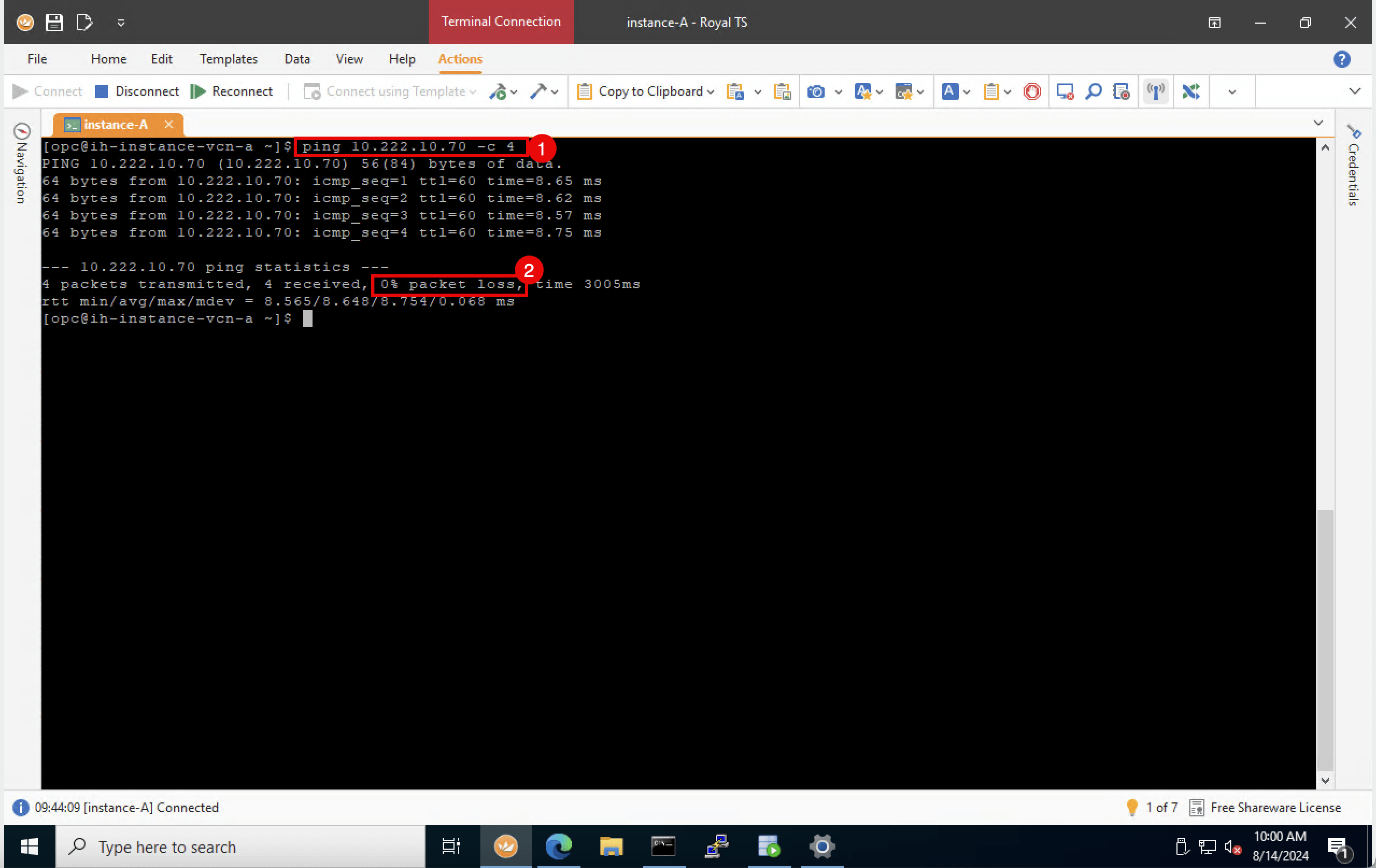

Inicie o ping final do destino.

-

Execute o comando a seguir no destino para verificar se o ping está funcionando da região do OCI de destino para a região do OCI (CPE) de origem.

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.70 -c 4 -

Observe que temos 0% de perda de pacote.

-

-

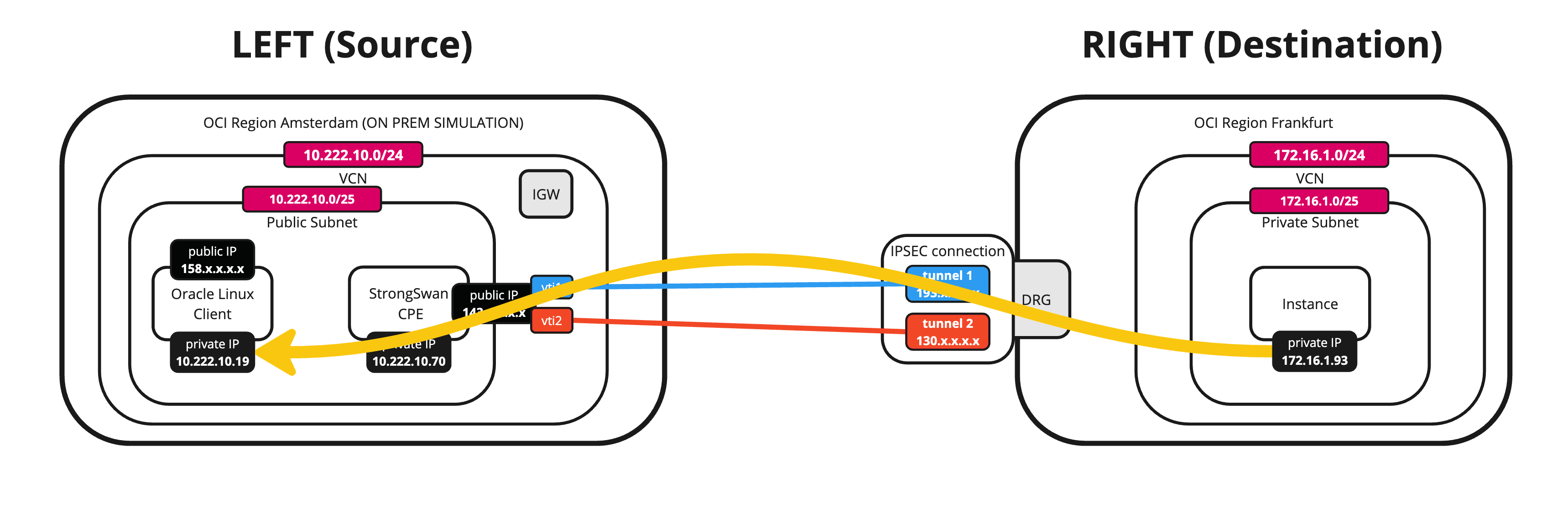

A imagem a seguir ilustra o que criamos até agora.

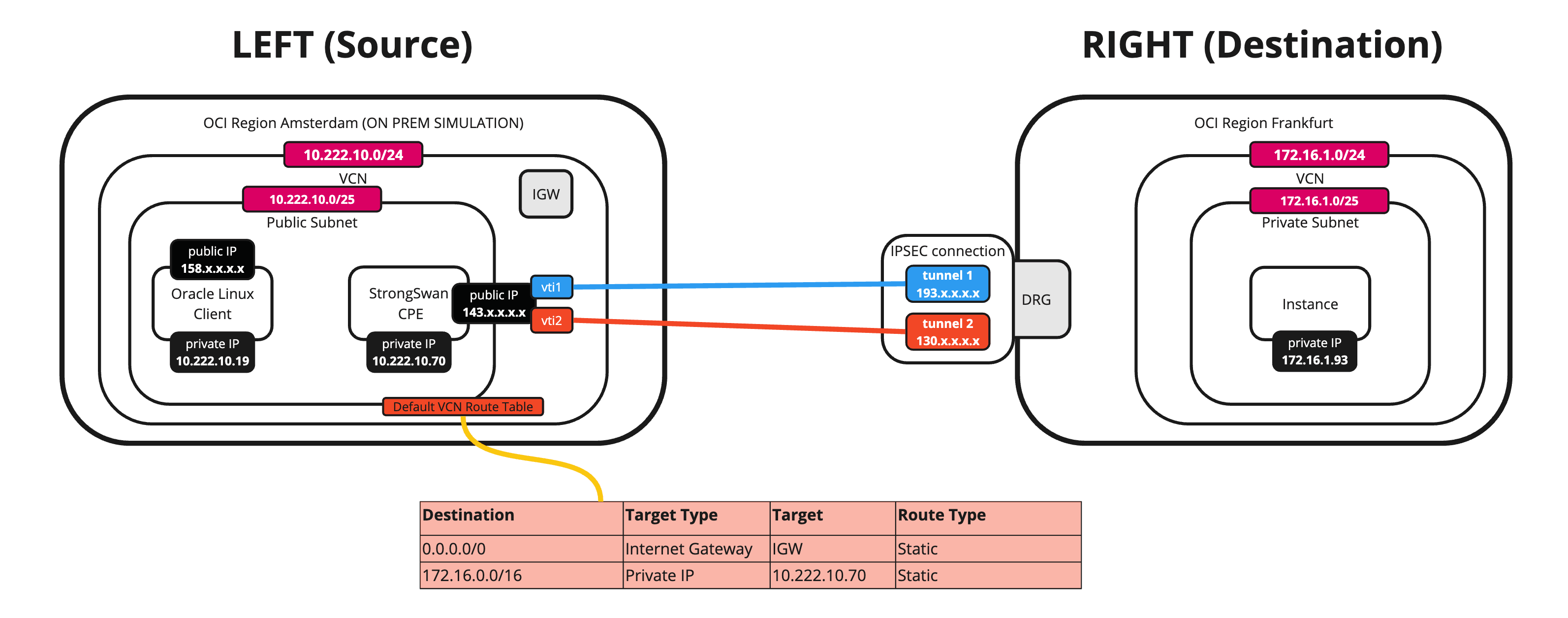

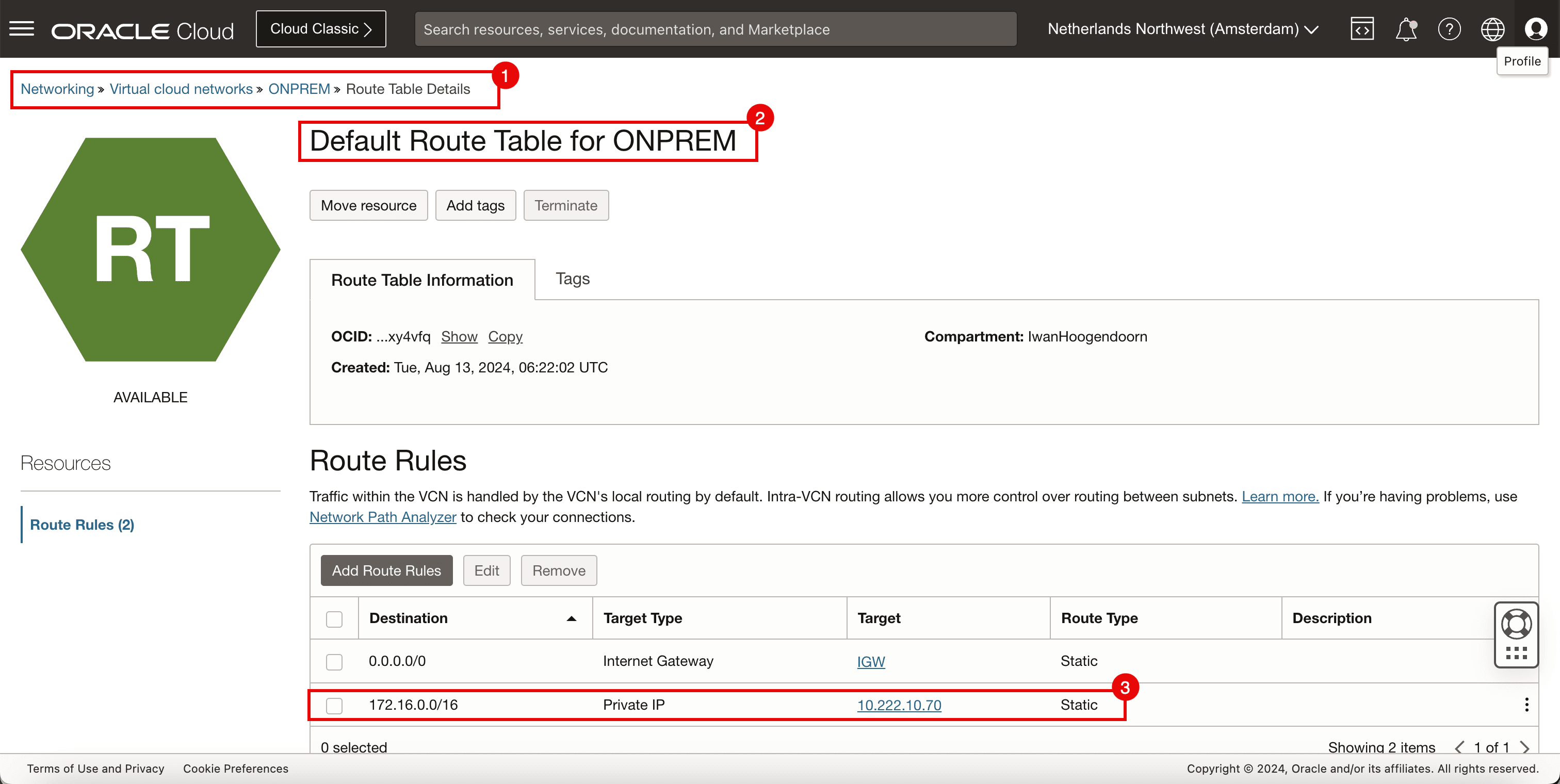

Se quiser rotear todo o tráfego das outras instâncias na mesma sub-rede na região OCI de origem por meio dos túneis, você precisará adicionar uma rota estática na tabela de roteamento da VCN. Essa rota roteia todo o tráfego destinado ao

172.16.0.0/24para o CPE10.222.10.70. -

A imagem a seguir ilustra o que criamos até agora com a tabela de roteamento completa.

-

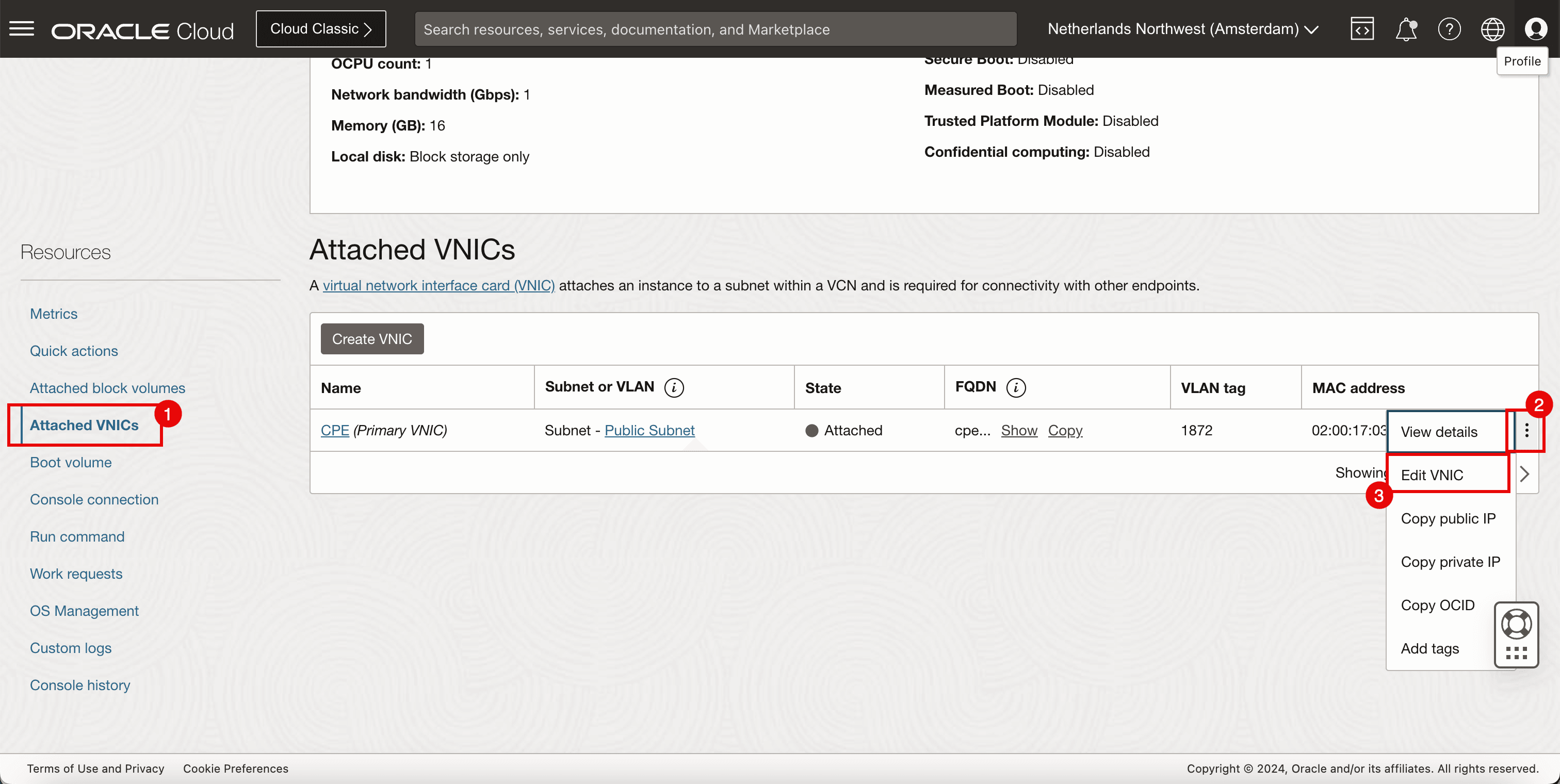

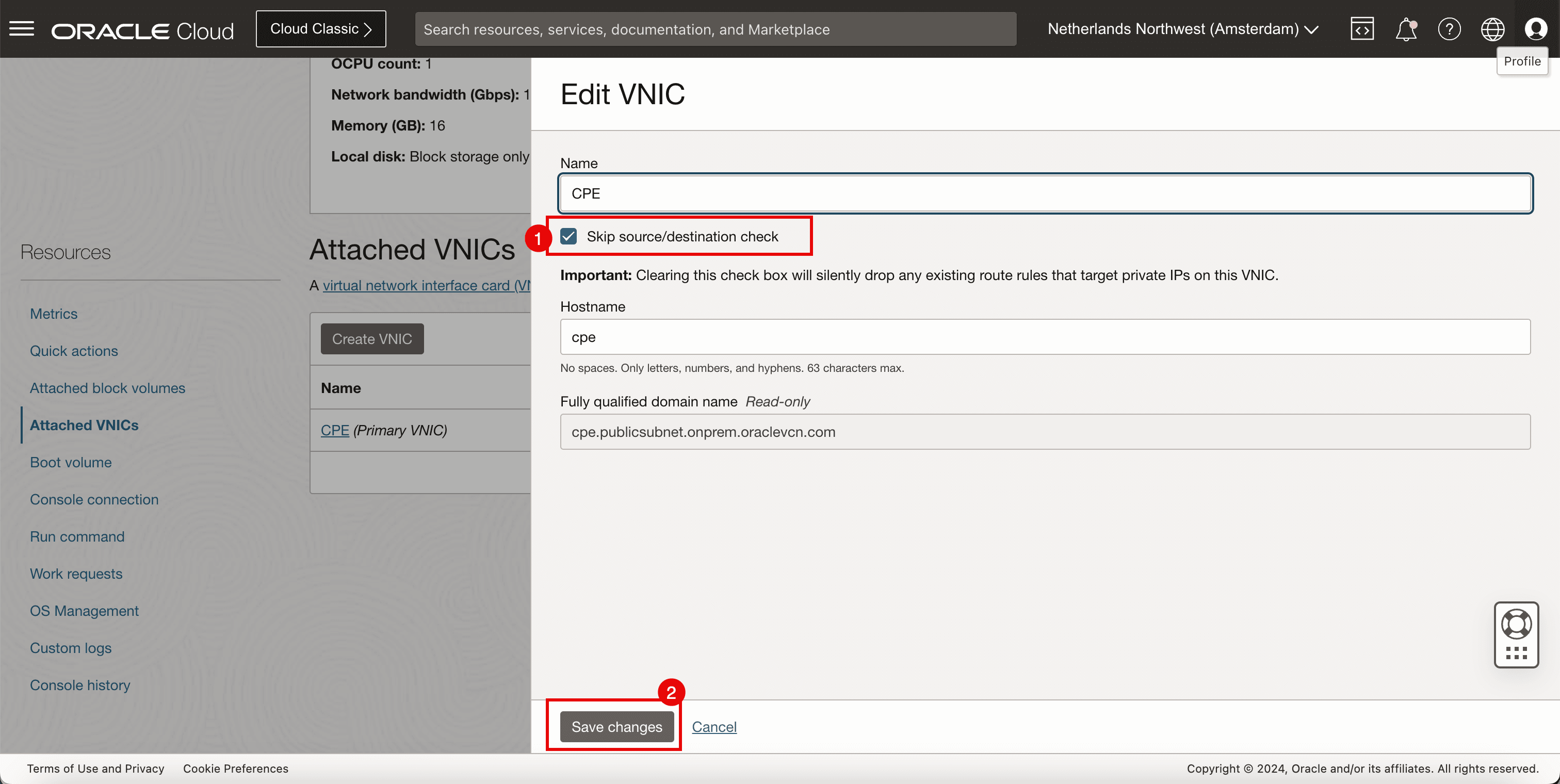

Para poder adicionar uma rota a um endereço IP privado (CPE Libreswan), primeiro você precisa ativar a verificação Ignorar Origem/Destino na vNIC da instância (CPE Libreswan).

- Navegue até Compute e Instances.

- Selecione CPE.

- Role para baixo.

- Clique em VNICs Anexadas.

- Clique nos três pontos.

- Clique em Editar VNIC.

- Selecione Ignorar verificação de origem/destino.

- Clique em Salvar alterações.

-

Adicionar a rota.

- Vá para Networking, Redes virtuais na nuvem, selecione a VCN e clique em Tabelas de Roteamento.

- Selecione Tabela de Roteamento Padrão.

- Adicione uma regra de roteamento para o Destino

172.16.0.0/16com o Tipo de Destino para ser um IP Privado e o Destino para ser10.222.10.70(Libreswan CPE).

-

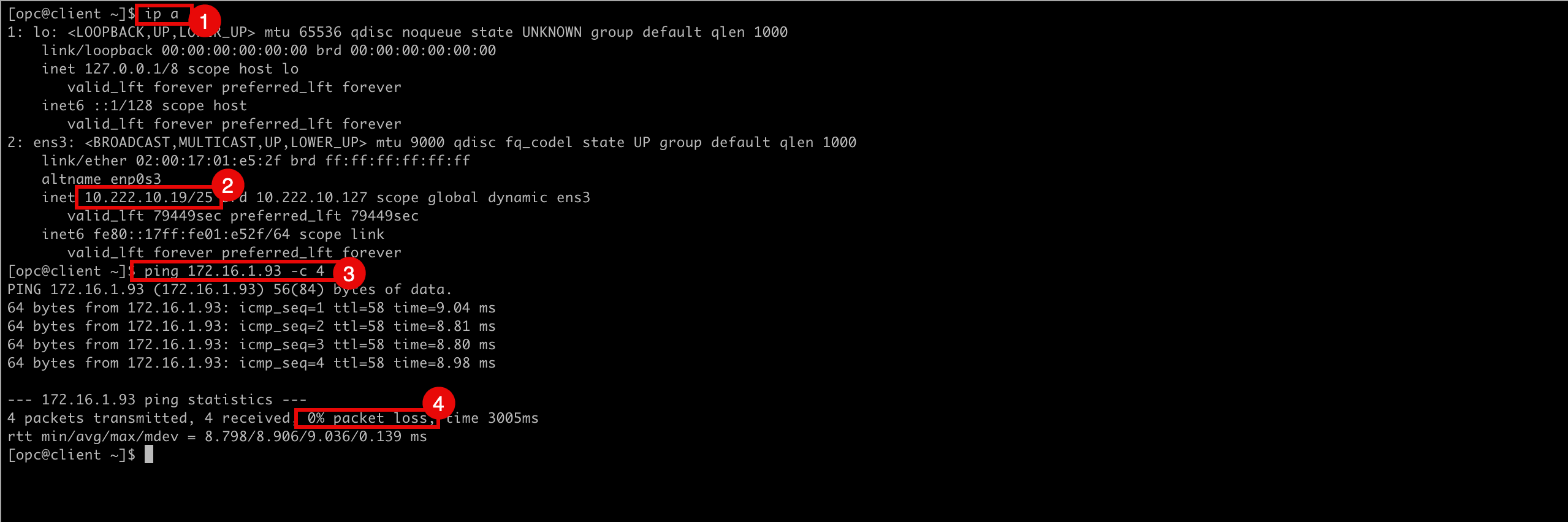

Execute o comando a seguir para verificar o endereço IP do CLIENTE.

[opc@client ~]$ ip a -

Observe que o endereço IP do CLIENTE é

10.222.10.19. -

Execute o seguinte comando na origem (CLIENT) para verificar se o ping está funcionando da região do OCI de origem para a região do OCI de destino.

[opc@client ~]$ ping 172.16.1.93 -c 4 -

Observe que temos 0% de perda de pacote.

-

A imagem a seguir ilustra o que criamos até agora.

-

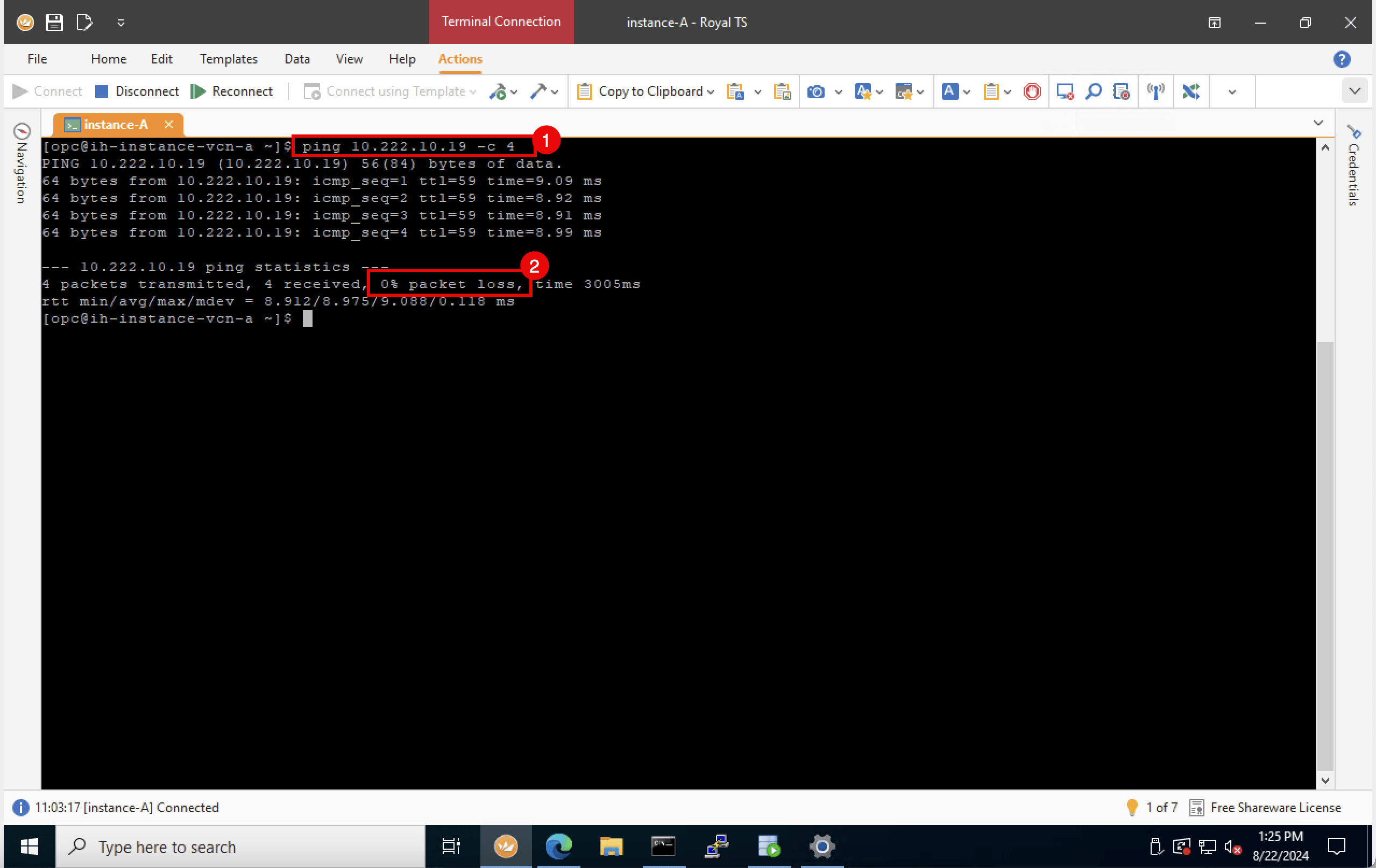

Execute o comando a seguir no destino para verificar se o ping está funcionando da região do OCI de destino para a região do OCI de origem (CLIENT).

[opc@ih-instance-vcn-a ~]$ ping 10.222.10.19 -c 4 -

Observe que temos 0% de perda de pacote.

-

-

A imagem a seguir ilustra o que criamos até agora.

Tarefa 12: Verificar o Status da VPN Site a Site do OCI

-

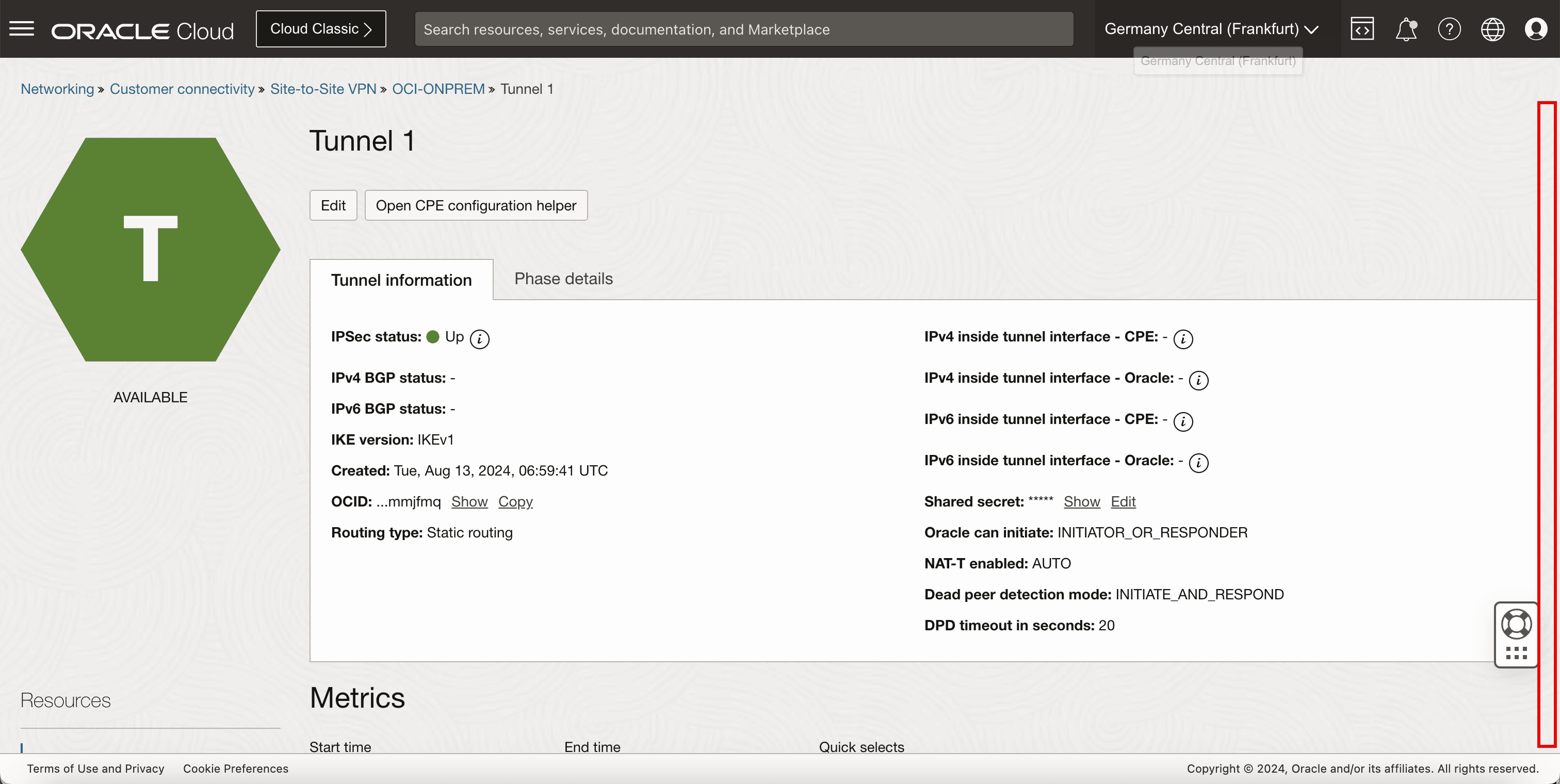

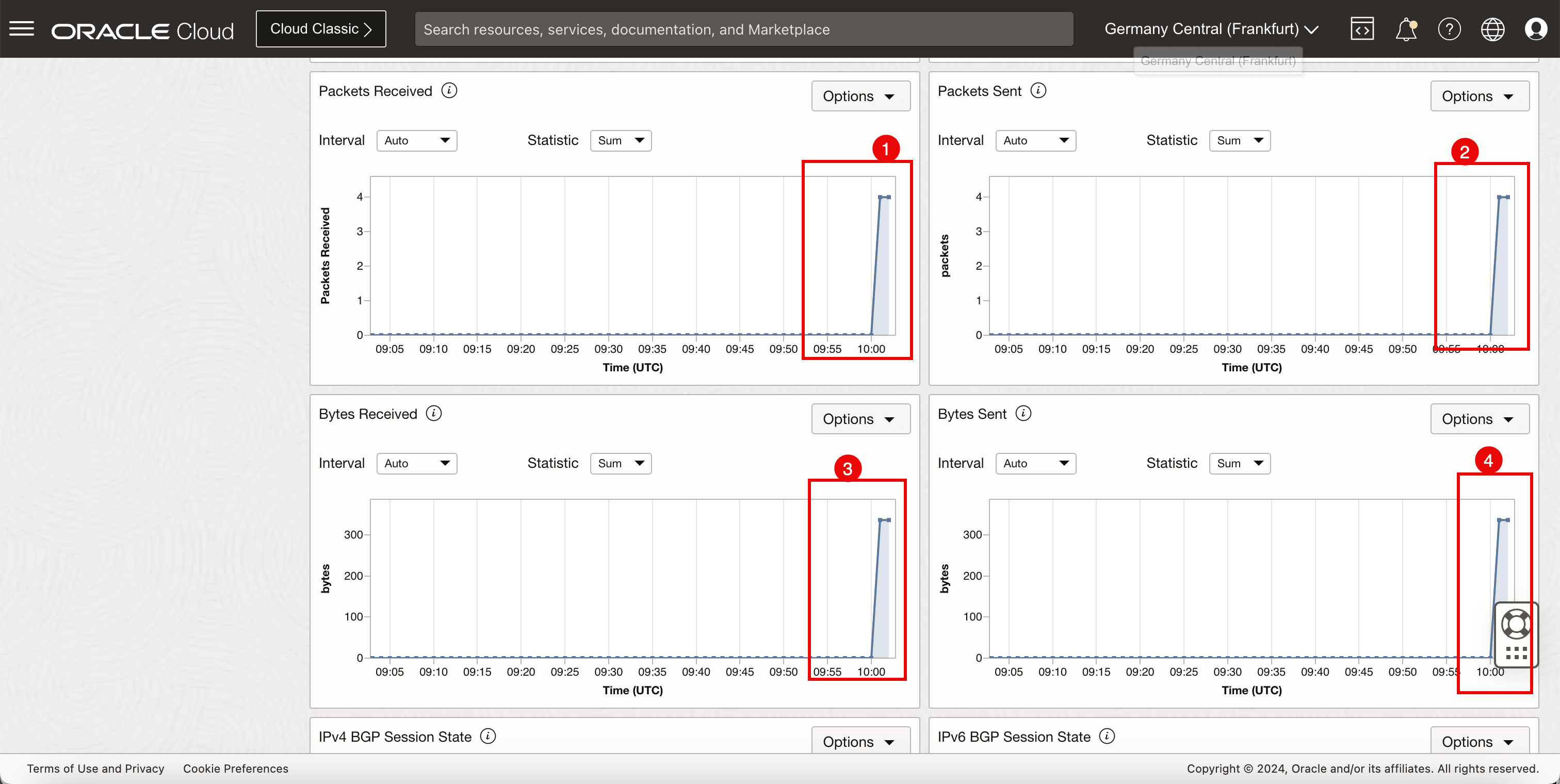

Os túneis de VPN estão ativos e o tráfego está fluindo para que possamos analisar os painéis na OCI por túnel.

- Vá para a Console do OCI, Networking, Conectividade do Cliente e clique em VPN Site a Site.

- Clique na conexão VPN.

-

Clique na primeira configuração do túnel.

-

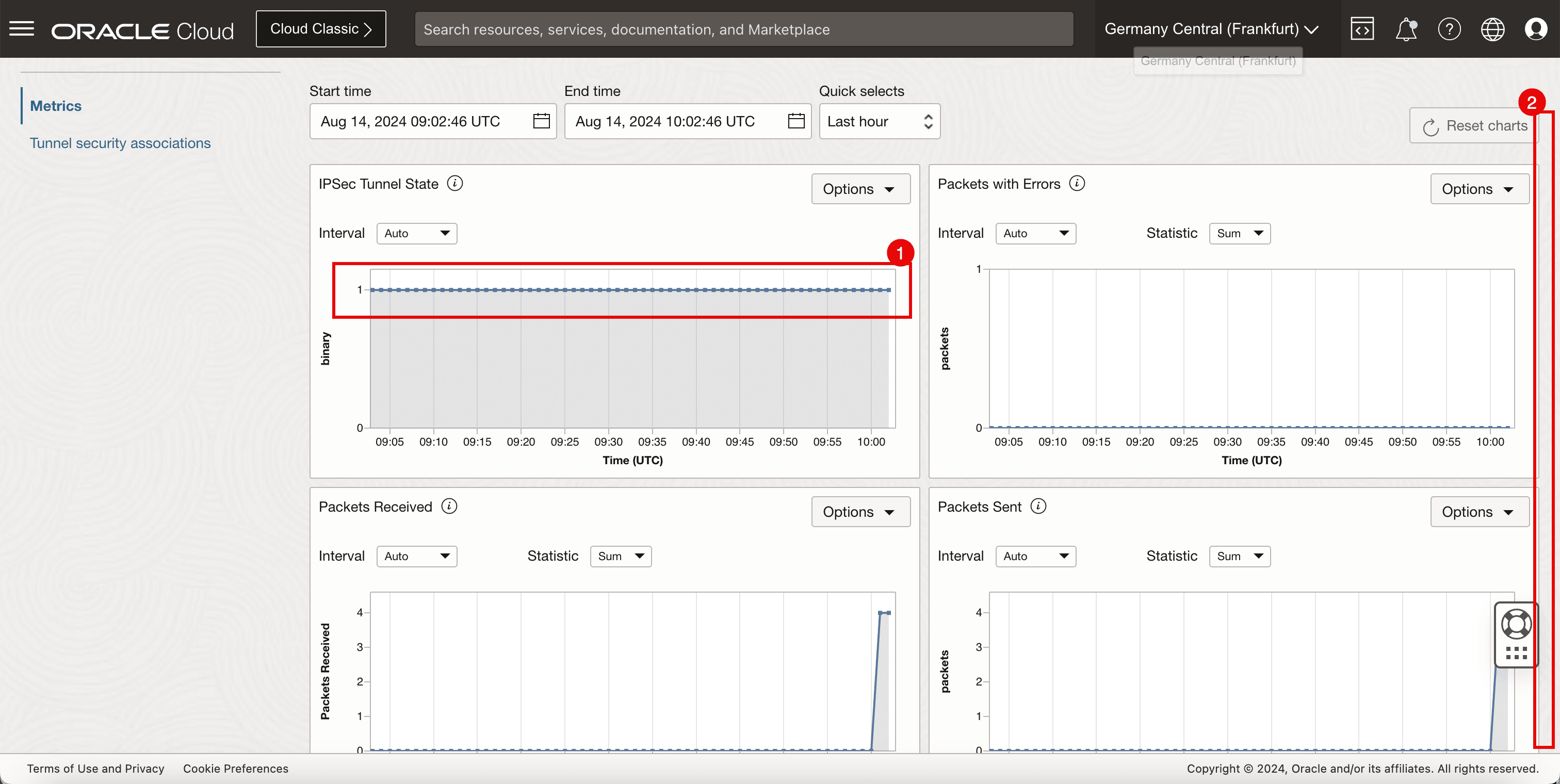

Role para baixo.

- Observe que o gráfico de estado do túnel IPSec está constantemente no 1, indicando que o túnel está ativo.

- Role para baixo.

- Observe que os pacotes recebidos neste túnel são 4, o que corresponde ao número de pacotes de ping enviados da origem.

- Observe que os pacotes enviados neste túnel são 4, o que corresponde ao número de pacotes de ping enviados do destino.

- Observe o número de bytes recebidos da origem.

- Observe o número de bytes enviados do destino.

Tarefa 13: Ativar Roteamento ECMP (Equal Cost Multi-Path)

-

Por padrão, o tráfego é sempre enviado usando uma interface de túnel (vti). Se quisermos usar ambos os túneis para encaminhamento de tráfego, precisamos ativar o roteamento ECMP em ambos os lados.

No CPE do Libreswan, execute o comando a seguir.

[root@cpe ipsec.d]# sysctl -w net.ipv4.fib_multipath_hash_policy=1 -

A imagem a seguir ilustra o que criamos até agora.

-

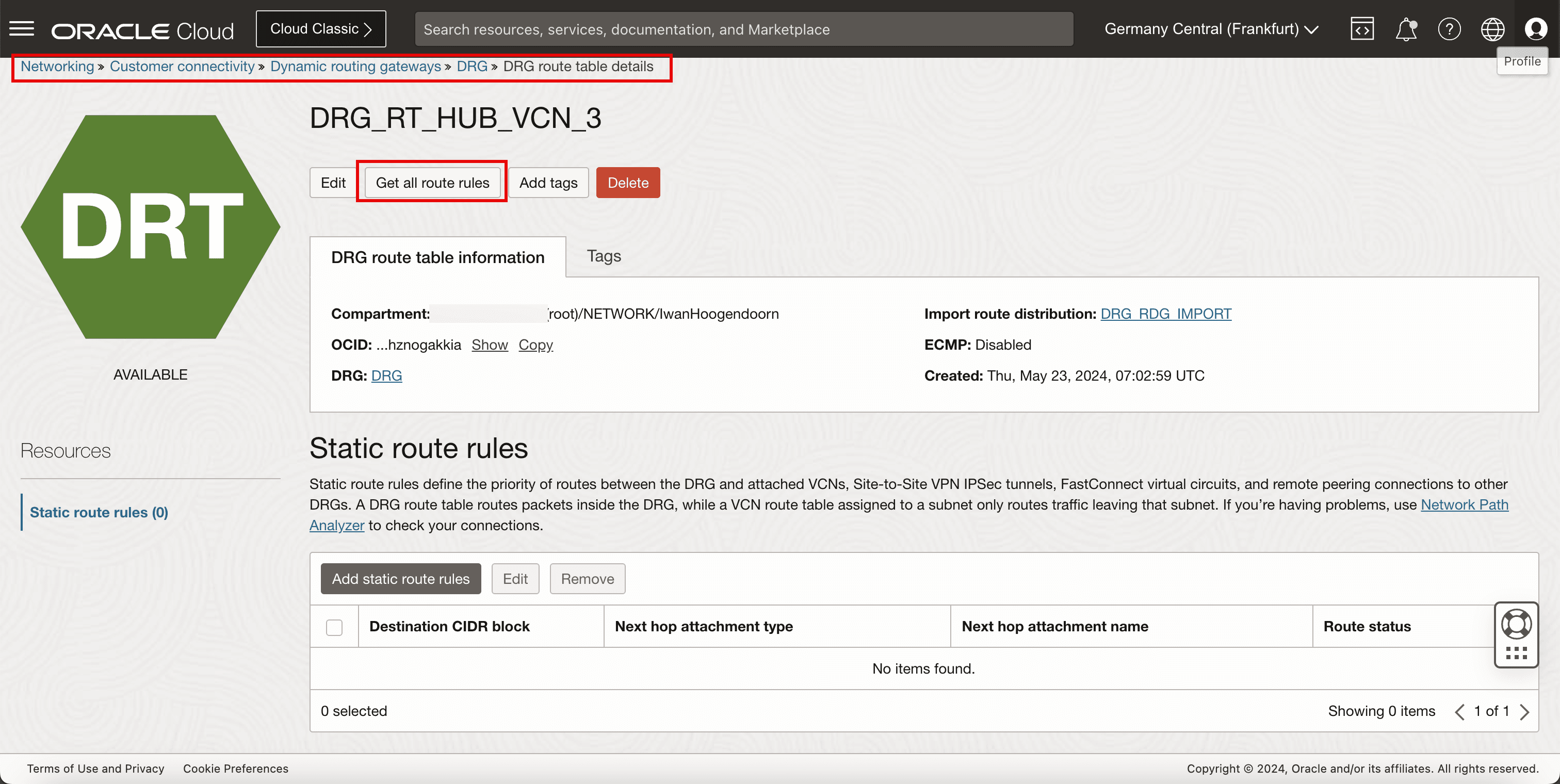

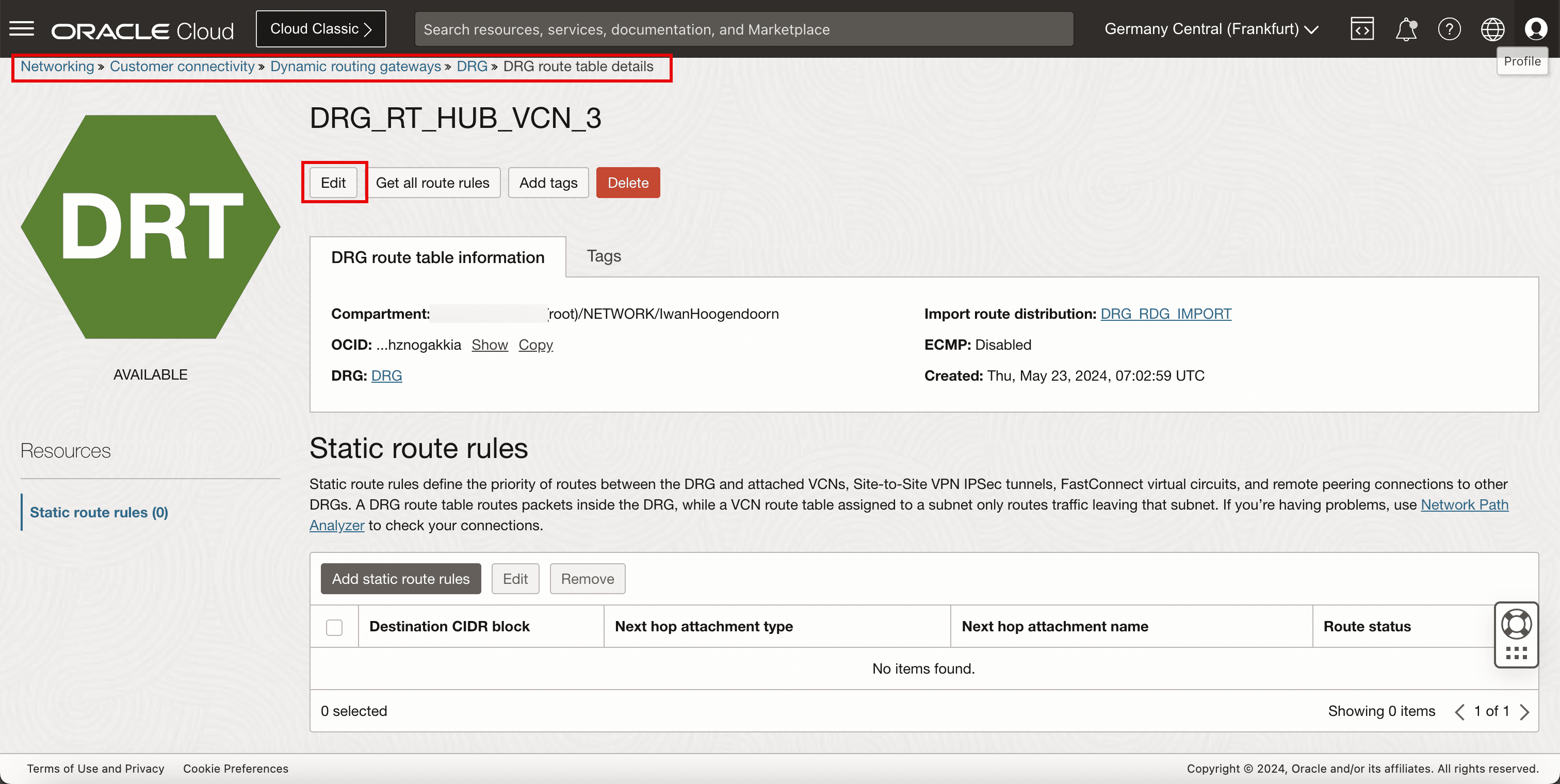

Na região de destino do OCI, vá para a Console do OCI, navegue até Rede, Conectividade do Cliente, Gateway de roteamento dinâmico, selecione o DRG, detalhes da tabela de roteamento do DRG e selecione a tabela de roteamento do DRG responsável pelo roteamento.

-

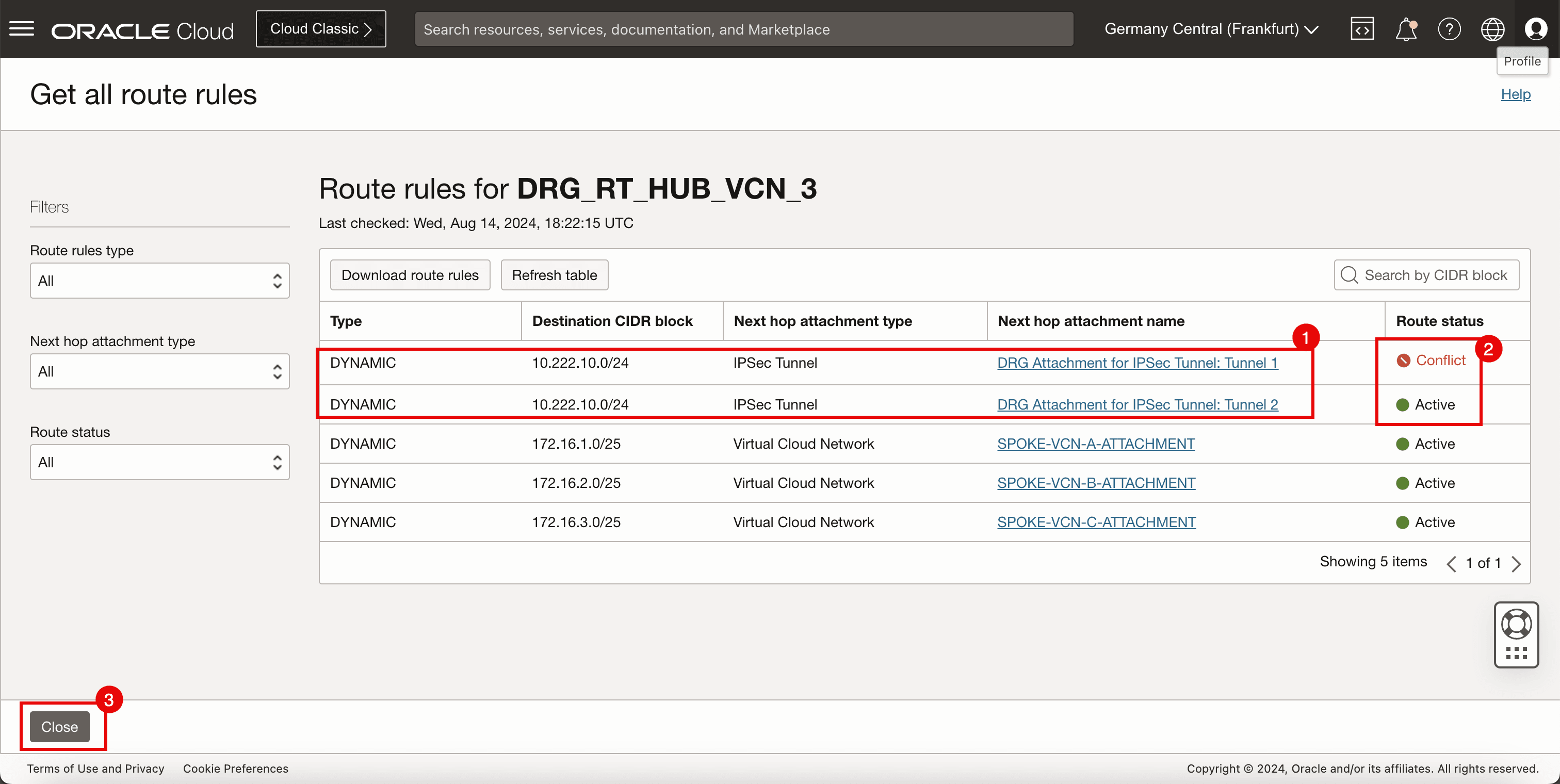

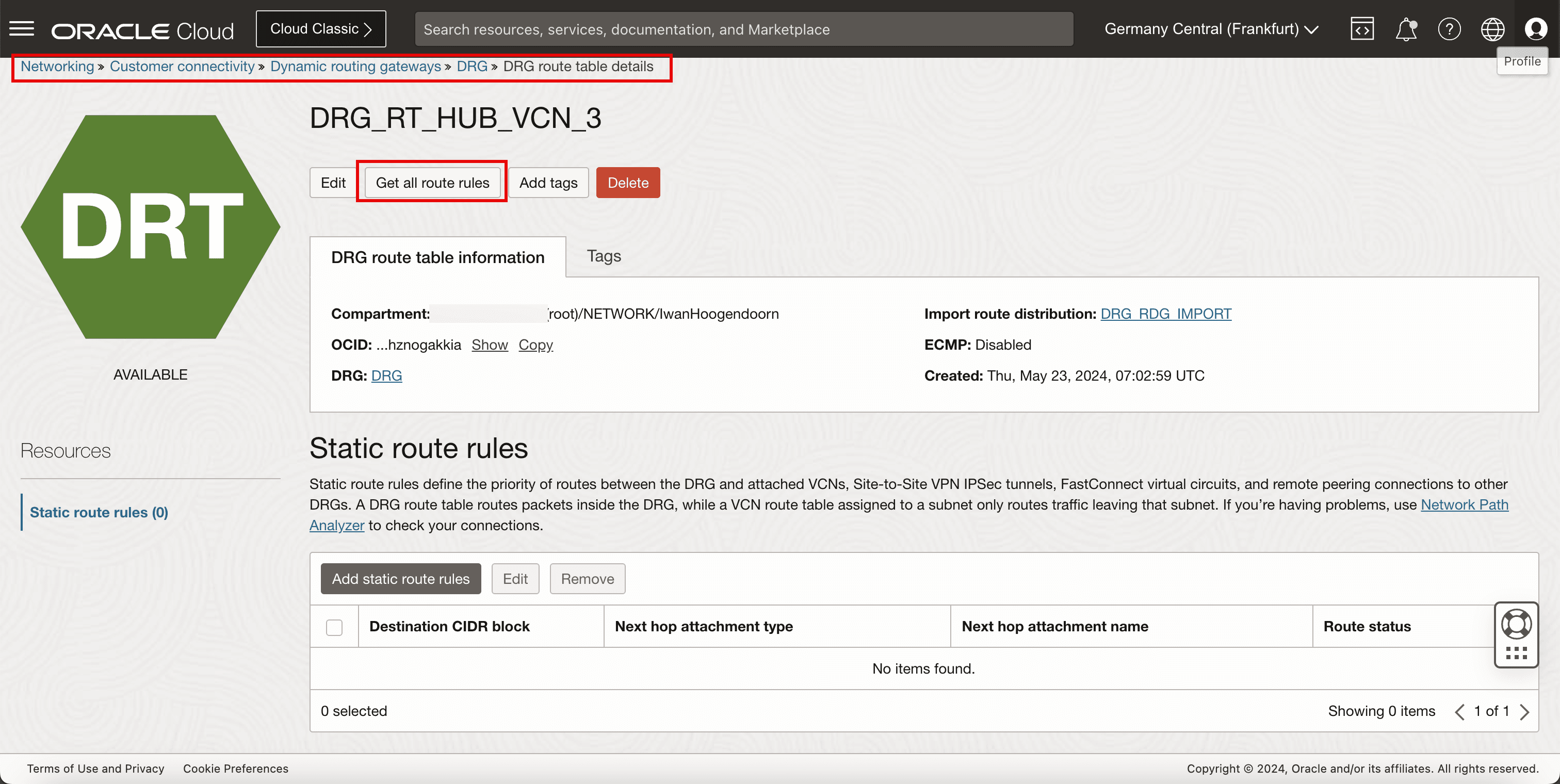

Clique em Obter todas as regras da rota.

- Observe que há duas rotas disponíveis para a rede

10.222.10.0/24. - Observe que uma regra de roteamento para

10.222.10.0/24é marcada como Conflito e a outra como Ativa. - Clique em Fechar.

- Observe que há duas rotas disponíveis para a rede

-

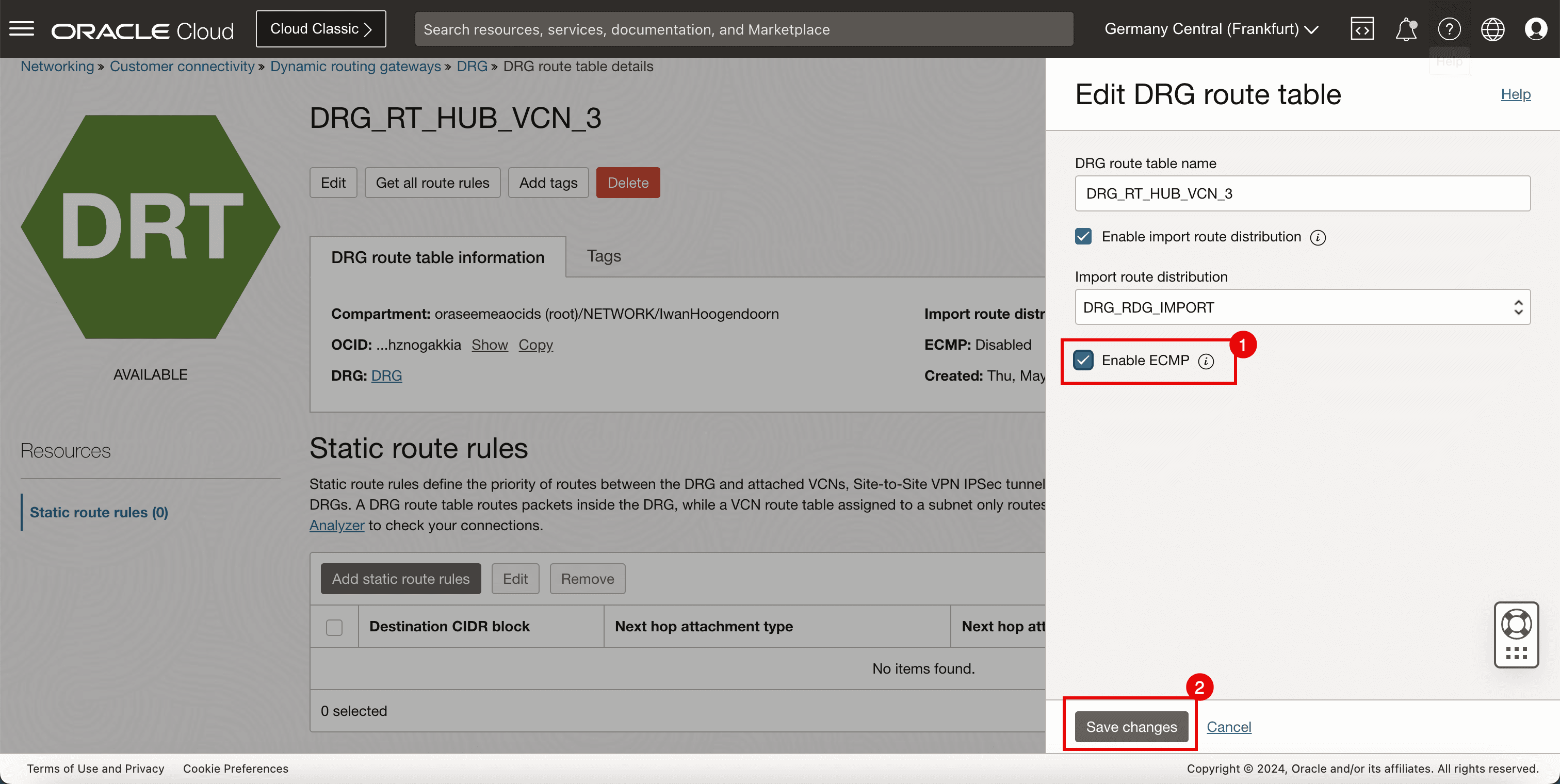

Clique em Editar.

- Selecione Ativar ECMP.

- Clique em Salvar alterações.

-

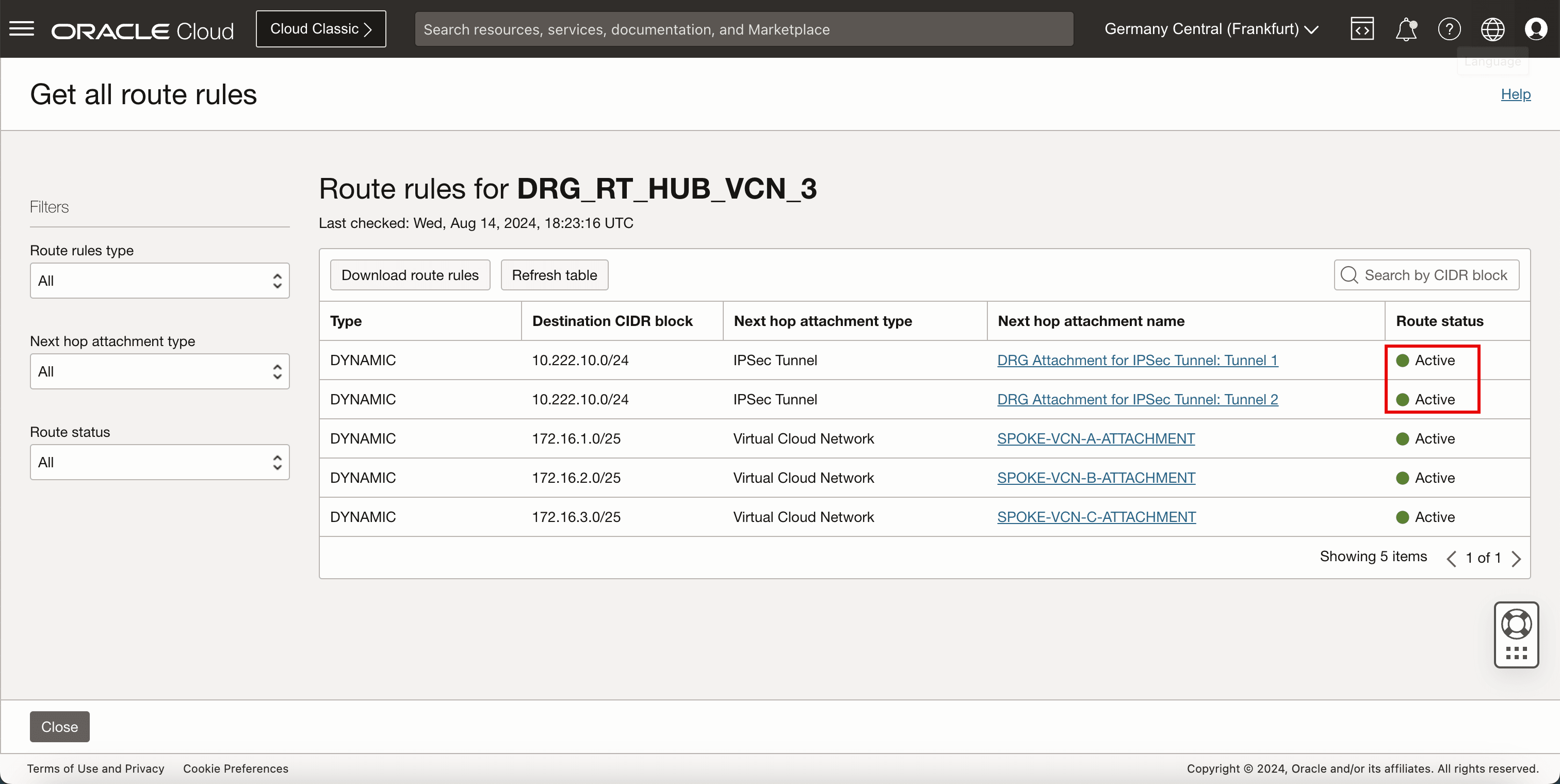

Clique em Obter todas as regras da rota.

-

Observe que as duas regras de roteamento para o

10.222.10.0/24agora estão marcadas como Ativas.

-

A imagem a seguir ilustra o que criamos até agora.

Links Relacionados

Confirmações

- Autor - Iwan Hoogendoorn (Especialista em Rede da OCI)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal do Oracle Learning YouTube. Além disso, acesse education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Set up an Oracle Cloud Infrastructure Site-to-Site VPN with Static Routing Between two OCI Regions

G14524-02

Copyright ©2025, Oracle and/or its affiliates.