Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever e obter uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Proteja os Aplicativos Visual Builder Cloud Service no Oracle Integration com o OCI Web Application Firewall

Introdução

O Firewall de Aplicativo Web protege aplicativos da Web contra uma ampla variedade de ameaças on-line, incluindo injeção de SQL, XSS (cross-site scripting), execução remota de código e muito mais. Portanto, é recomendável proteger os aplicativos Visual Builder Cloud Service (VBCS) usando o Oracle Cloud Infrastructure (OCI) Web Application Firewall (WAF) (Edge ou Regional).

Objetivos

Neste tutorial, abordaremos dois Cenários usando o Edge WAF:

-

WAF Dedicado para Aplicativo VBCS Individual.

-

WAF Centralizado para Vários Aplicativos VBCS.

| NOME DO APLICATIVO | URL Personalizado |

|---|---|

| VBCS APP1 | myapp1.mydomain.com |

| VBCS APP2 | myapp2.mydomain.com |

Pré-requisitos

Antes de continuar com a configuração do WAF, consulte Configurar URL de Aplicativo Personalizado/Domínio de Unidade para Aplicativo VBCS e configurar Domínios Personalizados para aplicativos VBCS.

Cenário 1: Configurar o WAF dedicado para Aplicativo VBCS Individual

Nisso, cada aplicativo do VBCS é configurado com seu próprio WAF dedicado.

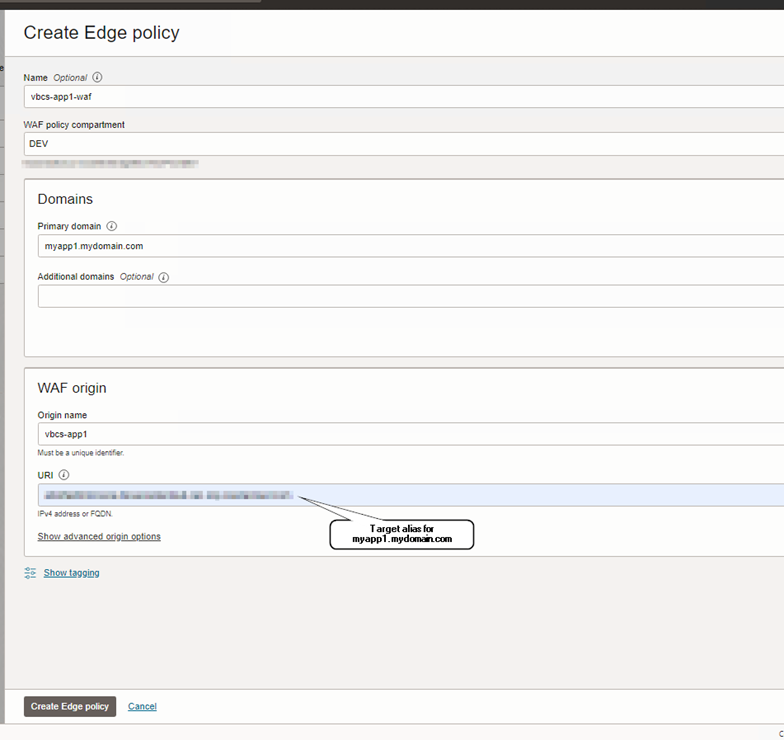

Tarefa 1.1: Criar o WAF

-

Na Console do OCI, navegue até Identidade e Segurança, Firewall de Aplicativo Web, Políticas, Criar Política de WAF.

-

No URI, digite o ponto final personalizado alternativo obtido da etapa 'Obter detalhes do alias do ponto final personalizado' em Configurar URL/Domínio de Volume do Aplicativo Personalizado para o Aplicativo VBCS.

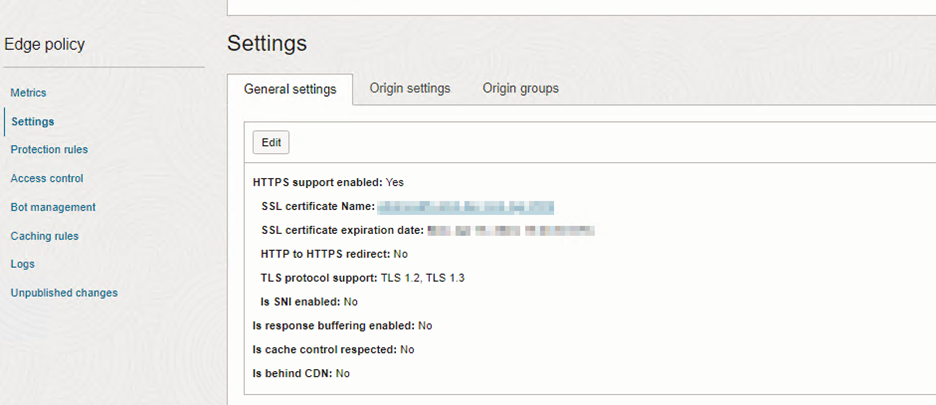

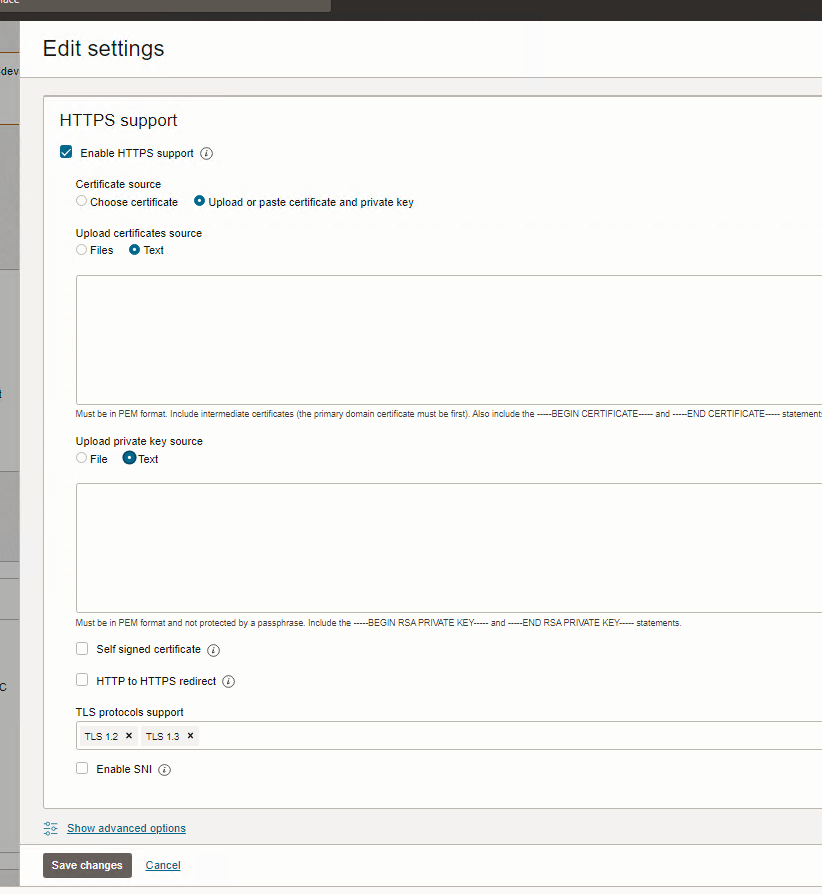

Tarefa 1.2: Fazer Upload do Certificado

-

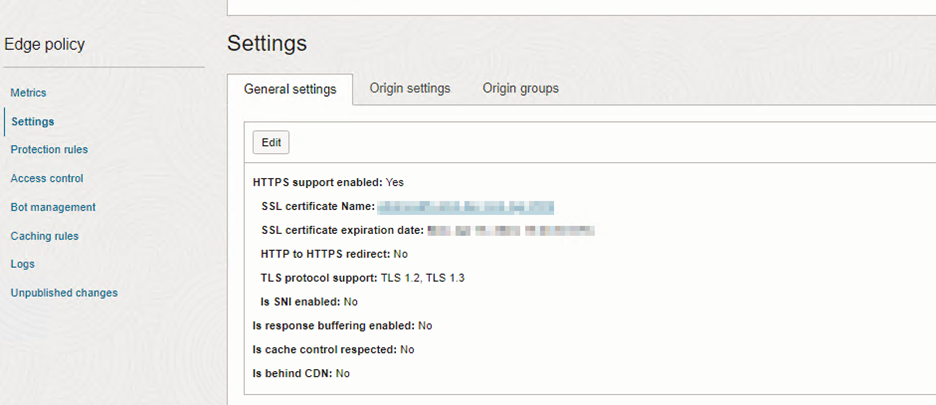

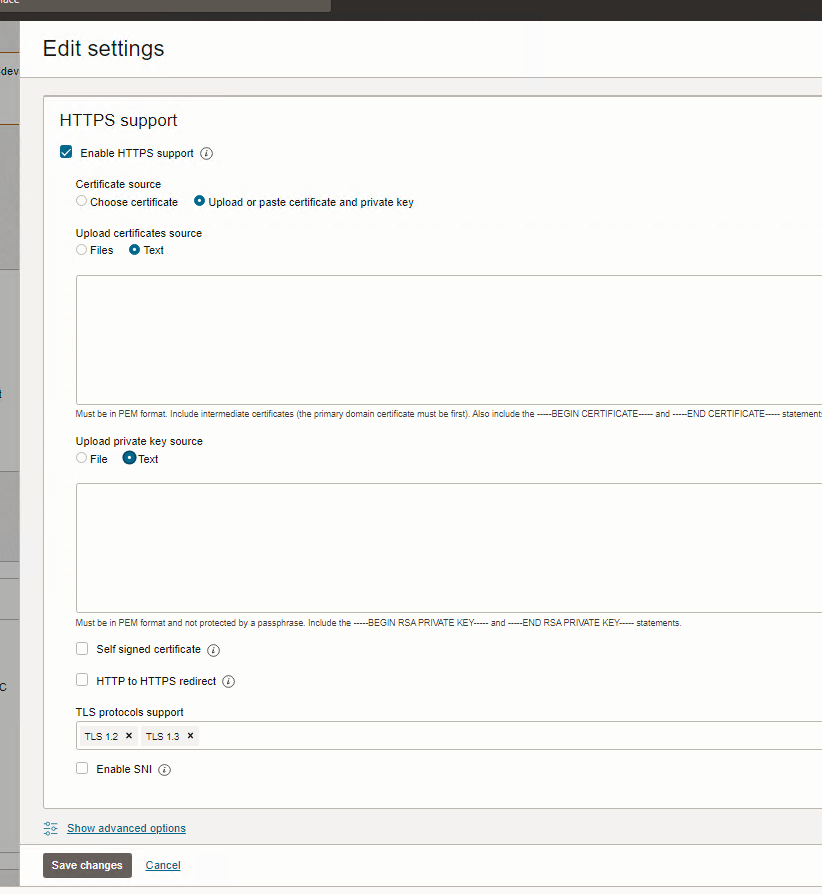

Navegue até Definições, Configurações gerais, Editar.

-

Escolha Carregar ou colar certificado e chave privada. No primeiro campo, informe a cadeia de certificados assinados por CA. No segundo campo, digite a chave privada.

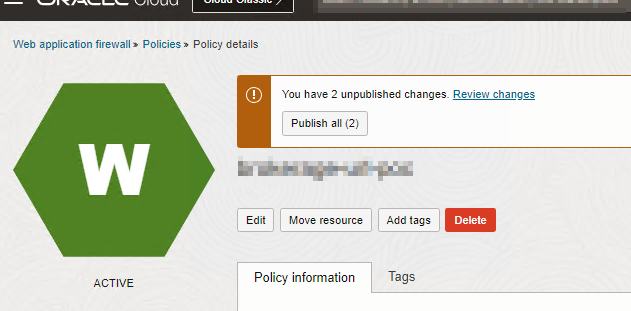

Tarefa 1.3: Publicar alterações

Observação: configure 'regras de acesso' e 'regras de proteção' de acordo com suas políticas de segurança, isso não é abordado como parte deste tutorial.

Tarefa 1.4: Criar registros de DNS

-

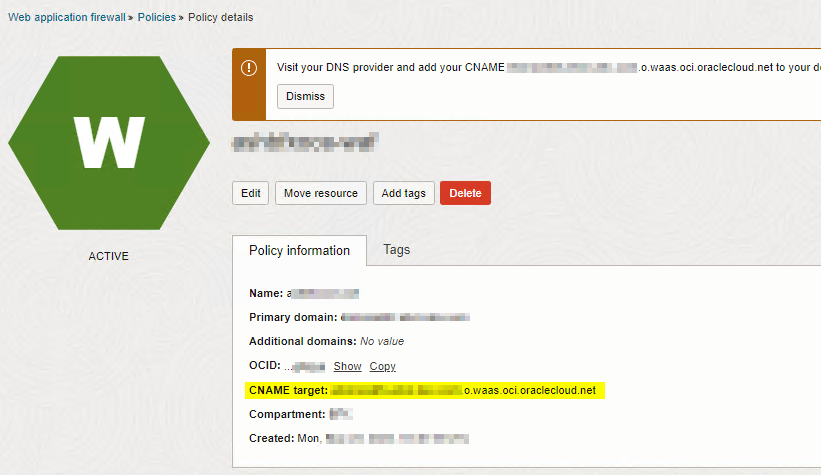

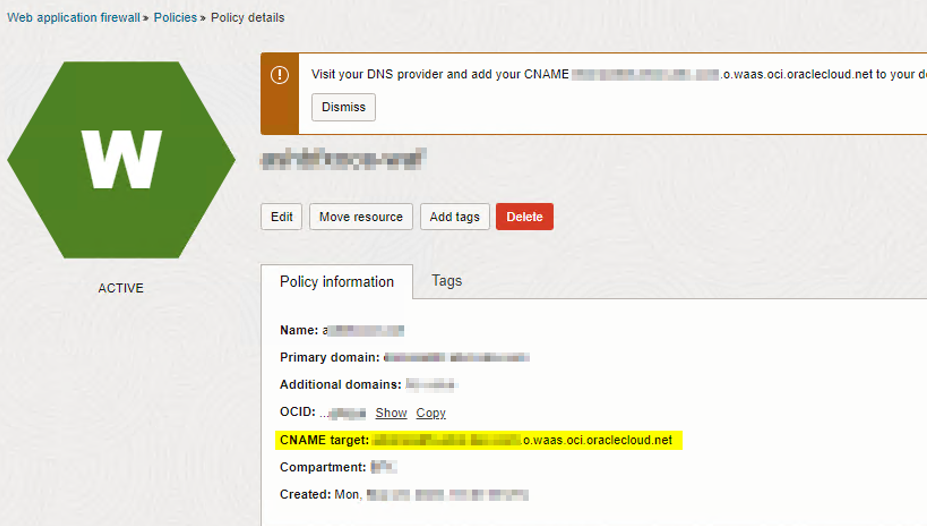

Aponte o URL do APP Personalizado para o Destino do CNAME do WAF. Obtenha o destino do CNAME na página do WAF conforme mostrado abaixo:

-

Crie registros de DNS CNAME conforme abaixo:

Nome do host personalizado Destino do WAF CNAME myapp1.mydomain.com <xxxyyyy.o.waas.oci.oraclecloud.net>

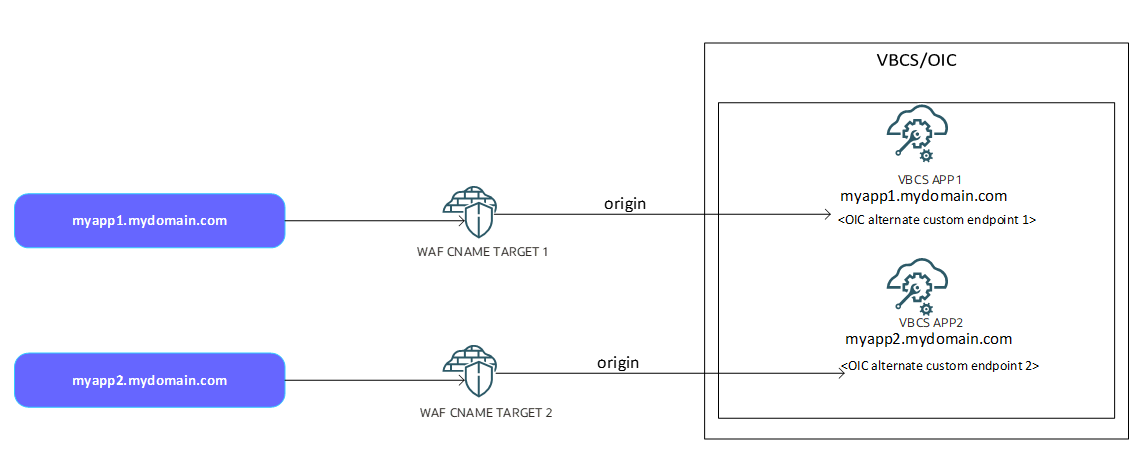

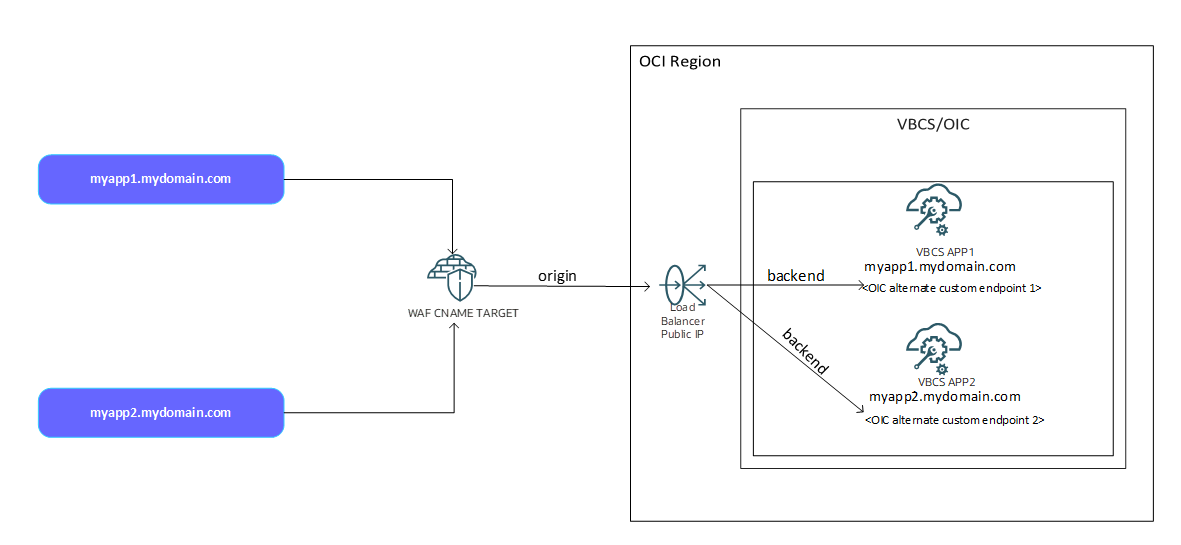

Cenário 2: Configurar o WAF centralizado para Vários Aplicativos VBCS

Um único WAF com um balanceador de carga pode ser usado para proteger vários aplicativos VBCS. Essa configuração é preferível quando as políticas de WAF são as mesmas para vários aplicativos do VBCS.

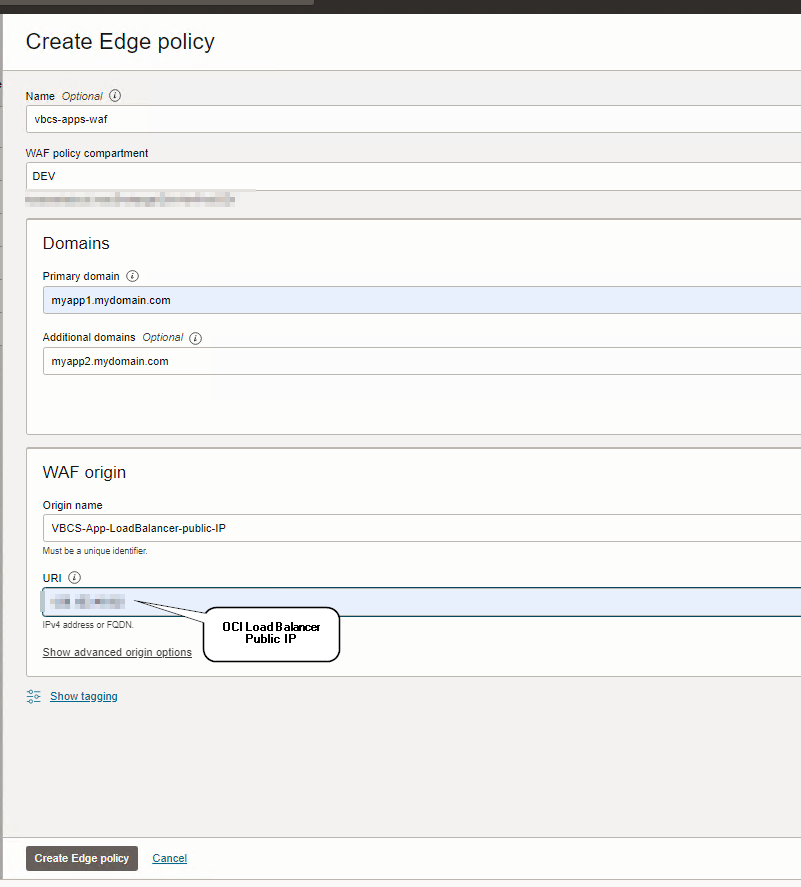

Tarefa 2.1: Criar o WAF

-

Na console do OCI, navegue até Identidade e Segurança, Firewall de Aplicativo Web, Políticas, Criar Política de WAF.

-

Atualize URLs personalizadas para app2, app3 como domínios adicionais.

-

No campo URI, digite o IP público do Balanceador de Carga do OCI.

Tarefa 2.2: Fazer Upload do Certificado

-

Navegue até Definições, Configurações gerais, Editar.

Observação: ao usar um único WAF para vários aplicativos, solicite um Certificado SAN que abranja todos os nomes de domínios de aplicativos.

Tarefa 2.3: Criar registros de DNS

-

Aponte o URL do APP Personalizado para o Destino do CNAME do WAF. Obtenha o destino do CNAME na página do WAF conforme mostrado abaixo:

-

Crie registros de DNS CNAME conforme abaixo:

Nome do host personalizado Destino do WAF CNAME myapp1.mydomain.com <xxxyyyy.o.waas.oci.oraclecloud.net>myapp2.mydomain.com <xxxyyyy.o.waas.oci.oraclecloud.net>

Impedir o desvio do WAF

A opção 'Acesso à rede' no Oracle Integration fornece uma lista permitida que pode impedir que os usuários acessem o URL direto e ignorem o WAF.

Para obter uma lista de intervalos de IPs do serviço WAF, consulte Intervalos de IPs do serviço WAF.

Observação: Para o Cenário 2, certifique-se de que o balanceador de carga só possa ser acessado nas faixas de IP do WAF atualizando seu NSG/SecList.

Conclusão

Os Domínios Personalizados ou URLs Personalizados apresentam uma oportunidade valiosa para que os clientes melhorem seus aplicativos hospedados na instância do VBCS. Ao optar por domínios personalizados, os clientes podem reforçar sua identidade de marca, promover uma imagem profissional on-line e criar uma experiência mais memorável para os usuários. A utilização de Domínios Personalizados/URLs Personalizados permite aos clientes proteger seus aplicativos subjacentes à infraestrutura, protegendo contra a exposição direta aos nomes de host reais.

Além disso, os clientes podem dar um passo à frente em suas medidas de segurança implementando um WAF (Web Application Firewall) na frente de seus aplicativos. O WAF atua como um mecanismo de defesa proativo, analisando e filtrando o tráfego recebido na web, reduzindo o risco de ataques maliciosos e garantindo uma experiência de navegação mais segura para usuários finais.

Em resumo, a combinação de Domínios Personalizados/Domínios Personalizados e a implementação de um WAF reforça os aspectos de marca e segurança dos aplicativos hospedados na instância do VBCS, fornecendo uma solução abrangente e robusta para que as empresas prosperem no cenário digital.

Links Relacionados

Confirmações

- Autor: Anil Guttala (Engenheiro de Nuvem Sênior, Oracle Cloud Infrastructure)

Mais Recursos de Aprendizagem

Explore outros laboratórios no site docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal YouTube do Oracle Learning. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Protect Visual Builder Cloud Service Apps on Oracle Integration with OCI Web Application Firewall

F87546-04

October 2023

Copyright © 2023, Oracle and/or its affiliates.