Observação:

- Este tutorial requer acesso ao Oracle Cloud. Para se inscrever em uma conta gratuita, consulte Conceitos Básicos do Oracle Cloud Infrastructure Free Tier.

- Ele usa valores de exemplo para credenciais, tenancy e compartimentos do Oracle Cloud Infrastructure. Ao concluir seu laboratório, substitua esses valores por valores específicos do seu ambiente de nuvem.

Integrar a Federação do Provedor de Identidades do Servidor vCenter com o OCI IAM para o Oracle Cloud VMware Solution

Introdução

No cenário de TI em rápido avanço de hoje, a integração perfeita entre sistemas é essencial para melhorar a segurança e simplificar o gerenciamento. Com o VMware vCenter Server Appliance (VCSA) 8.0 U2, os administradores agora podem aproveitar o OCI IAM (Oracle Cloud Infrastructure Identity and Access Management) para federação de identidades. Esse recurso é possível porque os clientes da Oracle Cloud VMware Solution têm controle completo sobre seus ambientes, permitindo que implementem alterações sem restrições. Ao ativar essa integração, você pode simplificar os processos de autenticação e estabelecer um mecanismo de controle de acesso unificado que garanta que seu ambiente VMware permaneça seguro, em conformidade e alinhado com as práticas modernas de gerenciamento de identidades.

Este tutorial tem como objetivo destacar os benefícios da adoção de provedores de identidade externos para organizações que usam o VCSA 8.0 U2. Ao integrar-se a um provedor de identidades externo como o OCI IAM, as organizações podem aproveitar sua infraestrutura de identidade existente, agilizar os processos de Single Sign-On (SSO) e aprimorar a segurança por meio da autenticação multifator. Além disso, essa integração suporta a separação de tarefas entre gerenciamento de infraestrutura e identidade, alinhando-se às melhores práticas para segurança e eficiência administrativa.

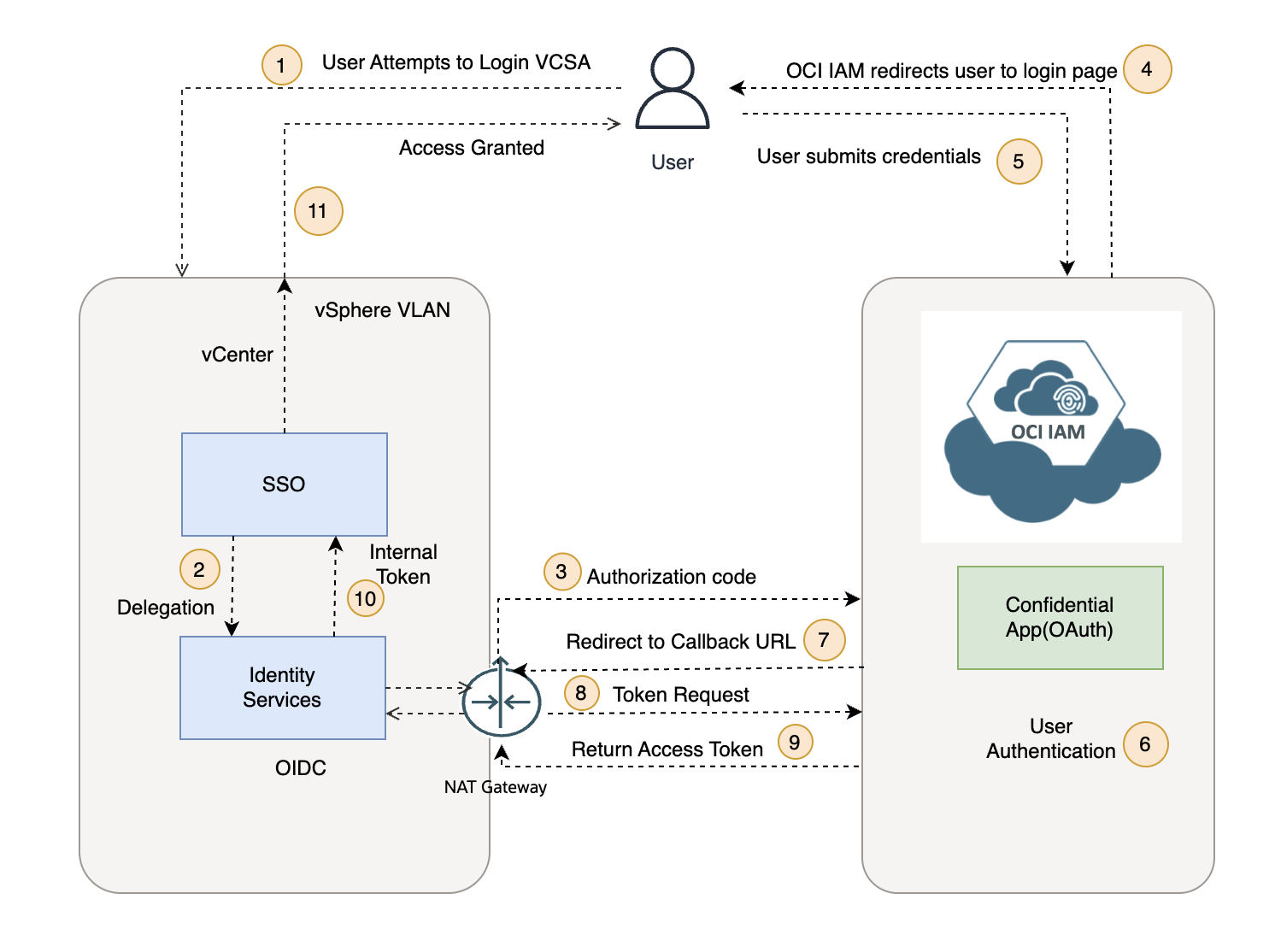

Arquitetura

A arquitetura da federação externa do provedor de identidades permanece consistente em vCenter, com a tecnologia VMware Identity Services. Neste tutorial, nos concentraremos em aproveitar os domínios de identidade do OCI IAM.

Há 2 fases nesta integração:

-

Autenticação do Usuário: OAuth

Quando um usuário tenta fazer log-in no VCSA, a solicitação de autenticação é redirecionada sem problemas por meio de uma solicitação de token OAuth, iniciada pelo VMware Identity Services, para o OCI IAM. Com a autenticação e a validação bem-sucedidas do OCI IAM, um token seguro é retornado aos Serviços de Identidade VMware, que concede ao usuário acesso com base em suas permissões designadas.

-

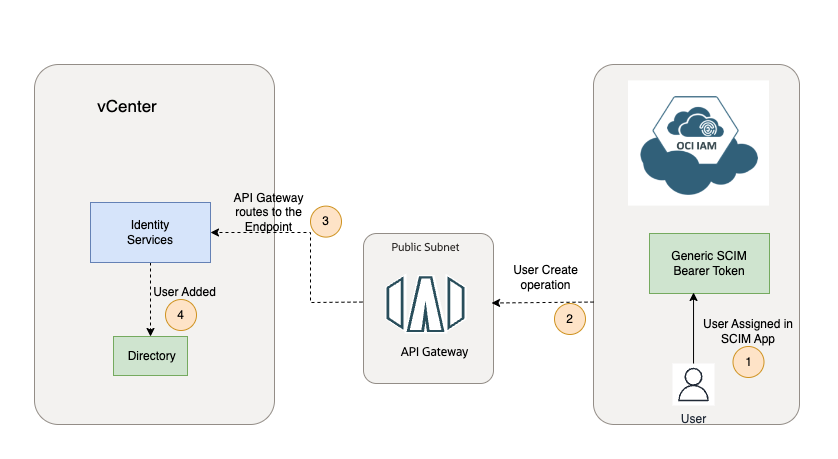

Push de Usuário/Grupo: Sistema para Gerenciamento de Identidades entre Domínios (SCIM)

O OCI IAM é responsável pelo gerenciamento de usuários e grupos no ambiente do Oracle Cloud Infrastructure, enquanto o vCenter gerencia a infraestrutura virtual nos ambientes VMware. Para garantir que os usuários certos tenham as permissões de acesso corretas em vCenter, o protocolo SCIM é usado para provisionar, atualizar ou cancelar automaticamente o provisionamento de usuários do OCI IAM para vCenter. Quando um usuário ou grupo é criado, modificado ou excluído no OCI IAM, o SCIM sincroniza automaticamente essas alterações em vCenter. Isso garante que as identidades dos usuários em ambos os sistemas permaneçam atualizadas sem exigir intervenção manual.

Observação: Quando um grupo é designado no aplicativo OCI IAM SCIM, seus membros são provisionados no VCSA, mas o próprio grupo não é criado.

Público-alvo

Profissionais do OCI IAM, administradores do Oracle Integration, administradores do Oracle Cloud VMware Solution e administradores do VMware.

Pré-requisitos

-

Requisitos do OCI IAM:

-

Acesso a uma tenancy do OCI.

-

O usuário do OCI IAM precisa ter o valor Nome do Usuário no formato sAMAccountName (não no formato de e-mail ou UPN) porque quando o processo de provisionamento SCIM no OCI IAM cria contas de usuário em vCenter, o sAMAccountName do usuário (por exemplo,

jdoe) é usado como o identificador principal. Durante o processo de autenticação, o VCSA anexa automaticamente o nome do domínio ao sAMAccountName para formar o identificador de usuário totalmente qualificado. Por exemplo, sejdoefor o nome de usuário e o domínio forcorp.example.com, a identidade resultante usada no VCSA se tornarájdoe@corp.example.com. -

Você deve ter permissões para criar aplicativos integrados no OCI IAM. Para obter mais informações, consulte Noções Básicas sobre Atribuições de Administrador.

-

A configuração do acesso do cliente precisa ser ativada em Acessar Certificado de Assinatura na definição de Domínio do OCI IAM.

-

VCN com uma sub-rede pública.

-

Políticas apropriadas do OCI IAM para criar o pacote de Autoridade de Certificação (CA) e o Gateway de API do OCI.

-

-

Requisitos de Conectividade do OCI IAM e vCenter:

-

O servidor vCenter deve ser capaz de acessar os pontos finais OAuth do OCI IAM. Por padrão, durante a implantação da Oracle Cloud VMware Solution, a VLAN vSphere (em que vCenter foi implantado) já está conectada ao gateway NAT.

-

Certifique-se de que o OCI IAM possa acessar as APIs SCIM vCenter. Essa conectividade é estabelecida usando o serviço OCI API Gateway, que serve como proxy para facilitar a comunicação segura entre o OCI IAM e as APIs SCIM vCenter.

-

O gateway de API precisa ter rotas apropriadas para acessar o VCSA. Neste tutorial, a sub-rede do gateway de API e a VLAN VCSA vSphere estão no mesmo CIDR.

Observação: Se a tabela de roteamento de VLAN vSphere não contiver uma rota de gateway NAT, você precisará criar um novo gateway NAT na VCN e adicionar uma regra de roteamento correspondente para permitir o acesso à internet.

-

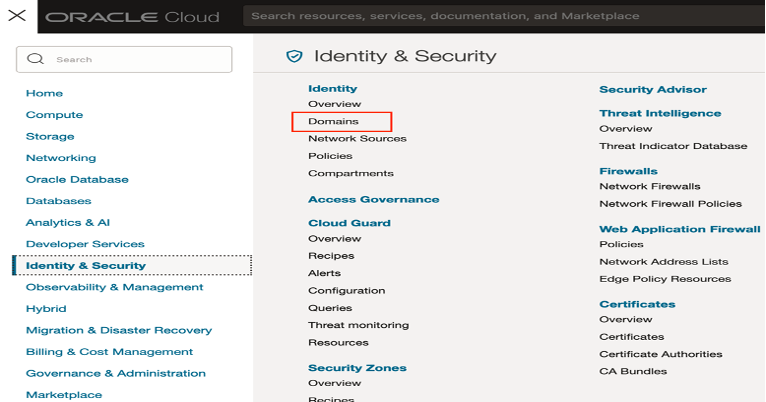

Tarefa 1: Registrar um Aplicativo Confidencial no Domínio IAM do OCI

Registraremos um aplicativo confidencial no respectivo domínio do OCI IAM. Usando este aplicativo confidencial, usaremos o fluxo de código de autorização OAuth 2.0 para obter tokens de acesso.

-

Faça log-in na Console do OCI, vá para Identidade e Segurança e clique em Domínios.

-

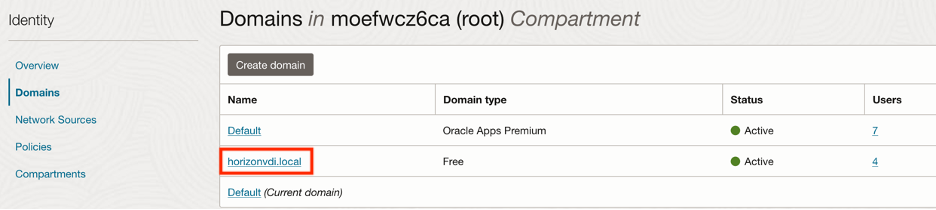

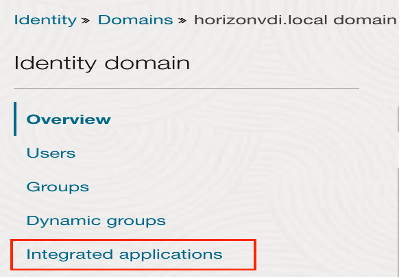

Selecione seu domínio.

-

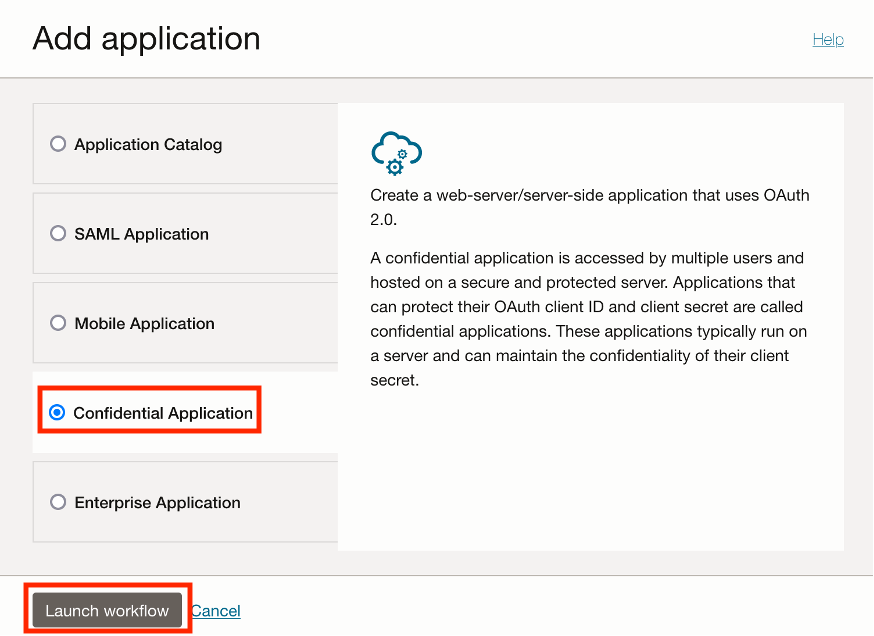

Clique em Aplicativos Integrados, selecione Aplicativo confidencial que é usado para OAuth e clique em Iniciar Workflow.

-

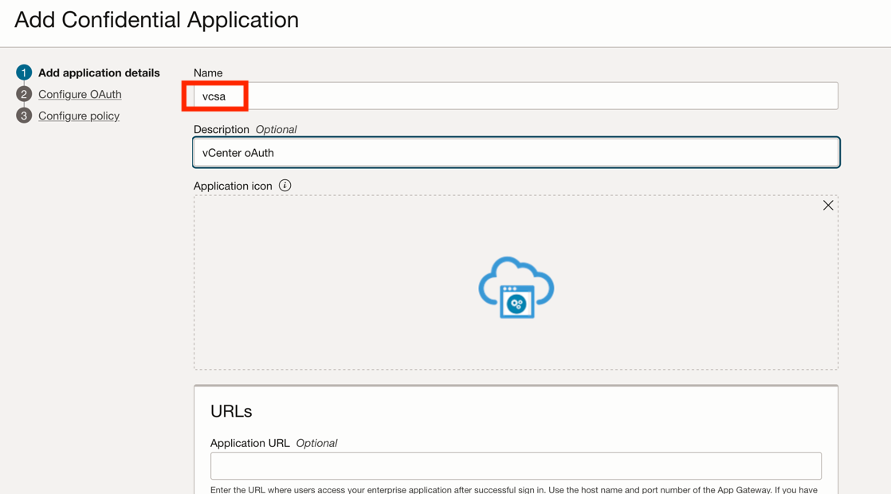

Informe o Nome do seu aplicativo e clique em Próximo.

-

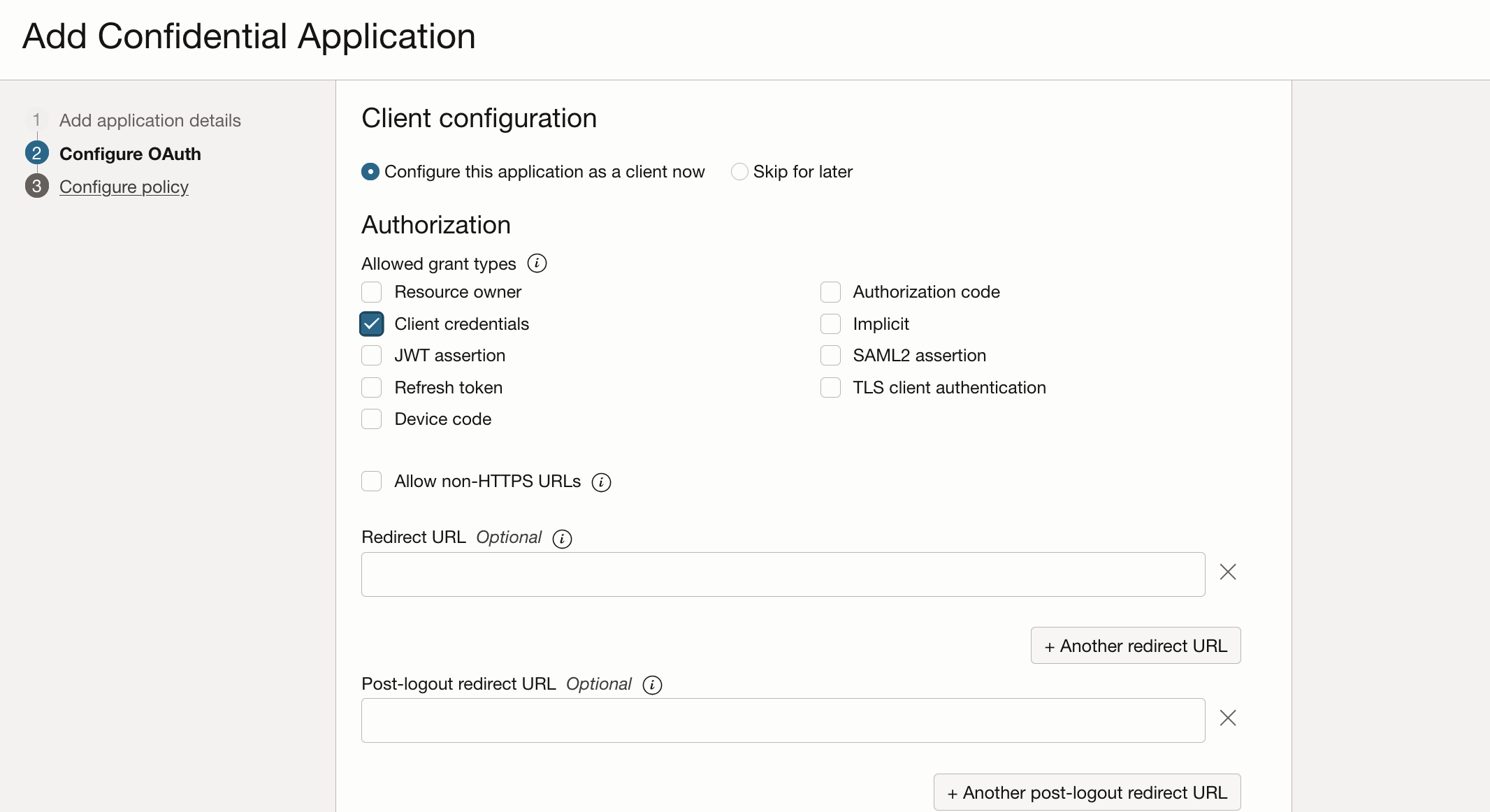

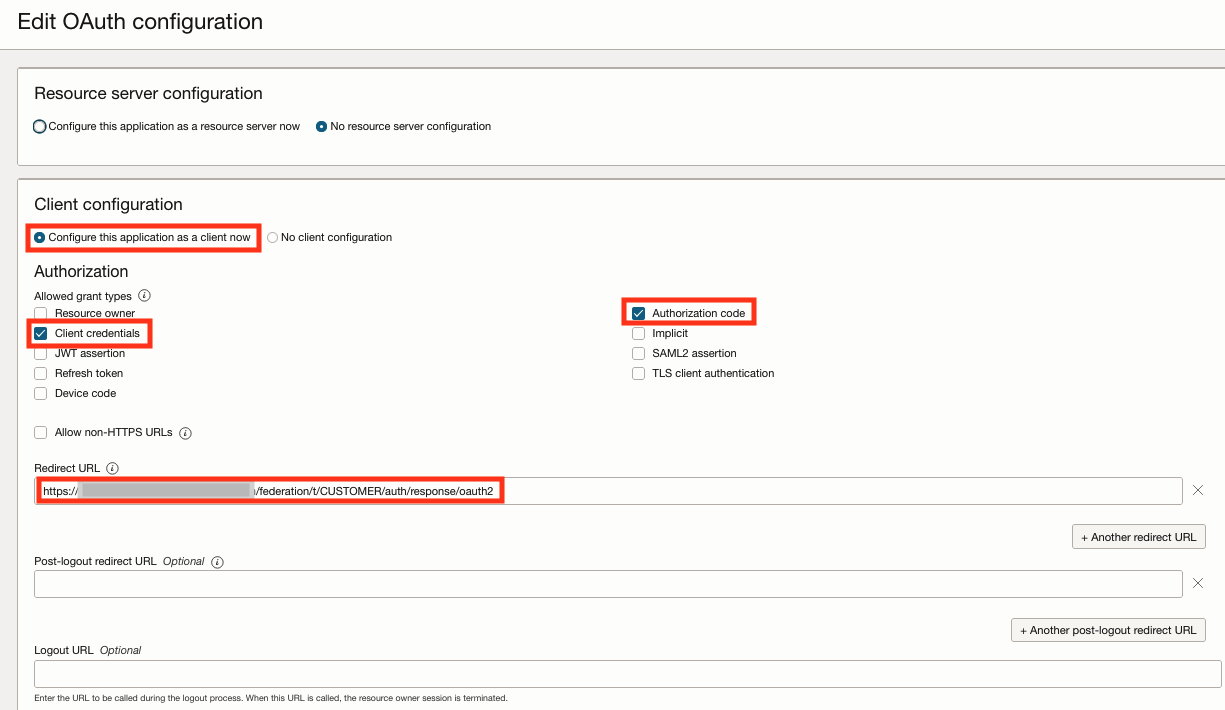

Na seção Configuração do cliente, selecione Credenciais do cliente.

Observação: salve o aplicativo sem ativar o Código de Autorização e o URL de Redirecionamento. Atualize o aplicativo novamente após obter o URL de Redirecionamento da Tarefa 2. Veja a seguir

-

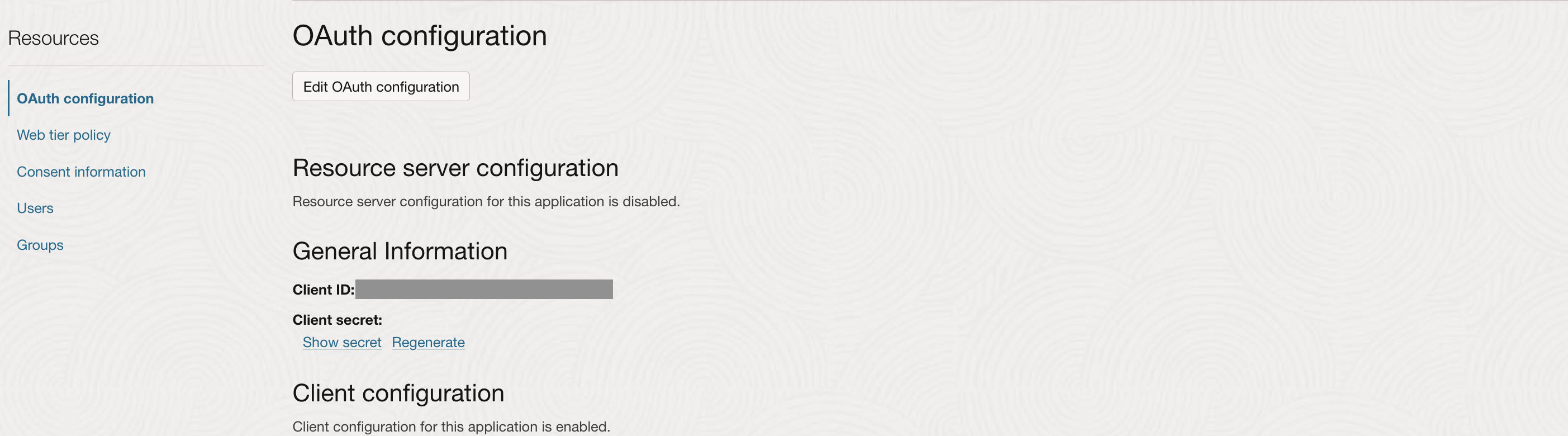

Conclua o fluxo de trabalho do aplicativo e ative-o. Copie o ID do Cliente e o Segredo do Cliente.

-

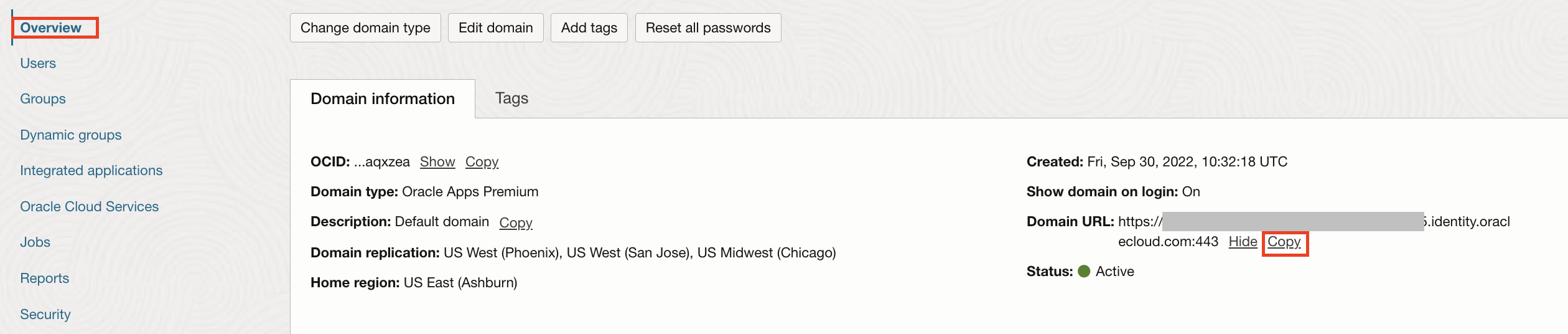

Copie o URL do Domínio da página Informações do Domínio.

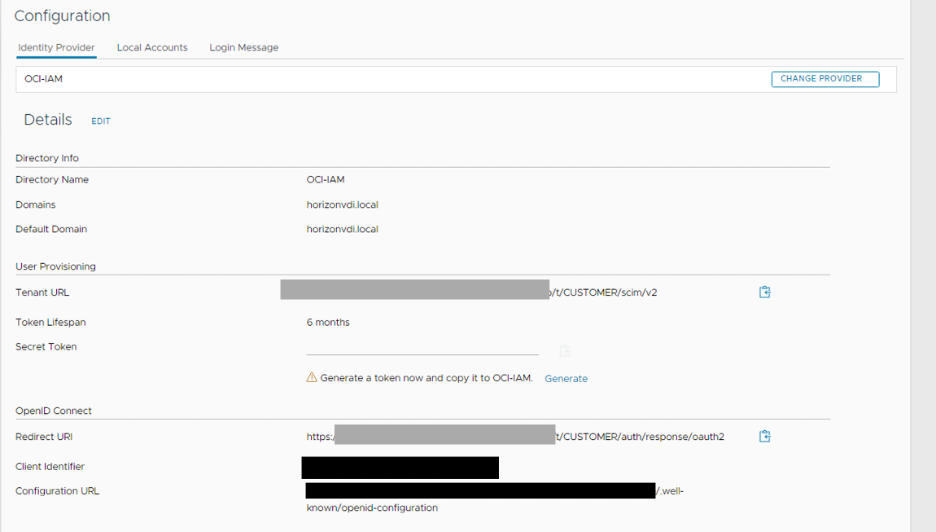

Tarefa 2: Configurar o Provedor de Identidades (IdP) no Servidor vCenter e Fazer Download do Certificado VCenter

Vamos integrar o vCenter Server ao OCI IAM para ativar o SSO para usuários. Nesta tarefa, configure um IdP no VCSA. Depois que o IdP for configurado, precisaremos fazer download do certificado vCenter a ser usado na configuração IdP para estabelecer confiança entre vCenter e o Gateway de API do OCI.

-

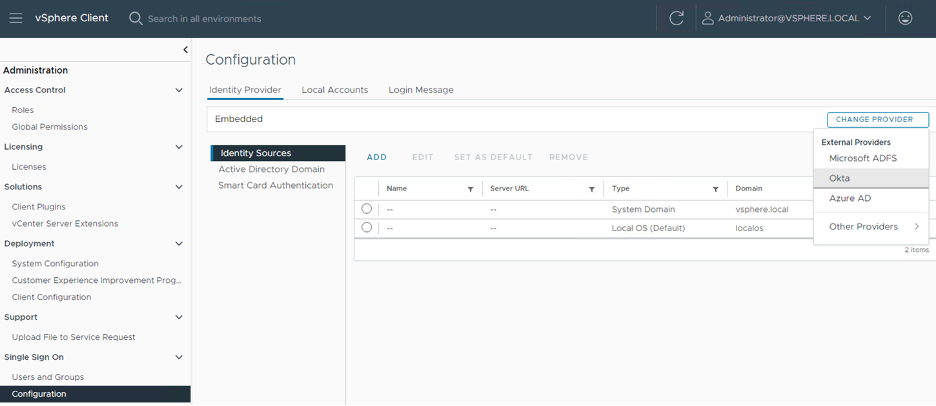

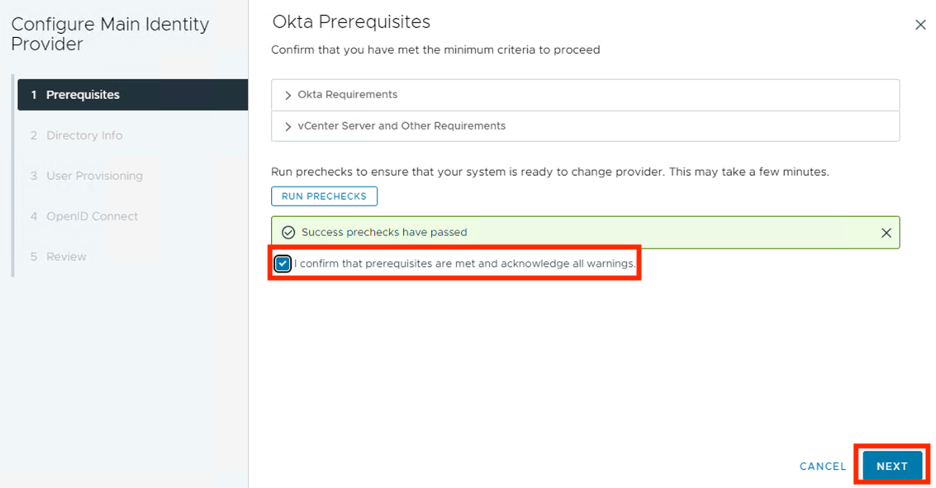

Faça log-in como administrador no Servidor vCenter e navegue até Home, Administração, Sign-on Único, Configuração, Provedor de Identidades, Origens de Identidades. No menu suspenso, selecione Okta para Alterar Provedor.

Observação: Usaremos o modelo IdP do Okta, mas ele será modificado com os detalhes do OCI IAM.

-

Confirme se os pré-requisitos foram atendidos e selecione Próximo.

-

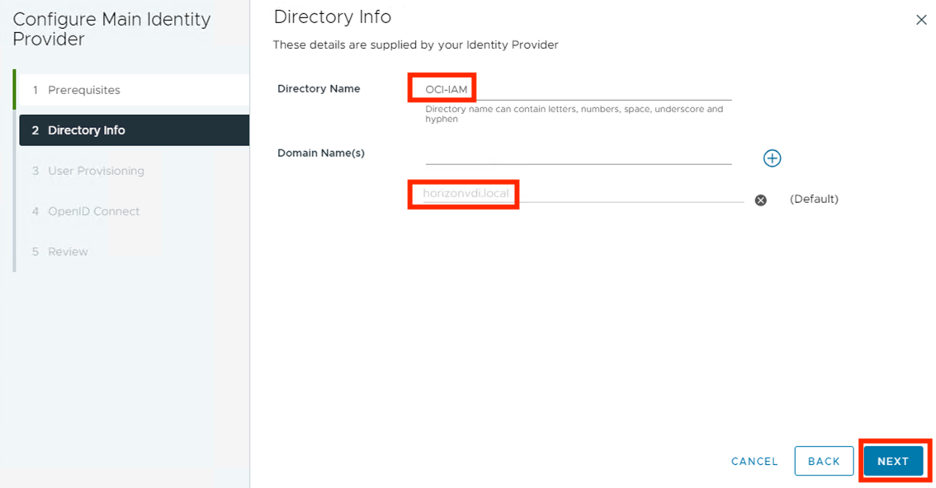

Digite um Nome do Diretório, Nome(s) do Domínio e clique em Próximo.

-

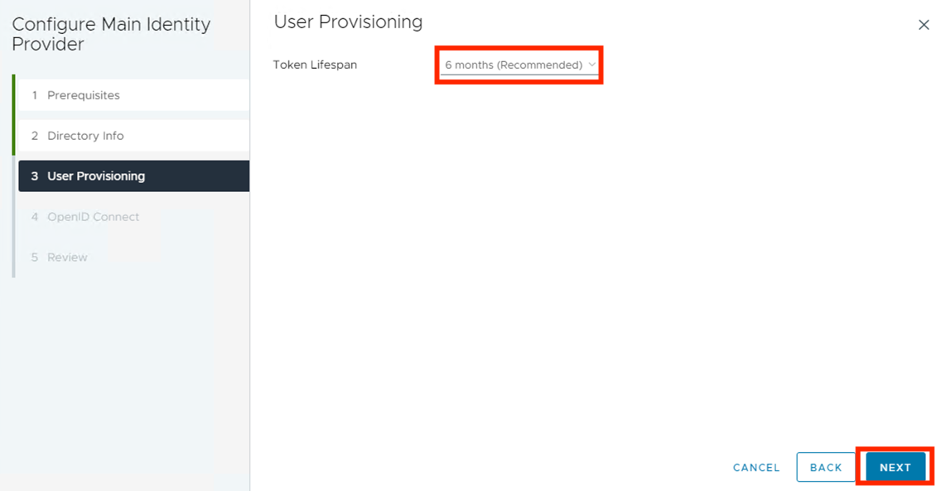

Selecione um valor Tempo de Vida do Token no menu drop-down e clique em Próximo.

-

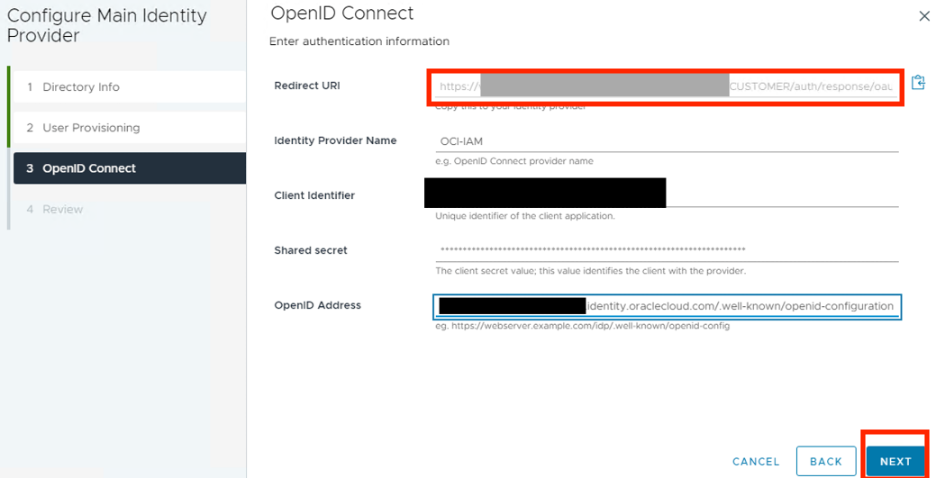

Na seção OpenID Connect, copie o URI de Redirecionamento, digite um Nome do Provedor de Identidades, um Identificador do Cliente e um Segredo copiados na Tarefa 1.

No Endereço OpenID, use o URL do Domínio copiado na Tarefa 1 e anexe-o a

/.well-known/openid-configuration. Clique em Próximo depois que os detalhes forem salvos.Observação: Anote o URI de Redirecionamento e atualize o aplicativo confidencial no OCI IAM, conforme mencionado na Etapa 5 da Tarefa 1.

-

Clique em Finalizar após verificar a seção de detalhes do Provedor de Identidades.

-

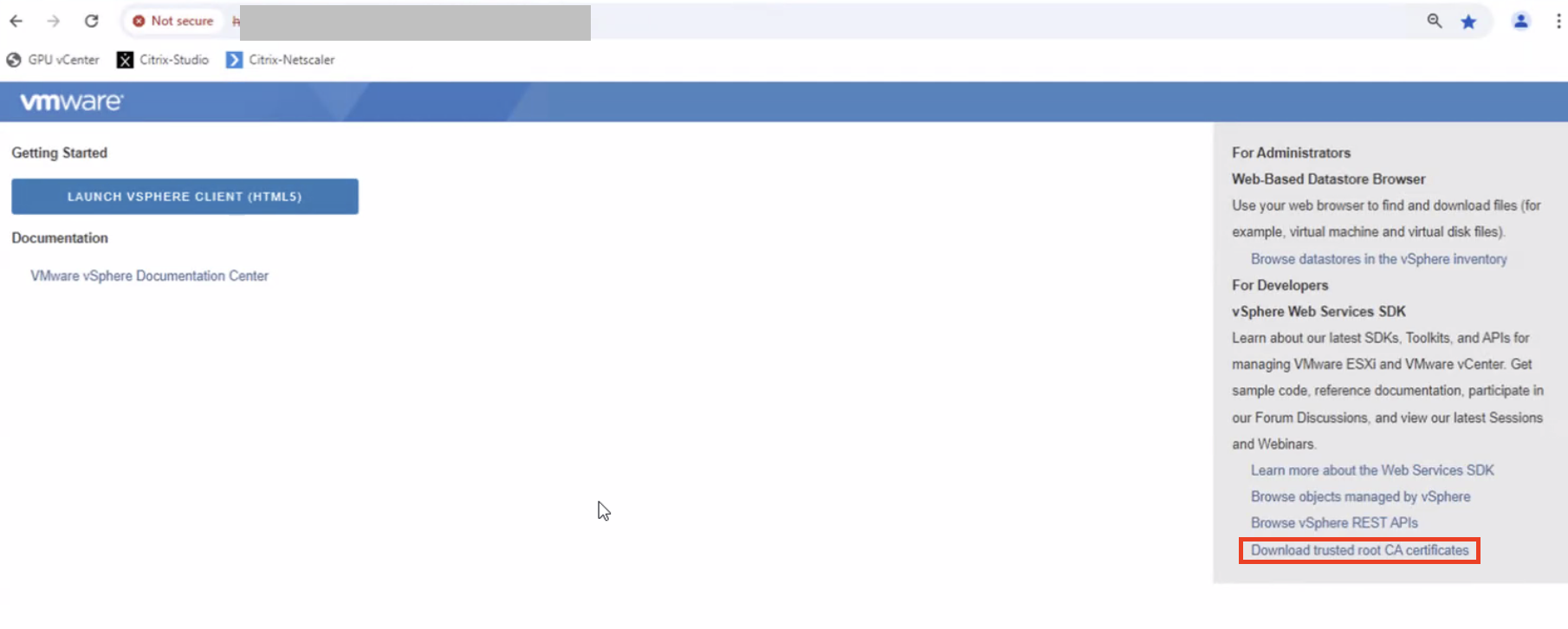

Clique em Fazer download do certificado da CA raiz confiável para fazer download do seu certificado da CA raiz confiável em vCenter.

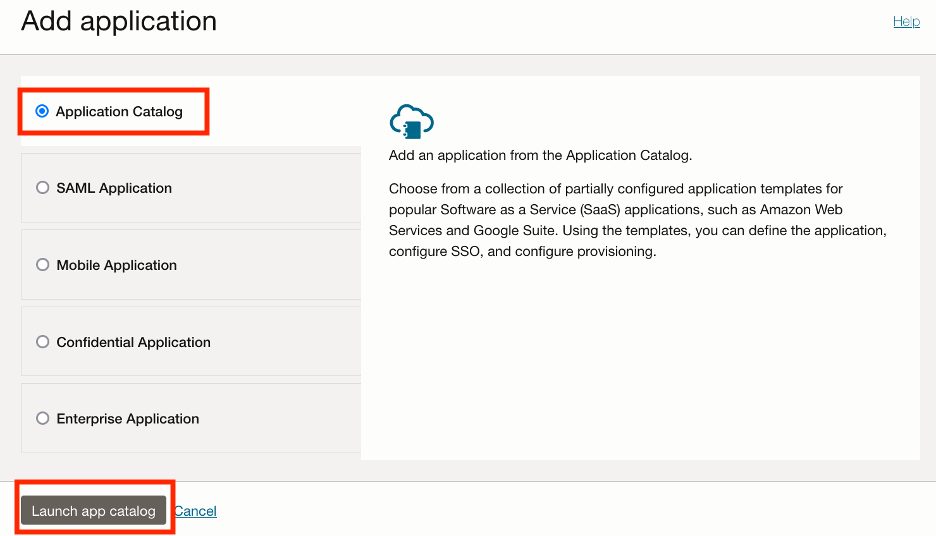

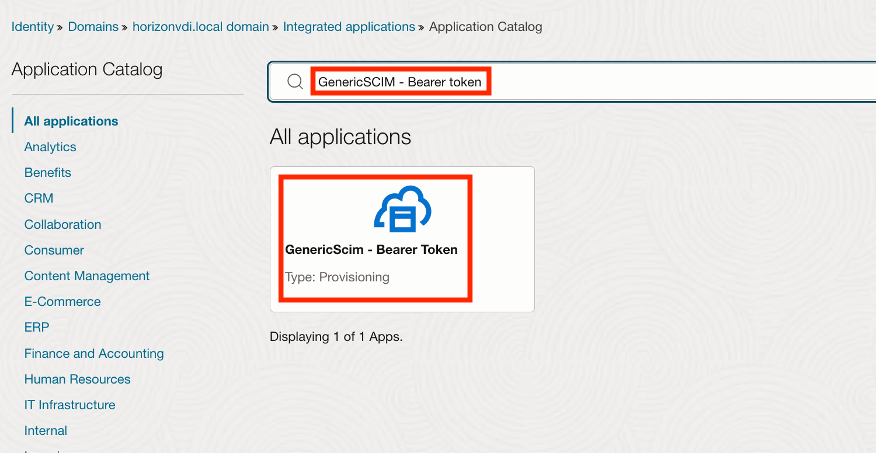

Tarefa 3: Criar Aplicativo SCIM no OCI IAM

Nesta tarefa, criaremos um aplicativo SCIM 2.0 no OCI IAM que nos permitirá especificar quais usuários do OCI IAM devem ser enviados para o Servidor vCenter.

-

Faça log-in na console do OCI, navegue até Identidade e Segurança, selecione seu Domínio e navegue até Aplicativos Integrados e selecione Catálogo de Aplicativos para adicionar um novo aplicativo.

-

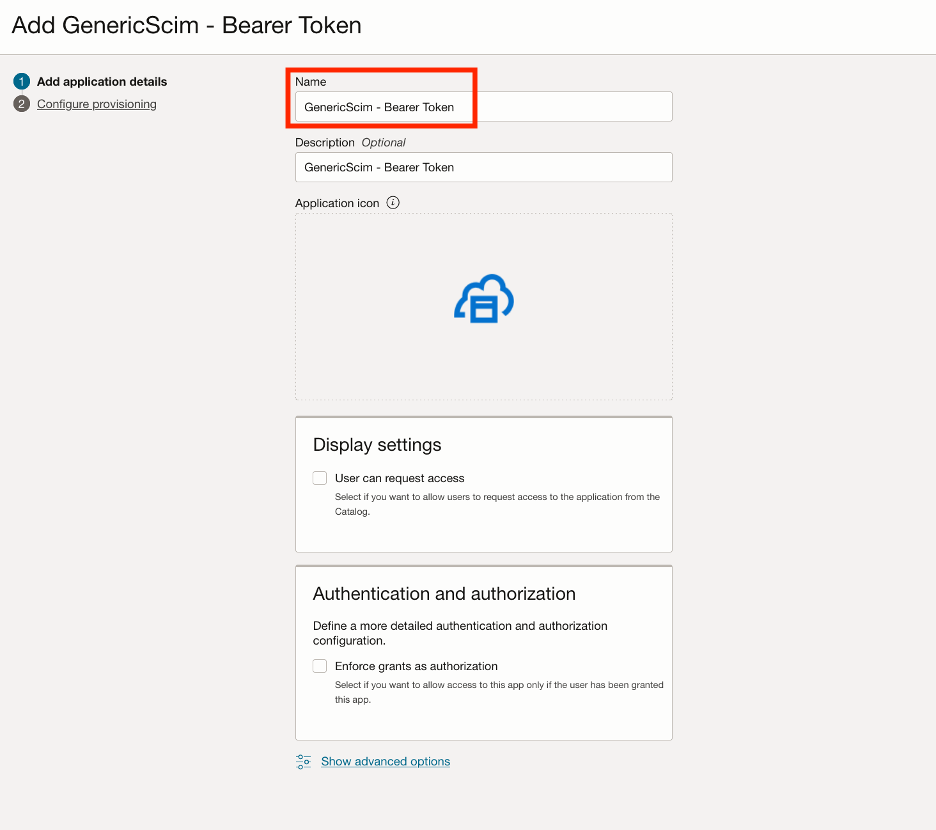

Digite GenericSCIM - Bearer Token na barra de pesquisa e selecione o bloco.

-

Informe um Nome para o aplicativo e clique em Próximo.

-

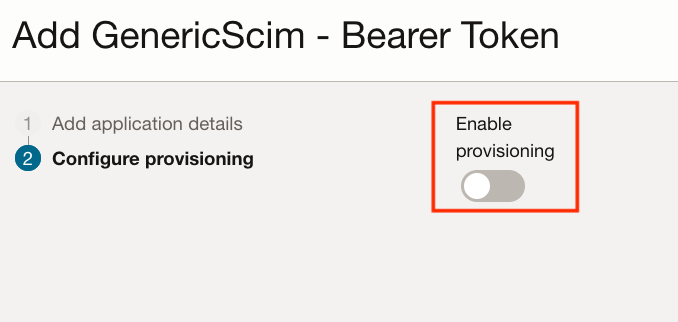

Selecione Ativar Provisionamento.

-

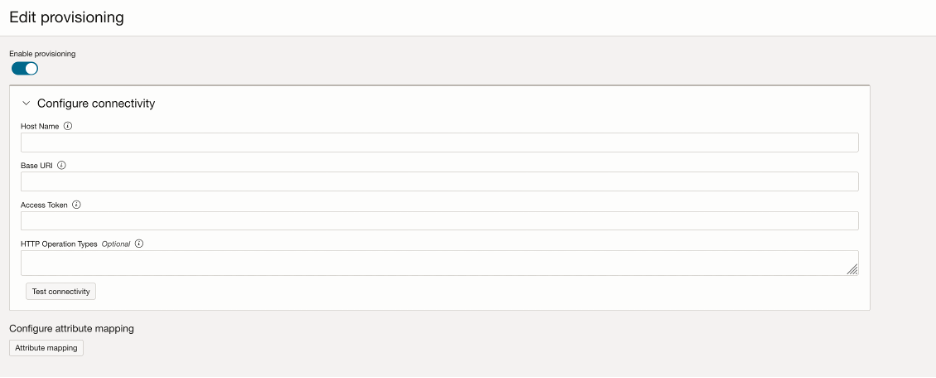

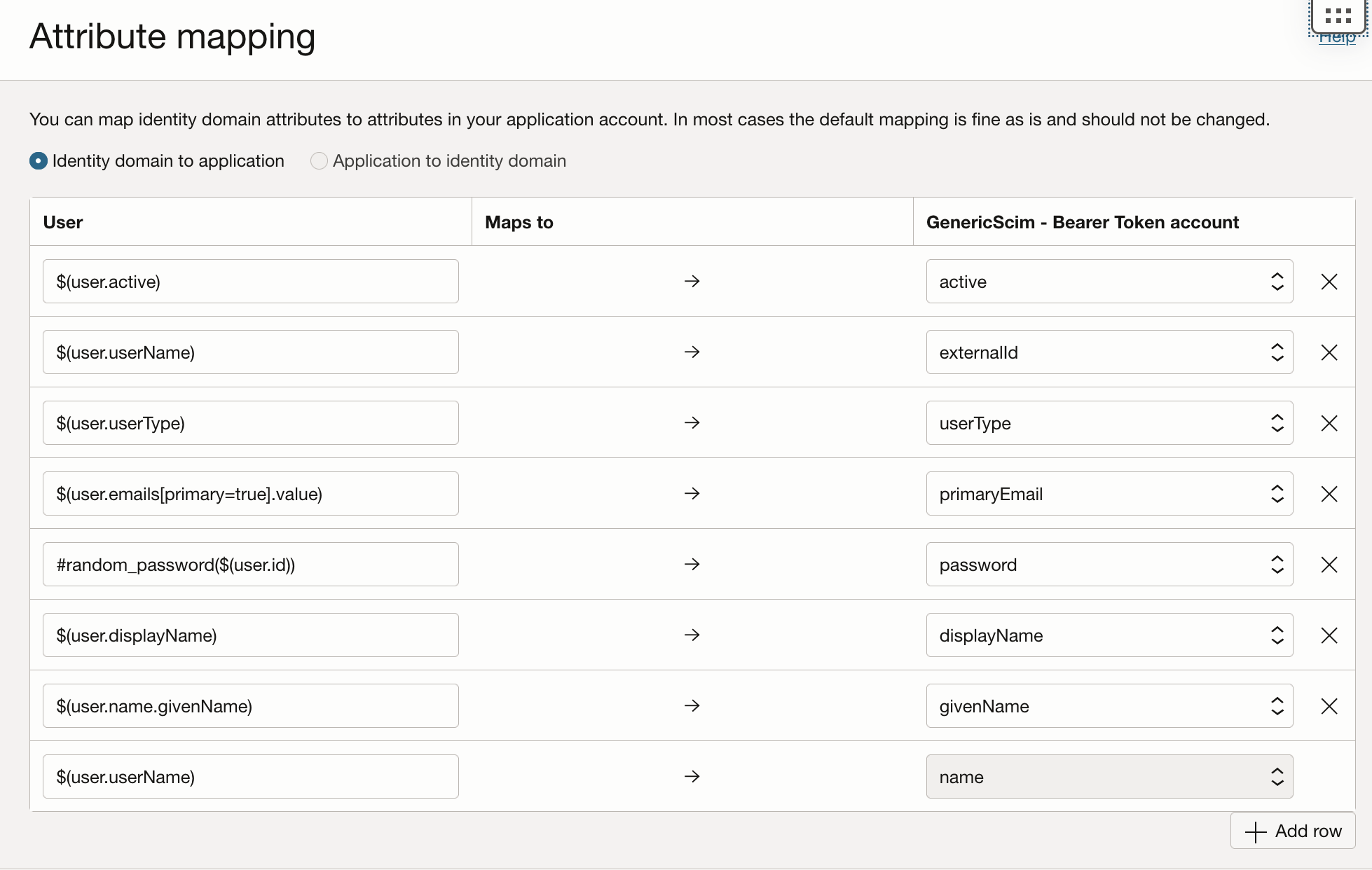

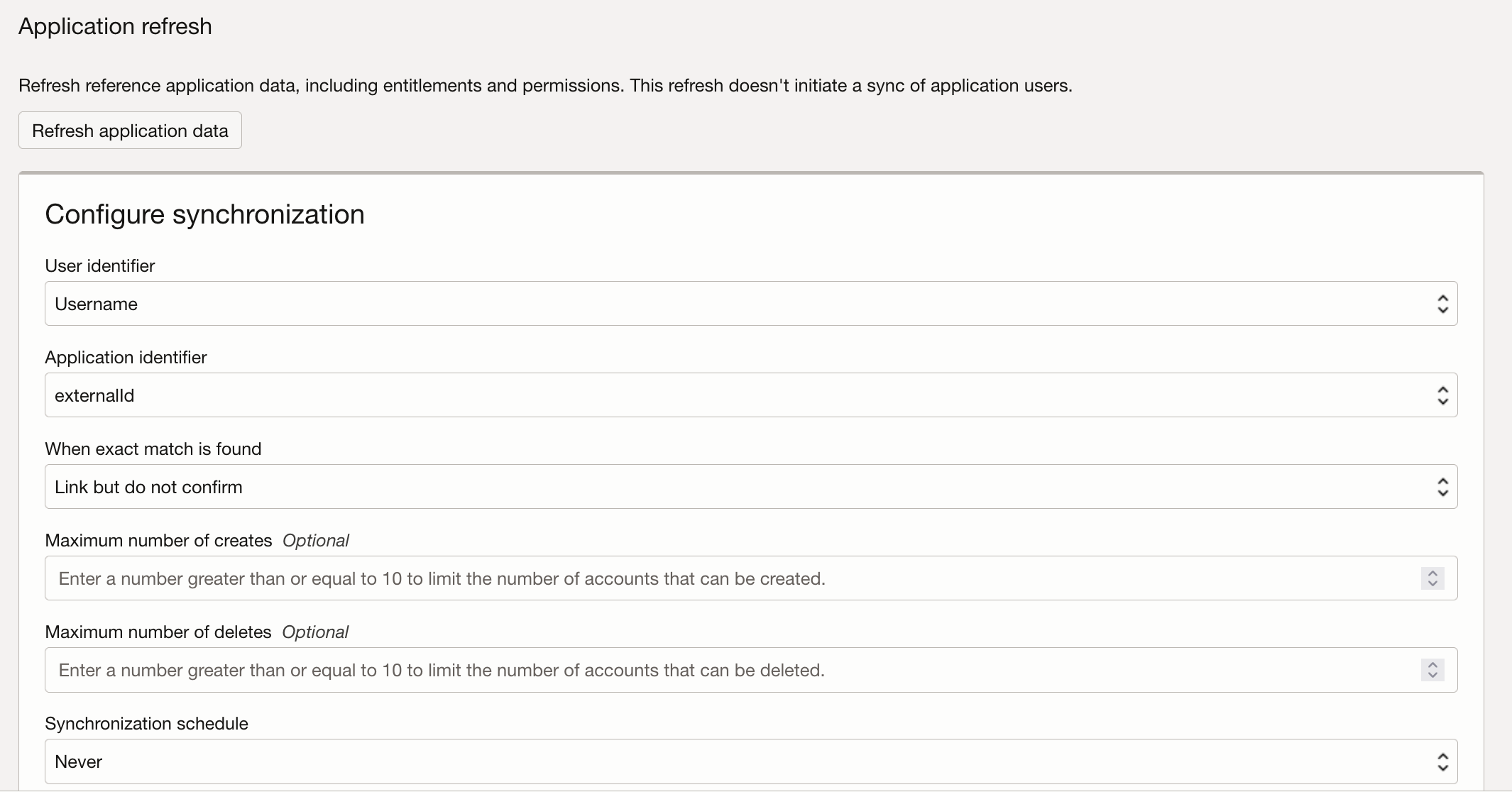

Como o URL vCenter não é um URL público, o OCI IAM não poderá acessar APIs SCIM vCenter. Para expor a API SCIM vCenter, configuraremos o Gateway de API do OCI público e adicionaremos rotas de API SCIM vCenter. Deixe em branco os detalhes de provisionamento de Configurar conectividade por enquanto e conclua a seção Mapeamento de atributos.

Observação:

- Por padrão, user.id é mapeado com externalId. Substitua

user.idpor$(user.userName). - A seção Provisionamento é atualizada na Tarefa 6.

Conforme mencionado nos pré-requisitos, o OCI IAM precisa ter o valor Nome do Usuário no formato sAMAccountName (não no formato de e-mail ou UPN) porque quando o processo de provisionamento SCIM no OCI IAM cria contas de usuário em vCenter, o sAMAccountName do usuário (por exemplo,

jdoe) é usado como o identificador principal. Consulte o mapeamento de atributo de amostra a seguir.

- Por padrão, user.id é mapeado com externalId. Substitua

-

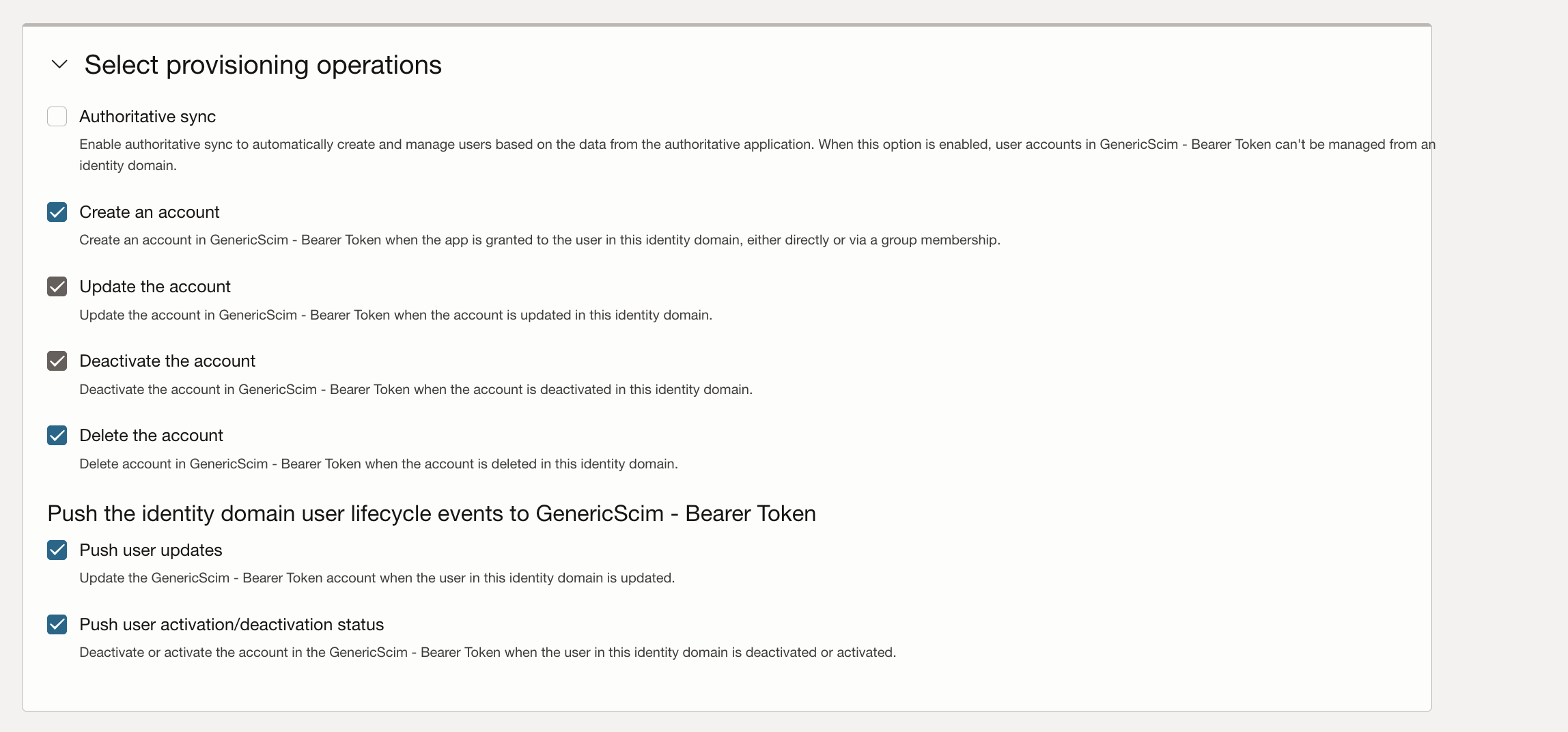

Na seção Selecionar operação de provisionamento, selecione Criar uma conta, Excluir a conta, Enviar atualizações do usuário, Enviar status de ativação/desativação do usuário, ativar Ativar Sincronização e usar a configuração padrão.

Tarefa 4: Criar um Pacote de CAs

Para estabelecer uma conectividade confiável entre o OCI API Gateway e o VCenter, precisamos fornecer certificados de CA raiz confiáveis VCenter no gateway de API do OCI.

-

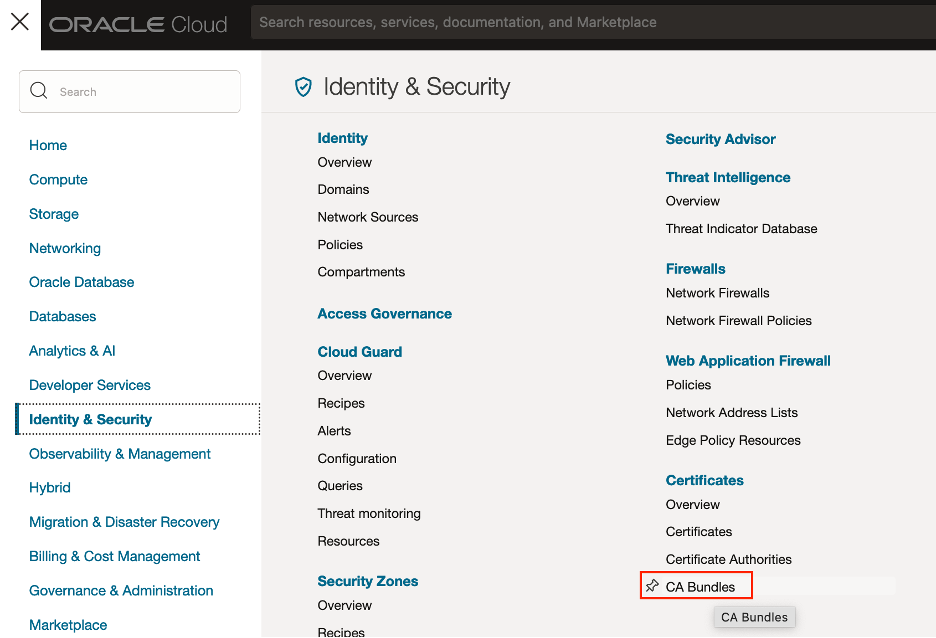

Faça log-in na console do OCI, navegue até Identidade e Segurança, Certificados e Pacotes de CA.

-

Na página Criar Pacote de CAs, selecione um compartimento apropriado e forneça um Nome válido para seu pacote e cole o conteúdo do certificado baixado na Tarefa 2.

Tarefa 5: Configurar o Gateway de API do OCI

Para permitir que o OCI IAM alcance com segurança as APIs SCIM vCenter, que não são expostas à internet, um Gateway de API do OCI atua como proxy, garantindo uma comunicação perfeita e segura entre o OCI IAM e as APIs SCIM vCenter.

-

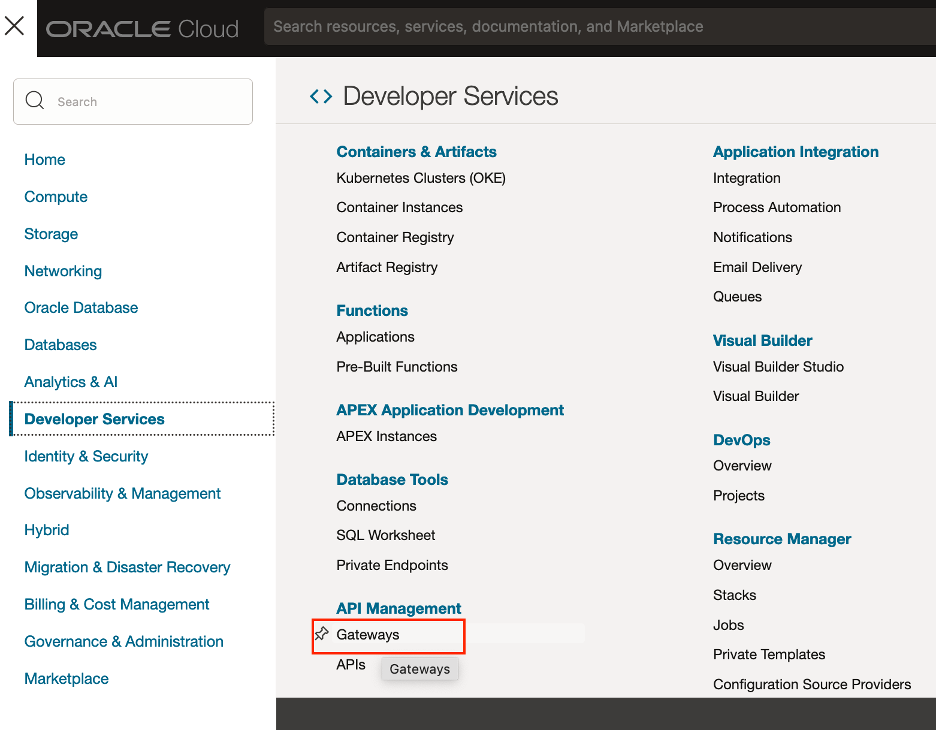

Faça log-in na console do OCI, navegue até Developer Services, API Management e Gateways.

-

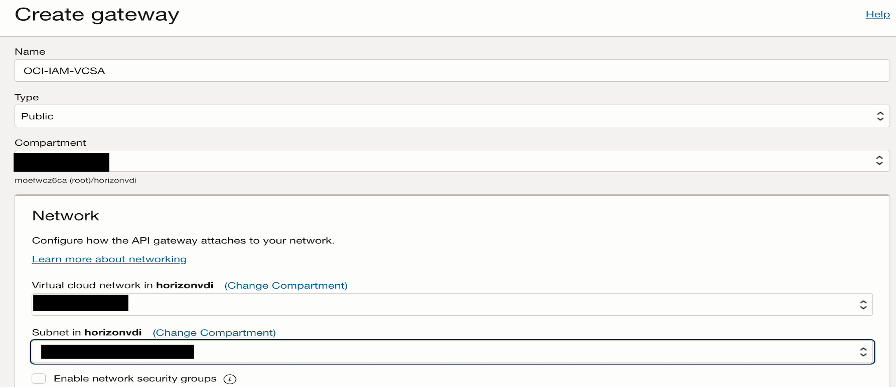

Na página Criar gateway, digite um Nome apropriado, selecione uma Rede virtual na nuvem desejada e uma Sub-rede pública. Use o certificado padrão e clique em Finalizar. Aguarde até que o gateway seja implantado completamente.

-

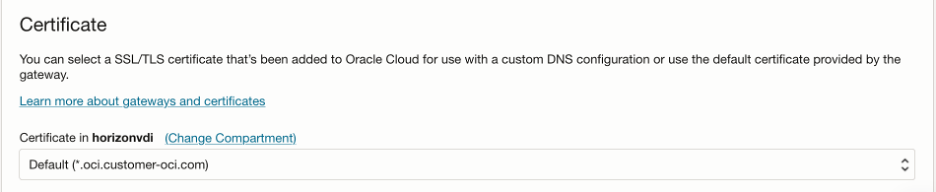

Clique em Adicionar autoridades de certificação para adicionar o pacote de CAs criado na Tarefa 4.

-

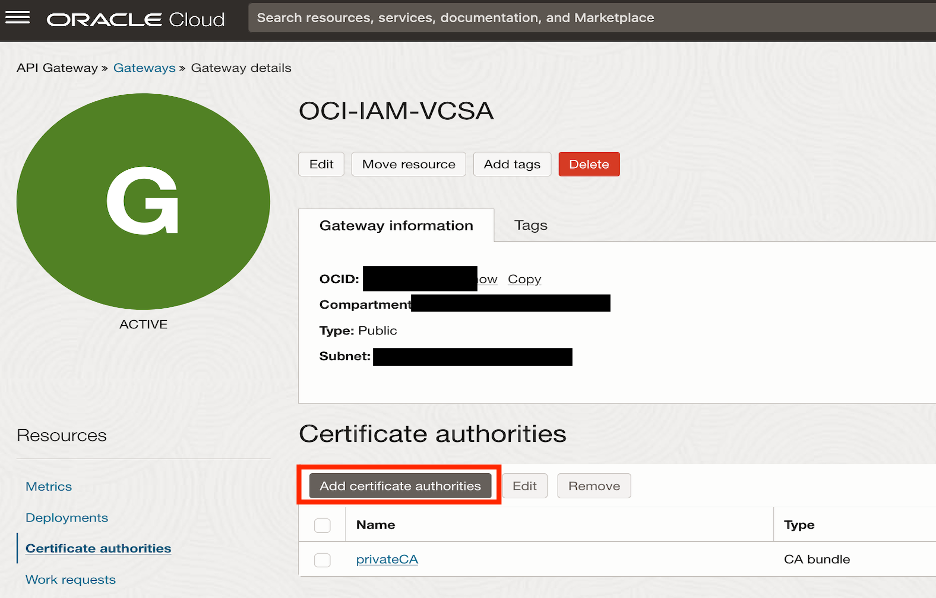

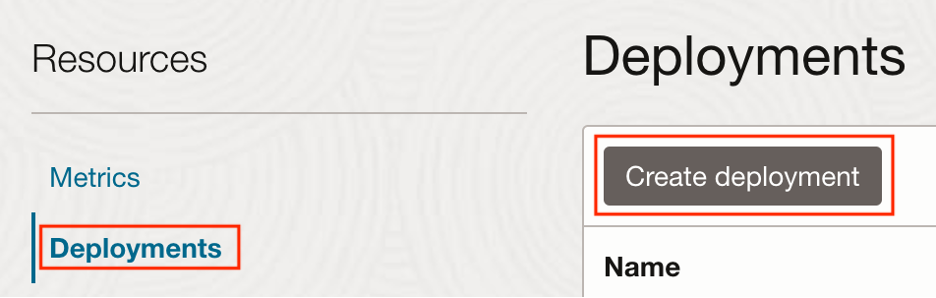

Clique em Implantações e Criar Implantação.

-

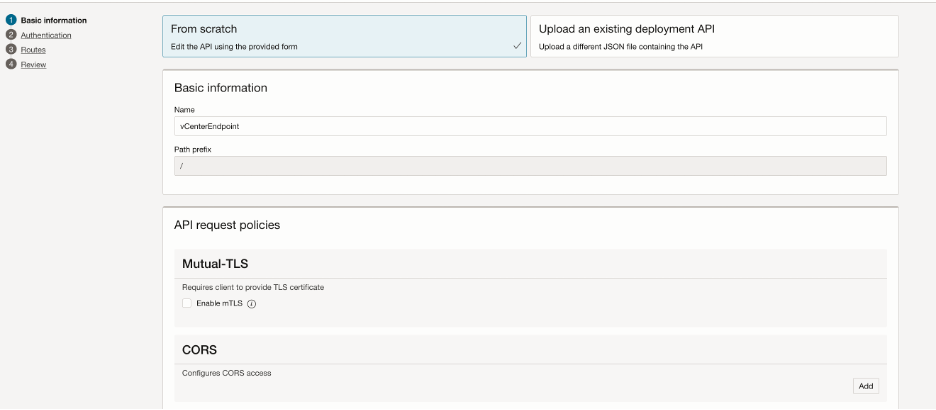

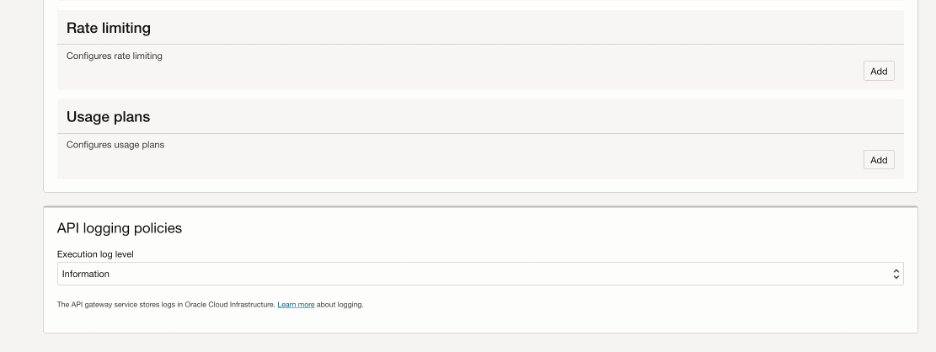

Na seção Informações Básicas, especifique as seguintes informações.

- Nome: Informe um nome válido.

- Prefixo do caminho: Informe

/. - Nível de log de execução: Selecione Informações.

-

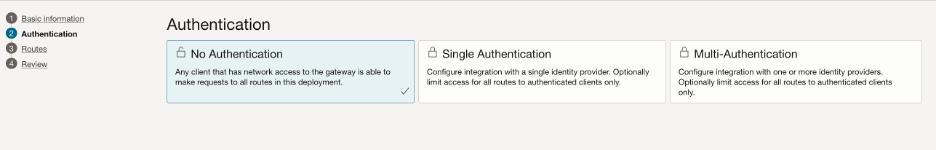

Selecione Sem Autenticação.

-

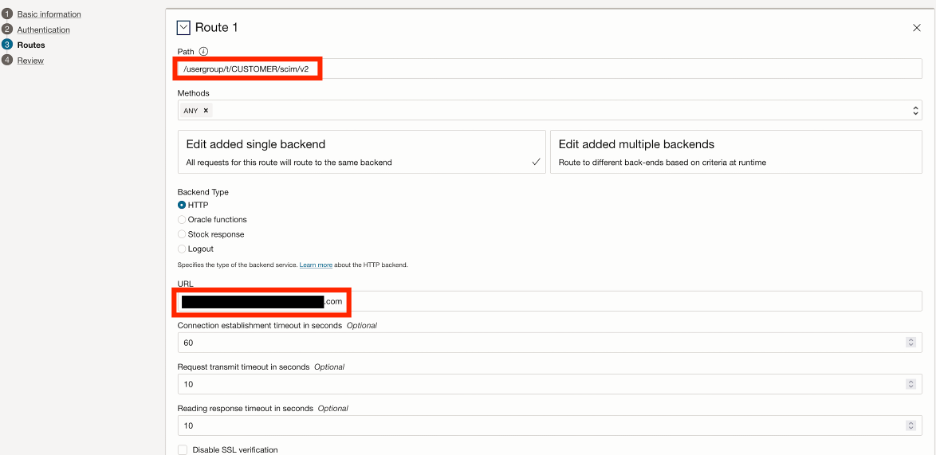

Na seção Rotas, adicione os pontos finais apropriados da API SCIM vCenter como rotas diferentes (Rota 1, Rota 2, Rota 3, Rota 4 e Rota 5) e clique em Próximo.

-

Rota 1: Caminho como

/usergroup/t/CUSTOMER/scim/v2, URL comohttps://<VSCA URL>

-

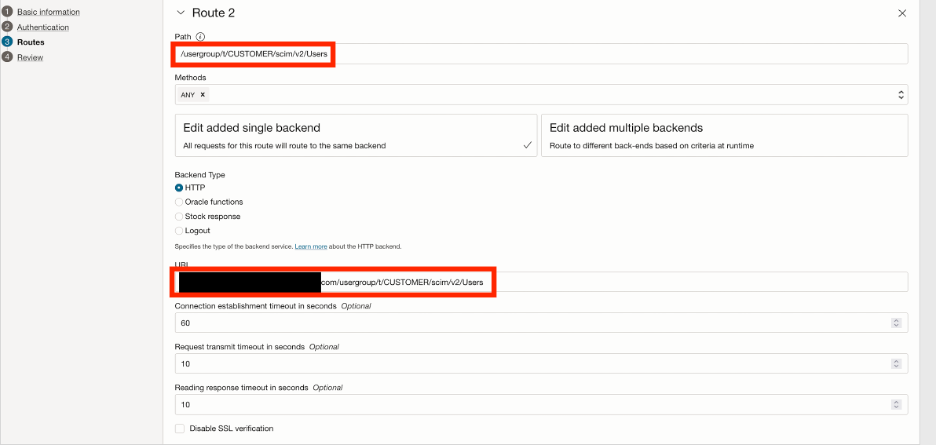

Rota 2: Caminho como

/usergroup/t/CUSTOMER/scim/v2/Users, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users

-

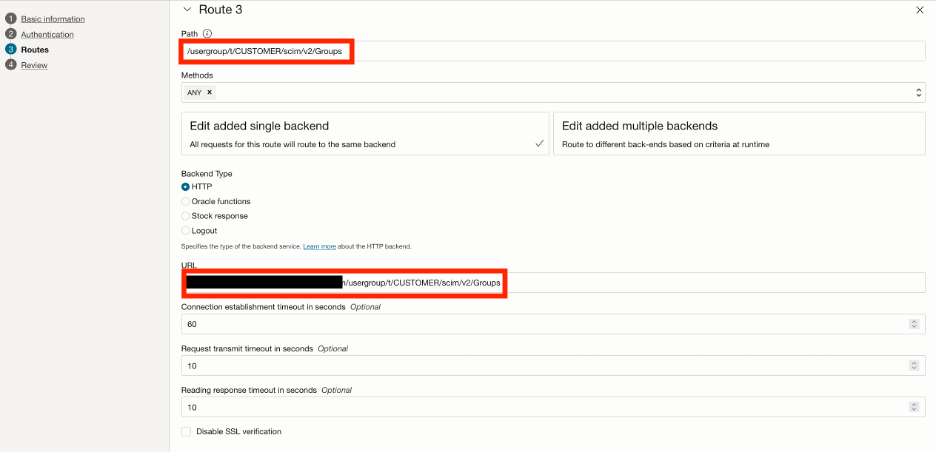

Rota 3: Caminho como

/usergroup/t/CUSTOMER/scim/v2/Groups, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups

-

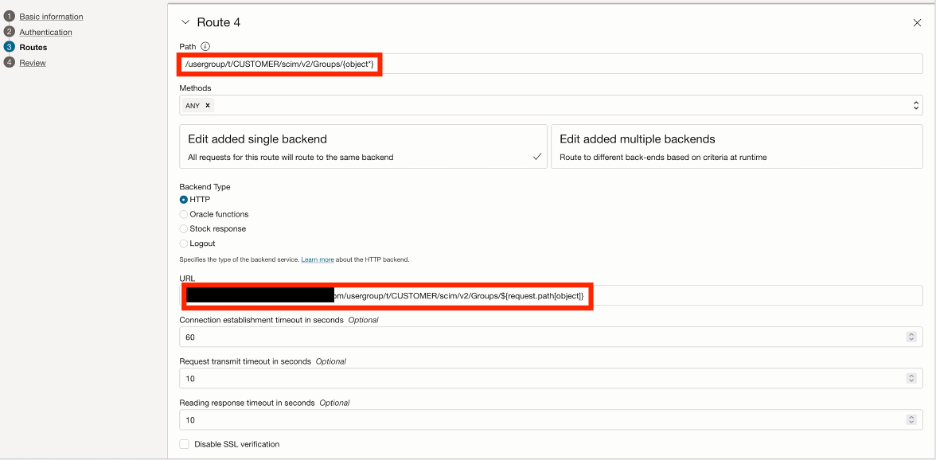

Rota 4: Caminho como

/usergroup/t/CUSTOMER/scim/v2/Groups/{object*}, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Groups/${request.path[object]}

-

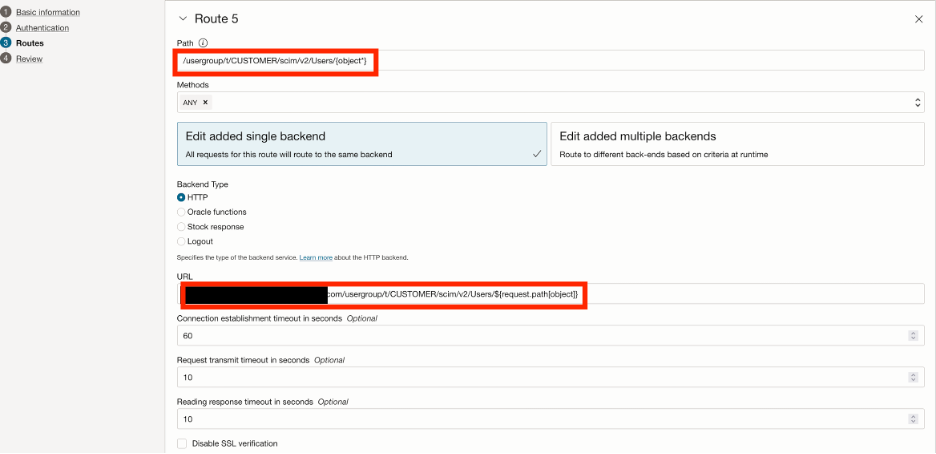

Rota 5: Caminho como

/usergroup/t/CUSTOMER/scim/v2/Users/{object*}, URL comohttps://<VSCA URL>/usergroup/t/CUSTOMER/scim/v2/Users/${request.path[object]}

-

-

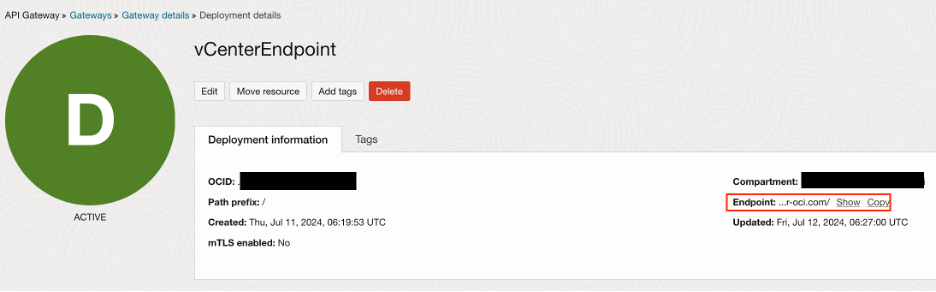

Aguarde a conclusão da implantação e copie o URL do Ponto Final.

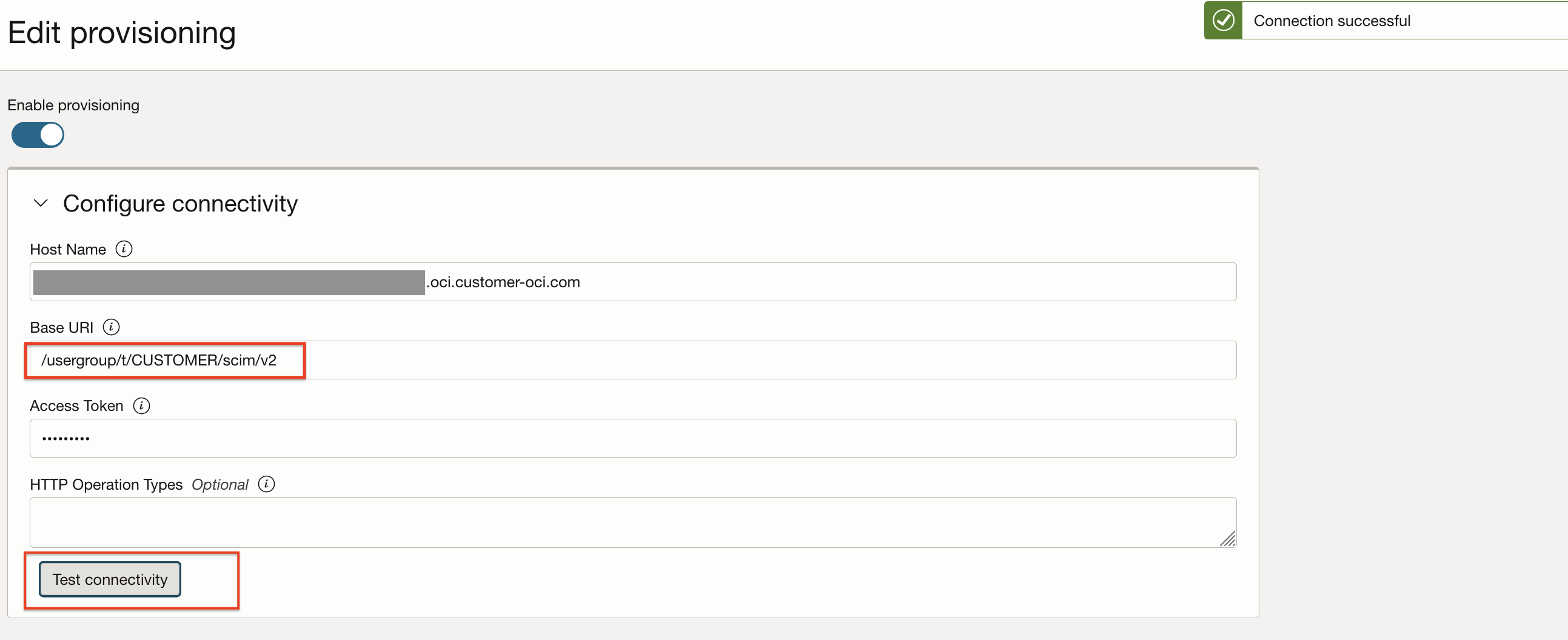

Tarefa 6: Atualizar o Aplicativo SCIM no OCI IAM

-

Faça log-in na console do OCI, navegue até Identidade e Segurança, selecione seu Domínio e navegue até Aplicativos Integrados, selecione seu aplicativo genérico de token ao portador SCIM, cole o URL do ponto final de implantação do Gateway de API do OCI.

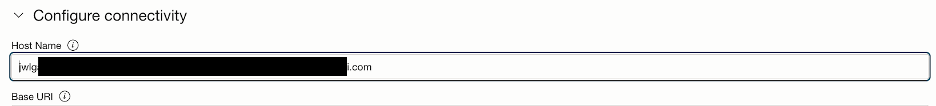

Observação: Certifique-se de que somente o Nome do Host seja usado.

-

Informe o URI Base.

-

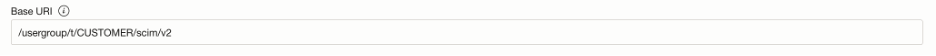

Adicione o token de acesso vCenter. Para isso, você precisa Fazer Login no Servidor vCenter, selecionar a configuração vCenter, gerar e copiar o token.

-

Cole o token de acesso no aplicativo SCIM e clique em Testar conectividade.

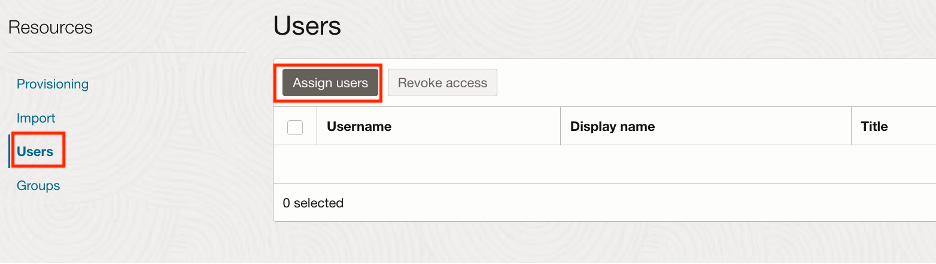

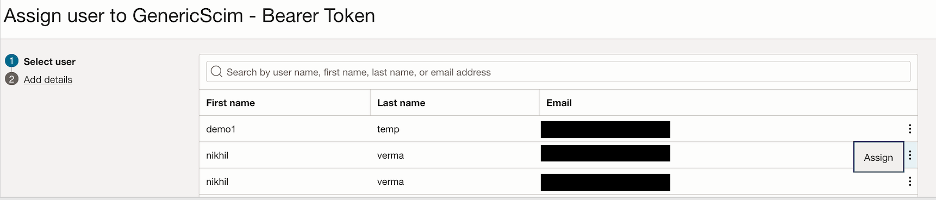

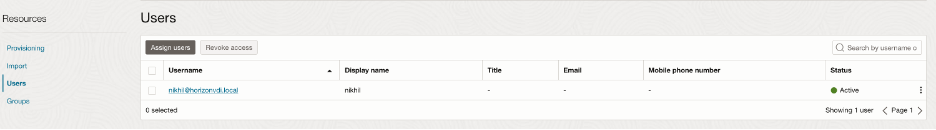

Tarefa 7: Sincronizar usuários do OCI IAM com o vCenter

Para especificar quais usuários do OCI IAM devem ser enviados para o Servidor vCenter, designaremos esses usuários ao aplicativo SCIM.

-

Faça log-in na console do OCI, navegue até Identidade e Segurança, selecione seu Domínio e navegue até Aplicativos Integrados, selecione seu Aplicativo SCIM, clique em Usuário e Designar Usuários.

-

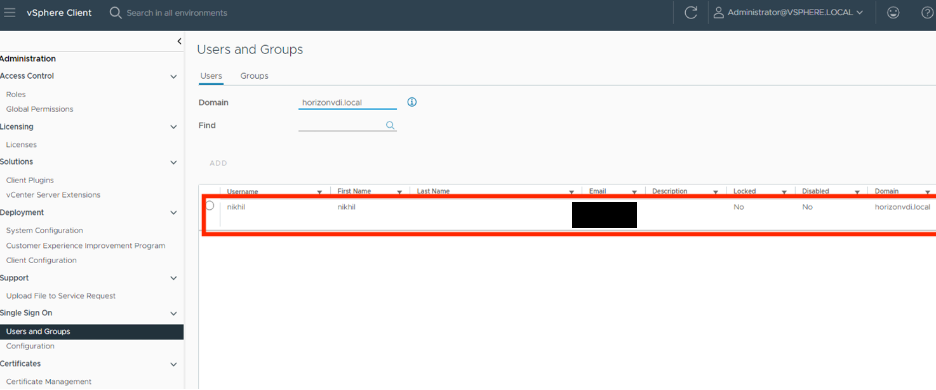

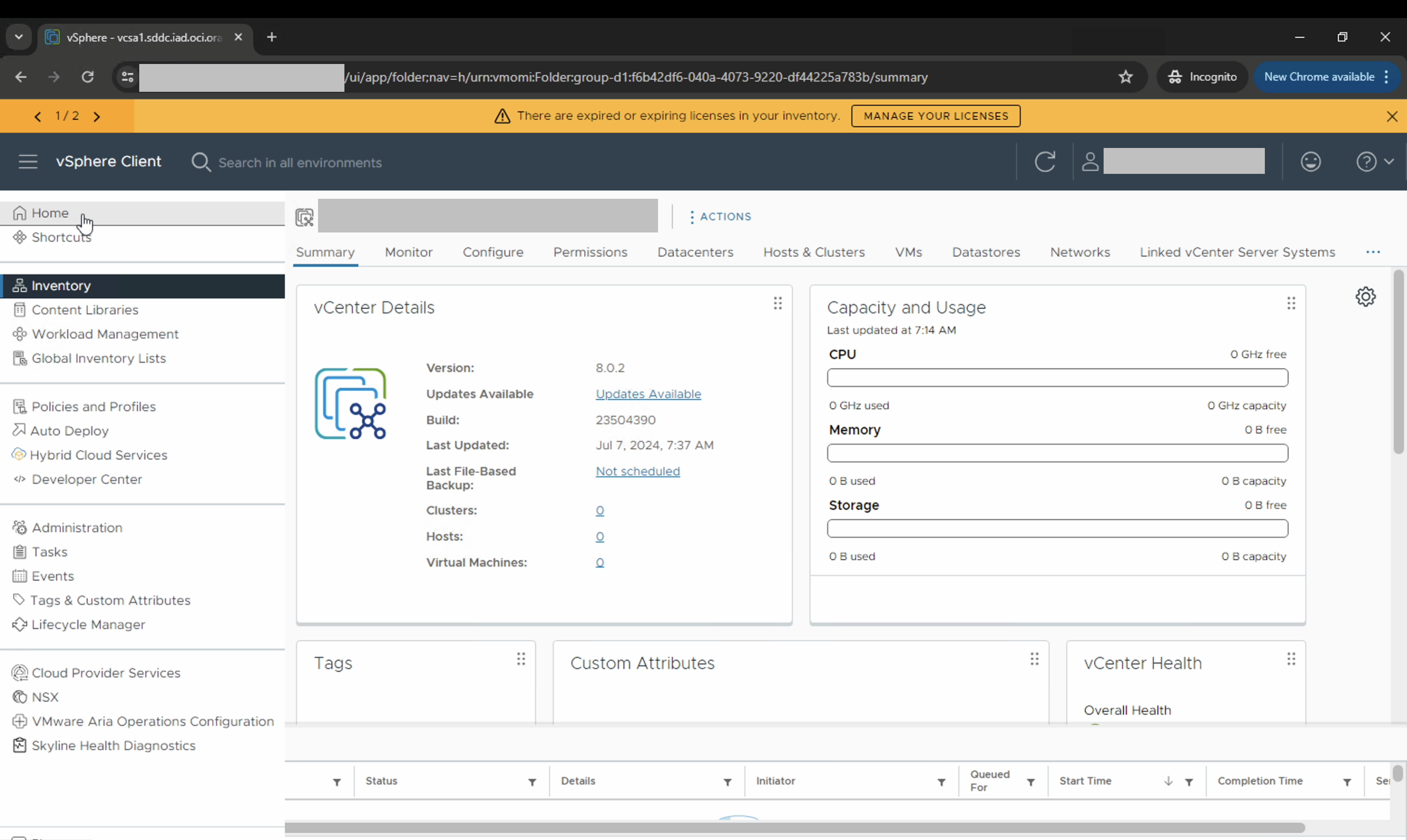

Agora valide em vCenter para os usuários enviados e designe permissões apropriadas. Faça log-in no Servidor vCenter, selecione a configuração vCenter, clique em Usuário e Grupos no Sign-on Único, selecione seu Domínio adicionado e valide usuários.

Tarefa 8: Testando

-

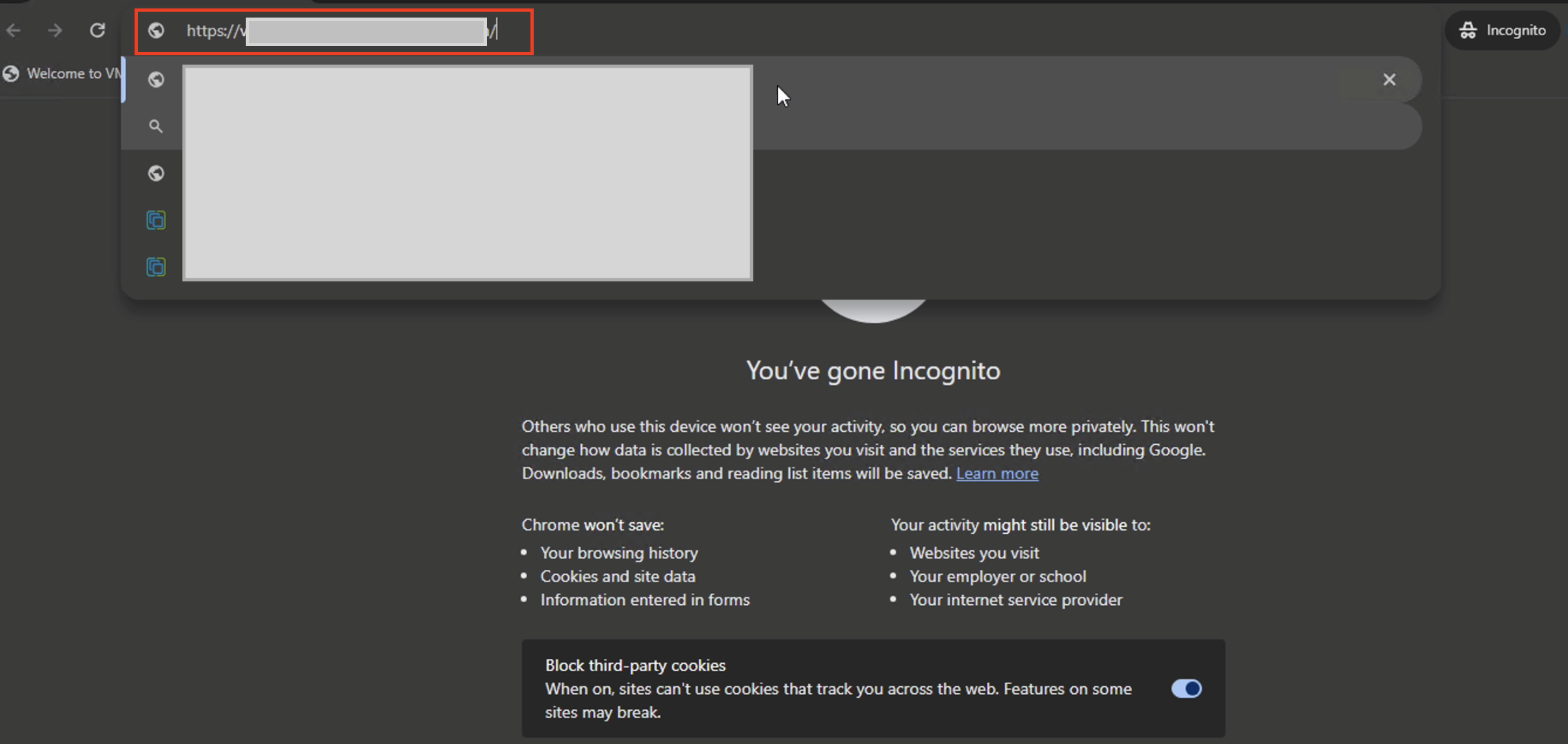

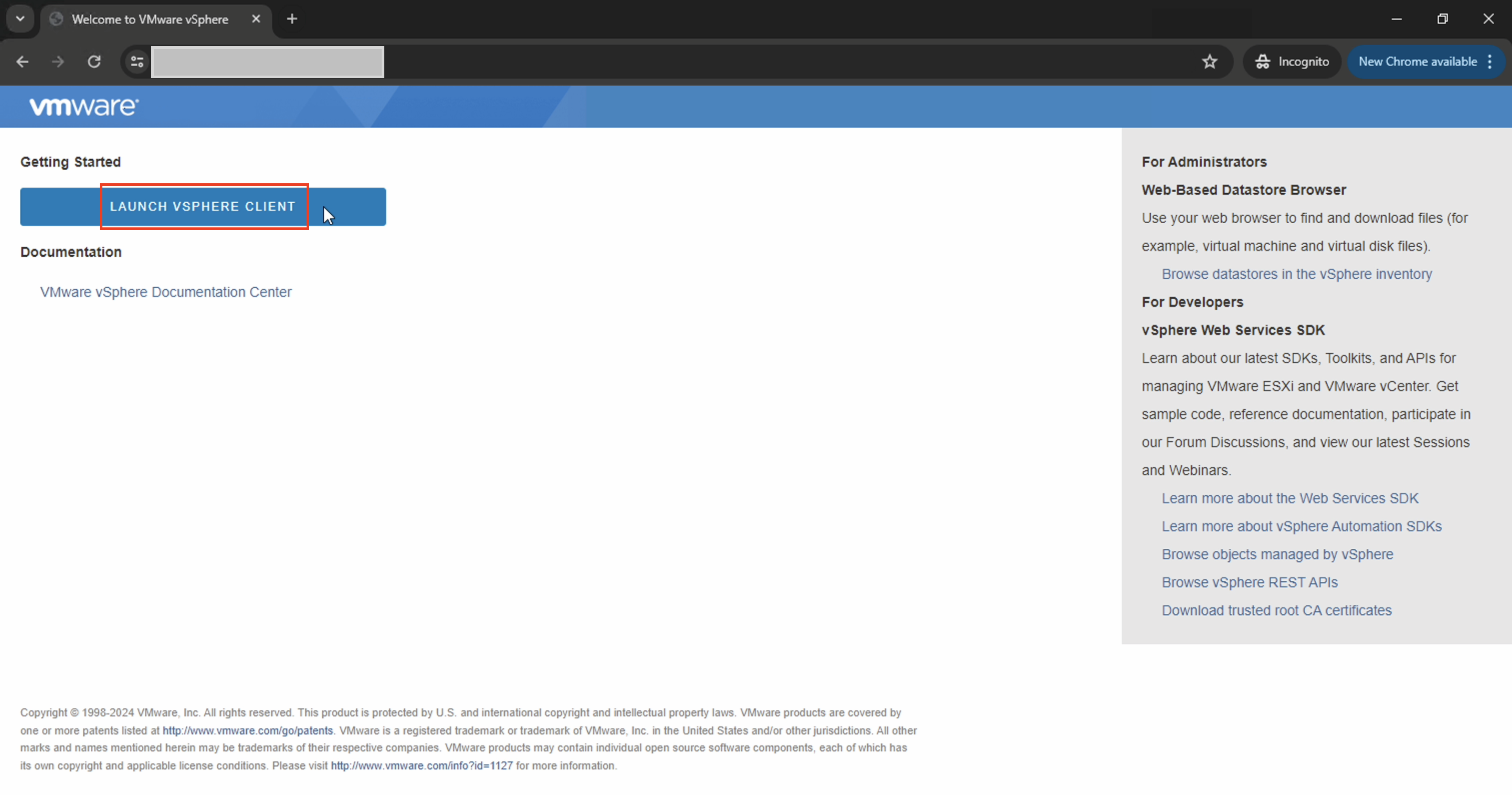

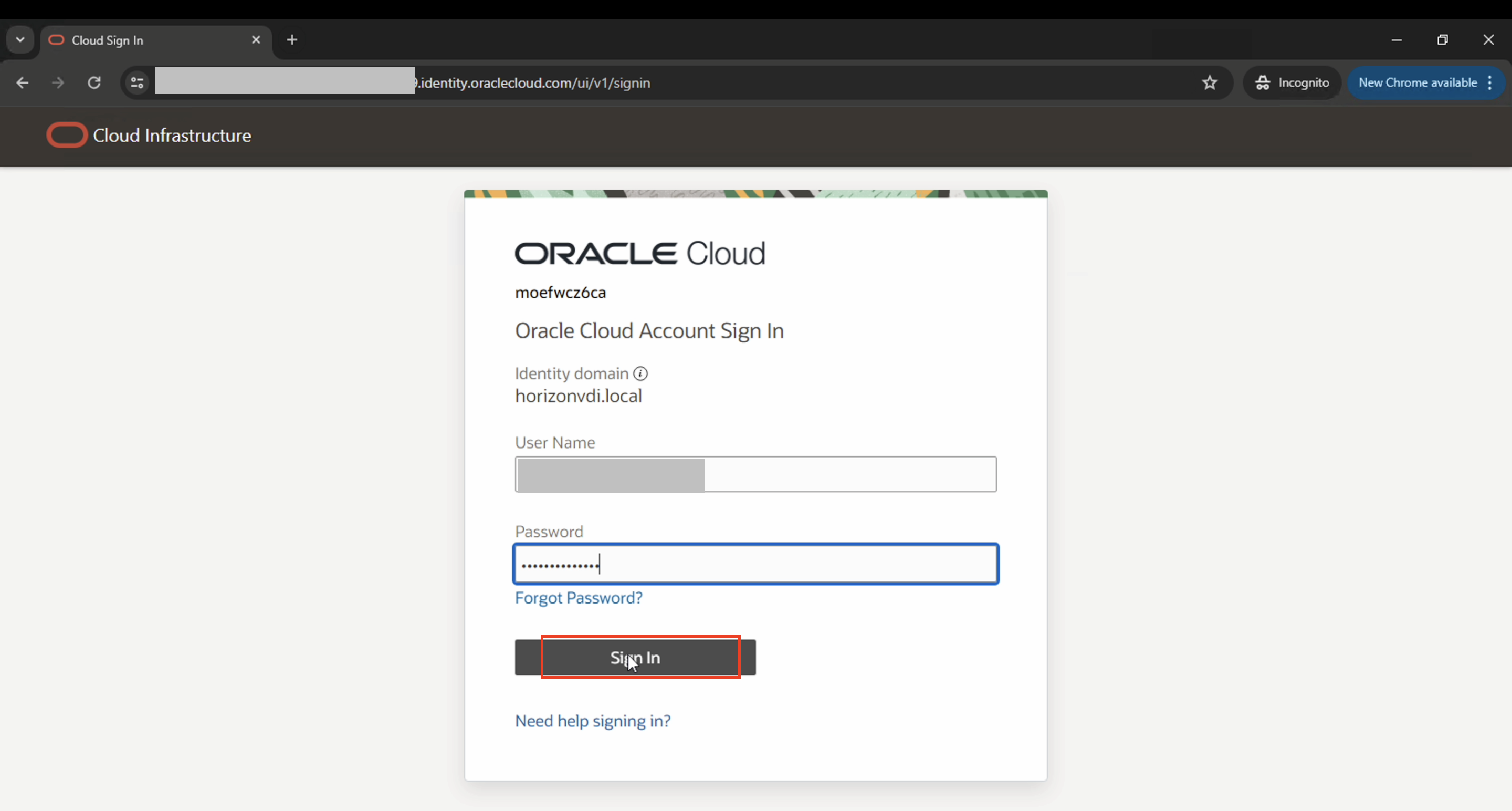

Informe o URL vSphere em um browser anônimo e clique em CLIENTE DE VSPHERE DE LÂMINA.

-

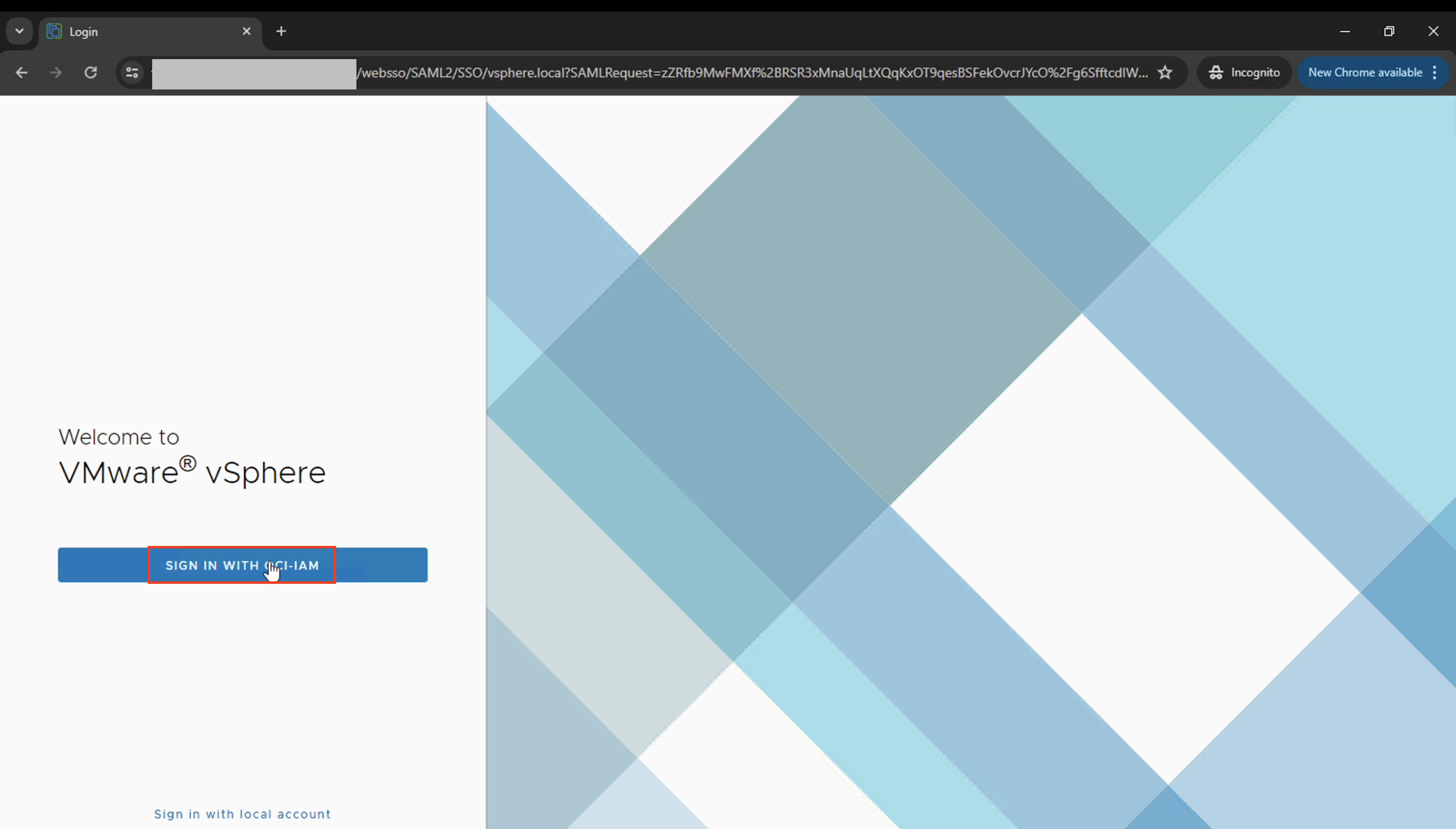

Na página de log-IN vSphere, clique em INICIONAR COM o OCI-IAM.

-

A solicitação é redirecionada para a página de log-in do OCI IAM. Informe o Nome de Usuário e a Senha.

Após a autenticação bem-sucedida, ela vai para a home page vSphere.

Próximas Etapas

Neste tutorial, demonstramos como integrar o OCI IAM com o vSphere para autenticação federada, permitindo que os usuários façam login por meio de um provedor de identidades centralizado e provisionamento SCIM, garantindo que as contas de usuário sejam sincronizadas com eficiência entre os dois sistemas. Essa integração simplifica o gerenciamento de identidades, aumenta a segurança e melhora a eficiência operacional dos administradores.

Links Relacionados

Confirmações

- Autors - Gautam Mishra (Arquiteto de Nuvem Principal), Nikhil Verma (Arquiteto de Nuvem Principal)

Mais Recursos de Aprendizagem

Explore outros laboratórios em docs.oracle.com/learn ou acesse mais conteúdo de aprendizado gratuito no canal Oracle Learning YouTube. Além disso, visite education.oracle.com/learning-explorer para se tornar um Oracle Learning Explorer.

Para obter a documentação do produto, visite o Oracle Help Center.

Integrate vCenter Server Identity Provider Federation with OCI IAM for Oracle Cloud VMware Solution

G15241-02

September 2024