Implemente uma Zona de Destino Segura que Atenda ao CIS Foundation Benchmark para Oracle Cloud

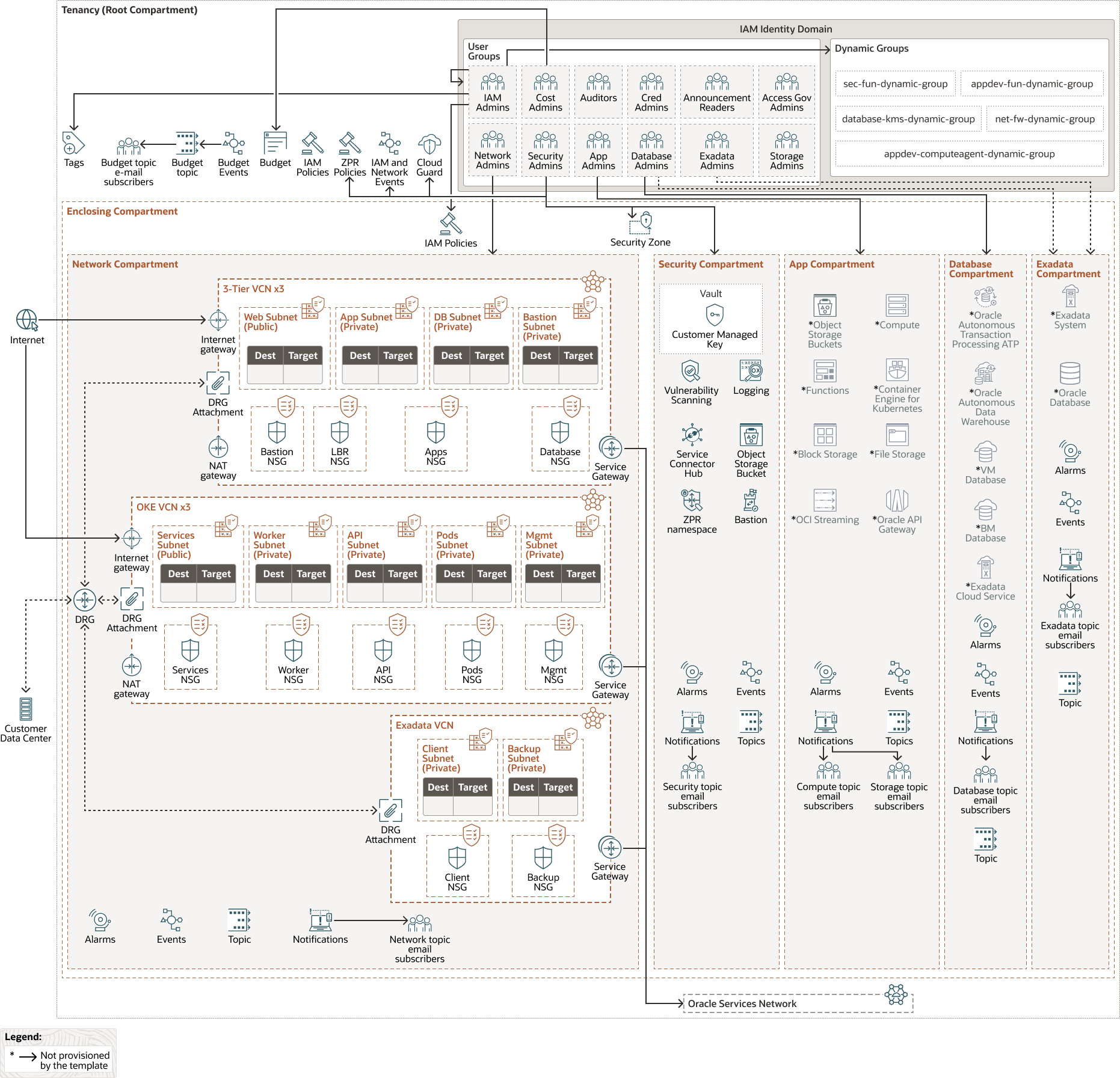

Arquitetura

A Zona de Destino do OCI Core tem a capacidade de provisionar várias VCNs, no modo autônomo ou como partes constituintes de uma arquitetura hub e spoke, ou conectadas por meio de uma VCN DMZ. As VCNs podem seguir uma topologia de rede de três camadas de uso geral ou serem orientadas para topologias específicas para suporte a implantações do OCI Kubernetes Engine (OKE) ou do Oracle Exadata Database Service. Eles são configurados prontos para uso com o roteamento necessário, com suas interfaces de entrada e saída protegidas adequadamente.

A zona de destino inclui vários serviços de segurança pré-configurados que podem ser implantados em conjunto com a arquitetura geral para uma forte postura de segurança. Esses serviços são Oracle Cloud Guard, logs de fluxo da VCN, OCI Connector Hub, OCI Vault com chaves gerenciadas pelo cliente, OCI Vulnerability Scanning Service, Security Zones e Zero Trust Packet Routing (ZPR). As notificações são definidas usando Tópicos e Eventos para alertar os administradores sobre alterações nos recursos implantados.

O diagrama a seguir ilustra essa arquitetura de referência.

oci-core-landingzone-oracle.zip

A arquitetura tem os seguintes componentes:

- Tenancy

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você acessa o Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de uma empresa ou organização. Geralmente, uma empresa terá uma única tenancy e refletirá sua estrutura organizacional dentro dessa tenancy. Uma única tenancy geralmente está associada a uma única assinatura, e uma única assinatura geralmente só tem uma tenancy.

- Domínio de identidades

Domínio de identidades é um contêiner para gerenciar usuários e atribuições, federar e provisionar usuários, proteger a integração de aplicativos por meio da configuração de logon único (SSO) e administração de provedor de identidades baseada em SAML/OAuth. Ele representa uma população de usuários do Oracle Cloud Infrastructure e suas configurações e definições de segurança associadas (como MFA).

- Políticas

Uma política do Oracle Cloud Infrastructure Identity and Access Management especifica quem pode acessar quais recursos e como. O acesso é concedido no nível de grupo e compartimento. Isso significa que você pode gravar uma política que dá a um grupo um tipo específico de acesso em um compartimento específico ou à tenancy.

- Compartimentos

Os compartimentos são partições lógicas entre regiões em uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar, controlar o acesso e definir cotas de uso para seus recursos do Oracle Cloud. Em um determinado compartimento, você define políticas que controlam o acesso e definem privilégios para recursos.

Os recursos neste modelo de zona de destino são provisionados nos seguintes compartimentos:- Um compartimento delimitador recomendado contendo todos os compartimentos listados abaixo.

- Um compartimento de Rede para todos os recursos de rede, incluindo os gateways de rede necessários.

- Um compartimento de Segurança para os recursos de registro em log, gerenciamento de chaves e notificações.

- Um compartimento Aplicativo para os serviços relacionados a aplicativos, incluindo computação, armazenamento, funções, streams, nós do Kubernetes, gateway de API etc.

- Um compartimento do Banco de Dados para todos os recursos do banco de dados.

- Um compartimento opcional para a infraestrutura do Oracle Exadata Database Service.

Os ícones esmaecidos no diagrama indicam serviços que não são provisionados pelo modelo.

Esse design de compartimento reflete uma estrutura funcional básica observada em diferentes organizações, nas quais as responsabilidades de TI geralmente são separadas entre redes, segurança, desenvolvimento de aplicativos e administradores de banco de dados.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

O modelo pode implantar VCNs para diferentes tipos de carga de trabalho, incluindo VCNs de três camadas para aplicações típicas baseadas na Web de três camadas, aplicações do OCI Kubernetes Engine e o Oracle Exadata Database Service.

- Gateway de internet

Um gateway de internet permite o tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre as redes locais e as VCNs e também pode ser usado para rotear o tráfego entre as VCNs na mesma região ou entre regiões.

- Gateway NAT

Um gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet de entrada.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle percorre a malha da rede Oracle e não passa pela internet.

- rede de serviços Oracle

O OSN (Oracle Services Network) é uma rede conceptual no Oracle Cloud Infrastructure reservada para os serviços Oracle. Esses serviços têm endereços IP públicos que você pode acessar pela internet. Os hosts fora do Oracle Cloud podem acessar o OSN de forma privada usando o Oracle Cloud Infrastructure FastConnect ou o VPN Connect. Os hosts em suas VCNs podem acessar o OSN de forma privada por meio de um gateway de serviço.

- Grupos de segurança de rede (NSGs)

Os NSGs atuam como firewalls virtuais para os seus recursos de nuvem. Com o modelo de segurança de confiança zero do Oracle Cloud Infrastructure, você controla o tráfego de rede dentro de uma VCN. Um NSG consiste em um conjunto de regras de segurança de entrada e saída que se aplicam a apenas um conjunto especificado de VNICs em uma única VCN.

- Eventos

Os serviços do Oracle Cloud Infrastructure emitem eventos, que são mensagens estruturadas que descrevem as alterações nos recursos. Os eventos são emitidos para operações de criação, leitura, atualização ou exclusão (CRUD), alterações no estado do ciclo de vida do recurso e eventos do sistema que afetam os recursos da nuvem.

- Notifications

O OCI Notifications transmite mensagens para componentes distribuídos usando um padrão de publicação-assinatura de baixa latência, entregando mensagens seguras, altamente confiáveis e duráveis para aplicativos hospedados no Oracle Cloud Infrastructure.

- Vault

O Oracle Cloud Infrastructure Vault permite que você gerencie centralmente as chaves de criptografia que protegem seus dados e as credenciais secretas usadas para proteger o acesso aos seus recursos na nuvem. Você pode usar o serviço Vault para criar e gerenciar vaults, chaves e segredos.

- LogsO Oracle Cloud Infrastructure Logging é um serviço altamente escalável e totalmente gerenciado que oferece acesso aos seguintes tipos de logs de seus recursos na nuvem:

- Logs de auditoria: Logs relacionados a eventos produzidos pelo OCI Audit.

- Logs de serviço: Logs publicados por serviços individuais, como OCI API Gateway, OCI Events, OCI Functions, OCI Load Balancing, OCI Object Storage e logs de fluxo da VCN.

- Logs personalizados: Logs que contêm informações de diagnóstico de aplicativos personalizados, outros provedores de nuvem ou um ambiente local.

- Conectores de serviço

O Oracle Cloud Infrastructure Connector Hub é uma plataforma de barramento de mensagens da nuvem que orquestra a movimentação de dados entre serviços no OCI. Você pode usar conectores de serviço para mover dados de um serviço de origem para um serviço de destino. Os conectores de serviço também permitem que você especifique opcionalmente uma tarefa (como uma função) a ser executada nos dados antes de serem entregues ao serviço de destino.

Você pode usar o Oracle Cloud Infrastructure Service Connector Hub para criar rapidamente uma estrutura de agregação de log para sistemas SIEM.

- Cloud Guard

O Oracle Cloud Guard ajuda você a obter e manter uma forte postura de segurança no Oracle Cloud monitorando a tenancy para definições de configuração e ações em recursos que possam representar um problema de segurança.

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas de detector que você pode definir para examinar seus recursos quanto a pontos fracos de segurança e monitorar operadores e usuários para determinadas atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base em receitas do respondedor que você pode definir.

- Zona de segurança

Uma zona de segurança está associada a um ou mais compartimentos e a uma receita de zona de segurança. Quando você criar e atualizar recursos em uma zona de segurança, o OCI (Oracle Cloud Infrastructure) validará essas operações com a lista de políticas definidas na receita da zona de segurança. Se qualquer política de zona de segurança for violada, a operação será negada.

As zonas de segurança garantem que seus recursos do OCI estejam em conformidade com suas políticas de segurança, incluindo Oracle Cloud Infrastructure Compute, Oracle Cloud Infrastructure Networking, Oracle Cloud Infrastructure Object Storage, Oracle Cloud Infrastructure Block Volumes e recursos de Banco de Dados.

- Serviço de Verificação de Vulnerabilidades

O Serviço de Verificação de Vulnerabilidade do Oracle Cloud Infrastructure ajuda a melhorar a postura de segurança no Oracle Cloud verificando regularmente se há vulnerabilidades potenciais nas portas e nos hosts. O serviço gera relatórios com métricas e detalhes sobre essas vulnerabilidades.

- Zero Trust Packet Routing

O Oracle Cloud Infrastructure Zero Trust Packet Routing (ZPR) impede o acesso não autorizado a dados gerenciando a política de segurança de rede separadamente da arquitetura de rede. O ZPR usa uma linguagem de política amigável e baseada em intenção para definir caminhos de acesso permitidos para dados. Qualquer padrão de tráfego não definido explicitamente pela política não pode atravessar a rede, o que simplifica a proteção de dados e impede a exfiltração de dados.

- Serviço Bastion

O serviço Bastion do Oracle Cloud Infrastructure fornece acesso restrito de endereços IP específicos para recursos do OCI de destino que não têm pontos finais públicos usando sessões SSH (Secure Shell) baseadas em Identidade, auditadas e vinculadas a tempo.

- Object Storage

O serviço OCI Object Storage oferece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados de análise e conteúdo avançado, como imagens e vídeos. Você pode armazenar dados de forma segura e protegida diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento sem prejudicar o desempenho ou a confiabilidade do serviço.

Recomendações

Use as recomendações a seguir como ponto de partida para projetar e configurar a segurança do seu ambiente de nuvem. Seus requisitos podem ser diferentes da arquitetura descrita aqui.

- Configuração de rede

Para as VCNs, selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, em seu data center local ou em outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

- Monitorando a segurança

Use o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e auxilia na execução dessas ações, com base nas receitas do respondedor que você pode definir.

- Provisionamento seguro de recursos

Para recursos que exigem segurança máxima, use zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita definida pela Oracle de políticas de segurança baseadas nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados com chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações de acordo com as políticas na receita de zona de segurança e negará as operações que violarem qualquer uma das políticas.

Considerações

Ao implementar essa arquitetura de referência, considere os seguintes fatores:

- Permissões de acesso

O provisionamento do modelo da zona de destino requer um usuário com permissões no nível da tenancy (qualquer usuário que seja membro do grupo Administradores).

O modelo de zona de destino provisiona recursos como administrador da tenancy (qualquer usuário que seja membro do grupo Administradores) e inclui políticas para permitir que grupos de administradores separados gerenciem cada compartimento após o provisionamento inicial. As políticas pré-configuradas não abrangem todos os recursos possíveis disponíveis no OCI (por exemplo, se você adicionar recursos ao modelo do Terraform, talvez seja necessário adicionar as instruções de política adicionais necessárias).

- Configuração de Rede

A rede da zona de destino pode ser implantada de diferentes maneiras: com uma ou várias VCNs standalone em uma arquitetura hub e spoke com o serviço V2 do DRG do Oracle Cloud Infrastructure ou com uma arquitetura VCN DMZ com o DRG V2 do Oracle Cloud Infrastructure. Também é possível configurar a rede sem conectividade com a internet. Embora a zona de destino permita alternar entre autônomo e hub-and-spoke, é importante planejar um projeto específico, pois ações manuais podem ser necessárias ao alternar.

- Guia de Implantação

O Guia de Implantação da Zona de Destino Principal do OCI em GitHub fornece orientação detalhada sobre como configurar a zona de destino Principal, incluindo alguns cenários importantes de implantação.

Implante

O código do Terraform para esta solução está disponível em GitHub. Você pode extrair o código para o Oracle Cloud Infrastructure Resource Manager com um único clique, criar a pilha e implantá-la. Como alternativa, faça download do código de GitHub para seu computador, personalize o código e implante a arquitetura usando a CLI do Terraform.

- Implante usando a pilha de amostra no Oracle Cloud Infrastructure Resource Manager:

- Vá para

Se você ainda não tiver acessado, informe as credenciais da tenancy e do usuário.

- Selecione a região na qual deseja implantar a pilha.

- Siga os prompts na tela e as instruções para criar a pilha.

- Depois de criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão do job e revise o plano.

Para fazer alterações, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias. Em seguida, execute a ação Planejar novamente.

- Se nenhuma outra alteração for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Vá para

- Implante usando o código do Terraform em GitHub:

- Vá para GitHub.

- Faça download ou clone o código no seu computador local.

- Siga as instruções no LEIAME.

Alterar Log

Este log lista alterações significativas:

| 20 de fevereiro de 2025 |

|

| 16 de maio de 2024 |

|

| 2 de maio de 2023 |

|

| 19 de outubro de 2021 |

|