Sobre as Opções de Conectividade de Rede para Integração dos Serviços Oracle Utilities Cloud com Aplicativos Externos

Para integrar o Oracle Utilities Cloud Services a um aplicativo hospedado externamente em seu data center ou em um data center de terceiros, você precisa entender os requisitos de rede, autenticação e protocolo para comunicação de saída e entrada de e para o Oracle Utilities Cloud Services.

Observação:

Você deve ter uma compreensão completa dos conceitos gerais de rede, juntamente com a certificação apropriada do Oracle Cloud Infrastructure (OCI) ou experiência equivalente, para analisar esse manual, planejar e configurar a rede necessária para integração com o Oracle Utilities Cloud Services.Arquitetura

Você pode selecionar qualquer uma das três opções de arquitetura para integrar serviços do Oracle Utilities Cloud a um aplicativo hospedado no seu data center ou em um data center de terceiros.

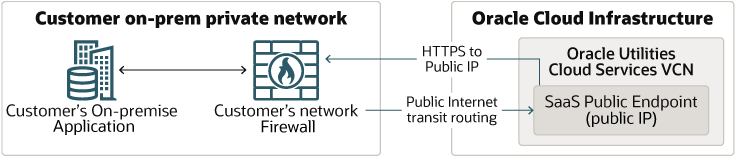

Arquitetura 1: Integrando um aplicativo externo aos serviços do Oracle Utilities Cloud por meio de APIs de serviço web públicas (internet)

Descrição da ilustração pub-inet-opt.png

Em sua integração de forma mais simples entre os aplicativos hospedados na sua rede privada/corporativa, e os serviços do Oracle Utilities Cloud podem ser obtidos pela internet pública. As APIs REST nos serviços Oracle Utilities Cloud são expostas de forma segura à internet pública; portanto, se um aplicativo local precisar acessar as APIs REST, isso poderá fazer isso, desde que o aplicativo tenha acesso à internet pública. Da mesma forma, os serviços do Oracle Utilities Cloud podem acessar pontos finais de serviço Web expostos à internet pública (IP público), ou seja, se os pontos finais de serviço Web do aplicativo local forem expostos à internet pública, eles poderão ser consumidos pelos serviços Oracle Utilities Cloud. Um firewall da sua rede corporativa pode ser configurado para expor os pontos finais privados de qualquer aplicativo à internet pública. Embora esse seja o canal de comunicação mais simples possível, transitar pela internet pública exige muita consideração da segurança, disponibilidade e confiabilidade que a internet pública pode oferecer.

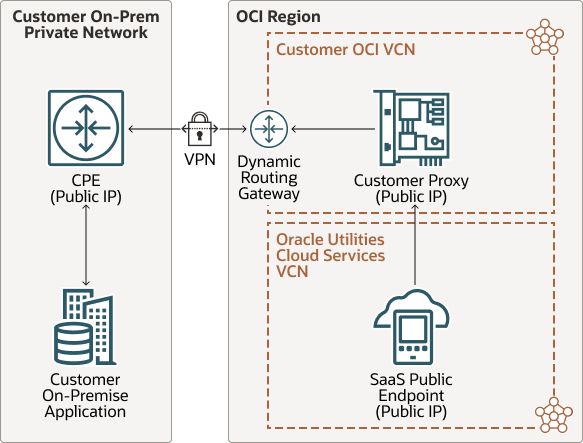

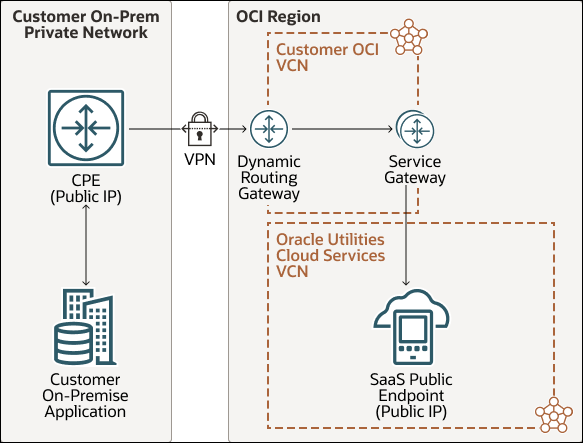

Arquitetura 2. Integrando um aplicativo externo aos serviços do Oracle Utilities Cloud por meio do VPN Connect para APIs de serviço Web privado

Fluxo de Encaminhamento - Configurar comunicação de saída:

Descrição da ilustração vpn-connect-forward.png

Fluxo de Estorno:

Descrição da ilustração vpn-connect-reverse.png

Nesta arquitetura, o aplicativo externo faz chamadas da API privada do serviço Web por meio da internet pública, protegidas por uma VPN estendida, que cria uma conexão segura entre sua rede privada corporativa e sua VCN na OCI (Oracle Cloud Infrastructure). Na rede do OCI, a comunicação entre a VCN dos serviços do Oracle Utilities Cloud (Rede Virtual na Nuvem) e sua VCN usa o gateway de serviço. O VPN Connect requer a configuração de CPE (Customer Premise Equipment), que estabelece interface com o VPN DRG (Dynamic Routing Gateway), criando um Túnel de Criptografia IPSEC pela internet, protegendo todas as informações que fluem pelo túnel. A autenticação é fornecida pelo Oracle Identity Cloud Service.

Por sua vez, o serviço Oracle Utilities Cloud faz chamadas de serviço Web para o aplicativo externo usando métodos de autenticação suportados pelo serviço Oracle Utilities Cloud, como autenticação básica/OAuth credenciais do cliente, por meio da VPN. Observe que os serviços do Oracle Utilities Cloud podem fazer chamadas de API apenas para endereços IP públicos, se as APIs externas forem privadas, você precisará da configuração apropriada para garantir que as APIs externas tenham IPs públicos; por exemplo: um proxy reverso/cliente mencionado no diagrama de arquitetura anterior para expor seus pontos finais de API privada por meio de IP público. O aplicativo externo publica dados no armazenamento de objetos do OCI usando APIs REST.

Se os certificados digitais do seu aplicativo externo não forem emitidos por uma autoridade de certificação, você poderá usar um único proxy reverso, com certificado assinado, para proxy de vários aplicativos em seu data center. Você pode configurar o proxy reverso descrito no exemplo anterior no seu data center ou dentro da sua VCN no OCI.

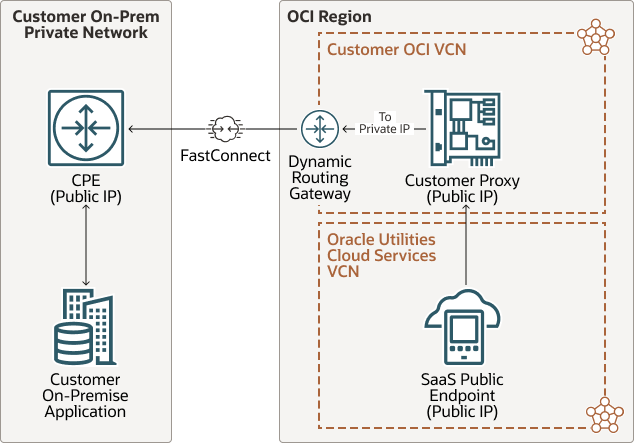

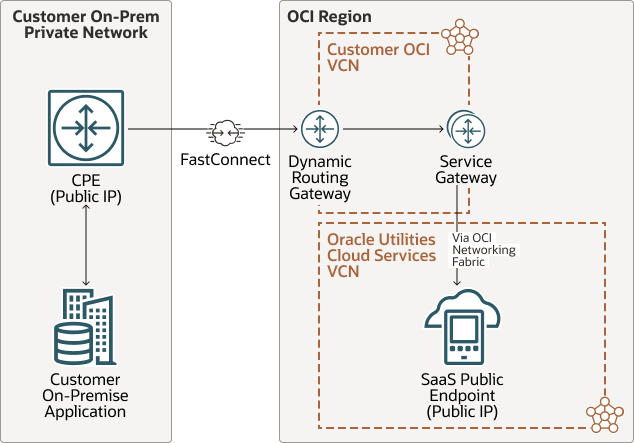

Arquitetura 3. Integrando um aplicativo externo aos serviços do Oracle Utilities Cloud por meio do FastConnect para APIs de serviço web privado

Fluxo de Encaminhamento - Configurar comunicação de saída:

Descrição da ilustração fastconnect-opt-forward.png

Fluxo de Estorno:

Descrição da ilustração fastconnect-reverse.png

Como alternativa, outra opção de roteamento privado do FastConnect também pode ser usada para conectar sua rede privada/corporativa à rede OCI (OCI VCN). O FastConnect fornece um ponto de entrada na OCI para uma linha privada dedicada entre seu data center e a OCI para permitir a transferência de dados de alta largura de banda por um canal altamente seguro. A comunicação do FastConnect requer que o DRG do FastConnect seja configurado na sua VCN do OCI junto com uma linha dedicada que possa conectar o CPE ao DRG do FastConnect a ser configurado, o que, por sua vez, faz interface com o gateway de serviço ou o proxy (se disponível) dentro da sua VCN, dependendo da direção da comunicação. Na rede do OCI, a comunicação entre a VCN (Rede Virtual na Nuvem) do Oracle Utilities Cloud Service e sua VCN usa o gateway de serviço ou seu proxy, dependendo da direção da Chamada da API.

Observação:

Para fluxo de encaminhamento (nos cenários aplicáveis), você pode rotear a comunicação da VCN do Oracle Utilities Cloud Service para o Proxy do Cliente hospedado na VCN do OCI do Cliente com IP público pela internet.Noções Básicas de Cenários de Rede

Este manual descreve quatro cenários de rede diferentes, com base nas três arquiteturas de rede acima, qualquer um dos quais você pode considerar ao integrar o Oracle Utilities Cloud Services a um aplicativo hospedado externamente. Para ajudá-lo a escolher a topologia de rede apropriada, aqui fornecemos uma descrição e uma discussão pro/con de cada cenário.

Use a tabela a seguir e os tópicos associados para ajudá-lo a decidir qual opção de rede melhor atende às suas necessidades.

| Cenário | Descrição | Segurança | Alta Disponibilidade | Throughput | Custo |

| 1 | Conectividade pela internet pública sem VPN ou FastConnect | Somente TLS | Depende da conectividade pela internet | Limitado | Baixo custo de configuração; baixo custo de configuração; os encargos de transferência de dados do OCI podem se aplicar |

| 2 | Conectividade pela internet pública com o VPN Connect e sem FastConnect | IPSec, Criptografado | Limitado | Normalmente <250Mbps | Baixo custo de configuração; baixo custo de configuração; os encargos de transferência de dados do OCI podem se aplicar |

| 3 | Conectividade sobre FastConnect sem VPN (A VPN pode reduzir o throughput) | TLS por linha privada dedicada - Não Criptografado | Redundância suportada - Consulte as Melhores Práticas de Redundância Alta | Velocidades de porta em incrementos de 1 Gbps, 10 Gbps ou 100 Gbps | Custo de configuração pró-minente; as cobranças de transferência de dados do OCI não se aplicam |

| 4 | Conectividade pela internet pública com VPN (como fallback) e FastConnect | Dependendo do caminho usado para comunicação (Fast Connect -Not Encrypted; VPN -Encrypted) | Redundância por Design - Consulte as Melhores Práticas de Redundância | Dependendo do caminho usado para transferência de dados | Custo de configuração comprovante; as taxas de transferência de dados do OCI podem ser aplicadas, dependendo do caminho da comunicação |

Embora a conexão com o Oracle Utilities Cloud Service via Internet seja a opção mais barata de configuração, devido à sua segurança e disponibilidade limitadas, ao transferir informações protegidas como parte das integrações de produtos, ela também pode ser a opção mais arriscada. Além disso, as cobranças de transferência de dados do OCI devem ser levadas em consideração ao avaliar as opções de rede. Para garantir máxima segurança e disponibilidade, a opção FastConnect com uma configuração redundante de VPN em internet pública pode ser preferida.

Os tópicos a seguir discutem essas opções com mais detalhes.

Cenário 1: Conectar-se pela Internet Pública sem VPN ou FastConnect

Você pode considerar a conexão pela Internet pública sem uma VPN ou FastConnect quando a integração com o aplicativo local não precisar de largura de banda alta ou altos níveis de segurança.

Observe estas considerações:

| Pré-requisitos (a serem feitos pelo cliente) |

|

| Em Andamento |

|

| Profissionais | Configuração simples, menor custo. |

| Cons. |

|

Considerações para Configurar o Cenário 1

O cenário 1 envolve conectividade direta pela internet pública e é o cenário mais simples de configuração.

- Fluxo seguinte: Configure o firewall do data center externo para permitir o tráfego do Oracle Utilities Cloud Services, se ainda não tiver feito isso.

Crie um ticket de suporte para adicionar o endereço DNS externo à lista de permissões do Oracle Utilities Cloud Service para que a comunicação entre o Oracle Utilities Cloud Services seja permitida. Consulte "Entender a Lista de Permissões" em outro lugar deste manual para obter mais informações sobre as opções da lista de permissões.

- Fluxo reverso: Configure e use o IP público do aplicativo/aplicativos no data center externo para rotear o tráfego do Oracle Utilities Cloud Services. O endereço IP pode ser usado como o endereço de saída configurando no Oracle Utilities Cloud Service correspondente.

Consulte "Entender os canais de integração disponíveis" em outro lugar deste manual para obter mais informações sobre canais suportados e requisitos adicionais para integração com sistemas externos.

Cenário 2: Conectar-se pela Internet Pública com VPN, mas sem FastConnect

Conecte-se pela internet pública com um VPN Connect, mas sem FastConnect, quando a integração com aplicativos locais não precisar de largura de banda alta, mas precisar de níveis mais altos de segurança, com APIs privadas para integração. Como o FastConnect envolve custo adicional, você pode usar esse cenário quando o custo for um fator, mas o throughput da rede não é.

Observe estas considerações:

| Configuração de pré-requisitos (A ser planejada e configurada pelo cliente) |

|

| Em Andamento |

|

| Profissionais |

|

| Cons. |

|

Considerações para Configurar o Cenário 2

O cenário 2 envolve estender a rede privada do data center externo para a OCI usando o VPN Connect. O VPN Connect permite que você crie um túnel IPSec seguro por meio da internet pública entre o data center externo e sua VCN no OCI.

- Fluxo seguinte: Configure a comunicação de saída do Oracle Utilities Cloud Services para aplicativos externos:

- Configure a VPN site a site. Consulte "Quando Usar o VPN Connect" e as seções subsequentes deste playbook para entender e configurar a VPN entre o data center externo e sua VCN do OCI. A comunicação de saída dos serviços do Oracle Utilities Cloud só pode ser feita para APIs com endereços IP públicos. Para permitir a comunicação de saída do Oracle Utilities Cloud Services para aplicativos externos por meio da VPN, uma configuração e configuração apropriadas precisam ser feitas para que os endereços IP privados de aplicativos externos sejam proxy por meio de endereços IP públicos, para os quais o Oracle Utilities Cloud Services pode enviar comunicação como parte do fluxo de encaminhamento.

Pode haver várias maneiras pelas quais isso pode ser feito. O especialista em rede em sua equipe de TI deve ser capaz de listar e avaliar possíveis opções para proxy dos endereços IP privados do aplicativo externo por meio de endereços IP públicos e escolher a melhor solução possível.

Um exemplo dessa opção é o uso de proxy reverso mencionado no diagrama de arquitetura.

Exemplo de configuração para proxy reverso:

Um proxy reverso pode ser configurado para proxy das APIs externas privadas, usando endereços IP públicos.

- Configurar o proxy do cliente (reverter proxy). O proxy reverso pode ser configurado para proxy para os pontos finais privados dos aplicativos externos que estão sendo integrados usando a opção de estender a rede privada do data center externo por meio do VPN Connect. O proxy reverso pode ser configurado de forma que ele proxies para os pontos finais privados usando endereços IP públicos. A comunicação de saída do Oracle Utilities Cloud Services para os aplicativos externos pode ser roteada por meio desse proxy reverso e, em seguida, por meio da configuração do túnel IP Sec usando o VPN Connect.

- Você pode configurar o proxy usando uma VM do OCI provisionada separadamente em sua VCN do OCI.

- Você pode instalar e configurar um software de proxy reverso apropriado nesta VM para que ela possa aceitar solicitações provenientes do Oracle Utilities Cloud Services e, em seguida, encaminhá-las para os aplicativos externos. O proxy reverso deve ser configurado com um endereço IP público, de modo que o Oracle Utilities Cloud Service possa enviar a comunicação de saída para o proxy reverso.

- Configure a comunicação de saída do Oracle Utilities Cloud Service com detalhes apropriados para que ele possa enviar mensagens de saída às APIs configuradas/de configuração.

- Crie um ticket de suporte para adicionar o endereço DNS externo à lista de permissões do Oracle Utilities Cloud Service para que a comunicação entre o Oracle Utilities Cloud Services seja permitida. Consulte a seção "Entender Lista de Permissões" deste playbook para obter mais informações sobre as opções da lista de permissões.

- Configure a VPN site a site. Consulte "Quando Usar o VPN Connect" e as seções subsequentes deste playbook para entender e configurar a VPN entre o data center externo e sua VCN do OCI. A comunicação de saída dos serviços do Oracle Utilities Cloud só pode ser feita para APIs com endereços IP públicos. Para permitir a comunicação de saída do Oracle Utilities Cloud Services para aplicativos externos por meio da VPN, uma configuração e configuração apropriadas precisam ser feitas para que os endereços IP privados de aplicativos externos sejam proxy por meio de endereços IP públicos, para os quais o Oracle Utilities Cloud Services pode enviar comunicação como parte do fluxo de encaminhamento.

- Fluxo inverso: Configure a comunicação de entrada para o Oracle Utilities Cloud Services a partir de aplicativos externos:

- Configure a comunicação de entrada usando a mesma configuração de VPN site-site que você fez para o fluxo de encaminhamento anterior.

- Configure o Gateway de Serviço. O Gateway de Serviço é um dos gateways disponíveis na VCN do OCI que permite que o tráfego seja roteado entre duas VCNs no OCI. Consulte "Acesso aos Serviços Oracle: Gateway de Serviço", em outro lugar deste playbook, para entender e configurar o gateway de serviço. O tráfego de entrada será roteado por meio da VPN entre o data center externo e sua VCN no OCI e, em seguida, será roteado por meio do gateway de serviço para o Oracle Utilities Cloud Services.

- Crie um ticket de suporte para adicionar o OCID da VCN à lista de permissões do Oracle Utilities Cloud Service para que a comunicação entre o Oracle Utilities Cloud Services e o gateway de serviço da VCN seja permitida.

- "Entender a Lista de Permissões" para obter mais informações sobre as opções da lista de permissões.

- "Compreender Proxy Reverso" para obter mais informações sobre o exemplo de proxy reverso.

- "Entenda os canais de integração disponíveis" para entender os canais suportados e os requisitos adicionais para integração com sistemas externos.

Cenário 3: Conectar-se pelo FastConnect sem VPN

Conecte-se pelo FastConnect sem uma VPN quando a integração com um aplicativo local exigir largura de banda alta; por exemplo, quando você precisar transferir arquivos grandes.

Observe estas considerações:

| Definição de pré-requisitos (a ser planejada e configurada pelo cliente) |

|

| Em Andamento |

|

| Profissionais | Alta largura de banda; linha segura. |

| Cons. | Custo de configurar a linha privada do FastConnect e o custo de configurar o intermediário (como um proxy). |

Considerações para Configurar o Cenário 3

O cenário 3 requer a configuração de uma linha privada dedicada entre o data center externo e a OCI.

- Configure uma linha privada FastConnect entre um data center externo e o OCI. Consulte "Entenda o OCI FastConnect" em outro lugar deste manual para entender e configurar o FastConnect.

- Siga as instruções no Cenário 2 para concluir o restante da configuração/configuração desse cenário.

Observação:

Você precisa se familiarizar com o pareamento público FastConnect para avaliar várias opções para integrar APIs públicas para comunicação de saída do Oracle Utilities Cloud Services.

Cenário 4: Conectar-se pela Internet Pública com VPN e FASTConnect

Conecte-se pela internet pública com um VPN Connect e FASTConnect quando a integração com um aplicativo local exige não apenas largura de banda alta, mas também precisa de um mecanismo de fallback para garantir disponibilidade próxima de 100%. Embora o mecanismo de fallback neste caso tenha uma largura de banda menor, ele garante que a conectividade persiste.

Observe estas considerações:

| Pré-requisitos: |

|

| Em Andamento: |

|

| Profissionais | Alta largura de banda, alta disponibilidade e segurança. |

| Cons. |

|