Implemente o Oracle Data Safe para seus bancos de dados locais e implantados do OCI

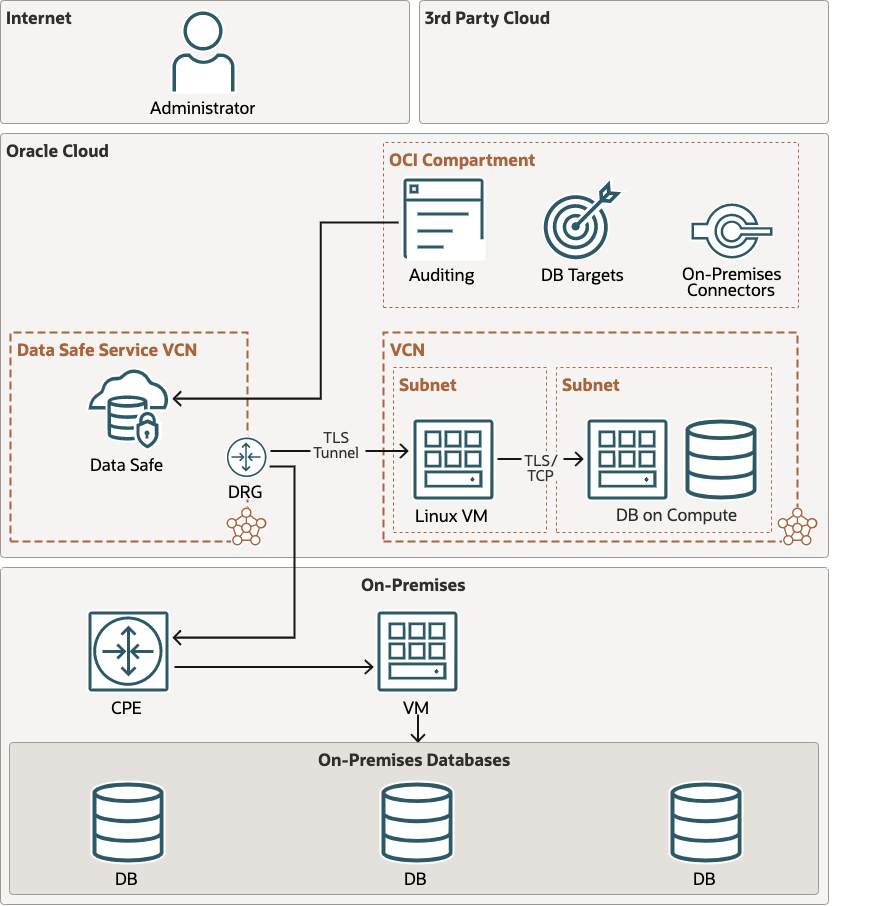

Essa arquitetura de referência destaca as diferentes maneiras de conectar bancos de dados de destino ao Oracle Data Safe. Ele também descreve as medidas de segurança necessárias para fornecer uma implantação segura de uma conexão com um banco de dados de destino específico.

O Oracle Data Safe é um serviço de Nuvem regional totalmente integrado e com foco na segurança de dados. Ele fornece um conjunto completo e integrado de recursos do Oracle Cloud Infrastructure para proteger dados confidenciais e regulamentados em bancos de dados Oracle.

O Oracle Data Safe oferece serviços de segurança essenciais para o Oracle Autonomous Database e bancos de dados executados no Oracle Cloud. O Data Safe também suporta bancos de dados locais, o Oracle Exadata Cloud@Customer e implantações multinuvem. Todos os clientes do Oracle Database podem reduzir o risco de violação de dados e simplificar a conformidade usando o Data Safe para avaliar a configuração e o risco do usuário, monitorar e auditar a atividade do usuário e descobrir, classificar e mascarar dados confidenciais.

As leis de conformidade, como o Regulamento Geral de Proteção de Dados (GDPR) da União Europeia (UE) e a Lei de Privacidade do Consumidor da Califórnia (CCPA), exigem que as empresas protejam a privacidade de seus clientes. Executar uma variedade de bancos de dados hospedados de forma segura e eficiente requer uma forma de gerenciar a segurança desses dados. O Oracle Data Safe ajuda a entender a confidencialidade dos dados, avaliar riscos a dados, mascarar dados confidenciais, implementar e monitorar controles de segurança, avaliar segurança do usuário, monitorar a atividade do usuário e tratar dos requisitos de conformidade com a segurança dos dados.

- Parâmetros de segurança

- Controles de segurança em uso

- Atribuições e privilégios do usuário

- Configuração do Center for Internet Security (CIS): disponível para Oracle Database 12.2 e versões mais recentes.

- Diretrizes de Implementação Técnica de Segurança (STIG) - disponíveis para o Oracle Database 21c e versões posteriores.

Arquitetura

- Bancos de dados implantados no local.

- Bancos de dados implantados no sistema de BD OCI Bare metal ou de máquina Virtual.

Observação:

Essa arquitetura de referência só discute bancos de dados com endereços IP privados. A configuração de um banco de dados com um endereço IP público é feita de uma perspectiva de segurança não recomendada.O diagrama a seguir ilustra a arquitetura.

Descrição da ilustração datasafe-db-connecton-arch.png

datasafe-db-connecton-arch-oracle.zip

O conector local mostrado no diagrama acima pode se conectar a vários bancos de dados. Isso também se aplica às opções FastConnect ou VPN Connect porque essa é uma conexão da camada de rede.

- Estrutura de melhores práticas do Oracle Cloud Infrastructure

- Implantar uma zona de destino segura que atenda ao CIS Foundations Benchmark para Oracle Cloud

- Zona de destino Compatível com CIS do OCI

Observação:

Consulte o tópico Explorar Mais abaixo para obter acesso a esses recursos.Bancos de Dados Implantados Locais

- Conector local

- Ponto final privado

Ao usar um ponto final privado, você precisa de uma configuração FastConnect ou VPN Connect existente entre o Oracle Cloud Infrastructure e um ambiente de nuvem não Oracle. Em seguida, crie um ponto final privado na VCN do Oracle Cloud Infrastructure que tenha acesso ao banco de dados.

- Opções de conectividade para bancos de dados de destino

- Pontos finais privados do Oracle Data Safe

- Conector local do Oracle Data Safe

- Criar um ponto final privado do Oracle Data Safe

- Criar um conector local do Oracle Data Safe

Observação:

Consulte o tópico Explorar Mais abaixo para obter acesso a esses recursos.Bancos de Dados Implantados em Sistemas de Banco de Dados OCI Bare Metal ou Sistemas de Banco de Dados de Máquina Virtual OCI

- Conector local

- Ponto final privado

Você pode usar essa solução para situações em que precisa de um banco de dados específico; por exemplo, uma implantação do OCI Oracle EBS ou uma implantação do Oracle EBS FORM. Você pode estabelecer conexão com esse banco de dados usando um conector ou um FastConnect ou VPN Connect com um ponto final privado.

- Opções de conectividade para bancos de dados de destino

- Pontos finais privados do Oracle Data Safe

- Criar um ponto final privado do Oracle Data Safe

- O Modelo de Serviço Multicloud

Observação:

Consulte o tópico Explorar Mais abaixo para obter acesso a esses recursos.- Locação

O Oracle Autonomous Transaction Processing é um banco de dados independente, com segurança automática e auto-reparável, otimizado para cargas de trabalho de processamento de transações. Não é necessária a configuração ou o gerenciamento de qualquer hardware ou a instalação de qualquer software. O Oracle Cloud Infrastructure controla a criação do banco de dados, bem como o backup, a aplicação de patches, o upgrade e o ajuste do banco de dados.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominados domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar..

- Domínios de disponibilidade

Os domínios de disponibilidade são data centers independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos dos outros domínios de disponibilidade, que fornecem tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração, ou a rede interna do domínio de disponibilidade. Portanto, uma falha em um domínio de disponibilidade provavelmente não afetará os outros domínios de disponibilidade na região.

- Domínio de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de alimentação dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizada e definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes de data center tradicionais, as VCNs dão a você controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobreem com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end. O balanceador de carga fornece acesso a diferentes aplicativos.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle passa pela malha da rede Oracle e nunca passa pela internet.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode configurar.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre o seu data center e o Oracle Cloud Infrastructure. FastConnect fornece opções de maior largura de banda e uma experiência de rede mais confiável quando comparada com conexões baseadas na internet.

- Banco de dados Autonomous

Os bancos de dados autônomos do Oracle Cloud Infrastructure são ambientes de banco de dados totalmente gerenciados e pré-configurados que você pode usar para cargas de trabalho de processamento de transações e data warehousing. Não é necessária a configuração ou o gerenciamento de qualquer hardware ou a instalação de qualquer software. O Oracle Cloud Infrastructure controla a criação do banco de dados, bem como o backup, a aplicação de patches, o upgrade e o ajuste do banco de dados.

- Autonomous Transaction Processing

O Oracle Autonomous Transaction Processing é um banco de dados independente, com segurança automática e auto-reparável, otimizado para cargas de trabalho de processamento de transações. Não é necessária a configuração ou o gerenciamento de qualquer hardware ou a instalação de qualquer software. O Oracle Cloud Infrastructure controla a criação do banco de dados, bem como o backup, a aplicação de patches, o upgrade e o ajuste do banco de dados.

- Sistema de BD Exadata

O Exadata Cloud Service permite que você aproveite o poder do Exadata na nuvem. Você pode provisionar sistemas X8M flexíveis que permitem adicionar servidores de computação de banco de dados e servidores de armazenamento ao sistema à medida que suas necessidades aumentam. Os sistemas X8M oferecem redes RoCE (RDMA over Converged Ethernet) para módulos de memória persistente (PMEM) de alta largura de banda e baixa latência, bem como software Exadata inteligente. Você pode provisionar sistemas X8M ou X9M usando uma forma equivalente a um sistema X8 quarter-rack e, em seguida, adicionar servidores de banco de dados e de armazenamento a qualquer momento após o provisionamento.

Recomendações

- VCN

Quando você cria uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e seus requisitos de segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

Usar sub-redes regionais.

- Segurança

Use o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no Oracle Cloud Infrastructure de forma proativa. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode definir.

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita definida pela Oracle de políticas de segurança baseadas nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações contra as políticas na receita de zona de segurança e negará as operações que violarem qualquer uma das políticas.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar que tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para abranger o escopo mais amplo e reduzir a carga administrativa de manter várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Grupos de segurança de rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, porque os NSGs permitem que você separe a arquitetura da sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível) na qual você define uma faixa de largura de banda e permite que o serviço dimensione a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a configuração a qualquer momento após criar o balanceador de carga.

Explorar Mais

Saiba mais sobre como implementar o Oracle Data Safe para seus bancos de dados locais e implantados do OCI.

Revise estes recursos adicionais:

- Estrutura de melhores práticas do Oracle Cloud Infrastructure

- Implantar uma zona de destino segura que atenda ao CIS Foundations Benchmark para Oracle Cloud

- oci-cis-landingzone-quickstart em GitHub

- Opções de conectividade para bancos de dados de destino

- Pontos finais privados do Oracle Data Safe

- Conector local do Oracle Data Safe

- Criar um ponto final privado do Oracle Data Safe

- Criar um conector local do Oracle Data Safe

- O Modelo de Serviço Multicloud