Implante uma Carga de Trabalho Compatível com SCCA Usando o Cloud Native SCCA LZ no Oracle Cloud

Essa arquitetura de referência fornece orientação aos proprietários da missão e parceiros de implementação do Departamento de Defesa dos EUA (DoD) para usar a automação da plataforma nativa da nuvem da Oracle em conexão com os requisitos de arquitetura de computação em nuvem segura.

Use uma solução Oracle Cloud Native Secure Cloud Computing Architecture Landing Zone (SCCA LZ) para implantar rapidamente o SCCA em sua tenancy com intervenção mínima. Isso implanta uma arquitetura altamente segura em sua locação em tempo hábil.

O objetivo do SCCA (DoD) do Departamento de Defesa é fornecer uma barreira de proteção entre a DISN (Information System Network) DoD e os serviços comerciais de nuvem usados pelo DoD, otimizando ao mesmo tempo o comércio de custo-desempenho em cibersegurança. A SCCA fornecerá de forma proativa e reativa uma camada de proteção geral contra ataques contra a infraestrutura DISN e aplicativos de missão que operam na nuvem comercial.

Ele trata especificamente de ataques originados de aplicativos de missão crítica que residem no Ambiente Cloud Service (CSE) na infraestrutura DISN e nos locatários vizinhos em um ambiente multitenant. Ele oferece um nível de segurança consistente da Política de Segurança de Conteúdo (CSP) que permite o uso de Ofertas de Cloud Service (CSO) disponíveis comercialmente para hospedar aplicativos de missão DoD que operam em todos os Níveis de Impacto do Sistema de Informações DoD (2, 4, 5 e 6). Os principais componentes do SCCA incluem Cloud Access Point (CAP), Virtual Data Center Managed Services (VDSS), Virtual Data Center Management Services (VDMS) e Trusted Cloud Credential Manager (TCCM).

Essa arquitetura de referência foi publicada pelo Oracle DoD Cloud para estar em conformidade com os padrões SCCA.

Arquitetura

This landing zone supports DISA SCCAs and provides the framework for securing US DoD Impact Level (IL) 4 and 5 workloads on Oracle Cloud Infrastructure Government Cloud realm key OC2 and OC3 government Regions. Ele foi projetado para o DoD, mas está disponível para todos os clientes que desejam maior segurança em sua zona de destino.

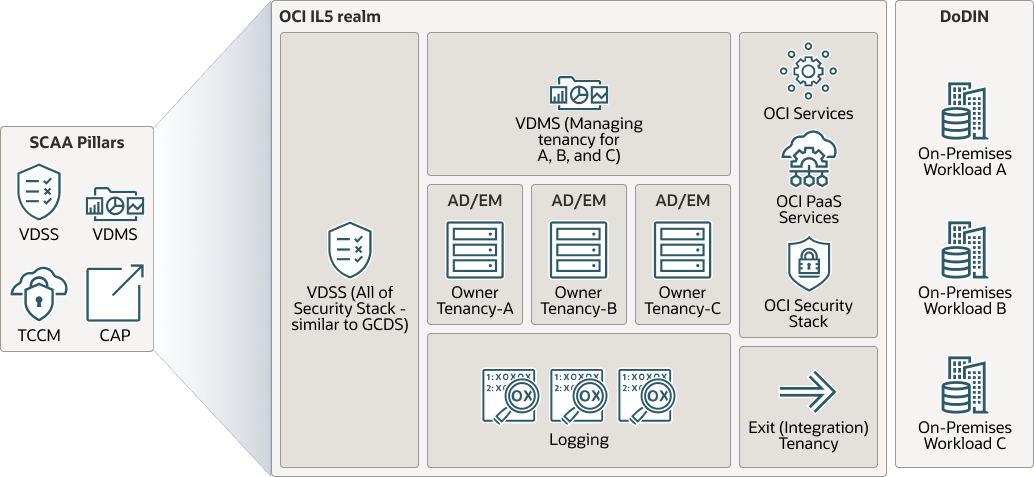

Arquitetura de Referência do Oracle Cloud Native SCCA Landing Zone

Este diagrama de arquitetura de referência mostra os blocos de construção abstratos para construir componentes e configurações SCCA para que você se torne compatível com SCCA. Você pode implantar essa arquitetura com base nos serviços nativos da nuvem do Oracle Cloud Infrastructure (OCI) encontrados aqui. Essa arquitetura de referência se baseia no DISA FRD e tem componentes de CAP/BCAP, VDSS, VDMS e TCCM.

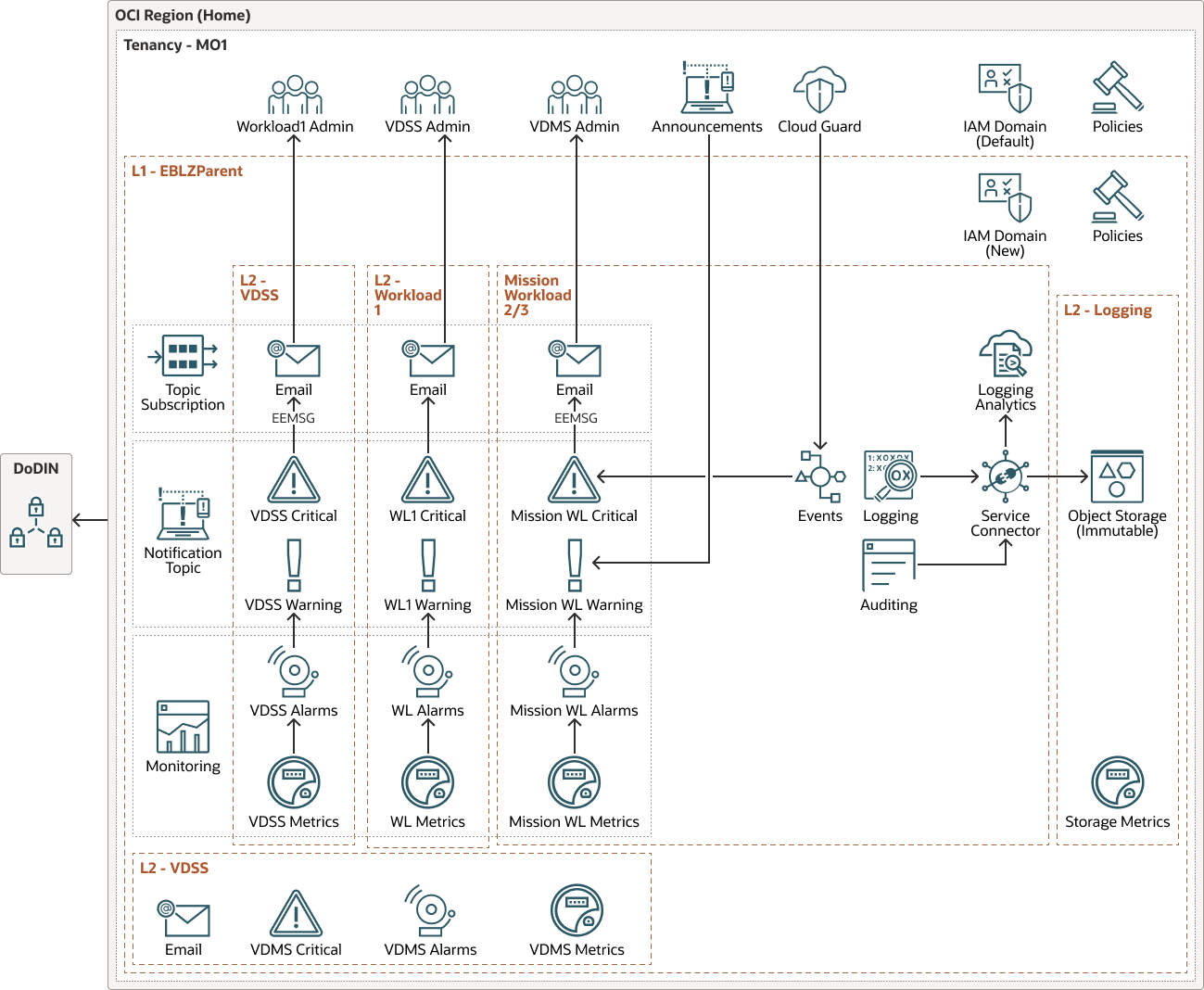

Arquitetura de Monitoramento ou Implantação de Trabalho do Oracle Cloud para ser Compatível com SCCA DoD

Como parte dessa solução SCCA nativa da nuvem, há uma estrutura de monitoramento nos compartimentos VDSS, VDMS e carga de trabalho que atendem aos seus requisitos iniciais de SCCA. Isso pode ser ajustado de acordo com o modelo operacional do administrador. Os serviços dentro da OCI fornecem métricas e eventos que podem ser monitorados por meio do painel de métricas. Você pode criar alertas com base nas consultas dessas métricas e eventos. Você pode organizar esses alertas em grupos com tópicos criados. Você pode criar diferentes tópicos por compartimento (VDSS, VDMS e carga de trabalho) e designar a eles diferentes regras de monitoramento designadas.

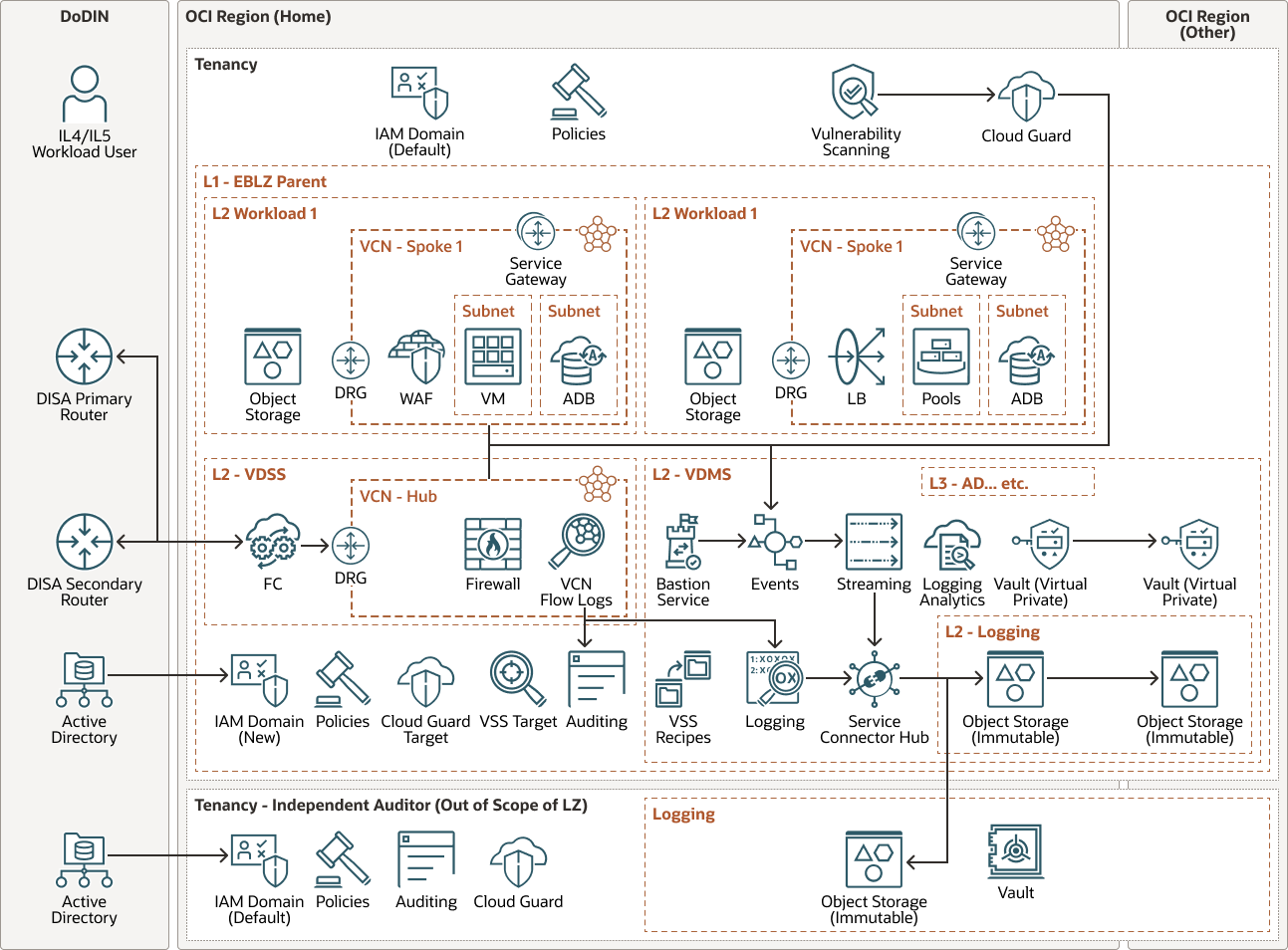

Arquitetura Técnica do Oracle Cloud Native SCCA Landing Zone

Abreviações

| Abreviação | Definição |

|---|---|

| ARCYBER | Comando Cibernético do Exército dos EUA |

| BCAP | CAP Limite |

| BCND | CND do Limite |

| CAC | Cartão de acesso comum |

| CAPÍTULO | Ponto de Acesso à Nuvem |

| CND | Defesa da Rede de Computadores |

| CSE | Ambiente do Cloud Service |

| OSC | Ofertas do Cloud Service |

| CSP | Provedor do Cloud Service |

| CSSP | Provedores de Serviços de Segurança Cibernética |

| DISA | Agência de Sistemas de Informação de Defesa |

| DISN | Rede do Sistema de Informações de Defesa |

| DoD CIO | Diretor de Informações do Departamento de Defesa |

| DoD | Departamento de Defesa |

| DoDIN | Rede de Informações do Departamento de Defesa |

| FRD | Documentos de Requisitos Funcionais |

| IaaS | Infrastructure as a Service |

| IL | Nível de Impacto |

| LZ | Zona de Destino |

| MCD | Ciberdefesa da Missão |

| NSG | Grupos de Segurança de Rede |

| PaaS | Platform as a Service |

| PIV | Verificação de Identificação Pessoal |

| RoT | Raiz da confiança |

| SaaS | Software as a Service |

| SCCA | Arquitetura de Computação em Nuvem Segura |

| SCCA LZ | Zona de Destino da Arquitetura de Computação em Nuvem Segura |

| SRG | Guia de Recursos de Segurança |

| ALTO | Diretrizes de Implementação Técnica de Segurança |

| TCCM | Gerenciador de Credenciais da Nuvem Confiável |

| USCYBERCOM | Comando Cibernético dos Estados Unidos |

| VDMS | Serviços Gerenciados por Data Center Virtual |

| VDSS | Serviços de Segurança do Data Center Virtual |

| VTAP | Ponto de Acesso de Teste Virtual |

A arquitetura tem os seguintes componentes:

- Domínios de disponibilidade

Domínios de disponibilidade são data centers stand-alone e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna do domínio de disponibilidade. Portanto, provavelmente uma falha em um domínio de disponibilidade não afetará os outros domínios de disponibilidade da região.

- Autonomous Database

O Oracle Autonomous Database é um ambiente de banco de dados pré-configurado totalmente gerenciado que você pode usar para cargas de trabalho de processamento de transações e data warehousing. Você não precisa configurar nem gerenciar nenhum hardware, nem instalar nenhum software. O Oracle Cloud Infrastructure trata da criação do banco de dados, bem como do backup, aplicação de patches, upgrade e ajuste do banco de dados.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer atividade de configuração incorreta ou insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a tomar essas ações, com base nas receitas do respondedor que você pode definir.

- Compartimento

Os compartimentos são partições lógicas entre regiões em uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar.

- DRG

Seu roteador virtual ao qual você pode anexar VCNs e túneis IPSec.

- Exadata Database Service

O Oracle Exadata Database Service permite que você utilize o poder do Exadata na nuvem. Você pode provisionar sistemas X8M e X9M flexíveis que permitem adicionar servidores de computação de banco de dados e servidores de armazenamento ao sistema à medida que suas necessidades aumentam. Os sistemas X8M e X9M oferecem redes RoCE (RDMA sobre Ethernet Convergente) para PMEM (módulos de memória persistente) de alta largura de banda e baixa latência, bem como software Exadata inteligente. Você pode provisionar sistemas X8M e X9M usando uma forma equivalente a um sistema quarter-rack X8 e X9M e, em seguida, adicionar servidores de banco de dados e de armazenamento a qualquer momento após o provisionamento.

O Oracle Exadata Database Service on Dedicated Infrastructure fornece o Oracle Exadata Database Machine como serviço em um data center do Oracle Cloud Infrastructure (OCI). The Oracle Exadata Database Service on Dedicated Infrastructure instance is a virtual machine (VM) cluster that resides on Exadata racks in an OCI region.

O Oracle Exadata Database Service on Cloud@Customer fornece o Oracle Exadata Database Service hospedado em seu data center.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre o seu data center e o Oracle Cloud Infrastructure. FastConnect oferece opções de largura de banda mais alta e uma experiência de rede mais confiável quando comparada com conexões baseadas em internet.

- Domínio de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com potência e hardware independentes. Quando você distribui recursos entre diversos domínios de falha, seus aplicativos podem tolerar falhas físicas no servidor, na manutenção do sistema e na alimentação dentro de um domínio de falha.

- Firewall

Fornece serviço de detecção e prevenção de invasões e filtra o tráfego de entrada com base nas regras.

- Identidade

O SCCA LZ pressupõe que o recurso de domínio de identidades esteja disponível no realm em que ele será implantado. O flag de recurso X.509 será ativado nesta implantação de zonas de destino. Os clientes DoD precisarão fornecer seu próprio provedor de identidades X.509 (IdP), que também deverá suportar o perfil HOK (Holder-of-Key) do SAML. Depois de configurado, os usuários federados poderão acessar a console do OCI com seu Cartão de Acesso Comum (CAC) ou seu Cartão de Verificação de Identidade Pessoal (PIV). Para dar suporte aos requisitos de acesso SCCA com a configuração de compartimento acima, os seguintes grupos do IAM serão implantados: Grupo VDSSAAdmin, Grupo Admin do VDMS e Grupo Admin da Carga de Trabalho.

- Serviços independentes

Esses são serviços de toda a tenancy que serão ativados para uso com o LZ, o Cloud Guard e o VSS.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição de tráfego automatizada de um único ponto de entrada para vários servidores no back-end.

- Gateway de pareamento local (LPG)

Um LPG permite que você pareie uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, ou seja, sem o tráfego que passa pela internet ou que é roteado pela sua rede local.

- Log

Esse serviço está disponível em sua locação para auditoria e inclui um compartimento no qual todos os logs de auditoria serão submetidos a dump em um local compartilhado com regras de retenção, para que os logs não possam ser modificados. O requisito DoD é que o bucket esteja acessível a usuários externos, auditores e similares, sem modificar as permissões do ambiente restante.

- Logging Analytics

O Oracle Logging Analytics é uma solução de nuvem que permite indexar, enriquecer, agregação, exploração, pesquisa, análise, correlação, visualização e monitoramento de todos os dados de log de seus aplicativos e da infraestrutura do sistema no local ou na nuvem.

- Monitoramento

O OCI e a zona de destino fornecem vários serviços que trabalham juntos para fornecer recursos de monitoramento em sua tenancy. Eles criam uma estrutura de monitoramento nos componentes de VDSS, VDMS e carga de trabalho que o configuram para o requisito de monitoramento inicial.

Eles fornecem um ponto de partida que os administradores podem ajustar de acordo com seu próprio modelo operacional. Para evitar custos excessivos e muitas mensagens, a implantação da zona de destino terá todos esses alertas desativados por padrão. Com base em seu modelo operacional, você pode ativar os alertas relevantes na console do OCI.

- Gateway NAT (Network Address Translation)

Um gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet de entrada.

- Redes

Para proteger todos os fluxos de tráfego (Norte-Sul e Leste-Oeste), a OCI recomenda segmentar a rede usando uma topologia de hub e spoke, em que o tráfego é roteado por meio de um hub central chamado VCN de Pilha de Segurança de Datacenter Virtual (VDSS) e é conectado a várias redes distintas (spokes), chamadas VCNs de VVCN e Carga de Trabalho de Serviços Gerenciados de Datacenter Virtuais (VDMS).

Todo o tráfego entre o VDMS e a Carga de Trabalho, de/para a internet, de/para local, ou para o Oracle Services Network ou entre eles, é roteado por meio do VDSS e inspecionado com as tecnologias de prevenção de ameaças em várias camadas do firewall da Rede. A função do Firewall de Rede é crítica e, sendo um serviço PaaS, o desempenho é gerenciado pelo OCI. A VCN do VDSS contém um Firewall de Rede baseado em Palo Alto Technologies, um gateway de internet da Oracle, um DRG e um Gateway do Oracle Service. A VCN do VDSS se conecta às VCNs de spoke (VDMS e Carga de Trabalho) por meio de um DRG. Cada VCN tem um anexo ao DRG, que permite que eles se comuniquem entre si. Consulte Explorar Mais para obter detalhes sobre o DRG e o Anexo da VCN. Todo o tráfego de spoke (do VDMS e Carga de Trabalho) usa regras de tabela de roteamento para rotear o tráfego pelo DRG para o VDSS para inspeção pelo Firewall de Rede.

A arquitetura também apresenta a opção de usar o novo serviço de captura de pacotes no OCI denominado VTAP (Virtual Testing Access Point). Outro componente-chave da arquitetura é a integração entre o balanceador de carga (implantado no VDMS e na Carga de Trabalho) e o firewall de aplicativo web (WAF).

- Object Storage

O armazenamento de objetos oferece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento de forma integrada sem prejudicar o desempenho ou a confiabilidade do serviço. Use o armazenamento padrão para armazenamento de acesso frequente que você precisa acessar de forma rápida, imediata e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente acessa.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- Segurança

Os seguintes serviços nativos da nuvem do OCI serão implementados pela Zona de Destino do SCCA para ajudar sua organização a atender aos requisitos de segurança do SCCA VDMS.

- Vault (Gerenciamento de Chaves)

- Bucket de Armazenamento de Arquivamento de Log

- Fluxos e Eventos

- Grupo de Logs Padrão

- Conector de Serviço

- VSS (Vulnerability Scanning Service)

- Cloud Guard

- Bastion

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Zona de segurança

As zonas de segurança garantem desde o início as melhores práticas de segurança da Oracle, impondo políticas como criptografar dados e impedir o acesso público a redes de um compartimento inteiro. Uma zona de segurança está associada a um compartimento com o mesmo nome e inclui políticas de zona de segurança ou uma "receita" que se aplica ao compartimento e seus subcompartimentos. Você não pode adicionar ou mover um compartimento padrão para um compartimento de zona de segurança.

- Service Connector Hub

Seu serviço para transferir dados entre serviços.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle passa pela malha da rede Oracle e nunca atravessa a internet.

- Streaming

Esse recurso ingerirá e consumirá fluxos de dados de alto volume em tempo real.

- Locação

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você acessa o Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de empresa ou organização. Geralmente, uma empresa terá uma única tenancy e refletirá sua estrutura organizacional dentro dessa tenancy. Em geral, uma única tenancy é associada a uma única assinatura e, em geral, uma única assinatura só tem uma tenancy.

- Serviços do lado da tenancy

Esses serviços incluem Domínios de Identidades, IAM, Políticas, Auditoria e Cloud Guard.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável e definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Serviços Gerenciados por Data-center Virtual (VDMS)

Corresponde a todos os serviços básicos necessários para gerenciar as operações do ambiente, como vault, VSS e Armazenamento de Objetos.

- Serviços de segurança virtual do data center (VDSS)

A VCN é o ponto de acesso único dentro e fora para seu tráfego dentro do seu ambiente, e seu tráfego é isolado e controlado pela rede para roteamento.

- VPV (Virtual Private Vault)

Serviço de gerenciamento de criptografia que armazena e gerencia chaves de criptografia e segredos para acessar recursos com segurança. O VPV será replicado para uma região de DR para redundância e gerenciamento de chaves em caso de desastre.

- VSS (Vulnerability Scanning Service)

Use-o para monitorar continuamente todos os enclaves dentro do ambiente do provedor de nuvem.

- Compartimento de carga de trabalho

Cada carga de trabalho tem um compartimento dedicado e um roteamento de VCN por meio do VDSS e do Firewall de Rede para comunicação com sistemas locais.

Isenção

Este documento serve apenas para fins informativos e destina-se apenas para ajudá-lo no planejamento da implementação e do upgrade dos recursos do produto descritos. Não constitui um compromisso de entrega de qualquer material, código ou funcionalidade e não deve ser considerado em decisões de compra. O desenvolvimento, liberação e prazos de quaisquer recursos ou funcionalidade descritos neste documento permanecem exclusivamente a critério da Oracle. Este documento pode fazer referência a produtos/serviços ou controles de segurança que estão atualmente em processo de obtenção da autorização provisória DISA Impact Level 5.

Recomendações

- VCN

Quando você cria uma VCN, determina o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que planeja anexar às sub-redes na VCN. Use blocos CIDR que estão dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobrepõem a nenhuma outra rede (no Oracle Cloud Infrastructure, no seu data center local ou em outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar que tipo de violações de segurança geram uma advertência e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para abranger o escopo mais amplo e reduzir a carga administrativa de manter várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Zonas de Segurança

Para recursos que exigem segurança máxima, a Oracle recomenda que você use zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita definida pela Oracle de políticas de segurança que se baseiam nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações com relação às políticas na receita de zona de segurança e negará as operações que violam qualquer uma das políticas.

- Grupos de Segurança de Rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, pois os NSGs permitem que você separe a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível) na qual defina uma faixa de largura de banda e permita que o serviço dimensione a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a configuração a qualquer momento após criar o balanceador de carga.

Considerações

Considere os seguintes pontos ao implantar essa arquitetura SCCA LZ.

- Desempenho

Dentro de uma região, o desempenho não é afetado pelo número de VCNs. Quando você parear VCNs em diferentes regiões, considere a latência. Ao decidir quais componentes e aplicativos serão implantados nos Compartimentos de Carga de Trabalho do VDMS e do MO (VCNs spoke), você precisará considerar cuidadosamente o throughput que precisará ser implementado no nível de conectividade com o ambiente local na sua VPN ou no OCI FastConnect.

- Segurança

Use os mecanismos de segurança apropriados para proteger a topologia. A topologia implantada usando o código do Terraform fornecido incorpora as seguintes características de segurança:

- A lista de segurança padrão da VCN do VDSS permite tráfego SSH em 0.0.0.0/0. Ajuste a lista de segurança para permitir apenas os hosts e redes que devem ter acesso SSH (ou quaisquer outras portas de serviços necessárias) à sua infraestrutura.

- As VCNs Spoke (VDMS e MO Workload) não são acessíveis pela internet.

- Gerenciamento

O gerenciamento de rotas é simplificado, pois a maioria das rotas estará no DRG. Usando o DRG como o VDSS, é possível ter até 300 anexos.

- Custos Operacionais

O consumo de nuvem deve ser acompanhado de perto para garantir que os custos operacionais estejam dentro do orçamento projetado. A marcação básica no nível do compartimento foi configurada para os compartimentos VDSS e VDMS. Determinados recursos da Nuvem, como Vault Virtual Privado (HSM dedicado) e Firewall de Rede, são requisitos SCCA. Esses serviços têm um custo operacional mais alto e serviços alternativos podem ser considerados em ambientes que não são de produção (por exemplo, um vault de software compartilhado pode ser usado em um ambiente que não é de produção).

Implantar

- Implante usando a pilha de amostra no Oracle Cloud Infrastructure Resource Manager:

- Vá para o Oracle Cloud Infrastructure Resource Manager.

- Acesse (se você ainda não tiver feito isso), informando a tenancy e as credenciais do usuário.

- Selecione a região na qual você deseja implantar a pilha.

- Siga os prompts na tela e as instruções para criar a pilha: clique em Criar Pilha, clique em Modelo, clique em Selecionar Modelo, clique em Arquitetura, clique no modelo Zona de Destino SCCA do OCI e, em seguida, clique em Selecionar Modelo.

- Depois de criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão do job e revise o plano.

- Se forem necessárias alterações, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias; em seguida, execute novamente a ação Plano.

- Se nenhuma alteração adicional for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Implante usando o código do Terraform em GitHub:

- Vá para GitHub.

- Clone ou faça download do repositório para seu computador local.

- Siga as instruções no documento

README.

Explorar Mais

Saiba mais sobre o realm do Oracle Cloud para o Governo, DoD e SCCA.

- Para obter informações adicionais específicas da Nuvem Federal dos EUA do OCI com autorização DISA - Nível de Impacto 5, consulte Oracle Cloud Infrastructure - Nuvem Federal dos EUA com Autorização DISA - Nível de Impacto 5

- Guia do Administrador SCAA

- Atribuições e Responsabilidades SCAA

- Requisitos Funcionais de SCCA (Secure Cloud Computing Architecture) do Departamento de Defesa (DoD)

- Configure uma topologia de rede hub e spoke usando um gateway de roteamento dinâmico

- Domínios de Gateway de Roteamento Dinâmico (DRGs)

- Anunciando o VTAP do Oracle Cloud Infrastructure

- Visão Geral do Serviço Web Application Firewall

- Para obter informações adicionais específicas desta solução SCCA nativa da nuvem da Oracle, entre em contato com a equipe do Oracle Cloud DoD Product Management.