Sobre a resolução de DNS no Oracle Database@Google Cloud

Neste manual de soluções, você aprenderá os casos de uso e configurará uma resolução de DNS segura, automatizada e escalável para ambientes do Oracle Database@Google Cloud.

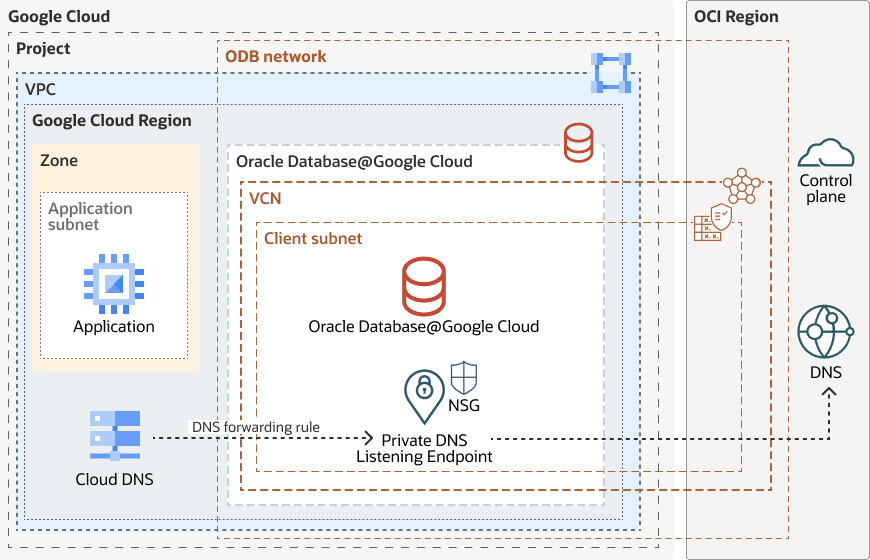

Arquitetura

*.oraclevcn.compara Oracle Exadata Database Service, Oracle Exadata Database Service on Exascale Infrastructure e Oracle Base Database Service.*.oraclecloud.come*.oraclecloudapps.compara Oracle Autonomous Database.

Um ponto final de listener de DNS Privado do OCI é criado durante a implantação do Oracle Database@Google Cloud, associado ao resolvedor privado, à view privada padrão e a uma zona privada da VCN do OCI para resolver nomes e IPs no serviço DNS do OCI.

A seguinte arquitetura mostra a Zona de DNS do Google Cloud encaminhada para o ponto final do listener de DNS Privado do OCI:

resolve-dns-oci-google-cloud-oracle.zip

A arquitetura permite conectividade privada controlada de um aplicativo no Google Cloud para o Oracle Database@Google Cloud com resolução de DNS tratada pelo DNS do OCI por meio de um listener privado.

A arquitetura tem os seguintes componentes:

- Rede e sub-rede virtual na nuvem da OCI

VCN (rede virtual na nuvem) é uma rede personalizável definida por software que você configura em uma região do OCI. Assim como as redes tradicionais do data center, as VCNs dão a você controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos de CIDR (Classless Inter-domain Routing) não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego permitido dentro e fora da sub-rede.

- Grupo de segurança de rede (NSG)

Os NSGs atuam como firewalls virtuais para seus recursos de nuvem. Com o modelo de segurança de confiança zero da OCI, você controla o tráfego de rede dentro de uma VCN. Um NSG consiste em um conjunto de regras da segurança de entrada e saída que se aplicam apenas a um conjunto especificado de placas de interface de rede virtual (VNICs) em uma única VCN.

- Resolvedor de DNS privado

Um solucionador de DNS privado responde às consultas de DNS de uma VCN. Um resolvedor privado pode ser configurado para usar views, zonas e regras de encaminhamento condicional para definir como as consultas são resolvidas.

- Ponto final do listener

Um ponto final de listener recebe consultas de dentro da VCN, de outros resolvedores de VCN ou do DNS de uma rede on-premises. Após a criação, nenhuma configuração adicional é necessária.

- Ponto final do encaminhador

Um ponto final encaminhador encaminha consultas de DNS para o ponto final do listener para resolvedores em outras VCNs pareadas ou em um DNS on-premises. As decisões de encaminhamento são regidas por regras do resolvedor.

- Regras do Resolvedor

As regras do resolvedor definem como responder às consultas não respondidas por uma view do resolvedor. Eles são processados em ordem e podem ter condições opcionais para limitar a quais consultas se aplicam. Quando uma condição corresponde, a ação de encaminhamento é executada.

- Nuvem Privada Virtual do Google

O Google Virtual Private Cloud (VPC) fornece funcionalidade de rede para instâncias de máquina virtual (VM) do Compute Engine, contêineres do Google Kubernetes Engine (GKE), serviços de banco de dados e cargas de trabalho sem servidor. A VPC fornece rede global, escalável e flexível para seu serviço baseado em nuvem.

- DNS do Google Cloud

O Cloud DNS fornece zonas públicas e zonas DNS gerenciadas de forma privada. Zonas públicas são visíveis na internet; zonas privadas são visíveis apenas dentro de redes VPC especificadas.

- Encaminhador de DNS do Google Cloud

O Google Cloud suporta encaminhamento de DNS de entrada e saída para zonas privadas. Você pode configurar o encaminhamento de DNS criando uma zona de encaminhamento ou uma política de servidor de DNS na Nuvem.

- Projeto do Google Cloud

Um Google Cloud Project é necessário para usar as APIs do Google Workspace e criar complementos ou aplicativos do Google Workspace. Um Projeto em Nuvem é a base para criar, ativar e usar todos os serviços do Google Cloud, incluindo o gerenciamento de APIs, a ativação do faturamento, a adição e a remoção de colaboradores e o gerenciamento de permissões.

- Rede ODB

A rede ODB cria uma construção de metadados em torno do Google Virtual Private Cloud (VPC), servindo como base para todo o provisionamento de banco de dados. A rede ODB permite o suporte para VPC Compartilhada abstraindo e centralizando a configuração de rede - como sub-redes, faixas CIDR e roteamento. Isso permite que os administradores de rede gerenciem a conectividade independentemente dos workflows de implantação do banco de dados.

Antes de Começar

- O Cloud DNS suporta permissões do IAM nos níveis de zona do DNS individual e do projeto. Consulte a documentação de permissões do Google Cloud DNS.

- O OCI DNS suporta o IAM; consulte a documentação de permissões do OCI IAM .