Integre o NGFW (Next Generation Firewall) de forma Nativa no Oracle Cloud

Evitar que usuários não autenticados bloqueiem dispositivos remotamente ou executem código é exatamente o que o firewall de última geração (NGFW) da Fortinet foi projetado para fazer.

A malha de segurança da Fortinet abrange data centers e nuvens para fornecer às empresas uma visão consolidada de sua postura de segurança e fornecer um único console para gerenciamento de políticas, relatórios de governança e monitoramento de eventos. A visão única da console abrange infraestruturas físicas, virtuais e na nuvem, incluindo nuvens privadas, públicas e híbridas. Essa malha de segurança foi recentemente integrada nativamente ao Oracle Cloud Infrastructure (OCI), fornecendo às empresas desempenho escalável, orquestração de segurança avançada e proteção unificada contra ameaças para as cargas de trabalho que estão sendo executadas no OCI.

FortiGate A NGFW oferece às empresas maior controle de aplicativos, filtragem via web, detecção avançada de ameaças, antivírus, prevenção de invasões, serviço de proteção contra surtos de vírus, desarmamento de conteúdo e reconstrução e segurança anti-botnet. Você pode localizar e implantar diferentes configurações do appliance virtual FortiGate NGFW no Oracle Cloud Marketplace.

As implantações FortiGate no OCI fornecem:

- Proteção do tráfego de rede norte-sul, ao mesmo tempo em que controla, inspeciona e protege o tráfego fora das redes virtuais na nuvem (VCNs) da OCI. Essa proteção abrange o tráfego entre uma rede local e a VCN, bem como o tráfego que flui de e para a Internet.

- Proteção do tráfego de rede do leste-oeste, enquanto controla, inspeciona e protege o tráfego entre redes virtuais na nuvem (VCNs) da OCI.

O Fortigate fornece inspeção profunda de pacotes (DPI) ou sniffing de pacotes, para examinar o conteúdo de pacotes de dados na rede. A inspeção normal do pacote examina somente o cabeçalho do pacote. O DPI envolve examinar não apenas o cabeçalho do pacote, mas também os dados que ele está carregando. Com sua tecnologia DPI, FortiGate atua como um ponto de verificação para o tráfego norte-sul ou leste-leste para verificar se os pacotes são seguros para passar.

Arquitetura

Você pode implantar o GNFW (FortiGate next generation firewall) em uma configuração ativa-ativa ou em uma configuração ativa-passiva.

Qualquer opção de implantação oferece proteção de alta disponibilidade. As principais considerações ao selecionar uma opção de implantação são escalabilidade, resiliência e alta disponibilidade. Para dimensionar verticalmente, escolha a configuração ativo-passivo, adicionando mais OCPUs e RAM quando necessário. Para dimensionar horizontalmente, escolha a configuração ativo-ativo, adicionando instâncias adicionais conforme necessário.

Em uma arquitetura de implantação típica, as instâncias FortiGate são implantadas em uma arquitetura de "sanduíche do balanceador de carga". Para uma configuração ativa/ativa, eles são "sandwiched" entre balanceadores de carga com duas sub-redes. Para uma arquitetura ativa-passiva, são recomendadas quatro portas: pública (não confiável), privada (confiança), pulsação e portas de gerenciamento. Uma rede virtual na nuvem (VCN) de hub contém o balanceador de carga com um par de instâncias FortiGate. As instâncias FortiGate straddle duas sub-redes. Uma sub-rede privada (trust) e pública (não confiável) validam o tráfego de entrada para a rede privada. As instâncias FortiGate recebem duas portas, uma em uma sub-rede pública não confiável e outra em uma sub-rede privada confiável. Esse acordo fornece um analisador de tráfego de rede centralizado no hub da infraestrutura de rede. Para alta disponibilidade, você pode implantar as instâncias FortiGate em diferentes domínios de disponibilidade ou domínios de falha, dependendo da região escolhida. Você também pode configurar vários clusters FortiGate para permitir configurações de várias extensões.

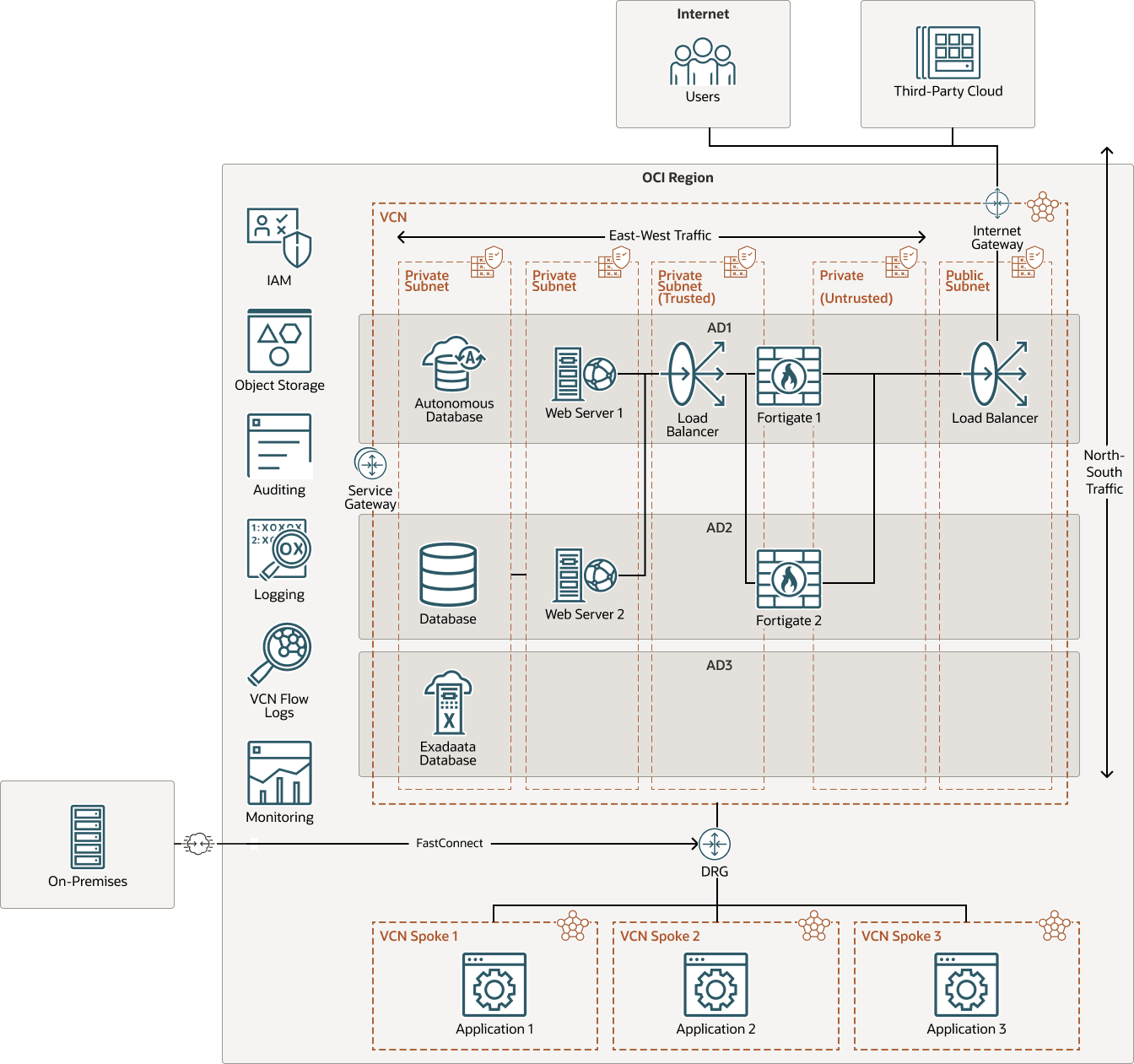

O diagrama a seguir ilustra uma arquitetura de referência em uma única região com vários domínios de disponibilidade.

fortinet-ngfw-oci-arch-oracle.zip

Vários casos de uso são descritos no diagrama acima:

- Tráfego de entrada (norte-sul) da internet: O tráfego de entrada da internet entra na VCN por meio de um gateway de internet. Após o balanceamento de carga, o tráfego passa para um par de instâncias virtuais FortiGate. As instâncias FortiGate inspecionam o tráfego e, se o tráfego for seguro e não malicioso, ele passa o tráfego para o aplicativo (norte-sul).

- Tráfego de entrada (norte-sul) local: O tráfego de rede local conecta-se usando o Oracle Cloud Infrastructure FastConnect ou um túnel IPSec que segue o mesmo caminho, mas entra na região OCI por meio de um gateway de roteamento dinâmico (DRG). Em seguida, o tráfego passa para o balanceador de carga, continua até a instância FortiGate e depois para o aplicativo.

- Tráfego interno (leste a oeste): Depois que o tráfego sai das VCNs de spoke, ele passa pelo DRG e entra no balanceador de carga na VCN de hub. A instância FortiGate valida o tráfego antes de permitir que ele avance internamente e determina se ele passa para um aplicativo em camadas com um front-end web ou para um aplicativo em outra VCN spoke. FortiGate fornece validação de tráfego da sub-rede para a sub-rede neste caso de uso.

O FortiGate funciona em conjunto com serviços de segurança nativos do OCI, como listas de segurança e grupos de segurança de rede (NSGs). O FortiGate fornece filtragem de tráfego usando políticas de firewall e inspeciona o tráfego de ataques conhecidos e desconhecidos, como IPS, antivírus e tecnologias de filtragem da Web. As listas de segurança e os grupos de segurança de rede (NSGs) permitem ou interrompem o tráfego com base nas portas e nos protocolos. Essa camada adicional de segurança fornece uma defesa detalhada da arquitetura do OCI.

A arquitetura tem os seguintes componentes:

- Tenancy

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você se inscreve no Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de empresa ou organização. Geralmente, uma empresa terá uma única tenancy e refletirá sua estrutura organizacional dentro dessa tenancy. Em geral, uma única tenancy é associada a uma única assinatura e, em geral, uma única assinatura só tem uma tenancy.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões em uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar.

- Domínio de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos dos outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna de domínios de disponibilidade. Portanto, é improvável que uma falha em um domínio de disponibilidade afete os outros domínios de disponibilidade na região.

- Domínio de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com potência e hardware independentes. Quando você distribui recursos entre diversos domínios de falha, seus aplicativos podem tolerar falhas físicas no servidor, na manutenção do sistema e na alimentação dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs dão total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem às outras sub-redes na VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Gateway de Internet

O gateway de internet permite tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre seu data center e o Oracle Cloud Infrastructure. O FastConnect fornece opções de largura de banda maior e uma experiência de rede mais confiável quando comparado com conexões baseadas em internet.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço da Oracle percorre a malha de rede da Oracle e nunca atravessa a internet.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Object Storage

O armazenamento de objetos fornece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de banco de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento de forma integrada sem sofrer qualquer degradação no desempenho ou na confiabilidade do serviço. Use armazenamento padrão para armazenamento "dinâmico" que você precisa acessar de forma rápida, imediata e frequente. Use o armazenamento de arquivos compactados para armazenamento "frio" que você retém por longos períodos de tempo e raramente acessa.

- Serviço IAM (Identity and Access Management)

O Oracle Cloud Infrastructure Identity and Access Management (IAM) é o plano de controle de acesso da OCI (Oracle Cloud Infrastructure) e dos Aplicativos Oracle Cloud. A API do IAM e a interface do usuário permitem que você gerencie domínios de identidades e os recursos dentro do domínio de identidades. Cada domínio de identidades do OCI IAM representa uma solução de gerenciamento de identidades e acesso independente ou outra população de usuários.

- Auditoria

O serviço Oracle Cloud Infrastructure Audit registra automaticamente chamadas para todos os pontos finais suportados da API (interface de programação de aplicativos) pública do Oracle Cloud Infrastructure como eventos de log. No momento, todos os serviços suportam o registro em log pelo Oracle Cloud Infrastructure Audit.

- LogO registro em log é um serviço altamente escalável e totalmente gerenciado que fornece acesso aos seguintes tipos de logs de seus recursos na nuvem:

- Logs de auditoria: Logs relacionados a eventos emitidos pelo serviço Audit.

- Logs de serviço: Logs emitidos por serviços individuais como Gateway de API, Eventos, Funções, Balanceamento de Carga, Armazenamento de Objetos e logs de fluxo da VCN.

- Logs personalizados: Logs que contêm informações de diagnóstico de aplicativos personalizados, outros provedores de nuvem ou um ambiente local.

- Monitoramento

O serviço Oracle Cloud Infrastructure Monitoring monitora de forma ativa e passiva seus recursos de nuvem usando métricas para monitorar recursos e alarmes para notificá-lo quando essas métricas atenderem a triggers especificados por alarme.

Obtenha Recursos Criados e Implantados

Deseja mostrar o que você criou no Oracle Cloud Infrastructure? É importante compartilhar suas lições aprendidas, melhores práticas e arquiteturas de referência com nossa comunidade global de arquitetos de nuvem? Vamos ajudá-lo a começar.

- Fazer download do modelo (PPTX)

Ilustre sua própria arquitetura de referência arrastando e soltando os ícones no quadro de fios de amostra.

- Assista ao tutorial de arquitetura

Obtenha instruções passo a passo sobre como criar uma arquitetura de referência.

- Enviar seu diagrama

Envie-nos um e-mail com seu diagrama. Nossos arquitetos de nuvem verificarão seu diagrama e entrarão em contato com você para discutir sua arquitetura.

Explorar Mais

Saiba mais sobre os recursos desta arquitetura e sobre arquiteturas relacionadas.