Ciclo de Vida de Governança de Linha de Base

Um conjunto de políticas e princípios de segurança de linha de base que a equipe de tecnologia inicialmente define e aplica em toda a nuvem.

Organizar Recursos

Se você provisionar aplicativos únicos ou múltiplos, certifique-se de organizar os recursos para crescimento, flexibilidade e responsabilidade que são necessários para manter o controle na tenancy.

Organize os recursos com base no seguinte:

- Compartimentos: Um compartimento que tem uma receita específica para uma organização

- Local do Recurso: Uma região baseada em onde o público-alvo está localizado

- Isolamento de Recursos: Controles de rede apropriados, como VCN (Virtual Cloud Network) e Sub-rede

Design do Compartimento

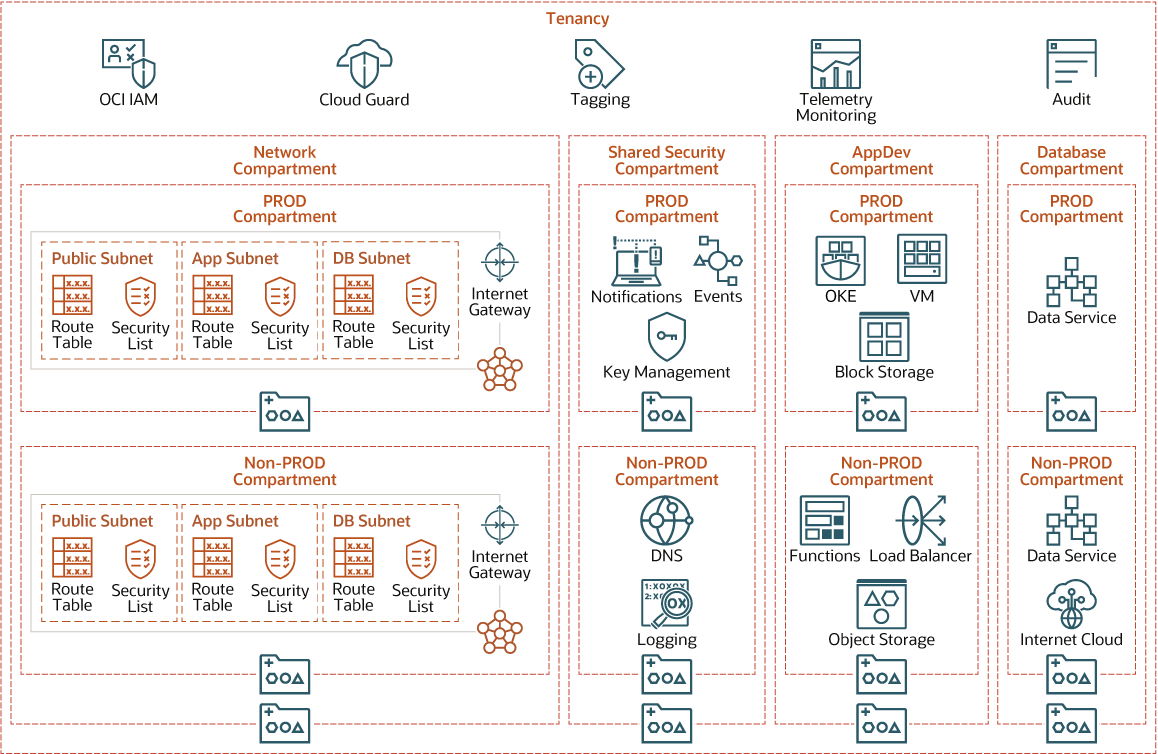

A imagem a seguir mostra um exemplo de como você pode organizar seus recursos em compartimentos para obter determinados resultados.

Descrição da ilustração oci-governance-compartment-design.png

Cada organização pode usar uma receita de estrutura de compartimento específica dos resultados necessários. É possível usar os modelos predefinidos disponíveis como base para criar sua estrutura de organizações. A OCI CIS Landing Zone fornece um modelo de estrutura de compartimento amplo que abrange recursos de Rede, Segurança, Aplicativos e Banco de Dados. Você pode estender a estrutura do compartimento para adicionar compartimentos filhos separados a vários aplicativos ou para ambientes de ciclo de vida diferentes (Dev, Test, Prod). Obtenha as imagens de modelo da Zona de Destino do CIS aqui.

Modelo de Compartimentos Hierárquicos

Define quais políticas você deve definir em diferentes níveis da hierarquia de compartimentos começando no nível Raiz.

Nível raiz

Definir políticas do IAM

Nível 1

Defina políticas de rede, segurança compartilhada, app-dev e banco de dados

Nível 2

Defina políticas de produção, não produção e protótipo:

- Rede: Família de redes

- Prod e Non: VCN de Produção e Sub-redes de Produção

- Segurança compartilhada: KMS, Log, Notificações, Vaults

- App-Dev: buckets do SO, Volume de Inicialização e em Blocos, FSS

- Prod: Prod OAC, OIC, FAW

- Protótipo: Todos os serviços de protótipo

- Banco de Dados: Prod AWD, Non-Prod ADW

O desenvolvimento de um design de compartimento eficaz é essencial na criação de um modelo de governança. O design do compartimento pode ser alterado a qualquer momento para alinhar quando ocorrem alterações nos negócios ou nos processos em sua organização. Além disso, os recursos provisionados no OCI podem ser movidos de um compartimento para outro.

Localização Geográfica do Recurso

Você deve criar recursos em uma região geográfica e selecionar a região com base no local do público-alvo. Um aplicativo para clientes europeus deve residir em um data center na região europeia. Dentro de uma região, os recursos do aplicativo devem ser distribuídos entre domínios de disponibilidade e domínios de falha para obter a maior disponibilidade. Para cada recurso ou carga de trabalho, escolha a região apropriada com base em vários critérios.

Isolamento da Rede de Recursos

Você não pode usar compartimentos para isolar recursos. Você pode isolar recursos usando controles de rede. Você deve organizar recursos em diferentes VCNs e Sub-redes para isolar recursos. Inclua recursos pertencentes ao mesmo aplicativo na mesma VCN e recursos de diferentes aplicativos em diferentes VCNs. Se dois aplicativos precisarem se comunicar entre si, você poderá compartilhar uma VCN ou parear as duas VCNs.

Governar Identidade de Recursos

O estabelecimento da identidade de um funcionário é essencial para uma governança efetiva de recursos.

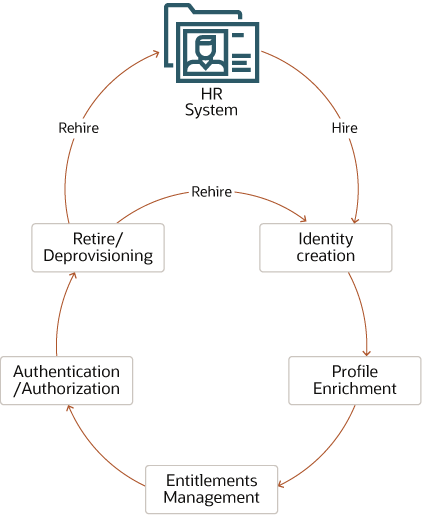

Descrição da ilustração oci-identity-governance.png

Cenário de governança de identidade

Quando uma nova contratação se une a uma organização, o sistema de RH cria uma identidade de usuário e provisiona um conjunto de identidades centralizadas e baseadas em políticas e seus direitos. O novo usuário obtém acesso padrão a determinados recursos e aplicativos conhecidos como provisionamento de direito ao nascimento. Em seguida, dependendo da organização, grupo e função do usuário, o usuário terá acesso a aplicativos e direitos adicionais.

O usuário pode solicitar direitos adicionais que passam por um processo de aprovação para que eles próprios sejam atribuídos a esses direitos. Quando o usuário se aposenta ou sai da organização, a identidade é desprovisionada. Se o mesmo usuário for readmitido na organização, o usuário geralmente poderá reivindicar a mesma identidade, mas poderá ter direitos diferentes dependendo do grupo ou da função em que foi contratado.

Identidade na Nuvem

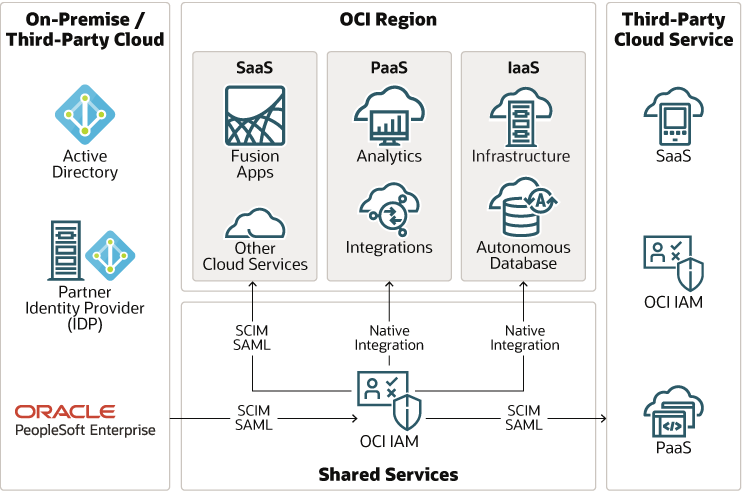

Descrição da ilustração oci-identity-cloud.png

A Oracle oferece identidade unificada entre IaaS, PaaS e SaaS usando o Oracle Cloud Infrastructure Identity and Access Management (IAM). A identidade unificada para conectar todos os serviços do OCI IaaS e PaaS tem integrações nativas com o OCI IAM. Eles usam o OCI IAM tanto como uma loja de usuários quanto um serviço de log-in. No entanto, os serviços SaaS na OCI, incluindo os serviços Fusion SaaS, se integram ao OCI IAM usando os padrões SCIM 2.0 e SAML. Os clientes também podem integrar os serviços PaaS ao SaaS usando o IAM OAuth. Eles podem integrar o Oracle Cloud com nuvem local ou de terceiros usando padrões abertos, como SCIM 2.0, SAML e OIDC.

O serviço de identidade unificado agiliza os processos de integração e desligamento de usuários. Quando uma conta de usuário é criada ou removida do sistema de RH, o OCI IAM cria ou remove a conta de usuário de todos os serviços Oracle. O serviço OCI IAM também pode facilitar a criação e a remoção de contas de usuários de serviços de nuvem de terceiros.

O OCI IAM oferece uma única fonte confiável para identidades no Oracle Cloud. Os clientes podem aproveitar os logs de auditoria do IAM para ver quem tem acesso aos sistemas ou recursos da nuvem. Eles também podem executar modelagem de ameaça de segurança para detectar acesso não autorizado e tomar medidas corretivas.

Governar Acesso a Recursos

A OCI tem uma postura de segurança negada por padrão. Quando uma tenancy é provisionada, nenhum usuário diferente do usuário administrador da tenancy pode acessar qualquer recurso no OCI.

Os administradores de tenancy podem criar políticas para conceder permissões a grupos de usuários em recursos dentro de compartimentos ou da tenancy. Veja a seguir alguns exemplos de políticas do serviço IAM que você pode usar como ponto de partida para a estrutura de compartimento proposta na seção Compartimento.

- Crie políticas para permitir que os administradores de compartimentos gerenciem todos os recursos no respectivo compartimento.

Allow group security_admin to manage all resources in compartment Shared_Security:Prod Allow group security_admin to manage all resources in compartment Shared_Security:NonProd Allow group network_admin to manage network-family-resources in compartment Network Allow group database_admin to manage database-family-resources in compartment Database Allow group appdev_admin to manage instance-family-resources in compartment App-Dev

- Crie políticas para administradores de compartimentos para usar recursos compartilhados de outros compartimentos.

Allow group appdev_admin to use network-family-resources in compartment Network Allow group appdev_admin to use database-family-resources in compartment Database Allow group database_admin to use network-family-resources in compartment Network Allow group database_admin to use vaults in compartment Shared_Security

- Crie políticas para auditores e outros grupos de usuários somente para leitura para ler todos os recursos na tenancy.

Allow group auditors to read all resources in tenancy Allow helpdesk-users to inspect all resources in tenancy Allow group announcement_readers_group to read announcements in tenancy

Você também pode usar tags para definir políticas do serviço IAM. Você pode gravar uma política para definir o escopo do acesso com base nas tags aplicadas a um recurso usando condições e um conjunto de variáveis de tag. Você pode controlar o acesso com base em uma tag que existe no recurso solicitante (grupo, grupo dinâmico ou compartimento) ou no destino da solicitação (recurso ou compartimento). As três primeiras políticas de acesso de amostra usam tags de recurso solicitantes e as duas últimas políticas de acesso de amostra usam tags de recurso de destino.

Allow any-user to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in compartment HR where request.principal.group.tag.Operations.Project= 'Prod'

Allow dynamic-group InstancesA to manage instances in tenancy where request.principal.compartment.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in compartment HR where target.resource.tag.Operations.Project= 'Prod'

Allow group GroupA to manage all-resources in tenancy where target.resource.compartment.tag.Operations.Project= 'Prod'Você começa com três funções de alto nível para cada carga de trabalho que estiver integrando.

- Administrador do serviço

- Desenvolvedor do serviço

- Visualizador de serviços

Crie políticas de linha de base para cada atribuição para gerenciar, usar, ler e inspecionar permissões para instâncias de serviço. Você pode criar políticas para conceder aos usuários permissão em recursos compartilhados para o administrador de serviços. Por exemplo, para o serviço Analytics, você pode criar as seguintes políticas:

- Atribuição de administrador de serviços

Allow group Analytics-admin to manage analytics-instances in compartment App-Dev Allow group Analytics-admin to manage analytics-instance-work-requests in compartment App-Dev Allow group Analytics-admin to use network-family-resources in compartment Network Allow group Analytics-admin to use autonomous-databases in compartment Database

- Função de desenvolvedor de serviço

Allow group Analytics-developer to use analytics-instances in compartment App-Dev Allow group Analytics-developer to use analytics-instance-work-requests in compartment App-Dev

- Função de visualizador de serviço

Allow group Analytics-viewer to read analytics-instances in compartment App-Dev Allow group Analytics-viewer to read analytics-instance-work-requests in compartment App-Dev

Você pode iniciar o processo com essas políticas ou políticas semelhantes e estender o modelo de política a cada novo serviço integrado.

Controle o Custo do Recurso

Ao fazer a transição de um modelo CapEx, em que muitos custos são fixados na implementação de um projeto, para um modelo OpEx, em que os custos são ampliados e reduzidos com o uso do sistema, geralmente você precisa de ferramentas de gerenciamento de custos para entender, controlar e comunicar esses custos na nuvem em sua organização.

A Oracle fornece ferramentas que permitem controlar os gastos da sua organização e otimizar os gastos.

- Prever: Defina e gerencie orçamentos na nuvem

- Controle: Impedir o gasto excessivo

- Visibilidade: Garanta um rastreamento preciso de custos entre departamentos e projetos e analise quais departamentos, serviços e projetos contribuem para o uso da nuvem ao longo do tempo

- Otimizar: Obtenha detalhes de uso granular para a reconciliação de faturas e identifique áreas para otimizar custos

- Estender: Identifique áreas para estender o uso quando necessário

Gerenciamento de Custo

Você pode usar uma dessas duas abordagens para controlar custos.

- Crie orçamentos financeiros para cada equipe/grupo de recursos e lide com o uso com relação a esses orçamentos e alerte o administrador da equipe se o uso exceder o orçamento ou estiver prestes a exceder o orçamento.

- Crie um limite ou cota para cada instância de serviço. Se uma equipe tentar criar mais instâncias do que a cota alocada, a solicitação falhará.

A segunda abordagem é restritiva e impede a superação de custos, enquanto a primeira abordagem requer intervenção manual se o uso exceder o orçamento atribuído. As árvores de compartimento agregam orçamentos e cotas, de modo que os compartimentos filhos compartilham o orçamento total agregado ou a cota definida no pai.

Por exemplo, se o compartimento Data Science tiver um orçamento de US$ 2000, os compartimentos filhos de DEV e TST compartilharão esse orçamento global e serão restritos se um deles exceder esse limite.

Rastreamento de Custos

Você pode usar um orçamento para definir limites flexíveis nos gastos do OCI definindo tags de rastreamento de custos ou por compartimentos (incluindo o compartimento raiz). Você pode rastrear todos os gastos nessa tag de rastreamento de custos ou nesse compartimento e seus filhos. Também é possível definir alertas sobre orçamentos para informar o gerenciamento quando eles excederem o orçamento. Você pode exibir todos os orçamentos e limites de gastos na Console do OCI.

O sistema avalia todos os alertas de orçamento a cada hora na maioria das regiões e a cada quatro horas na Ashburn (IAD). Para ver a última vez em que um orçamento foi avaliado, revise os detalhes de um orçamento. Você verá campos que mostram o gasto atual, a previsão e o campo Gasto no período, mostrando o período no qual o orçamento foi avaliado. Quando um alerta de orçamento é acionado, os destinatários configurados no alerta de orçamento recebem um e-mail.

Você pode instalar e usar o aplicativo OCI Cost Governance and Performance Insights Solution do Oracle Cloud Marketplace vinculado na seção Explore Mais.

Controle de Custos

Você pode controlar custos no OCI limitando o número de instâncias de serviço criadas usando limites de serviço e cotas de compartimento.

Os limites de serviço ajudam a gerenciar o número máximo de recursos que podem ser provisionados em uma tenancy, região, domínio de disponibilidade e compartimento. Esses limites flexíveis restringem os recursos de provisionamento que podem exceder os limites definidos. Somente usuários autorizados podem solicitar que esses limites de serviço sejam aumentados ou diminuídos. Os limites do serviço permitem limitar o número máximo de instâncias de serviço de um serviço específico em uma região, domínio de disponibilidade e compartimento.

As cotas de compartimento são políticas que permitem que os administradores alocem recursos com um alto nível de flexibilidade, dando aos administradores de tenancy e compartimento um melhor controle sobre como os recursos são consumidos no OCI. As cotas de compartimento são semelhantes aos limites do serviço, exceto que os limites do serviço são definidos pela Oracle. As cotas de compartimento são definidas pelos administradores usando políticas que permitem a eles alocar recursos com um alto nível de flexibilidade.

Observe e Monitore Recursos

Você deve observar e monitorar seus recursos para garantir que o modelo de governança esteja funcionando para atingir suas metas organizacionais.

Gerenciamento de postura de segurança na nuvem

O Cloud Guard é um serviço do OCI que ajuda você a monitorar e manter uma forte postura de segurança no Oracle Cloud. O Cloud Guard tem três elementos essenciais.

- O destino é um recurso a ser monitorado

- Receitas de detector são receitas para detectar problemas

- Depois que os problemas são detectados, as receitas do respondedor respondem a esses problemas. A resposta pode ser uma notificação ou ação corretiva.

O Cloud Guard detecta problemas de configuração de segurança com recursos do OCI. Com base no provável impacto dos problemas, ele atribui uma pontuação de risco aos problemas. Você pode monitorar pontuações de risco agregadas da tenancy no painel de controle do Cloud Guard. Veja a seguir recomendações para usar o Cloud Guard:

- O Cloud Guard é um serviço gratuito e a melhor prática é ativar o Cloud Guard para todos os compartimentos.

- Personalize as receitas do Cloud Guard para definir pontuações de risco personalizadas e ação de resposta para problemas detectados.

- Opte por excluir alguns compartimentos de disponibilizar recursos em determinados outros compartimentos. Por exemplo, se você excluir o compartimento Desenvolvimento, ele poderá fornecer a flexibilidade para criar recursos que não são permitidos em compartimentos de produção.

O Cloud Guard suporta uma lista de permissões que é uma lista de exceções para as políticas do Cloud Guard. Por exemplo, se uma política do Cloud Guard estiver definida para negar qualquer bucket de armazenamento de objetos públicos. Se você precisar criar um bucket público para um caso de uso legítimo, poderá adicionar explicitamente o OCID do bucket público à lista de permissões.

Registro de Segurança

A capacidade de registrar centralmente todas as ações em cada recurso de nuvem e auditá-las em um ecossistema de nuvem garante uma implementação de nuvem bem-sucedida. Você também pode usar logs de fluxo de rede e alguns dos logs do aplicativo para detectar comportamentos anômalos. As equipes de Segurança e Conformidade podem automatizar notificações ou medidas corretivas de qualquer incidente indesejado. Permitir ações rápidas pode aliviar qualquer violação e ameaça.

Painéis de controle e relatórios baseados em monitoramento, auditoria e dados de registro podem manter a equipe atualizada e focada na solução de problemas antes que eles se tornem um desastre. Você pode fazer o seguinte configurando o registro de segurança:

- Agregue logs de auditoria, que são ativados por padrão no OCI, em grupos de logs para monitorá-los usando o Logging Analytics.

- Ative logs de fluxo de rede para detectar atividades de rede suspeitas.

- Ative logs de serviço para todos os serviços que suportam logs de serviço. Certifique-se de escolher grupos de logs apropriados ao ativar logs de serviço.

- Use as visualizações interativas no serviço Logging Analytics para analisar os dados. O uso do recurso de cluster para reduzir milhões de entradas de log para um pequeno conjunto de assinaturas de log interessantes facilita a revisão dos logs.

- Use o recurso de link da análise de log para analisar logs em uma transação para identificar padrões anômalos usando a view agrupada.

Se você usar uma solução SIEM de terceiros, poderá integrá-la ao OCI usando o serviço de streaming e o conector de serviço do OCI.

Implementar Governança de Linha de Base

A Oracle recomenda o uso da Zona de Destino Segura para implementar a organização de recursos (estrutura de compartimento) e a governança de acesso aos recursos.

Além de criar uma estrutura de tenancy e políticas de acesso, a governança de linha de base também exige que você ative outros recursos de segurança como Cloud Guard, Audit e Log.

Você também deve criar uma estrutura de tags e uma estrutura de governança de custos, conforme recomendado nas seções a seguir.

Tags

O Namespace de Tag na tabela a seguir é Cost-Management.

| Chave de Tag | Chave-Valor de Amostra | Descrição |

|---|---|---|

| Nome | - | - |

| CostCenterID | ERP - USOS, ERP - REINO UNIDO | Nome do código do projeto |

O Namespace de Tag na tabela a seguir é Operations.

| Chave de Tag | Chave-Valor de Amostra | Descrição |

|---|---|---|

| Ambiente | Produção, Não produção | Ambiente do ciclo de vida |

| AppName | Finanças, RH | Unidade de negócios |

| AppCI | - | - |

| OProjectName | Finanças-EBS, Finanças-ERP | - |

| Proprietário de Negócios | ABC.someone@example.com |

- |

| SystemCustodian | ABC.someone@example.com |

- |

| É SupportGrp | ABC.someone@example.com |

- |

| OS | LIN, WIN | - |

| Manutenção | Group1, Group2, Group3 | - |

| Impacto | Baixo, médio, alto | Raio de explosão na organização |

O Namespace de Tag na tabela a seguir é Govn-Security.

| Chave de Tag | Chave-Valor de Amostra | Descrição |

|---|---|---|

| InfoClass | Público, Interno, Sensível | - |

| NetTrustLevel | Corporativo (3) / Fornecedor DMZ (2) / Internet DMZ (1) / Firewall | - |

| Estado crítico | T1, T2, T3, T4 |

|

Controle de Custos

Na Console do OCI, use a IU Namespaces de Tag sob Governança e faça o seguinte:

- Defina uma chave de tag chamada

CostManagement.CostCenterIDe ative-a para rastreamento de custos. - Atribua um valor de tag chave de Finanças para o centro de custo Financeiro

CostManagement.CostCenterID = "Finance"a recursos específicos. - Atribua um valor de tag chave de TI para o centro de custo de TI

"IT" (CostManagement.CostCenterID = "IT")a outros recursos.

Usar a UI Criar Orçamento na Tenancy para criar orçamentos

- Crie um orçamento para recursos marcados como

CostManagement.CostCenterID = Finance. - Crie outro orçamento para recursos marcados como

CostManagement.CostCenterID = IT. - Configure alertas para notificar os destinatários usando e-mail se os custos excederem o orçamento predefinido ou a previsão exceder um limite definido.

Você pode criar um orçamento para um compartimento específico de um valor de tag. Por exemplo, um orçamento mensal de US$ 500 é alocado para todos os recursos em um projeto com um valor de Chave de Tag IT no Namespace de Tag Cost-Management/Finance e na Chave de Tag CostCenterID. Também é possível configurar o orçamento para começar em um dia específico do mês para se alinhar aos requisitos de negócios. Em seguida, você pode configurá-lo para enviar alertas para ABC.someone@company.com quando o valor do gasto real atingir 80% do orçamento de US$ 500.

Cada serviço do OCI tem limites de serviço padrão impostos. Você pode atualizar os limites de serviço padrão usando a IU Limites, Cotas e Uso com base em sua carga de trabalho. Esses limites podem ser definidos para se alinhar com limites aprovados ou orçamentos de acordo com as necessidades exigidas por esses grupos.

Custo de Controle

Crie cotas de compartimento para cada compartimento no OCI. Os exemplos a seguir mostram como criar cotas de compartimento.

- O exemplo a seguir define a cota da série de computação

VM.Standard2 and BM.Standard2como 240 OCPUs (núcleos) em cada AD no compartimentoApp-Devna região US West (Phoenix):set compute-core quota standard2-core-count to 240 in compartment App-Dev where request.region = us-phoenix-1 - O próximo exemplo mostra como criar uma lista de permissões e definir todas as cotas de uma família como zero e, em seguida, alocar recursos explicitamente:

zero compute-core quotas in tenancy set compute-core quota standard2-core-count to 240 in tenancy - Este exemplo mostra como limitar a criação de recursos de computação com alta densidade de Entrada/Saída a apenas uma região:

zero compute-core quotas /*dense-io*/ in tenancy set compute-core quota /*dense-io*/ to 48 in tenancy where request.region = us-phoenix-1 - Você pode limpar cotas usando uma instrução não definida, que remove a cota de um recurso. Todos os limites deste recurso agora serão impostos usando o conjunto de limites do serviço:

zero compute-core quotas in tenancy unset compute-core quota standard2-core-count in tenancy

Análise e Geração de Relatórios de Custos

Análise e Geração de Relatórios de Custos são dois serviços disponíveis para monitorar custos e validar se as medidas de controle de custos estão funcionando.

A ferramenta Análise de Custos permite analisar como seus créditos do Oracle Cloud estão sendo gastos e como o consumo se compara ao valor do seu compromisso. Você pode usar o painel de controle para exibir os gastos por serviço ou departamento, usando o compartimento ou a tag de rastreamento de custos e as linhas de tendência. Isso ajuda a entender como seus padrões de gastos estão mudando e pode ajudá-lo a se concentrar na redução de custos. Você pode executar a análise de custos para uma determinada chave de tag semelhante a orçamentos.

Você pode escolher tipos de relatório específicos a serem executados para determinados períodos e fatores. Além disso, o agrupamento desses relatórios com base no compartimento, tag ou outros valores de grupo permite relatórios granulares para chargeback ou análise.

Relatório de Uso e Custo

Os relatórios de uso permitem que você obtenha insights sobre seu faturamento ou crie aplicativos de faturamento personalizados. Os relatórios contêm um registro por recurso. Por exemplo, uma instância, um sistema de BD ou bucket do Object Storage por hora com metadados e tags.

Um relatório de custos é um arquivo CSV (valores separados por vírgulas) semelhante a um relatório de uso e inclui colunas de custo. O relatório pode ser usado para obter um detalhamento dos itens de linha da NFF na granularidade no nível do recurso. Como resultado, você pode otimizar seus gastos com OCI e tomar decisões mais informadas sobre gastos com a nuvem.

Os relatórios de uso indicam a quantidade consumida. Os relatórios de custo indicam o custo do consumo de recursos. Quando combinados com o cartão de tarifas, os relatórios de uso orientam cenários como:

- Reconciliação de faturas

- Relatório personalizado

- Encargo cruzado

- Otimização de custos

- Inventário do recurso

Além de ativar novos cenários de faturamento, os relatórios de uso fornecem transparência sobre como o sistema de faturamento funciona. Os relatórios de uso podem indicar como e onde o arredondamento ocorre dentro do relatório de uso e como os recursos existentes por menos de uma hora foram faturados.

Implantação

O código do Terraform para esta solução está disponível no GitHub. Você pode acessar o código no Oracle Cloud Infrastructure Resource Manager com um único clique, criar a pilha e implantá-la. Como alternativa, faça download do código do GitHub para seu computador, personalize o código e implante a arquitetura usando a CLI do Terraform.

- Implante usando o Oracle Cloud Infrastructure Resource Manager:

- Clique em

Se você ainda não estiver conectado, informe a tenancy e as credenciais do usuário.

- Revise e aceite os termos e condições.

- Selecione a região na qual você deseja implantar a pilha.

- Siga os prompts na tela e as instruções para criar a pilha.

- Após criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão da tarefa e revise o plano.

Para fazer qualquer alteração, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias. Em seguida, execute a ação Planejar novamente.

- Se nenhuma alteração adicional for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Clique em

- Implante usando a CLI do Terraform:

- Vá para GitHub.

- Faça download ou clone do código no seu computador local.

- Siga as instruções no README.