Configurar uma Topologia de Rede Hub-and-Spoke Usando um Gateway de Roteamento Dinâmico

Uma rede hub-and-spoke, também chamada de rede estrela, tem um componente central que está conectado a várias redes ao seu redor. A configuração dessa topologia no data center on-premises tradicional pode ser cara. Mas na nuvem, não há custo extra.

O gateway de roteamento dinâmico (DRG) é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma rede virtual na nuvem (VCN) e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure (OCI), uma rede on-premises ou uma rede de outro provedor de nuvem.

O DRG pode se conectar a várias VCNs, adicionando flexibilidade à forma como você projeta sua rede na nuvem.

- Isole as cargas de trabalho de diferentes clientes, como os assinantes de um fornecedor de software independente (ISV).

- Fornecer serviços compartilhados, como servidor de log, sistema de nomes de domínio (DNS) e compartilhamento de arquivos de uma rede central.

- Estenda a conectividade da Oracle Cloud Infrastructure para ambientes multicloud usando parceiros da OCI FastConnect.

- Configure ambientes separados de desenvolvimento e produção.

- Segmente ambientes para atender aos requisitos de conformidade, como requisitos do setor de cartões de pagamento (PCI) e do Health Insurance Portability and Accountability Act (HIPAA).

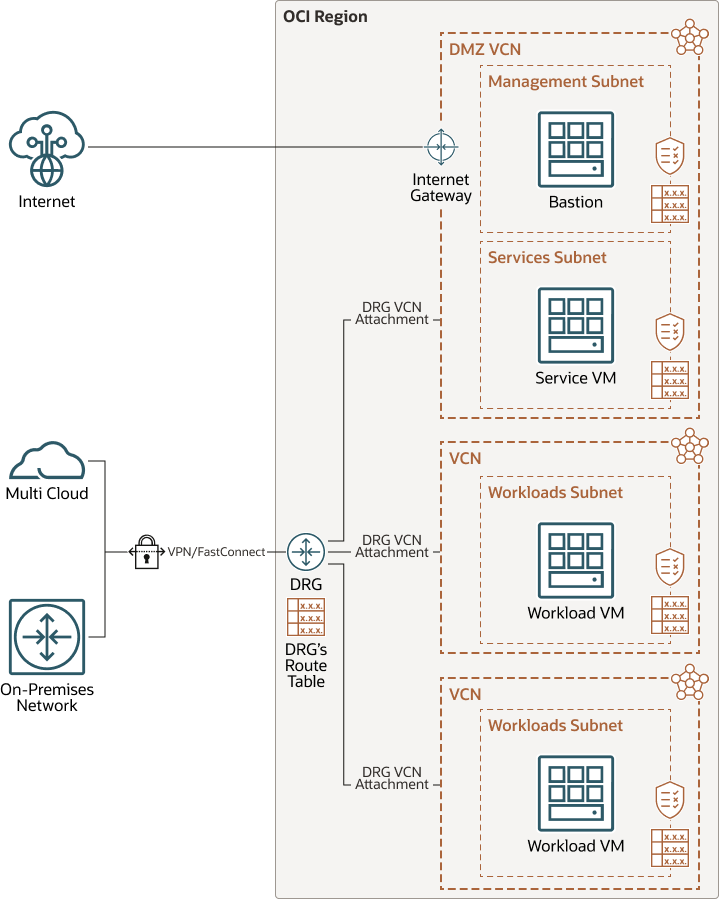

Arquitetura

Um gateway de roteamento dinâmico (DRG) permite que você conecte até 300 redes virtuais na nuvem (VCNs) e ajuda a simplificar a arquitetura geral, a configuração da lista de segurança e da tabela de roteamento, além de simplificar o gerenciamento de políticas de segurança, publicitando os identificadores de nuvem (OCIDs) da Oracle por meio do DRG.

Nessa arquitetura, um gateway de roteamento dinâmico é conectado a várias VCNs. Há sub-redes de amostra e máquinas virtuais (VMs) em cada VCN. O DRG tem uma tabela de roteamento que especifica regras para direcionar o tráfego para destinos fora da VCN. O DRG permite conectividade privada com uma rede on-premises, que você pode implementar usando o Oracle Cloud Infrastructure FastConnect, a Oracle Cloud Infrastructure Site-to-Site VPN ou ambos. O DRG também permite que você se conecte a vários ambientes de nuvem usando um parceiro OCI FastConnect.

Você pode usar o Oracle Cloud Infrastructure Bastion ou um Bastion host para fornecer acesso seguro aos seus recursos. Essa arquitetura usa o OCI Bastion.

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração Hub-and-spoke-drg.png

A arquitetura tem os seguintes componentes:

- Rede on-premises

Esta é uma rede local usada pela sua organização.

- Região da OCI

Uma região do OCI é uma área geográfica localizada que contém um ou mais data centers, hospedando domínios de disponibilidade. Regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

- Rede e sub-rede virtual na nuvem da OCI

VCN (rede virtual na nuvem) é uma rede personalizável definida por software que você configura em uma região do OCI. Assim como as redes tradicionais do data center, as VCNs dão a você controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos de CIDR (Classless Inter-domain Routing) não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego permitido dentro e fora da sub-rede.

- Grupo de segurança de rede (NSG)

Os NSGs atuam como firewalls virtuais para seus recursos de nuvem. Com o modelo de segurança de confiança zero da OCI, você controla o tráfego de rede dentro de uma VCN. Um NSG consiste em um conjunto de normas de segurança de entrada e saída que se aplicam apenas a um conjunto especificado de VNICs (placas de interface de rede virtual) em uma única VCN.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do OCI, uma rede on-premises ou uma rede em outro provedor de nuvem.

- VPN Site a Site do OCI

A VPN Site a Site do OCI fornece conectividade IPSec VPN entre sua rede local e VCNs no OCI. O conjunto de protocolos IPSec criptografa o tráfego IP antes que os pacotes sejam transferidos da origem para o destino e decriptografa o tráfego quando ele chegar.

- OCI FastConnect

O Oracle Cloud Infrastructure FastConnect cria uma conexão privada dedicada entre seu data center e a OCI. FastConnect fornece opções da maior largura de banda e uma experiência mais segura da rede quando comparada com conexões Internet-based.

- OCI Bastion

O Oracle Cloud Infrastructure Bastion fornece acesso seguro restrito e por tempo limitado a recursos que não têm pontos finais públicos e que exigem controles rigorosos de acesso a recursos, como bare metal e máquinas virtuais, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) e qualquer outro recurso que permita o acesso ao SSH (Secure Shell Protocol). Com o serviço OCI Bastion, você pode ativar o acesso a hosts privados sem implantar e manter um jump host. Além disso, você obtém uma postura de segurança aprimorada com permissões baseadas em identidade e uma sessão SSH centralizada, auditada e com limite de tempo. O OCI Bastion elimina a necessidade de um IP público para acesso ao bastion, eliminando o incômodo e a potencial superfície de ataque ao fornecer acesso remoto.

- Host do bastion

O bastion host é uma instância de computação que atua como um ponto de entrada seguro, controlado para a topologia de fora da nuvem. O bastion host geralmente é provisionado em uma zona desmilitarizada (DMZ). Ele permite proteger recursos confidenciais colocando-os em redes privadas que não podem ser acessadas diretamente de fora da nuvem. A topologia tem um único ponto de entrada conhecido que você pode monitorar e auditar regularmente. Desse modo, você pode evitar expor os componentes mais confidenciais da topologia sem comprometer o acesso a eles.

- OCI Compute

Com o Oracle Cloud Infrastructure Compute, você pode provisionar e gerenciar hosts de computação na nuvem. Você pode iniciar instâncias de computação com formas que atendam aos seus requisitos de recursos para CPU, memória, largura de banda de rede e armazenamento. Depois de criar uma instância de computação, você poderá acessá-la com segurança, reiniciá-la, anexar e desanexar volumes e encerrá-la quando não precisar mais dela.

Recomendações

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar às sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a qualquer outra rede (no Oracle Cloud Infrastructure, seu data center on-premises ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere o fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como um limite de segurança.

- Listas de segurança

Use listas de segurança para definir regras de entrada e saída que se aplicam a toda a sub-rede.

- Segurança

Use o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure proativamente. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode definir.

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita de políticas de segurança definidas pela Oracle que se baseiam nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não podem ser acessados pela internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você cria e atualiza recursos em uma zona da segurança, o Oracle Cloud Infrastructure valida as operações na receita da zona da segurança e nega operações que violem qualquer uma das políticas.

Considerações

Considere os pontos a seguir ao implantar essa arquitetura de referência.

- Desempenho

Em uma região, o desempenho não é afetado pelo número de VCNs. Quando você parear VCNs em diferentes regiões, considere a latência. Quando você usa raios conectados por meio da Oracle Cloud Infrastructure Site-to-Site VPN ou do Oracle Cloud Infrastructure FastConnect, o throughput da conexão é um fator adicional. Se for necessário alto desempenho, use LPGs (Local Peering Gateways) em vez do DRG.

- SegurançaUse mecanismos de segurança apropriados para proteger a topologia. A topologia que você implanta usando o código do Terraform fornecido incorpora as seguintes características de segurança:

- A lista de segurança padrão da VCN hub permite tráfego SSH de 0.0.0.0/0. Ajuste a lista de segurança para permitir apenas os hosts e as redes que devem ter acesso SSH (ou quaisquer outras portas de serviços necessárias) à sua infraestrutura.

- Esta implantação coloca todos os componentes no mesmo compartimento.

- As VCNs Spoke não podem ser acessadas pela internet.

- Disponibilidade e redundância

Exceto para as instâncias, os componentes restantes não têm redundância requirements.The VPN Site a Site do OCI e os componentes do OCI FastConnect são redundantes. Para maior redundância, use várias conexões, de preferência de diferentes provedores.

- Custo

Os únicos componentes dessa arquitetura que têm um custo são as instâncias de computação e o OCI FastConnect (horas de porta e cobranças do provedor). Se uma VCN em outra região estiver conectada, o tráfego entre regiões será cobrado. Os outros componentes não têm custo associado.

- Gerenciamento

O gerenciamento de rotas é simplificado, pois a maioria das rotas estará no DRG. Usando o DRG como hub, é possível ter 300 anexos (usando LPGs, a VCN hub só pode se conectar a 10 VCNs).

Implante

O código do Terraform para essa arquitetura de referência está disponível em GitHub. Você pode extrair o código para o Oracle Cloud Infrastructure Resource Manager com um único clique, criar a pilha e implantá-la. Como alternativa, você pode fazer download do código do GitHub para o seu computador, personalizar o código e implantar a arquitetura usando a CLI do Terraform.

Observação:

O código do Terraform inclui a maioria dos componentes mostrados no diagrama de arquitetura, incluindo uma VM para bastion host. A VM de serviço, a VM de carga de trabalho, a VPN Site a Site do OCI, o OCI FastConnect e o OCI Bastion não estão incluídos no código, embora sejam mostrados no diagrama.- Implante usando o Oracle Cloud Infrastructure Resource Manager:

- Clique

Se você ainda não tiver acessado, informe as credenciais da tenancy e do usuário.

- Analise e aceite os termos e condições.

- Selecione a região em que deseja implantar a pilha

- Siga os prompts na tela e as instruções para criar a pilha.

- Após criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão do job e revise o plano.

Para fazer qualquer alteração, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias. Em seguida, execute a ação Planejar novamente.

- Se nenhuma outra alteração for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Clique

- Implante usando a CLI do Terraform:

- Vá para GitHub.

- Clone ou faça download do repositório para seu computador local.

- Siga as instruções no documento

README.

Explorar Mais

Conheça esta arquitetura e as arquiteturas relacionadas:

- Configure uma topologia de rede hub-and-spoke usando gateways de pareamento local

- Estrutura bem arquitetada para o Oracle Cloud Infrastructure

- Gerenciamento de VCNs e Sub-rede

- Pareamento de VCN Local usando LPGs (Local Peering Gateways)

- Roteamento de Trânsito dentro de uma VCN hub

- Documentação do Oracle Cloud Infrastructure

- Oracle Cloud - Estimador de Custos