Configurar uma Topologia de Rede Hub e Spoke Usando LPGs (Local Peering Gateways)

Uma rede hub-and-spoke, também chamada de rede estrela, tem um componente central que está conectado a várias redes ao seu redor. A topologia geral se assemelha a uma roda, com um cubo central conectado a pontos ao longo da borda da roda através de vários raios. A configuração dessa topologia no data center on-premises tradicional pode ser cara. Mas na nuvem, não há custo extra.

-

Configuração de ambientes separados de desenvolvimento e produção.

-

Isolar as cargas de trabalho de diferentes clientes, como os assinantes de um fornecedor de software independente (ISV) ou clientes de um provedor de serviços gerenciados.

-

Segregação de ambientes para atender aos requisitos de conformidade, como requisitos do setor de cartões de pagamento (PCI) e do Health Insurance Portability and Accountability Act (HIPAA).

-

Fornecimento de serviços de tecnologia da informação compartilhada, como servidor de log, sistema de nomes de domínio (DNS) e compartilhamento de arquivos de uma rede central.

Arquitetura

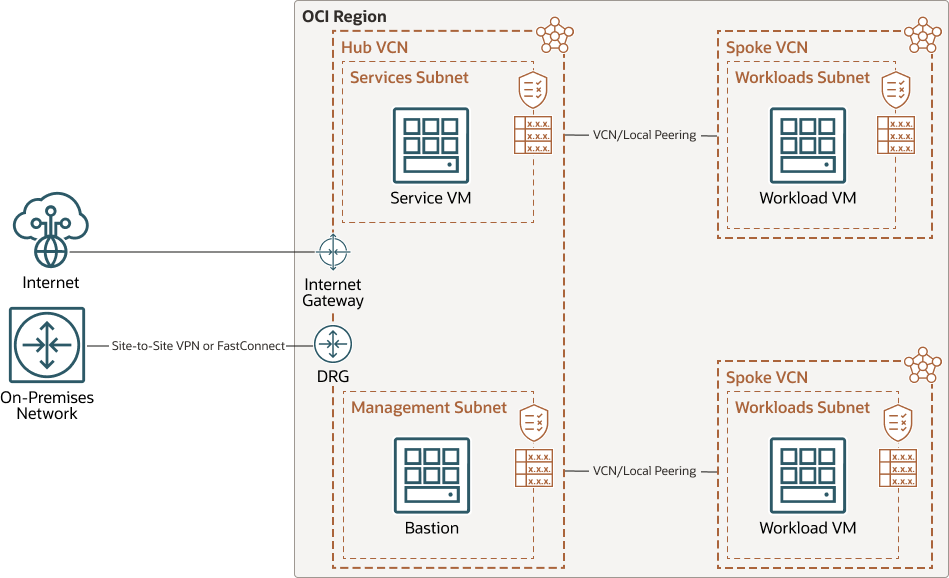

Essa arquitetura de referência mostra uma região do Oracle Cloud Infrastructure com uma VCN (rede virtual na nuvem) hub conectada a duas VCNs spoke. Cada VCN spoke é pareada com a VCN hub usando um par de LPGs (Local Peering Gateways).

A arquitetura mostra alguns exemplos de sub-redes e VMs (máquina virtual). As listas de segurança são usadas para controlar o tráfego de rede de/para cada sub-rede. Cada sub-rede tem uma tabela de roteamento que contém regras para direcionar o tráfego vinculado a destinos fora da VCN.

A VCN hub tem um gateway de internet para tráfego de rede de/para a internet pública. Ele também tem um gateway de roteamento dinâmico (DRG) para ativar a conectividade privada com sua rede local, que você pode implementar usando o Oracle Cloud Infrastructure FastConnect, a VPN Site a Site ou ambos.

Você pode usar o Oracle Cloud Infrastructure Bastion ou um Bastion host para fornecer acesso seguro aos seus recursos. Essa arquitetura usa o OCI Bastion.

O diagrama a seguir ilustra a arquitetura de referência.

- Rede on-premises

Essa rede é a rede local usada pela sua organização. É um dos raios da topologia.

- Região da OCI

Uma região do OCI é uma área geográfica localizada que contém um ou mais data centers, hospedando domínios de disponibilidade. Regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

- Rede e sub-rede virtual na nuvem da OCI

VCN (rede virtual na nuvem) é uma rede personalizável definida por software que você configura em uma região do OCI. Assim como as redes tradicionais do data center, as VCNs dão a você controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos de CIDR (Classless Inter-domain Routing) não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego permitido dentro e fora da sub-rede.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do OCI, uma rede on-premises ou uma rede em outro provedor de nuvem.

- OCI Bastion

O Oracle Cloud Infrastructure Bastion fornece acesso seguro restrito e por tempo limitado a recursos que não têm pontos finais públicos e que exigem controles rigorosos de acesso a recursos, como bare metal e máquinas virtuais, Oracle MySQL Database Service, Autonomous Transaction Processing (ATP), Oracle Cloud Infrastructure Kubernetes Engine (OKE) e qualquer outro recurso que permita o acesso ao SSH (Secure Shell Protocol). Com o serviço OCI Bastion, você pode ativar o acesso a hosts privados sem implantar e manter um jump host. Além disso, você obtém uma postura de segurança aprimorada com permissões baseadas em identidade e uma sessão SSH centralizada, auditada e com limite de tempo. O OCI Bastion elimina a necessidade de um IP público para acesso ao bastion, eliminando o incômodo e a potencial superfície de ataque ao fornecer acesso remoto.

- Host do bastion

O bastion host é uma instância de computação que atua como um ponto de entrada seguro, controlado para a topologia de fora da nuvem. O bastion host geralmente é provisionado em uma zona desmilitarizada (DMZ). Ele permite proteger recursos confidenciais colocando-os em redes privadas que não podem ser acessadas diretamente de fora da nuvem. A topologia tem um único ponto de entrada conhecido que você pode monitorar e auditar regularmente. Desse modo, você pode evitar expor os componentes mais confidenciais da topologia sem comprometer o acesso a eles.

- LPG (Local Peering Group)

Um LPG fornece pareamento entre VCNs na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem que o tráfego atravesse a internet ou seja roteado por meio da sua rede local.

- VPN Site a Site do OCI

A VPN Site a Site do OCI fornece conectividade IPSec VPN entre sua rede local e VCNs no OCI. O conjunto de protocolos IPSec criptografa o tráfego IP antes que os pacotes sejam transferidos da origem para o destino e decriptografa o tráfego quando ele chegar.

- OCI FastConnect

O Oracle Cloud Infrastructure FastConnect cria uma conexão privada dedicada entre seu data center e a OCI. FastConnect fornece opções da largura de banda maior e uma experiência mais segura da rede quando comparada com conexões Internet-based.

Recomendações

Seus requisitos podem ser diferentes da arquitetura descrita aqui. Use as recomendações a seguir como ponto de partida.

- VCNs

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar às sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a qualquer outra rede (no Oracle Cloud Infrastructure, seu data center on-premises ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere o fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como um limite de segurança.

Usar sub-redes regionais.

- Listas de segurança

Use listas de segurança para definir regras de entrada e saída que se aplicam a toda a sub-rede.

Considerações

Ao projetar uma topologia de rede hub-and-spoke na nuvem, considere os seguintes fatores:

- Custo

Os únicos componentes dessa arquitetura que têm um custo são as instâncias de computação e FastConnect (horas de porta e cobranças do provedor). Os outros componentes não têm custo associado.

- Segurança

Use mecanismos de segurança apropriados para proteger a topologia.

A topologia que você implanta usando o código do Terraform fornecido incorpora as seguintes características de segurança:- A lista de segurança padrão da VCN hub permite tráfego SSH de 0.0.0.0/0. Ajuste a lista de segurança para permitir apenas os hosts e as redes que devem ter acesso SSH (ou quaisquer outras portas de serviços necessárias) à sua infraestrutura.

- Esta implantação coloca todos os componentes no mesmo compartimento.

- As VCNs Spoke não podem ser acessadas pela internet.

- Escalabilidade

Considere os limites de serviço para VCNs e sub-redes da sua tenancy. Se forem necessárias mais redes, solicite um aumento nos limites.

- Desempenho

Em uma região, o desempenho não é afetado pelo número de VCNs. Quando você parear VCNs em diferentes regiões, considere a latência. Quando você usa raios conectados por meio da VPN Site a Site do OCI ou do OCI FastConnect, o throughput da conexão é um fator adicional.

- Disponibilidade e redundância

Com exceção das instâncias, os componentes restantes não têm requisitos de redundância.

Os componentes VPN Site a Site do OCI e OCI FastConnect são redundantes. Para maior redundância, use várias conexões, de preferência de diferentes provedores.

Implante

O código do Terraform para essa arquitetura de referência está disponível em GitHub. Você pode extrair o código para o Oracle Cloud Infrastructure Resource Manager com um único clique, criar a pilha e implantá-la. Como alternativa, você pode fazer download do código do GitHub para o seu computador, personalizar o código e implantar a arquitetura usando a CLI do Terraform.

Observação:

O código do Terraform inclui a maioria dos componentes mostrados no diagrama de arquitetura, incluindo uma VM para bastion host. A VM de serviço, a VM de carga de trabalho, a VPN Site a Site do OCI, o OCI FastConnect e o OCI Bastion não estão incluídos no código, embora sejam mostrados no diagrama.- Implante usando o Oracle Cloud Infrastructure Resource Manager:

- Clique

Se você ainda não tiver acessado, informe as credenciais da tenancy e do usuário.

- Analise e aceite os termos e condições.

- Selecione a região em que deseja implantar a pilha

- Siga os prompts na tela e as instruções para criar a pilha.

- Após criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão do job e revise o plano.

Para fazer qualquer alteração, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias. Em seguida, execute a ação Planejar novamente.

- Se nenhuma outra alteração for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Clique

- Implante usando a CLI do Terraform:

- Vá para GitHub.

- Clone ou faça download do repositório para seu computador local.

- Siga as instruções no documento

README.

Explorar Mais

Conheça esta arquitetura e as arquiteturas relacionadas:

- Configure uma topologia de rede hub-and-spoke usando gateways de pareamento local

- Estrutura bem arquitetada para o Oracle Cloud Infrastructure

- Gerenciamento de VCNs e Sub-rede

- Pareamento de VCN Local usando LPGs (Local Peering Gateways)

- Roteamento de Trânsito dentro de uma VCN hub

- Documentação do Oracle Cloud Infrastructure

- Oracle Cloud - Estimador de Custos

Alterar Log

Esse log lista apenas as alterações significativas:

| 28 de agosto de 2025 | Destaque o uso do Oracle Cloud Infrastructure Bastion em vez do host do Bastion. |

| Março de 10, 2022 | Adicionada a opção de download de versões editáveis (.SVG e .DRAWIO) do diagrama de arquitetura. |

| Julho 31, 2021 | Alterou o título para incluir o tipo de gateway para ajudar a diferenciar a arquitetura de outras arquiteturas hub e spoke. |

| 28 de agosto de 2020 | Simplificou o procedimento para implantar a arquitetura usando o Oracle Cloud Infrastructure Resource Manager. |

| Julho 2, 2020 |

|

| Março de 9, 2020 | Adicionada a seção Implantar. |