Estudo de Caso da Organização Baseada na UE

Embora os detalhes dos vários recursos sejam informativos, é útil ilustrar a implementação de ambientes com exemplos. Nos exemplos abaixo, apresentamos o conceito de um usuário sub-SC.

- Relacionado diretamente à entidade do cliente por organização ou tratado e tem um relacionamento governamental ou comercial com a entidade do cliente.

- Contido plenamente na UE e sujeito, pelo menos, aos mesmos requisitos de proteção e soberania de dados que a própria entidade cliente.

- Eles não são simplesmente grupos organizacionais dentro do próprio cliente, mas são entidades por si só. Pode ser uma divisão do governo ou uma subsidiária de uma entidade corporativa comercial. Elas podem ter um superconjunto de requisitos de proteção e classificação de dados, mas não podem ficar abaixo dos requisitos mínimos da própria entidade do cliente. Por exemplo, se um exemplo de cliente mantivesse um conjunto de compartimentos e recursos para ele mesmo, mas fornecesse acesso aos usuários do sub-SC, o cliente manterá o controle sobre os recursos implantados pelo usuário do sub-SC de acordo com a estrutura legal específica do usuário do sub-SC.

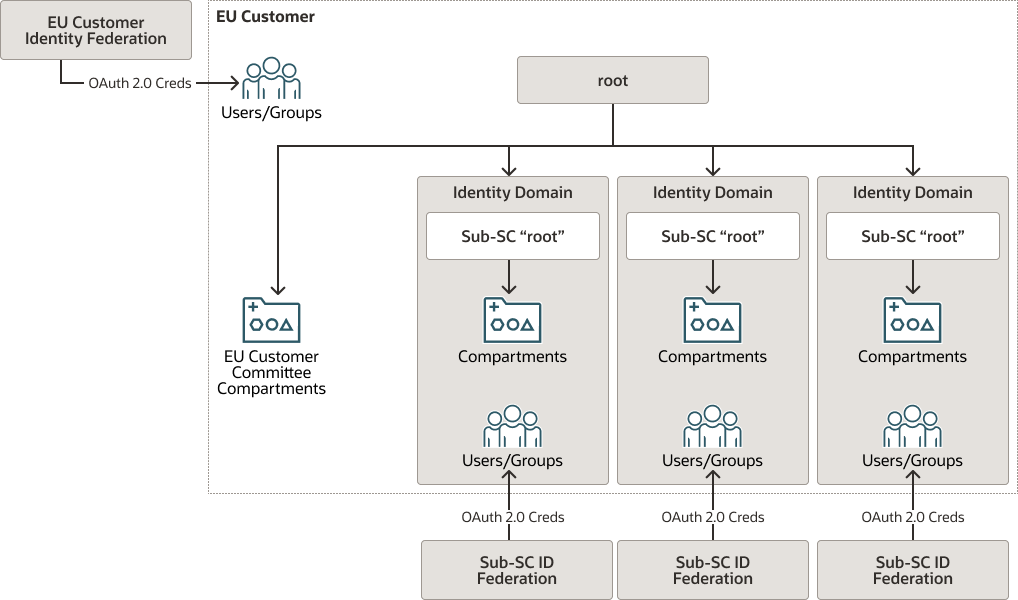

Os compartimentos da sub-SC seriam exclusivos de cada usuário da sub-SC, sem que nenhum outro usuário da sub-SC tivesse visibilidade da estrutura, dos recursos ou das atividades do compartimento de outros usuários da sub-SC. Os logs de auditoria e outras atividades de auditoria e conformidade ocorrem no nível do cliente, mas ficam visíveis para cada domínio de identidades - filtrados por seu compartimento "raiz" individual e restringidos, com base em sua associação de identidade para visibilidade. Isso permitiria que o cliente e o usuário individual do subSC auditassem a detecção de custos, conformidade e ameaças de forma independente. Os recursos criados ficariam a critério do cliente (para seus próprios compartimentos) e de cada usuário do sub-SC e poderiam ser restritos pelos recursos de Cotas e Orçamentos de Compartimento do OCI na Nuvem Soberana da UE.

Exemplo de Modelo de Segurança

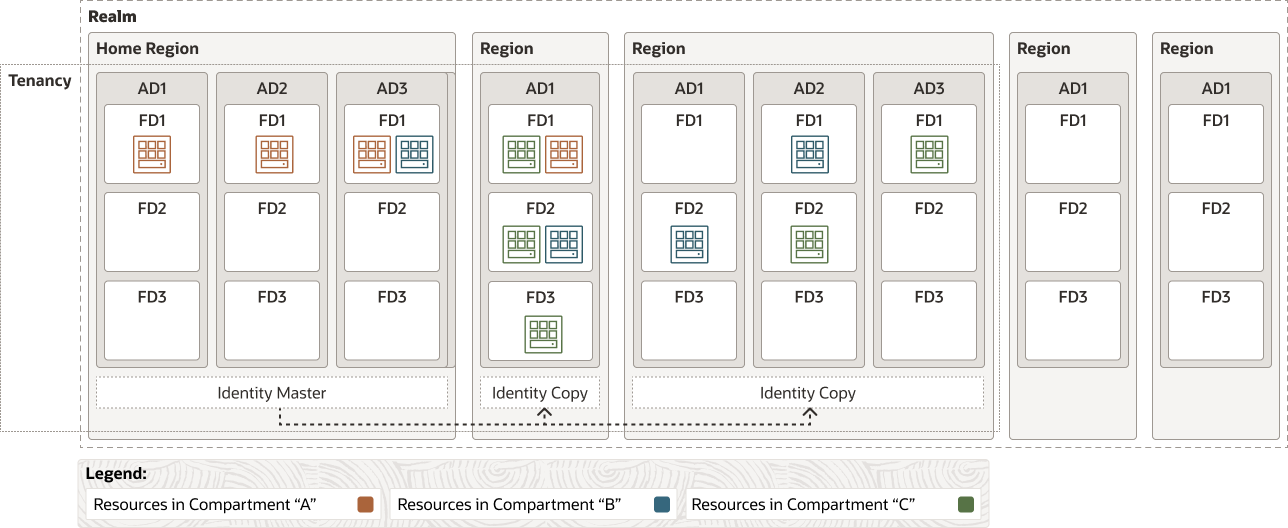

O modelo de segurança deste exemplo é ilustrado no diagrama a seguir:

Descrição da ilustração iam-security-model.png

iam-segurança-modelo-oracle.zip

Aqui, o cliente estabelece uma tenancy e cria um conjunto de compartimentos para seu próprio uso (os compartimentos "Divisão") e um conjunto de compartimentos base para uso por cada membro do sub-SC. À medida que cada usuário do sub-SC se inscreve para usar recursos na tenancy, um domínio de identidades será criado em torno do compartimento de nível superior específico criado para o usuário do sub-SC. O usuário do sub-SC poderia federar sua própria base de usuário para seu domínio de identidades individual e alocar permissões independentemente das alocadas pelo cliente. Esses domínios podem funcionar como entidades quase independentes, com relacionamentos definidos com base em acordos conjuntos.

Caso de Uso de Proteção de Dados

Os compartimentos também seguem este modelo. Isso permite que cada usuário do sub-SC execute a replicação de dados usando os recursos individuais criados em seus próprios compartimentos - em duas regiões de dados - para atuar como destinos ou origens de replicação. Isso permite o uso de modelos ativos/ativos e ativos/passivos de proteções de dados, dependendo da capacidade de aplicativos individuais implantados pelo sub-SC e da tolerância de RTO/RPO daqueles que não podem trabalhar em ativos/ativos. A proteção de dados seria independente e isolada do ponto de vista de outros usuários do subsistema SC. O cliente observaria que os serviços de linha de base seriam fornecidos pelo fato de a replicação existir, mas não pela observação dos dados propriamente ditos. Os serviços de backup e/ou snapshot estão disponíveis para uso pelo usuário sub-SC (no caso de Armazenamento em Blocos e Armazenamento de Objetos) e seriam localizados no Domínio de Identidades/Compartimento de cada sub-SC acessável por outros usuários sub-SC.

Como alternativa, cada usuário do sub-SC pode usar recursos locais ou de terceiros (dentro dos limites físicos do ambiente do sub-SC) como destinos de proteção de dados. Isso seria realizado pelo estabelecimento de conexões FastConnect ou CPE VPN privadas com o(s) compartimento(s) dentro do controle do subusuário SC. A conexão de dados seria completamente isolada do outro usuário sub-SC e do cliente, pois cada ponto de conexão existiria exclusivamente na estrutura de Domínio de Identidades/Compartimento do próprio usuário sub-SC. Este modelo permitiria a proteção e extração de dados de volta a terceiros, fora do controle do cliente, para um repositório de dados local localizado dentro dos limites físicos do ambiente sub-SC, ou uma combinação dos mesmos, dependendo das necessidades do usuário sub-SC individual.