Sobre a OCI Architecture e Melhores Práticas

A EU Sovereign Cloud oferece os seguintes recursos exclusivos para clientes da OCI:

- Proteção de dados via proteção de serviço e replicação de dados

- Acessar modelos via rede virtual

- Modelos de Segurança via IAM

- Auditando a modelagem e a governança de conformidade

Cada um desses modelos fornece mecanismos específicos que levam em totalidade a oferecer aos clientes os recursos para fortalecer a soberania de seu ambiente de nuvem.

Proteção de Dados

A proteção de dados na Nuvem Soberana da UE é abordada de várias perspectivas diferentes:

- Acesso: Limitando o acesso aos dados para evitar uso não autorizado.

- Replicação de dados dentro da UE: Estabelecendo cópias de dados em dois locais físicos (regiões) diferentes, permanecendo dentro dos limites da UE.

- O caminho de replicação não sai da UE: A conexão de replicação entre regiões está completamente contida na transmissão de dados da UE entre regiões de Nuvem Soberana da UE ocorre em um backbone dedicado estabelecido para Nuvem Soberana da UE e não sai da UE durante o trânsito.

- Chaves de criptografia locais: O armazenamento e a criptografia de dados são gerenciados por chaves geradas pela Nuvem de Soberano da UE mantidas na UE ou por chaves fornecidas pelo cliente. As chaves fornecidas pelo cliente são armazenadas em um serviço de gerenciamento de chaves (KMS) que reside fisicamente na UE e é completamente controlado pelo cliente.

- Autoridades de certificado locais: Com o serviço OCI Certificates, os tenants podem executar todas as ações associadas à emissão e ao gerenciamento de certificados. Isso inclui a importação de autoridade de certificação raiz (CA) de terceiros que podem ser distribuídas internamente para recursos dentro da Nuvem de Soberano da UE, sem passar pela Internet. Esses certificados podem então ser aplicados ao SSL e outros usos para estabelecer criptografia forte e verificável localmente entre sites.

Conceitos Básicos de Proteção de Dados

Para começar a usar métodos de proteção de dados, faça o seguinte:

- Use o Oracle Cloud Stacks para criar infraestrutura padronizada em duas regiões de dados da Nuvem Soberana da UE.

- Crie um link entre regiões para a infraestrutura usando DRGs (Dynamic Routing Gateways) para conectar redes de regiões com segurança.

- Estabeleça a replicação entre os dois sites usando ferramentas como Data Guard, replicação entre Regiões do Object Storage e ferramentas de replicação baseadas em aplicativo para proteger os dados hospedados na Nuvem Soberana da UE.

- Crie um OCI Vault dentro da Nuvem de Soberano da UE para segredos e chaves críticas e replique o Vault para a segunda região de dados.

- Faça upload de certificados para o serviço OCI Certificates e use o ponto final do serviço para carregamento e validação de certificados.

Replicar Dados para Outro Local

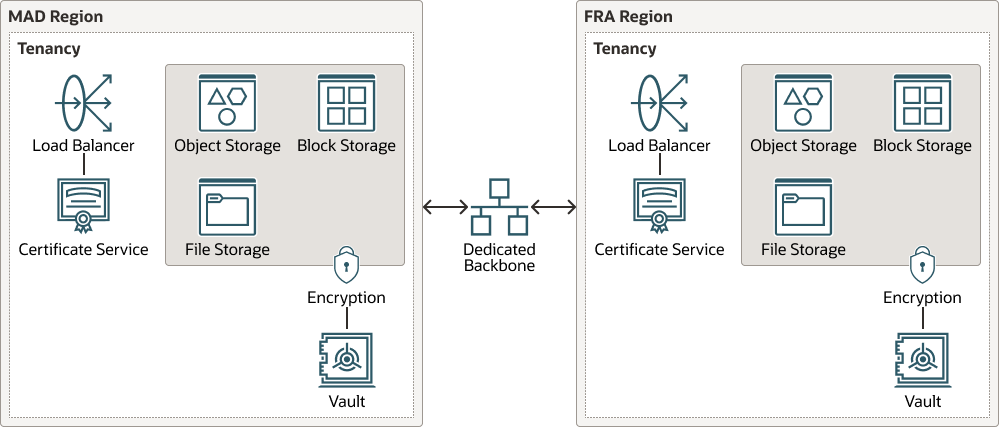

Uma das estratégias mais comuns para garantir a proteção de dados é replicar os dados em outro local para armazenamento de longo prazo usando um site quente/agente.

Idealmente, a replicação ocorre em um link o mais direto possível para a origem e pode ser usada para proteção de dados e comunicações entre sites para otimizar o custo do link. No caso da UE, a própria ligação de dados não deve ter um caminho que permita que os dados saiam da UE.

Descrição da ilustração mad-fra-region.png

A EU Sovereign Cloud oferece mecanismos de proteção de dados e serviços da OCI que podem ajudar você a atender aos requisitos de replicação e trânsito de dados. A Oracle estabeleceu as regiões de dados da Nuvem Soberana da UE com paridade de serviço que permite espelhar a implementação de armazenamento e aplicativos. O armazenamento e os aplicativos podem ser replicados para a outra região de dados da Nuvem Soberana da UE por meio de um link de backbone dedicado, com confiança de que os recursos e os serviços disponíveis são os mesmos. Esse backbone dedicado também é usado para o tráfego de gerenciamento entre as regiões da Nuvem Soberana da UE e uma grande parte da largura de banda está disponível para uso de tenants na Nuvem Soberana da UE. Em todos os casos, o tráfego de dados do cliente que flui por essa espinha dorsal é isolado de outros realms e regiões que não fazem parte da Nuvem Soberana da UE.

Criptografar Dados

O serviço OCI Vault fornece esse recurso. O vault pode ser implementado como KMS baseado em software multitenant ou como módulos HSM dedicados. Em ambos os casos, o Vault está localizado exclusivamente no realm da Nuvem Soberana da UE, e a Oracle não tem capacidade de acessar chaves ou segredos armazenados no cofre de software ou no HSM dedicado. As atividades de criptografia de dados também estão localizadas exclusivamente na Nuvem Soberana da UE, com cada região mantendo sua própria implementação independente do Vault. Os principais algoritmos de criptografia que o OCI Vault suporta incluem o AES (Advanced Encryption Standard), o RSA (Rivest-Shamir-Adleman) e o ECDSA (Eliptic curve digital signature algorithm). Os clientes podem criar e usar chaves simétricas AES e chaves assimétricas RSA para criptografia e decriptografia ou usar chaves assimétricas RSA ou ECDSA para assinar mensagens digitais.

Criptografe conexões com consumidores de dados

Também é importante considerar não apenas a criptografia de dados em repouso, mas também a capacidade de criptografar conexões com consumidores de dados, particularmente em protocolos como HTTPS.

Em muitas instâncias, os certificados x.509 são tratados por meio de origens externas ou por meio de servidores dedicados que geram certificados locais para uso interno. O EU Sovereign Cloud oferece o serviço OCI Certificates que permite aos clientes criar certificados locais para aplicativos internos e externos, importar pacotes de certificação de terceiros para distribuição e gerenciar as certificações instaladas no serviço, como rotação de chaves. Todas as tarefas associadas ao gerenciamento de certificados (adição, rotação, exclusão etc.) podem ser feitas de um serviço central totalmente localizado na Nuvem Soberana da UE.

Integrar com o OCI Load Balancer

Modelo de Acesso

Os mecanismos já integrados na arquitetura OCI também permitem que a Nuvem Soberana da UE forneça filtragem eficaz de pacotes de rede, controles de acesso, conectividade direcionada e, por fim, uma maneira eficaz de limitar o acesso a recursos e aplicativos implantados apenas para endereços de rede localizados na UE.

Conceitos Básicos do Modelo de Acesso

Para começar a implementar rapidamente um modelo de acesso, faça o seguinte:

- Implemente um design de rede virtual na nuvem (VCN) usando uma abordagem de defesa em profundidade. Só use sub-redes públicas na VCN quando necessário para acesso externo.

- Crie um DMZ para filtrar o tráfego usando sub-redes públicas e privadas.

- Use o serviço NFW (Network Firewalls) do OCI para controlar e monitorar o acesso a sub-redes críticas, incluindo todas as públicas.

- Crie Listas de Segurança por sub-rede para restringir o acesso intra-sub-rede.

- Implemente Grupos de Segurança de Rede (NSGs) em cada instância/ponto final para controlar rigorosamente a origem do acesso.

- Ative Logs de Fluxo da VCN periodicamente para auditar o tráfego.

- Implemente o sistema de nomes de domínio (DNS) do OCI para controlar a resolução de endereços e filtrar domínios DNS indesejáveis sem afetar os aceitos.

- Use conexões de ponto, como FastConnect e Configuração de CPE, para estabelecer backhauls administrativos que não usam a internet pública.

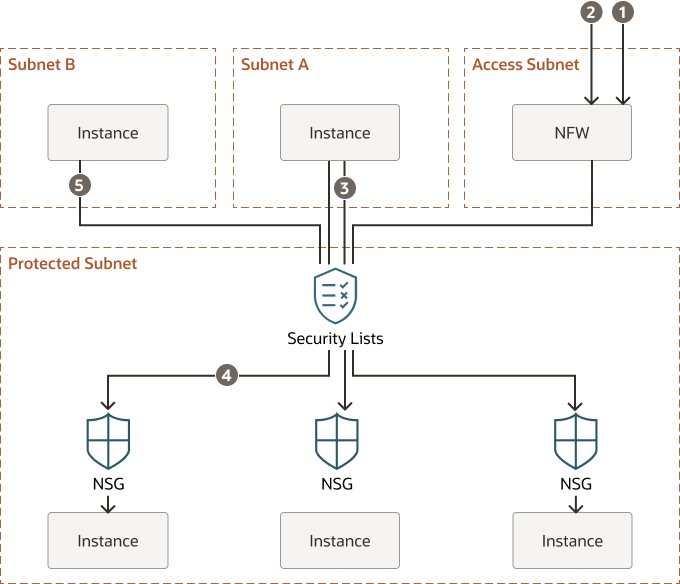

Usar Listas de Segurança, Grupos de Segurança de Rede e Firewalls de Rede

Os recursos de serviços nativos do OCI, como NFW (Network Firewall), SL (Security Lists) e NSG (Network Security Groups), combinados com logs de fluxo de VCN (Virtual Cloud Network), fornecem mecanismos fortes para impedir e detectar acessos de pontos de origem fora da UE.

Um dos principais métodos para garantir que intervalos de endereços IP públicos específicos da UE tenham acesso a recursos é usando uma combinação de SLs, NSGs e NFW. Por meio de segundo plano, todo acesso a instâncias/recursos anexados às sub-redes do OCI é "negar tudo" por padrão. Essa política também impede que as instâncias na mesma sub-rede sejam intercomunicadas. O acesso deve ser concedido explicitamente para iniciar e responder a conexões por recursos dentro de uma sub-rede específica ou entre sub-redes na VCN. A principal maneira de fazer isso é através de SLs. Essas são definições em nível de sub-rede da conectividade permitida que podem ser especificadas por protocolo, porta e faixa de CIDRs. As conexões fora dos intervalos definidos são silenciosamente eliminadas. Os NSGs realizam algumas das mesmas tarefas, mas são aplicados na camada NIC virtual (VNIC) e não na sub-rede como um todo. Usando uma combinação de SLs e NSGs, um cliente da Nuvem Soberana da UE pode criar uma zona restrita de acesso a recursos que aceita somente endereços de intervalos de IPs públicos da UE especificados. Se o cliente estender esses limites a recursos individuais, como Balanceadores de Carga, instâncias de Computação, Bastions etc., um padrão de acesso direcionado poderá ser implementado para atender às necessidades da organização. Por fim, os NSGs e os SLs são bidirecionais, o que significa que regras de conectividade internas e externas podem ser estabelecidas independentemente umas das outras. Com esse recurso, mesmo que uma conexão de entrada seja feita por design ou por uma configuração incorreta das regras de entrada, a conexão externa ainda precisará ser permitida para que a sessão completa seja estabelecida.

Implementar uma "Porta Frontal" para Recursos em VCNs

A EU Sovereign Cloud também oferece um serviço de Firewall de Rede baseado em Palo Alto que permite a implementação de uma variedade de serviços e restrições como uma "porta frontal" para recursos encontrados em VCNs, como:

- Filtragem de rede com monitoramento de estado

A filtragem de rede com monitoramento de estado cria regras de filtragem de rede com monitoramento de estado que permitem ou negam o tráfego de rede com base no IP de origem (IPv4 e IPv6), IP de destino (IPv4 e IPv6), porta e protocolo.

- Filtragem personalizada de URL e FQDN

A filtragem de URL e FQDN personalizados restringe o tráfego de entrada e saída a uma lista especificada de FQDNs (nomes de domínio totalmente qualificados), incluindo curingas e URLs personalizados.

- IDPS (Intrusion Detection and Prevention)

O IDPS (Intrusion Detection and Prevention) monitora sua rede para atividade maliciosa e bloqueia o tráfego de rede suspeito de atingir a rede interna.

- Inspeção de SSL

A inspeção SSL decriptografa e inspeciona o tráfego criptografado com TLS com suporte a ESNI para vulnerabilidades de segurança. A ESNI (Indicação de Nome de Servidor Criptografado) é uma extensão TLSv1.3 que criptografa a SNI (Indicação de Nome de Servidor) no handshake TLS.

- Inspeção de tráfego de sub-rede intra-VCN

A inspeção do tráfego na sub-rede intra-VCN roteia o tráfego entre duas sub-redes da VCN por meio de um firewall de rede.

- Inspeção de tráfego intra-VCN

A inspeção de tráfego entre VCN roteia o tráfego entre duas VCNs por meio de um firewall de rede.

Descrição da ilustração access-model-arch.png

modelo de acesso-arch-oracle.zip

- A NFW rejeita a conexão com base no conjunto de regras definido pelo cliente e a tentativa de conexão é registrada.

- A NFW aceita a conexão e roteia a conexão para a instância apropriada na sub-rede protegida. O SL permite essa conexão nessa sub-rede, e o NSG na instância tem uma regra que permite conexões da NFW.

- A instância na sub-rede A tenta uma conexão com uma instância. Embora a SL permita conexões da sub-rede A, o NSG da instância impede a conexão.

- A instância na sub-rede A tenta outra conexão com outra instância. Aqui, o SL e o NSG permitem a conexão

- A instância na sub-rede B tenta uma conexão com uma instância. Como a sub-rede B não recebeu acesso à sub-rede protegida, nenhuma conexão é permitida, independentemente do NSG da instância.

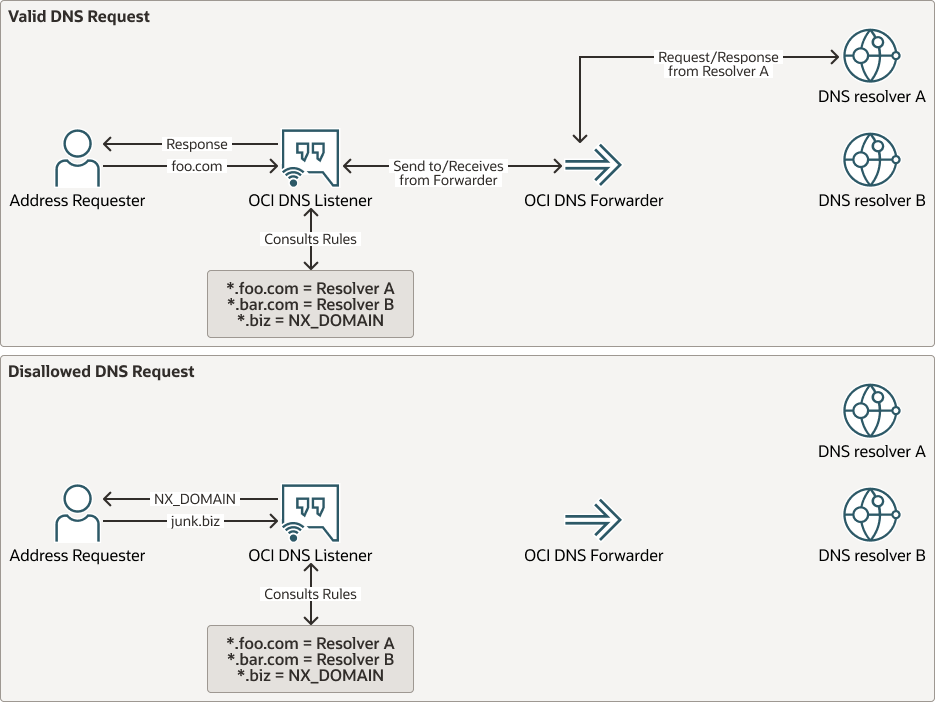

Controlar e Determinar a Resolução Apropriada de Nomes

Além disso, a capacidade de controlar e determinar origens de resolução de nomes apropriadas é um mecanismo que pode determinar a conectividade e fornecer resolução de nomes e retransmitir de maneira determinística para pontos finais de DNS definidos.

O ambiente EU Sovereign Cloud herda o serviço OCI DNS, permitindo que você controle firmemente ambos os pontos finais usados na Nuvem de Soberania da UE, bem como as fontes para as quais as solicitações são encaminhadas. O serviço DNS do OCI realiza isso dividindo o ponto final do listener de DNS do encaminhador, com um mecanismo de regras incorporado entre os dois. Isso permite que você defina regras na direção das solicitações de DNS, potencialmente para diferentes encaminhadores com base no domínio solicitado. A solicitação de consultas de domínio determinada como fora do conjunto de regras ou a seleção de vários encaminhadores que apontam para diferentes origens de DNS, dependendo do resultado do mecanismo de regras, retornará a resposta NX_DOMAIN para redirecionamentos nulos objetivos. Os clientes podem ser muito deliberados na resposta de resolução de DNS da Nuvem Soberana da UE interna e da Nuvem Soberana da UE externa e fornecer um mecanismo de filtragem.

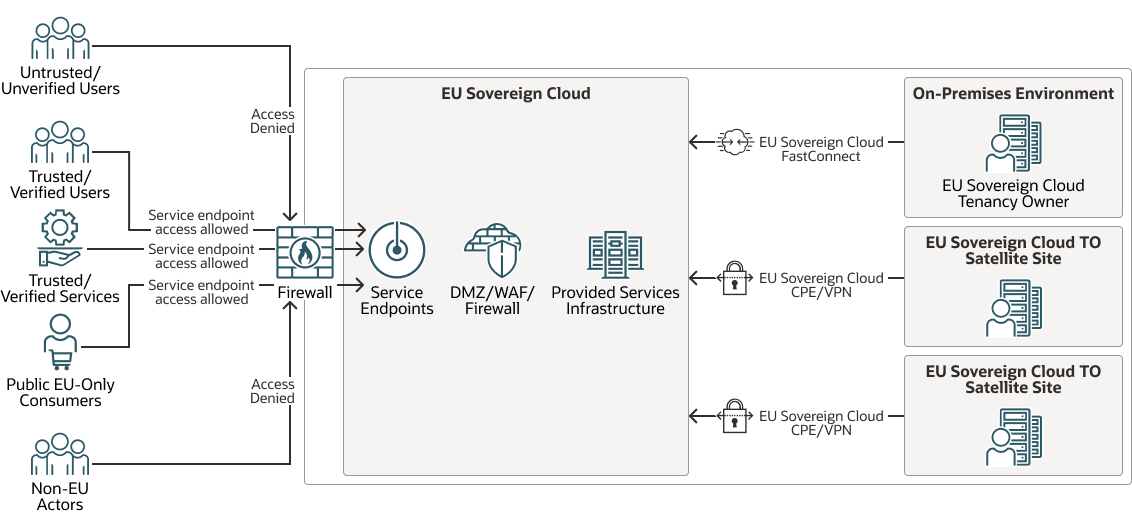

Forneça aos Clientes de Nuvem Soberanos da UE Acesso Menos Restrito ao Ambiente

Os clientes da Nuvem Soberana da UE talvez precisem ter acesso menos restrito ao ambiente do que os consumidores públicos dos serviços fornecidos pelos proprietários de locações da Nuvem Soberana da UE. Esse tipo de acesso é obtido pelos mesmos tipos de conexão direta encontrados na nuvem pública do OCI.

- FastConnect

FastConnect é um link direto de troca de rótulos multiprotocolos (MPLS) para Pontos de Presença de Nuvem Soberanos da UE. Esses links não são compartilhados com nenhum outro consumidor da Nuvem Soberana da UE e são dedicados à tenancy específica à qual foram designados

- CPE (Customer Premises Equipment)

O CPE é um modelo de conectividade de VPN para que os clientes implementem menor largura de banda, conectividade privada remota de estilo de escritório para a Nuvem Soberana da UE sem ter que investir na infraestrutura necessária para os links MPLS dedicados.

Esses recursos de acesso permitem que os usuários da Nuvem Soberana da UE criem "grandes jardins" de recursos para uso exclusivo na UE, conforme mostrado aqui:

Descrição da ilustração walled-garden.png

A NFW fornece detecção de acesso de primeiro nível, rejeição e suporte a log, com os SLs fornecendo uma restrição de segundo nível no acesso a recursos dentro de uma sub-rede específica. Os NSGs restringem ainda mais o acesso recurso a recurso. Os SLs e os NSGs podem ter conjuntos de regras bidirecionais que restringiriam os intervalos de endereço IP/porta de saída. No entanto, nesse caso específico, dados, manutenção e administração seriam fornecidos ao recurso de tenant por meio da conexão FastConnect, que também é limitada pelos SLs e NSGs. Os conjuntos de regras definidos em ambos os recursos também se aplicariam às conexões pelo FastConnect. A resolução de conexões de saída, para iniciar ou validar a associação de domínio de conexões de entrada, é executada por meio de uma combinação de listeners/encaminhadores de DNS que apontam para origens de resolução de DNS específicas. Juntos, estes recursos permitem a criação de um portal de serviços de acesso controlado e voltado para o público, com gestão e manutenção de dados "fora da banda" e limitados à UE.

Modelo de Segurança

O OCI usa o serviço Identity and Access Management (IAM) para fornecer segurança em torno do gerenciamento "da nuvem". O IAM se concentra em garantir que os operadores de tenancies dentro de um realm específico possam ser limitados em suas ações na tenancy.

Conceitos Básicos do Modelo de Segurança

Para começar a usar o modelo de segurança, faça o seguinte:

- Crie modelos de acesso de segurança para "gerenciar a nuvem" em comparação com os necessários para "gerenciar dentro da nuvem". Crie um pequeno número de usuários confiáveis no Identity and Access Management (IAM) para gerenciamento da nuvem.

- Implemente a federação de identidades para unificar o acesso organizacional. Use grupos separados para a Nuvem Soberana da UE dentro da federação para limitar o acesso a pessoas baseadas na UE.

- Mantenha as identidades exclusivas entre as contas do EU Sovereign Cloud e do EU Sovereign Cloud IAM. Isso reduz a confusão do administrador ao administrar ambientes.

- Crie compartimentos do OCI para recursos provisionados com base nos limites funcionais e organizacionais.

- Crie Domínios de Identidade para suborganizações a fim de autoadministrar seus ambientes locais.

- Crie um ambiente de "nuvem soberana" (subSC) com o Cloud Guard para monitorar políticas do IAM.

Sobre o Modelo de Segurança

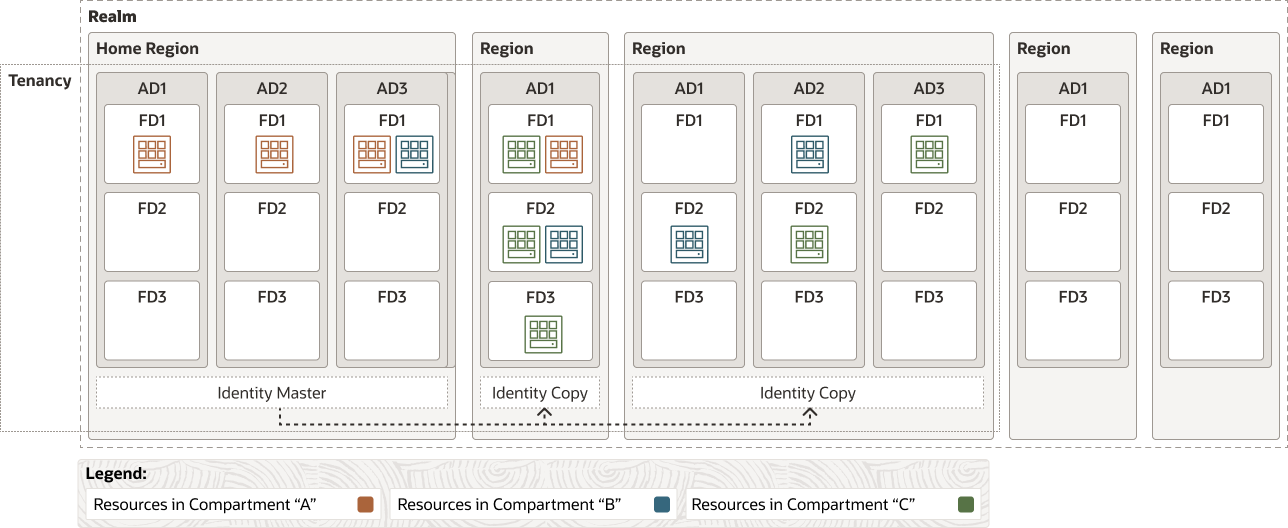

Descrição da ilustração security_structure_overview.png

security_structure_overview-oracle.zip

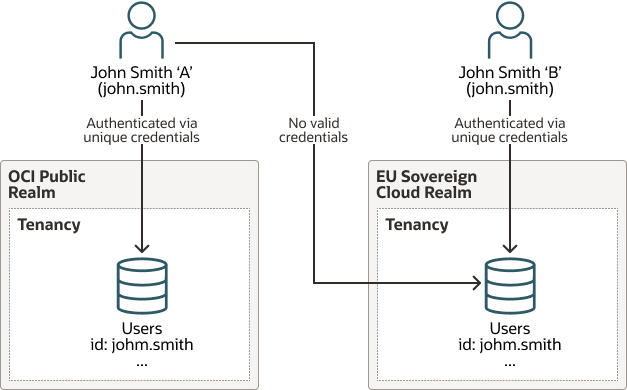

O IAM só abrange o realm no qual a própria tenancy existe. Neste caso específico, a Nuvem Soberana da UE opera num único domínio que consiste actualmente em regiões fisicamente localizadas na UE. Como tal, qualquer conta criada dentro de tenancies da Nuvem Soberana da UE só pode operar na gestão de recursos dentro do próprio reino e só pode operar em recursos dentro da UE. As contas de usuário não têm contexto fora do realm e, mesmo que um usuário tenha credenciais de usuário idênticas em outro realm, não há contexto de entrada na Nuvem Soberana da UE.

As contas de operação de nuvem da UE Sovereign Cloud são completamente isoladas dentro do realm. A combinação da arquitetura de realm da OCI, suporte e operações de residentes da UE e a estrutura de pessoas jurídicas da UE aplicam nativamente o isolamento do realm de Nuvem Soberana da UE. Nenhuma configuração adicional de usuário final é necessária para garantir que a EU Sovereign Cloud opere independentemente de outros domínios da OCI.

Descrição da ilustração iam-2-user.png

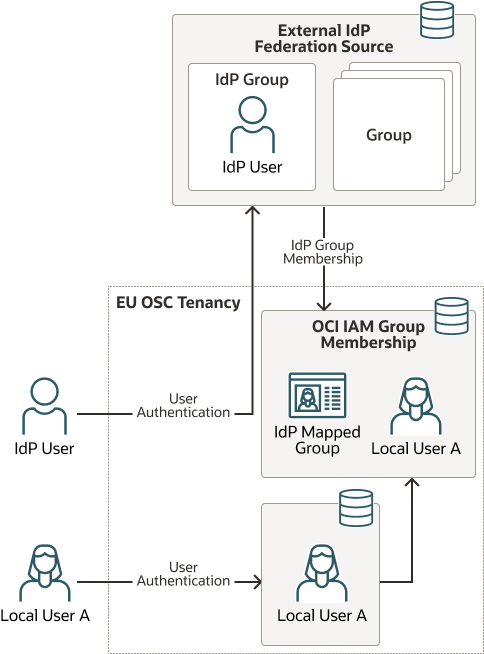

O IAM oferece contas locais, mantidas no realm e contas federadas que estão vinculadas ao Identity Cloud Service (IDCS) ou a outros mecanismos de federação SAML2. O acesso aos componentes de implantação e gerenciamento de sua locação na Nuvem Soberana da UE pode ser controlado rigorosamente e só permitir que essas contas verificadas como baseadas na UE gerenciem o ambiente. Além disso, como esse é um sistema de gerenciamento de contas federado, a mesma federação usada para o EU Sovereign Cloud pode ser usada para acesso aos recursos de computação implantados na tenancy. Isso significa criar um ambiente unificado no qual um método de acesso totalmente auditável pode ser implantado tanto no gerenciamento "da nuvem" quanto nos recursos "na nuvem".

Descrição da ilustração idp-vs-iam.png

Além dos recursos de conta federada, o EU Sovereign Cloud fornece a capacidade de criar domínios de identidade (ID) na tenancy. Um ID é essencialmente o particionamento do espaço do IAM, com um conjunto secundário de administradores designados que não têm visibilidade na camada superior do domínio e podem criar seu próprio conjunto de políticas de acesso e controlar seus próprios recursos. O proprietário de nível superior da tenancy ainda pode influenciar o controle sobre o recurso geral e a administração do IAM. A combinação do ID com um compartimento de nível superior (não raiz) permitiria que os membros de um ID criassem um ambiente completo que não tivesse conhecimento de nenhum dos ambientes ao seu redor. Com este conjunto de ferramentas, uma organização na UE poderia criar o que chamaremos de ambiente "sub-SC". Ou seja, um ambiente que mantém as propriedades da tenancy original, mas permite a criação de um ambiente secundário com suas próprias políticas e restrições à associação.

O conceito do sub-SC é mais descrito nos estudos de caso ilustrativos abaixo. O ambiente de subSC também pode ser limitado, controlado e auditado implementando o Cloud Guard na tenancy. Quando aplicado nessa situação, o Cloud Guard pode impedir que compartimentos designados a um sub-SC específico e controlados por um conjunto de usuários definidos em um domínio de identidades executem ações que seriam contrárias a garantir a proteção contínua dos dados hospedados e/ou executar ações que violariam as políticas de segurança no ambiente. Além do Cloud Guard, a Nuvem de Soberano da UE oferece Zonas de Segurança, que fornecem conjuntos de políticas com modelo direcionado a compartimento que podem ser aplicados uniformemente. As Zonas de Segurança podem ser implementadas, e frequentemente, para aumentar as configurações do Cloud Guard.

O estado, o conteúdo e o inventário de serviços do EU Sovereign Cloud não são divulgados de forma alguma fora do realm.

Auditoria e Governança

Os recursos e capacidades da EU Sovereign Cloud fornecem medidas ativas para garantir que o pessoal da UE gerencie o ambiente e que os dados sejam protegidos e permaneçam na UE. No entanto, sem mecanismos para rever essas medidas e documentar a conformidade, é difícil fornecer garantias a entidades externas.

Conceitos Básicos de Auditoria e Governança

Para começar a trabalhar com atividades de auditoria e governança, faça o seguinte:

- Use o serviço OCI Audit para monitorar e gerar ações de aplicação de modelos de governança e conformidade.

- Implemente o serviço OCI Logging Analytics para executar análises avançadas com base nos dados gerados pelo serviço OCI Audit.

- Crie políticas usando o Threat Intelligence e o Cloud Guard para impedir de forma proativa ações e acesso por atores indesejados.

- Use o serviço OCI Tagging para criar um namespace de tag para corresponder à estrutura organizacional e/ou aos modelos de custo. Marque todos os recursos com pares de chave/valor dos namespaces para auditoria e/ou chargeback.

- Configure cotas em tenancies e Compartimentos para evitar o consumo de recursos de fuga.

- Use os serviços de Orçamentos e Análise de Custos da OCI para prever, monitorar e controlar custos.

Sobre Serviços e Recursos para Monitorar a Conformidade com seus Requisitos de Soberania de Dados

A OCI oferece serviços e recursos adicionais que os clientes podem usar para monitorar a adesão aos requisitos de soberania de dados de sua organização. Controles de custos e gerenciamento podem ser usados como uma ferramenta para auditar a conformidade com gastos com recursos, detectar ameaças e garantir que as tenancies permaneçam dentro das especificações estabelecidas.

- Auditoria

O OCI Audit registra o tempo, a origem, o destino e o tipo de ação dos serviços OCI disponíveis na Nuvem de Soberano da UE. Atividades como criação de instância de computação, operações de VCN e outras são registradas para indivíduos designados a fim de monitorar e auditar o ambiente configurado na Nuvem Soberana da UE.

- Logging Analytics

Esse recurso permite que o cliente obtenha logs reunidos usando o serviço Audit e crie visualizações e visualizações diferentes para atender aos requisitos organizacionais. Os logs de outras origens também podem ser ingeridos para fornecer uma view completa do ambiente para auditoria e análise completas.

- Inteligência de ameaças (com o Cloud Guard)

O Threat Intelligence obtém informações de várias fontes e gerencia os dados para fornecer orientação prática para detecção e prevenção de ameaças no Cloud Guard e em outros serviços da OCI. O Cloud Guard permite que você implemente ações padronizadas ("recipes") que possam responder de forma proativa a ameaças potenciais.

- Tags

Embora as entradas anteriores sejam mecanismos ativos para impedir, detectar e agir em ameaças ativas, outros elementos de auditoria e conformidade se concentram no rastreamento da utilização e do custo. O EU Sovereign Cloud fornece mecanismos para atribuir tags a recursos no provisionamento e para corrigir o(s) valor(es) e o formato das tags antes da atribuição. Essas tags podem ser consultadas por meio da API, reportadas no rastreamento de custos e no faturamento, e trabalhadas usando políticas do serviço IAM associadas a recursos e instâncias específicos. Use o serviço Tagging para atribuir várias tags ao mesmo recurso e observar o consumo de recursos de várias perspectivas. Por exemplo, um recurso de computação pode ter uma tag indicando o uso geral do recurso, um grupo usando o recurso (por exemplo, desenvolvimento), um centro de custo do recurso ou qualquer outra dimensão que possa ser de interesse.

- Cotas de Compartimento

Você pode definir cotas de recursos com base no compartimento no qual o recurso está localizado. As cotas podem limitar o número e/ou o escopo do recurso definido na definição de cota a um compartimento, região ou AD específico.

- Orçamentos

Os orçamentos são uma ferramenta que permite aos clientes configurar alertas com base em um limite de gastos atual, um teto de gastos preditivos, ou ambos, com base na intenção do alerta. Baseie alertas de orçamento em tags de rastreamento de custos, compartimento, recurso ou ambos.

- Análise de Custos

A ferramenta Análise de Custos ajuda a dividir os custos de consumo atuais entre dimensões. Exiba custos por meio de uma combinação de vetores, como tenancy, região de Nuvem Soberana da UE, compartimentos e tags de recursos, bem como recursos, serviços e SKUs específicos consumidos. Os relatórios podem ser filtrados para recursos individuais quando aplicável. Você também pode prever o uso futuro com base nos padrões de consumo anteriores usando esta ferramenta. Os dados são extensíveis a painéis de controle e acessíveis via APIs. Você também pode programar um relatório de custos para ser executado em uma cadência regular e entregar os resultados a um bucket do Object Store. Esses relatórios podem ser armazenados para referência histórica e exportados para um data warehouse para análise e processamento de tendências de longo prazo.