Saiba mais sobre a Implantação do Oracle Siebel CRM no Oracle Cloud Infrastructure

Se você quiser provisionar o Oracle Siebel CRM 19.x e versões posteriores no Oracle Cloud Infrastructure ou migrar ambientes Siebel CRM do seu data center para o Oracle Cloud Infrastructure, poderá planejar uma topologia multihost, segura e de alta disponibilidade para ambientes de desenvolvimento e ambientes de teste.

Considerações para Implantação no Oracle Cloud Infrastructure

A Oracle recomenda criar sub-redes separadas para suas instâncias, como instâncias de bastion host, banco de dados, aplicativo e balanceador de carga, para garantir que os requisitos de segurança apropriados possam ser implementados nas diferentes sub-redes.

Sub-redes Privadas ou Públicas

Você pode criar instâncias em uma sub-rede privada ou pública com base em se deseja permitir o acesso às instâncias pela internet. As instâncias que você cria em uma sub-rede pública recebem um endereço IP público e você pode acessar essas instâncias pela Internet. Você não pode designar um endereço IP público a instâncias criadas em uma sub-rede privada. Portanto, você não pode acessar essas instâncias pela internet.

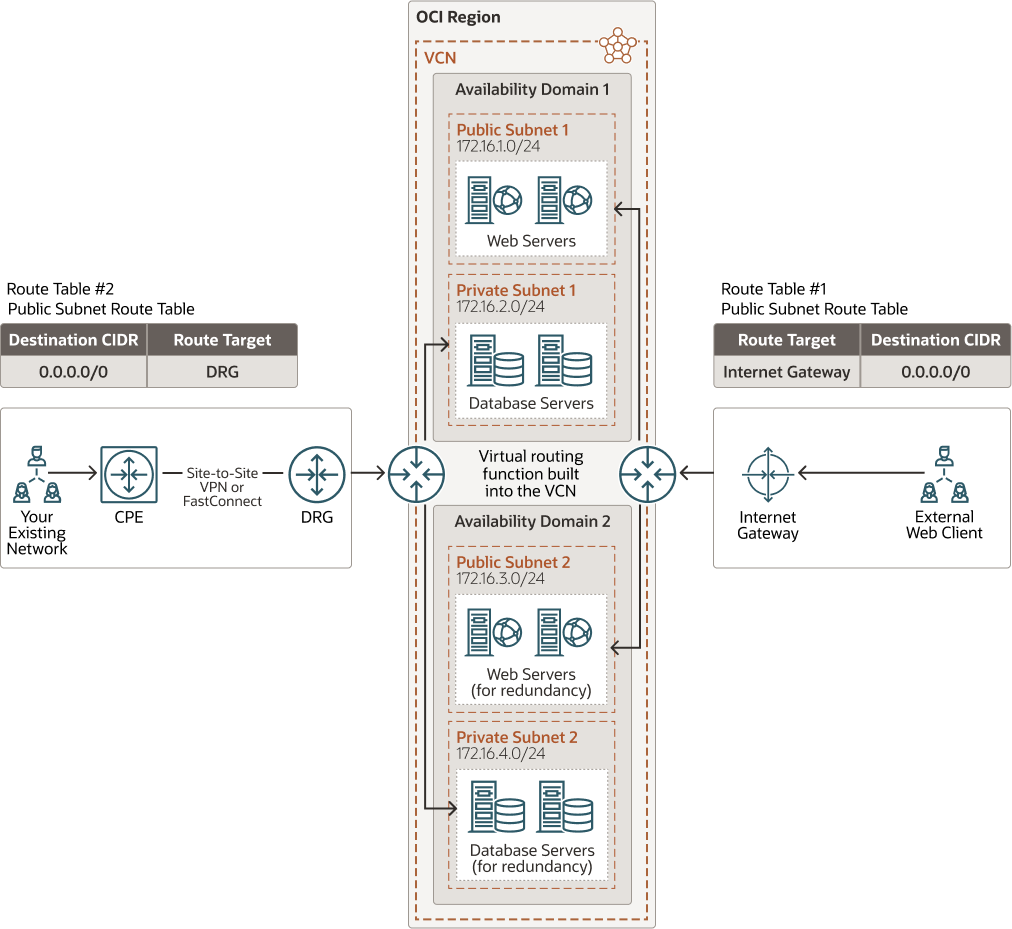

A imagem a seguir mostra uma rede virtual na nuvem (VCN) com sub-redes públicas e privadas. A VCN contém dois domínios de disponibilidade e cada domínio de disponibilidade contém uma sub-rede pública e privada. Os servidores Web são colocados na sub-rede pública dessa imagem, portanto, cada instância do servidor Web tem um endereço IP público anexado a ela. Você pode acessar essas instâncias do Oracle Cloud na sub-rede pública pela internet ativando a comunicação por meio do gateway de internet (IGW). Você precisará atualizar a tabela de roteamento para ativar o tráfego de/para o IGW. Para permitir o tráfego para os servidores Web pela internet, crie balanceadores de carga na sub-rede pública. Para acessar suas instâncias pela internet, você também precisa criar um bastion host na sub-rede pública e acessar o bastion host pelo IGW.

Os servidores de banco de dados são colocados na sub-rede privada desta imagem. Você pode acessar instâncias do Oracle Cloud na sub-rede privada de seus data centers conectando-se por meio do gateway de roteamento dinâmico (DRG). O DRG conecta suas redes locais à sua rede na nuvem. Para permitir a comunicação entre o DRG e o equipamento local do cliente, use a IPSec VPN ou o Oracle Cloud Infrastructure FastConnect. Você também precisará atualizar a tabela de roteamento para ativar o tráfego de/para o DRG.

Descrição da ilustração public_private_subnets_jde.png

Cenário 1: Implantar Todas as Instâncias em Sub-redes Privadas

A Oracle recomenda implantar todas as instâncias em sub-redes privadas para ambientes de produção em que não há pontos finais voltados para a internet. Esse tipo de implantação é útil quando você deseja ter uma implantação híbrida com a nuvem como uma extensão para seus data centers existentes.

Nesta implantação, todas as instâncias, incluindo servidores de aplicativos e bancos de dados, são implantadas em uma sub-rede privada. Não é possível designar um endereço IP público a instâncias criadas em uma sub-rede privada; portanto, você não pode acessar essas instâncias pela internet. Para acessar seus servidores de aplicativos do seu ambiente local nesta configuração, você pode:

-

Configure um túnel IPSec VPN entre seu data center e o DRG do Oracle Cloud Infrastructure antes de provisionar os servidores de aplicativos.

-

Crie um bastion host nesta configuração e acesse todos os servidores na sub-rede privada pelo bastion host.

Cenário 2: Implantar Instâncias em Sub-redes Públicas e Privadas

Você pode implantar algumas instâncias em uma sub-rede pública e algumas instâncias em uma sub-rede privada. Esse tipo de implantação é útil quando a implantação inclui pontos finais voltados para a internet e não voltados para a internet.

Nesta configuração, algumas instâncias do aplicativo são colocadas em uma sub-rede pública e outras em uma sub-rede privada. Por exemplo, você pode ter instâncias de aplicativo atendendo usuários internos e outro conjunto de instâncias de aplicativo atendendo usuários externos. Nesse cenário, coloque as instâncias do aplicativo que atendem ao tráfego interno em uma sub-rede privada e coloque os servidores de aplicativos que atendem ao tráfego externo em uma sub-rede pública. Você também pode configurar um balanceador de carga público nas instâncias de aplicativo voltadas para a internet, em vez de colocar os servidores de aplicativos que atendem ao tráfego externo em uma sub-rede pública. Se você colocar o bastion host em uma sub-rede pública, o bastion host receberá um endereço IP público e você poderá acessá-lo pela internet. Você pode acessar suas instâncias na sub-rede privada por meio do servidor bastion.

Cenário 3: Implantar Todas as Instâncias em Sub-redes Públicas

A Oracle recomenda essa implantação para demonstrações rápidas ou para implantações de nível de produção sem pontos finais internos. Essa implantação só será adequada se você não tiver seu próprio data center ou não puder acessar instâncias por VPN e quiser acessar a infraestrutura pela internet.

Nesta implantação, todas as instâncias, incluindo o aplicativo e as instâncias de banco de dados, são implantadas em sub-redes públicas.

Cada instância na sub-rede pública tem um endereço IP público anexado a ela. Embora as instâncias com endereços IP públicos possam ser acessadas pela internet, você pode restringir o acesso usando listas de segurança e regras de segurança. Para executar tarefas de administração, a Oracle recomenda que você coloque um bastion host nessa configuração. Nesse cenário, você não abriria portas de administração para a internet pública, mas abriria as portas de administração apenas para o bastion host e configuraria listas de segurança e regras de segurança para garantir que a instância só possa ser acessada pelo bastion host.

Antiafinidade

Ao criar várias instâncias para alta disponibilidade em um domínio de disponibilidade no Oracle Cloud Infrastructure, a antiafinidade das instâncias pode ser obtida usando domínios de falha.

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade contém três domínios de falha. Os domínios de falha permitem distribuir suas instâncias de forma que elas não fiquem no mesmo hardware físico de um único domínio de disponibilidade. Portanto, uma falha de hardware ou uma manutenção de hardware do Oracle Compute que afeta um domínio de falha não afeta instâncias em outros domínios de falha. Usando domínios de falha, você pode proteger suas instâncias contra falhas inesperadas de hardware e interrupções planejadas.

Para obter alta disponibilidade de bancos de dados, você pode criar sistemas de banco de dados Oracle Real Application Clusters (Oracle RAC) de 2 nós. Os dois nós do Oracle RAC são sempre criados em domínios de falha separados por padrão. Portanto, os nós do banco de dados não estão no mesmo host físico nem no mesmo rack físico. Isso protege as instâncias do banco de dados contra o host físico subjacente e a parte superior das falhas de switch de rack.