Migre o Sistema Operacional Infor LN e Infor para o Oracle Cloud Infrastructure

A Infor LN é um ERP de manufatura discreta usado por muitas organizações do mundo. Normalmente, uma implantação do Infor LN será acompanhada pelo Infor OS, que desempenha o papel de ferramenta de transformação digital que pode aplicar automação, previsão e insights de negócios.

Você pode usar o Infor LN e o SO da Infor com o Oracle Cloud Infrastructure (OCI) para criar uma vantagem competitiva sustentável para implantações que formam diferentes perspectivas e fornecem otimização da estrutura de custos, planejamento da capacidade sob demanda, agilidade na implantação, segurança e tempo de comercialização mais rápido. Essa arquitetura de referência é uma linha de base para implantar o Infor LN e o Infor OS no OCI.

Arquitetura

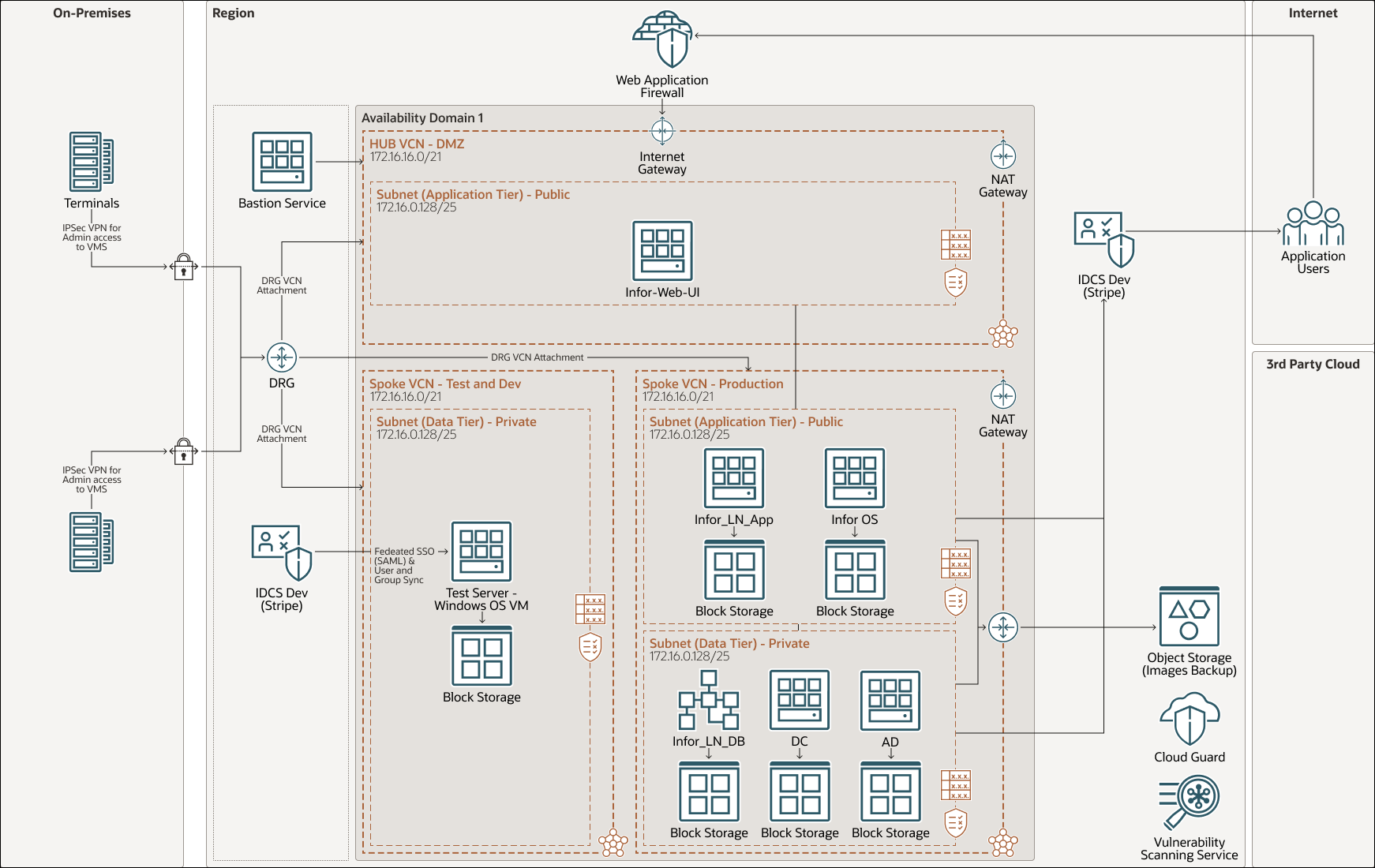

O diagrama arquitetônico a seguir ilustra a configuração e os recursos necessários da zona de destino para implantar o Infor LN e o Infor OS no OCI. Essa arquitetura considera que o Infor LN e o Infor OS compartilharão o mesmo banco de dados e usarão o Microsoft Active Directory (AD) com o Domain Controller (DC), também hospedado no OCI, como o provedor de identidades. O Oracle Identity Cloud Service gerenciará a federação de identificação entre o AD e o Infor LN/Infor OS e a ativação do sign-on único.

Descrição da ilustração infor-oci-arch.png

- Locação

Quando você acessa o Oracle Cloud Infrastructure, a Oracle cria uma tenancy para sua empresa. Uma tenancy é uma partição segura e isolada no Oracle Cloud Infrastructure em que você pode criar, organizar e administrar seus recursos de nuvem.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões, e grande distância pode separá-las (entre países ou até mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar.

- Domínios de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos dos outros domínios de disponibilidade, que fornecem tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura, como energia ou resfriamento, ou rede interna. Portanto, é improvável que uma falha em um domínio de disponibilidade afete os outros domínios de disponibilidade da região.

- Domínios de falha

Domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha, com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de alimentação dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizada e definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs permitem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contínuo de endereços que não se sobrepõem com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end. O balanceador de carga fornece acesso a diferentes aplicativos.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Gateway NAT

O gateway NAT permite que recursos privados em uma VCN acessem hosts na Internet, sem expor esses recursos a conexões de Internet de entrada.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle viaja pela malha da rede Oracle e nunca atravessa a internet.

- Firewall de aplicativo Web

O Oracle Cloud Infrastructure Web Application Firewall (Oracle WAF) é um serviço de segurança global baseado na nuvem que protege aplicativos do tráfego malicioso e indesejado na internet. O WAF, que é totalmente integrado com a console de gerenciamento do Oracle Cloud Infrastructure, pode proteger qualquer aplicativo Web voltado para a internet e oferece uma aplicação de regras consistente entre os aplicativos Web de uma organização.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos na segurança e para monitorar operadores e usuários quanto a atividades arriscadas. Quando qualquer atividade insegura ou configuração incorreta é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode definir.

- Zona de segurança

As zonas de segurança garantem desde o início as melhores práticas de segurança da Oracle, impondo políticas como a criptografia de dados e a prevenção do acesso público a redes para um compartimento inteiro. Uma zona de segurança está associada a um compartimento com o mesmo nome e inclui políticas de zona de segurança ou uma "receita" que se aplica ao compartimento e seus subcompartimentos. Não é possível adicionar ou mover um compartimento padrão para um compartimento de zona de segurança.

- Object Storage

O armazenamento de objetos fornece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento de forma integrada, sem perder nenhuma degradação no desempenho ou na confiabilidade do serviço. Use o armazenamento padrão para armazenamento "dinâmico" que você precisa para acessar rapidamente, imediatamente e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente ou raramente acessa.

- Oracle Database Cloud Service

O Oracle Database Cloud Service permite que você crie, escale e proteja bancos de dados Oracle na nuvem com facilidade. Você cria bancos de dados em Sistemas de BD, como máquinas virtuais com volumes em blocos, ambos fornecendo alto desempenho e preços econômicos. O serviço também permite suporte para a implementação Oracle RAC 'cloud-first' para os servidores de máquina virtual da camada de rede virtual na nuvem.

- Gateway de Internet

Um gateway de internet como um roteador virtual opcional que conecta a borda da VCN com a internet. Para que seja possível usar o gateway, os hosts em ambas as extremidades da conexão devem ter endereços IP públicos para roteamento. As conexões originadas na sua VCN e destinadas a um endereço IP público ( dentro ou fora da VCN) passam pelo gateway de internet. As conexões originadas fora da VCN e destinadas a um endereço IP público dentro da VCN acessam o gateway de internet.

- Gateway de Roteamento Dinâmico (DRG)

Um DRG atua como roteador virtual, fornecendo um caminho para o tráfego entre suas redes locais e VCNs, e também pode ser usado para rotear o tráfego entre VCNs. Usando diferentes tipos de anexos, as topologias de rede personalizadas podem ser construídas com o uso de componentes em diferentes regiões e tenancies. Cada anexo DRG tem uma tabela de roteamento associada que é usada para rotear pacotes que entram no DRG para o próximo salto. Além de rotas estáticas, as rotas das redes anexadas são importadas dinamicamente para tabelas de roteamento do DRG usando distribuições opcionais de rota de importação.

- Serviço Bastion

O Oracle Cloud Infrastructure Bastion oferece acesso restrito e com tempo limitado para recursos de destino que não têm pontos finais públicos. Os bastions permitem que os usuários autorizados se conectem de endereços IP específicos a recursos de destino usando sessões SSH (Secure Shell). Quando conectados, os usuários podem interagir com o recurso de destino usando qualquer software ou protocolo suportado pelo SSH. Por exemplo, você pode usar o RDP (Remote Desktop Protocol) para se conectar a um host do Windows ou usar o Oracle Net Services para se conectar a um banco de dados.

- Serviço de nuvem de identidade

O Oracle Identity Cloud Service (IDCS) é uma solução Identity-as-a-Service (IDaaS) disponível no Oracle Public Cloud (OPC). Ele foi projetado para estender os controles corporativos automatizando o provisionamento e o desprovisionamento de contas PaaS e SaaS, simplificando a experiência do usuário para acessar aplicativos na nuvem, fornecendo integração perfeita com armazenamentos de identidades empresariais e serviços de autenticação e facilitando as atividades de conformidade, relatando claramente o uso de aplicativos na nuvem.

Recomendações

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estão dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você pode alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

Use sub-redes regionais.

- Segurança

Use o Oracle Cloud Guard para monitorar e manter proativamente a segurança dos seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos na segurança e para monitorar operadores e usuários quanto a atividades arriscadas. Quando qualquer atividade insegura ou configuração incorreta é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode definir.

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita de políticas de segurança definida pela Oracle que se baseiam nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações de acordo com as políticas na receita de zona de segurança e negará as operações que violam qualquer uma das políticas.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar qual tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do serviço Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para cobrir o escopo mais amplo e reduzir a carga administrativa da manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Zonas de segurança

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar qual tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do serviço Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para cobrir o escopo mais amplo e reduzir a carga administrativa da manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Grupos de Segurança de Rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, porque os NSGs permitem separar a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, porque os NSGs permitem separar a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível) na qual você defina um intervalo de largura de banda e deixe que o serviço escale a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a configuração a qualquer momento após criar o balanceador de carga.

Considerações

Considere os fatores a seguir ao implantar essa arquitetura de referência.

- Ambientes

Essa arquitetura considera em ambiente de Teste e Desenvolvimento para Infor-LN e Infor-OS em uma máquina. No ambiente de produção, um modelo singleton é aplicado, sem redundância

- Segurança

O acesso à VPN é mantido para facilitar o acesso de qualquer terminal local aos recursos do OCI. Acesso à Internet protegido pelo firewall do aplicativo Web. O acesso no nível do aplicativo é mantido pelo IDCS

- Disponibilidade

Esta Arquitetura pressupõe nós únicos para Infor-LN e Infor-OS. Esta implantação pode ser estendida para implementar a configuração de alta disponibilidade para ambos os aplicativos

- Custo

Essa arquitetura considerou uma forma econômica de implantação do ponto de vista dos recursos. Um ambiente para Inofr-LN e Infor-OS para não produção e um único servidor para cada aplicativo em produção com um banco de dados consolidado.