Implemente a recuperação de desastres com stand-by multirregional no Oracle Database@Azure

Por anos, as organizações confiaram no Oracle Exadata Database Service, que é as principais tecnologias de recuperação de desastres da Oracle para oferecer suporte a aplicações de missão crítica, seja on-premises ou dentro da Oracle Cloud Infrastructure (OCI). O Oracle Exadata Database Service on Dedicated Infrastructure no Oracle Database@Azure traz o mesmo desempenho, conjunto de recursos e paridade de preços líderes do setor que o Exadata na OCI. Ele aproveita as zonas de disponibilidade (AZs) e as regiões do Microsoft Azure para fornecer baixa latência aos aplicativos do Azure, além de recursos incomparáveis de alta disponibilidade e recuperação de desastres, garantindo operações contínuas durante a manutenção e em caso de interrupção.

Arquitetura

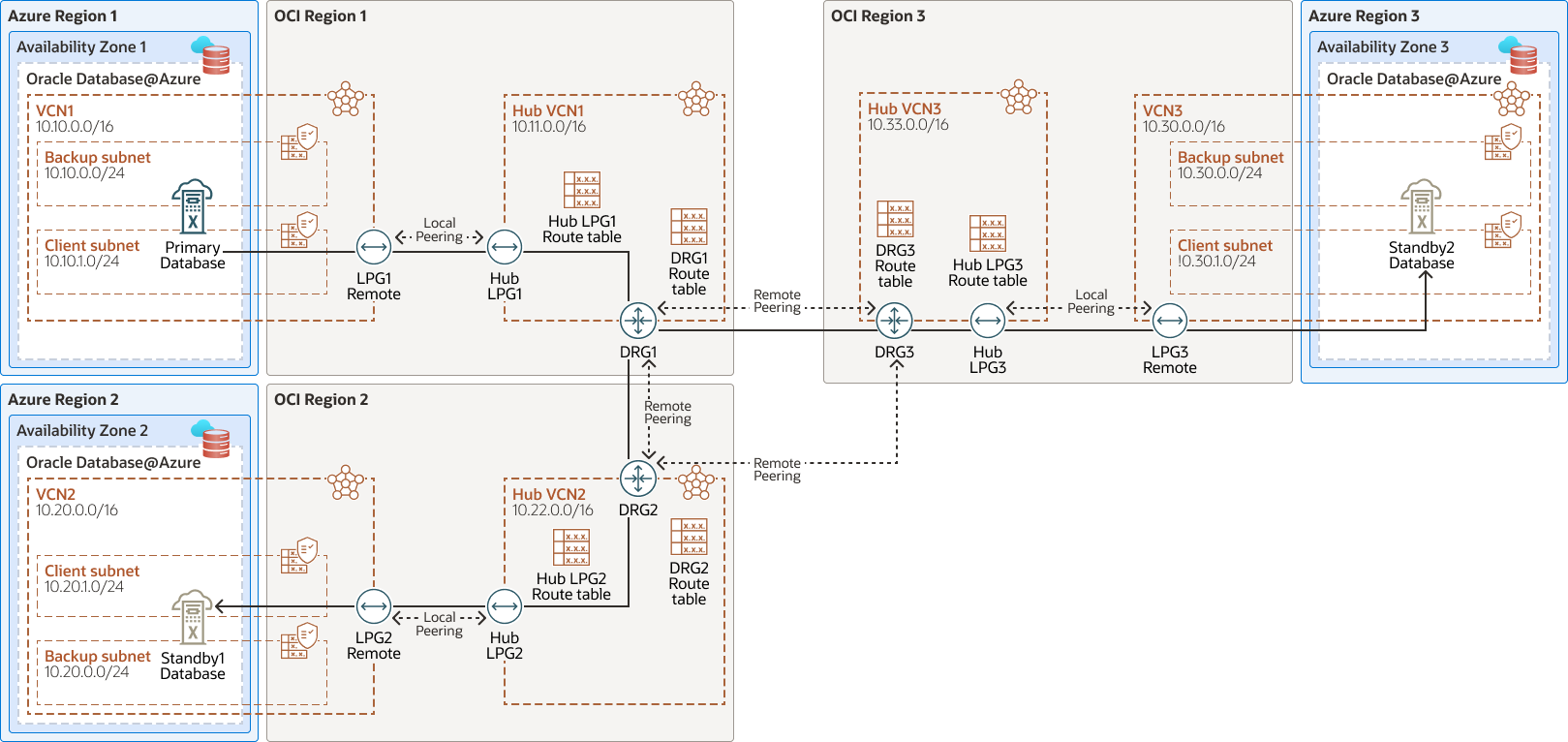

Essa arquitetura mostra o Oracle Exadata Database Service on Dedicated Infrastructure no Oracle Database@Azure em uma topologia de recuperação de desastres com várias regiões usando dois bancos de dados stand-by remotos.

O diagrama a seguir ilustra essa arquitetura de referência.

multi-região-standby-dr-db-azure-arch-oracle.zip

O Oracle Database é executado em um cluster de máquina virtual (VM) do Exadata na região Principal. Para proteção de dados e recuperação de desastres, o Oracle Active Data Guard replica os dados para dois bancos de dados stand-by em execução nos clusters de VMs do Exadata em duas regiões Stand-by diferentes. Uma configuração de banco de dados stand-by remoto garante a proteção de dados contra falhas regionais e também pode ser usada para descarregar o processamento de consulta somente leitura. Replique o aplicativo entre regiões para evitar maior latência depois de fazer switchover para um banco de dados Stand-by.

Você pode rotear o tráfego do Active Data Guard por meio da rede do Azure. No entanto, essa arquitetura se concentra no tráfego de rede do Active Data Guard por meio da rede da OCI para otimizar o throughput e a latência da rede.

A rede Oracle Exadata Database Service on Dedicated Infrastructure no Oracle Database@Azure é conectada à sub-rede cliente Exadata usando um Gateway de Roteamento Dinâmico (DRG) gerenciado pela Oracle. Um DRG também é necessário para criar uma conexão de mesmo nível entre Redes Virtuais na Nuvem (VCNs) em diferentes regiões. Como apenas um DRG é permitido por VCN no OCI, uma segunda VCN atuando como uma VCN de Hub com seu próprio DRG é necessária para conectar as VCNs principal e stand-by em cada região. Nesta arquitetura:

- O cluster de VMs principal do Exadata é implantado em

Region 1emVCN1comCIDR 10.10.0.0/16. - A VCN hub no

Region 1principal éHubVCN1comCIDR 10.11.0.0/16. - O primeiro cluster de VMs do Exadata stand-by é implantado em

Region 2emVCN2comCIDR 10.20.0.0/16. - A VCN hub na primeira região stand-by é

HubVCN2comCIDR 10.22.0.0/16. - O segundo cluster de VMs do Exadata stand-by é implantado em

Region 3emVCN3comCIDR 10.30.0.0/16. - A VCN hub na segunda região stand-by é

HubVCN3comCIDR 10.33.0.0/16.

Nenhuma sub-rede é necessária para que as VCNs do hub ativem o roteamento de trânsito; portanto, essas VCNs podem usar intervalos CIDR de IP muito pequenos. As VCNs no site filho do OCI são criadas após os clusters de VMs do Oracle Exadata Database Service on Dedicated Infrastructure no Oracle Database@Azure serem criados para os bancos de dados Principal e Stand-by.

O Microsoft Azure fornece os seguintes componentes:

- Região do Azure

Uma região do Azure é uma área geográfica na qual um ou mais data centers físicos do Azure, chamados zonas de disponibilidade, residem. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

As regiões do Azure e da OCI são áreas geográficas localizadas. Para o Oracle Database@Azure, uma região do Azure é conectada a uma região da OCI, com zonas de disponibilidade (AZs) no Azure conectadas a domínios de disponibilidade (ADs) na OCI. Os pares de regiões do Azure e OCI são selecionados para minimizar a distância e a latência.

- Zona de disponibilidade do Azure

As zonas de disponibilidade do Azure são locais fisicamente separados dentro de uma região do Azure, projetados para garantir alta disponibilidade e resiliência, fornecendo energia, refrigeração e rede independentes.

- Rede Virtual do Azure (VNet)

A Rede Virtual do Azure (VNet) é o bloco de construção fundamental da sua rede privada no Azure. O VNet permite que muitos tipos de recursos do Azure, como máquinas virtuais (VMs) do Azure, se comuniquem com segurança entre si, com a Internet e com as redes locais.

- Sub-rede delegada do Azure

Uma sub-rede delegada permite inserir um serviço gerenciado, especificamente um serviço de plataforma como serviço (PaaS), diretamente na sua rede virtual como recurso. Você tem gerenciamento de integração total de serviços PaaS externos em suas redes virtuais.

- Placa de Interface de Rede Virtual (VNIC) do Azure

Os serviços nos data centers do Azure têm placas físicas de interface de rede (NICs). As instâncias de máquina virtual se comunicam usando NICs virtuais (VNICs) associadas às NICs físicas. Cada instância tem uma VNIC principal que é criada e anexada automaticamente durante a inicialização e está disponível durante a vida útil da instância.

O OCI fornece os seguintes componentes:

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, hospedando domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- Domínios de disponibilidade

Domínios de disponibilidade são data centers stand-alone e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna do domínio de disponibilidade. Portanto, uma falha em um domínio de disponibilidade não deve afetar os outros domínios de disponibilidade na região.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Pareamento local

O pareamento local permite que você pareie uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que passa pela internet ou que é roteado pela sua rede local.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Armazenamento de objetos

O serviço OCI Object Storage oferece acesso a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados de análise e conteúdo avançado, como imagens e vídeos. Você pode armazenar dados de forma segura e protegida diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento sem prejudicar o desempenho ou a confiabilidade do serviço.

Use o armazenamento padrão para armazenamento de acesso frequente que você precisa para acessar de forma rápida, imediata e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente acessa.

- Data Guard

O Oracle Data Guard e o Oracle Active Data Guard fornecem um conjunto abrangente de serviços que criam, mantêm, gerenciam e monitoram um ou mais bancos de dados standby e permitem a manutenção de bancos de dados Oracle de produção sem interrupção. O Oracle Data Guard mantém esses bancos de dados stand-by como cópias do banco de dados de produção usando replicação na memória. Se o banco de dados de produção ficar indisponível devido a uma interrupção planejada ou não planejada, o Oracle Data Guard poderá alternar qualquer banco de dados stand-by para a atribuição de produção, minimizando o tempo de inatividade associado à interrupção. O Oracle Active Data Guard fornece a capacidade adicional de descarregar cargas de trabalho de leitura principalmente para bancos de dados stand-by e também fornece recursos avançados de proteção de dados.

- Oracle Database Autonomous Recovery Service

O Oracle Database Autonomous Recovery Service é um serviço do Oracle Cloud que protege bancos de dados Oracle. A automação de backup e os recursos aprimorados de proteção de dados para bancos de dados da OCI permitem que você descarregue todos os requisitos de processamento e armazenamento de backup para o Oracle Database Autonomous Recovery Service, o que reduz os custos de infraestrutura de backup e a sobrecarga de administração manual.

- Exadata Database Service on Dedicated Infrastructure

O Oracle Exadata Database Service on Dedicated Infrastructure permite que você aproveite o poder do Exadata na nuvem. O Oracle Exadata Database Service oferece recursos comprovados do Oracle Database em uma infraestrutura otimizada e específica do Oracle Exadata na nuvem pública. A automação da nuvem integrada, o dimensionamento elástico de recursos, a segurança e o desempenho rápido para todas as cargas de trabalho do Oracle Database ajudam a simplificar o gerenciamento e reduzir custos.

- Oracle Database@Azure

O Oracle Database@Azure é o serviço Oracle Database (Oracle Exadata Database Service on Dedicated Infrastructure e Oracle Autonomous Database Serverless) executado na Oracle Cloud Infrastructure (OCI), implantado nos data centers do Microsoft Azure. O serviço oferece recursos e paridade de preços com a OCI. Compre o serviço no Azure Marketplace.

O Oracle Database@Azure integra as tecnologias Oracle Exadata Database Service, Oracle Real Application Clusters (Oracle RAC) e Oracle Data Guard à plataforma Azure. Os usuários gerenciam o serviço na console do Azure e com ferramentas de automação do Azure. O serviço é implantado na Rede Virtual do Azure (VNet) e integrado ao sistema de gerenciamento de identidade e acesso do Azure. As métricas genéricas e os logs de auditoria do OCI e do Oracle Database estão disponíveis nativamente no Azure. O serviço exige que os usuários tenham uma assinatura do Azure e uma tenancy do OCI.

O Autonomous Database foi desenvolvido na infraestrutura do Oracle Exadata, é autogerenciado, autoprotegido e autorreparável, ajudando a eliminar o gerenciamento manual do banco de dados e erros humanos. O Autonomous Database permite o desenvolvimento de aplicativos escaláveis com tecnologia de IA com qualquer dado usando recursos integrados de IA usando sua escolha de modelo de linguagem grande (LLM) e local de implantação.

O Oracle Exadata Database Service e o Oracle Autonomous Database Serverless são facilmente provisionados por meio do Portal nativo do Azure, permitindo o acesso ao ecossistema mais amplo do Azure.

Recomendações

- Use o Active Data Guard para prevenção abrangente de corrupção de dados com reparo automático de blocos, upgrades e migrações online e carga de trabalho de descarregamento para stand-by com expansão de leitura na maioria das vezes.

- Ative a Continuidade do Aplicativo para mascarar interrupções do banco de dados durante eventos planejados e não planejados dos usuários finais e garantir aplicativos ininterruptos.

- Configure o backup automático no Oracle Database Autonomous Recovery Service (no Azure ou OCI), mesmo que os dados sejam protegidos pelo Oracle Data Guard para minimizar a carga de trabalho de backup no banco de dados, implementando a estratégia de backup incremental para sempre que elimina backups completos semanais. Como alternativa, os clientes podem usar o OCI Object Storage para backups automáticos.

- Ative backups do stand-by para obter replicação de backup entre regiões.

- Use o OCI Full Stack DR para orquestrar operações de switchover e failover de banco de dados.

- Use o OCI Vault para armazenar as chaves de Criptografia Transparente de Dados (TDE) do banco de dados usando chaves gerenciadas pelo cliente.

Considerações

Ao executar a recuperação de desastre multirregional para o Oracle Exadata Database Service on Dedicated Infrastructure no Oracle Database@Azure, considere o seguinte.

- Quando os clusters de VMs do Exadata são criados no site filho do Oracle Database@Azure, cada cluster de VMs é criado em sua própria VCN do OCI. O Oracle Data Guard exige que os bancos de dados se comuniquem entre si para enviar dados

redo. Associe as VCNs para ativar essa comunicação. Portanto, as VCNs do cluster de VMs do Exadata não devem compartilhar faixas CIDR de IPs sobrepostas. - A preparação para um cenário de desastre requer uma abordagem abrangente que considere diferentes requisitos de negócios e arquiteturas de disponibilidade e que englobe essas considerações em um plano acionável, de alta disponibilidade e de recuperação de desastres. O cenário descrito aqui fornece diretrizes para ajudar a selecionar a abordagem que melhor se adapta à implantação do seu aplicativo usando um failover simples, mas eficaz, para a configuração de recuperação de desastres em seus ambientes OCI e Microsoft Azure.

- A OCI é a rede preferida para obter melhor desempenho, medido por latência e taxa de transferência, e para obter custo reduzido, incluindo a primeira saída de 10 TB/mês gratuitamente.

- Você pode criar até seis bancos de dados stand-by para um banco de dados principal por meio do Cloud Tooling.

- Não há suporte para a criação de um banco de dados stand-by associado a outro banco de dados stand-by (stand-by em cascata) usando o Conjunto de Ferramentas da Nuvem.

Implante

Siga estas etapas para configurar a região Principal:

- Adicione as regras de entrada a seguir à Lista de Segurança da sub-rede do cliente

VCN1para permitir o tráfego de entrada deVCN2eVCN3.Sem Informações de Estado Origem Protocolo IP Faixa de Portas de Origem Faixa de Portas de Destino Permite Descrição No 10.20.0.0/16TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN2No 10.30.0.0/16TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN3 - Crie a Rede Virtual na Nuvem

HubVCN1comCIDR 10.11.0.0/16. - Crie o LPG (Local Peering Gateway)

HubLPG1na Rede Virtual na NuvemHubVCN1. - Crie o LPG (Local Peering Gateway)

LPG1Rna Rede Virtual na NuvemVCN1. - Estabeleça a conexão de pareamento local entre

LPG1ReHubLPG1. - Adicione regras de roteamento à tabela de roteamento da sub-rede do cliente

VCN1para encaminhar o tráfego direcionado paraVCN2eVCN3paraLPG1R.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.20.0.0/16LPG (Local Peering Gateway) LPG1REstática Tráfego para VCN210.30.0.0/16LPG (Local Peering Gateway) LPG1REstática Tráfego para VCN3 - Crie a Tabela de Roteamento

HubLPG1rtemHubVCN1. - Associe a Tabela de Roteamento

HubLPG1rtao LPG (Local Peering Gateway)HubLPG1. - Crie o Gateway de Roteamento Dinâmico

DRG1. - Crie a Tabela de Roteamento

DRG1rtemHubVCN1. - Adicione uma regra de roteamento à Tabela de Roteamento

DRG1rtpara encaminhar o tráfego direcionado paraVCN1paraHubLPG1.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.10.0.0/16LPG (Local Peering Gateway) HubLPG1Estática Tráfego para VCN1 - Para anexar

DRG1aHubVCN1:- Selecione Tabela de Roteamento de Drg Gerada Automaticamente para anexos de VCN.

- Selecione a tabela de roteamento existente

DRG1rt. - Selecione Blocos CIDR da VCN.

- Crie duas Conexões de Pareamento Remoto em

DRG1, denominadasRPC1aeRPC1b. - Adicione duas regras de roteamento a

HubLPG1rtpara encaminhar o tráfego direcionado paraVCN2eVCN3aDRG1.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.20.0.0/16Gateway de Roteamento Dinâmico DRG1Estática Tráfego para VCN210.30.0.0/16Gateway de Roteamento Dinâmico DRG1Estática Tráfego para VCN3

Siga estas etapas para criar a primeira região Stand-by (Região 2):

- Adicione as regras de entrada a seguir à Lista de Segurança da sub-rede do cliente

VCN2para permitir o tráfego de entrada deVCN1eVCN3.Sem Informações de Estado Origem Protocolo IP Faixa de Portas de Origem Faixa de Portas de Destino Permite Descrição No 10.10.0.0/16TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN1No 10.30.0.0/16TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN3 - Crie a Rede Virtual na Nuvem

HubVCN2com o CIDR10.22.0.0/16. - Crie o LPG (Local Peering Gateway)

HubLPG2na Rede Virtual na NuvemHubVCN2. - Crie o LPG (Local Peering Gateway)

LPG2Rna Rede Virtual na NuvemVCN2. - Estabeleça a conexão de pareamento local entre

LPG2ReHubLPG2. - Adicione regras de roteamento à Tabela de Roteamento da sub-rede do cliente

VCN2para encaminhar o tráfego direcionado paraVCN1eVCN3paraLPG2R.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.10.0.0/16LPG (Local Peering Gateway) LPG2REstática Tráfego para VCN110.30.0.0/16LPG (Local Peering Gateway) LPG2REstática Tráfego para VCN3 - Crie a Tabela de Roteamento

HubLPG2rtemHubVCN2. - Associe a Tabela de Roteamento

HubLPG2rtao LPG (Local Peering Gateway)HubLPG2. - Crie o Gateway de Roteamento Dinâmico

DRG2. - Crie a Tabela de Roteamento

DRG2rtemHubVCN2. - Adicione uma regra de roteamento a

DRG2rtpara encaminhar o tráfego direcionado paraVCN2paraHubLPG2.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.20.0.0/16LPG (Local Peering Gateway) HubLPG2Estática Tráfego para VCN2 - Para anexar

DRG1aHubVCN2:- Selecione Tabela de Roteamento de Drg Gerada Automaticamente para anexos de VCN.

- Selecione a tabela de roteamento existente

DRG2rt. - Selecione Blocos CIDR da VCN.

- Crie duas Conexões de Pareamento Remoto em

DRG2, denominadasRPC2aeRPC2c. - Estabeleça uma conexão de pareamento remoto entre

RPC1a(região 1) eRPC2a(região 2). - Adicione duas regras de roteamento a

HubLPG2rtpara encaminhar o tráfego direcionado paraVCN1eVCN3aDRG2.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.10.0.0/16Gateway de Roteamento Dinâmico DRG2Estática Tráfego para VCN110.30.0.0/16Gateway de Roteamento Dinâmico DRG2Estática Tráfego para VCN3

Siga estas etapas para criar a segunda região Stand-by (Região 3):

- Adicione as regras de entrada a seguir à Lista de Segurança da sub-rede do cliente

VCN3para permitir o tráfego de entrada deVCN1eVCN2.Sem Informações de Estado Origem Protocolo IP Faixa de Portas de Origem Faixa de Portas de Destino Permite Descrição No 10.10.0.0/16 TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN1 No 10.20.0.0/16 TCP 1521 1521 Tráfego TCP nas portas: 1521 Permitir entrada de VCN2 - Crie a Rede Virtual na Nuvem

HubVCN3comCIDR 10.33.0.0/16. - Crie o LPG (Local Peering Gateway)

HubLPG3na Rede Virtual na NuvemHubVCN3. - Crie o LPG (Local Peering Gateway)

LPG3Rna Rede Virtual na NuvemVCN3. - Estabeleça a conexão de pareamento local entre

LPG3ReHubLPG3. - Adicione regras de roteamento à Tabela de Roteamento da sub-rede do cliente

VCN3para encaminhar o tráfego direcionado paraVCN1eVCN2paraLPG3R.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.10.0.0/16LPG (Local Peering Gateway) LPG3REstática Tráfego para VCN110.20.0.0/16LPG (Local Peering Gateway) LPG3REstática Tráfego para VCN2 - Crie a Tabela de Roteamento

HubLPG3rtemHubVCN3. - Associe a Tabela de Roteamento

HubLPG3rtao LPG (Local Peering Gateway)HubLPG3. - Crie o Gateway de Roteamento Dinâmico

DRG3. - Crie a Tabela de Roteamento

DRG3rtemHubVCN3. - Adicione uma regra de roteamento a

DRG3rtpara encaminhar o tráfego direcionado paraVCN3paraHubLPG3.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.30.0.0/16LPG (Local Peering Gateway) HubLPG3Estática Tráfego para VCN3 - Para anexar

DRG1aHubVCN3:- Selecione Tabela de Roteamento de Drg Gerada Automaticamente para anexos de VCN.

- Selecione a tabela de roteamento existente

DRG3rt. - Selecione Blocos CIDR da VCN.

- Crie duas Conexões de Pareamento Remoto em

DRG3, denominadasRPC3beRPC3c. - Estabeleça uma conexão de pareamento remoto entre

RPC1b(região 1) eRPC3b(região 3). - Estabeleça uma conexão de pareamento remoto entre

RPC2c(região 2) eRPC3c(região 3). - Adicione duas regras de roteamento a

HubLPG3rtpara encaminhar o tráfego direcionado paraVCN1eVCN2aDRG3.Destino Tipo de Alvo Target Tipo de Rota da Rota Descrição 10.10.0.0/16Gateway de Roteamento Dinâmico DRG3Estática Tráfego para VCN110.20.0.0/16Gateway de Roteamento Dinâmico DRG3Estática Tráfego para VCN2

Explorar Mais

Saiba mais sobre o Oracle Database@Azure e o Oracle Data Guard.

- Saiba mais sobre o Oracle Maximum Availability Architecture para Oracle Database@Azure

-

Documentação de Visão Geral e Melhores Práticas de Alta Disponibilidade

-

Melhores práticas de MAA para documentação do Oracle Data Guard

-

Site do Oracle Database@Azure

-

Primeiros Princípios: Capacitando aplicações de missão crítica com o site do Oracle Database@Azure

- Oracle Exadata Database Service on Dedicated Infrastructure

-

Site do Oracle Data Guard

Revise estes recursos adicionais: