Implante um Portal de Vendas na Internet com uma Zona de Destino do Oracle Cloud Infrastructure

Para ajudar as agências governamentais federais, estaduais e locais a configurar e proteger suas cargas de trabalho na nuvem, a Mythics implantou uma zona de destino segura na OCI (Oracle Cloud Infrastructure) que atende aos benchmarks do CIS (Center for Internet Security).

Usando a Zona de Destino do OCI, o Mythics pode personalizar, configurar e proteger rapidamente qualquer ambiente dentro de algumas horas após a criação da instância.

Em sua própria tenancy da OCI, a Mythics implantou um portal de vendas na internet que oferece suporte a seus grupos de marketing, vendas, contratos, jurídicos, contábeis e operações. Usando formulários e assistentes APEX e um data warehouse que se integra ao Oracle NetSuite, a Mythics agora pode rastrear e rotear aprovações internas de cada um desses departamentos, gerando centenas de milhares de transações de vendas e transações de aprovação de fluxo de trabalho por e-mail todos os meses.

Ao implementar seu portal de vendas pela internet usando a Zona de Destino do OCI, a Mythics tem:

- Aumento do desempenho e da disponibilidade: A Mythics agora pode processar transações rapidamente usando vários núcleos de computação e também manter a alta disponibilidade usando balanceadores de carga. Aproveitando seus recursos de recuperação de desastres, a Mythics pode expandir ou reduzir rapidamente a demanda, mesmo durante explosões sazonais, como um fechamento de mês, trimestre ou final de ano.

- Configurações de segurança complexas automatizadas: A Mythics pode personalizar, configurar e proteger rapidamente seu ambiente poucas horas após a criação da instância.

- Posições de segurança personalizáveis criadas: os mitos também podem reutilizar e modificar os modelos da Zona de Destino da OCI e aplicá-los a qualquer setor público ou ambiente de cliente comercial, executando qualquer tipo de carga de trabalho na OCI.

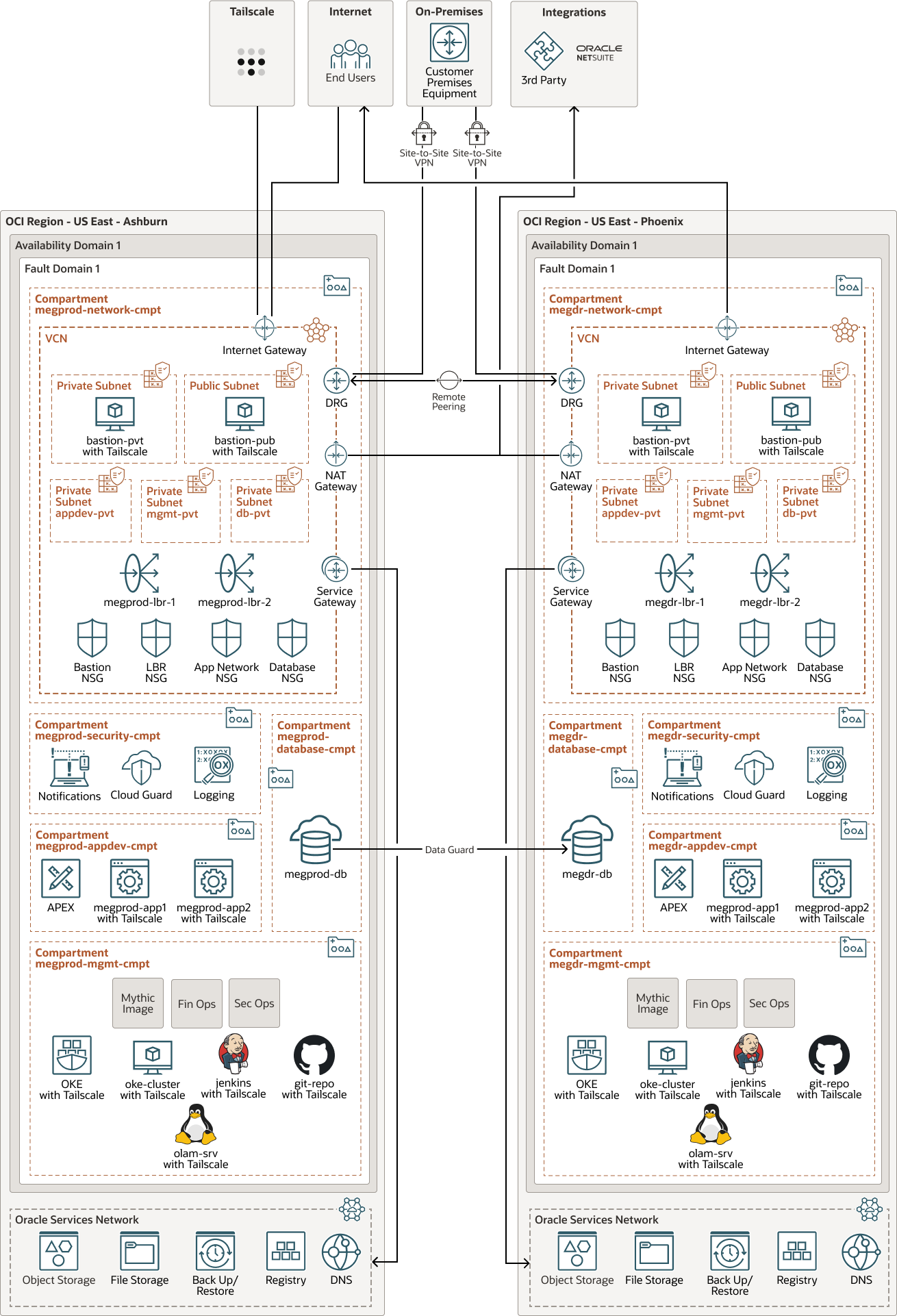

Arquitetura

A Mythics implantou uma Zona de Destino do Oracle Cloud Infrastructure (OCI) para proteger o ambiente de seu portal de vendas pela internet.

Usando o modelo da Zona de Destino do OCI, a Mythics criou automaticamente uma rede virtual na nuvem (VCN), bem como várias sub-redes e compartimentos. As sub-redes foram criadas com isolamento e segmentação de rede, listas de segurança, tabelas de roteamento e grupos de segurança de rede (NSGs):

- appdev-pvt: Uma sub-rede privada para recursos do aplicativo

- mgmt-pvt: Uma sub-rede privada para recursos de gerenciamento

- db-pvt: Uma sub-rede privada para recursos de bancos de dados

- bastion-pvt: Uma sub-rede privada para acesso ao bastion host

- bastion-pub: Uma sub-rede pública para acesso ao bastion host

A Mítica usou compartimentos para agrupar e controlar o acesso aos recursos. O Mythics implementou um modelo de acesso de privilégio mínimo criando grupos e políticas e, em seguida, atribuindo as permissões apropriadas para controlar quem pode acessar os recursos. A zona de destino, por padrão, cria cinco compartimentos:

- megprod-network-cmpt: Um compartimento para recursos de rede

- megprod-security-cmpt: Um compartimento para recursos de segurança que incluem, notificações, cloud guard e logs

- megprod-appdev-cmpt: Um compartimento para APEX e servidores de aplicativos

- megprod-database-cmpt: Um compartimento para servidores de banco de dados

- megprod-mgmt-cmpt: Um compartimento para recursos de gerenciamento

A Mythics também usou a Zona de Destino da OCI para implantar automaticamente ferramentas de segurança, como o Oracle Cloud Guard para gerenciamento de postura de segurança, o OCI Logging para consolidar logs e o OCI Notifications. Mítica, em seguida, camadas em seus componentes, que incluem:

- APEX para desenvolvimento de aplicativos de baixo código de formulários, assistentes e fluxos de trabalho

- Duas instâncias de máquina virtual (VM) para processos de aplicativos, carga balanceada para alta disponibilidade

- Oracle Database Cloud Service em execução em máquinas virtuais e um data warehouse para armazenar mais de 200.000 transações de vendas atuais e históricas

- Um cluster do OCI Kubernetes Engine (OKE) para automatizar o gerenciamento de recursos

- Ferramentas como Jenkins, repositório Git e Oracle Linux Automation Manager (OLAM) incluídas em seu cluster do OKE para automatizar o desenvolvimento, o teste, a implantação e o gerenciamento de software

- Hosts bastion que fornecem acesso de uma sub-rede privada por meio da rede local e de uma sub-rede pública acessível pela internet

Os usuários acessam o portal de vendas pela internet usando um gateway de internet. Os desenvolvedores e administradores de mitos gerenciam o ambiente a partir de um local local usando o Tailscale para maior segurança. A rede on-premises é conectada usando túneis VPN IPSec com o CPE (equipamento on-premises) do cliente conectado a gateways de roteamento dinâmico (DRG). Pela internet, os desenvolvedores do Mythics acessam o ambiente usando o Tailscale, que é um serviço de VPN que protege dispositivos e aplicativos acessíveis em qualquer lugar. Além de usar grupos, políticas e regras de rede, o Tailscale permite que o Mythics controle o acesso à rede de borda e, assim, ajuste o nível exato de acesso concedido. Por exemplo, os desenvolvedores do Mythics podem acessar o cluster e o aplicativo do OKE, enquanto os administradores só podem acessar as instâncias do servidor de aplicativos, criando uma camada de segurança adicional na rede de acesso de confiança zero.

Gateways NAT são usados para integrações com o Oracle NetSuite. O Oracle NetSuite CRM/ERP é atualizado a cada 15 minutos e é extraído diariamente por uma série de painéis do APEX e relatórios ad hoc. As APIs REST são usadas como pontos de automação e enviam alterações para NetSuite do banco de dados. Pontos de integração adicionais permitem que a Mythics use o aplicativo como um orquestrador de licenças para gerenciar grandes contratos por meio de um contrato de licença ilimitado (ULA).

Para recuperação de desastres, o aplicativo é implantado em uma configuração ativo-passivo. A Região Leste dos EUA-Ashburn é a região principal e a Região Oeste dos EUA-Phoenix é o local de recuperação de desastres (DR). As duas regiões são conectadas usando pareamento remoto entre os dois DRGs. Os balanceadores de carga redirecionam os usuários para o site de DR caso haja uma falha em Ashburn. O banco de dados é replicado usando o Oracle Data Guard de Ashburn para Phoenix. Os serviços de armazenamento de arquivos e o armazenamento de objetos são replicados de Ashburn para Phoenix. Os serviços de backup nativos do OCI são usados para fazer backup da infraestrutura.

- Aproveitando mais opções de plataforma como serviço (PaaS)

- Migrando o banco de dados do Oracle Database Cloud Service em execução em máquinas virtuais para o Oracle Autonomous Database para liberar as equipes do Mythics das operações e da manutenção do banco de dados

O diagrama a seguir ilustra a arquitetura de rede e recuperação de desastres:

mítica-oci-arquitetura-oracle.zip

A arquitetura tem os seguintes componentes:

- Tenancy

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você se inscreve no Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de uma empresa ou organização. Normalmente, uma empresa terá uma única locação e refletirá sua estrutura organizacional dentro dessa locação. Uma única tenancy geralmente é associada a uma única assinatura, e uma única assinatura geralmente só tem uma tenancy.

- Região

Região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões em uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar, controlar o acesso e definir metas de uso para seus recursos do Oracle Cloud. Em um determinado compartimento, você define políticas que controlam o acesso e definem privilégios para recursos.

- Domínio de disponibilidade

Domínios de disponibilidade são data centers stand-alone e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna do domínio de disponibilidade. Portanto, uma falha em um domínio de disponibilidade não deve afetar os outros domínios de disponibilidade na região.

- Domínio de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falha no servidor físico, manutenção do sistema e falhas de energia dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- VPN entre Sites

A VPN Site a Site fornece conectividade IPSec VPN entre sua rede on-premises e VCNs no Oracle Cloud Infrastructure. A suíte de protocolos IPSec criptografa o tráfego IP antes que os pacotes sejam transferidos da origem para o destino e decriptografa o tráfego quando ele chega.

- Gateway de internet

O gateway de internet permite o tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Gateway de conversão de endereço de rede (NAT)

Um gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet de entrada.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle percorre a malha da rede Oracle e não passa pela internet.

- Pareamento remoto

O pareamento remoto permite que os recursos da VCNs se comuniquem usando endereços IP privados sem rotear o tráfego pela internet ou por meio da sua rede local. O pareamento remoto elimina a necessidade de um gateway de internet e de endereços IP públicos para as instâncias que precisam se comunicar com outra VCN em outra região.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Oracle Base Database Service

O Oracle Base Database Service é um serviço de banco de dados da Oracle Cloud Infrastructure (OCI) que permite criar, escalar e gerenciar bancos de dados Oracle com todos os recursos em máquinas virtuais. O Oracle Base Database Service usa o armazenamento OCI Block Volumes em vez de armazenamento local e pode executar o Oracle Real Application Clusters (Oracle RAC) para melhorar a disponibilidade.

- Data Guard

O Oracle Data Guard e o Oracle Active Data Guard fornecem um conjunto abrangente de serviços que criam, mantêm, gerenciam e monitoram um ou mais bancos de dados stand-by e que permitem que os bancos de dados Oracle de produção permaneçam disponíveis sem interrupção. O Oracle Data Guard mantém esses bancos de dados stand-by como cópias do banco de dados de produção usando replicação na memória. Se o banco de dados de produção ficar indisponível devido a uma interrupção planejada ou não planejada, o Oracle Data Guard poderá alternar qualquer banco de dados stand-by para a atribuição de produção, minimizando o tempo de inatividade associado à interrupção. O Oracle Active Data Guard fornece a capacidade adicional de descarregar cargas de trabalho de leitura principalmente para bancos de dados stand-by e também fornece recursos avançados de proteção de dados.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos de segurança e para monitorar operadores e usuários em relação a determinadas atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e auxilia na execução dessas ações, com base nas receitas do respondedor que você pode definir.

- Serviço do APEX

O Oracle APEX é uma plataforma de desenvolvimento de baixo código que permite criar aplicativos empresariais escaláveis, ricos em recursos e seguros que podem ser implantados em qualquer local em que o Oracle Database esteja instalado. Você não precisa ser especialista em uma vasta gama de tecnologias para fornecer soluções sofisticadas. O Oracle APEX inclui recursos internos, como temas de interface do usuário, controles de navegação, handlers de formulários e relatórios flexíveis que aceleram o processo de desenvolvimento de aplicações.

- Notifications

O serviço Oracle Cloud Infrastructure Notifications transmite mensagens a componentes distribuídos por meio de um padrão publicar-assinar, entregando mensagens seguras, altamente confiáveis, de baixa latência e duráveis para aplicativos hospedados no Oracle Cloud Infrastructure.

- LoggingO registro em log é um serviço altamente escalável e totalmente gerenciado que oferece acesso aos seguintes tipos de logs de seus recursos na nuvem:

- Logs de auditoria: Logs relacionados a eventos emitidos pelo serviço Audit.

- Logs de serviço: Logs emitidos por serviços individuais, como API Gateway, Events, Functions, Load Balancing, Object Storage e logs de fluxo da VCN.

- Logs personalizados: Logs que contêm informações de diagnóstico de aplicativos personalizados, outros provedores de nuvem ou um ambiente on-premises.

- Kubernetes Engine

O Oracle Cloud Infrastructure Kubernetes Engine (OCI Kubernetes Engine ou OKE) é um serviço totalmente gerenciado, escalável e altamente disponível que você pode usar para implantar seus aplicativos em contêineres na nuvem. Você especifica os recursos de computação necessários, e o serviço Kubernetes Engine os provisiona no Oracle Cloud Infrastructure em uma tenancy existente. O OKE usa o Kubernetes para automatizar a implantação, o dimensionamento e o gerenciamento de aplicativos em contêineres entre clusters de hosts.

- Armazenamento de objetos

O serviço Oracle Cloud Infrastructure Object Storage oferece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados de análise e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento sem prejudicar o desempenho ou a confiabilidade do serviço. Use o armazenamento padrão para armazenamento de acesso frequente que você precisa para acessar de forma rápida, imediata e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente acessa.

- Armazenamento de arquivos

O serviço Oracle Cloud Infrastructure File Storage fornece um sistema de arquivos de rede durável, escalável e seguro e de nível empresarial. Você pode se conectar a um sistema de arquivos do serviço File Storage de qualquer instância bare metal, de máquina virtual ou de contêiner em uma VCN. Você também pode acessar um sistema de arquivos de fora da VCN usando o Oracle Cloud Infrastructure FastConnect e a IPSec VPN.

- DNS

O serviço DNS (Domain Name System) do Oracle Cloud Infrastructure é uma rede de sistema de nomes de domínio (DNS) anycast global altamente escalável que oferece desempenho, resiliência e escalabilidade de DNS aprimorados, para que os usuários finais se conectem a aplicativos da Internet rapidamente, de qualquer lugar.

- Registro

O Oracle Cloud Infrastructure Registry é um registro gerenciado pela Oracle que permite simplificar seu desenvolvimento para o workflow de produção. O registro facilita o armazenamento, o compartilhamento e o gerenciamento de artefatos de desenvolvimento, como imagens do Docker. A arquitetura altamente disponível e escalável do Oracle Cloud Infrastructure garante que você possa implantar e gerenciar seus aplicativos de forma confiável.

Explorar Mais

Saiba mais sobre os recursos desta arquitetura e sobre arquiteturas relacionadas.

-

Implantar uma zona de destino segura que atenda ao CIS Foundations Benchmark para Oracle Cloud

-

Lista de verificação de segurança do Oracle Cloud Infrastructure

-

Estrutura bem arquitetada para o Oracle Cloud Infrastructure

Consulte as seguintes publicações no blog sobre a Zona de Destino do Oracle Cloud Infrastructure: