Implemente uma solução de recuperação cibernética no Oracle Cloud Infrastructure

A segurança cibernética tornou-se um tópico cada vez mais crítico à medida que os ataques de malware e ransomware continuam ocorrendo em todo o mundo. Para bancos de dados de missão crítica, esses ataques que levam a perda de dados e tempo de inatividade do sistema podem ter impactos muito variados em toda a empresa em termos de receita, operações, reputação e até mesmo penalidades.

Você pode implementar uma solução para proteger seus aplicativos Oracle hospedados no OCI (Oracle Cloud Infrastructure), contra ataques cibernéticos criando e armazenando backups imutáveis. No caso de um ataque cibernético, como um ataque de criptografia de ransomware, os backups imutáveis podem ser usados para restaurar o aplicativo Oracle para um estado anterior, permitindo o mínimo de interrupção nas operações de negócios.

Arquitetura

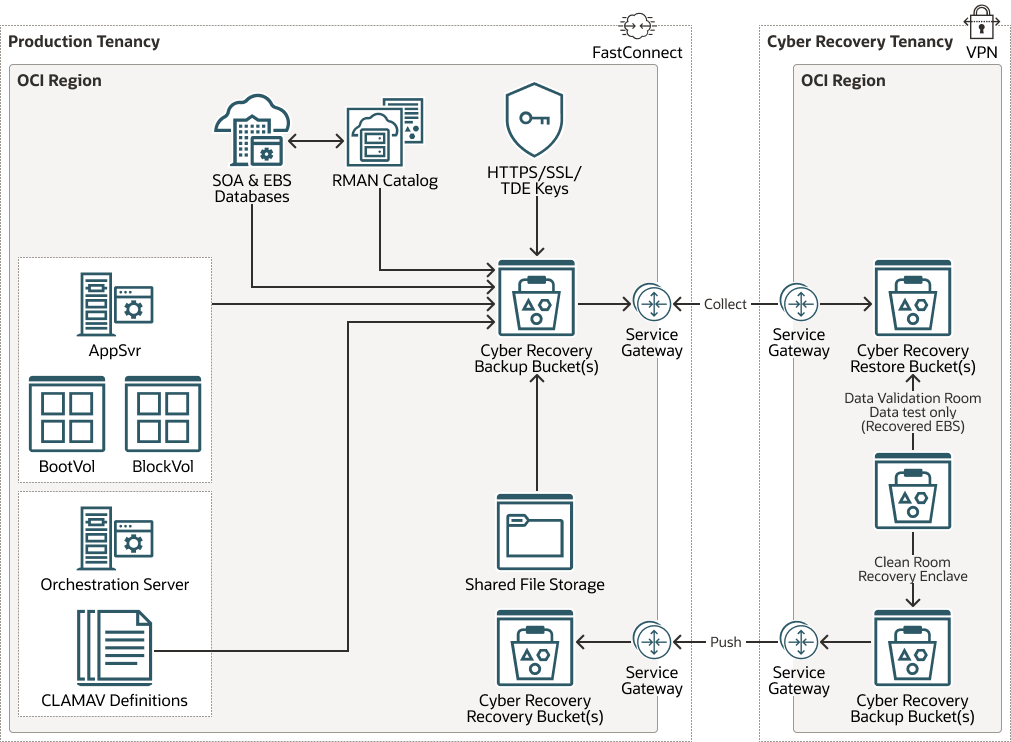

Essa arquitetura de referência mostra como você pode implementar uma solução automatizada de backup e restauração implantada no OCI.

O Oracle E-Business Suite application (EBS) é usado como exemplo para esta solução, mas você pode adotá-lo facilmente para outros aplicativos Oracle.

O diagrama a seguir ilustra essa arquitetura de referência.

oci-cyber-recovery-arch-oracle.zip

- Para implantar essa arquitetura de referência, crie uma nova tenancy do OCI (denominada Tenancy de Recuperação Cibernética) para armazenar cópias imutáveis de backups.

- A Cyber Recovery Tenancy fornecerá uma plataforma para testar e recuperar sistemas com segurança em caso de ataque cibernético.

- A Tenancy de Recuperação Cibernética será "aplicada ao ar" da rede de Produção, com conexões de entrada permitidas apenas durante uma chamada de Recuperação Cibernética ou teste periódico.

- A Tenancy de Recuperação Cibernética do OCI diferirá em termos de gerenciamento de acesso, sem integração com o Active Directory. Todos os dados copiados para a Tenancy de Recuperação Cibernética do OCI serão iniciados de dentro da tenancy e copiados por meio do backbone de rede do OCI, garantindo total segurança.

- Faça backup de todas as entidades de produção (Bancos de Dados, Servidores, Armazenamento de Arquivos etc.) em um conjunto de Buckets do Armazenamento de Objetos de Recuperação Cibernética na Tenancy de Produção, de acordo com uma programação de backup definida.

- Os Buckets do Armazenamento de Objetos de Recuperação Cibernética devem ter suas políticas de retenção e ciclo de vida definidas de acordo com seu requisito (por exemplo, haverá um bucket de ciclo diário com sua própria política de retenção).

- Os Buckets do Armazenamento de Objetos de Recuperação Cibernética devem ter permissões definidas, de forma que possam ser lidos por um script de sincronização iniciado na Tenancy de Recuperação Cibernética.

- Reaproveite os backups de produção existentes com soluções de backup adicionais utilizadas quando necessário.

- Diferentes técnicas de armazenamento devem ser implantadas na Tenancy de Produção, cada uma com uma solução técnica diferente, mas seguindo a mesma sequência lógica de criação de um conjunto de dados de Recuperação Cibernética.

- O script de sincronização do compartimento CRS da Tenancy de Recuperação Cibernética será executado regularmente (por exemplo, a cada 15 minutos durante a janela de backup).

- Aplique a política de administração para que o acesso à Tenancy de Produção seja permitido.

- Copie todos os novos objetos identificados nos Buckets de Armazenamento de Objetos de Recuperação Cibernética de Produção para Buckets de Armazenamento de Objetos da Tenancy de Recuperação Cibernética equivalentes.

- Desative a política de administração para impedir o acesso à Tenancy de Produção.

- Os dados serão copiados para a Tenancy de Recuperação Cibernética por meio do backbone de rede do OCI e todo o acesso de entrada será restrito ao acesso à Console do OCI.

- Depois que um objeto tiver sido sincronizado com a Tenancy de Recuperação Cibernética, seu ciclo de vida não estará mais vinculado ao equivalente de Produção. Por exemplo, no evento improvável (por exemplo, uma incompatibilidade nas políticas de ciclo de vida), um objeto de backup Produção é excluído; isso NÃO resultará na exclusão do objeto de backup da Tenancy de Recuperação Cibernética.

- O bucket do objeto de Recuperação Cibernética será colocado no compartimento CRS que tem uma política de Zona de Segurança para evitar alterações não autorizadas nele.

- Defina Permissões nos buckets do Objeto da Tenancy de Recuperação Cibernética de modo que elas só possam ser lidas por usuários autorizados na tenancy (as permissões devem ser definidas de forma que apenas o script de sincronização possa gravar nele).

- Defina políticas de retenção nos buckets do objeto de Recuperação Cibernética para gerenciar o ciclo de vida do objeto para exclusão (por exemplo, os objetos serão excluídos quando tiverem 15 dias) e arquivamento (por exemplo, objetos de arquivamento com 10 dias de idade).

- Quando um novo objeto for criado no bucket do objeto Cyber Recovery, ele será verificado a existência de vírus e sua assinatura digital sha2/verificada para garantir que o arquivo de backup não seja marcado. Considere executar a verificação de assinatura sha2/digital nos backups do banco de dados dependendo do tamanho do backup e do RPO (Recovery point Objective) / RTO (Recovery time Objective) da solução.

Observação:

Você pode automatizar a maioria do processo usando scripts do Terraform, playbooks do Ansible, scripts Shell e RMAN descritos na seção Implantar desta arquitetura de referência.O diagrama a seguir ilustra uma amostra de topologia de implantação para a Tenancy de Recuperação Cibernética.

Descrição da ilustração oci_cyber_recovery_deploy.png

oci-cyber-recovery-deploy-oracle.zip

Neste exemplo, estamos usando as mesmas faixas de IP que a VCN do aplicativo de produção em EBS_BlueRoom e EBS_RedRoom. Essa abordagem foi escolhida para permitir o teste automatizado de backups com alterações mínimas necessárias para restaurar o aplicativo em EBS_RedRoom. Isso dita o design da rede, em que a VCN EBS_BlueRoom e a VCN EBS_RedRoom não podem ser conectadas ao DRG ao mesmo tempo.

A segregação da propriedade da tenancy pode ser considerada com:

- Uma equipe dedicada que oferece suporte à Tenancy de Recuperação Cibernética (que não tem acesso à Tenancy de Produção).

e

- Uma equipe de suporte ao aplicativo de produção com acesso somente aos compartimentos da sala vermelha durante o exercício de teste de aplicativos trimestral. Essa equipe pode acessar a rede CRS pela rede local corporativa.

A arquitetura tem os seguintes componentes:

- Locação

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você se inscreve no Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud dentro da sua tenancy. Uma tenancy é sinônimo de empresa ou organização. Geralmente, uma empresa terá uma única tenancy e refletirá sua estrutura organizacional dentro dessa tenancy. Em geral, uma única tenancy é associada a uma única assinatura e, em geral, uma única assinatura só tem uma tenancy.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar.

Os usuários (locais e federados) são adicionados a um ou mais grupos, que, por sua vez, são anexados às políticas do IAM que controlam o acesso aos ativos do OCI por Compartimento.

Os compartimentos fornecem a capacidade de organizar e isolar recursos em uma tenancy do Oracle Cloud Infrastructure. Eles desempenharão uma função importante na definição de uma base para a implantação de novas cargas de trabalho na tenancy. Embora pareçam ter a natureza do agrupamento lógico de recursos do OCI, eles servem como pontos de aplicação de políticas, portanto, têm uma importância primordial em relação à segurança da tenancy.

Os compartimentos podem ser implantados de acordo com uma hierarquia funcional, operacional ou de projeto. Isso permite manter um isolamento entre recursos para diferentes funções, funções e hierarquia organizacional. Uma hierarquia de compartimentos pode ter até 6 níveis, com base nos requisitos. O controle de acesso é definido por políticas.

Cada compartimento deve ter permissões específicas designadas aos grupos relacionados. Como regra geral, os usuários não poderão aumentar suas permissões para outros compartimentos. A hierarquia de Compartimento a seguir será usada na Tenancy de Recuperação Cibernética para fornecer separação de preocupações entre aplicativos e ambientes.

- Domínio de disponibilidade

Domínios de disponibilidade são data centers stand-alone e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna do domínio de disponibilidade. Portanto, provavelmente uma falha em um domínio de disponibilidade não afetará os outros domínios de disponibilidade da região.

- Domínios de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com potência e hardware independentes. Quando você distribui recursos entre diversos domínios de falha, seus aplicativos podem tolerar falhas físicas no servidor, na manutenção do sistema e na alimentação dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança de seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos em busca de pontos fracos de segurança e para monitorar operadores e usuários em busca de atividades arriscadas. Quando qualquer atividade de configuração incorreta ou insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a tomar essas ações, com base nas receitas do respondedor que você pode definir.

- Object Storage

O armazenamento de objetos fornece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de banco de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento de forma integrada sem sofrer qualquer degradação no desempenho ou na confiabilidade do serviço. Use armazenamento padrão para armazenamento "dinâmico" que você precisa acessar de forma rápida, imediata e frequente. Use o armazenamento de arquivos compactados para armazenamento "frio" que você retém por longos períodos de tempo e raramente acessa.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre seu data center e o Oracle Cloud Infrastructure. O FastConnect fornece opções de largura de banda maior e uma experiência de rede mais confiável quando comparado com as conexões baseadas em internet.

- LPG (Local Peering Gateway)

Um LPG permite que você pareie uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem que o tráfego passe pela internet ou roteamento por meio da sua rede local.

- Sistema de BD Exadata

O Oracle Exadata Database Service permite que você aproveite o poder do Exadata na nuvem. Você pode provisionar sistemas X8M flexíveis que permitem adicionar servidores de computação de banco de dados e servidores de armazenamento ao sistema à medida que suas necessidades aumentam. Os sistemas X8M oferecem rede RoCE (RDMA sobre Ethernet Convergente) para módulos PMEM (alta largura de banda e baixa latência, memória persistente) e software Exadata inteligente. Você pode provisionar sistemas X8M usando uma forma equivalente a um sistema X8 de quarto de rack e, em seguida, adicionar servidores de banco de dados e armazenamento a qualquer momento após o provisionamento.

Recomendações

- VCN

Quando você cria uma VCN, determina o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que planeja anexar às sub-redes na VCN. Use blocos CIDR que estão dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobrepõem a nenhuma outra rede (no Oracle Cloud Infrastructure, no seu data center local ou em outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

- Segurança

Os sistemas EBS e SOA de produção são hospedados em um compartimento OCI gerenciado pelo cliente, com a postura de segurança compartilhada pelo cliente. A intenção é replicar a postura de segurança do ambiente, incluindo listas de segurança e topologia de rede, na Tenancy de Recuperação Cibernética. O gerenciamento de acesso na Tenancy de Recuperação Cibernética diferirá da tenancy de produção, sem integração do IAM com a solução Active Directory do cliente.

O acesso às salas limpas, Azul e Vermelho, será restrito e todas as entradas serão roteadas por servidores Bastion/Jump dedicados a essa função. Esse acesso só será ativado durante uma janela de teste e será removido depois que o teste for concluído no Quarto Vermelho, enquanto o Quarto Azul puder ser acessado diariamente. O acesso à sala Azul será restrito ao Parceiro de Serviço Gerenciado de Recuperação Cibernética indicado, enquanto o acesso à sala Vermelha será restrito ao Parceiro de Serviço Gerenciado designado e à equipe-chave.

O Acesso de Entrada por meio do Túnel IPsec/VPN para a Tenancy de Recuperação Cibernética estará disponível diariamente para a Sala Azul, enquanto o acesso à Sala Vermelha será completamente bloqueado durante a operação normal e só será aberto para endereços IP predefinidos durante um evento de teste da Sala Vermelha.

O acesso de saída por meio do Túnel IPsec/VPN da Tenancy de Recuperação Cibernética será completamente bloqueado. O acesso da Tenancy de Recuperação Cibernética à Tenancy de Produção só estará em vigor durante a sincronização de arquivos de backup e fora desses períodos esse acesso será impedido pela remoção da política. Não haverá acesso à internet de entrada ou saída à Tenancy de Recuperação Cibernética.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar que tipo de violações de segurança geram uma advertência e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para abranger o escopo mais amplo e reduzir a carga administrativa de manter várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Grupos de segurança de rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs, em vez de listas de segurança, porque os NSGs permitem que você separe a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível) na qual defina uma faixa de largura de banda e permita que o serviço dimensione a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a configuração a qualquer momento após criar o balanceador de carga.

Considerações

Considere os pontos a seguir ao implantar essa arquitetura de referência.

- Desempenho

Transferência de armazenamento de objetos: os bancos de dados de produção e os backups de computação podem ter tamanho significativo. Teste quanto tempo será necessário para transferir um backup diário entre as tenancies. Considere implantar a Tenancy do CRS na mesma região do OCI que a tenancy de Produção para obter o melhor desempenho de transferência de dados.

Varredura de antivírus e assinatura na tenancy do CRS: Como parte do processo do CRS, a varredura de antivírus e assinatura dos arquivos de backup pode ser incluída. Recursos suficientes devem ser fornecidos no servidor de orquestração para concluir as verificações em tempo hábil.

- Segurança

Configure o Oracle Cloud Guard / Maximum Security Zones para monitorar se as políticas de armazenamento de objetos estão em vigor e corresponder à postura do Cyber Recovery Security para garantir que qualquer tentativa de alteração seja impedida.

Medidas de segurança adicionais devem ser implementadas para proteger o ambiente de nuvem e a solução de backup de possíveis ataques.

- Disponibilidade

Esta solução pode ser implantada em qualquer região do OCI. A Alta Disponibilidade poderia ser obtida implantando orquestração redundante e servidores Bastion.

- Custo

Considere os seguintes elementos ao estimar o custo:

- Armazenamento de objetos: A solução pressupõe o armazenamento de backups diários de banco de dados e volume em blocos do ambiente de produção por vários dias.

- Custo de computação: O teste de backups requer a inicialização de recursos de computação e banco de dados.

- Custo de licença de software: Se o teste de aplicativo estiver incluído, a licença de software apropriada deverá ser obtida para os serviços de aplicativo que serão iniciados durante o teste.

Implantação

Você pode implantar essa arquitetura de referência fazendo download do código de GitHub e personalizando-o de acordo com seu requisito específico.

- Configurar a Zona de Destino do OCI CIS. Para obter mais informações, consulte o link Implantar uma zona de destino segura que atenda ao Benchmark do CIS Foundations para o Oracle Cloud na seção Explorar Mais.

- Provisione duas VMs como servidor de Orquestração na Tenancy de Produção e na Tenancy de Recuperação Cibernética para executar os scripts.

- Vá para GitHub.

- Clone o script de Produção (scripts Ansible) do repositório para o servidor de orquestração de Produção.

- Clone o script de Recuperação Cibernética (scripts Ansible, Terraform e Shell) do repositório para o servidor de orquestração da Tenancy de Recuperação Cibernética.

- Siga as instruções no documento

READMEpara executar o script de backup (Production Tenancy), sincronização e restauração (Cyber Recovery Tenancy).