Identificar Topologia e Especificações da VCN

Arquitetura de Rede Única

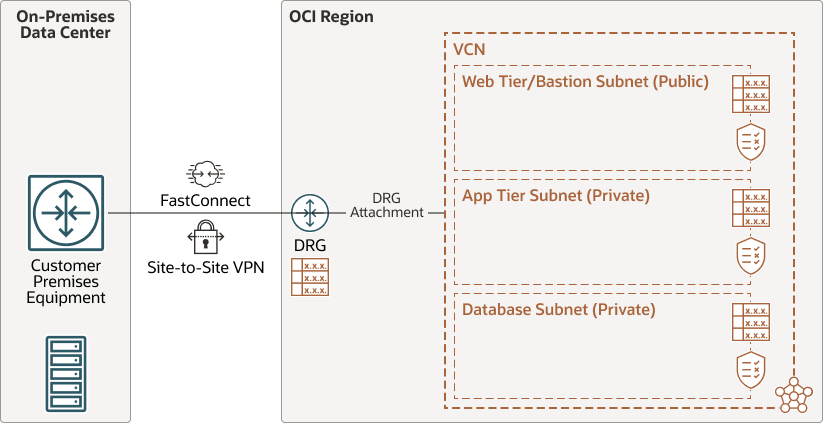

O diagrama a seguir mostra um exemplo de uma arquitetura de rede única:

Observação:

A Oracle recomenda usar o Oracle Cloud Infrastructure Web Application Firewall (OCI WAF) ou o OCI Network Firewall por motivos de segurança se você tiver aplicativos voltados para a Internet (IPs públicos).Arquitetura de Rede Hub-and-Spoke

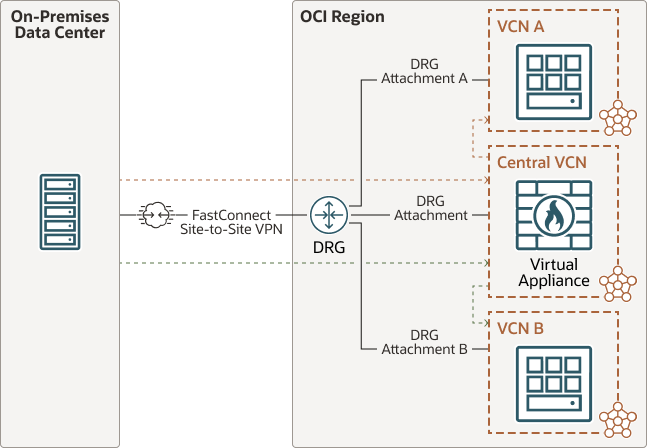

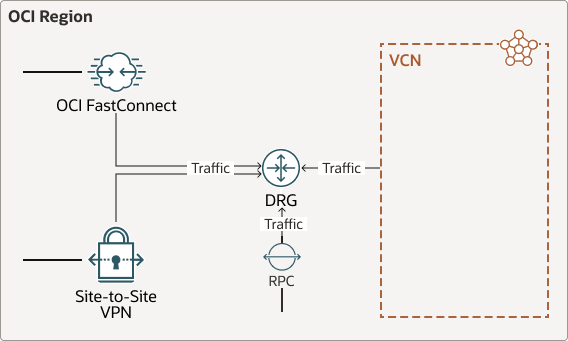

O diagrama a seguir mostra um exemplo de uso de uma arquitetura de rede hub-and-spoke:

Arquitetura de rede Hub-and-spoke é a arquitetura recomendada pela Oracle para a maioria das implantações. Use a arquitetura de rede hub-and-spoke se sua empresa exigir um ou mais dos seguintes itens (não uma lista exclusiva):

- Use (ou planeje usar) várias VCNs para separar cargas de trabalho.

- Centralize o tráfego voltado para a internet em uma VCN hub, na qual firewall de rede, balanceadores de carga voltados para a internet, WAF e recursos de gateway de internet são gerenciados.

- Manter a separação de rede para ambientes de produção, teste e desenvolvimento.

Especificações da Rede Virtual na Nuvem

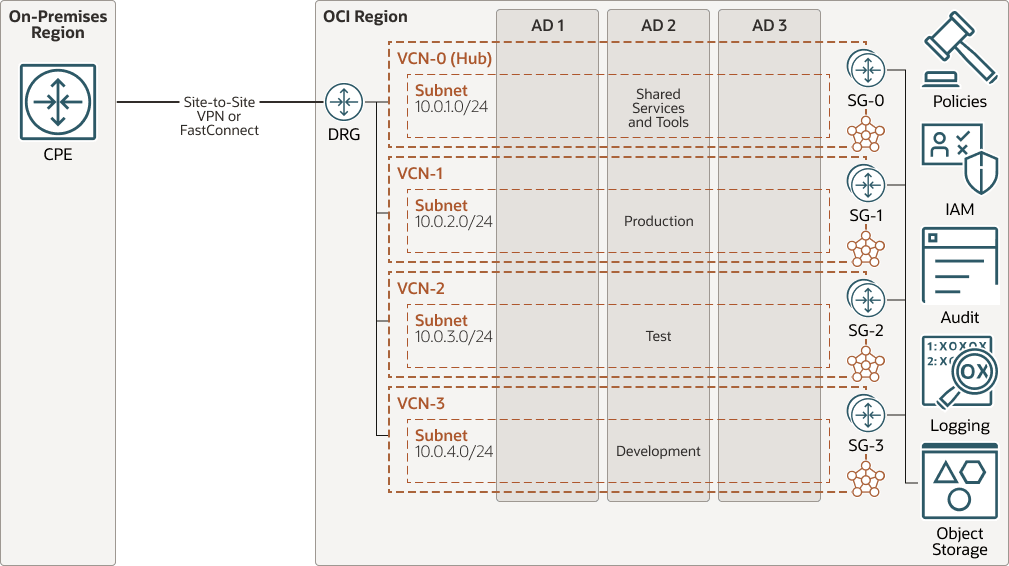

A imagem a seguir mostra como você pode maximizar o uso de domínios de disponibilidade para designs de alta disponibilidade.

A Oracle recomenda:

- Usando sub-redes regionais que abrangem todos os domínios de disponibilidade para alta disponibilidade.

- Criando VCNs separadas para diferentes cargas de trabalho.

Observação:

Para regiões com um único domínio de disponibilidade, use domínios de falha para aumentar a resiliência.

Dimensionar Sua VCN ou Sub-redes

Planeje suas VCNs para expansão futura e selecione uma faixa de endereços IP que evite a sobreposição com suas redes locais ou outras.

A tabela a seguir fornece orientação sobre como dimensionar suas VCNs com base na sua necessidade.

| Tamanho da VCN | Máscara de rede | Tamanho da Sub-rede | Número de Sub-redes na VCN | IPs Utilizáveis por Sub-rede |

|---|---|---|---|---|

| Pequeno | /24 | /27 | 8 | 29 |

| Medium | /20 | /24 | 16 | 253 |

| Grande | /18 | /22 | 16 | 1.021 |

| Extragrande | /16 | /20 | 8 | 4.093 |

Diferentes sub-redes dentro de uma VCN podem usar diferentes tamanhos de bloco CIDR para otimizar para necessidades específicas de carga de trabalho.

Observação:

O OCI reserva três endereços IP em cada sub-rede.Listas de Segurança e Grupos de Segurança de Rede

As listas de segurança permitem definir um conjunto de regras de segurança que se aplicam a todos os recursos de uma sub-rede.

Use NSGs para uma segurança mais granular no nível do aplicativo. Os NSGs permitem definir regras para VNICs específicas, balanceadores de carga, sistemas de banco de dados etc.

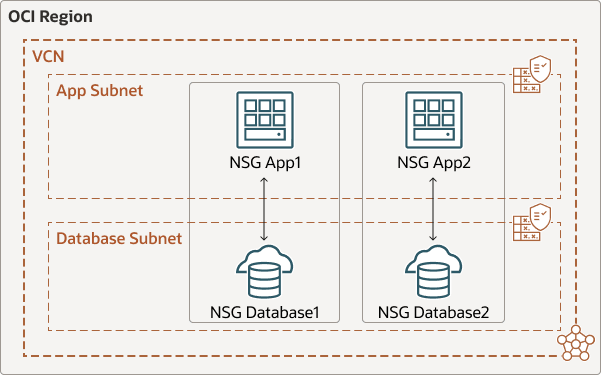

O gráfico a seguir mostra um exemplo de como você pode separar a arquitetura de sub-rede da VCN dos requisitos de segurança usando NSGs e permitir que apenas os recursos que usam NSG_DB1 se conectem ao recurso usando NSG_App1.

Você pode usar listas de segurança e NSGs para controlar o acesso aos seus recursos em sub-redes privadas e públicas. Se você usar NSGs e listas de segurança, o resultado será as regras de resumo combinadas do NSG e da lista de segurança.

A Oracle recomenda o uso de NSGs para:

- Separe a arquitetura de sub-rede da VCN dos requisitos de segurança do aplicativo.

- Defina um conjunto de regras de entrada e saída que se apliquem a VNICs específicas.

Dica:

Se você usar listas de segurança, a Oracle recomenda que você use uma lista de segurança individual por sub-rede em vez de uma lista combinada para todas as sub-redes.Tabelas de Roteamento

Dica:

A Oracle recomenda importar rotas usando distribuições de rota de importação.O diagrama a seguir mostra as tabelas de roteamento associadas no nível do DRG:

As tabelas de roteamento no nível do DRG gerenciam:

- Anexos de VCN

- Anexos do FastConnect/Circuito Virtual

- Anexos IPSec/VPN

- Anexos de conexão de pareamento remoto (RPC)

Observação:

Uma rota estática em uma tabela de roteamento não pode apontar para anexos FastConnect ou IPsec; use a distribuição de rota de importação.Em uma VCN/sub-rede, use rotas estáticas para direcionar o tráfego para gateways. Designe tabelas de roteamento individuais a cada sub-rede para controlar o tráfego de saída. Os recursos dentro da mesma VCN podem se comunicar sem rotas explícitas (roteamento implícito), mas regras de segurança apropriadas devem estar em vigor.

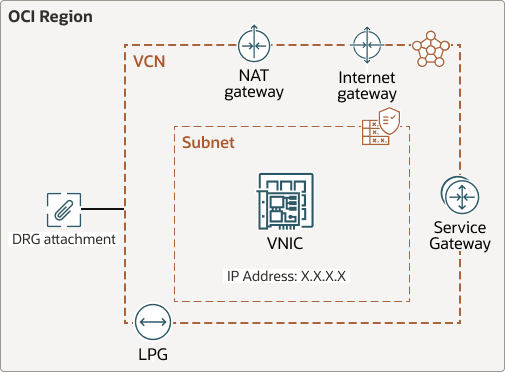

O diagrama a seguir mostra gateways em que as tabelas de roteamento podem ser associadas, bem como outros recursos:

As tabelas de roteamento normalmente são associadas por sub-rede para controlar o tráfego de cada sub-rede específica. Você pode configurar o roteamento avançado a partir de recursos dentro da sub-rede ou para recursos dentro de uma sub-rede.

As tabelas de roteamento podem ser associadas a:

- Sub-rede

- VCN (entrada), anexada ao anexo do DRG. Normalmente usado ao forçar o tráfego a um firewall.

- Gateway de internet

- Gateway NAT

- Gateway de serviço

- LPG

- VNIC

- Endereço IP