Definir Requisitos de Carga de Trabalho

Requisitos de Comunicação

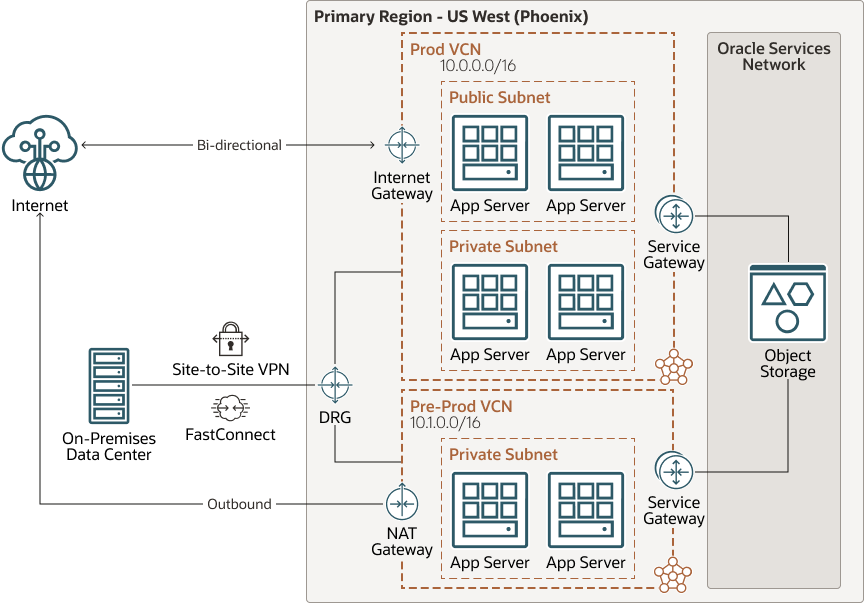

Gateways de Comunicação do OCI

Selecione os gateways de comunicação apropriados com base nos requisitos da sua carga de trabalho na seguinte tabela:

| Recurso | Gateway Recomendado | Comentários |

|---|---|---|

| O tráfego de entrada e saída da OCI pode ser iniciado na OCI ou na Internet | Gateway de Internet | Precisa de uma sub-rede pública e de um recurso com IP público |

| Recursos na OCI acessam a internet com segurança | Gateway NAT | Somente o tráfego iniciado de dentro da sub-rede é permitido por meio do Gateway NAT |

| Acesso ao Oracle Cloud Infrastructure Object Storage ou a outros serviços no Oracle Service Network | Gateway de Serviço | Exemplos de serviços são serviço de gerenciamento do SO, Oracle Linux ou Yum Service. Consulte a seção Explorar para obter uma lista completa dos serviços suportados no OSN

|

| Conexão entre OCI e on-premises e entre VCNs | DRG | Um roteador virtual conecta VCNs e locais on-premises por meio de um ponto de conexão central e também se conecta entre regiões e diferentes tenancies |

Conectividade entre VCN

A Oracle recomenda o uso de DRGs para a conectividade entre VCN. O DRG fornece um caminho escalável para conectividade não apenas entre VCNs, mas também de on-premises e outras nuvens. A importação dinâmica de rotas reduz a complexidade do gerenciamento. Para necessidades específicas de roteamento entre duas VCNs, use um LPG (Local Peering Gateway). Você pode usar DRGs e LPGs juntos, dependendo de suas necessidades.

Os três exemplos a seguir de conectividade entre VCN usam um LPG ou DRG:

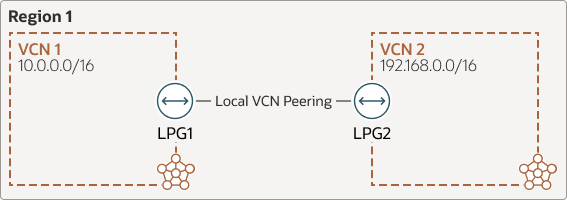

LPG (Local Peering Gateway)

A seguinte imagem mostra uma região com duas VCNs usando LPGs para pareamento local:

As duas VCNs devem estar na mesma região da OCI e você pode ter até 10 LPGs por VCN.

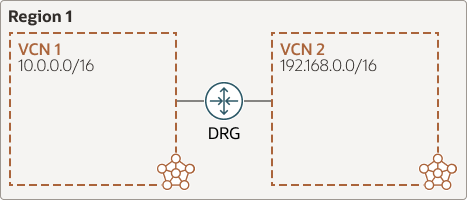

Gateway de Roteamento Dinâmico (DRG)

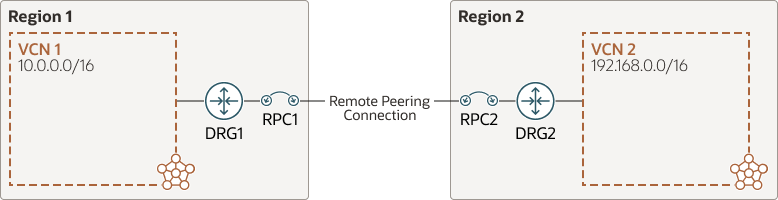

Os DRGs conectam VCNs dentro ou entre regiões e permitem até 300 anexos por DRG. DRGs fornecem opções de roteamento simples, além de rotas estáticas. As rotas das redes anexadas são importadas dinamicamente nas tabelas da rota do DRG usando distribuições de rota de importação.

A imagem a seguir mostra uma região com duas VCNs conectadas por um DRG na mesma região:

A imagem a seguir mostra uma região com duas VCNs usando o DRG com duas VCNs conectadas entre regiões separadas:

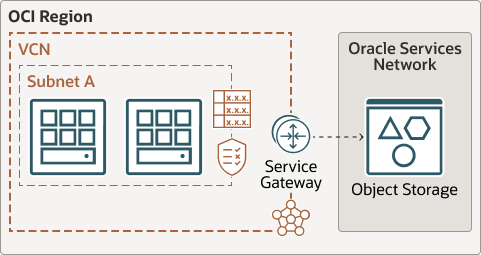

Acessar o OSN (Oracle Services Network)

O OSN é uma rede conceitual na OCI reservada para serviços Oracle.

A seguinte arquitetura mostra uma VCN acessando o OSN sem que o tráfego passe pela internet por meio de um gateway de serviço:

Considere as seguintes opções e decida como você deseja rotear seu tráfego:

- Use um Gateway de Serviço para rotear o tráfego privado para o OSN sem atravessar a internet.

- Os serviços (como o Object Storage) têm IPs públicos que podem ser acessados pela internet. Usar pontos finais privados (PEs) para manter o tráfego na rede do OCI.

- Ao adicionar uma rota ao OSN, decida se deseja ativar a rede para usar todos os serviços do OCI ou apenas usar o OCI Object Storage para backups de banco de dados.

- Considere pontos finais privados (PE) para acesso direto e privado de VCNs ou data centers on-premises. Por exemplo, você pode configurar o OCI Object Storage com um PE acessível de dentro de uma VCN ou de uma região on-premises por meio de um endereço IP privado.

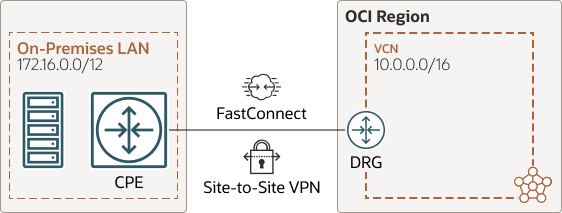

Requisitos de conectividade híbrida e multicloud

Conecte a OCI a redes on-premises com base em suas necessidades usando uma destas opções de conectividade:

- A OCI FastConnect usa uma conexão dedicada para largura de banda e latência fixas. A Oracle recomenda o uso de conexões redundantes para resiliência.

- A VPN Site a Site do OCI usa a internet como operadora e também pode usar FastConnect. A largura de banda, a latência e a disponibilidade podem variar devido a circuitos públicos de internet. A Oracle recomenda o uso de túneis redundantes.

O diagrama a seguir mostra um exemplo de arquitetura de conexão de um ambiente local com o OCI usando VPN site a site ou FastConnect:

A Oracle recomenda o uso de FastConnect para conexões principais com VPN como backup para cargas de trabalho de produção. O FastConnect está disponível em velocidades variadas de até 400 Gbps, dependendo da região e dos parceiros.

Para configurar sua conectividade, faça o seguinte:

- Configure um circuito virtual com pareamento público apenas para acesso OSN.

- Use pareamento privado para uma conexão privada com recursos em VCNs.

- Use a VPN site a site (com IPSec) para criptografia de tráfego no pareamento privado FastConnect.

Observação:

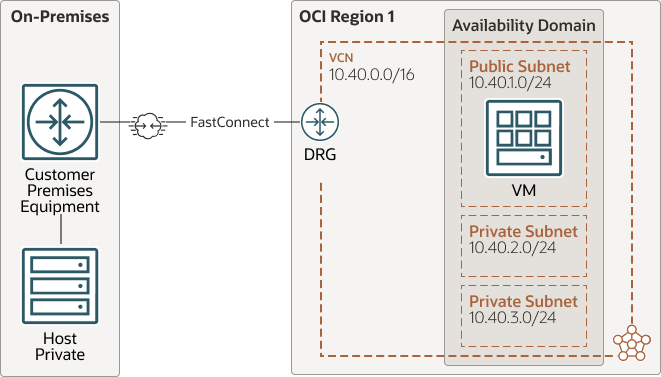

A Oracle recomenda o uso de hardware redundante para todas as conexões.Estabelecer Conexão com Redes Locais Usando o OCI FastConnect

A Oracle recomenda o uso de FastConnect com VPN como backup como as conexões principais para cargas de trabalho de produção. Use a VPN site a site como uma conexão de backup para FastConnect, de modo que a conexão principal seja FastConnect e o backup seja VPN. A velocidade de conexão disponível é de 1 Gbps, 10 Gbps ou 100 Gbps.

- Configure um circuito virtual com pareamento público, se precisar apenas de acesso ao OSN.

- Use a VPN Site a Site do OCI que usa IPSec para criptografia de tráfego além do pareamento público FastConnect.

- Use pareamento privado quando precisar de uma conexão privada com recursos em VCNs da OCI.

Observação:

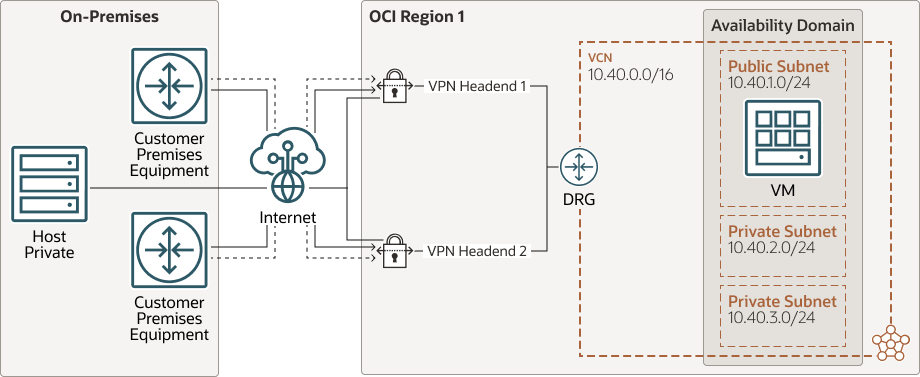

A Oracle recomenda o uso do equipamento duas vezes para redundância.Estabelecer Conexão com Redes Locais Usando a VPN Site a Site do OCI

O diagrama a seguir mostra uma arquitetura com CPE (customer-premises equipment) redundante e uma conexão do OCI usando VPN site a site:

O desempenho da VPN site a site pode variar dependendo do tráfego da internet. Assim como no FastConnect, configure a VPN site a site com túneis redundantes e, quando possível, também com dispositivos CPE redundantes. A Oracle fornece dois pontos finais de VPN para cada conexão VPN site a site.

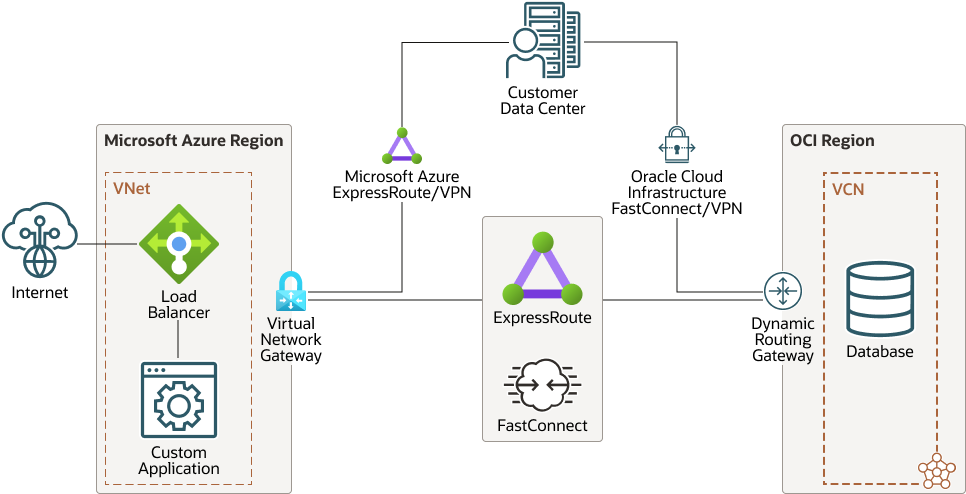

Oracle Interconnect for Microsoft Azure

O diagrama a seguir mostra um exemplo de arquitetura de um banco de dados Oracle em uma região da OCI e o aplicativo no Azure:

A latência é importante para uma boa experiência do usuário com melhores tempos de resposta. A Oracle e o Azure têm pontos de integração em diferentes locais ao redor do mundo. Isso facilita a integração e também reduz a latência, o que permite ter uma solução que se estende entre as nuvens usando FastConnect e Azure ExpressRoute.

Você pode ativar o acesso entre as nuvens configurando no portal do Azure—ExpressRoute e na console do OCI—FastConnect. Você só precisa configurar o circuito virtual 1x, pois a interconexão do Azure tem redundância incorporada usando a diversidade física de hardware e localização, sempre que possível. Não há custo de tráfego entre o Azure e a OCI (custo de saída) se você usar uma SKU local e selecionar a velocidade mínima de conexão de 1 Gbps do Azure ExpressRoute. As interconexões são criadas onde o Azure e a OCI estão localizados próximos uns dos outros para permitir baixa latência entre as nuvens.

Observação:

Nem todas as regiões têm essa capacidade. Usar um provedor de serviços de rede em outras regiões.Se estiver procurando estabelecer conexão com o Microsoft Azure, consulte Acesso ao Microsoft Azure.

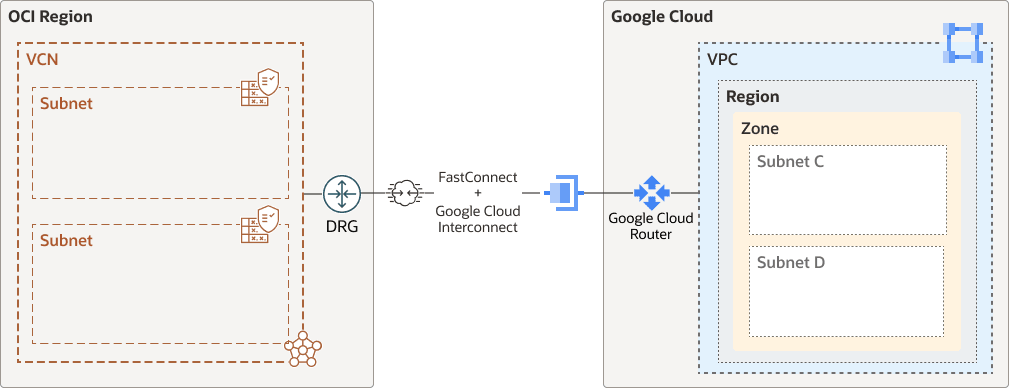

Oracle Interconnect for Google Cloud

O diagrama de arquitetura a seguir mostra uma conexão entre a OCI e o Google Cloud.

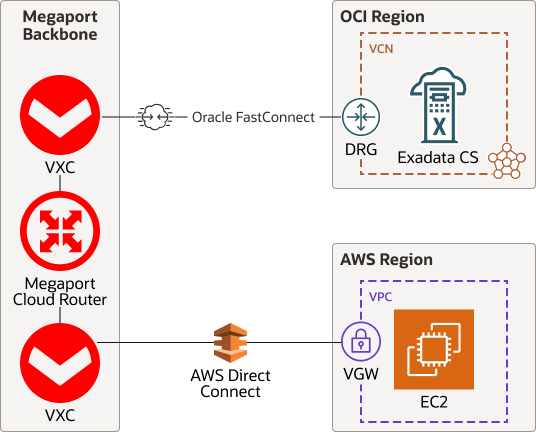

Estabeleça Conexão com o AWS e Outras Plataformas de Nuvem

O diagrama a seguir mostra uma conexão entre a OCI e a AWS usando nosso parceiro de conexão Megaport:

Você também pode considerar uma conexão VPN direta entre AWS e OCI.

Requisitos de Resiliência

Avalie sua necessidade de resiliência regional de interrupções e considere uma implantação multirregional.

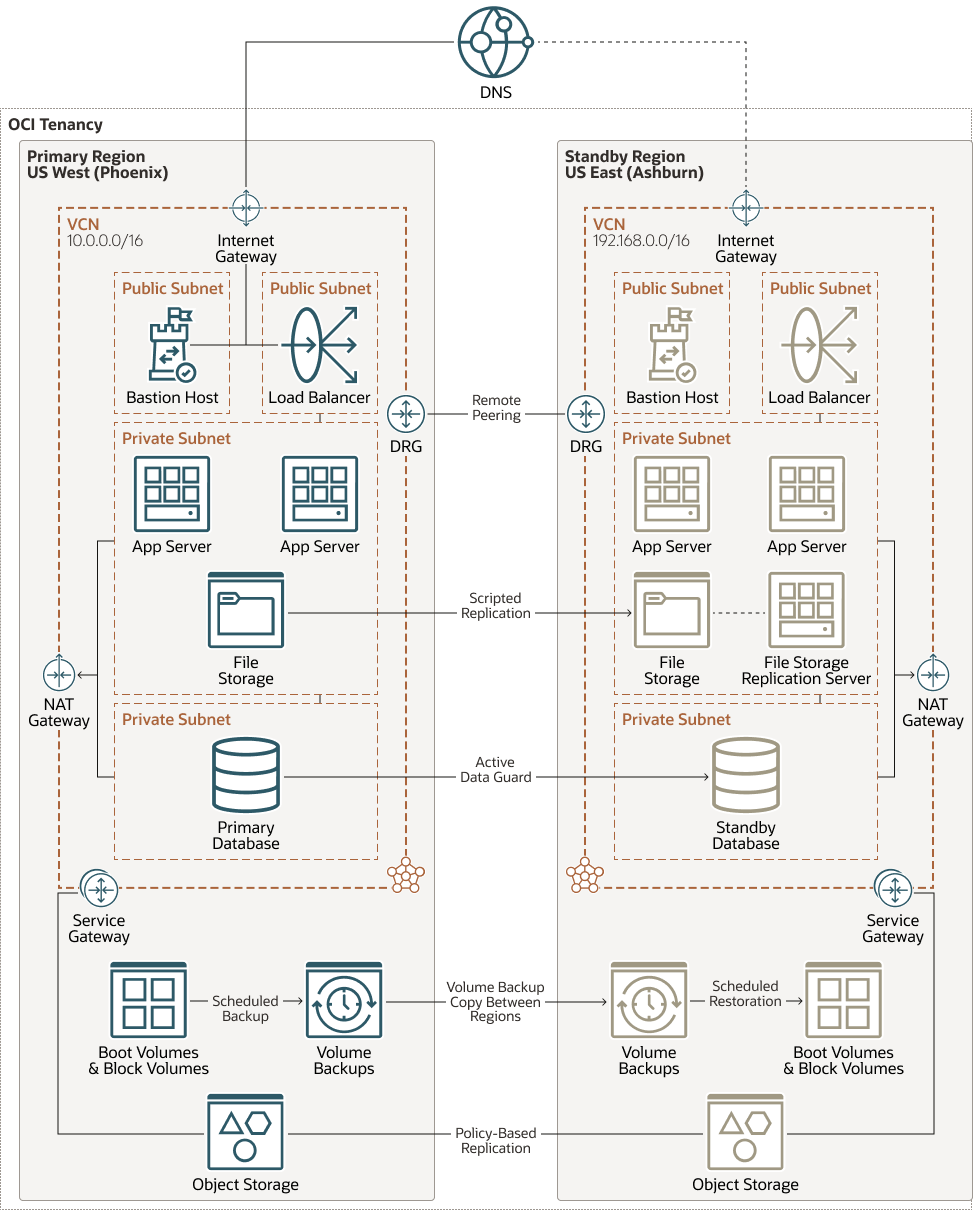

Implantação Multirregional

O diagrama a seguir mostra a replicação de dados entre uma região principal e uma região em espera:

Descrição da ilustração multi-region-deployment-full-arch.png

Balanceamento de Carga

Use um balanceador de carga (público ou privado) para otimizar a distribuição de tráfego. vários servidores de backend.

Balanceador de Carga

Um balanceador de carga padrão para servidores Web voltados para o público pode encerrar o tráfego SSL ou passá-lo para o backend. Use formas flexíveis entre a largura de banda mínima e máxima, dependendo do tráfego.

Você pode configurar um balanceador de carga público ou privado na camada 4/7, camada TCP/HTTP.

Network Load Balancer

Serviço gratuito que fornece um balanceamento de carga de passagem de latência ultrabaixa e não proxy com alto throughput. Os balanceadores de carga de rede são otimizados para conexões de longa execução por dias ou meses com conexões com o mesmo servidor de backend, o que é ideal para o banco de dados.

Os balanceadores de carga de rede garantem que seus serviços permaneçam disponíveis direcionando o tráfego apenas para servidores íntegros com base nos dados da Camada 3/Camada 4 (protocolo IP).

Para saber mais, revise o tópico Comparando Balanceador de Carga e Balanceador de Carga de Rede na Documentação do OCI vinculada em Explorar Mais.

Requisitos de Segurança

OCI - Firewall de Aplicativo Web

- Controle de acesso

- Gerenciamento de bots

- Regras de proteção

- Limites de taxa

- Aplicativos para clientes

Observação:

Use o WAF para proteger quaisquer pontos finais voltados para a Internet e garantir a aplicação consistente de regras de segurança entre aplicativos.Para saber mais, revise a política de WAF do OCI (solução regional) e a política de borda (solução global).

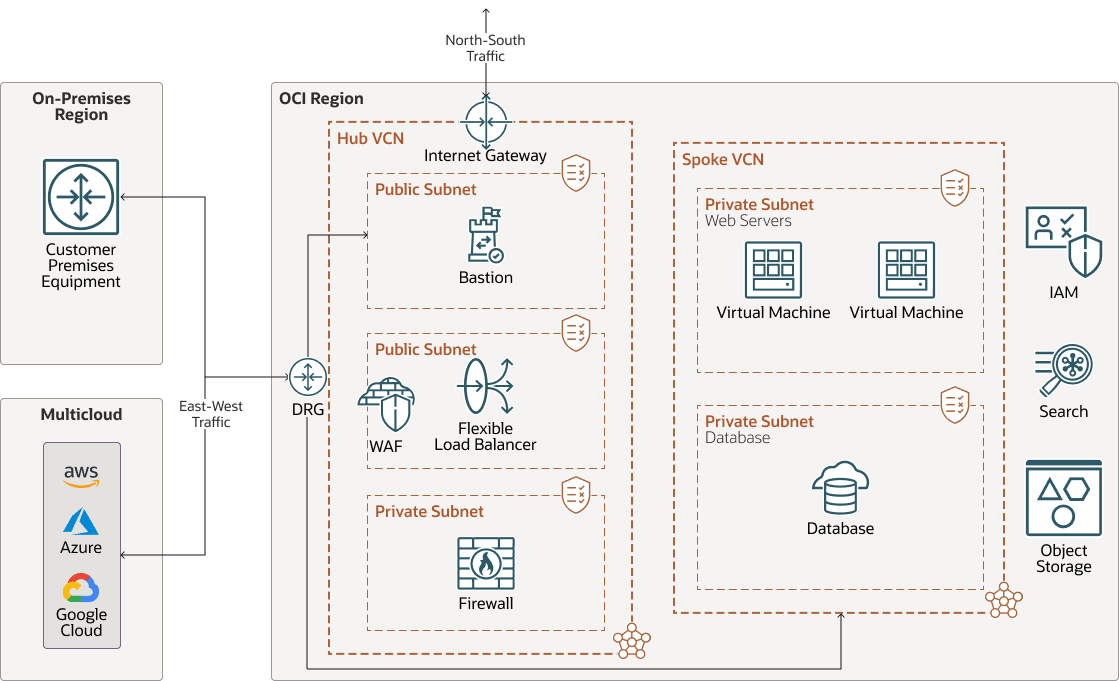

OCI Network Firewall

O diagrama a seguir mostra um design de inserção suportado do OCI Network Firewall que permite o uso de um único OCI Network Firewall para gerenciar padrões de tráfego norte-sul (internet-bound) e leste-oeste (inter-VCN e on-premises):

Nessa arquitetura, um Firewall de Rede OCI implantado em uma VCN Hub central inspeciona e protege fluxos de tráfego de entrada da internet, saída para a internet e de uma região on-premises.

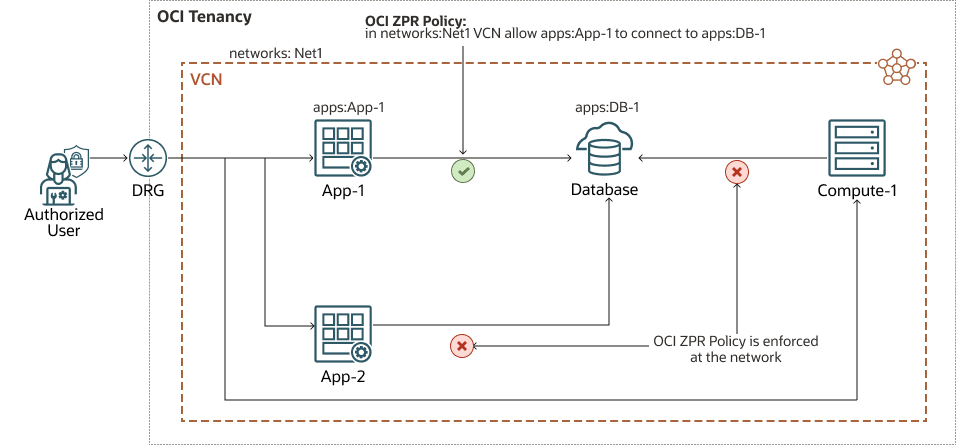

Zero Trust Packet Routing

O diagrama a seguir mostra políticas de segurança de rede gerenciadas independentemente da arquitetura de rede subjacente para reduzir o risco de acesso não autorizado:

Os administradores de segurança podem definir rapidamente políticas de acesso baseadas em intenção. Apenas o tráfego explicitamente permitido é permitido, tornando o acesso não autorizado impossível. Essa abordagem simplifica os processos de auditoria e gerenciamento de segurança de rede.