Amplie DoD enclaves credenciados com o Oracle Cloud for Government

O Oracle Cloud for Government permite uma vantagem abrangente para o Departamento de Defesa dos EUA (DoD) com inovação e resiliência em nuvem. A Defense Research and Engineering Network (DREN) integrou o Oracle Cloud Infrastructure (OCI) como um recurso de Computação em Nuvem Comercial para usuários de DREN, em classificações até DoD IL5. Há duas conexões cruzadas DREN para a Região VA OCI Ashburn (Leste) e duas conexões cruzadas para a Região Phoenix AZ do OCI (Oeste).

O DREN fornece serviços digitais de conectividade de rede robustos, de alta capacidade e de baixa latência, de imagem, de vídeo e de transferência de dados de áudio, chamados de "transportes", entre pontos de entrega de serviços definidos (SDPs). Há mais de 200 SDPs operando a partir de bases de instalação militares internas chamadas 'Sites' que conectam mais de 500 clientes atualmente ativos, compostos de Laboratórios de Defesa, DoD comunidades de Pesquisa, Desenvolvimento, Teste e Avaliação (RDT&E), Engenharia de Aquisição (AE), HPCMP (High Performance Computing Modernization Program) e incluindo todos os cinco SDRCs (Defense Supercomputing Resource Centers).

- Apoie alguns dos maiores projetos computacionais do mundo.

- Agregue um total de 4,5 bilhões de horas de processador de poder de computação por ano e mais de 40 petaFLOPS de capacidade de computação por meio de vários sistemas HPC (supercomputadores).

- Mantenha arquivos de armazenamento em massa com uma capacidade de armazenamento agregado superior a 100 petabytes.

- Conecte usuários a sistemas HPC por meio de redes de alta velocidade em velocidades até 40 gigabits/seg.

Arquitetura

Esta arquitetura de referência descreve como os proprietários de missões com DREN do DOD podem aproveitar a infraestrutura, serviços, processos e credencial existentes estendendo os enclaves existentes no Oracle Cloud. Use essa arquitetura para explorar, criar o protótipo e testar vários aplicativos no Oracle Cloud e obter experiência operacional para facilitar quaisquer requisitos de projetos de desenvolvimento ou teste baseados na nuvem.

- Um portfólio abrangente de recursos de IaaS (Infrastructure as a Service) e PaaS (Platform as a Service). A arquitetura e a infraestrutura da 2a geração da Oracle servem para melhorar a segurança, o desempenho e reduzir o custo total de propriedade em comparação com outros provedores de serviços em nuvem. Ele fornece a primeira infraestrutura de servidores bare metal nativa combinada com uma aplicação inovadora de isolamento de segurança por meio de gerenciamento de virtualização de rede fora de banda.

- Introdução de melhorias como novas gerações de processadores Intel, AMD ou ARM com velocidades de núcleo mais rápidas, volumes de armazenamento com maior capacidade e velocidade e redes com latência menor. Isso inclui hardware especializado, como GPUs e rede RoCE, que permitem cargas de trabalho de HPC e AI ou Exadata Cloud Service, para cargas de trabalho de banco de dados relacional de alto desempenho e confiabilidade.

- Uso de padrões abertos e tecnologias de código-fonte aberto para suportar o gerenciamento de dados, a integração e as cargas de trabalho analíticas necessárias para permitir a modernização digital do DoD. As parcerias de nuvem exclusivas da Oracle, incluindo o VMWare por meio do Oracle VMware Cloud Service, ajudam a acelerar as migrações para a nuvem com muito menos complexidade.

- O único provedor de serviços de nuvem comercial que oferece compromissos de nível de serviço de desempenho e gerenciamento.

- A política "tudo em qualquer lugar" destacando a visão de que os mesmos serviços oferecidos em nossa nuvem comercial existirão em todas as regiões da Oracle. O preço dos serviços do Oracle Cloud em TODAS as regiões (incluindo regiões comerciais, DoD e classificadas) é idêntico, eliminando qualquer aumento de preço, pois os proprietários da missão movem as cargas de trabalho para aplicativos classificados.

- O Oracle FastConnect ajuda a conectar a rede DREN à rede Oracle Cloud por meio de conexões confiáveis, dedicadas, privadas e de alta largura de banda. Os clientes FastConnect pagam uma taxa simples mensalmente sem taxas extras de entrada/saída de dados, fornecendo os custos de rede mais baixos do setor.

- Espaço de endereço IP e domínio DNS do enclave local (se possível) e estenda o CIDR (Espaço IP) para o Oracle Cloud.

- Estruturas de segurança implementadas para o enclave e aproveitam a pilha de segurança existente para o Oracle Cloud, utilizando BYOL (Bring Your Own License).

- Serviços de infraestrutura usados no enclave local. Qualquer acesso fora do enclave é por meio de uma pilha de segurança enclave existente usando o Princípio de Segurança de Privilégio Mínimo do Oracle Cloud. A credencial do Enclave é atualizada para refletir um "Site" adicional.

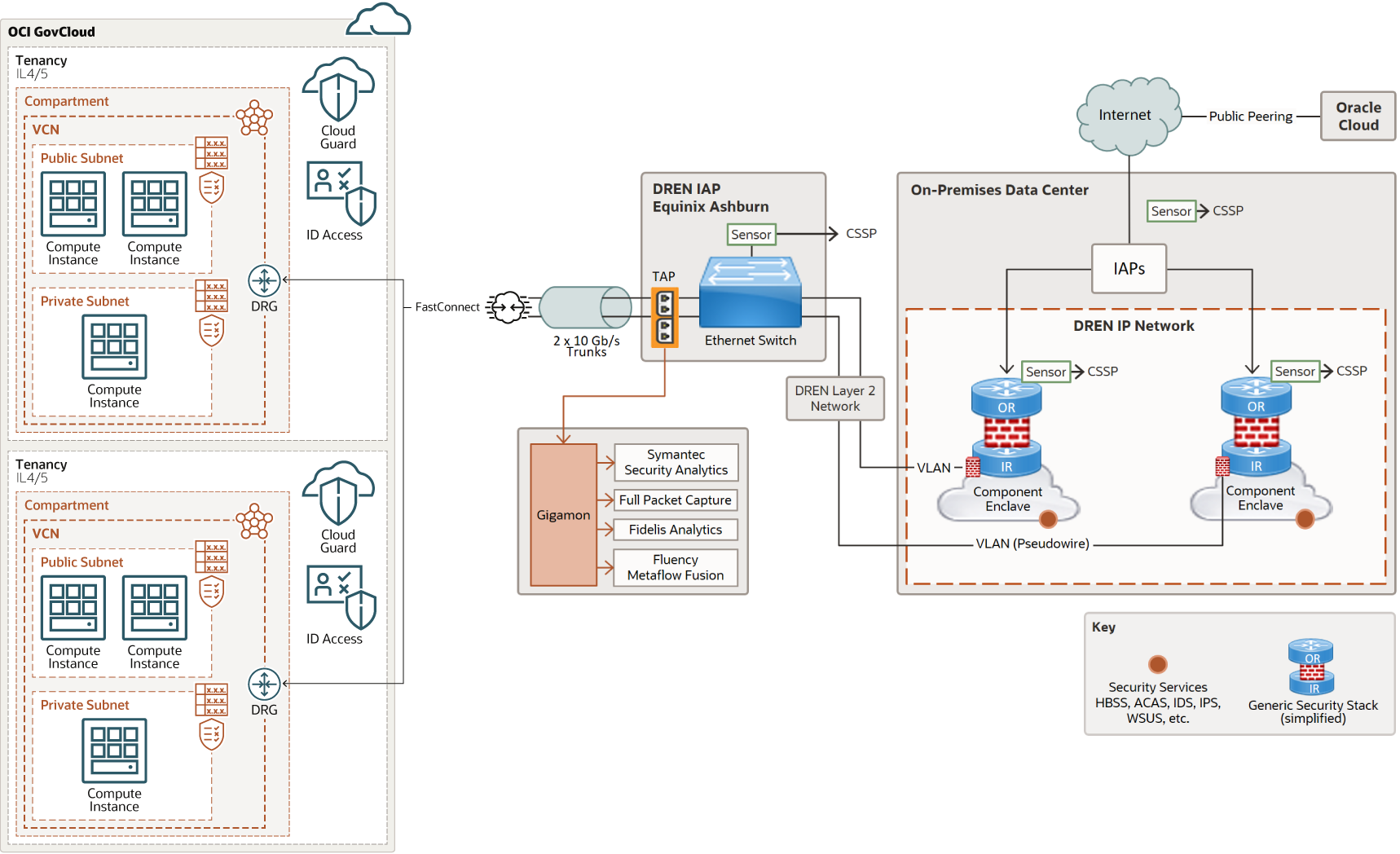

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração oci-dod-dren-arch.png

- Os proprietários de missões podem estabelecer conexão por meio de Pontos de Acesso à Nuvem (CAPS) DREN com o Oracle Cloud para o Governo por meio de roteadores principais e secundários do OCI.

- O OCI Dynamic Routing Gateway (DRG 2.0) fornece uma entrada para a tenancy Proprietários da Missão. Os DRGs podem parear a tenancy dos proprietários de missões com sua rede local.

- Cada enclave obtém uma VCN dedicada. Toda a infraestrutura, os serviços e os processos de segurança são do enclave. A única saída da VCN é a VLAN para enclave (sem outras redes de informações diretas sobre Internet, OCI ou Departamento de Defesa (DoDIN).

- O serviço IAM (Identity and Access Management) protege as tenancies do proprietário da missão entre regiões de um realm aplicando políticas em Grupos de Usuários.

- Uma lista de segurança protege as rotas no nível da sub-rede e adiciona segurança de todos os recursos dentro de uma sub-rede individual.

- Os compartimentos adicionam segurança e gerenciabilidade para que os proprietários de missão isolem recursos e limitem o acesso aos recursos usando políticas do IAM.

- Um Grupo de Segurança de Rede (NSG) protege a tenancy do proprietário da missão aplicando regras personalizadas para permitir apenas tráfego 'permitido'. Os NSGs são aplicados no nível de recursos.

A arquitetura tem os seguintes componentes:

- Locação

A locação do Oracle Government Cloud é uma partição segura e isolada no OCI em que você pode criar, organizar e administrar seus recursos de nuvem.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões, e grande distância pode separá-las (entre países ou até mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar. Os compartimentos adicionam segurança e gerenciabilidade aos proprietários de missão para isolar recursos e limitar o acesso aos recursos por meio de políticas do IAM.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizada e definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs permitem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contínuo de endereços que não se sobrepõem com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Tabela de rota

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, normalmente por meio de gateways.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Cloud Guard

Você pode usar o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos na segurança e para monitorar operadores e usuários quanto a atividades arriscadas. Quando qualquer atividade insegura ou configuração incorreta é detectada, o Cloud Guard recomenda ações corretivas e ajuda a tomar essas ações, com base nas receitas do respondedor que você pode definir.

- Zona de segurança

As zonas de segurança garantem desde o início as melhores práticas de segurança da Oracle, impondo políticas como a criptografia de dados e a prevenção do acesso público a redes para um compartimento inteiro. Uma zona de segurança está associada a um compartimento com o mesmo nome e inclui políticas de zona de segurança ou uma "receita" que se aplica ao compartimento e seus subcompartimentos. Não é possível adicionar ou mover um compartimento padrão para um compartimento de zona de segurança.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre o seu data center e o Oracle Cloud Infrastructure. O FastConnect oferece opções de largura de banda mais alta e uma experiência de rede mais confiável quando comparado com conexões baseadas na internet.

- LPG (Local Peering Gateway)

Um LPG permite parear uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que passa pela internet ou que é roteado pela sua rede local.

Recomendações

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estão dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você pode alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

- Segurança

Use o Oracle Cloud Guard para monitorar e manter proativamente a segurança dos seus recursos no Oracle Cloud Infrastructure. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos na segurança e para monitorar operadores e usuários quanto a atividades arriscadas. Quando qualquer atividade insegura ou configuração incorreta é detectada, o Cloud Guard recomenda ações corretivas e ajuda a executar essas ações, com base nas receitas do respondedor que você pode definir.

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita de políticas de segurança definida pela Oracle que se baseiam nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações de acordo com as políticas na receita de zona de segurança e negará as operações que violam qualquer uma das políticas.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar qual tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do serviço Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para cobrir o escopo mais amplo e reduzir a carga administrativa da manutenção de várias configurações. Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Zonas de segurança

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas do detector e do respondedor. Essas receitas permitem especificar qual tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do serviço Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para cobrir o escopo mais amplo e reduzir a carga administrativa da manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações a detectores.

- Grupos de Segurança de Rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, porque os NSGs permitem separar a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

Considerações

Considere os pontos a seguir ao implantar essa arquitetura de referência.

- Desempenho

O FastConnect permite conectividade direta com o OCI de seus data centers locais por meio de conexões dedicadas, privadas e de alta largura de banda. O FastConnect fornece uma maneira fácil e econômica de criar uma conexão dedicada e privada com opções de largura de banda maior. Se velocidades mais rápidas forem necessárias, considere uma largura de banda maior. As velocidades de porta estão disponíveis em incrementos de 10 e 100 Gbps.

- Segurança

Aproveite a Criptografia MacSec(MACSec) no FastConnect para proteger as conexões de rede com as conexões de rede em Layer2. Com o comando MACSec ativado, você obtém a escolha do algoritmo de criptografia AES, 2 chaves de segurança são trocadas e verificadas entre duas redes conectadas e, em seguida, um link bidirecional seguro é estabelecido. O serviço de vault armazena com segurança as chaves de criptografia.