Implantar um sistema ERP usando um Banner Elluciano

Banner Elluciano é um sistema de planejamento de recursos empresariais (ERP) para instituições de ensino superior. Ele inclui opções de autoatendimento para alunos, equipe e administradores para acessar os recursos necessários a qualquer momento e de qualquer dispositivo. O Oracle Cloud Infrastructure, com seu amplo portfólio de serviços de infraestrutura e plataforma, é a nuvem pública ideal para implantar o Banner Ellucian.

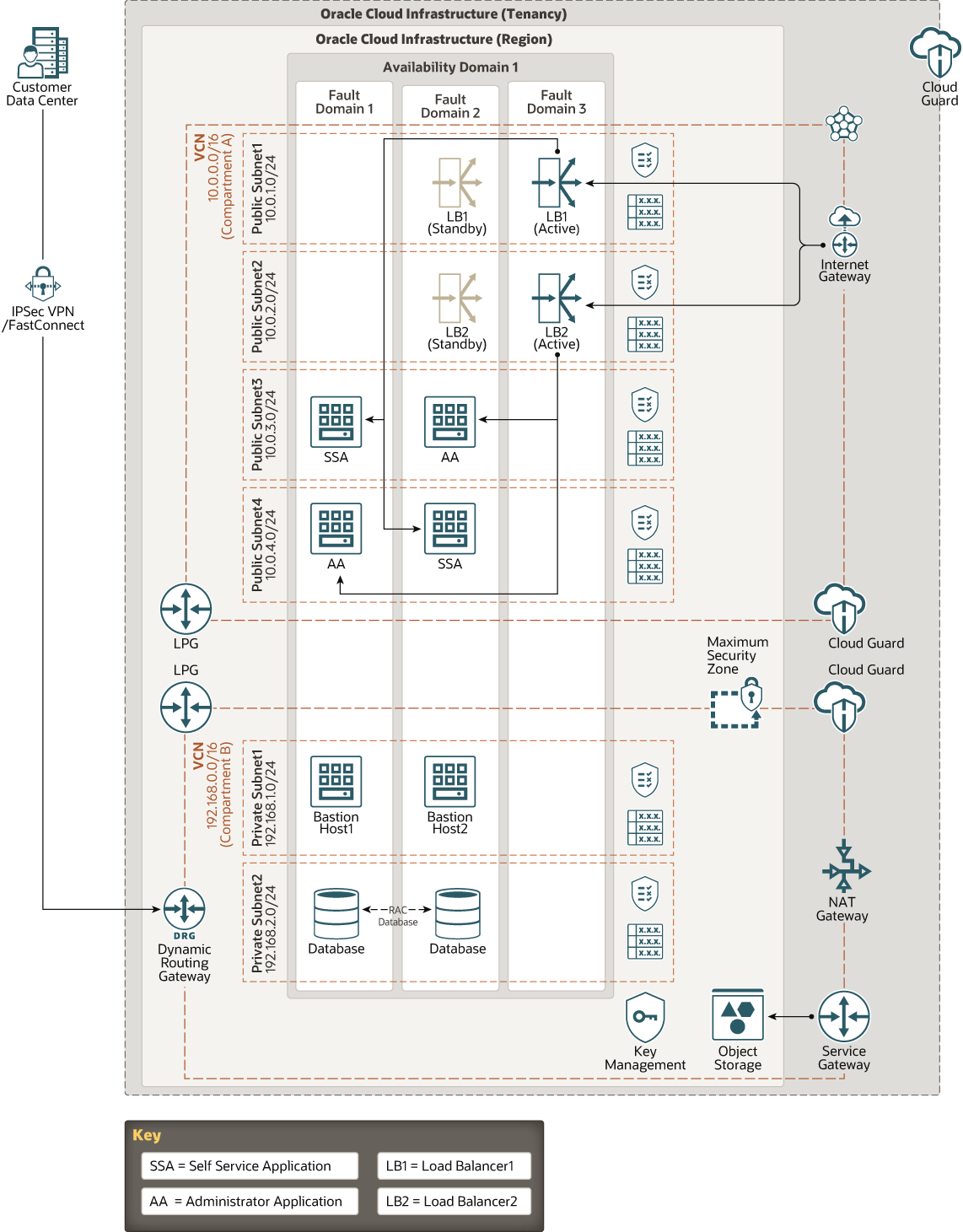

Arquitetura

Esta arquitetura de referência de várias camadas contém os recursos de infraestrutura necessários para implantar instâncias altamente disponíveis de aplicativos de Banner Ellucian no Oracle Cloud Infrastructure.

- Os balanceadores de carga com dois nós são usados para o tráfego de entrada de usuários e administradores. Os nós de cada balanceador de carga estão em domínios de falha separados.

- Dois hosts bastion permitem o acesso seguro pelos usuários internos aos recursos na nuvem.

- As instâncias de computação para hospedar as aplicações são distribuídas entre dois domínios de falha. Cada aplicação é hospedada em duas instâncias de computação, que são anexadas a sub-redes separadas.

- As aplicações usam um banco de dados de nó duplo que é anexado a uma sub-rede privada. Cada nó de banco de dados é provisionado em um domínio de falha separado, com o Oracle Data Guard usado para alta disponibilidade.

- As zonas de segurança do compartimento impõem requisitos de política de segurança para dados empresariais críticos e evitam erros de configuração incorreta para que você possa implantar cargas de trabalho com segurança.

- O Cloud Guard monitora continuamente configurações e atividades para identificar ameaças e atua automaticamente para corrigir problemas em um nível de compartimento.

Observação:

Nas regiões que têm vários domínios de disponibilidade, você pode distribuir os recursos entre dois domínios de disponibilidade.O diagrama a seguir ilustra essa arquitetura.

Descrição da ilustração ellucian-oci.png

A arquitetura tem os seguintes componentes:

- Host de Bastion

O host de bastião é uma instância de computação que serve como um ponto de entrada seguro e controlado para a topologia de fora da nuvem. O host de bastião geralmente é provisionado em uma zona desmilitarizada (DMZ). Ele permite proteger recursos confidenciais colocando-os em redes privadas que não podem ser acessadas diretamente de fora da nuvem. A topologia tem um único ponto de entrada conhecido que você pode monitorar e auditar regularmente. Assim, você pode evitar expor os componentes mais sensíveis da topologia sem comprometer o acesso a eles.

Esta arquitetura de referência contém dois hosts bastion. Para maior segurança, eles permitem conectividade apenas da rede local. Um host bastion se destina ao administrador de infraestrutura de nuvem para tratar upgrades de SO e outras tarefas operacionais. Os administradores de banco de dados podem usar o segundo host bastion.

Você pode configurar o dimensionamento automático para esses nós para garantir que os hosts bastion adicionais sejam criados automaticamente quando necessário.

- Nós do aplicativo do administrador (AA)

Essas instâncias de computação hospedam as aplicações que são usadas pelos administradores para carregar e gerenciar dados.

- Nós do aplicativo de autoatendimento (SSA)

Essas instâncias de computação hospedam os aplicativos usados por usuários de autoatendimento e chefes de departamento educacional, os usuários finais dos aplicativos Ellucian Banner.

- Nós do banco de dados

Os nós do banco de dados armazenam os dados carregados pelos administradores ou por outros usuários.

Os nós do banco de dados podem ser máquinas virtuais (VMs) com Data Guard para alta disponibilidade ou instâncias do Oracle Database prontamente disponíveis usando uma implantação RAC (real application cluster) de dois nós com o Data Guard.

- Balanceadores de Carga

O serviço de Balanceamento de Carga do Oracle Cloud Infrastructure fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no backend.

Essa arquitetura usa balanceadores de carga separados para os aplicativos do administrador e os aplicativos de autoatendimento, para maior segurança e separação de tráfego. Você pode atualizar a forma do balanceador de carga, se necessário.

- Gateway NAT

O gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões de internet recebidas.

Por exemplo, o gateway NAT permite fazer download de patches para os nós do banco de dados.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN para outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle percorre a malha de rede do Oracle e nunca atravessa a Internet.

- Armazenamento de objetos

O armazenamento de objetos oferece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de banco de dados, dados analíticos e conteúdo rico, como imagens e vídeos. Use o armazenamento padrão para armazenamento "quente" que você precisa acessar rapidamente, imediatamente e frequentemente. Use o armazenamento de arquivos para armazenamento "frio" que você retém por longos períodos de tempo e raramente ou raramente acesso.

- Rede virtual na nuvem (VCN) e sub-redes

Um VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar depois de criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em uma faixa contígua de endereços que não se sobrepõem às outras sub-redes da VCN. É possível alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Listas de segurança

Para cada sub-rede, você pode criar regras de segurança que especificam a origem, o destino e o tipo de tráfego que devem ser permitidos dentro e fora da sub-rede.

- Domínios de disponibilidade

Os domínios de disponibilidade são independentes, data centers independentes em uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos nos outros domínios de disponibilidade, que fornecem tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura, como energia ou refrigeração, ou a rede de domínio de disponibilidade interna. Portanto, uma falha em um domínio de disponibilidade provavelmente afetará os outros domínios de disponibilidade da região.

- Domínios de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de energia dentro de um domínio de falha.

- Cloud Guard

O Oracle Cloud Guard ajuda a manter uma boa postura de segurança detectando configurações de segurança fracas e atividades de risco que podem indicar ameaças de segurança na nuvem.

O Cloud Guard processa logs e eventos em um nível de compartimento para todos os principais serviços do Oracle Cloud Infrastructure, como computação, rede e armazenamento, para fornecer resultados oportunos que você pode abordar manual ou automaticamente.

- Zonas de segurança

Zonas de segurança garantem as melhores práticas de segurança da Oracle desde o início, impondo políticas como criptografar dados e impedir o acesso público a redes para um compartimento inteiro. Uma zona de segurança é associada a um compartimento com o mesmo nome e inclui políticas de zona de segurança ou uma "receita" que se aplica ao compartimento e seus sub-compartimentos. Não é possível adicionar ou mover um compartimento padrão para um compartimento de zona de segurança.

- Gateway de pareamento local (LPG)

Um LPG permite parear uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que atravessa a internet ou roteamento por meio de sua rede local.

Com o Cloud Guard e as Zonas de Segurança ativadas no nível do compartimento, dois compartimentos separados hospedam o banco de dados e o host bastião (em uma sub-rede privada) e SSA e AA (em uma sub-rede pública). Os gateways de pareamento locais permitem a comunicação entre os componentes nesses compartimentos.

Recomendações

Seus requisitos podem ser diferentes da arquitetura descrita aqui. Use as recomendações a seguir como ponto de partida.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pelo Oracle para criar receitas personalizadas de detector e respondedor. Essas receitas permitem especificar que tipo de violações de segurança geram uma advertência e quais ações podem ser executadas nelas. Por exemplo, um bucket do Object Storage pode ter visibilidade definida como pública.

Aplique o Cloud Guard no nível da locação para cobrir o escopo mais amplo e reduzir a carga administrativa de manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações aos detectores.

- Zona de Segurança

Um compartimento de zona de segurança está em conformidade com políticas de segurança rigorosas pré-configuradas e não podem ser modificadas. Essas políticas de segurança impõem requisitos rigorosos aos recursos no compartimento, como garantir que as instâncias de computação usem chaves de criptografia gerenciadas pelo cliente por meio do KMS (Oracle Key Management Cloud Service). A Oracle recomenda que você crie recursos em um compartimento ativado por zona de segurança sempre que usar uma sub-rede privada. Não é possível criar um VNC com uma sub-rede pública em um compartimento ativado por zona de segurança.

- Host de Bastion

Use uma forma de computação do VM.Standard.1.1. Este host acessa outros nós de computação e não está envolvido no processamento de dados ou em outras tarefas. Comece com dois nós e use o recurso de dimensionamento automático para ampliar ou diminuir conforme necessário.

Os hosts base são criados em um compartimento com Zonas de Segurança ativadas e não têm permissão para ter um endereço IP público. Certifique-se de criar chaves gerenciadas pelo cliente usando o Oracle Key Management Cloud Service porque elas são necessárias ao criar esta instância.

- Nós do aplicativo do administrador (AA)

Use a forma VM.Standard2.24, que fornece 24 OCPUs e 320 GB de RAM. Comece com dois nós em domínios de falha separados e sub-redes separadas. Use o recurso de dimensionamento automático para ampliar ou diminuir conforme necessário.

Crie nós AA em compartimentos com apenas o Cloud Guard ativado. Você pode clonar e modificar a receita padrão para detector e respondedor para qualquer requisito específico. A Oracle recomenda que você use a receita padrão como está.

- Nós do aplicativo de autoatendimento (SSA)

Use a forma VM.Standard2.24, que fornece 24 OCPUs e 320 GB de RAM. Comece com dois nós em domínios de falha separados e sub-redes separadas. Use o recurso de dimensionamento automático para ampliar ou diminuir conforme necessário.

Crie nós SSA em compartimentos com apenas o Cloud Guard ativado. Você pode clonar e modificar a receita padrão para detector e respondedor para qualquer requisito específico. A Oracle recomenda que você use a receita padrão como está.

- Nós do banco de dados

Cada nó de banco de dados é um nó de cálculo. Use a forma VM.DenseIO2.24, que fornece armazenamento conectado localmente para operações de Entrada/Saída mais altas por segundo (IOPS) e até 24.6 Gbps de largura de banda da rede. Crie dois nós em diferentes domínios de falha e use a configuração RAID (RAID 10) para proteger dados em discos anexados localmente. Ative o Oracle Data Guard entre os dois nós para alta disponibilidade.

Crie nós de banco de dados em um compartimento com Cloud Guard e Zonas de Segurança ativadas. Esta configuração garante que os nós do banco de dados sigam as rigorosas políticas de segurança das Zonas de Segurança. Você pode clonar e modificar a receita padrão para detector e respondedor para qualquer requisito específico. A Oracle recomenda que você use a receita padrão como está.

Se o banco de dados exigir um nó totalmente dedicado de tenant único com desempenho ainda mais alto, especialmente para largura de banda da rede, considere usar a forma BM.DenseIO2.52.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível) em que defina um intervalo de largura de banda e permita que o serviço dimensione a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a forma a qualquer momento após criar o balanceador de carga.

- Armazenamento de Objetos

Use o Oracle Cloud Infrastructure Object Storage para armazenar backups do banco de dados e de outros dados.

Crie armazenamento de objetos em um compartimento com Zonas de Segurança ativadas e defina sua visibilidade somente para privado. Esta configuração garante que o bucket do Object Storage esteja de acordo com as rigorosas políticas de segurança das Zonas de Segurança.

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretenda configurar conexões privadas.

Após criar um VCN, você pode alterar, adicionar e remover seus blocos CIDR.

Quando você projetar as sub-redes, considere seus requisitos de fluxo de tráfego e segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como limite de segurança.

Use sub-redes regionais.

- Listas de segurança

Use listas de segurança para definir regras de entrada e saída que se aplicam a toda a sub-rede.

Esta arquitetura permite Internet Control Message Protocol (ICMP) internamente para toda a sub-rede privada. A Oracle também recomenda o uso de NSG (Network Security Groups) para uma implementação de segurança mais granular.

Considerações

- Desempenho e custo

O Oracle Cloud Infrastructure oferece formas de computação que se adaptam a uma ampla variedade de aplicações e casos de uso. Escolha as configurações para suas instâncias de computação com cuidado. Selecione as formas que fornecem um desempenho ideal para sua carga com o menor custo.

- Disponibilidade

Considere o uso de uma opção de alta disponibilidade com base nos requisitos de implantação e na sua região. As opções incluem distribuir recursos entre diversos domínios de disponibilidade em uma região e distribuir recursos entre os domínios de falha dentro de um domínio de disponibilidade.

- Custo

Uma instância GPU bare metal fornece a energia necessária da CPU para um custo maior. Avalie seus requisitos para escolher a forma de computação apropriada.

- Monitoramento e alertas

Configure o monitoramento e alertas na utilização da CPU e da memória de seus nós para que você possa ampliar ou reduzir a configuração conforme necessário.

Log de Alterações

Este log lista alterações significativas:

| 18 de fevereiro de 2021 | Atualizadas as recomendações relacionadas à largura de banda do LB. |

| 13 de outubro de 2020 | Limites de tenancy esclarecidos na arquitetura. |

| 1 de outubro de 2020 |

|