Implemente aplicativos virtuais com a GO-Global na Oracle Cloud Infrastructure

GO-Global é um software de virtualização de aplicativos desenvolvido por GraphOn que é capaz de prontamente disponibilizar aplicativos existentes diretamente no navegador ou através do cliente GO-Global.

A GO-Global permite que você publique aplicações Windows na Oracle Cloud Infrastructure (OCI) e aproveite totalmente os serviços da OCI. A GO-Global oferece sessões de alto desempenho mesmo em conexões de baixa velocidade com largura de banda de até 16 Kbps. A segurança é garantida por conexões criptografadas via SSL de 256 bits.

Um ponto-chave que merece ser avaliado é o fato de que o aplicativo não precisa usar a funcionalidade RDS. De acordo com o GraphOn, seu software GO-Global permite que vários usuários acessem remotamente aplicativos do Microsoft Windows sem depender dos Serviços de Área de Trabalho Remota da Microsoft ou da funcionalidade integrada de kernel de várias sessões do Windows. Ao contrário de outros produtos que adicionam recursos ao RDS, a GO-Global substitui totalmente a funcionalidade de várias sessões da Microsoft e seus clientes de Área de Trabalho Remota, driver de exibição, protocolo, gateway de internet e ferramentas de gerenciamento. A arquitetura exclusiva da GO-Global elimina a necessidade de componentes RDS serem instalados em desktops ou servidores Windows.

A GO-Global é uma solução abrangente para fornecer aplicativos virtuais e acessá-los remotamente em desktops e servidores Windows. Ele utiliza a tecnologia GraphOn exclusivamente, sem depender dos recursos ou da arquitetura de outros fornecedores.

Arquitetura

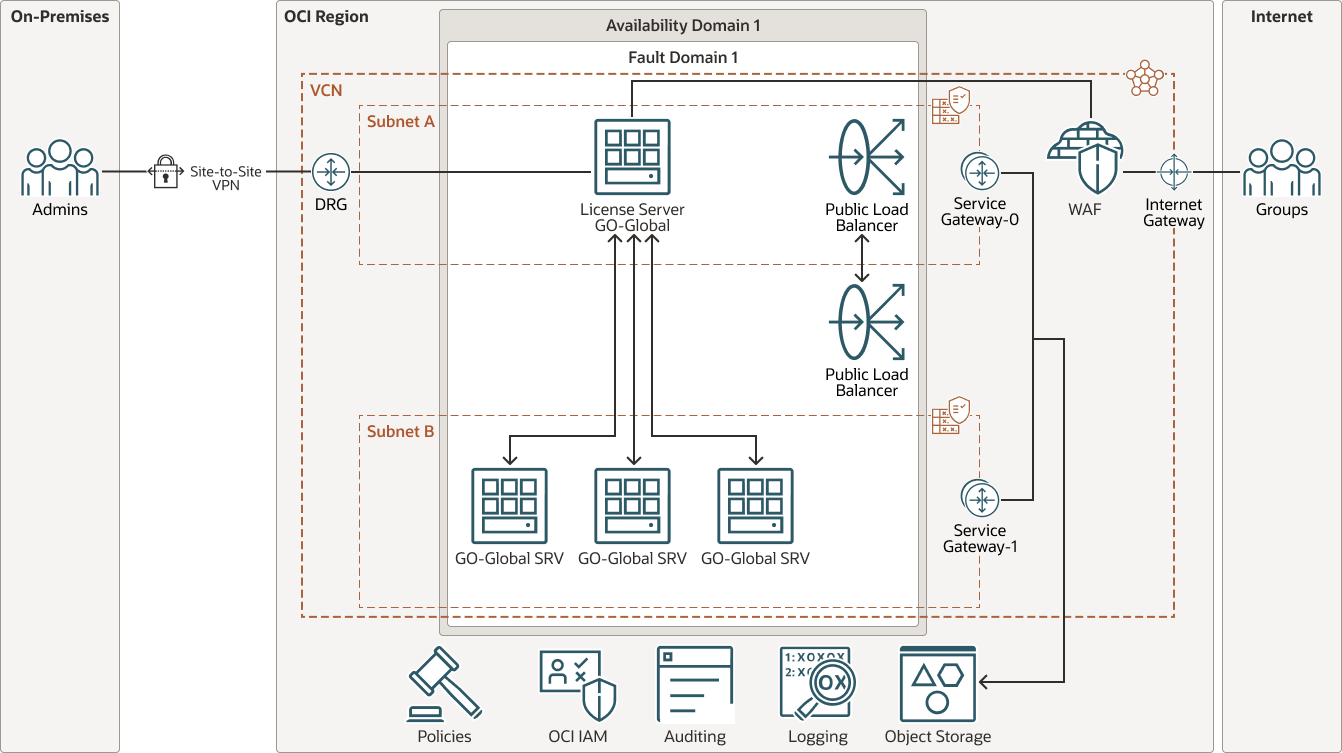

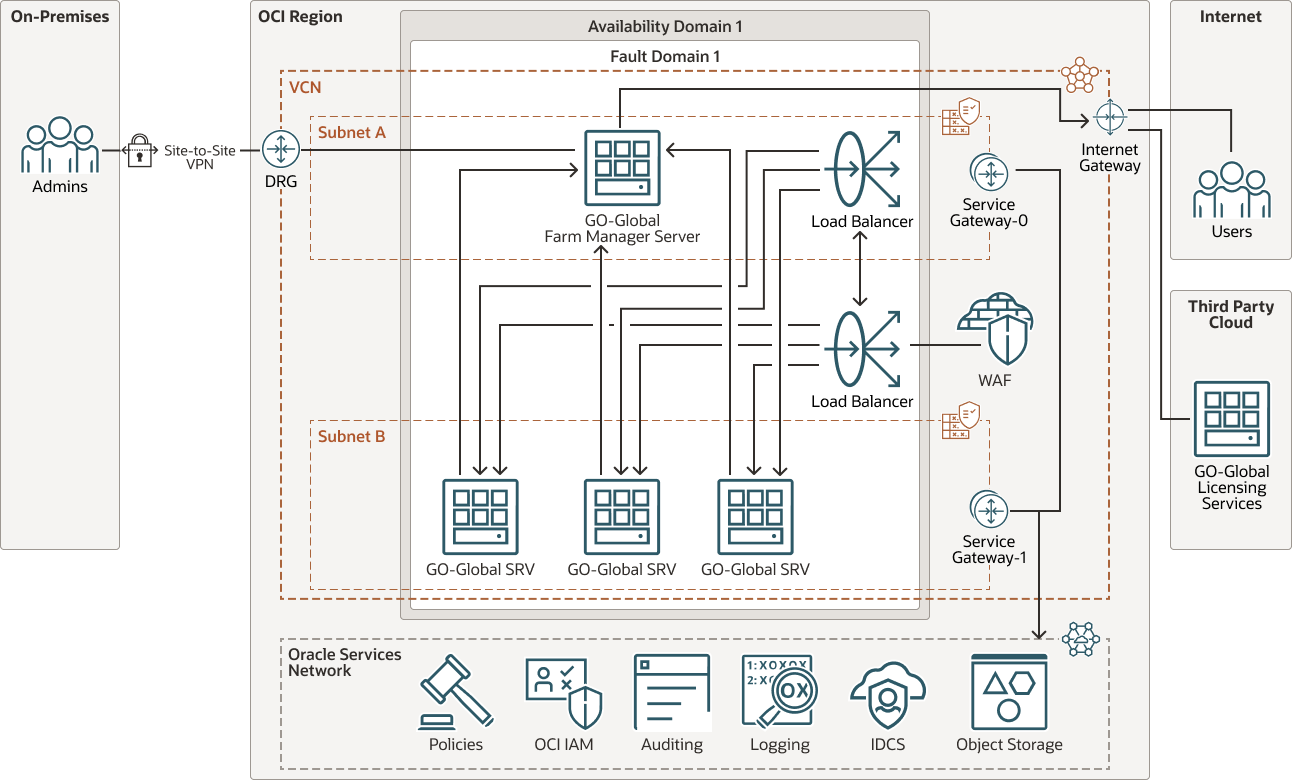

Essa arquitetura de referência descreve uma visão geral de alto nível de como você pode aproveitar os serviços GO-Global e OCI para implantar um aplicativo Windows na nuvem, melhorando a disponibilidade, o desempenho e a segurança do aplicativo.

Acesso ao Aplicativo de Várias Plataformas

A GO-Global publica aplicativos em servidores Windows instalados on-premises ou na nuvem. Os usuários podem acessar de forma transparente aplicativos publicados pela GO-Global a partir de dispositivos Windows, Mac e Linux, ou qualquer dispositivo com um processador ARM executando o Android 9.0 e posterior. O acesso do usuário é realizado por meio de um cliente instalado no dispositivo ou em um navegador, incluindo Explorer, Firefox, Safari, Chrome ou Edge. O acesso ao navegador da Web não requer a instalação de um cliente HTML5.

Para dispositivos móveis, a GO-Global oferece seu Editor de Barra de Ferramentas de Aplicativos Móveis, que é usado para definir os botões e menus da barra de ferramentas que são exibidos quando um aplicativo é acessado de um dispositivo móvel.

Publicar aplicativos Windows sem RDS

A GO-Global é a única ferramenta de publicação de aplicativos do Windows que não requer o Microsoft Remote Desktop Services (RDS) ou o Remote Desktop Protocol (RDP) para publicar aplicativos. Em vez disso, a GO-Global substitui totalmente a funcionalidade RDS, incluindo kernel de várias sessões, clientes de área de trabalho remota, driver de exibição, protocolo, gateway de internet e ferramentas de gerenciamento, eliminando os custos de licenciamento do Windows e do usuário.

Estamos considerando o caso de uso em que publicamos aplicativos proprietários do Windows da OCI e os disponibilizamos para todos os usuários. O primeiro passo é criar nossa infraestrutura como serviço (IaaS) na OCI.

Seguindo a arquitetura orientada por GraphOn, precisaremos dos seguintes itens:

- Servidores de Retransmissão (também chamados de Gateways): Os servidores de retransmissão servem para balancear a carga dos usuários de entrada. Dessa forma, com pelo menos 2 servidores, você pode ter alta disponibilidade e a distribuição de usuários nas máquinas do aplicativo. Isso garantirá que os usuários não precisem esperar muito tempo em uma fila.

- Host de Licenciamento: Uma alternativa simples e de alta disponibilidade, eliminando códigos de licença que exigiam servidores específicos e a necessidade de resgatar, hospedar ou atualizar a licença. Os administradores podem executar o Assistente de Ativação em um host, fazer log-in em sua conta GraphOn e selecionar a licença que desejam que o computador use.

Na tabela abaixo você pode ver um consumo estimado de memória RAM no servidor GO-Global:

| Processo de Serviço | Executável | Memória Alocada (MB) |

|---|---|---|

| Serviço de Publicação de Aplicativos (uma instância por servidor) | Aps.exe | 15 |

| Serviço de Licença (uma instância por servidor) | Lmgrd.exe | 2 |

| Interface de licença (uma instância por servidor) | blm.exe | 2 |

| Janela de Programa (uma instância por servidor) | pw.exe | 3 |

| Autenticação Gráfica de Log-on (uma instância por servidor) | logon.exe | 2 |

| Área de transferência remota (uma instância por servidor) | remoteClipboard.exe | 2 |

| Atualizar serviço do cliente (uma instância por servidor) | uc.exe | 2 |

| Microsoft Word (15 usuários) | Winword.exe | 25 |

- Memória total consumida pelos serviços GO-Global (Aps.exe, Lmgrd.exe, uc.exe): 19 MB (servidor)

- Total de memória consumida (processos por sessão): 34 MB * 15 usuários = 510 MB (usuários) + 19 MB (servidor) = 529 MB

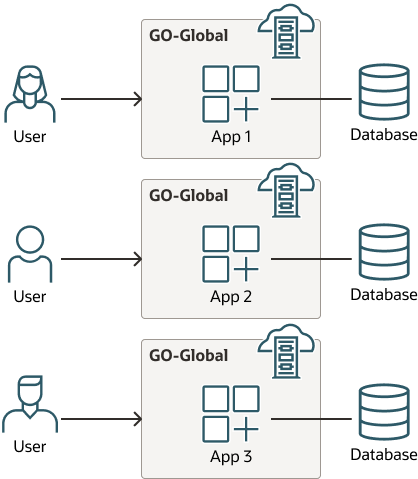

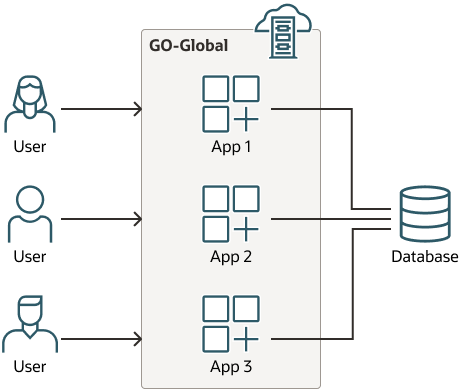

Os servidores de aplicativos GO-Global podem ser arquitetados como locatário único ou multitenant, conforme mostrado nos diagramas a seguir.

Ambiente de locatário único GO-Global

locatário único global-oracle.zip

Ambiente multitenant GO-Global

go-global-multi-tenant-oracle.zip

Para esse caso de uso, estamos usando um ambiente multitenant para um único aplicativo Windows. O diagrama a seguir ilustra essa arquitetura de referência.

oci-go-global-virtual-app-oracle.zip

O diagrama a seguir ilustra um exemplo de arquitetura GO-Global na OCI usando o GO-Global Cloud Licensing Service.

oci-go-global-virtual-app-licensing-oracle.zip

A arquitetura tem os seguintes componentes:

- Tenancy

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você se inscreve no Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de uma empresa ou organização. Normalmente, uma empresa terá uma única locação e refletirá sua estrutura organizacional dentro dessa locação. Uma única tenancy geralmente é associada a uma única assinatura, e uma única assinatura geralmente só tem uma tenancy.

- Região

Região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- Domínios de disponibilidade

Domínios de disponibilidade são data centers stand-alone e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que oferece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou refrigeração ou a rede interna do domínio de disponibilidade. Portanto, uma falha em um domínio de disponibilidade não deve afetar os outros domínios de disponibilidade na região.

- Domínios de falha

Um domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falha no servidor físico, manutenção do sistema e falhas de energia dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle percorre a malha da rede Oracle e não passa pela internet.

- Armazenamento de objetos

O serviço Oracle Cloud Infrastructure Object Storage oferece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados de análise e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento sem prejudicar o desempenho ou a confiabilidade do serviço. Use o armazenamento padrão para armazenamento de acesso frequente que você precisa para acessar de forma rápida, imediata e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente acessa.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Máquina Virtual (VM)

Uma máquina virtual (VM) é um ambiente computacional independente que é executado no topo do hardware bare metal físico. A virtualização possibilita a execução de várias VMs isoladas umas das outras. VMs são ideais para executar aplicativos que não requerem o desempenho e os recursos (CPU, memória, largura de banda da rede, armazenamento) de uma máquina física inteira. Uma instância de computação VM do Oracle Cloud Infrastructure é executada no mesmo hardware que uma instância bare metal, aproveitando a mesma infraestrutura de hardware, firmware, pilha de software e rede otimizada para a nuvem.

- Volume em blocos

Com o Oracle Cloud Infrastructure Block Volumes, você pode criar, anexar, conectar e mover volumes de armazenamento e alterar o desempenho do volume para atender aos seus requisitos de armazenamento, desempenho e aplicativo. Depois de anexar e conectar um volume a uma instância, você pode usar o volume como disco rígido comum. Também é possível desconectar um volume e anexá-lo a outra instância sem perder dados.

Recomendações

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, em seu data center local ou em outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seus requisitos de fluxo de tráfego e segurança. Anexe todos os recursos dentro de uma camada ou atribuição específica à mesma sub-rede, que pode servir como um limite de segurança.

- Segurança

Use o Oracle Cloud Guard para monitorar e manter a segurança dos seus recursos no Oracle Cloud Infrastructure de modo proativo. O Cloud Guard usa receitas do detector que você pode definir para examinar seus recursos quanto a pontos fracos de segurança e para monitorar operadores e usuários quanto a atividades arriscadas. Quando qualquer configuração incorreta ou atividade insegura é detectada, o Cloud Guard recomenda ações corretivas e ajuda a tomar essas ações, com base nas receitas do respondedor que você pode definir.

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita de políticas de segurança definida pela Oracle baseada nas melhores práticas. Por exemplo, os recursos de uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações de acordo com as políticas na receita de zona de segurança e negará as operações que violam qualquer uma das políticas.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar receitas personalizadas de detector e respondedor. Essas receitas permitem que você especifique que tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para cobrir o escopo mais amplo e reduzir a carga administrativa de manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações aos detectores.

- Zonas de Segurança

Para recursos que exigem segurança máxima, a Oracle recomenda o uso de zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita de políticas de segurança definida pela Oracle baseada nas melhores práticas. Por exemplo, os recursos de uma zona de segurança não devem ser acessíveis por meio da internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Quando você criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure validará as operações de acordo com as políticas na receita de zona de segurança e negará as operações que violam qualquer uma das políticas.

- Grupos de segurança de rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos o uso de NSGs em vez de listas de segurança, porque os NSGs permitem que você separe a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Largura de banda do balanceador de carga

Ao criar o balanceador de carga, você pode selecionar uma forma predefinida que forneça uma largura de banda fixa ou especificar uma forma personalizada (flexível), na qual você define uma faixa de largura de banda e permite que o serviço dimensione a largura de banda automaticamente com base nos padrões de tráfego. Com qualquer uma das abordagens, você pode alterar a forma a qualquer momento após criar o balanceador de carga.

Considerações

Considere os pontos a seguir ao implantar essa arquitetura de referência.

- Desempenho

Dependendo da quantidade de dados, você pode usar o Oracle Cloud Infrastructure FastConnect ou a IPSec VPN para gerenciar custos.

- Segurança

Por padrão, o Oracle Cloud fornece criptografia de todos os objetos armazenados em buckets do Oracle Cloud Infrastructure Object Storage. Para obter segurança extra, você pode optar por criptografar esses objetos usando chaves gerenciadas pelo cliente.

- Disponibilidade

O Object Storage é altamente disponível. No entanto, você pode optar por configurar a replicação entre regiões para proteger contra interrupções regionais improváveis.

- Custo

O preço pode variar de acordo com o número de usuários com acesso simultâneo, pois isso afeta diretamente o custo da infraestrutura a ser provisionada e o número de licenças GO-Global.