Acessar recursos privados do OCI Resource Manager usando o Private Endpoint Management

O recurso Gerenciamento de Ponto Final Privado permite o acesso a recursos de nuvem privada no OCI (Oracle Cloud Infrastructure) ou no local (conectado a uma tenancy do OCI) no OCI Resource Manager.

O Resource Manager é um serviço do OCI que permite automatizar o processo de provisionamento dos recursos do Oracle Cloud Infrastructure. Usando o Terraform, o Resource Manager ajuda a instalar, configurar e gerenciar recursos por meio do modelo "infraestrutura como código".

- Conecte-se a recursos privados em uma rede privada (VCN) via exec remota, incluindo instâncias de computação e BD, como parte da aplicação do Terraform.

- Conecte-se a servidores Git privados, como GitHub e GitLab em uma rede privada (VCN) para recuperar as configurações do terraform necessárias para configurar recursos da pilha.

Por exemplo, você pode configurar uma instância de computação privada usando a funcionalidade de execução remota do Terraform e acessar as configurações do Terraform em um servidor GitHub privado.

- Executar remotamente scripts do Resource Manager durante a execução de jobs sem expor recursos à internet pública.

Arquitetura

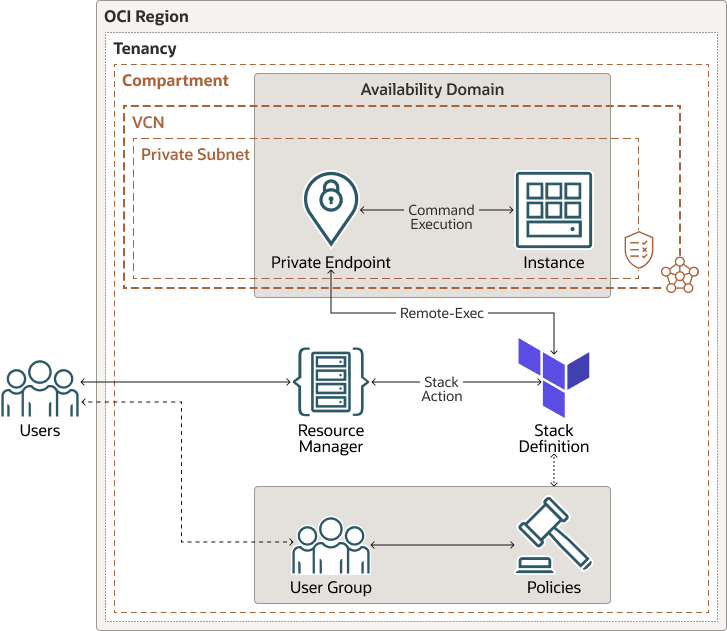

Essa arquitetura de referência descreve e fornece automação para implantar e aproveitar o acesso de ponto final privado do OCI Resource Manager e executar determinados comandos em instâncias de computação hospedadas em uma sub-rede privada.

Esta arquitetura de referência fornece uma solução baseada no Terraform que cria todos os recursos necessários (VCN, Instância, Ponto Final Privado) e valida a conectividade de Ponto Final Privado usando execução remota.

A automação está incorporada ao provedor Terraform do OCI. O código cria uma VCN. Na VCN, ela cria uma sub-rede privada para hospedar a instância. A instância é criada e iniciada sob a sub-rede privada. Um conjunto de regras de segurança é definido na sub-rede para garantir que ela permita chamadas de exec remotas por meio de um Ponto Final Privado.

A automação cria recursos de Ponto Final Privado para a tenancy na sub-rede privada da VCN. Ele também adiciona o usuário a um grupo de usuários e define políticas sobre o grupo de usuários para fornecer o acesso necessário à VCN e ao Ponto Final Privado.

Por fim, ele faz uma execução remota nas instâncias que não são expostas a uma rede pública e captura o resultado.

O diagrama a seguir ilustra essa arquitetura de referência.

oci-orm-private-endpoint-arch-oracle.zip

A arquitetura tem os seguintes componentes:

- Gerenciador de Recursos

O Resource Manager é um serviço do Oracle Cloud Infrastructure que permite automatizar o processo de provisionamento dos recursos do Resource Manager. Ele ajuda a instalar, configurar e gerenciar recursos usando o modelo de infraestrutura como código.

- Ponto Final Privado

O Ponto Final Privado é um recurso dentro do OCI Resource Manager com o qual você pode acessar recursos de nuvem não pública em sua tenancy no Resource Manager.

- Ações de pilha

Ações de pilha são as várias ações que podem ser executadas em uma pilha (conjunto de código do Terraform), como aplicar/planejar/destruir.

- Definição de pilha

A definição de pilha é um conjunto de códigos do Terraform e uma definição de esquema sobre sua infraestrutura.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Política

Uma política do Oracle Cloud Infrastructure Identity and Access Management especifica quem pode acessar quais recursos e como. O acesso é concedido no nível de grupo e compartimento. Isso significa que você pode gravar uma política que dá a um grupo um tipo específico de acesso em um compartimento específico ou à tenancy.

- Rede virtual na nuvem (VCN) e sub-rede

Uma VCN é uma rede predefinida e personalizável que você configura em uma região do Oracle Cloud Infrastructure. Como as redes de data center tradicionais, as VCNs dão a você total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contínuo de endereços que não se sobrepõem às outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Sub-rede privada

Sub-redes privadas são subdivisões definidas em uma VCN (por exemplo, 10.0.0.0/24, 10.0.1.0/24 ou 2001:DB8::/64). As sub-redes contêm placas de interface de rede virtual (VNICs) que são anexadas às instâncias. Privado significa que as VNICs na sub-rede não podem ter endereços IPv4 públicos e a comunicação na internet com pontos finais IPv6 será proibida.

Recomendações

- Formas de computação

Esta arquitetura usa uma imagem do SO Oracle Linux com uma forma flex E4 com recursos mínimos para hospedar a instância. Se seu aplicativo precisar de mais memória ou núcleos, você poderá escolher outra forma.

- VCN

Ao criar uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar às sub-redes na VCN. Use blocos CIDR que estão dentro do espaço de endereço IP privado padrão.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Essa arquitetura usa uma VCN para hospedar a VM do OCI em uma sub-rede privada juntamente com uma regra de segurança que permite apenas a porta 22 para regras de Saída e Entrada.

Considerações

Considere os seguintes pontos ao implantar essa arquitetura de referência.

- Disponibilidade

Garanta a resiliência e o balanceamento de carga adequados entre os recursos ao usar essa arquitetura para casos de uso de produção.

- Custo

Consulte o custo das instâncias do OCI e gerencie o uso de acordo.

- Segurança

A solução permite apenas a conexão ssh com a sub-rede. Você pode alterar a atualização de acordo com seus requisitos.

Implantação

O código do Terraform para esta arquitetura de referência está disponível como uma pilha de amostra no Oracle Cloud Infrastructure Resource Manager. Você também pode baixar o código do GitHub, e personalizá-lo de acordo com seus requisitos específicos.

- Implante usando a pilha de amostra no Oracle Cloud Infrastructure Resource Manager:

- Clique em

Se você ainda não estiver conectado, informe a tenancy e as credenciais do usuário.

- Selecione a região na qual você deseja implantar a pilha.

- Siga os prompts na tela e as instruções para criar a pilha.

- Após criar a pilha, clique em Ações do Terraform e selecione Planejar.

- Aguarde a conclusão da tarefa e revise o plano.

Para fazer qualquer alteração, retorne à página Detalhes da Pilha, clique em Editar Pilha e faça as alterações necessárias. Em seguida, execute a ação Planejar novamente.

- Se nenhuma alteração adicional for necessária, retorne à página Detalhes da Pilha, clique em Ações do Terraform e selecione Aplicar.

- Clique em

- Implante usando o código do Terraform no GitHub:

- Vá para GitHub.

- Clone ou faça download do repositório para seu computador local.

- Siga as instruções no documento

README.