Implemente o Oracle Data Safe para seus Bancos de Dados Locais

Arquitetura

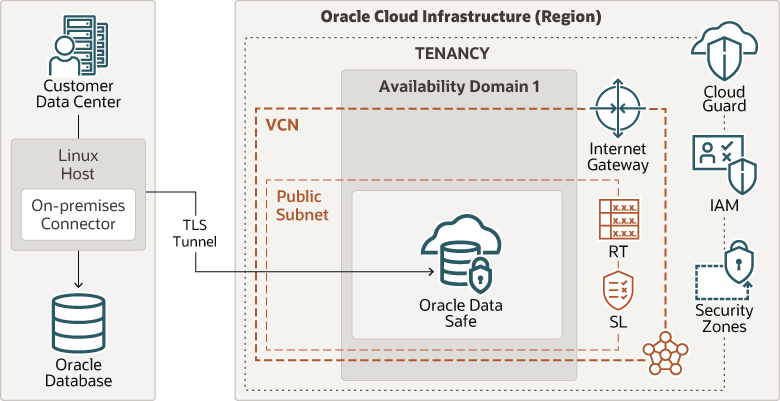

Há várias opções para estabelecer a conexão entre seus bancos de dados e o Oracle Data Safe, incluindo o uso do Oracle Cloud Infrastructure FastConnect, do VPN Connect ou o uso do conector local do Data Safe (mostrado aqui). Na maioria dos casos, se você não tiver o FastConnect, deverá usar o conector local. Se tiver dúvidas sobre qual opção é adequada para você, fale com sua equipe de conta.

O diagrama a seguir ilustra essa arquitetura de referência.

Descrição da ilustração data-safe-connection-managers.png

data-safe-connection-managers-oracle.zip

A arquitetura tem os seguintes componentes:

- Locação

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você se conecta ao Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud na sua tenancy.

Ao se inscrever no serviço Oracle Data Safe, a Oracle automaticamente cria uma tenancy para você no OCI, se necessário.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominados domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

O Oracle Data Safe pode ser ativado na Console do OCI. O Oracle Data Safe deve ser ativado para cada região na qual ele deve ser usado.

- Oracle Data Safe

O Oracle Data Safe é um centro de controle unificado para seus bancos de dados Oracle que é integrado ao Oracle Cloud Infrastructure. Ele ajuda a entender a sensibilidade dos seus dados, avaliar riscos para dados, mascarar dados, implementar e monitorar controles de segurança, avaliar a segurança do usuário, monitorar a atividade do usuário e tratar dos requisitos de conformidade com a segurança de dados. O Data Safe suporta o Oracle Cloud Infrastructure FastConnect, a VPN IPSec e o Conector Local para conectar sua localização local ao Oracle Cloud.

A Console do Oracle Data Safe é a principal interface do usuário do Oracle Data Safe. Ao abrir o Oracle Data Safe, é exibido um painel de controle que permite monitorar a atividade do sistema. As guias laterais fornecem acesso aos principais recursos. As guias superiores fornecem acesso aos bancos de dados de destino registrados, à Biblioteca, aos relatórios, alertas e jobs. No canto superior direito, você pode acessar links para definições de segurança do usuário e retenção de dados.

- Conector Local

O conector local é instalado em um host Linux dentro do data center local e estabelece uma conexão TLS (Transport Layer Security) entre o host do Linux e o Oracle Data Safe. Uma conexão TLS é uma conexão TCPS que usa o protocolo criptográfico TLS. O conector local do Oracle Data Safe suporta a versão 1.2 do protocolo TLS e estabelece o túnel na porta 443 (a porta HTTPS padrão). O conector local pode funcionar por meio de um servidor proxy HTTPS, se desejado.

- Domínios de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que fornece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou resfriamento ou a rede interna de domínios de disponibilidade. Portanto, uma falha em um domínio de disponibilidade provavelmente não afetará os outros domínios de disponibilidade na região.

- Serviço IAM (Identity and Access Management)

O Oracle Cloud Infrastructure Identity and Access Management (IAM) permite controlar quem pode acessar seus recursos no Oracle Cloud Infrastructure e as operações que eles podem executar nesses recursos.

O Oracle Data Safe usa todos os serviços compartilhados no OCI, incluindo o IAM. Você pode usar o serviço IAM para configurar o acesso do usuário ao Oracle Data Safe.

- Console do Oracle Cloud Infrastructure

A Console do OCI é uma interface de usuário simples e intuitiva baseada na web que você pode usar para acessar e gerenciar o Oracle Cloud Infrastructure. Você também pode acessar a Console do Oracle Data Safe por meio da Console do OCI.

Recomendações

- VCN

Quando você cria uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou função específica à mesma sub-rede, que pode servir como limite de segurança.

- Listas de segurança

Use listas de segurança para definir regras de entrada e saída que se aplicam à sub-rede inteira.

- Grupos de Segurança de Rede (NSGs)

Você pode usar NSGs para definir um conjunto de regras de entrada e saída que se aplicam a VNICs específicas. Recomendamos usar NSGs em vez de listas de segurança, porque os NSGs permitem que você separe a arquitetura de sub-rede da VCN dos requisitos de segurança do seu aplicativo.

- Cloud Guard

Clone e personalize as receitas padrão fornecidas pela Oracle para criar detector personalizado e receitas de respondedor. Essas receitas permitem especificar que tipo de violações de segurança geram um aviso e quais ações podem ser executadas nelas. Por exemplo, talvez você queira detectar buckets do Object Storage que tenham visibilidade definida como pública.

Aplique o Cloud Guard no nível da tenancy para abranger o escopo mais amplo e reduzir o custo administrativo de manutenção de várias configurações.

Você também pode usar o recurso Lista Gerenciada para aplicar determinadas configurações aos detectores.

- Zonas de Segurança

Para recursos que exigem segurança máxima, a Oracle recomenda que você use zonas de segurança. Uma zona de segurança é um compartimento associado a uma receita definida pela Oracle de políticas de segurança que se baseiam nas melhores práticas. Por exemplo, os recursos em uma zona de segurança não podem ser acessados pela internet pública e devem ser criptografados usando chaves gerenciadas pelo cliente. Ao criar e atualizar recursos em uma zona de segurança, o Oracle Cloud Infrastructure valida as operações de acordo com as políticas na receita de zona de segurança e nega operações que violam qualquer uma das políticas.

- HA/DR

Em um ambiente de produção, a Oracle recomenda que você instale o mesmo conector local em dois hosts Linux para alta disponibilidade. Se um dos seus hosts ficar inativo devido a falha ou manutenção do sistema, as conexões do Oracle Data Safe falharão automaticamente para o conector local em execução no outro host, e as operações contínuas do Oracle Data Safe não serão afetadas.

- Segurança

Só abra as portas específicas para permitir a comunicação com o gerenciador de conexões. Você pode controlar o tráfego de saída da sua máquina host para o endereço IP do Cloud Connection Manager, que faz listening na porta 443. O endereço de um Connection Manager na nuvem é

accesspoint.datasafe.REGIONNAME.oci.oraclecloud.com. Por exemplo, para a região Ashburn, o endereço éaccesspoint.datasafe.us-ashburn-1.oci.oraclecloud.com. Para obter o endereço IP do Cloud Connection Manager, use a pesquisa de DNS.

Considerações

Ao implementar o Oracle Data Safe, considere o seguinte:

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre o data center e o OCI. O Oracle Cloud Infrastructure FastConnect fornece opções de largura de banda mais alta e uma experiência de rede mais confiável e consistente em comparação com conexões baseadas na internet. Você deverá usar o FastConnect se ele estiver disponível.

- Conector Local

O conector local do Oracle Data Safe suporta a versão 1.2 do protocolo TLS. Para usar o conector local, você deve permitir tráfego de saída na porta 443 da sua rede. Se desejado, o conector local pode funcionar por meio de um servidor proxy.