PayPal: Implantação do Essbase e do Analytics no Oracle Cloud

Para ajudar a modernizar seus sistemas de planejamento e análise financeira e "ficar fora do negócio de data center", a plataforma de pagamento on-line, o PayPal, transferiu seu aplicativo Hyperion Essbase local para o Oracle Cloud Infrastructure (OCI).

O PayPal também implantou o Oracle Analytics Cloud para fornecer uma ferramenta de visualização para os usuários do Essbase, um banco de dados do Oracle Autonomous Transaction Processing para registrar os esquemas do Essbase e o Oracle Cloud Infrastructure Identity and Access Management para gerenciar o acesso do usuário.

Desde que fez a mudança para o Oracle Cloud, as equipes financeiras do PayPal podem executar análises preditivas, modelar cenários hipotéticos e criar relatórios ad hoc avançados sob demanda, bem como carregar e recuperar dados mais de 30% mais rápido, executar scripts de cálculo 50% mais rápido e reduzir 21 servidores locais para apenas 10 servidores em nuvem.

Arquitetura

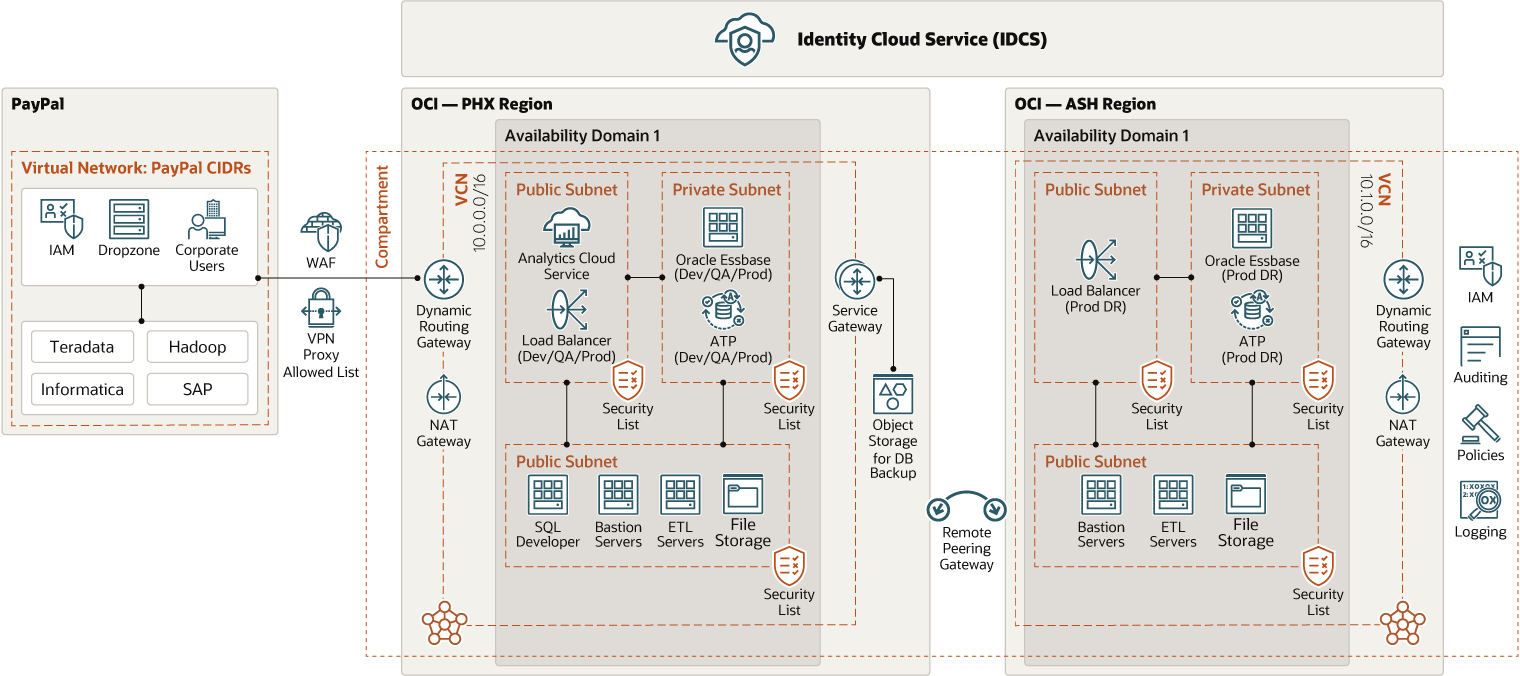

O PayPal executa seu ambiente de produção principal na região US-Phoenix do Oracle Cloud e seu ambiente de recuperação de desastres na região US-Ashburn do Oracle Cloud.

Os ambientes de recuperação de desastres e principais se comunicam usando conexões de pareamento remoto, o que permite que o tráfego de rede flua rapidamente entre os dois ambientes. O PayPal direciona todo o tráfego de rede de e para sua rede interna por meio do VPN FastConnect.

Enquanto os ambientes de desenvolvimento e controle de qualidade (QA) do PayPal existem nas mesmas redes virtuais na nuvem (VCNs) e sub-redes que seu ambiente de produção, somente os desenvolvedores podem acessar o ambiente de desenvolvimento. Uma instância do Oracle SQL Developer consulta instâncias do Oracle Autonomous Transaction Processing (ATP), que hospeda os esquemas do Oracle Essbase. A instância de produção ATP principal apresenta backups no armazenamento do objeto por meio do gateway de serviço.

Usando DropZone, um servidor Secure-FTP desenvolvido internamente, o PayPal transfere dados de seu data warehouse local para o Essbase no Oracle Cloud Infrastructure (OCI), com todas as transferências de dados sendo auditadas, verificadas para criptografia e registradas. Os usuários do Essbase podem se conectar aos serviços fornecidos na rede do OCI e usar o Oracle Analytics Cloud para executar visualizações de autoatendimento. O Oracle Cloud Infrastructure File Storage é compartilhado entre todos os servidores bastion e de aplicativos.

O diagrama a seguir ilustra essa arquitetura de referência.

paypal-essbase-oac-oci-oracle.zip

A implementação em cada região do OCI pertence a um compartimento distinto, cada um com sua própria VCN. A VCN de produção e a VCN de failover são conectadas por pareamento remoto usando gateways de roteamento dinâmico (DRGs).

Cada VCN tem três sub-redes:

- A Sub-rede Pública 1 contém o Oracle Cloud Infrastructure Load Balancing e o Oracle Analytics Cloud (OAC). O OAC está sendo executado somente na VCN principal.

- A Sub-rede Pública 2 é onde um servidor bastion, servidores ETL, o Oracle Cloud Infrastructure File Storage e um servidor do Oracle SQL Developer estão sendo executados. O servidor do Oracle SQL Developer só está sendo executado na VCN principal.

- A Sub-rede Privada 1 é onde o PayPal executa seus servidores do Essbase e um banco de dados do Oracle Autonomous Transaction Processing (ATP), ambos replicados no site de recuperação de desastres (DR).

No centro da arquitetura do PayPal está o Oracle Identity Cloud Service (IDCS), que gerencia atribuições de segurança, funções, acesso e aplicativo para toda a estrutura do OCI.

- As implementações de segurança incluem uma lista permitida pelo IP, o Oracle Cloud Infrastructure Web Application Firewall, os grupos do Oracle IDCS, os aplicativos do IDCS e a filtragem no nível do cubo do Essbase.

-

A lista permitida pelo IP é uma parte fundamental do projeto, garantindo que somente os usuários conectados à rede do PayPal possam acessar os aplicativos.

- O ambiente de produção do PayPal só pode ser acessado por SSO, e cada sub-rede tem sua própria lista permitida por IP.

- As auditorias são executadas mensalmente para verificar funções e controles. Quando alguém altera jobs, o evento aciona o usuário para confirmar se as atribuições e o acesso ainda se aplicam ao novo job.

A arquitetura tem os seguintes componentes:

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, chamados domínios de disponibilidade. As regiões são independentes de outras regiões, e grande distância pode separá-las (entre países ou até mesmo continentes).

- Compartimento

Os compartimentos são partições lógicas entre regiões dentro de uma tenancy do Oracle Cloud Infrastructure. Use compartimentos para organizar seus recursos no Oracle Cloud, controlar o acesso aos recursos e definir cotas de uso. Para controlar o acesso aos recursos em um determinado compartimento, você define políticas que especificam quem pode acessar os recursos e quais ações eles podem executar.

- Gerenciamento de identidade e acesso (IAM)

O serviço Oracle Cloud Infrastructure Identity and Access Management (IAM) permite controlar quem pode acessar seus recursos no Oracle Cloud Infrastructure e as operações que eles podem executar nesses recursos.

- Monitoramento

O serviço Oracle Cloud Infrastructure Monitoring monitora de forma ativa e passiva seus recursos de nuvem usando métricas para monitorar recursos e alarmes para notificá-lo quando essas métricas atenderem aos acionadores especificados pelo alarme.

- Domínio de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos em cada domínio de disponibilidade são isolados dos recursos dos outros domínios de disponibilidade, que fornecem tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura, como energia ou resfriamento, ou rede interna. Portanto, é improvável que uma falha em um domínio de disponibilidade afete os outros domínios de disponibilidade da região.

- Domínio de falha

Domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha, com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de alimentação dentro de um domínio de falha.

- WAF (Web Application Firewall)

O Oracle Cloud Infrastructure Web Application Firewall (WAF) é um serviço de aplicação de borda, baseado em região e no setor de cartões de pagamento que é anexado a um ponto de aplicação, como um balanceador de carga ou um nome de domínio de aplicativo web. O WAF protege aplicativos contra tráfego malicioso e indesejado na internet. O WAF pode proteger qualquer ponto final voltado para a Internet, fornecendo aplicação de regras consistente entre os aplicativos de um cliente.

- Rede virtual na nuvem (VCN) e sub-redes

Uma VCN é uma rede personalizada e definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs permitem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter escopo em uma região ou em um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contínuo de endereços que não se sobrepõem com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Conexão VPN

O VPN Connect fornece conectividade de VPN IPSec site a site entre a sua rede local e VCNs no Oracle Cloud Infrastructure. A suíte de protocolos IPSec criptografa o tráfego IP antes que os pacotes sejam transferidos da origem para o destino e decriptografa o tráfego quando ele chega.

- Gateway NAT (Network Address Translation)

Um gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões da internet de entrada.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle viaja pela malha da rede Oracle e nunca atravessa a internet.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Pareamento remoto

O pareamento remoto permite que os recursos da VCNs se comuniquem usando endereços IP privados sem rotear o tráfego pela internet ou por meio da sua rede local. O pareamento remoto elimina a necessidade de um gateway de internet e de endereços IP públicos para as instâncias que precisam se comunicar com outra VCN em outra região.

- Computação

O serviço Oracle Cloud Infrastructure Compute permite provisionar e gerenciar hosts de computação na nuvem. Você pode iniciar instâncias de computação com formas que atendam aos seus requisitos de recursos para CPU, memória, largura de banda da rede e armazenamento. Após criar uma instância de computação, você pode acessá-la de forma segura, reiniciá-la, anexar e desconectar volumes e encerrá-la quando não precisar mais dela.

- Bastion host

O bastion host é uma instância de computação que atua como um ponto de entrada seguro e controlado para a topologia de fora da nuvem. O bastion host geralmente é provisionado em uma zona desmilitarizada (DMZ). Ele permite proteger recursos confidenciais colocando-os nas redes privadas que não podem ser acessadas diretamente de fora da nuvem. A topologia tem um único ponto de entrada conhecido que você pode monitorar e auditar regularmente. Dessa forma, você pode evitar a exposição dos componentes mais confidenciais da topologia sem comprometer o acesso a eles.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Object Storage

O armazenamento de objetos fornece acesso rápido a grandes quantidades de dados estruturados e não estruturados de qualquer tipo de conteúdo, incluindo backups de bancos de dados, dados analíticos e conteúdo avançado, como imagens e vídeos. Você pode armazenar de forma segura e depois recuperar dados diretamente da internet ou de dentro da plataforma da nuvem. Você pode dimensionar o armazenamento de forma integrada, sem perder nenhuma degradação no desempenho ou na confiabilidade do serviço. Use o armazenamento padrão para armazenamento "dinâmico" que você precisa para acessar rapidamente, imediatamente e com frequência. Use o armazenamento de arquivos compactados para armazenamento "frio" que você mantém por longos períodos de tempo e raramente ou raramente acessa.

- Armazenamento de arquivos

O serviço Oracle Cloud Infrastructure File Storage fornece um sistema de arquivos de rede durável, escalável e seguro e de nível empresarial. Você pode se conectar a um sistema de arquivos do serviço File Storage de qualquer instância bare metal, de máquina virtual ou de contêiner em uma VCN. Você também pode acessar um sistema de arquivos de fora da VCN usando o Oracle Cloud Infrastructure FastConnect e a VPN IPSec.

- Análise

O Oracle Analytics Cloud é um serviço de nuvem pública escalável e seguro que capacita os analistas de negócios com recursos modernos de análise com autoatendimento com tecnologia de IA para preparação de dados, visualização, relatórios empresariais, análise aumentada e geração e processamento de linguagem natural. Com o Oracle Analytics Cloud, você também obtém recursos flexíveis de gerenciamento de serviços, incluindo configuração rápida, escalonamento e aplicação de patches fáceis e gerenciamento automatizado do ciclo de vida.

- Autonomous Transaction Processing

O Oracle Autonomous Transaction Processing é um serviço de banco de dados autônomo, com autoproteção e correção que é otimizado para cargas de trabalho de processamento de transações. Não é necessário configurar ou gerenciar nenhum hardware ou instalar qualquer software. O Oracle Cloud Infrastructure trata da criação do banco de dados, bem como de backup, aplicação de patches, upgrade e ajuste do banco de dados.

Obter Recursos Criados e Implantados

Deseja mostrar o que você criou no Oracle Cloud Infrastructure? É importante compartilhar suas lições aprendidas, melhores práticas e arquiteturas de referência com nossa comunidade global de arquitetos de nuvem? Vamos ajudá-lo a começar.

- Faça download do modelo (PPTX)

Ilustre sua própria arquitetura de referência arrastando e soltando os ícones na estrutura de fio de amostra.

- Assistir o tutorial de arquitetura

Obtenha instruções passo a passo sobre como criar uma arquitetura de referência.

- Envie seu diagrama

Envie-nos um e-mail com seu diagrama. Nossos arquitetos de nuvem analisarão seu diagrama e entrarão em contato com você para discutir sua arquitetura.