Resolva registros de DNS perfeitamente em arquiteturas multicloud da OCI

Para cargas de trabalho em execução nas arquiteturas multicloud da Oracle Cloud Infrastructure (OCI), os serviços executados no Azure podem resolver perfeitamente os registros de DNS hospedados na OCI.

Arquitetura

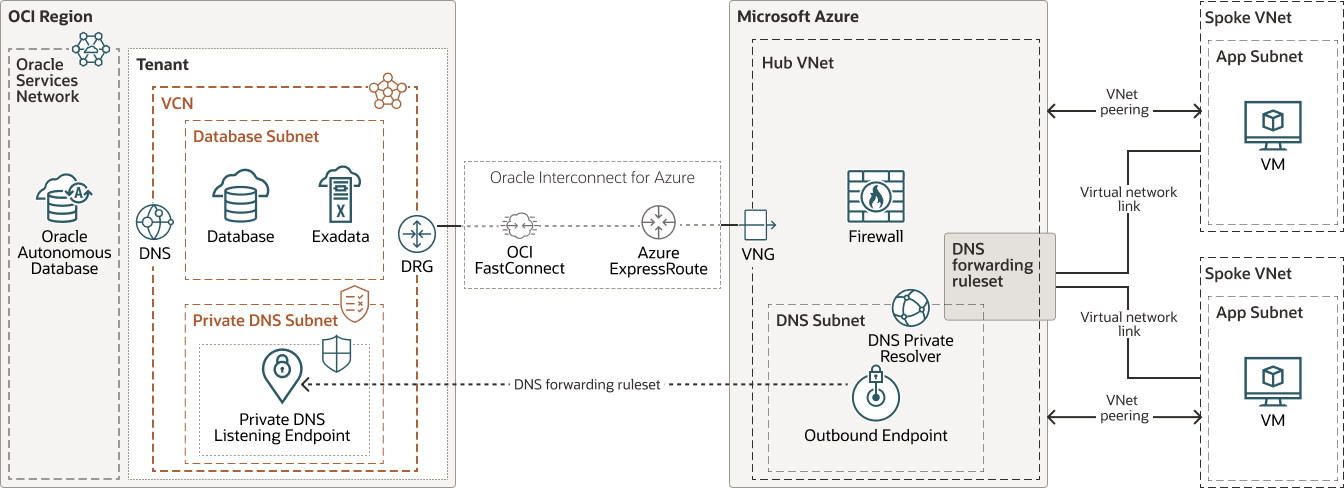

Essa arquitetura suporta cargas de trabalho multicloud em execução na OCI (Oracle Cloud Infrastructure) e no Microsoft Azure em diferentes topologias, incluindo pilha dividida, mobilidade de carga de trabalho, integração de aplicativo a aplicativo, SaaS para integração de plataforma e pipeline analítico de dados.

Um hub VNet hospeda o conjunto de regras de encaminhamento de DNS. Usando o Resolvedor Privado de DNS do Azure, o spoke VNets, que está vinculado ao conjunto de regras de encaminhamento de DNS, resolve os domínios do OCI. Isso simplifica o design do DNS de duas maneiras:

- Não há necessidade de atualizar manualmente os registros do OCI no Azure.

- Um conjunto de regras de encaminhamento de DNS centralizado pode atender a diferentes VNets do Azure spoke.

Essa arquitetura pressupõe que a conexão entre a OCI e o Azure tenha sido estabelecida com o Oracle Interconnect for Microsoft Azure.

O diagrama a seguir ilustra a arquitetura:

dns-resolve-oci-azure-oracle.zip

A arquitetura tem os seguintes componentes Oracle:

- Tenancy

Uma tenancy é uma partição segura e isolada que a Oracle configura no Oracle Cloud quando você acessa o Oracle Cloud Infrastructure. Você pode criar, organizar e administrar seus recursos no Oracle Cloud em sua tenancy. Uma tenancy é sinônimo de uma empresa ou organização. Geralmente, uma empresa terá uma única tenancy e refletirá sua estrutura organizacional dentro dessa tenancy. Uma única tenancy geralmente está associada a uma única assinatura, e uma única assinatura geralmente só tem uma tenancy.

- Região

Região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominada domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou até mesmo continentes).

- VCN (rede virtual na nuvem) e sub-redes

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes tradicionais de data center, as VCNs oferecem total controle sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você pode alterar após a criação da VCN. Você pode segmentar uma VCN em sub-redes, com escopo definido para uma região ou para um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não se sobrepõem a outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- Tabela de rota

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que deve ser permitido dentro e fora da sub-rede.

- Grupo de segurança de rede (NSG)

O grupo de segurança de rede (NSG) atua como um firewall virtual para seus recursos de nuvem. Com o modelo de segurança de confiança zero do Oracle Cloud Infrastructure, todo o tráfego é negado, e você pode controlar o tráfego de rede dentro de uma VCN. Um NSG consiste em um conjunto de regras de segurança de entrada e saída que se aplicam somente a um conjunto especificado de VNICs em uma única VCN.

- Gateway de roteamento dinâmico (DRG)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre VCNs na mesma região, entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Resolvedores de DNS privados

Um resolvedor de DNS privado responde às consultas de DNS de uma VCN. Um resolvedor privado pode ser configurado para usar views e zonas, bem como regras de encaminhamento condicional, para definir como responder a consultas de DNS.

- Ponto Final de Listening

Um ponto final de listening recebe consultas de dentro da VCN ou de outros resolvedores de VCN, do DNS de outros provedores de serviços de nuvem (como AWS, GCP ou Azure) ou do DNS da sua rede local. Uma vez criada, nenhuma configuração adicional é necessária para um ponto final de listening.

- Oracle Interconnect for Microsoft Azure

O Oracle Interconnect for Microsoft Azure cria um link de rede, que é uma conexão de túnel privado de alto desempenho, baixa latência e baixo jitter para tráfego de rede entre a OCI e o Microsoft Azure. A Oracle fez uma parceria com a Microsoft para oferecer essa conexão em um conjunto designado de regiões da OCI localizadas ao redor do mundo.

Quando você acessa o Oracle Database Service for Microsoft Azure, o serviço configura a conexão privada com seus recursos de banco de dados como parte do processo de vinculação de contas.

A arquitetura tem os seguintes componentes do Microsoft Azure:

- Rede virtual (VNet) e sub-rede

VNet é uma rede virtual que você define no Microsoft Azure. Um VNet pode ter várias sub-redes de bloco CIDR não sobrepostas que você pode adicionar depois de criar o VNet. Você pode segmentar um VNet em sub-redes, com escopo definido para uma região ou para uma zona de disponibilidade. Cada sub-rede consiste em um intervalo contínuo de endereços que não se sobrepõem a outras sub-redes do VNet. Use um VNet para isolar logicamente seus recursos do Azure no nível da rede.

- Resolvedor Privado do DNS

O DNS Privado do Azure fornece um serviço de DNS confiável e seguro para suas redes virtuais. O DNS Privado do Azure gerencia e resolve nomes de domínio na rede virtual sem a necessidade de configurar uma solução de DNS personalizada.

- Conjunto de regras de encaminhamento de DNS

Um conjunto de regras de encaminhamento de DNS permite especificar um ou mais servidores DNS personalizados para responder a consultas de namespaces de DNS específicos. As regras individuais em um conjunto de regras determinam como esses nomes de DNS são resolvidos. Os conjuntos de regras também podem ser vinculados a uma ou mais redes virtuais, permitindo que os recursos em VNets usem as regras de encaminhamento que você configura.

- Ponto final de saída

O ponto final de saída do resolvedor processa consultas de DNS com base em um conjunto de regras de encaminhamento de DNS.

- Links da Rede Virtual

Quando você vincula um conjunto de regras a uma rede virtual, os recursos dessa rede virtual usam as regras de encaminhamento de DNS ativadas no conjunto de regras. As redes virtuais vinculadas não precisam parear com a rede virtual na qual o ponto final de saída existe, mas essas redes podem ser configuradas como pares.

Recomendações

Seus requisitos podem ser diferentes da arquitetura descrita aqui.

- Segurança

Designe um grupo de segurança de rede (NSG) ao ponto final de listening do OCI e configure o grupo de segurança seguindo uma postura de segurança negar tudo, permitindo apenas o IP de saída do Azure e a porta de DNS UDP:53.

- Alta disponibilidade

Esta arquitetura mostra um design simplificado do Azure. Em uma implantação de produção, certifique-se de que seu design siga as melhores práticas de alta disponibilidade do Azure. No OCI, recomendamos que você use uma sub-rede regional para o ponto final de listening de DNS do OCI.

- Arquitetura

Crie sub-redes dedicadas no Azure e no OCI para hospedar o ponto final de saída de DNS e o ponto final de listening. Para designs avançados de rede do OCI, considere o uso de um resolvedor de DNS do OCI privado com views privadas personalizadas.

Considerações

Ao implementar uma arquitetura de resolução de DNS multinuvem, observe que o custo total da arquitetura de DNS depende do custo dos seguintes recursos do Azure:

- Ponto final de saída do Resolvedor Privado de DNS do Azure

- Conjuntos de regras do Resolvedor Privado do DNS do Azure

- Consultas DNS/mês

Implante

- Crie um ponto final de listening no resolvedor de DNS na VCN do OCI.

- Crie um resolvedor privado de DNS no hub do Azure VNet e configure um ponto final de saída.

- Criar um conjunto de regras de encaminhamento de DNS.

- Defina o ponto final de saída criado na etapa anterior.

- Crie links de rede virtual para o spoke VNets.

- Configure as regras na tabela abaixo. Observe que essas são regras comumente necessárias e que regras adicionais podem ser necessárias para serviços específicos do OCI.

| Nome do Domínio* | IP de Destino: Porta | Uso |

|---|---|---|

| <oci-region-identifier>.oraclevcn.com. | IP do Ponto Final de Listening do OCI. Porta 53 | Nomes de host DNS da VCN |

| <oci-region-identifier>.oraclecloudapps.com. | IP do Ponto Final de Listening do OCI. Porta 53 | Ferramentas Oracle (Apex, Ações do BD) |

| <oci-region-identifier>.oraclecloud.com. | IP do Ponto Final de Listening do OCI. Porta 53 | Conexão do Banco de Dados |

*Consulte Regiões e Domínios de Disponibilidade para obter as informações mais recentes sobre regiões e domínios de disponibilidade.

Explorar Mais

Saiba mais sobre os recursos desta arquitetura e sobre arquiteturas relacionadas.