Cargas de Trabalho do Oracle E-Business Suite Seguras com o Fortinet Security Fabric

Mova ou estenda as cargas de trabalho do Oracle E-Business Suite para a nuvem usando a Malha de Segurança do Fortinet para aumentar as opções de segurança nativa fornecidas pelo Oracle Cloud Infrastructure sem alterações significativas na configuração, integração ou processo de negócios.

A segurança na nuvem se baseia em um modelo de responsabilidade compartilhada. A Oracle é responsável pela segurança da infraestrutura subjacente, como instalações de data center e hardware e software para gerenciar operações e serviços de nuvem. Os clientes são responsáveis por proteger suas cargas de trabalho e configurar seus serviços e aplicativos de forma segura para atender às suas obrigações de conformidade.

O Oracle Cloud Infrastructure oferece os melhores processos operacionais e tecnologia de segurança da categoria para proteger os seus serviços de nuvem empresarial. O Fortinet fornece uma solução de segurança em nuvem de classe empresarial que estende a Malha de Segurança do Fortinet para incluir integração nativa com o Oracle Cloud Infrastructure.

Juntos, eles protegem os aplicativos entre data centers locais e ambientes de nuvem, oferecendo um desempenho escalável e trazendo orquestração de segurança avançada e proteção unificada de ameaças.

Arquitetura

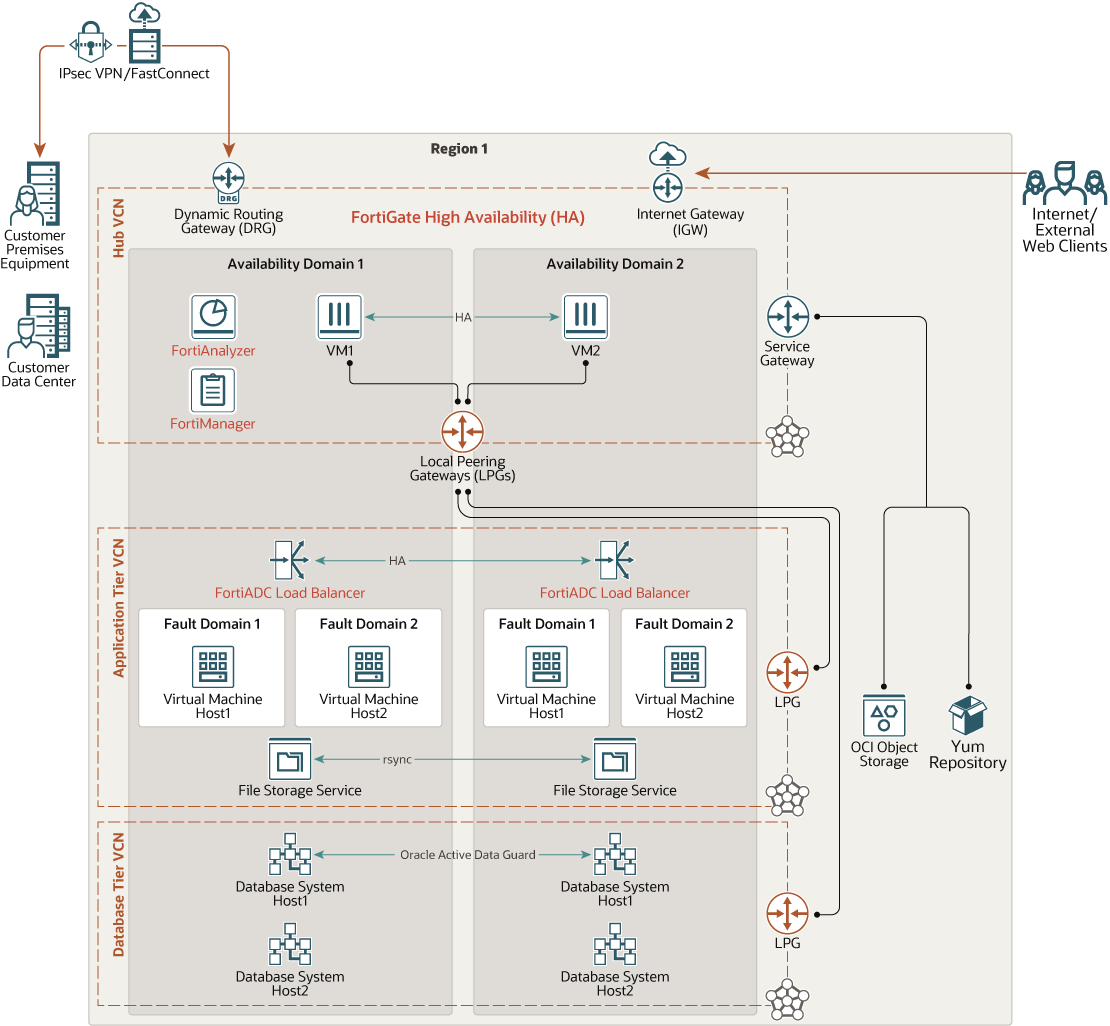

Esta arquitetura implanta cargas de trabalho do Oracle E-Business Suite na nuvem usando o Fortinet Security Fabric em um hub e topologia de rede de spoke para aumentar as opções de segurança nativa fornecidas pelo Oracle Cloud Infrastructure.

A topologia de hubspoke é um padrão de rede que conecta uma rede centralizada (o hub) a várias redes conectadas direcionadas (os spokes). O tráfego entre essas redes flui por um firewall de última geração FortiGate altamente disponível para impor a inspeção de segurança e tráfego por meio de um local centralizado. A rede virtual na nuvem hub (VCN) é o ponto central de conectividade para o tráfego que entra e sai da rede ( tráfico do norte-sul) e para o tráfego dentro da rede (tráfico de leste-oeste). Cada camada da arquitetura do Oracle E-Business Suite é implantada em sua própria VCN de spoke, permitindo a segmentação com mais camadas de proteção, porque cada pacote que se move entre diferentes camadas pode ser inspecionado e protegido.

Essa arquitetura fornece um design altamente escalável e modular para conectar vários spokes em que cada rede de spoke geralmente representa uma camada de aplicativos específica, como aplicativo, banco de dados, e assim por diante. Você pode usar a arquitetura com ambientes diferentes, como desenvolvimento, teste e produção, e com infraestruturas diferentes, como regiões, data centers locais e várias nuvens.

O diagrama a seguir ilustra essa arquitetura de referência.

ebs-fortinet-oci-architecture.zip

Você pode implementar a topologia de hub e spoke de diferentes maneiras:

-

Aproveite o roteamento de trânsito com LPG (Local Peering Gateways) para conectar VCNs de spoke com a VCN hub.

Cada VCN Falada deve ter uma regra de roteamento para encaminhar todo o tráfego para o LPG e, dentro do LPG, você deverá ter outra regra de roteamento que encaminhe o tráfego ao endereço IP não confiável de FortiGate (IP flutuante) anexado à VCN hub.

-

Anexe cada placa de interface de rede virtual (VNIC) FortiGate em cada VCN spoke.

Cada VCN Falada deve ter uma regra de roteamento para encaminhar todo o tráfego para o endereço IP privado da VNIC FortiGate anexado à VCN Falada.

Considere que qualquer tráfego dentro de cada VCN (em que o IP de destino esteja dentro da faixa CIDR da VCN) não deve ser inspecionado por FortiGate como o Oracle Cloud Infrastructure automaticamente encaminha todos os pacotes cujo destino seja a própria VCN diretamente por meio do gateway padrão da sub-rede interna do Oracle Cloud Infrastructure para o IP de destino.

Tráfego de Entrada do Norte-Sul

O tráfego de entrada que se origina da Internet ou de uma rede local conecta-se a um endereço IP público hospedado na interface não confiável ou WAN do firewall FortiGate. O endereço IP público (reservado ou efêmero) é um endereço IP NAT gerenciado pela Oracle que está associado a um endereço IP privado secundário dentro da sub-rede não confiável no Oracle Cloud Infrastructure. O endereço IP privado secundário (IP flutuante) é designado estaticamente à interface não confiável em FortiGate. Se ocorrer um failover, o IP flutuante será movido para outro host junto com o endereço IP público.

Após a inspeção do pacote, o tráfego de entrada deixa FortiGate por meio da interface de confiança. O endereço de destino é o endereço IP virtual FortiADC implantado na VCN de spoke da camada do aplicativo. FortiADC equilibra o tráfego entre os servidores de aplicativos ativos do Oracle E-Business Suite com base nas políticas do balanceador de carga. Como esse tráfego está na VCN, o pacote vai diretamente para o host de destino. O tráfego de entrada flui no seguinte padrão:

- FortiGate VCN de hub: da VNIC não confiável FortiGate para a VNIC confiável FortiGate para o gateway padrão da sub-rede confiável do Oracle Cloud Infrastructure para o LPG na sub-rede confiável.

- VCN de spoke da camada de aplicativos: do LPG na sub-rede da camada de aplicativos para o gateway padrão da sub-rede Oracle Cloud Infrastructure FortiADC para a VNIC FortiADC para os servidores de aplicativos do Oracle E-Business Suite.

Para vários ambientes inspecionados por meio do mesmo firewall, você pode designar vários endereços IP secundários a interfaces sem confiança e sem confiança (VNICs). Cada IP privado deve ser usado como o endereço de origem que pode ser mapeado para um aplicativo de destino ou ambiente específico nas suas políticas de firewall. Como alternativa, você pode configurar uma política NAT de destino com o encaminhamento de portas em FortiGate apontando para diferentes IPs virtuais ou portas que possam representar cada aplicativo ou ambiente de destino individual.

Tráfego de Saída do Norte-Sul

O tráfego de saída da VCN do hub FortiGate é roteado por meio do gateway de internet.

O tráfego de saída das VCNs de spoke para qualquer destino é roteado do LPG da VCN de spoke para o LPG pareado na VCN de hub. Quando o pacote atinge a VCN de hub, a rota associada ao LPG encaminha o tráfego para o IP flutuante FortiGate na interface confiável. A partir daí, após a inspeção, FortiGate roteia o pacote para o gateway padrão da sub-rede não confiável. Com base na tabela de roteamento da sub-rede confiável, ela continua até a internet ou no local por meio do gateway de internet.

Tráfego Leste-Oeste

A Oracle recomenda segmentar redes no nível da VCN, em vez do nível da sub-rede, a fim de inspecionar o tráfego de Leste-Oeste porque todo o tráfego dentro do bloco CIDR da VCN é roteado automaticamente por meio do gateway padrão de sub-rede interno do Oracle Cloud Infrastructure e essa rota não pode ser substituída.

O tráfego de última geração de qualquer VCN de spoke é roteado do LPG da VCN de spoke para o LPG pareado na VCN de hub e, em seguida, para o IP flutuante FortiGate na interface de confiança. FortiGate inspeciona o tráfego de entrada e, com base nas políticas de firewall FortiGate, ele define o endereço de destino para o host de destino na VCN de spoke ou de volta para o host de origem que enviou o pacote. O tráfego sai FortiGate por meio da interface confiável e é enviado por meio do gateway padrão na sub-rede confiável, que encaminha o pacote ao LPG pareado ao banco de dados de spoke de destino ou à VCN do aplicativo.

A arquitetura tem os seguintes componentes:

- Firewall da Fortinet FortiGate de última geração

FortiGate é o firewall da próxima geração do Fortinet e fornece serviços de rede e segurança como proteção contra ameaças, inspeção de SSL e latência ultrabaixa para proteger segmentos internos e ambientes essenciais. Esta solução está disponível para implantação no Oracle Cloud Marketplace e suporta SR-IOV (single root I/O virtualization) direta para obter um desempenho aprimorado.

- Fortinet FortiAnalyzer

FortiAnalyzer é um componente opcional implantado na sub-rede FortiGate que fornece informações de segurança empresarial orientadas por dados com logs de rede, análises e relatórios centralizados.

- Fortinet FortiManager

FortiManager é um componente opcional implantado na sub-rede FortiGate que oferece gerenciamento de painel único na rede e fornece visualizações históricas e em tempo real na atividade da rede.

- Fortinet FortiADC

Distribui o tráfego entre várias regiões geográficas e recria dinamicamente o conteúdo com base no roteamento de políticas para garantir balanceamento de carga do aplicativo e do servidor, compactação, cache, otimizações HTTP 2.0 e HTTP PageSpeed.

- Camada de aplicativo do Oracle E-Business Suite

Composto do balanceador de carga Fortinet FortiADC e dos servidores de aplicativos e do sistema de arquivos do Oracle E-Business Suite.

- Camada do banco de dados do Oracle E-Business Suite

Composto do Oracle Database, mas não limitado ao serviço Oracle Exadata Database Cloud ou aos serviços do Oracle Database.

- Região

Uma região do Oracle Cloud Infrastructure é uma área geográfica localizada que contém um ou mais data centers, denominados domínios de disponibilidade. As regiões são independentes de outras regiões, e grandes distâncias podem separá-las (entre países ou mesmo continentes).

- Domínio de disponibilidade

Os domínios de disponibilidade são data centers independentes e independentes dentro de uma região. Os recursos físicos de cada domínio de disponibilidade são isolados dos recursos de outros domínios de disponibilidade, o que fornece tolerância a falhas. Os domínios de disponibilidade não compartilham infraestrutura como energia ou resfriamento ou a rede interna de domínios de disponibilidade. Portanto, uma falha em um domínio de disponibilidade provavelmente não afetará os outros domínios de disponibilidade na região.

- Domínio de falha

Domínio de falha é um agrupamento de hardware e infraestrutura dentro de um domínio de disponibilidade. Cada domínio de disponibilidade tem três domínios de falha com energia e hardware independentes. Quando você distribui recursos entre vários domínios de falha, seus aplicativos podem tolerar falhas físicas do servidor, manutenção do sistema e falhas de alimentação dentro de um domínio de falha.

- Rede virtual na nuvem (VCN) e sub-rede

Uma VCN é uma rede personalizável definida por software que você configura em uma região do Oracle Cloud Infrastructure. Como as redes de data center tradicionais, as VCNs permitem controle total sobre seu ambiente de rede. Uma VCN pode ter vários blocos CIDR não sobrepostos que você poderá alterar após criar a VCN. Você pode segmentar uma VCN em sub-redes, que podem ter como escopo uma região ou um domínio de disponibilidade. Cada sub-rede consiste em um intervalo contíguo de endereços que não são sobrepostos com as outras sub-redes da VCN. Você pode alterar o tamanho de uma sub-rede após a criação. Uma sub-rede pode ser pública ou privada.

- VCN de Hub

A VCN de hub é uma rede centralizada em que FortiGate deve ser implantado e pode fornecer conectividade com todas as VCNs de spoke, serviços do Oracle Cloud Infrastructure, pontos finais públicos e clientes e redes de data center locais. Em geral, ele é composto pelas seguintes sub-redes:

- Sub-rede de gerenciamento: Sub-rede pública em que a VNIC principal para FortiGate está anexada e é responsável pelas operações do plano de controle FortiGate e pela atividade de gerenciamento geral.

- Sub-rede não confiável: Sub-rede pública que contém o anexo de VNIC FortiGate, que atua como gateway ou ponto final para comunicação de tráfego de entrada da internet pública ou do data center local do cliente.

- Sub-rede de confiança: Sub-rede privada que contém o anexo de VNIC FortiGate, que encaminha o tráfego para o LPG anexado à VCN de hub e, em seguida, encaminha o tráfego para a VCN de spoke adequada. Também recebe pacotes de entrada de VCNs de spoke.

- Sub-rede de alta disponibilidade (HA): Sub-rede privada que contém o anexo de VNIC FortiGate dedicado ao tráfego de pulsação ou alta disponibilidade.

- VCN de spoke da camada do aplicativo

A VCN de spoke da camada de aplicativo contém uma sub-rede privada para hospedar componentes do Oracle E-Business Suite e o balanceador de carga FortiADC do Fortinet.

- VCN de spoke da camada do banco de dados

A VCN de spoke da camada do banco de dados contém uma sub-rede privada para hospedar bancos de dados Oracle.

- Balanceador de carga

O serviço Oracle Cloud Infrastructure Load Balancing fornece distribuição automatizada de tráfego de um único ponto de entrada para vários servidores no back-end.

- Lista de segurança

Para cada sub-rede, você pode criar regras de segurança que especifiquem a origem, o destino e o tipo de tráfego que devem ser permitidos dentro e fora da sub-rede.

- Tabela de roteamento

As tabelas de roteamento virtual contêm regras para rotear o tráfego de sub-redes para destinos fora de uma VCN, geralmente por meio de gateways.

- Gateway de internet

O gateway de internet permite tráfego entre as sub-redes públicas em uma VCN e a internet pública.

- Gateway NAT (Network Address Translation)

Um gateway NAT permite que recursos privados em uma VCN acessem hosts na internet, sem expor esses recursos a conexões provenientes da internet.

- LPG (Local Peering Gateway)

Um LPG permite que você pare uma VCN com outra VCN na mesma região. Pareamento significa que as VCNs se comunicam usando endereços IP privados, sem o tráfego que passa a internet ou que o roteamento por meio da sua rede local.

- DRG (Dynamic Routing Gateway)

O DRG é um roteador virtual que fornece um caminho para o tráfego de rede privada entre uma VCN e uma rede fora da região, como uma VCN em outra região do Oracle Cloud Infrastructure, uma rede local ou uma rede em outro provedor de nuvem.

- Gateway de serviço

O gateway de serviço fornece acesso de uma VCN a outros serviços, como o Oracle Cloud Infrastructure Object Storage. O tráfego da VCN para o serviço Oracle viagens pela malha da rede Oracle e nunca atravessa a internet.

- VPN Connect

O VPN Connect fornece conectividade de VPN IPSec local entre a sua rede local e as VCNs no Oracle Cloud Infrastructure. A suíte de protocolos IPSec criptografa o tráfego IP antes que os pacotes sejam transferidos da origem para o destino e decriptografa o tráfego quando ele chega.

- FastConnect

O Oracle Cloud Infrastructure FastConnect fornece uma maneira fácil de criar uma conexão privada dedicada entre o seu data center e o Oracle Cloud Infrastructure. O Serviço FastConnect fornece opções de maior largura de banda e uma experiência de rede mais confiável quando comparado com conexões baseadas na Internet.

- VNIC (Virtual Network Interface Card)

Os serviços nos data centers do Oracle Cloud Infrastructure têm NICs (network interface cards) físicas. As instâncias da máquina virtual se comunicam usando NICs virtuais (VNICs) associadas às NICs físicas. Cada instância tem uma VNIC principal que é criada e anexada automaticamente durante o processo de inicialização e está disponível durante o ciclo de vida da instância. O DHCP é oferecido somente para o VNIC principal. Você pode adicionar VNICs secundárias após a inicialização da instância. Você deve definir IPs estáticos para cada interface.

- IPs Privados

Um endereço IPv4 privado e informações relacionadas para acessar uma instância. Cada VNIC tem um IP privado principal e você pode adicionar e remover IPs privados secundários. O endereço IP privado principal de uma instância é anexado durante a inicialização da instância e não é alterado durante o tempo de vida da instância. Os IPs secundários também devem pertencer ao mesmo CIDR da sub-rede da VNIC. O IP secundário é usado como um IP flutuante porque ele pode se mover entre diferentes VNICs em diferentes instâncias dentro da mesma sub-rede. Você também pode usá-lo como um ponto final diferente para hospedar serviços diferentes.

- IPs Públicos

Os serviços de rede definem um endereço IPv4 público escolhido pela Oracle que é mapeado para um IP privado.

- Efêmero: esse endereço é temporário e existe durante toda a vida útil da instância.

- Reservado: Este endereço persiste além do tempo de vida da instância. Não pode ser atribuído e reatribuído a outra instância.

- Verificação de origem e destino

Cada VNIC executa a verificação de origem e destino em seu tráfego de rede. A desativação desse sinalizador permite que FortiGate trate o tráfego de rede que não é direcionado para o firewall.

- Forma de computação

A forma de uma instância de computação especifica o número de CPUs e o volume de memória alocado para a instância. A forma de computação também determina o número de VNICs e a largura de banda máxima disponível para a instância de computação.

Recomendações

Use as recomendações a seguir como ponto de partida para implantar cargas de trabalho do Oracle E-Business Suite no Oracle Cloud Infrastructure usando o Fortinet Security Fabric.

- Alta disponibilidade do Oracle E-Business Suite

-

Redundância do servidor de aplicativos: Cada camada contém instâncias redundantes de servidores de aplicativos do Oracle E-Business Suite que você pode ativar para vários serviços, como serviços de aplicativos, serviços de lote ou outros serviços, para fornecer alta disponibilidade.

-

Tolerância a falhas: Os nós de servidor em cada camada são implantados em diferentes domínios de disponibilidade em regiões com vários domínios de disponibilidade. Em regiões de domínio de disponibilidade única, você pode implantar nós de servidor em diferentes domínios de falha. Todas as instâncias são configuradas com nomes de host lógicos e recebem tráfego do balanceador de carga.

-

Redundância do banco de dados: Para requisitos de desempenho e alta disponibilidade, a Oracle recomenda que você use sistemas de banco de dados RAC (cluster de aplicativos reais) Oracle de dois nós no Oracle Cloud Infrastructure Compute no mínimo ou no Oracle Database Exadata Cloud Service no Oracle Cloud Infrastructure.

-

- FortiGate alta disponibilidade

Para manter a replicação de sessão e retomar a comunicação, se interrompido, implante FortiGate no modo de alta disponibilidade ativo-passivo, e desative a verificação de origem e destino nas VNICs secundárias para interfaces confiáveis e não confiáveis. Crie uma interface e sub-rede dedicadas para tráfego de alta disponibilidade ou de pulsação.

Os IPs secundários são usados durante o evento de failover. FortiGate faz chamadas para as APIs do Oracle Cloud para mover esses IPs do host FortiGate principal para o secundário.

- FortiADC alta disponibilidade

Implante FortiADC no modo de alta disponibilidade ativo-ativo-VRRP, que é baseado no conceito de protocolo de redundância de roteador virtual (VRRP), mas não no próprio protocolo. Esse modo permite sincronização de configuração e sincronização de sessão, de forma semelhante a outros modos de alta disponibilidade. Ative a opção Ignorar verificação de origem/destino nas VNICs secundárias para a interface interna.

- VCN

Quando você cria uma VCN, determine o número de blocos CIDR necessários e o tamanho de cada bloco com base no número de recursos que você planeja anexar a sub-redes na VCN. Use blocos CIDR que estejam dentro do espaço de endereço IP privado padrão.

Selecione blocos CIDR que não se sobreponham a nenhuma outra rede (no Oracle Cloud Infrastructure, seu data center local ou outro provedor de nuvem) para a qual você pretende configurar conexões privadas.

Depois de criar uma VCN, você poderá alterar, adicionar e remover seus blocos CIDR.

Ao projetar as sub-redes, considere seu fluxo de tráfego e os requisitos de segurança. Anexe todos os recursos dentro de uma camada ou função específica à mesma sub-rede, que pode servir como limite de segurança.

Use uma sub-rede regional.

Verifique o número máximo de LPGs por VCN nos seus limites de serviço, caso queira estender essa arquitetura para vários ambientes e aplicativos.

- Listas de segurança

Use listas de segurança para definir regras de entrada e saída que se aplicam à sub-rede inteira.

Por padrão, as regras de segurança têm monitoramento de estado, que é um mecanismo usado para indicar que você deseja usar o rastreamento de conexões que corresponde a essa regra. Assim, a resposta do tráfego é rastreada e automaticamente permitida de volta ao host de origem, independentemente das regras de saída.

Como o firewall da próxima geração FortiGate inspeciona todo o tráfego, você não precisa aplicar regras rigorosas por meio das listas de segurança. Eles podem ser eventualmente usados como uma segunda barreira de proteção, mas não é necessário. Somente para gerenciar a configuração FortiGate, você cria uma lista de segurança para permitir tráfego SSH e HTTPS ou qualquer serviço adicional que possa ser necessário. Para todo o tráfego restante no hub e nas VCNs de spoke que passa pelo firewall, modifique as listas de segurança padrão para permitir tráfego de entrada e saída para todas as portas e protocolos.

- FortiGate políticas de firewall

Uma política de firewall é um conjunto compartimentado de instruções que controlam o fluxo de tráfego que passa pelo firewall. Essas instruções controlam onde o tráfego vai, como ele é processado, se for processado e se ele pode passar pelo FortiGate. Quando o firewall recebe um pacote de conexões, ele analisa o endereço de origem, o endereço de destino e o serviço do pacote por número de porta. Também registra a interface de entrada e saída. Também há uma ação de aceitação ou negação associada à política. Se a ação for aceita, a política permitirá sessões de comunicação. Caso contrário, a ação de política bloqueia sessões de comunicação.

O Oracle E-Business Suite requer que as políticas com as seguintes portas e protocolo sejam abertas:

Componente Protocolo Porta VCN da camada de aplicativo: Servidor Web TCP/HTTPS 443 Porta de entrada Web do aplicativo TCP 8000 WebLogic admin server TCP 7001, 7002 Camada do banco de dados: TNSListener TCP 1521-1522 MWA Telnet (Se estiver usando MWA) TCP 10200-10205 Despachador MWA (Se estiver usando MWA) TCP 10800 E-mail do Oracle Cloud Infrastructure (Se estiver usando a entrega de e-mail da Oracle) TCP 25 ou 587 Serviço de Armazenamento de Arquivos (FFS)

se aplicável

TCP

UDP

111, 2048, 2049 e 2050

111 e 2048

Por exemplo, para monitorar o tráfego Leste-Oeste, você pode criar uma política na interface de confiança FortiGate para permitir o tráfego entre camadas de aplicativos e bancos de dados.

Você também pode criar uma política com o NAT de destino apontando para um endereço IP virtual para permitir ou restringir o acesso ao Oracle E-Business Suite por meio de redes ou endereço IP de origem específicos.

- FortiGate políticas de rotas estáticas

Crie uma rota estática em FortiGate para cada VCN de spoke (destino) e defina o IP do gateway para o endereço do gateway padrão da sub-rede confiável, o primeiro endereço IP do host no CIDR da sub-rede confiável.

Para conexões de saída, crie uma rota estática no FortiGate para tráfego de saída e defina o IP do gateway para o endereço do gateway padrão da sub-rede não confiável, o primeiro endereço IP do host no CIDR da sub-rede não confiável.

- Tabelas de roteamento da VCN do Oracle Cloud Infrastructure

Crie as seguintes tabelas de roteamento para inspeção de tráfego Norte-Sul e Leste-Oeste:

VCN Nome Destino Tipo de Destino Alvo Tabela de Roteamento Padrão para sub-rede FortiGate FortiGate_Untrust-mgmt_route_table 0.0.0.0/0 Gateway de internet <FortiGate VCN Internet Gateway> não Confiável

gerenciamento

FortiGate FortiGate_Trust-route_table <WebApp_Tier CIDR da VCN> Gateway de pareamento local <LPG-WebApp_Tier> FortiGate FortiGate_Trust-route_table <DB_Tier CIDR da VCN> Gateway de pareamento local <LPG-DB_Tier> FortiGate LPG-route_table 0.0.0.0/0 IP Privado <FortiGate IP Privado de VNIC Confiável (IP flutuante)> N/A WebApp_Tier Tabela de roteamento padrão 0.0.0.0/0 N/A <LPG-WebApp_Tier-to-Hub> N/A DB_Tier Tabela de roteamento padrão 0.0.0.0/0 N/A <LPG-DB_Tier-to-Hub> N/A - Gateways de pareamento local da VCN do Oracle Cloud Infrastructure

Crie os seguintes gateways de pareamento local (LPG) para permitir a comunicação Norte-Sul e Leste-Oeste:

-

FortiGate Configuração do LPG da VCN:

Nome Tabela de Rota CDIR Propagado de Mesmo Nível Intertenancy LPG-WebApp_Tier LPG-route_table WebApp_Tier CIDR da VCN Não LPG-DB_Tier LPG-route_table DB_Tier CIDR da VCN Não - WebApp-Configuração do LPG da VCN em camadas:

Nome Tabela de Rota CDIR Propagado de Mesmo Nível Intertenancy LPG-WebApp_Tier-to-Hub N/A 0.0.0.0/0 Não - Configuração do LPG da VCN da Camada de Banco de Dados:

Nome Tabela de Rota CDIR Propagado de Mesmo Nível InterTenancy LPG-DB-Tier-to-Hub N/A 0.0.0.0/0 Não

-

- FortiADC balanceamento de carga do servidor

FortiADC deve ser implantado na mesma VCN que a camada do aplicativo no modo de alta disponibilidade. Ele deve ser configurado com um método de persistência específico, usando cabeçalhos HTTP e cookies, para que os usuários possam manter um estado de sessão persistente com servidores de aplicativos. O uso do tipo de persistência "Inserir Cookie" especifica o FortiADC a inserir um cookie no cabeçalho HTTP. Esse cookie cria um ID de sessão FortiADC com o cliente e garante que todas as solicitações subsequentes sejam encaminhadas ao mesmo servidor de aplicativos Oracle E-Business Suite de back-end. Depois de criar a persistência do tipo "Inserir Cookie", associe-a à configuração dos servidores virtuais.

Considerações

Ao implantar cargas de trabalho do Oracle E-Business Suite na nuvem usando o Fortinet Security Fabric para aumentar as opções de segurança nativas fornecidas pelo Oracle Cloud Infrastructure, considere o seguinte:

- Desempenho

FortiGate é um componente-chave nesta arquitetura e a seleção, do modelo FortiGate, da forma de Computação e das opções de inicialização pode afetar o desempenho da carga de trabalho. Verifique a lista de modelos com suas respectivas especificações na planilha de dados FortiGate.

- Segurança

Para alta disponibilidade, FortiGate use grupos Dinâmicos do Oracle Cloud Infrastructure IAM ou chaves de assinatura de API para fazer as chamadas de API se ocorrerem failover. Políticas de configuração baseadas em seus requisitos de segurança e conformidade.

- Disponibilidade

Para garantir maior disponibilidade sempre que houver vários domínios de disponibilidade na região, implante cada host do cluster em outro domínio de disponibilidade. Caso contrário, selecione domínios de falha diferentes para aumentar a disponibilidade, com base nas regras de antiafinidade. Esta regra é válida para os produtos Fortinet e Oracle.

- Custo

Fortinet FortiGate e FortiADC estão disponíveis no Oracle Cloud Marketplace. O Fortinet FortiGate está disponível como uma oferta BYOL (traga sua própria licença) ou paga. O Fortinet FortiADC só está disponível como BYOL.

Implantar

Explorar Mais

Saiba mais sobre os recursos dessa arquitetura e sobre os recursos relacionados.

-

Estrutura de melhores práticas para o Oracle Cloud Infrastructure

-

Saiba mais sobre como implementar o Oracle E-Business Suite no Oracle Cloud Infrastructure

-

Implantando o Oracle E-Business Suite no Oracle Cloud Infrastructure (Perguntas mais Frequentes)

-

Alta Disponibilidade (HA) para FortiGate-VM no Oracle Cloud Infrastructure

-

FortiGate-VM no Oracle Cloud Infrastructure (folha de dados)