Sobre a Implantação de Certificado TLS Seguro

Ao implementar uma comunicação TLS segura em servidores Web ou servidores de aplicativos, é essencial ter acesso aos seguintes componentes:

- O certificado TLS

- A raiz e o intermediário (cadeia de certificados)

- A chave privada correspondente

A Oracle Cloud Infrastructure (OCI) oferece serviços nativos de gerenciamento de certificados que permitem a criação e o gerenciamento do ciclo de vida de certificados destinados a uso em serviços gerenciados pela OCI. Nesse modelo, as chaves privadas são armazenadas com segurança no OCI Vault e não podem ser acessadas por usuários finais ou sistemas externos. Embora isso aumente a segurança, limita a flexibilidade em cenários em que o certificado completo e o controle de chaves são necessários, como a implantação em servidores de aplicativos externos ou ambientes híbridos. Isso representa um desafio ao tentar usar a autoridade de certificação (CA) dos Certificados OCI para sistemas que exigem acesso direto ao certificado e à chave privada.

Isso se torna particularmente problemático quando se integra a serviços como:

- Oracle Analytics Cloud

- Oracle Integration

- Servidores Web hospedados no OCI Compute

- Aplicativos locais ou de borda

Essas plataformas normalmente exigem controle total sobre o certificado TLS, incluindo a capacidade de acessar a chave privada, a fim de suportar a comunicação segura e o encerramento de sessões SSL/TLS.

Este manual de soluções apresenta uma solução de produto cruzado que aborda essa limitação, permitindo o uso da OCI CA para ambientes híbridos:

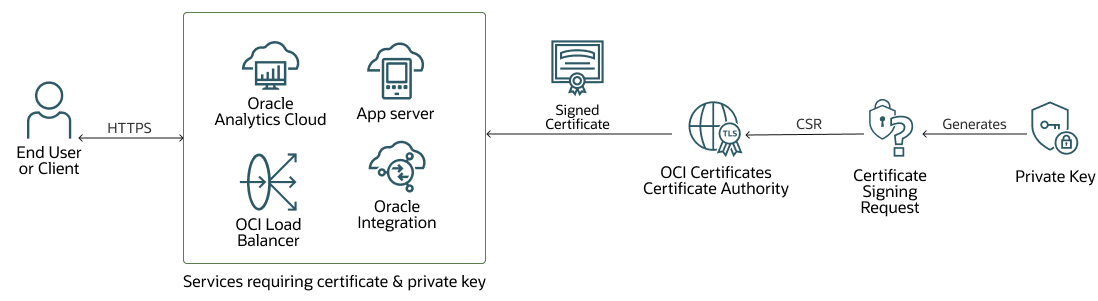

- Você gera uma chave privada e uma solicitação de assinatura de certificado (CSR) localmente, fora do OCI.

- A CSR é então assinada pela CA OCI Certificates, mantendo a confiança no ecossistema da OCI.

- O certificado assinado resultante é combinado com a chave privada gerada localmente e implementado em qualquer serviço que o exija, seja na OCI, on-premises ou em outra nuvem.

O diagrama a seguir ilustra esse fluxo.

Este método é melhor para:

- Configurações de não produção em que certificados autoassinados com bom custo-benefício são suficientes.

- Ambientes que exigem controle de chave privada e de certificado (como servidores personalizados ou integrações locais).

- Cenários em que os certificados gerenciados pelo OCI (que ocultam chaves privadas) não são compatíveis com sistemas externos.

Antes de Começar

Para começar, você precisa de:

- Um OCI Vault para armazenar com segurança chaves privadas configuradas no OCI.

- Uma autoridade de certificação (CA) do OCI Certificates configurada e totalmente funcional no OCI.

- Acesso à biblioteca OpenSSL na sua máquina local, para que você possa gerar sua chave privada.

Sobre Serviços e Atribuições Obrigatórios

Esta solução requer o seguinte serviço e função:

- Oracle Cloud Infrastructure

Essa é a função necessária para o serviço.

| Nome do Serviço: Função | Obrigatório para... |

|---|---|

| Oracle Cloud Infrastructure: Administrador | Gerencie objetos em compartimentos e leia ou gerencie certificados, buckets, vaults e chaves (veja abaixo). |

Você pode usar uma política simples para administradores de autoridade de certificação ou configurar uma política de administrador e de grupo dinâmico para segregar atribuições e responsabilidades e restringi-las por compartimento. Por exemplo:

### Simple Policy for Tenant Administrators

```

Allow group CertificateAuthorityAdmins to manage certificate-authority-family in tenancy

Allow group CertificateAuthorityAdmins to manage leaf-certificate-family in tenancy

Allow group CertificateAuthorityAdmins to read vaults in tenancy

Allow group CertificateAuthorityAdmins to read keys in tenancy

Allow group CertificateAuthorityAdmins to use key-delegate in tenancy

```Ou:

### Policy for a Dynamic Group

```

Allow dynamic-group DynamicGroup to use keys in compartment DEF

Allow dynamic-group DynamicGroup to manage objects in compartment XYZ

```

### Policy for Compartment Administrators

```

Allow group CertificateAuthorityAdmins to manage certificate-authority-family in compartment ABC

Allow group CertificateAuthorityAdmins to read keys in compartment DEF

Allow group CertificateAuthorityAdmins to use key-delegate in compartment DEF

Allow group CertificateAuthorityAdmins to read buckets in compartment XYZ

Allow group CertificateAuthorityAdmins to read vaults in compartment DEF

```Consulte Produtos, Soluções e Serviços Oracle para obter o que você precisa.